3/Эталонная модель взаимодействия открытых систем OSI имеет уровней.

О 5+О 7О 6О 4

3/Комбинация стандартов, топологий и протоколов для создания работоспособной сети называется.

О сетевой морфологией О прагматикой сети О семантикой сети +О сетевой архитектурой

4/Файл размером 30 Мбайт передается по сети за 24 с. Пропускная способность сети равна

О0,1 Мбайт/с +О 10 Мбит/с О 1,25 Мбит/с О 100 Мбит/с

5/Стандарты, определяющие формы представления и способы пересылки сообщений, процедуры их интерпретадаи, правила совместной работы различного оборудования в сетях, — это.

+О сетевые протоколы О сетевые программы О сетевые терминалы О сетевые стандарты

6/Предоставление пользователям доступа к сети Интернет и ее сервисам по коммутируемым телефонным каналам осуществляет организация, называемая:

О администратор О коммутатор Омаршрутизатор +О провайдер

7/На сетевом уровне взаимодействия открытых сетей определяется(ются).

+О адресация в системе передачи данных Оправила маршрутизации

Электроника 0511 УКНЦ, сетевое взаимодействие и краткий обзор программ.

О необходимые программы, которые будут осуществлять взаимодействие

О взаимодействие систем с порядком передачи данных.

8/Устройством, соединяющим две сети, использующие одинаковые методы передачи данных, является.

О модулятор О роутер +О мост О мультиплексор

9/Протоколом коммуникации в компьютерных сетях называется

О правила и технические процедуры, позволяющие выполнять обращения клиентов к серверам

О файл, в котором регистрируются обращения пользователей к ресурсам сети

+О согласованный набор конкретных правил обмена информацией между разными устройствами передачи данных

О файл, в котором регистрируются сбои в работе сети

10/Сетевым протоколом является.

О инструкция О программа +О набор правил О набор программ

11/В локальных вычислительных сетях в качестве передающей среды используются:

а) витая пара проводов б) коаксиальный кабель в) оптоволоконный кабель г) каналы спутниковой связи

д) гравитационное поле

О б, в, г +О а, б, в О а, г, д О а, в, г

12/Пропускная способность сети равна 10 Мбит/с. За 4 с по сети можно передать

О 4 Мбайт О 5Мбайт +О 40 Мбит О 40 Мбайт

13/Программы, которые осуществляют взаимодействие в сети, определяются на_уровне.

О сетевом +Оприкладном О транспортном О физическом

14/Эталонная модель взаимодействия открытых систем OSI имеет уровней.

+О 7О 6О 4О 5

30. Основы компьютерных коммуникаций

1/Разрядность сетевого IР-адреса компьютера равна:

+О 32 бита О 32 байта О 256 бит О 12 бит

2/Уникальным числовым идентификатором компьютера, подключённого к локальной сети или Интернету, является.

О доменное имя О ТСР-модуль О РОРЗ-протокол +О IP-адрес

3/Кольцевая, шинная, звездообразная — это типы.

О сетевого программного обеспечения

Опротоколов сети О методов доступа +О сетевых топологий

4/Разрядность каждого из 4-х чисел, составляющих сетевой IР-адрес компьютера, равна

Лекция 6. Взаимодействие с сетью

О 3 байта О 4 байта О 255 бит +О1 байт

О программа, определяющая оптимальный маршрут для каждого пакета

+О устройство, соединяющее сети разного типа, но использующие одну операционную систему

О устройство сопряжения ЭВМ с несколькими каналами связи

О подсистема, определяющая физический путь к файлу

6/Топология сети определяется.

+О способом соединения узлов сети каналами (кабелями) связи

О типом кабеля, используемого для соединения компьютеров в сети

О характеристиками соединяемых рабочих станций

О структурой программного обеспечения

7/Шлюз служит для:

а) организации обмена данными между двумя сетями с различными протоколами взаимодействия

б) подключения локальной сети к глобальной

в) преобразования прикладного уровня в канальный при взаимодействии открытых систем

г) сохранения амплитуды сигнала при увеличении протяженности сети

Об, в О в, г О а, г +О а, б

8/Сети подразделяются по признаку распределения функций между компьютерами на следующие виды:

О одноранговая, с выделенным сервером, гибридная

+О всемирная паутина, одноранговая, с выделенным сервером

О одноранговая, региональная, гибридная

Овсемирная паутина, с выделенным сервером, региональная

9/По сравнению с другими типами кабелей оптоволоконный .

а) имеет самую низкую стоимость

б) обладает высокой скоростью передачи информации

в) не имеет излучения

г) не подвержен действию электромагнитных полей

д) допускает беспроводную передачу данных

+О б, в, г О а, в, д О б, г, д О а, б, в

10/Компьютер, предоставляющий свои ресурсы другим компьютерам при совместной работе, называется .

О модемом О магистралью +О сервером О коммутатором

11/Укажите в доменном имени GAMMA.BETTA.ALFA.RU имя компьютера

О ALFA О BETTA О GAMMA.ВЕТТА +О GAMMA

12/Двоичная запись IР-адреса состоит из.

О четырех триад О восьми байтов +О четырех байтов О восьми триад

13/Устройство, обеспечивающее сохранение формы и амплитуды сигнала при передаче его на большее, чем предусмотрено данным типом физической передающей среды расстояние, называется.

О мультиплексором О модемом О шлюзом +Оконцентратором

14Для соединения компьютеров в локальных сетях используются:

а) витая пара; б) телефонный двужильный кабель;

в) оптоволоконный кабель г) коаксиальный кабель;

+О а, в, г О б, в, г О а, б, г О а, б, в

15/IР-адрес, назначаемый автоматически при подключении устройства к сети и используемый до завершения сеанса подключения, называется.

О статическим +Овременным О динамическим Опостоянным

16/Компьютер, имеющий 2 сетевые карты и предназначенный для соединения сетей, называется.

О усилителем О коммутатором +О мостом О маршрутизатором

31. Сетевой сервис и сетевые стандарты

Еще работы по информатике

Реферат по информатике

XML и элементы управления Data

31 Декабря 2015

Реферат по информатике

WWW-cтраницы — гипермедийные документы системы World Wide Web. Создаются с помощью языка разметки гипертекста HTML (Hypertext markup language).

Источник: ronl.org

Локальные и глобальные сети ЭВМ. Защита информации в сетях

Вопрос №1. Локальные вычислительные сети НЕ МОГУТ быть объединены с помощью:

Вопрос №2. Основным путём заражения вирусами по сети является:

– сообщение с интернет-пейджера

Вопрос №3. Иерархическая система назначения уникальных имён каждому компьютеру, находящемуся в сети, это:

– доменная система имён

Вопрос №4. На сетевом уровне взаимодействия открытых сетей определяются:

– адресация в системах передачи данных

– необходимые программы для взаимодействия

– взаимодействие системы с порядком передачи данных

Вопрос №5. Приведён электронный адрес ресурса:

Часть адреса, которая описывает путь к файлу, расположенному на сервере, – это:

Вопрос №6. Сервер сети – это:

– компьютер, предоставляющий доступ к ресурсам другим компьютерам сети

– компьютер, зарегистрированный в сети Интернет

– самый мощный компьютер в сети

– компьютер, который содержит справочную информацию

Вопрос №7. Приведён ряд терминов:

К вариантам беспроводной связи относятся:

Вопрос №8. Устройство сопряжения ЭВМ с несколькими каналами связи — это:

Вопрос №9. Наиболее защищёнными от несанкционированного доступа линиями связи на сегодня являются:

Вопрос №10. Программа The Bat позволяет:

– загружать и редактировать электронную почту

– передавать файлы по протоколу FTP

– архивировать электронную почту

Вопрос №11. Электронно-цифровая подпись позволяет:

– удостовериться в истинности отправителя и целостности сообщения

– восстановить повреждённое сообщение

– зашифровать сообщение для сохранения его секретности

– пересылать сообщение по секретному каналу

Вопрос №12. Устройство, обеспечивающее сохранение формы и амплитуды сигнала при передаче его на большее, чем предусмотрено данным типом физической передающей среды расстояние, называется:

– повторителем или концентратором

Вопрос №13. Программы, которые осуществляют взаимодействие в сети, определяются на уровне:

Вопрос №14. BBS – это:

– система электронных досок объявлений в Интернет

– программа для работы в Интранет

– программа для работы с электронной почтой

Вопрос №15. Для установки истинности отправителя сообщения по сети используют:

– пароль для входа в почтовую программу

– специальный протокол пересылки сообщения

Вопрос №16. Приведён ряд названий:

а) Outlook Express

Названия программ, предназначенных для чтения электронной почты, — это:

Вопрос №17. Из предложенных работ составляющими сетевого аудита являются:

– аудит безопасности каждой новой системы (как программной, так и аппаратной)

– регулярный автоматизированный аудит сети

– антивирусная проверка сети

– выборочный аудит безопасности

Вопрос №18. Принципиальным отличием межсетевых экранов (МЭ) от систем обнаружения атак (СОВ) является то, что:

– МЭ были разработаны для активной или пассивной защиты, а СОВ — для активного или пассивного обнаружения

– МЭ работает только на сетевом уровне, а СОВ ещё и на физическом

– МЭ были разработаны для активного или пассивного обнаружения, а СОВ — для активной или пассивной защиты

– МЭ работает только на физическом уровне, а СОВ ещё и на сетевом

Вопрос №19. Телефонный кабель является вариантом:

Вопрос №20. Приведён электронный адрес ресурса:

http://wwwgoogle.com/inf02000/ det123.html

Выделенная курсивом часть электронного адреса обозначает:

– имя файла на удалённом компьютере

– имя каталога, в котором находится нужный файл

– имя компьютера в сети

Вопрос №21. Сервис TelNet является программой:

– работы с удалённым компьютером

– обеспечения безопасной работы в сети

– работы с электронными досками

– обслуживания локальной сети

Вопрос №22. Для защиты содержимого письма электронной почты от несанкционированного ознакомления используется:

Вопрос №23. Сжатый образ исходного текста используется:

– для создания электронно-цифровой подписи

– как результат шифрования текста для его отправки по незащищённому каналу

– в качестве ключа для шифрования текста

– как открытый ключ в симметричных алгоритмах

Вопрос №24. Клиентом называется:

– Задача, рабочая станция или пользователь компьютерной сети

– корпоративная сеть или Интранет

– сеть нижнего уровня иерархии

Вопрос №25. Сетевым протоколом является:

Вопрос №26. Кольцевая, шинная, звездообразная – это типы:

– сетевого программного обеспечения

Вопрос №27. Сетевые черви – это:

– программы, которые не изменяют файлы на дисках, а распространяются в компьютерной сети, проникают в ОС, находят адреса других компьютеров или пользователей и рассылают по этим адресам свои копии

– вредоносные программы, действие которых заключается в создании сбоев при питании компьютера от электрической сети

– программы, распространяющиеся только при помощи электронной почты

– программы, которые изменяют файлы на дисках

Вопрос №28. Скорость передачи информации тем выше, чем:

– ниже уровень помех

– ниже полоса пропускания связи

– выше уровень помехи «сигнал-шум»

Вопрос №29. Компьютер с двумя сетевыми картами, предназначенный для соединения сетей, называется:

Вопрос №30. Линией связи с минимальной задержкой является:

Вопрос №31. Абсолютная защита персонального компьютера от сетевых атак возможна при:

– установке межсетевого экрана

– использовании лицензионного программного обеспечения

– использовании новейших антивирусных средств

Вопрос №32. Протокол FTP предназначен для:

– загрузки сообщений из новостных групп

– общения в чатах

Вопрос №33. В приведённых ниже утверждениях верным является:

– в электронное письмо можно вкладывать файлы, рисунки, видео ролики

– электронное письмо может быть только на русском или только на английском языке

– нельзя посылать одно письмо сразу нескольким адресатам

– электронный почтовый ящик можно создать только у своего провайдера Интернет

Вопрос №34. Электронно-цифровая подпись документа позволяет решить вопрос о:

– режиме доступа к документу

Вопрос №35. Протокол компьютерной сети – это:

– набор правил для обмена информацией в сети

– программа для связи отдельных узлов сети

– схема соединения узлов сети

– набор программных средств

Вопрос №36. Для установки истинности отправителя сообщения по сети используют:

– пароль для входа в почтовую программу

– специальный протокол для пересылки сообщений

Вопрос №37. Множество персональных компьютеров, связанных каналами передачи информации и находящихся в пределах одного здания, называется:

Вопрос №38. Стандарты, определяющие формы представления и способы пересылки сообщений, процедуры их интерпретации, правила совместной работы различного оборудования в сетях – это:

Вопрос №39. Приведён электронный адрес ресурса:

Часть адреса, которая описывает протокол, — это:

Вопрос №40. Трояны — это:

– программы, которые не создают собственных копий, но преодолевают систему защиты компьютерной системы и оказывают вредоносное воздействие на её файловую систему

– вредоносные программы, действие которых заключается в создании сбоев при питании компьютера от электрической сети

– программы, распространяющиеся только при помощи электронной почты

– программы, которые не изменяют файлы на дисках, а распространяются в компьютерной сети, проникают в ОС, находят адреса других компьютеров или пользователей и рассылают по этим адресам свои копии

ОТВЕТЫ НА ТЕСТОВЫЕ ВОПРОСЫ

Вычисление основной дактилоскопической формулы Вычислением основной дактоформулы обычно занимается следователь. Для этого все десять пальцев разбиваются на пять пар.

Расчетные и графические задания Равновесный объем — это объем, определяемый равенством спроса и предложения.

Кардиналистский и ординалистский подходы Кардиналистский (количественный подход) к анализу полезности основан на представлении о возможности измерения различных благ в условных единицах полезности.

Обзор компонентов Multisim Компоненты – это основа любой схемы, это все элементы, из которых она состоит. Multisim оперирует с двумя категориями.

Индекс гингивита (PMA) (Schour, Massler, 1948) Для оценки тяжести гингивита (а в последующем и регистрации динамики процесса) используют папиллярно-маргинально-альвеолярный индекс (РМА).

Методика исследования периферических лимфатических узлов. Исследование периферических лимфатических узлов производится с помощью осмотра и пальпации.

Роль органов чувств в ориентировке слепых Процесс ориентации протекает на основе совместной, интегративной деятельности сохранных анализаторов, каждый из которых при определенных объективных условиях может выступать как ведущий.

Разновидности сальников для насосов и правильный уход за ними Сальники, используемые в насосном оборудовании, служат для герметизации пространства образованного кожухом и рабочим валом, выходящим через корпус наружу.

Дренирование желчных протоков Показаниями к дренированию желчных протоков являются декомпрессия на фоне внутрипротоковой гипертензии, интраоперационная холангиография, контроль за динамикой восстановления пассажа желчи в 12-перстную кишку.

Деятельность сестер милосердия общин Красного Креста ярко проявилась в период Тритоны – интервалы, в которых содержится три тона. К тритонам относятся увеличенная кварта (ув.4) и уменьшенная квинта (ум.5). Их можно построить на ступенях натурального и гармонического мажора и минора. https://studopedia.info/6-89409.html» target=»_blank»]studopedia.info[/mask_link]

Вопрос № 204189 — Информатика

Программы, которые осуществляют взаимодействие в сети, определяются на _______ уровне модели взаимодействия открытых систем.

транспортном

физическом

прикладном

Вопрос № 206821

Вредоносные программы, которые осуществляют негласный сбор различной в основном секретной информации и ее передачу по сети, называются.

загрузочными

макровирусами

троянскими

Другие вопросы по предмету Информатика

Вопрос № 204200

Устройство, обеспечивающее сохранение формы и амплитуды сигнала при передаче его на большее, чем предусмотрено данным типом физической передающей среды расстояние, называется…

мультиплексором

концентратором

Вопрос № 204203

Приложение Internet Explorer позволяет…

загружать новостные группы по протоколу NNTP

передавать файлы по протоколу FTP

общаться в чате по протоколу IRC

загружать Web — страницы по протоколу HTTP и файлы по протоколу FTP

Вопрос № 204206

программа для работы в Интернете

программа обслуживания сервера

система электронных досок объявлений в Интернете

Вопрос № 204210

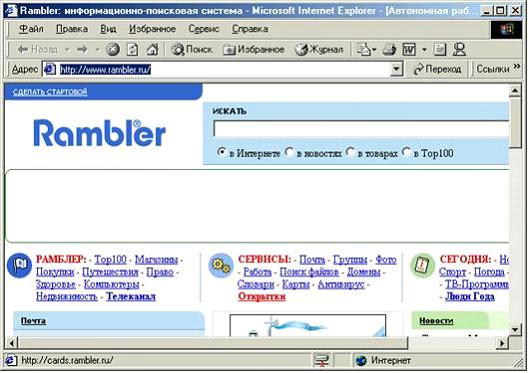

На рисунке изображено окно программы типа…

Источник: testna5.ru