В данном случае речь пойдет об этичных или “белых” хакерах. Этичный хакинг — это искусство легального проникновения в корпоративные сети для обнаружения потенциальных недостатков, которые злоумышленники могут использовать для создания точки входа в данную сеть. Целью этих мероприятий является обнаружение любых эксплойтов до того, как они попадут в руки преступников, и их исправление до того, как какая-либо атака может произойти.

Ниже приведен список языков программирования, которые широко используют хакеры по всему миру:

1- Python

Де-факто, Python, считается лучшим языком программирования для хакерства — и на то есть веские причины. Он играет важную роль при написании хакерских скриптов, эксплойтов и вредоносных программ. Python позволяет делать практически все, если использовать его правильно.

2- С

Святой Грааль современных языков, неудивительно, что C также широко используется в индустрии безопасности. Он имеет возможность доступа и управления аппаратными компонентами, такими как ЦП и память, что делает его отличным выбором для разработки низкоуровневых и более быстрых вредоносных программ и эксплойтов.

Язык программирования которые используют Хакеры

3- JavaScript

Его можно использовать для имитации атак не только на стороне сервера, но и на стороне клиента. Также язык используется для чтения сохраненных файлов cookie, выполнения межсайтовых сценариев и т. д.

4- PHP

Поскольку большинство сайтов, которые вы видите в интернете, основаны на этом языке, для взлома таких сетей необходимы глубокие знания PHP. Используя PHP, можно написать специальное приложение, которое изменяет веб-сервер и делает целевой сервер уязвимым для атак.

5- С++

Вероятно, это один из лучших языков программирования для взлома корпоративного программного обеспечения. Возможность доступа к низкоуровневым системным компонентам гарантирует, что хакеры могут легко реконструировать корпоративное программное обеспечение с помощью этого языка.

6- Java

Этот язык по-прежнему остается наиболее широко используемым в отрасли. Если вы ищете лучший язык программирования для взлома мобильных устройств, Java — это язык для вас

Источник: vc.ru

Программы которые используют хакеры

Вот лишь некоторые из возможностей этого хакерского «комбайна»:

— Отображение захваченных под контроль компьютеров;

— Детальная информация о зараженных машинах;

— Удаленное управление захваченным компьютером;

— Встроенный кейлоггер, записывающий в лог действия пользователей ПК, в том числе вводимые логины и пароли;

— Файловый менеджер, благодаря которому вы можете шариться по удаленному компьютеру, как по личному (утащить с него интересные файлы, или наоборот, загрузить на него необходимые инструментарии);

Вот так хакеры ВЗЛАМЫВАЮТ пароли!

Добавил: AntonXxX Дата: 19 мая Просмотров: 3676

Подборка свежих крипторов — «Борьба с антивирями».

Ваши файлы палятся антивирусами? Не знаете что делать, как теперь впаривать трояны ламерам?

— Выход есть! Просто нужно криптануть троя и можно вновь продолжать им пользоваться, получая ежедневный профит )

Представляю вам подборочку из четырех актуальных крипторов, под следующими «кодовыми» названиями:

Добавил: AntonXxX Дата: 17 мая Просмотров: 1481

Тащим пароли из популярных мессенджеров с IM Password Dump

IM Password Dump, это бесплатный инструмент командной строки, позволяющий мгновенно восстановить утерянный пароль от всех популярных интернет-мессенджеров.

В настоящее время программа может восстанавливать пароли от следующих мессенджеров:

Google Talk; Windows Live Messenger; MSN Messenger; AIM v6.x — v7.5; Digsby IM; PaltalkScene; Trillian; Trillian Astra; Pidgin (Ранее Gaim); MySpaceIM; Miranda; Meebo Notifier; Nimbuzz Messenger; IMVU; XFire Game Messenger; Yahoo Messenger.

Добавил: AntonXxX Дата: 16 мая Просмотров: 714

WiFi Hotspot Scanner — Тулза для сканирования WiFi точек доступа

Сканер Wi-Fi Hotspot является свободным программным обеспечением, для мгновенного сканирования и обнаружения устройств беспроводного доступа вокруг вас.

Для каждого обнаруженного устройства Wi-Fi точки доступа, программа отображает следующую информацию:

— Wi-Fi имя (SSID)

— Безопасность / аутентификации (WEP / WPA / AES / TKIP);

— Мощность сигнала;

— Номер канала / частота;

— Физическая Тип (802.11a/b/g/n);

— MAC-адрес;

— Последнее время обнаружения;

Источник: softxaker.ru

Хакерские утилиты и защита от них

Хакерская (крэкерская) атака – это действие, целью которого является захват контроля (повышение прав) над удалённой или локальной вычислительной системой, либо её дестабилизация, либо отказ в обслуживании. Хакерские атаки бывают разных видов. На этом уроке рассматриваются сетевые атаки, разновидности программ для хакерских атак, способы защиты от них и многое другое.

В данный момент вы не можете посмотреть или раздать видеоурок ученикам

Чтобы получить доступ к этому и другим видеоурокам комплекта, вам нужно добавить его в личный кабинет.

Получите невероятные возможности

1. Откройте доступ ко всем видеоурокам комплекта.

2. Раздавайте видеоуроки в личные кабинеты ученикам.

3. Смотрите статистику просмотра видеоуроков учениками.

Получить доступ

Конспект урока «Хакерские утилиты и защита от них»

Хакерские атаки бывают разных видов. На этом уроке мы с вами рассмотрим сетевые атаки, разновидности программ для хакерских атак, способы защиты от них и многое другое.

Хакерская (крэкерская) атака – это действие, целью которого является захват контроля (повышение прав) над удалённой или локальной вычислительной системой, либо её дестабилизация, либо отказ в обслуживании.

Существует много различных видов хакерских атак.

Прежде, чем приступать к рассмотрению различных видов атак, давайте узнаем, какие же мотивы преследуют хакеры.

Шутка. Это является, наверное, одним из самых распространённых мотивов. В наше время в Интернете можно найти и скачать очень много программ и с их помощью пошутить, например, над другом.

К самым распространённым шуткам относится использование различных программ, которые имитируют сообщения об ошибках, взломах или даже удалении системы или других важных данных с жёсткого диска. В большинстве случаев человек, над которым так пошутили, отделывается лёгким испугом и перезагрузкой компьютера, но иногда после такой шутки приходится обращаться за помощью к специалистам.

Так, например, в 2000 году несколько юмористов из Калуги решили пошутить и разослали около 1700 сообщений в правительственные структуры разных стран. В частности, в этих письмах можно было встретить текст, в котором говорится, что российские офицеры ракетных войск стратегического назначения, измученные хроническим безденежьем, готовы нанести широкомасштабный ядерный удар.

Так что из этого следует вывод, что не все хакерские атаки являются безобидными, а в некоторых случаях могут очень печально обернуться для шутника. Так же необходимо помнить, что хакерские атаки могут повлечь за собой очень нехорошие последствия. Например, штраф или же исправительные работы, или же ограничение свободы. Более подробно об этом можно прочитать в Уголовном кодексе Российской Федерации, в 274 статье «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

Следующим мотивом, побуждающим к хакерской активности, является любопытство. Принято считать, что хакерское любопытство бывает трёх типов.

К первому относится интерес не к содержимому объекта, на который направлена атака, а к самому процессу взлома. То есть хакер просто проверяет на прочность ту или иную систему защиты. При этом вся информация, которая хранится внутри, ему не интересна. То есть для него важнее проверить свой интеллект. Такая атака не приносит большого вреда, а если же хакер до конца остаётся верен принципам хакерской этики, то он непременно сообщит системному администратору о найденных дырах в системе защиты.

Ко второму типу хакерского любопытства относятся те случае, когда хакеру любопытна сама информация, которая находится на сервере. В этом случае это весьма опасное занятие, так как добытая информация может быть в последствии использована, например, для шантажа, финансового мошенничества или иных противоправных действий. Добытой информацией может воспользоваться не сам хакер, а, например, представители уголовного мира, к которым каким-то образом попала эта информация.

К последнему же типу любопытства хакеры не имеют прямого отношения. Многим из вас, наверное, интересно исследовать глубины Интернета, находить сайты с разнообразными программами, которые ещё не совсем известны. Такое любопытство может привести к непредсказуемым последствиям. Например, к запуску какого-либо вируса. Т. е. исследуя неизвестные сайты и запуская какие-то новые программы, вы можете подвергнуть риску не только себя и свой компьютер, но и других пользователей, например, своих одноклассников, которые подключены к сети в школьном классе.

Следующим мотивом является материальная выгода. Конечно, все коммерческие Интернет-ресурсы имеют хорошую защиту, на которую, соответственно, тратятся немалые деньги.

Поэтому взломать такие ресурсы очень тяжело, и хакер должен обладать высоким профессиональным уровнем.

И снова у этого мотива есть несколько типов.

1. Атаки, которые в случае их успешной реализации, могут принести хакеру деньги напрямую. К примерам можно отнести взлом баз данных, в результате которого хакер получит данные о реквизитах кредитных карт или же сможет заказать товар в интернет-магазинах по ложным данным, или схитрить на интернет-аукционах и так далее.

2. Атаки, которые организуются с целью похищения информации. Чаще всего такие атаки организуются под заказ, а сам хакер заранее знает, где находится нужная информация и сколько он за неё получит.

3. Атаки, которые направлены на нанесение какого-либо ущерба конкуренту. К примерам можно отнести похищение или уничтожение важных данных, проникновение на почтовый сервер и рассылку электронных писем с ложной информацией, и многое другое.

Причин и мотивов на самом деле огромное количество. К ним можно отнести политику, идеологию, культуру, даже обычные месть и недовольство, например, сотрудников в какой-нибудь компании. Перечислять можно очень долго, но главное, что вы должны помнить, это то, что всё преследуется законом и уголовно наказуемо.

Так, например, в статье 273 Уголовного кодекса Российской Федерации написано следующее: «Создание, использование и распространение вредоносных компьютерных программ, которые предназначены для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации, является уголовно наказуемым». Предполагаемое наказание – лишение свободы на срок до 4 лет с выплатой штрафа в размере до 200 000 рублей. Если же действия хакеров повлекли тяжкие последствия, то наказанием может быть лишение свободы до 7 лет.

В Госдуму поступил законопроект от 6 декабря 2016 года, вводящий ответственность за хакерские атаки на важные элементы информационной структуры России. В нём говорится о дополнении Уголовного кодекса Российской Федерации статьёй 274.1, согласно которой за создание и распространение вредоносных программ, предназначенных для воздействия на критическую информационную инфраструктуру, будет назначаться наказание в виде лишения свободы на срок до 10 лет.

А сейчас перейдём непосредственно к хакерским утилитам.

Хакерские утилиты – это программы, которые предназначены для нанесения вреда удалённым компьютерам. Сами по себе они не являются вирусами или троянскими программами и не причиняют никакого вреда локальным компьютерам, на которых они установлены.

Существует несколько методов хакерских атак. К ним относятся:

· вирусы, троянские программы, почтовые черви и другие специальные программы;

· отказ в обслуживании

Рассмотрим сетевые атаки. Удалённая сетевая атака – это информационное разрушающее воздействие на распределённую вычислительную систему, осуществляемое программно по каналам связи.

Для того, чтобы организовать такую атаку, хакер использует специальные программы, которые выполняют многочисленные запросы на нужный сервер. Соответственно, это приводит к отказу в обслуживании или, другими словами, зависанию сервера, но только в том случае, если у сервера, на который организована атака, не хватает ресурсов для обработки всех поступающих запросов.

Классифицировать сетевые атаки можно несколькими способами:

· по характеру воздействия;

· по цели воздействия;

· по наличию обратной связи с атакуемым объектом;

· по условию начала осуществления воздействия;

· по расположению субъекта атаки относительно атакуемого объекта;

· по уровню эталонной модели ISO или OSI, на которой осуществляется воздействие.

Так, например, сетевые атаки по характеру воздействия делятся на активные и пассивные.

По цели воздействия сетевые атаки могут быть следующими:

· нарушение функционирования системы (доступа к системе);

· нарушение целостности информационных ресурсов;

· нарушение конфиденциальности информационных ресурсов.

Ну и рассмотрим классификацию сетевых атак по условию начала осуществления воздействия:

· атака по запросу от атакуемого объекта;

· атака по наступлению ожидаемого события на атакуемом объекте (наступление определённой даты и времени или запуск определённого приложения);

· безусловная (немедленная) атака.

Рассмотрим два вида наиболее популярных атак в наше время: DoS и DDoS.

DoS – это хакерская атака на вычислительную систему с целью вывести её из строя. То есть при такой атаке пользователи системы не смогут получить доступ к предоставляемым системным ресурсам (серверам) либо доступ будет затруднён. Такая атака организуется с одного компьютера, причём с ведома пользователя.

Сам компьютер будет считаться заражённым, так как с него будет происходить атака на другие компьютеры или же сети. Результатом таких атак обычно является ущерб удалённым компьютерам и сетям. При всём при этом работоспособность компьютера, с которого ведётся атака, не нарушается.

Ещё одна разновидность атак – DDoS. Принцип работы таких программ практически такой же, как и при DoS атаках. Главное же отличие в том, что атаки происходят с различных компьютеров, а не с одного. Пользователи же заражённых компьютеров, с которых происходят атаки, не знают об этом. Давайте разберёмся, как это происходит.

Есть DDoS-программа, которую рассылают на компьютеры жертв-посредников. После запуска этих программ на заражённых компьютерах и происходит атака на указанный сервер. Запуск может зависеть от нескольких факторов. Например, определённые дата и время или же непосредственно команда от хакера.

Также существуют фатальные сетевые атаки. Это утилиты, которые отправляют специально оформленные запросы на атакуемые компьютеры в сети. В результате таких атак система, на которую они направлены, прекращает свою работу. Если же разбираться более подробно, то работа таких атак заключается в том, что они используют уязвимые места операционных систем и приложений и отправляют специально оформленные запросы на атакуемые компьютеры. В результате чего сетевой запрос специального вида вызывает критическую ошибку в атакуемом приложении, и, соответственно, система прекращает свою работу.

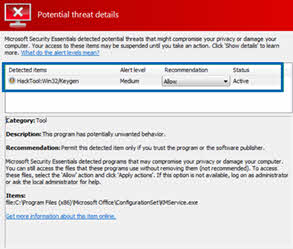

Рассмотрим утилиты взлома удалённых компьютеров. К примерам относятся Exploit и HackTool.

Из названия этой группы утилитов уже можно понять, для чего они предназначены.

Но всё-таки давайте уточним: хакерские утилиты этого класса предназначены для проникновения в удалённые компьютеры с целью дальнейшего управления ими (в этом случае используются методы троянских программ типа Backdoor) или для внедрения во взломанную систему других вредоносных программ.

Как и фатальные сетевые атаки, утилиты взлома удалённых компьютеров чаще всего используют уязвимости в операционной системе или приложениях, которые установлены на атакуемом компьютере. Для того, чтобы такие хакерские утилиты не попали на ваш компьютер, необходимо своевременно загружать из Интернета обновления системы безопасности и приложений.

Руткит – это программа или набор программ, с помощью которых происходит скрытый контроль над взломанной системой.

С помощью этих утилитов можно замаскировать объекты (процессы, файлы, директории, драйвера), осуществлять управление событиями, которые происходят в системе, собирать данные, например, о параметрах системы.

То есть руткит – это программа или набор программ, с помощью которых происходит сокрытие следов присутствия на заражённом компьютере злоумышленника или вредоносной программы.

Так, например, в системах Windows под руткит подразумевают программу, которая внедряется в систему и перехватывает системные функции. Таким образом эти программы, после перехвата системных функций, заменяют их для того, чтобы скрыть своё присутствие и действия, которые предпринимает злоумышленник на заражённом компьютере.

Как мы с вами знаем, от любых вредоносных программ на современных компьютерах существует защита. Немалую роль в защите от хакерских атак, сетевых червей и троянских программ играет уже знакомый нам межсетевой экран.

Он позволяет блокировать хакерские DoS-атаки, не пропуская на защищаемый компьютер сетевые пакеты с определённых серверов (определённых IP-адресов или доменных имён). Также межсетевой экран не допускает проникновения на защищаемый компьютер сетевых червей (почтовых, веб-червей и других). Помимо этого, он препятствует работе троянских программ, то есть не даёт им отправлять конфиденциальную информацию о пользователе и компьютере.

Кроме того, не стоит забывать об антивирусных программах, которые также играют немаловажную роль в защите вашего компьютера.

Пришла пора подвести итоги урока. Сегодня мы с вами рассмотрели, какими могут быть мотивы хакерских атак на компьютеры или сервер. Более подробно познакомились с разновидностями сетевых атак DoS и DDoS. Узнали, что такое утилиты взлома удалённых компьютеров и руткиты. Также рассмотрели, какие функции выполняет межсетевой экран при защите от хакерских атак, сетевых червей и троянских программ.

Источник: videouroki.net