Вопросы-опросники запрещены на Stack Overflow на русском. Для получения ответа, перефразируйте ваш вопрос так, чтобы на него можно было дать однозначно правильный ответ.

Закрыт 7 лет назад .

Хочу узнать, какие есть разновидности данной профессии и чему должен научится человек, чтобы быть системным администратором?

Отслеживать

51.1k 83 83 золотых знака 262 262 серебряных знака 500 500 бронзовых знаков

задан 19 апр 2011 в 20:57

1,089 8 8 золотых знаков 25 25 серебряных знаков 59 59 бронзовых знаков

6 ответов 6

Сортировка: Сброс на вариант по умолчанию

Я бы классифицировал по различной специфике работы:

1.Эникейщик (без обид), офисный админ (по-моему для малого офиса самое то), который умеет все, и программы, и линуксы, и винды, и бегает помогает товарищам:)

2.Системщики-настройщики, товарищи, которые работают исключительно с сетевым оборудованием, при этом делятся на:

Проектировщики

Специалисты по настройке

Специалисты по безопасности

10 НАВЫКОВ КРУТОГО СИСАДМИНА.

И так далее, тут их может быть, очень много

3.Системщики-аудиторы, распространенная практика за границей, которые проводят анализ стойкости системы от и до.

Собственно системный администратор, это служащий предприятия, который отвечает за:

- Организацию и поддержку работы информационной системы предприятия

- Обеспечение безопасности и сохранности данных предприятия

- (можно в 2) Выполнение систематического бэкапа данных

- Устранение неполадок

- Ведение документации

Нужно выбирать область и работать с ней. Только каждая из этих областей имеет под-области. В идеале вы должны уметь все, что касается этих областей.

- Установка и настройка ОС: Linux, Windows (толковая настройка, а не поставил и забыл)

- Установка и настройка Серверных ОС, внедрение технологий автоматизации, бэкапов, DNS, HTTP, FTP, DB, Mail — серверов

- Настройка сети на ОС, на активном оборудовании

- Настройка роутинга, NAT

- Настройка безопасности на основе встроеных в ОС фаерволов

- Настройка хардверных фаерволов (например Juniper, Cisco, Check Point)

- Установка и настройка VPN (IKE, IPSec), VoIP (+ защита)

- Системы мониторинга, системы IPS, IDS

Список настолько длинный, что для одного человека не под силу. Чисто физически.

Отслеживать

ответ дан 20 апр 2011 в 4:47

9,933 3 3 золотых знака 33 33 серебряных знака 60 60 бронзовых знаков

Я бы добавил сюда вот что. Когда мы внедряем наш продукт, кто-то из сотрудников заказчика становится его администратором. Это касается не только заказных разработок. Всегда могут оказаться специализированные продукты, требующие администрирования.

27 апр 2011 в 16:16

Главное чему должен научиться сисадмин — ответственности. Главная функция админа — обеспечивать беспрерывную работу ИТ инфраструктуры, технологии не так важны.

Падающий сервер это не «ах, блин, забыл одну галочку поставить». Это может остановить работу десятков и сотен людей которые будут ооооочень злы. Лучше уметь админить что-нибудь одно но знать как это делать в совершнестве, чтобы все падения, перезагрузки серверов и т.п. происходили в нерабочее время, а данные на общих ресурсах никогда не терялись. 100500 раз я видел студентов, которые печатают в баше комманды быстрее чем я успеваю их читать, но у всех у них постоянно не работает толи почта толи днс. Если у вас всё всегда будет работать — вы будете лучшим 🙂

1.5 Года работы Системным Администратором | Что это такое, и как им стать?

А вообще — не ходите вы ребята в админы. Администрирование по большому счёту всего навсего сервис, обслуга того что написали программисты. Несомненно админство это очень важно, но если вы любите компы и хотите работать с ними — попробуйте всё же программирование.

Отслеживать

ответ дан 21 апр 2011 в 14:07

Andrew Frolov Andrew Frolov

1,178 6 6 серебряных знаков 11 11 бронзовых знаков

Также можно сказать «Программирование по большому счёту всего навсего сервис, обслуга того что придумали менеджеры»

21 апр 2011 в 15:10

Сказать то можно, вот только это не правда 🙂 Точнее почти всегда не правда. Программист делает продукт, а админ предоставляет услуги. Иногда, конечно, бывает так, что программист только чинит багло и добавляет новенькие отчётики в готовую софтину. и это не менее печально чем админство. Подумай, хочешь ли ты в 30 лет лазить под стол к менеджеру, втыкать сетевой кабель?

21 апр 2011 в 20:14

Я добавлю в свой ответ то чего тут нет)

21 апр 2011 в 21:04

Обычно их классифицируют по роду занятий (боюсь ошибиться с названиями но попробую):

- сетевой инженер (его дело вся сеть т.е. свичи, роутеры, витуха, розетки)

- Инженер по безопасности (сетевые экраны иногда прокси сервера, антивирусы, HIPS, ограничение доступа к информации, шифрование и др.)

- Админ серверов (обычно линуксоид и поднимает их на FreeBSD его дело поддержание работоспособности и бекапы)

- Админ домена (поддерживает AD, вносит пользователей и т.д.)

- Администратор АО (не знаю как еще назвать, он бегает везде и ставит винду, проги, решает мелкие проблемы, иногда имеет сервер чтобы автоматизировать свою работу)

- Тех поддержка (иногда их записывают и сюда, вся работа заключается в помощи по работе с пользователями, иногда совмещен с предыдущим)

Ну и чтобы быть хорошим админом надо любить это. Компы, протяжку витухи, автоматизацию рутины. Когда это доставляет удовольствие качество работы, даже при не знании мелочей поднимается во много раз, ну а мелочи узнаются в процессе.

Отслеживать

ответ дан 20 апр 2011 в 9:37

3,322 3 3 золотых знака 28 28 серебряных знаков 56 56 бронзовых знаков

В ETH работает 2500 сетевых инженеров, как нам рассказывали. Думаю, что и тут все не достаточно полно описано, там в каждом можно выделить по несколько подпунктов. Но в целом, логично.

20 апр 2011 в 12:47

Я не стал выделать подпункты т.к. тыщи их

21 апр 2011 в 5:30

Увы (к сожалению или нет некоторых коллег) системное администрирование совершенно изменилось в своей основе. Это уже давно (если конечно мы говорим о серьезном предприятии) не «бегание», «ставление» винды или линукса, обслуга свичей маршрутизаторов и тем более вит пары и розеток. Выделю 2 главных аспекта

ФУНДАМЕНТАЛЬНОЕ ЗНАНИЕ (И УМЕНИЕ НА ПРАКТИКЕ ПРИМЕНЯТЬ) практически ВСЕХ сетевых протоколов и сервисов (как ремесленное применение — основа понимания их работы в целевых программных продуктах-веб-сервера-опер системы-прикладное ПО) Упрощая можно сказать, что сегодня надо не ВТЫКАТЬ а ПОНИМАТЬ как работает вся сетевая инфраструктрура.

ПРОГРАММНАЯ СРЕДА ЭКСПЛУАТИРУЕМЫХ ПРИЛОЖЕНИЙ, это уже не банальное умение написания скриптов, запросов, минипрог для получения результата, а прежде всего комплесное изучение и знание ОСНОВ (иногда зачастую и большего)языков программирования, интерпретаторов, программных технологий — куда не кинь всюду С++, PHP, Java, Ajax, различные СУБД, WEB-технологии и тому нет конца. Одни лишь системы мониторинга требуют серьезного знания всего вышеперечисленного, а о системах безопасности особенно от инсайдеров (например в банках)и говорить нечего.

А в целом все это так или иначе начинает пересекаться—сложно сегодня представить себе программиста, который ничего не понимает в операционных системах (еще 10 лет назад-это было практически нормой), также вызовет удивление (если не более) сисадмин не способный написать банальный HTML-текст или сценарий на PHP,PL,PowerShell,Vba. Но самое потрясающее во всем этом ЧТО СЛАВА БОГУ. — Ассемблер как был так и остается ассемблером—-вот когда и тут ПРОИЗОЙДЕТ НЕЧТО, тО ДА. ))

Источник: ru.stackoverflow.com

Лучшие инструменты системного администратора

В данной статье я не буду рассказывать о Webmin, Nagios, Puppet и других анализаторах логов Apache, как вы догадались, вы должны их уже знать. А поговорим о небольших утилитах, которые упрощают жизнь системного администратора.

Tmux

Начнем c основы основ. Как мы все знаем, главный инструмент администрирования Linux — это SSH-клиент, либо из комплекта OpenSSH, либо обособленный, вроде PuTTY или даже приложения для Android. SSH-клиент позволяет открыть удаленную сессию командной строки и спокойно работать с машиной, которая находится за тысячи километров от вас. Проблема только в том, что это одна сессия и она не запоминает состояние.

Tmux решает проблему. Это терминальный мультиплексор, который позволяет открыть множество терминалов в рамках одной SSH-сессии с возможностью закрыть соединение, сохранив состояние.

Работает это так. Вы подключаетесь к удаленной машине с помощью SSH, затем устанавливаете на нее tmux и запускаете его. На экране появляется консоль tmux со строкой состояния внизу и одним запущенным в данный момент терминалом. Вы можете работать с ним так же, как обычно, плюс у вас есть возможность открывать новые терминалы с помощью Ctrl+b c и переключаться между ними с помощью Ctrl+b 0..9 или Ctrl+b p (предыдущий), Ctrl+b n (следующий).

Когда работа будет окончена, нажимаете Ctrl+b d, чтобы отключиться от tmux, и разрываете соединение с сервером. При следующем подключении вы выполняете команду

$ tmux attach

и видите все открытые ранее терминалы, запущенные в них приложения, историю команд и так далее. Все ровно так, как во время отключения от tmux. Более того, абсолютно неважно, с какой машины вы зашли во второй раз, сессия tmux будет полностью восстановлена.

Tmuxinator

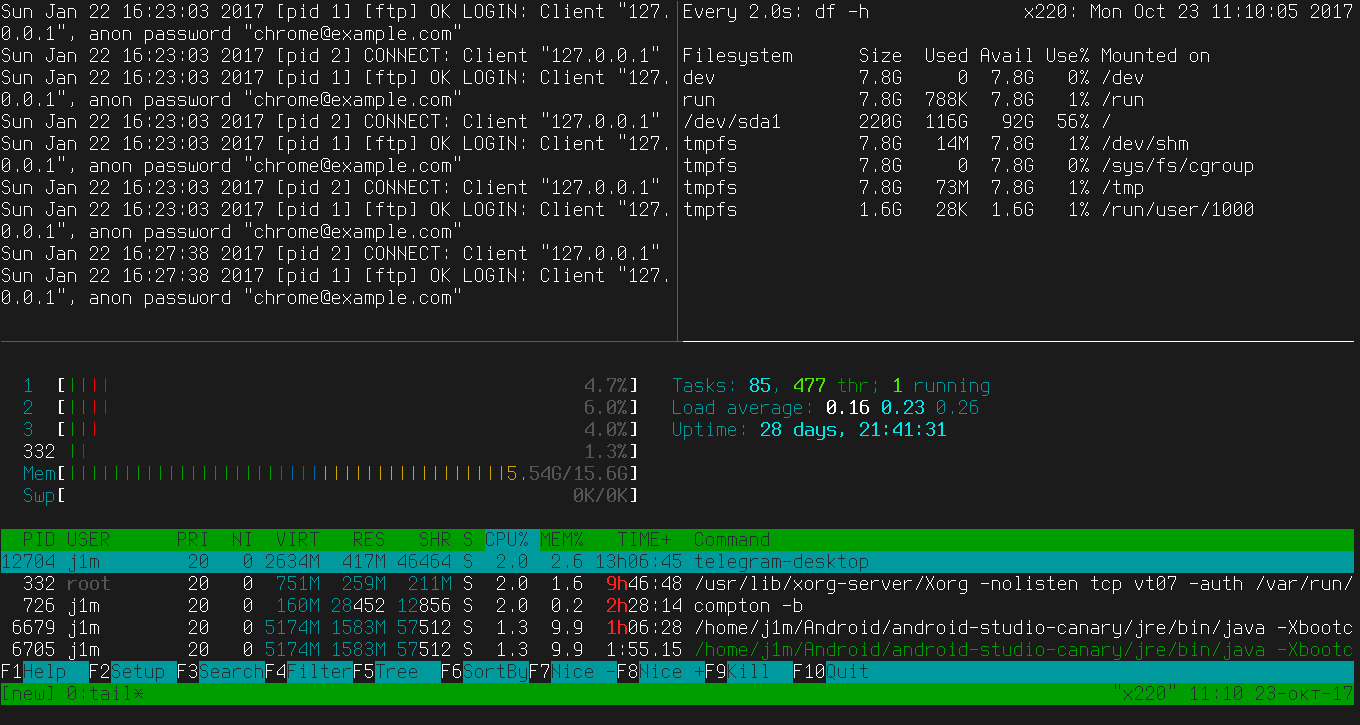

Tmux позволяет не только открывать терминальные окна в полный экран. Он умеет делить экран по вертикали (Ctrl+b %) и горизонтали (Ctrl+b «). Это можно использовать в том числе для создания чего-то наподобие «экрана мониторинга»: например, вы можете запустить на удаленной машине tmux с тремя открытыми окнами, в одном из которых будет монитор htop, в другом — утилита tail, выводящая последние сообщения из нужного лога, а еще в одном — утилита df, показывающая заполненность файловых систем.

На первый взгляд такой монитор кажется очень удобным, но что, если вам необходимо закрыть его и запустить tmux с обычными полноэкранными окнами, а затем снова открыть монитор? Это можно реализовать с помощью нескольких различных tmux-сессий. Но это тоже не идеальный вариант, потому что на другом сервере вам придется настраивать ту же конфигурацию окон заново.

Tmuxinator решает задачу проще. Он позволяет описать нужную раскладку окон и запускаемые в них приложения в конфигурационном файле. Этот конфиг затем можно использовать для быстрого запуска сессии tmux в любом месте в любое время.

Для начала создаем новый конфиг:

$ tmuxinator new ИМЯ

Tmuxinator откроет дефолтовый текстовый редактор, определенный в переменной EDITOR. В конце конфига будут строки, описывающие раскладку окон. Чтобы получить раскладку из примера выше, удалите их и добавьте следующие строки:

windows: — editor: layout: tiled panes: — sudo tail -f /var/log/vsftpd.log — watch df -h — htop

Этот конфиг описывает раскладку tmux с одним окном, поделенным на три панели: последние сообщения лога vsftpd, заполненность ФС и htop. Остается только запустить сессию:

$ tmuxinator start ИМЯ

Все конфиги хранятся в каталоге ~/.tmuxinator, поэтому их легко перемещать между машинами.

Watch

Вы могли заметить, что в конфиге tmuxinator я использовал команду watch df -h вместо df -h. Это важно, так как сразу после вывода таблицы разделов на экран df завершает свою работу, а нам необходимо мониторить состояние диска постоянно. Именно это и позволяет сделать утилита watch. Каждые две секунды она перезапускает команду df -h, поэтому информация на экране всегда актуальна.

Watch можно использовать для мониторинга практически чего угодно: состояния машины (watch uptime), содержимого файлов (watch cat файл) и каталогов (watch ls -l каталог), можно запускать под управлением watch собственные скрипты. С помощью опции -n ЧИСЛО вы можете изменить интервал перезапуска команды, а с помощью флага -d заставить watch подсвечивать изменения в выводе.

Multitail

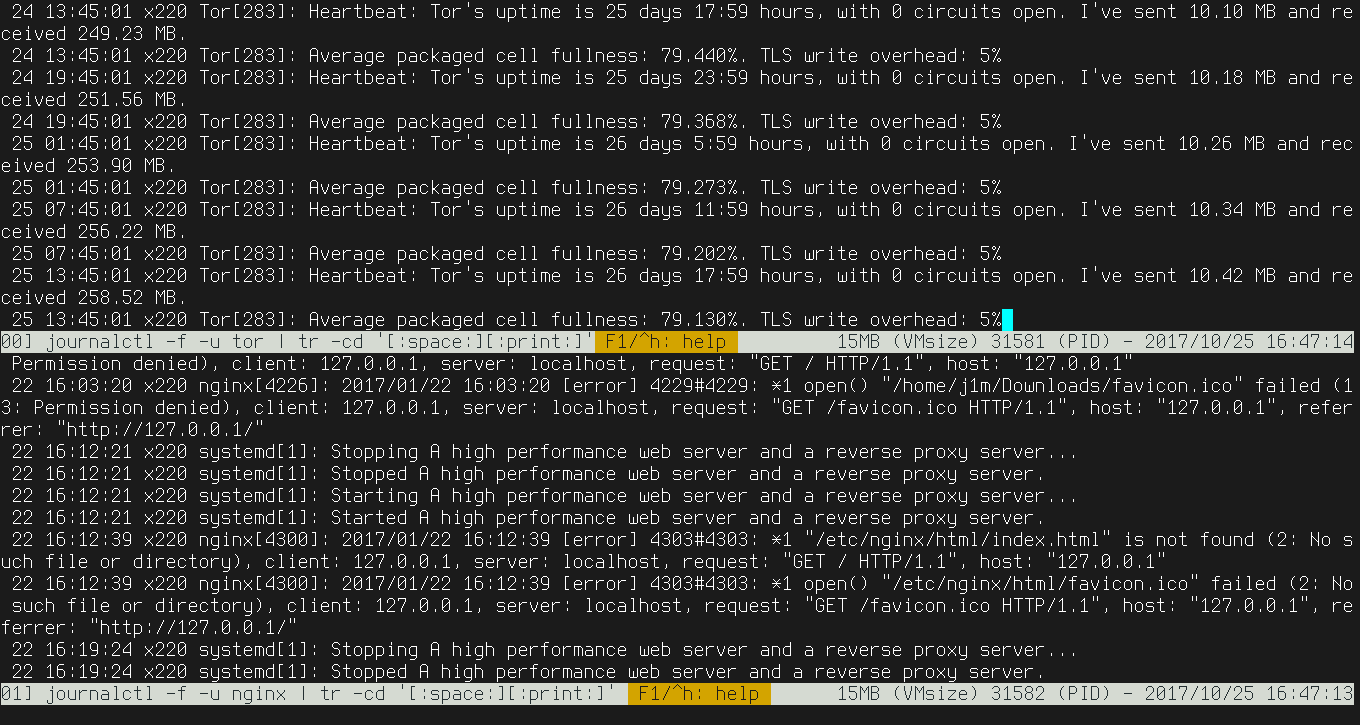

Еще одна команда из конфига tmuxinator, о которой стоит упомянуть, — это sudo tail -f /var/log/vsftpd.log. Эта команда выводит последние десять строк лога vsftpd и ждет появления новых. Любой админ должен быть знаком с tail, а также ее аналогом в дистрибутивах, основанных на systemd:

$ journalctl -f -u vsftpd

Это такое же базовое знание, как умение переходить по каталогам. Но есть у tail более интересная альтернатива под названием MultiTail. Фактически это тот же tail, но в многооконном варианте. Он позволяет выводить сразу несколько логов, разделяя экран по горизонтали:

$ sudo multitail /var/log/vsftpd.log /var/log/nginx/access.log

С systemd и его journald все опять же сложнее:

$ multitail -l «journalctl -f -u vsftpd» -l «journalctl -f -u nginx»

Даже еще сложнее:

$ multitail -l «journalctl -f -u vsftpd | tr -cd ‘[:space:][:print:]'» -l «journalctl -f -u nginx | tr -cd ‘[:space:][:print:]’ »

Такой изврат нужен, чтобы удалить из логов специальные символы, которые systemd использует для подсветки строк.

MultiSSH

Вернемся к SSH. Порой одну и ту же команду приходится выполнять на нескольких машинах. Это можно сделать в том числе с помощью стандартных возможностей шелла:

for host in 192.168.0.1 192.168.0.2; do ssh $host «uname -a» done

Либо воспользоваться специальным инструментом, например mssh:

$ gem install mssh $ mssh —hostlist 127.0.0.1,127.0.0.2 «uname -a

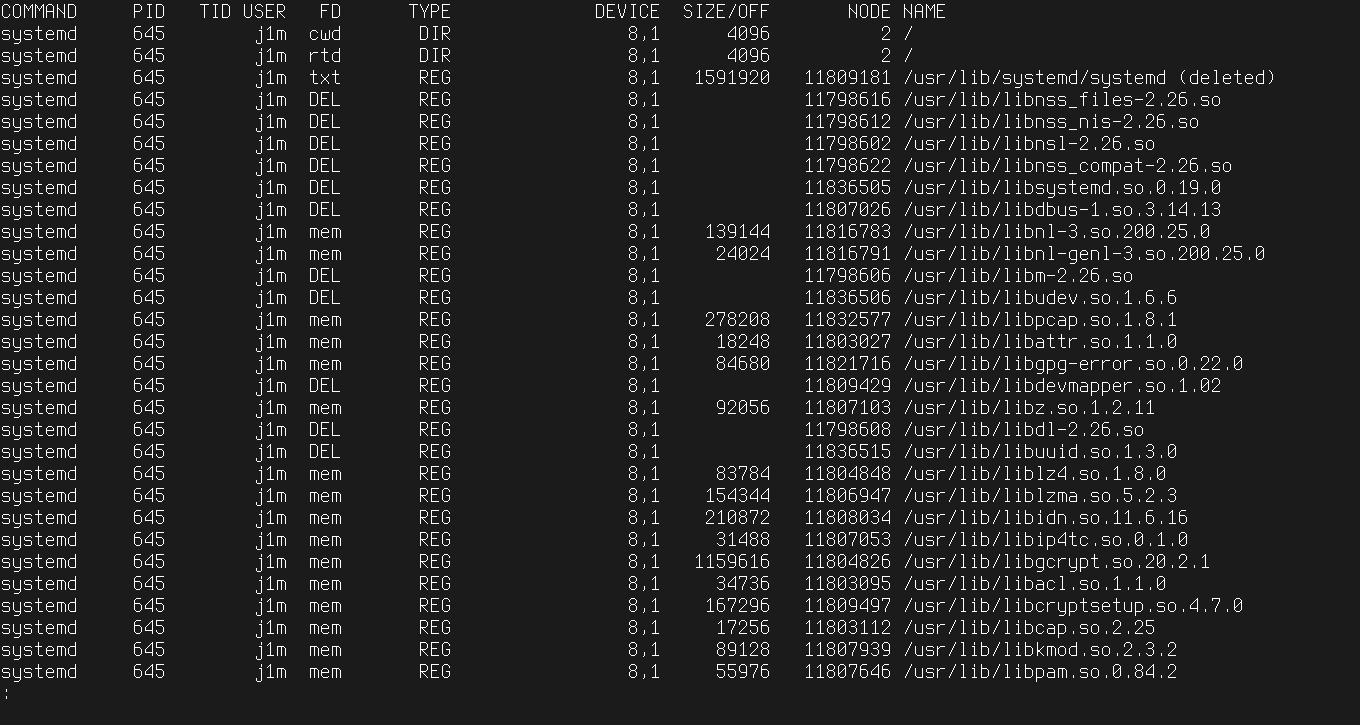

Lsof

Еще один очень важный инструмент любого сисадмина — lsof (LiSt Open Files). Эта утилита позволяет выяснить, какой процесс/приложение открыл те или иные файлы. Запущенная без аргументов, она выводит список всех открытых файлов и процессов.

С помощью флагов этот список можно сделать более конкретным. Например, узнать, какие процессы используют файлы указанного каталога:

$ sudo lsof +D /var/log/

Такая возможность может очень пригодиться, когда пытаешься размонтировать файловую систему, но получаешь ошибку Device or Resource Busy. В этом случае достаточно убить процессы, открывшие файлы в указанной ФС, и вы сможете размонтировать ее без всяких проблем. Применив флаг -t, сделать это можно в один проход:

# kill -9 lsof -t +D /home # umount /home

Вывод также можно профильтровать, используя имя нужного приложения или юзера. Например, следующая команда покажет все файлы, открытые процессами, чьи имена начинаются на ssh:

$ lsof -c ssh

А такая покажет все файлы, открытые юзером vasya:

$ lsof -u vasya

Lsof также можно использовать для листинга всех сетевых подключений:

$ lsof -i4

Листинг можно ограничить определенным портом:

$ lsof -i4 :80

Или получить список всех открытых портов:

$ lsof -iTCP -sTCP:LISTEN

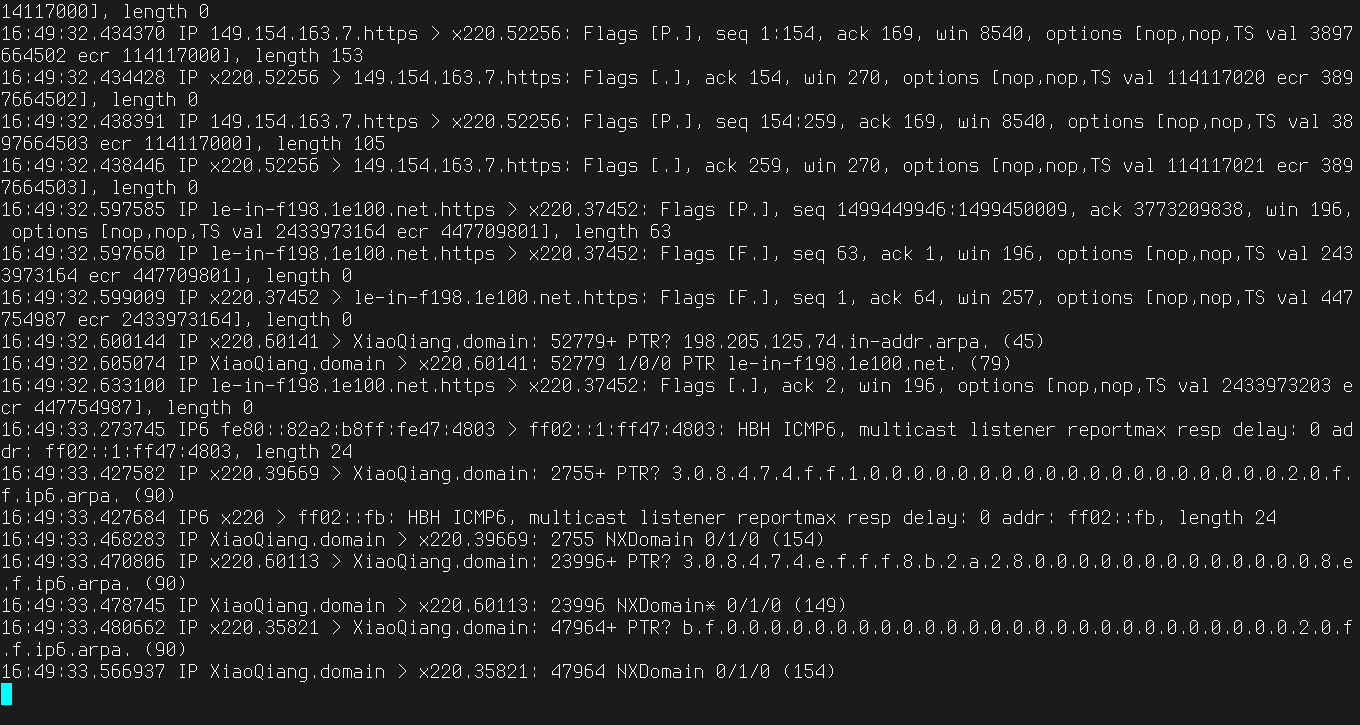

Tcpdump

Любому админу приходится решать проблемы работы сетевых служб. И порой в этом деле не обойтись без сниффера, который наглядно покажет, как протекает обмен данными и что в этом процессе может идти не так. Эталоном среди снифферов для Linux считается Wireshark, но на этом выбор не заканчивается. Практически любой дистрибутив Linux по умолчанию включает в себя консольный сниффер tcpdump, с помощью которого можно быстро разобраться в ситуации. Запущенный без аргументов tcpdump без лишних слов начинает выводить в консоль список всех пакетов, отправленных и принятых на всех интерфейсах машины. С помощью опции -i можно выбрать нужный интерфейс:

$ sudo tcpdump -i wlp3s0

Чтобы ограничить область действия tcpdump только конкретной машиной и портом, можно использовать такую конструкцию:

$ sudo tcpdump -i wlp3s0 host 192.168.31.1 and port 53

Также можно заставить tcpdump выводить не только информацию о пакетах, но и их содержимое:

$ sudo tcpdump -i wlp3s0 -X host 192.168.0.1 and port 80

Если применяется шифрование, в этом нет никакого смысла, но с помощью tcpdump можно анализировать данные, передаваемые с использованием протоколов HTTP и SMTP.

Еще одно интересное умение tcpdump — фильтрация пакетов по содержанию конкретных битов или байтов в заголовках протоколов. Для этого используется такой формат: proto[expr:size], где proto — протокол, expr — смещение в байтах от начала заголовка пакета, а size — необязательное поле, указывающее на длину рассматриваемых данных (по умолчанию 1 байт). Например, чтобы отфильтровать только пакеты с установленным флагом SYN (инициация TCP-рукопожатия), следует использовать такую запись:

$ sudo tcpdump ‘tcp[13]==2’

Формат отчетов tcpdump — это стандарт, его понимают практически все современные снифферы. Поэтому tcpdump можно использовать для генерации дампа на удаленной машине, а затем отправить его на локальную и провести анализ с помощью того же Wireshark:

$ ssh [email protected] tcpdump -w — ‘port !22’ | wireshark -k -i —

Ngrep

Tcpdump хорош своей универсальностью и разнообразием возможностей, однако для поиска конкретных данных внутри передаваемых пакетов его использовать не так просто и удобно. С этой задачей гораздо лучше справляется ngrep, предназначенный для отображения сетевых пакетов, удовлетворяющих заданной маске.

Например, чтобы найти параметры, передаваемые методами GET и POST в рамках HTTP-сессии, можно использовать следующую команду:

$ sudo ngrep -l -q -d eth0 «^GET |^POST » tcp and port 80

А так можно проанализировать SMTP-трафик на всех сетевых интерфейсах:

$ sudo ngrep -i ‘rcpt to|mail from’ tcp port smtp

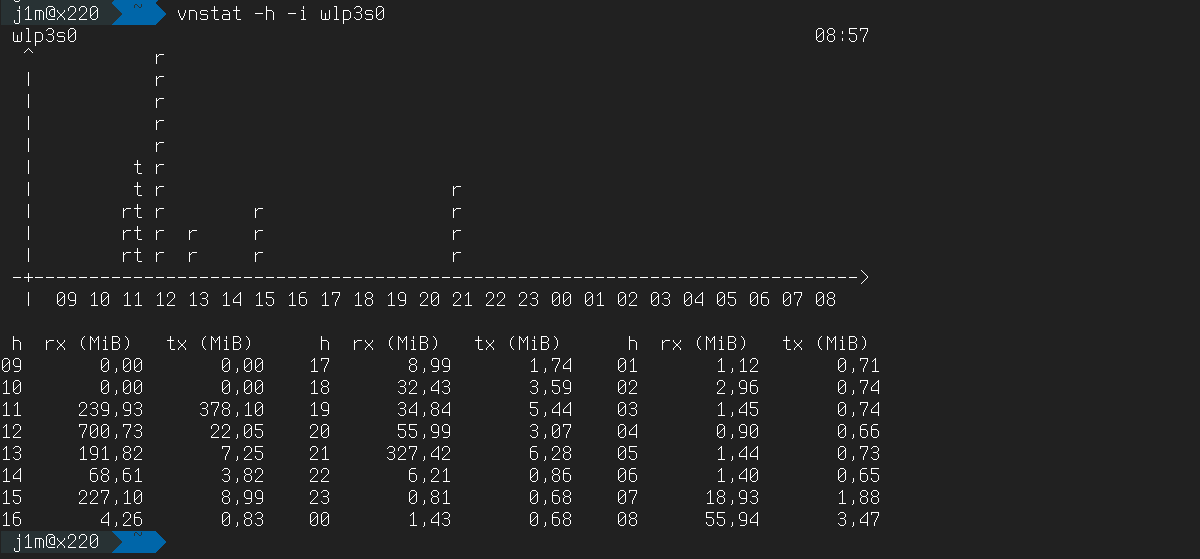

VnStat

Систем учета трафика и накопления статистики существует огромное множество. Нередко они встроены прямо в систему удаленного управления сервером и позволяют проанализировать расходы с помощью наглядных графиков. Но если вы используете консоль и все, что вам нужно, — это быстро узнать статистику по интерфейсам, то лучший инструмент — это vnStat.

VnStat умеет накапливать статистику в непрерывном режиме, сохраняя данные между перезагрузками, а использовать его проще простого. Для начала установи пакет и запусти сервис vnstat:

$ sudo systemctl start vnstat $ sudo vnstat -u

С этого момента он начнет сбор статистики. Для ее просмотра достаточно выполнить такую команду (wlp3s0 замени именем нужного сетевого интерфейса):

$ vnstat -i wlp3s0

Статистику можно конкретизировать, например вывести почасовую статистику с графиком:

$ vnstat -h wlp3s0

Статистику по дням или месяцам:

$ vnstat -d wlp3s0 $ vnstat -m wlp3s0

Используя флаг -t, можно получить информацию о десяти днях с самым большим расходом трафика:

$ vnstat -t wlp3s0

Чтобы проследить за текущей активностью на сетевом интерфейсе, vnStat можно запустить в live-режиме:

$ vnstat -l -i wlp3s0

В этом случае он будет показывать скорость передачи данных в текущий момент, а после завершения работы выведет статистику за все время live-мониторинга.

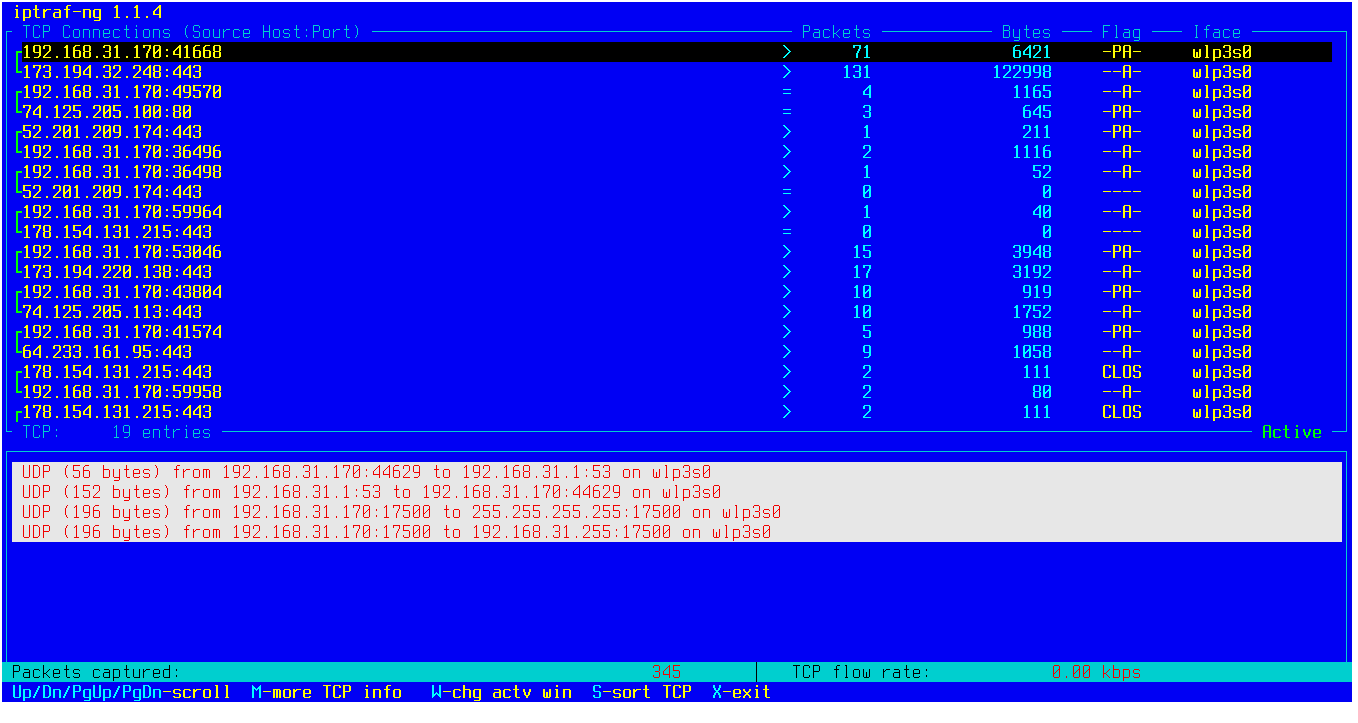

Iptraf-ng

Iptraf-ng — еще один удобный инструмент мониторинга сетевых интерфейсов. Как и vnStat, он позволяет получить детальную статистику по использованию канала, но наиболее полезная функция — реалтайм-мониторинг трафика.

Iptraf в наглядной форме показывает, с какими хостами идет обмен данными в текущий момент, количество переданных пакетов и их объем, а также флаги и ICMP-сообщения. Для получения доступа к этой информации следует выбрать пункт меню IP traffic monitor на главном экране.

NetHogs

VnStat и iptraf удобны, когда дело касается получения данных для всего интерфейса в целом. Но что, если вам необходимо узнать, какие конкретно приложения в текущий момент обмениваются данными с удаленными хостами?

В этом поможет утилита NetHogs. Это своего рода аналог утилиты top/htop для мониторинга сети. Вы устанавливаете утилиту, а потом запускаете ее, указав нужный сетевой интерфейс:

$ sudo nethogs wlp3s0

На экране появляется список приложений, наиболее часто обменивающихся данными с удаленными машинами.

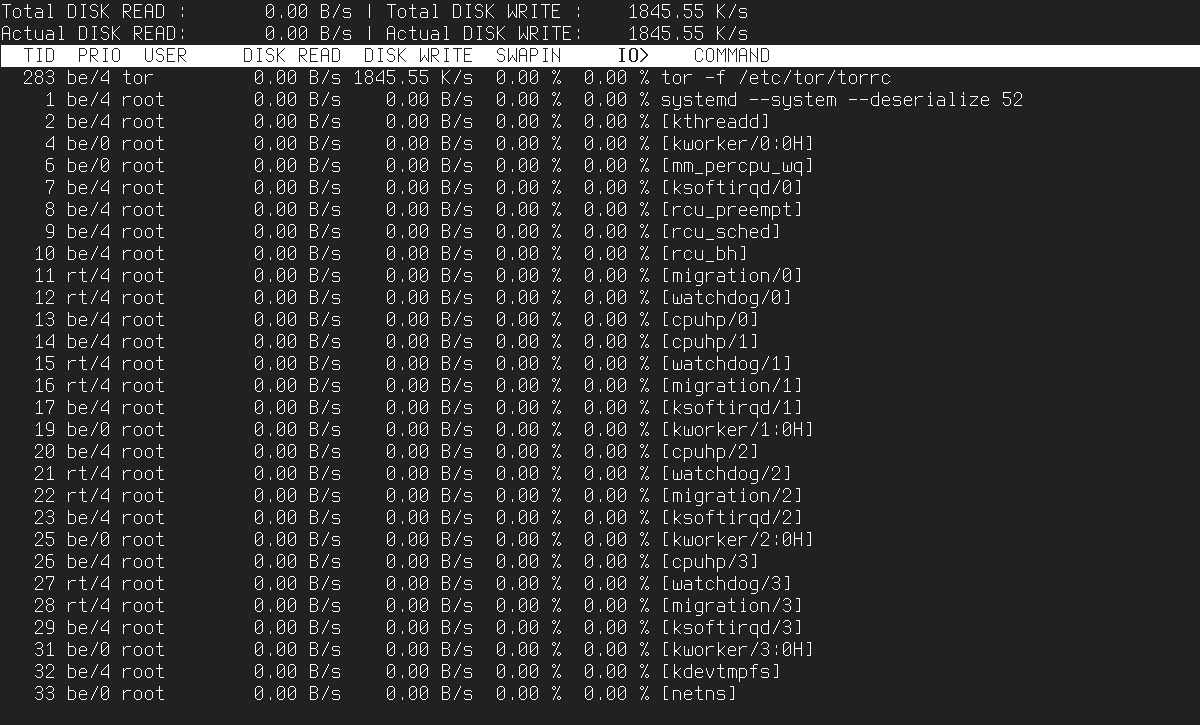

Iotop

Раз уж мы заговорили об аналогах top, то нельзя не упомянуть iotop. Эта утилита позволяет увидеть, какие процессы выполняют операции записи/чтения диска. Запускать ее лучше с флагом —only, иначе, кроме тех процессов, что выполняют ввод/вывод в данный момент, она также покажет часть других процессов, которые могут спать:

$ sudo iotop —only

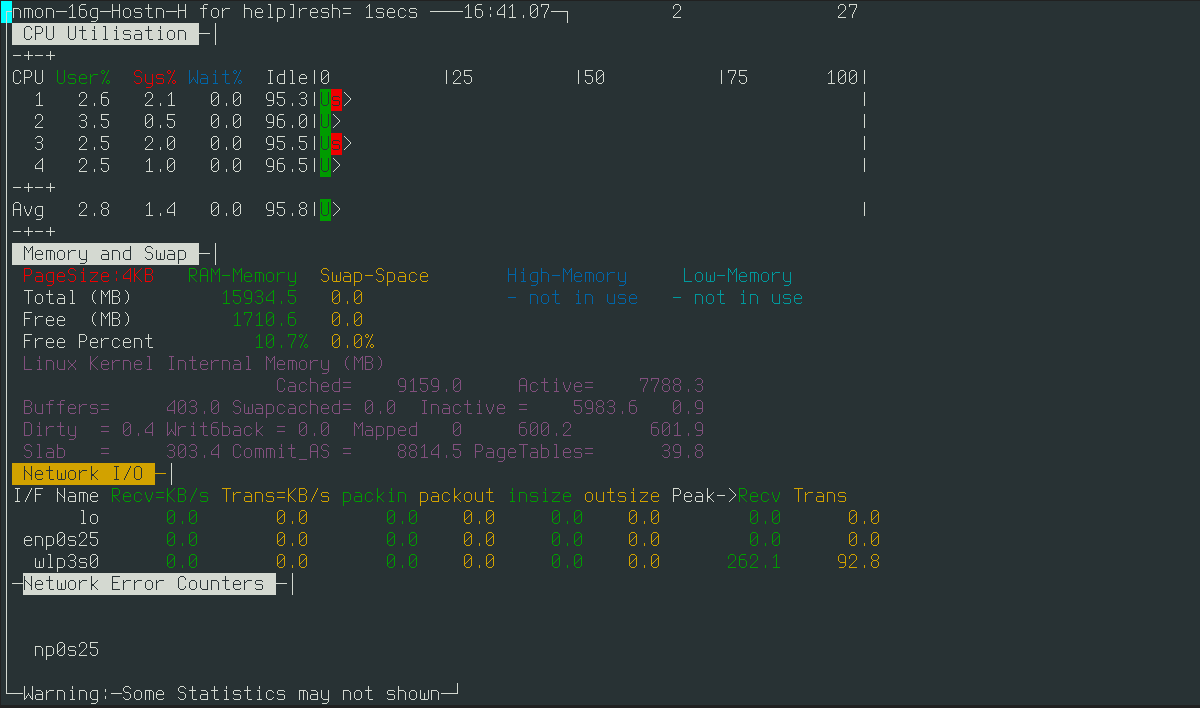

Nmon

Пришло время собрать все вместе. Nmon объединяет возможности многих рассмотренных утилит и позволяет в реальном времени получать статистику использования процессора, памяти, ввода/вывода, работы ядра и другие данные.

Nmon — консольное приложение с псевдографическим интерфейсом. Работает оно так: вы запускаете nmon с правами root, а затем добавляете на экран нужную вам информацию. Например, чтобы добавить на экран сведения о загруженности процессора, следует нажать c, заполненность оперативной памяти — m, ввод/вывод — d, сеть — n, процессы — t, файловые системы — j. Так можно создать собственную конфигурацию монитора, который будет отображать только то, что нужно вам.

Одной строкой

В этой статье я постарался обойти стороной инструменты, которые уже должны быть вам известны. Но если вы все-таки о них не знаете — вот краткий список того, что может пригодиться:

- top/htop — монитор процессов, показывает тех, кто больше всего грузит процессор;

- scp — утилита копирования файлов с удаленной машины и на нее по SSH;

- Nmap — сканер портов, позволяет провести быстрый поверхностный пентест (о нем у нас уже была подробная статья);

- netcat — сетевой швейцарский нож, позволяет в том числе вручную подключаться к серверам, работающим с plain text протоколами: HTTP, SMTP;

- dd — утилита для блочного копирования данных, с нее можно снять дамп ФС;

- mc — консольный двухпанельный файловый менеджер.

Вместо заключения

Здесь следовало бы в очередной раз сказать о том, что это только верхушка айсберга, что у каждого админа свои инструменты, обязательно приплести гибкость Linux и так далее и тому подобное. Но эта статья всего лишь описывает набор хороших инструментов, которые сделают вашу жизнь проще.

Источник: bookflow.ru

15 команд командной строки Windows, которые нужно знать системному администратору

Окна командная строка может выполнять множество уникальных задач, которые обычно не могут выполняться другими компонентами Windows. Лучше всего то, что он работает даже тогда, когда другие компоненты Windows ломаются, что делает его лучшим инструментом для освоения системными администраторами.

Как системный администратор, командная строка Windows может помочь вам получить больше информации о компьютерах и запускать автоматические команды на нескольких компьютерах одновременно для удаленного выполнения задач. Хотите ли вы получить полную информацию о подключенных сетях, исправить ошибки файлов, получить информацию об аппаратных компонентах или управлять томами, вы можете сделать все это через командную строку.

Если вы новичок в использовании командной строки в качестве системного администратора, я могу помочь вам начать работу. Хотя существуют сотни команд, в этом посте я перечислю некоторые из наиболее полезных, которые обычно используют системные администраторы.

Как получить доступ к командной строке в Windows?

Сначала вам нужно знать, как получить доступ к командной строке и запускать в ней команды. Проще всего это сделать с помощью команды «Выполнить».

Нажмите клавиши Windows + R, чтобы открыть диалоговое окно «Выполнить», и введите в нем cmd, чтобы запустить командную строку. Затем вы можете ввести команды, которые я упомянул ниже, и нажать клавишу Enter, чтобы выполнить их.

Для некоторых команд, которые мешают системным файлам и компонентам, вам может потребоваться запустить командную строку от имени администратора. Для этого просто найдите cmd в поле поиска Windows, щелкните правой кнопкой мыши приложение командной строки и выберите «Запуск от имени администратора».

Теперь, когда вы знаете, как получить доступ к командной строке и использовать команды, давайте рассмотрим 15 команд командной строки Windows, которые помогут вам как системному администратору.

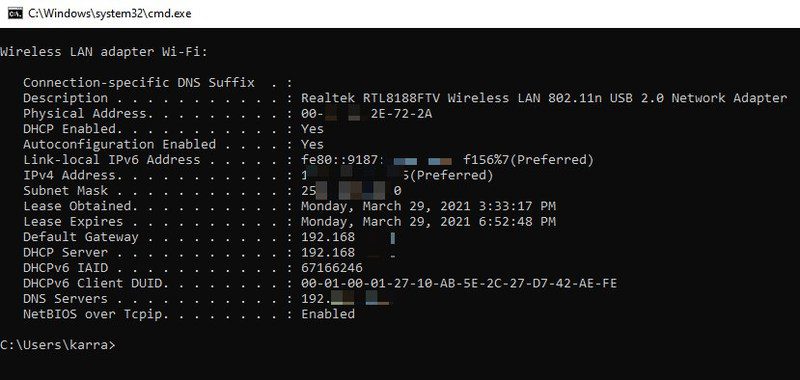

ipconfig/все

Если вам нужно исправить ошибки подключения или создать удаленное соединение с другими ПК, команда ipconfig/all — ваш лучший друг. Эта команда покажет все значения конфигурации сети в одном месте. Сюда входят имя хоста, IP-адрес, шлюз по умолчанию, маска подсети, сетевые функции и многое другое.

Убедитесь, что ваш компьютер с Windows уязвим для Spectre

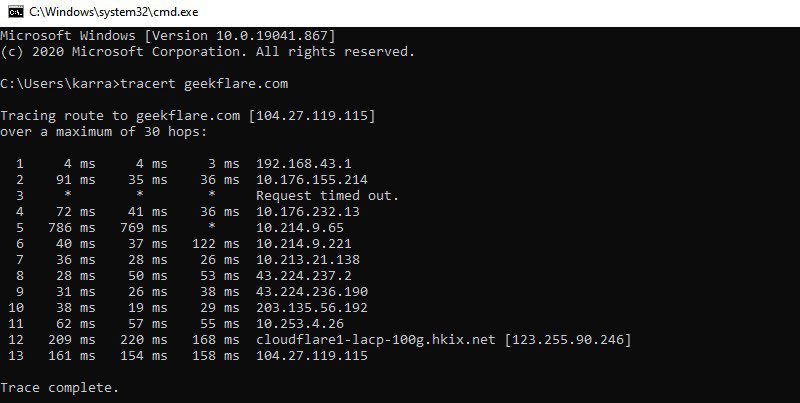

трассировка

Если компьютеры, которыми вы управляете, являются частью большой сети и подключены через несколько маршрутизаторов или мостов, команда tracert может помочь найти сетевые проблемы, отслеживая маршрут, по которому проходит пакет. Эта команда может показать каждый хост, через который проходят пакеты при достижении определенного хоста. Используя эту информацию, вы можете отследить причину проблемы, из-за которой пакет теряется.

Он также сообщает время, необходимое для достижения каждого хоста, поэтому вы также можете отслеживать проблемы с производительностью сети.

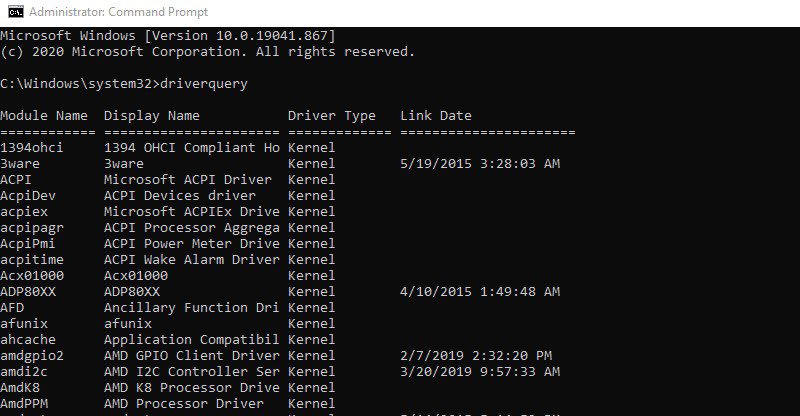

DriverQuery

Команда driverquery показывает полный список установленных драйверов на вашем ПК вместе с историей их установки. Хотя диспетчер устройств Windows является лучшим инструментом для устранения проблем с драйверами, эта команда может помочь, когда вам нужно отслеживать историю установки драйверов.

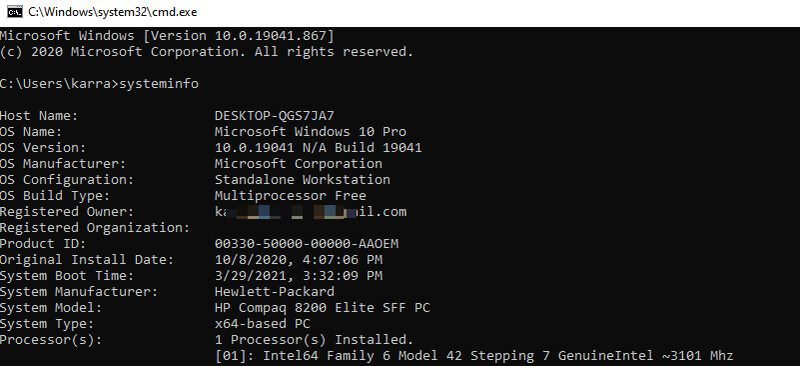

Системная информация

С помощью команды systeminfo вы можете просмотреть подробную информацию о вашем ПК и ОС, такую как владелец системы, модель ПК, время загрузки, сетевое имя, тип системы и многое другое. Он также показывает основную информацию об оборудовании, включая процессор, оперативную память и дисковое пространство.

Powercfg

Команда powercfg используется для управления параметрами питания Windows. В отличие от обычных параметров электропитания Windows, powercfg позволяет запускать команды, которые невозможно выполнить из параметров электропитания, например параметры импорта/экспорта или отслеживание времени пробуждения.

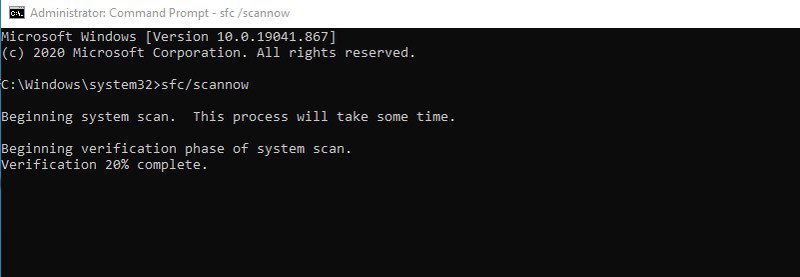

SFC/сканировать

SFC (System File Checker) — это команда, используемая для проверки всех системных файлов и поиска ошибок. После обнаружения команда автоматически заменит файл новым из кеша. Хотя у него несколько параметров, наиболее распространенным является sfc/scannow, который просто запускает сканирование всех системных файлов.

Как создать файл субтитров для видео в Windows 10

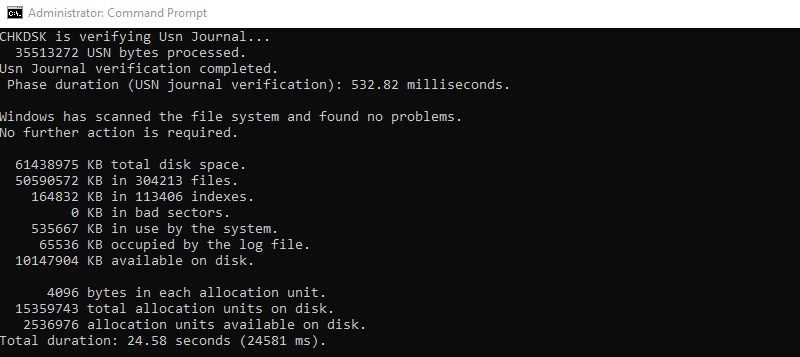

Чкдск

Эта команда используется для сканирования жесткого диска на наличие логических или физических ошибок и их автоматического исправления. Однако вам нужно использовать правильный параметр, чтобы исправить ошибки. Для большинства пользователей команды chkdsk/r должно быть достаточно для автоматического поиска и исправления ошибок файловой системы и поврежденных секторов.

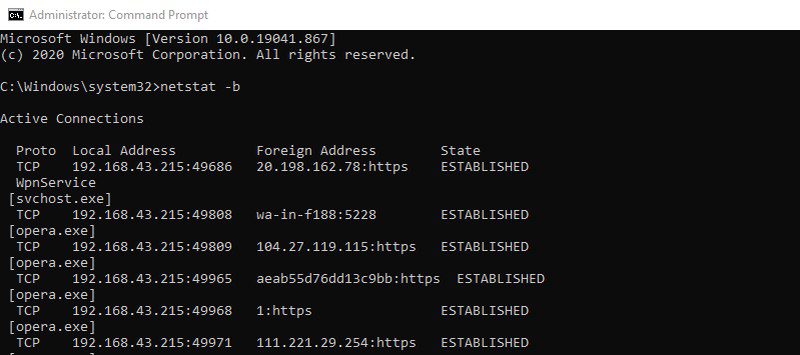

Нетстат

Мощная команда для устранения неполадок в сети, которая показывает как входящие, так и исходящие подключения к вашему ПК, а также тип протокола. Не только это, но вы также можете использовать команду netstat для выполнения множества других действий с использованием параметров. Вы можете увидеть таблицу маршрутизации, количество отправленных/полученных байтов и пакетов, идентификатор процесса (PID), имя программы, установившей соединение, и многое другое.

Список заданий

Простая команда для просмотра запущенных в данный момент процессов на ПК, аналогичная вкладке процессов в диспетчере задач Windows. Однако команда tasklist более полезна для удаленного наблюдения за процессами другого ПК. Хотя имейте в виду, что он не показывает использование памяти в реальном времени, в отличие от диспетчера задач.

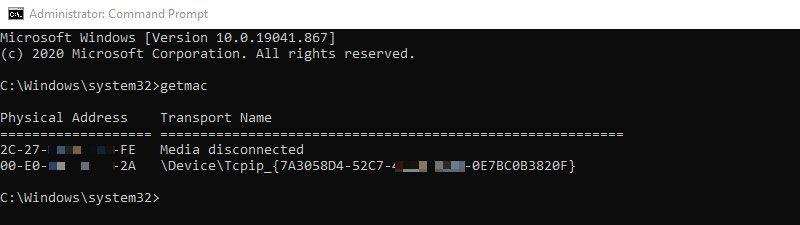

GetMac

Если вам нужно увидеть MAC-адрес ПК или нескольких ПК, подключенных по сети, то команда getmac — это то, что вам нужно. При использовании без параметров он покажет MAC-адрес текущего устройства. Хотя вы можете использовать параметры для просмотра MAC-адресов ПК по сети.

Выключение/с

Команда выключения имеет множество параметров для удаленного управления выключением и перезапуском ПК или нескольких ПК. Команда shutdown/s выключит текущий ПК после задержки. Вы также можете использовать такие параметры, как /r или /h, чтобы перезагрузить указанный компьютер или перевести его в режим гибернации.

Определенно, обязательная команда для быстрого выключения нескольких компьютеров, которыми вы управляете.

ассистент

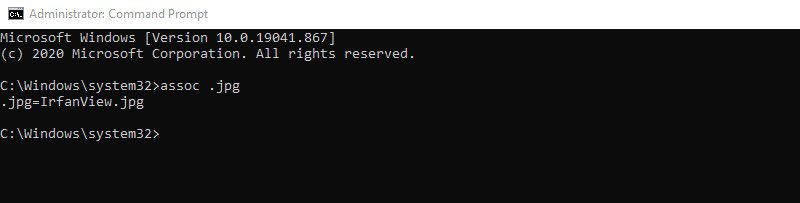

Вы можете использовать эту команду для просмотра и управления файловыми ассоциациями ПК. Команда assoc выведет список всех расширений файлов вместе со связанными с ними программами. Вы можете добавить расширение рядом с командой assoc, чтобы увидеть программу, связанную с этим расширением; например, assoc .mp3 покажет программу, которая запускает mp3-файлы на ПК.

Что делать, если Fallout New Vegas не работает в Windows 10?

Вы также можете использовать параметры для удаленного изменения ассоциаций файлов на ПК.

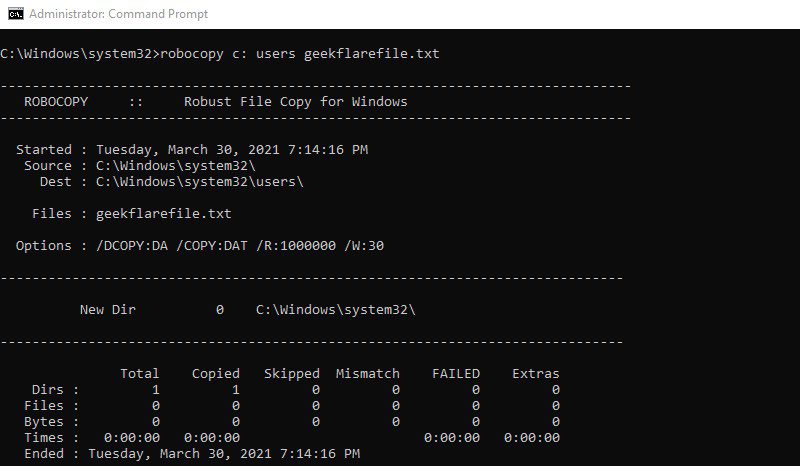

Робокопия

Это похоже на функцию копирования/вставки в Windows, но ее чрезвычайно легко настраивать с помощью параметров. Базовая команда robocopy скопирует/вставит файл в указанное место назначения. Вы можете добавить такие параметры, как /nocopy, чтобы удалить связанную информацию, или /s, чтобы исключить пустые подкаталоги.

Эта команда имеет десятки параметров, которые могут дать полный контроль над перемещением данных, что идеально подходит для управления данными между несколькими ПК.

Формат

Если вам нужно отформатировать диск без доступа к функции форматирования Windows, то форматирование — это мощная команда для этого. Вам необходимо указать метку тома, и команда удалит все данные на этом томе. Вы также можете настроить тип файловой системы, изменить метку тома, изменить размер единицы размещения, создать сжатый том и многое другое, используя параметры.

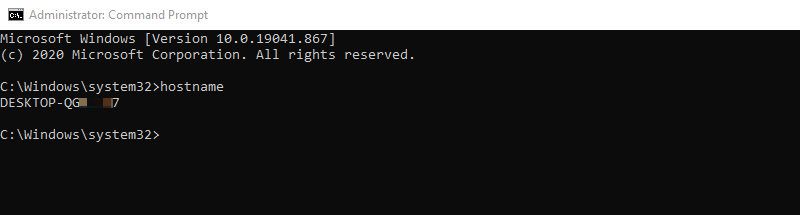

Имя хоста

Вам нужно знать имя хоста компьютера, чтобы создать удаленное соединение, и команда hostname может легко сказать вам имя любого ПК. Просто введите имя хоста, и командная строка немедленно сообщит вам имя хоста ПК. Это простая команда, у которой даже нет параметров, но она чрезвычайно полезна, когда вам нужно создать удаленные соединения.

Конечные мысли

Это были команды командной строки, которые, как я считаю, очень помогут системному администратору в повседневных задачах. Если вы хотите узнать больше о командах, вы можете просмотреть список команд Windows. от Майкрософт. Вы можете нажать на любую из команд, чтобы узнать, что она делает, и увидеть ее параметры.

Источник: toadmin.ru