Вирус- едва ли не главный враг компьютера. Как и обычные вирусы, вирусы компьютерные- паразиты, для размножения им нужен «носитель»- хозяин, здоровая программа или документ, в тело которой они прячут участки своего программного кода. Вирусы, получившие широкое распространение в компьютерной технике, взбудоражили весь мир. Многие пользователи компьютеров обеспокоены слухами о том, что с помощью компьютерных вирусов злоумышленники взламывают сети, грабят банки, крадут интеллектуальную собственность.

Сегодня массовое применение персональных компьютеров, к сожалению, оказалось связанным с появлением самовоспроизводящихся программ-вирусов, препятствующих нормальной работе компьютера, разрушающих файловую структуру дисков и наносящих ущерб хранимой в компьютере информации.

Все чаще в средствах массовой информации появляются сообщения о различного рода пиратских проделках компьютерных хулиганов, о появлении все более совершенных саморазмножающихся программ. Сам вирус невелик- его размер редко измеряется килобайтами, однако натворить эта кроха может немало. Современные вирусы исхитряются портить не только программы, но и «железо». Например, вчистую уничтожают содержимое BIOS материнской платы или калечат жесткий диск.

3. Борьба и методы защиты от компьютерных вирусов

Компьютерные вирусы, их свойства и классификация

Свойства компьютерных вирусов

Сейчас применяются персональные компьютеры, в которых пользователь имеет свободный доступ ко всем ресурсам машины. Именно это открыло возможность для опасности, которая получила название компьютерного вируса.

Что такое компьютерный вирус? Прежде всего, вирус — это программа. В тот момент, когда мы ничего не подозревая, запускаем на своем компьютере зараженную программу или открываем документ, вирус активизируется и заставляет следовать не нашим, а его , вируса инструкциям. Сегодня науке известно около семидесяти тысяч компьютерных вирусов.

Вирус — программа, обладающая способностью к самовоспроизведению. Такая способность является единственным средством, присущим всем типам вирусов. Но не только вирусы способны к самовоспроизведению. Любая операционная система и еще множество программ способны создавать собственные копии. Вирус не может существовать в «полной изоляции»: сегодня нельзя представить себе вирус, который не использует код других программ, информацию о файловой структуре или даже просто имена других программ. Причина понятна: вирус должен каким-нибудь способом обеспечить передачу себе управлени

Классификация вирусов

В настоящее время известно более 70000 компьютерных вирусов, их можно классифицировать по следующим признакам:

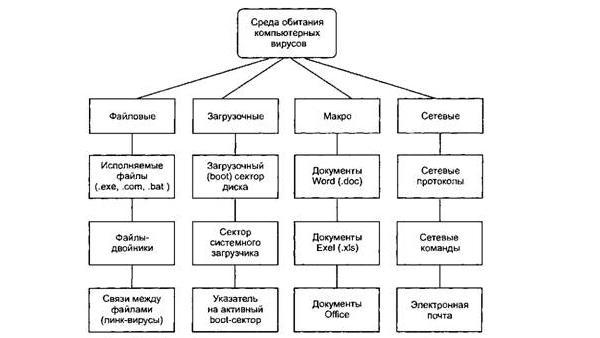

В зависимости от среды обитания вирусы можно разделить на сетевые,файловые,загрузочные и файлово-загрузочные. Сетевые вирусы распространяются по различным компьютерным сетям. Файловые вирусы внедряются главным образом в исполняемые модули, т. е. в файлы, имеющие расширения COM и EXE.

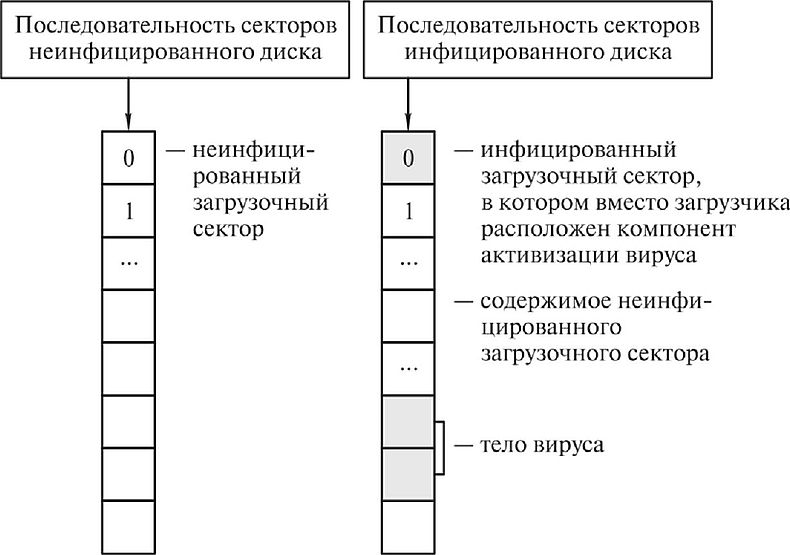

Файловые вирусы могут внедряться и в другие типы файлов, но, как правило, записанные в таких файлах, они никогда не получают управление и, следовательно, теряют способность к размножению. Загрузочные вирусы внедряются в загрузочный сектор диска (Boot-сектор) или в сектор, содержащий программу загрузки системного диска (Master Boot Re-cord). Файлово-загрузочные вирусы заражают как файлы, так и загрузочные сектора дисков.

Видео урок: Компьютерные вирусы и борьба с ними

По способу заражения вирусы делятся на резидентные и нерезидентные. Резидентный вирус при заражении (инфицировании) компьютера оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п.) и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время.

По степени воздействия вирусы можно разделить на следующие виды:

· неопасные, не мешающие работе компьютера, но уменьшающие объем свободной оперативной памяти и памяти на дисках, действия таких вирусов проявляются в каких-либо графических или звуковых эффектах

· опасные вирусы, которые могут привести к различным нарушениям в работе компьютера

· очень опасные, воздействие которых может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска.

По особенностям алгоритма вирусы трудно классифицировать из-за большого разнообразия. Простейшие вирусы — паразитические, они изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены. Можно отметить вирусы-репликаторы, называемые червями, которые распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии, распространяются по глобальным сетям, поражая целые системы, а не отдельные программы. Это самый опасный вид вирусов, так как объектами нападения в этом случае становятся информационные системы государственного масштаба. С появлением глобальной сети Internet этот вид нарушения безопасности представляет наибольшую угрозу, т. к. ему в любой момент может подвергнуться любой из 40 миллионов компьютеров, подключенных к этой сети.

Известны вирусы-невидимки, называемые стелс-вирусами, которые очень трудно обнаружить и обезвредить, так как они перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо своего тела незараженные участки диска. Стелс-вирусы обманывают антивирусные программы и в результате остаются незамеченными. Тем не менее, существует простой способ отключить механизм маскировки стелс-вирусов. Достаточно загрузить компьютер с не зараженной системной дискеты и сразу, не запуская других программ с диска компьютера (которые также могут оказаться зараженными), проверить компьютер антивирусной программой.

При загрузке с системной дискеты вирус не может получить управление и установить в оперативной памяти резидентный модуль, реализующий стелс-механизм. Антивирусная программа сможет прочитать информацию, действительно записанную на диске, и легко обнаружит вирус.

Наиболее трудно обнаружить вирусы-мутанты, содержащие алгоритмы шифровки-расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов. Имеются и так называемые квазивирусные или «троянские» программы, которые хотя и не способны к самораспространению, но очень опасны, так как, маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков.

Троянский конь – это программа, содержащая в себе некоторую разрушающую функцию, которая активизируется при наступлении некоторого условия срабатывания. Обычно такие программы маскируются под какие-нибудь полезные утилиты. Вирусы могут нести в себе троянских коней или «троянизировать» другие программы – вносить в них разрушающие функции.

«Троянские кони» представляют собой программы, реализующие помимо функций, описанных в документации, и некоторые другие функции, связанные с нарушением безопасности и деструктивными действиями. Отмечены случаи создания таких программ с целью облегчения распространения вирусов. Списки таких программ широко публикуются в зарубежной печати. Обычно они маскируются под игровые или развлекательные программы и наносят вред под красивые картинки или музыку.

Программные закладки также содержат некоторую функцию, наносящую ущерб, но эта функция, наоборот, старается быть как можно незаметнее, т.к. чем дольше программа не будет вызывать подозрений, тем дольше закладка сможет работать.

Если вирусы и «троянские кони» наносят ущерб посредством лавинообразного саморазмножения или явного разрушения, то основная функция вирусов типа «червь», действующих в компьютерных сетях, – взлом атакуемой системы, т.е. преодоление защиты с целью нарушения безопасности и целостности.

В более 80% компьютерных преступлений, расследуемых ФБР, «взломщики» проникают в атакуемую систему через глобальную сеть Интернет. Когда такая попытка удается, будущее компании, на создание которой ушли годы, может быть поставлено под угрозу за какие-то секунды.

Полностью «отсечь» вредоносный софт вряд ли удастся, разве что удалить из системы дисковод, перестать работать в Интернете и пользоваться только легальным программным обеспечением. В наших условиях все эти советы выглядят издевательством.

Пути проникновения вирусов в компьютер

Основными путями проникновения вирусов в компьютер являются съемные диски (гибкие и лазерные), а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке программы с дискеты, содержащей вирус. Такое заражение может быть и случайным, например, если дискету не вынули из дисковода А и перезагрузили компьютер, при этом дискета может быть и не системной. Заразить дискету гораздо проще. На нее вирус может попасть, даже если дискету просто вставили в дисковод зараженного компьютера и, например, прочитали ее оглавление.

Вирус, как правило, внедряется в рабочую программу таким образом, чтобы при ее запуске управление сначала передалось ему и только после выполнения всех его команд снова вернулось к рабочей программе. Получив доступ к управлению, вирус, прежде всего, переписывает сам себя в другую рабочую программу и заражает ее. После запуска программы, содержащей вирус, становится возможным заражение других файлов.

Источник: smekni.com

Компьютерные вирусы и борьба с ними

Как вы думаете, сколько сегодня в мире насчитывается известных вирусных угроз? Ответить на этот вопрос невозможно даже приблизительно, поскольку с момента их возникновения все новые и новые разновидности опасного ПО появляются слишком быстро, и даже многие профессионально занимающиеся этой проблемой организации и разработчики всевозможных защитных средств попросту не успевают реагировать на их распространение. Если можно так выразиться, сегодня вирусы растут как грибы после дождя. Но какие же методы борьбы с компьютерными вирусами применяются для защиты? Чтобы разобраться в этом непростом вопросе, сначала необходимо понять, что собой представляют такие угрозы, какими они бывают и как воздействуют на компьютеры или хранящиеся на них данные.

Что такое компьютерные вирусы?

Вам будет интересно: Как поставить пароль на жесткий диск в Windows 10?

Для начала давайте выясним, как рассматривает вирусы и борьбу с ними информатика. Под вирусом обычно принято подразумевать небольшую по размерам программу, нацеленную на выполнение определенных действий с целью нанесения вреда операционной системе, файлам, хранящимся на жестком диске, или даже некоторым «железным» устройствам. Да-да! Вы не ослышались.

На оборудование вирусы могут воздействовать путем перехвата управления у драйверов устройств или сопутствующих управляющих приложений. В качестве самого простого примера можно привести программный апплет, который в свое время фокусировал максимум освещенности на устаревших уже мониторах с электронно-лучевыми трубками в одной точке экрана, что приводило либо к его выгоранию, либо к полной порче самого монитора. Но такие угрозы можно назвать большой редкостью, а основные типы вирусов больше воздействуют именно на файловые объекты, выводя из строя и операционные системы, и программы.

Вам будет интересно: Карта «Мир» и Apple Pay: подключение, возможности, отзывы

А вот среди относительно новых угроз особо опасными можно назвать те, что занимаются шпионажем и кражей конфиденциальной или личной информации. Не секрет ведь, что деньги с банковских карт чаще всего и пропадают из-за воздействия таких программных апплетов и неосторожности или невнимательности самих владельцев.

Но и сами вирусы могут быть выполнены либо в виде самостоятельного программного апплета, либо работают по принципу внедрения в уже имеющиеся файлы собственных вредоносных кодов, после чего такие объекты становятся «зараженными».

Общая классификация известных вирусных угроз

Чтобы разобраться в применяемых способах борьбы с компьютерными вирусами, необходимо понять, какие именно типы угроз можно встретить в современном компьютерном мире. Как говорится, врага нужно знать в лицо. Несмотря на то что вирусы могут разниться между собой, некоторые из них можно объединить в группы, используя для этого общие признаки. Современные компьютерные угрозы принято классифицировать по таким признакам:

- среда обитания;

- операционные системы, на которые воздействуют угрозы;

- алгоритмы функционирования самих вирусов;

- степень воздействия на компьютерные системы (деструктивность).

Среда обитания

Вам будет интересно: Как восстановить Mac OS: особенности использования Time Machine

В этом подразделе можно выделить четыре основные группы известных угроз:

- файловые;

- загрузочные;

- сетевые;

- макровирусы.

Но это только основное разделение, а ведь многие известные угрозы на современном этапе развития компьютерных технологий явно трансформировались, причем так, что отнести их к какой-то одной группе невозможно. Так, например, нередко можно встретить сетевые макровирусы или файлового-загрузочные угрозы.

Файловые угрозы относятся к самым распространенным и получили свое название по той причине, что внедряются именно в файлы (чаще всего исполняемые) или создают их зараженные копии, подменяя оригиналы, из-за чего установленные приложения перестают работать или работают некорректно.

Загрузочные объекты используют несколько иные принципы и в большинстве своем прописывают собственные вредоносные коды либо в загрузочных секторах, либо в главной загрузочной записи жесткого диска (Master Boot Record). Соответственно, при изменении таких записей операционная система может перестать загружаться или станет работать неправильно, поскольку вирус посредством созданной записи стартует вместе с зараженной ОС.

Сетевые угрозы, как уже понятно, в основном нацелены на то, чтобы самостоятельно передаваться от одного компьютера к другому, используя для этого лазейки в организации сетевых структур или попадая в систему через электронную почту (чаще всего по невнимательности самого пользователя, открывающего вложения сомнительного типа и содержания без предварительной проверки антивирусным ПО).

Наконец, макровирусы в основном нацелены на офисные документы и работают на основе специальных скриптов, которые срабатывают в момент открытия файлов в соответствующих редакторах (например, написанные на Visual Basic).

Операционные системы

Говоря о компьютерных вирусах и борьбе с ними, наивно будет полагать, что современные угрозы избирательно воздействовали и воздействуют исключительно на Windows или устаревшие DOS-системы. А сколько уже было выявлено угроз в том же хранилище Google Play, которые наносили непоправимый вред Android-системам?

Почему-то считается, что все UNIX-подобные ОС, к каковым можно отнести и Linux, и построенные по его образу и подобию Android-модификации, воздействию вирусных угроз не подвержены, поскольку в них отсутствует системный реестр как таковой. Но ведь снижать производительность устройств, нагружая системные ресурсы, вирусы тоже могут. И это уже речь не идет о всевозможных шпионских программах, следящих за действиями пользователей кейлоггерах, вымогателях или апплетах, крадущих личную информацию. До некоторых пор и «яблочные» системы считались неуязвимыми.

Но посмотрите, сколько в последнее время проявилось публикаций о том, что те же «Айфоны» выводятся из строя совершенно элементарно путем пересылки на устройство сообщения, содержащего некий текст, который и вредоносным кодом назвать трудно. Так, набор символов. Но факт остается фактом. При открытии такого месседжа девайс «умирает».

Алгоритмы работы вирусов

Вам будет интересно: Установка и настройка NAS4Free

Рассматривая компьютерные вирусы и борьбу с ними, отдельно стоит сказать несколько слов о том, какие именно принципы работы используют современные угрозы. Среди общих признаков, по которым производится классификация в этом направлении, обычно выделяют такие:

- резидентность;

- наличие или отсутствие стелс-маскировки;

- самошифрование;

- полиморфизм;

- применение нестандартных приемов.

Понять разделение вирусов по резидентному признаку очень просто. В отличие от нерезидентного вируса, резидентная угроза при воздействии на систему как бы оставляет часть исполняемого кода непосредственно в оперативной памяти, то есть какая-то ее часть постоянно присутствует в виде загружаемых и исполняемых в ОЗУ компонентов. По большому счету те же макровирусы в некотором смысле тоже можно назвать резидентными, но они активны только в период работы определенного редактора, в котором происходит открытие сопоставленных ему документов.

Технологии стелс, думается, объяснять не нужно. Применительно к вирусам это та же самая маскировка, предназначенная для того, чтобы скрыться в системе, подменяя себя другими объектами в виде якобы незараженных участков информации. Очень часто это проявляется еще и в перехвате запросов операционной системы на чтение, запись или перезапись зараженных объектов. Например, те же макровирусы используют популярную методику установки запретов на отключение макросов или на вызов соответствующих меню их просмотра.

В определенной мере самошифрование, прямо связанное с полиморфизмом, тоже можно отнести к маскировочным атрибутам, только применяемая методика состоит в том, чтобы максимально усложнить распознавание угрозы защитными средствами за счет шифрования тела оригинального вредоносного кода с созданием его полиморфной (видоизмененной) копии таким образом, что все последующие клоны могут быть абсолютно непохожи на исходный объект.

К нестандартным методам можно отнести несколько отличные от общепринятых принципы максимально глубокого проникновения в ядро системы с целью затруднения их детекции. Особо яркими примерами можно назвать небезызвестную угрозу «ЗАРАЗА» и некоторые разновидности вируса «ТРУО».

Воздействие на систему

По своим деструктивным возможностям и степени воздействия на ОС или данные угрозы разделяют следующим образом:

- безвредные (не оказывающие особо влияния на работу компьютерной системы, за исключением уменьшения свободного пространства на диске или объема оперативной памяти);

- неопасные (имеющие те же признаки воздействия, что и первая группа, но с сопровождением воздействия разного рода визуальными или звуковыми эффектами);

- опасные (воздействие которых может приводить к серьезным сбоям в работе операционной системы и установленных в ее среде программ);

- очень опасные (приводящие к крашу системы, порче или удалению важных данных, краже информации, шифрованию файлов и т. д.).

Но если говорить о борьбе с вирусами, каждый пользователь должен четко понимать, что даже если в самом вредоносном коде или его какой-то ветке принцип деструктивного воздействия на систему обнаружен не будет, считать угрозу безопасной все равно нельзя. Основная проблема состоит в том, через самые, казалось бы, безобидные вирусы-шутки в компьютерную систему запросто могут проникнуть и более опасные угрозы, которые, если их не обнаружить вовремя, могут нанести системе очень серьезный ущерб, а последствия станут необратимыми.

Методы обнаружения компьютерных вирусов и борьба с ними

С основными понятиями и классификацией вирусных угроз ясность более или менее внесена. Наконец, перейдем к определению возможных средств борьбы с компьютерными вирусами всех представленных выше типов. Современные разработчики антивирусного программного обеспечения используют несколько основополагающих принципов, позволяющих своевременно обнаружить угрозу, нейтрализовать ее (вылечить зараженный объект) или безболезненно удалить из системы, если лечение оказывается невозможным. Среди всего многообразия методов борьбы с вирусами особо можно выделить следующие:

- сканирование (сигнатурный анализ);

- эвристический (поведенческий) анализ;

- метод резидентного мониторинга и отслеживание изменений программ;

- вакцинация приложений;

- использование программно-аппаратных средств.

Сканирование путем сравнения сигнатур является самым примитивным и достаточно неэффективным методом, поскольку в процессе проверки системы производится сравнение только с уже известными сигнатурами, хранящимися в обширных базах данных. Как уже понятно, выявить новые угрозы, которых в таких базах нет, будет крайне затруднительно.

Для борьбы с вирусами в такой ситуации применяются более продвинутые методы. Эвристический анализ получил широкое распространение относительно недавно. Этот принцип основан на том, что защитное ПО проверяет работу всех программ, выявляя возможные отклонения и наличие признаков создания копий, помещения резидентных команд в оперативную память, создание записей в загрузочных секторах и т. д. Иными словами, проверяется возможная принадлежность какого-то неправильно работающего апплета к угрозам как раз на основе их нестандартного поведения. Такая методика большей частью оказывается максимально эффективной при выявлении новых неизвестных вирусов.

В качестве одного из наиболее мощных средств борьбы с вирусами довольно часто применяются специальные резидентные мониторы, которые отслеживают подозрительные действия приложений, как это было показано в описании эвристического анализа. Но такие методы имеют узкую направленность.

Под вакцинацией программ понимают проверку целостности приложений на основе сравнения контрольных сумм файлов. При выявлении несовпадений может выдаваться предупреждение или запускаться какая-то лечащая утилита. Но вот стелс-угрозы такими методами обнаружить невозможно.

Наконец, наиболее эффективными средствами борьбы с вирусами считаются специальные программно-аппаратные модули, устанавливаемые в разъемах с общим доступом к шине и позволяющие контролировать абсолютно все протекающие в системе процессы. Они представляют собой специальные контроллеры, отслеживающие любые изменения. Их программная часть запоминается в специальных областях жесткого диска. Именно поэтому внести изменения в загрузочные записи и секторы, файлы конфигурации или в исполняемые апплеты вирус уже не сможет.

Первые признаки заражения

Что же касается способов борьбы с вирусами, которые пользователь может применять самостоятельно, иногда присутствие угроз в системе можно выявить по некоторым типичным признакам:

- система начинает работать медленнее, зависает, самопроизвольно перезагружается или не загружается вообще;

- без видимой причины возрастает нагрузка на центральный процессор, оперативную память, жесткий диск или сеть;

- исчезают, переименовываются или повреждаются некоторые файлы;

- свободное место на диске катастрофически уменьшается;

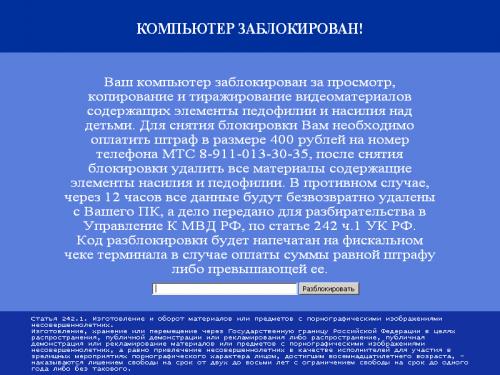

- на экран выводятся непонятные или провокационные сообщения и реклама;

- появляются посторонние визуальные эффекты, или выдаются звуковые сигналы;

- установленные программы работают некорректно или перестают работать вообще;

- файлы оказываются испорченными (или зашифрованными) и не открываются;

- система полностью блокируется и т. д.

Основные направления в нейтрализации угроз

Вам будет интересно: Как удалить контакты из «Ватсапа»: инструкция

Теперь давайте посмотрим, какие методы можно применять для успешного противостояния возможным угрозам. Для борьбы с вирусами всех известных и неизвестных типов обычно используется специальное программное обеспечение, в общем случае называемое антивирусами. В свою очередь, такие программные продукты тоже можно разделить по некоторым общим признакам. В основном используются следующие типы программ:

- антивирусы-фильтры и сторожа;

- антивирусные детекторы и ревизоры, некоторые из которых совмещают в себе еще и возможности докторов;

- приложения-вакцинаторы.

Первый тип защитных средств нацелен на препятствование проникновению в систему угроз любого типа, воздействующего именно на программную среду компьютера. Но такие утилиты оказываются неспособными предотвратить вторжение при обращении вируса к BIOS. Вторая категория предназначена для отслеживания наличия вирусов в уже зараженных системах на основе вышеописанных алгоритмов. А вот третий тип ПО по-своему выглядит очень необычно. Такие инструменты способны дописывать в тело программ данные о возможном поражении вирусами, за счет чего пресекаются любые попытки их изменения.

Программы для борьбы с вирусами в уже зараженных системах

Если система подверглась вирусной атаке, вылечить ее (если только воздействие на достигло критических масштабов) в большинстве случаев можно достаточно просто.

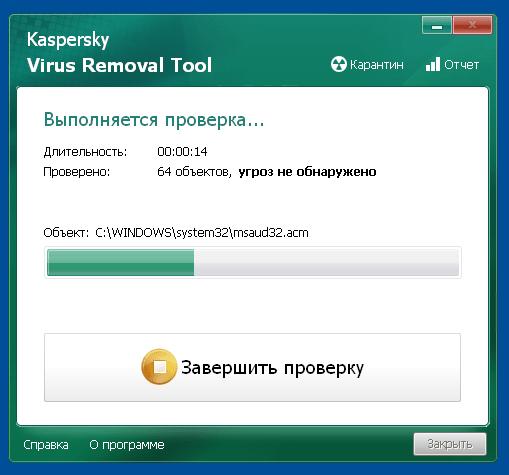

Как правило, для борьбы с вирусами и «заболеваниями» системы применяются специальные портативные сканеры, не требующие установки на жесткий диск (например, KVRT или Dr. Web CureIt!), или дисковые приложения, на основе которых можно создавать загрузочные носители и проверять систему еще до загрузки ОС (например, Kaspersky Rescue Disk).

Некоторые методы ручного удаления угроз

В некоторых случаях пользователи могут противостоять угрозам и самостоятельно. Большей частью такие способы борьбы с вирусами можно отнести к нейтрализации рекламных угроз, которые могут устанавливать в виде отдельных приложений, внедряться браузеры как расширения (дополнения) или панели.

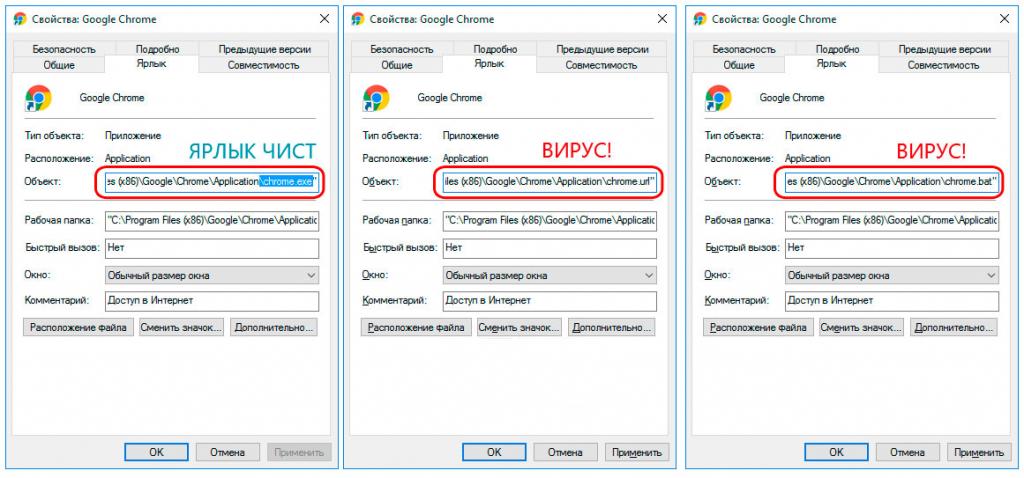

Для удаления угроз, относимых к классам Malware и Hijackers, обычно применяется деинсталляция апплетов, расширений и панелей, удаление остаточных записей из системного реестра и файлов на жестком диске, возвращение стартовой страницы с восстановлением поисковой системы в браузерах, а также удаление всех возможных приписок, которые могут содержаться в поле типа объекта в свойствах ярлыка браузера (указанный к исполняемому файлу путь должен заканчиваться названием файла старта обозревателя и его расширением).

Меры предосторожности

Но в целом можно отметить, что борьба с вирусами – дело достаточно серьезное и хлопотное. На практике большинство известных вирусных угроз проникает в систему по вине самого пользователя, который не соблюдает рекомендуемые меры предосторожности. Чтобы обезопасить себя от возможного вторжения угроз, ничего особо сложно делать не нужно. Достаточно обращать внимание на такие моменты:

- загружать и устанавливать программы только из официальных или заслуживающих доверия источников;

- обращать особое внимание на сомнительные предложения по установке партнерских программных продуктов;

- не посещать сомнительные ресурсы в интернете, игнорируя предупреждения антивирусных программ;

- проверять перед использованием внешние подключаемые носители (особенно это касается флешек и карт памяти);

- перед просмотром или скачиванием сканировать вложения электронной почты;

- ограничивать доступ к компьютеру, дискам и информации, на них хранящейся, путем установки паролей или шифрования содержимого;

- применять меры борьбы с вирусами, связаны с периодической проверкой системы на предмет их возможно наличия на компьютере;

- своевременно создавать архивные или резервные копии важных данных;

- при регистрации на одном терминале нескольких пользователей обязательно перезагружать компьютер, когда осуществляется смена юзера;

- использовать наиболее мощные штатные антивирусы;

- производить постоянное обновление антивирусных баз, если в автоматическом режиме такие операции не предусмотрены, или их невозможно выполнить по причине отсутствия выхода в интернет.

Источник: ruud.ru

Компьютерные вирусы и средства борьбы с ними

ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБЩЕОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ

РЕСПУБЛИКИ АДЫГЕЯ МАЙКОПСКИЙ МЕДИЦИНСКИЙ КОЛЛЕДЖ

ПРОЕКТНАЯ РАБОТА ПО ИНФОРМАТИКЕ НА

ТЕМУ «КОМПЬЮТЕРНЫЕ ВИРУСЫ И СРЕДСТВА

БОРЬБЫ С НИМИ».

ВЫПОЛНИЛА СТУДЕНТКА ГРУППЫ Ф-14 ПРОШИНА ДАРЬЯ.

РУКОВОДИТЕЛЬ ИССЛЕДОВАТЕЛЬСКОЙ РАБОТЫ ХАГУП ЮЛИЯ

ЗАУРБИЕВНА.

2.

СОДЕРЖАНИЕ:

1.

ВВЕДЕНИЕ.

2.

ТЕРМИН И ПРОИСХОЖДЕНИЕ КОМПЬЮТЕРНОГО ВИРУСА.

3.

ОСНОВНЫЕ ИСТОЧНИКИ КОМПЬЮТЕРНЫХ ВИРУСОВ.

4.

ПЕРВЫЕ ПРИЗНАКИ ЗАРАЖЕНИЯ КОМПЬЮТЕРНЫМ ВИРУСОМ.

5.

КЛАССИФИКАЦИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ.

6.

КОМПЬЮТЕРНЫЕ ЧЕРВИ.

7.

СРЕДСТВА БОРЬБЫ С КОМПЬЮТЕРНЫМИ ВИРУСАМИ.

8.

КРАТКОЕ ОПИСАНИЕ САМЫХ ИЗВЕСТНЫХ АНТИВИРУСОВ.

3.

ВВЕДЕНИЕ.

1. ЦЕЛЬ: ИЗУЧИТЬ ВСЕ ИЗВЕСТНЫЕ ВРЕДОНОСНЫЕ

КОМПЬЮТЕРНЫЕ ПРОГРАММЫ; УЗНАТЬ О СРЕДСТВАХ БОРЬБЫ С

ВРЕДОНОСНЫМИ ПРОГРАММАМИ, ИЗУЧИТЬ ДОСТОИНСТВА И

НЕДОСТАТКИ АНТИВИРУСНЫХ ПРОГРАММ, О САМЫХ ЗНАЧАЩИХ

ЛИЦАХ В ИСТОРИИ КОМПЬЮТЕРНОГО ПРОГРАММИРОВАНИЯ

ВИРУСОВ ИЛИ АНТИВИРУСОВ.

2. ЗАДАЧИ:

• СОБРАТЬ НЕОБХОДИМУЮ ДЛЯ РАБОТЫ ИНФОРМАЦИЮ.

• ПРОВЕСТИ СОЦИАЛЬНЫЙ ОПРОС, ОБРАБОТАТЬ РЕЗУЛЬТАТ.

• ГРАМОТНО

ВОПРОСЫ.

ЗАЩИТИТЬ

РАБОТУ,

ОТВЕТИТЬ

НА

ВОЗНИКШИЕ

4.

ТАК ЧТО ЖЕ ТАКОЕ КОМПЬЮТЕРНЫЙ ВИРУС?

КОМПЬЮТЕРНЫЙ ВИРУС – ВИД ВРЕДОНОСНОГО ПРОГРАММНОГО

ОБЕСПЕЧЕНИЯ, СПОСОБНЫЙ СОЗДАВАТЬ КОПИИ САМОГО СЕБЯ И

ВНЕДРЯТСЯ В КОД ДРУГИХ ПРОГРАММ, СИСТЕМНЫЕ ОБЛАСТИ ПАМЯТИ,

ЗАГРУЗОЧНЫЕ СЕКТОРЫ, А ТАК ЖЕ РАСПРОСТРАНЯТЬ СВОИ КОПИИ ПО

РАЗНООБРАЗНЫМ КАНАЛАМ СВЯЗИ, С ЦЕЛЬЮ НАРУШЕНИЯ РАБОТЫ

ПРОГРАММНО-АППАРАТНЫХ КОМПЛЕКСОВ, УДАЛЕНИЯ ФАЙЛОВ,

ПРИВЕДЕНИЯ В НЕГОДНОСТЬ СТРУКТУР РАЗМЕЩЕНИЯ ДАННЫХ,

БЛОКИРОВАНИЯ РАБОТЫ ПОЛЬЗОВАТЕЛЕЙ ИЛИ ЖЕ ПРИВЕДЕНИЕ В

НЕГОДНОСТЬ АППАРАТНЫХ КОМПЛЕКСОВ КОМПЬЮТЕРА.

5.

ИСТОРИЯ СОЗДАНИЯ КОМПЬЮТЕРНОГО

ВИРУСА.

СУЩЕСТВУЕТ МНОГО РАЗНЫХ ВЕРСИЙ ОТНОСИТЕЛЬНО ДАТЫ РОЖДЕНИЯ ПЕРВОГО

КОМПЬЮТЕРНОГО ВИРУСА. ОДНАКО БОЛЬШИНСТВО СПЕЦИАЛИСТОВ СХОДЯТСЯ НА

МЫСЛИ, ЧТО КОМПЬЮТЕРНЫЕ ВИРУСЫ ВПЕРВЫЕ ПОЯВИЛИСЬ В 1986 ГОДУ, ХОТЯ

ИСТОРИЧЕСКИ ВОЗНИКНОВЕНИЕ ВИРУСОВ ТЕСНО СВЯЗАНО С ИДЕЕЙ СОЗДАНИЯ

САМОВОСПРОИЗВОДЯЩИХСЯ ПРОГРАММ. ОДНИМ ИЗ «ПИОНЕРОВ» СРЕДИ

КОМПЬЮТЕРНЫХ ВИРУСОВ СЧИТАЕТСЯ ВИРУС «BRAIN». ТОЛЬКО В США ЭТОТ ВИРУС

ПОРАЗИЛ СВЫШЕ 18 ТЫС. КОМПЬЮТЕРОВ. В НАЧАЛЕ ЭПОХИ КОМПЬЮТЕРНЫХ ВИРУСОВ

РАЗРАБОТКА ВИРУСОПОДОБНЫХ ПРОГРАММ НОСИЛА ЧИСТО ИССЛЕДОВАТЕЛЬСКИЙ

ХАРАКТЕР, ПОСТЕПЕННО ПРЕВРАЩАЯСЬ НА ОТКРОВЕННО ВРАЖЕСКОЕ ОТНОШЕНИЕ К

ПОЛЬЗОВАТЕЛЯМ БЕЗОТВЕТСТВЕННЫХ, И ДАЖЕ КРИМИНАЛЬНЫХ «ЭЛЕМЕНТОВ». В РЯДЕ

СТРАН УГОЛОВНОЕ ЗАКОНОДАТЕЛЬСТВО ПРЕДУСМАТРИВАЕТ ОТВЕТСТВЕННОСТЬ ЗА

КОМПЬЮТЕРНЫЕ ПРЕСТУПЛЕНИЯ, В ТОМ ЧИСЛЕ ЗА СОЗДАНИЕ И РАСПРОСТРАНЕНИЕ

ВИРУСОВ.

6.

ОСНОВНЫЕ ИСТОЧНИКИ КОМПЬЮТЕРНЫХ

ВИРУСОВ.

7.

ОСНОВНЫЕ ИСТОЧНИКИ ВИРУСОВ:

⦁ ДИСКЕТА, НА КОТОРОЙ НАХОДЯТСЯ ЗАРАЖЕННЫЕ ВИРУСОМ ФАЙЛЫ;

⦁ КОМПЬЮТЕРНАЯ СЕТЬ, В ТОМ ЧИСЛЕ СИСТЕМА ЭЛЕКТРОННОЙ

ПОЧТЫ И INTERNET;

⦁ ЖЕСТКИЙ ДИСК, НА КОТОРЫЙ ПОПАЛ ВИРУС В РЕЗУЛЬТАТЕ РАБОТЫ С

ЗАРАЖЕННЫМИ ПРОГРАММАМИ;

⦁ ВИРУС, ОСТАВШИЙСЯ В ОПЕРАТИВНОЙ ПАМЯТИ ПОСЛЕ

ПРЕДШЕСТВУЮЩЕГО ПОЛЬЗОВАТЕЛЯ.

8.

ПЕРВЫЕ ПРИЗНАКИ ЗАРАЖЕНИЯ КОМПЬЮТЕРНЫМ

ВИРУСОМ:

⦁ УМЕНЬШЕНИЕ ОБЪЕМА СВОБОДНОЙ ОПЕРАТИВНОЙ ПАМЯТИ;

⦁ ЗАМЕДЛЕНИЕ ЗАГРУЗКИ И РАБОТЫ КОМПЬЮТЕРА;

⦁ НЕПОНЯТНЫЕ (БЕЗ ПРИЧИН) ИЗМЕНЕНИЯ В ФАЙЛАХ, А ТАКЖЕ ИЗМЕНЕНИЯ РАЗМЕРОВ И

ДАТЫ ПОСЛЕДНЕЙ МОДИФИКАЦИИ ФАЙЛОВ;

⦁ ОШИБКИ ПРИ ЗАГРУЗКЕ ОПЕРАЦИОННОЙ СИСТЕМЫ;

⦁ НЕВОЗМОЖНОСТЬ СОХРАНЯТЬ ФАЙЛЫ В НУЖНЫХ КАТАЛОГАХ;

⦁ НЕПОНЯТНЫЕ СИСТЕМНЫЕ СООБЩЕНИЯ, МУЗЫКАЛЬНЫЕ И ВИЗУАЛЬНЫЕ ЭФФЕКТЫ И Т.Д.

⦁ ИСЧЕЗНОВЕНИЕ ФАЙЛОВ;

⦁ ФОРМАТИРОВАНИЕ ЖЕСТКОГО ДИСКА;

⦁ НЕВОЗМОЖНОСТЬ ЗАГРУЗКИ ФАЙЛОВ ИЛИ ОПЕРАЦИОННОЙ СИСТЕМЫ.

9.

КЛАССИФИКАЦИЯ

КОМПЬЮТЕРНЫХ ВИРУСОВ.

10.

ПО МЕТОДУ СУЩЕСТВОВАНИЯ В КОМПЬЮТЕРНОЙ СРЕДЕ ВИРУСЫ ДЕЛЯТСЯ НА ТАКИЕ ВИДЫ:

РЕЗИДЕНТНЫЕ

НЕРЕЗИДЕНТНЫЕ

РЕЗИДЕНТНЫЙ ВИРУС, БУДУЧИ ВЫЗВАН

ЗАПУСКОМ ЗАРАЖЕННОЙ ПРОГРАММЫ,

ОСТАЕТСЯ В ПАМЯТИ ДАЖЕ ПОСЛЕ ЕЕ

ЗАВЕРШЕНИЯ. ОН МОЖЕТ СОЗДАВАТЬ

ДОПОЛНИТЕЛЬНЫЕ ПРОЦЕССЫ В ПАМЯТИ

КОМПЬЮТЕРА, РАСХОДУЯ РЕСУРСЫ. МОЖЕТ

ЗАРАЖАТЬ ДРУГИЕ ЗАПУЩЕННЫЕ

ПРОГРАММЫ, ИСКАЖАЯ ИХ

ФУНКЦИОНАЛЬНОСТЬ. МОЖЕТ

“НАБЛЮДАТЬ” ЗА ДЕЙСТВИЯМИ

ПОЛЬЗОВАТЕЛЯ, СОХРАНЯЯ ИНФОРМАЦИЮ

О ЕГО ДЕЙСТВИЯХ, ВВЕДЕННЫХ ПАРОЛЯХ,

ПОСЕЩЕННЫХ САЙТАХ И Т.Д.

НЕРЕЗИДЕНТНЫЙ ВИРУС ЯВЛЯЕТСЯ

НЕОТЪЕМЛЕМОЙ ЧАСТЬЮ

ЗАРАЖЕННОЙ ПРОГРАММЫ И МОЖЕТ

ФУНКЦИОНИРОВАТЬ ТОЛЬКО ВО

ВРЕМЯ ЕЕ РАБОТЫ.

11.

КОМПЬЮТЕРНЫЕ ЧЕРВИ.

12.

КОМПЬЮТЕРНЫЕ ЧЕРВИ.

СЕТЕВЫЕ ЧЕРВИ (ДРУГОЕ НАЗВАНИЕ – КОМПЬЮТЕРНЫЕ ЧЕРВИ) – ЭТО

ПРОГРАММЫ, КОТОРЫЕ СОЗДАНЫ С ВНУТРЕННИМ МЕХАНИЗМОМ

РАСПРОСТРАНЕНИЯ ПО ЛОКАЛЬНЫМ И ГЛОБАЛЬНЫМ КОМПЬЮТЕРНЫМ

СЕТЯМ С НЕКОТОРЫМИ ЦЕЛЯМИ.

ДАННЫМИ ЦЕЛЯМИ ЯВЛЯЮТСЯ:

1. ПРОНИКНОВЕНИЕ НА УДАЛЕННЫЕ КОМПЬЮТЕРЫ С ЧАСТИЧНЫМ ИЛИ

ПОЛНЫМ ПЕРЕХВАТОМ УПРАВЛЕНИЯ ИМИ (СКРЫТЫМ ОТ ПОЛЬЗОВАТЕЛЯ –

ХОЗЯИНА ЭТОГО КОМПЬЮТЕРА РАЗУМЕЕТСЯ);

2. ЗАПУСК СВОЕЙ КОПИИ НА КОМПЬЮТЕРЕ;

3. ДАЛЬНЕЙШЕЕ РАСПРОСТРАНЕНИЕ ПО ВСЕМ ДОСТУПНЫМ СЕТЯМ, КАК

ЛОКАЛЬНЫМ, ТАК И ГЛОБАЛЬНЫМ.

13.

ЧЕРВЬ МОРРИСА

ОН БЫЛ САМЫМ СТРАШНЫМ ИЗ ИЗВЕСТНЫХ НА ТОТ

МОМЕНТ КОМПЬЮТЕРНЫХ ВИРУСОВ (1988ГОД!). ЭТОТ

СЕТЕВОЙ ЧЕРВЬ БЫЛ ОДНОЙ ИЗ ПЕРВЫХ ИЗВЕСТНЫХ

ПРОГРАММ,

ЭКСПЛУАТИРУЮЩИХ

ПЕРЕПОЛНЕНИЕ

БУФЕРА. ЕМУ УДАЛОСЬ СДЕЛАТЬ НЕВОЗМОЖНОЕ ВЫВЕСТИ ИЗ СТРОЯ ВСЮ ГЛОБАЛЬНУЮ СЕТЬ. ПРАВДА

СТОИТ ОТМЕТИТЬ, ЧТО СЕТЬ ТОГДА ЕЩЕ НЕ БЫЛА ТАКОЙ

УЖ И ГЛОБАЛЬНОЙ. СБОЙ ХОТЬ И ДЛИЛСЯ СОВСЕМ НЕ

ДОЛГОЕ ВРЕМЯ, НО УБЫТКИ ОТ НЕГО БЫЛИ ОЦЕНЕНЫ В

96 МИЛЛИОНОВ ДОЛЛАРОВ. ЕГО СОЗДАТЕЛЕМ БЫЛ

АСПИРАНТ ФАКУЛЬТЕТА ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ

КОРНЕЛЛЬСКОГО УНИВЕРСИТЕТА РОБЕРТ Т. МОРРИС.

ДЕЛО ДОШЛО ДО СУДА, ГДЕ РОБЕРТУ МОРРИСУ ГРОЗИЛО

ДО ПЯТИ ЛЕТ ЛИШЕНИЯ СВОБОДЫ И ШТРАФ В РАЗМЕРЕ

250 ТЫСЯЧ ДОЛЛАРОВ, ОДНАКО, ПРИНИМАЯ ВО

ВНИМАНИЕ

СМЯГЧАЮЩИЕ

ОБСТОЯТЕЛЬСТВА,

СУД

ПРИГОВОРИЛ ЕГО К ТРЁМ ГОДАМ УСЛОВНО, 10 ТЫСЯЧАМ

ДОЛЛАРОВ ШТРАФА И 400 ЧАСАМ ОБЩЕСТВЕННЫХ

РАБОТ.

14.

СРЕДСТВА БОРЬБЫ С

КОМПЬЮТЕРНЫМИ ВИРУСАМИ.

15.

ДЛЯ ЗАЩИТЫ ОТ ВИРУСОВ МОЖНО ИСПОЛЬЗОВАТЬ:

ОБЩИЕ СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ, КОТОРЫЕ ПОЛЕЗНЫ ТАКЖЕ КАК СТРАХОВКА ОТ

ФИЗИЧЕСКОЙ ПОРЧИ ДИСКОВ, НЕПРАВИЛЬНО РАБОТАЮЩИХ ПРОГРАММ ИЛИ ОШИБОЧНЫХ

ДЕЙСТВИЙ ПОЛЬЗОВАТЕЛЕЙ;

ПРОФИЛАКТИЧЕСКИЕ МЕРЫ, ПОЗВОЛЯЮЩИЕ УМЕНЬШИТЬ ВЕРОЯТНОСТЬ ЗАРАЖЕНИЯ ВИРУСОМ;

СПЕЦИАЛИЗИРОВАННЫЕ ПРОГРАММЫ ДЛЯ ЗАЩИТЫ ОТ ВИРУСОВ.

ОБЩИЕ СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ ПОЛЕЗНЫ НЕ ТОЛЬКО ДЛЯ ЗАЩИТЫ ОТ ВИРУСОВ.

ИМЕЮТСЯ ДВЕ ОСНОВНЫЕ РАЗНОВИДНОСТИ ЭТИХ СРЕДСТВ:

КОПИРОВАНИЕ ИНФОРМАЦИИ — СОЗДАНИЕ КОПИЙ ФАЙЛОВ И СИСТЕМНЫХ ОБЛАСТЕЙ ДИСКОВ;

РАЗГРАНИЧЕНИЕ ДОСТУПА ПРЕДОТВРАЩАЕТ НЕСАНКЦИОНИРОВАННОЕ ИСПОЛЬЗОВАНИЕ

ИНФОРМАЦИИ, В ЧАСТНОСТИ, ЗАЩИТУ ОТ ИЗМЕНЕНИЙ ПРОГРАММ И ДАННЫХ ВИРУСАМИ,

НЕПРАВИЛЬНО РАБОТАЮЩИМИ ПРОГРАММАМИ И ОШИБОЧНЫМИ ДЕЙСТВИЯМИ ПОЛЬЗОВАТЕЛЕЙ.

НЕСМОТРЯ НА ТО, ЧТО ОБЩИЕ СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ ОЧЕНЬ ВАЖНЫ ДЛЯ ЗАЩИТЫ ОТ

ВИРУСОВ, ВСЕ ЖЕ ИХ ОДНИХ НЕДОСТАТОЧНО. НЕОБХОДИМО ПРИМЕНЯТЬ СПЕЦИАЛИЗИРОВАННЫЕ

ПРОГРАММЫ ДЛЯ ЗАЩИТЫ ОТ ВИРУСОВ.

16.

ВСЕ АНТИВИРУСНЫЕ ПРОГРАММЫ МОЖНО

РАЗДЕЛИТЬ НА НЕСКОЛЬКО КАТЕГОРИЙ:

1) ПРОГРАММЫ-ДЕТЕКТОРЫ.

2) ПРОГРАММЫ-ЛЕКАРИ.

3) ПРОГРАММЫ-РЕВИЗОРЫ.

4) ЛЕКАРИ-РЕВИЗОРЫ.

5) ПРОГРАММЫ-ФИЛЬТРЫ.

6) ПРОГРАММЫ-ВАКЦИНЫ.

17.

САМЫЕ ПОПУЛЯРНЫЕ АНТИВИРУСНЫЕ

ПРОГРАММЫ.

В СЕТИ INTERNET МНОГО КРАТКИХ «ШУТОЧНЫХ» ОПИСАНИЙ САМЫХ ПОПУЛЯРНЫХ И

ИСПОЛЬЗУЕМЫХ АНТИВИРУСНЫХ ПРОГРАММ.

РАССМОТРИМ 4 САМЫХ РАСПРОСТРАНЕННЫХ АНТИВИРУСА СРЕДИ ПОЛЬЗОВАТЕЛЕЙ.

18.

KASPERSKY

ПЕХОТНЫЙ БАТАЛЬОН. ЛАГЕРЬ ВОКРУГ

КОМПА, РОЕТ ОКОПЫ И СТАВИТ МИНЫ,

МИНИРУЕТ ВСЕ, ОБМАТЫВАЕТ

КОЛЮЧЕЙ ПРОВОЛОКОЙ, ОБОЗНАЧАЕТ

СЕКТОРА ОБСТРЕЛА ОРУДИЙ И

ПУЛЕМЕТОВ. ОБОРОНУ МОЖНО

ПРОРВАТЬ ЛИШЬ ПРИ ПЯТИКРАТНОМ

ЧИСЛЕННОМ ПРЕВОСХОДСТВЕ И

ТОЛЬКО ПОСЛЕ МНОГОЧАСОВЫХ

БОМБАРДИРОВОК.

ПРЕИМУЩЕСТВА: ВРАГ СМОЖЕТ

ПРОЙТИ ЛИШЬ ПРЕВРАТИВ

КОМПЬЮТЕР В ПУСТЫНЮ.

НЕДОСТАТКИ: СОЛДАТЫ ХОТЯТ КУШАТЬ,

А МИННЫЕ ПОЛЯ И ОКОПЫ ТОРМОЗЯТ

ПЕРЕМЕЩЕНИЕ ГРАЖДАНСКИХ, ТАК ЧТО

РЕСУРСОВ СИСТЕМЫ НЕ ОСТАЕТСЯ.

19.

DR. WEB

БАТАЛЬОН КАРАТЕЛЕЙ. ОКРУЖАЕТ КОМПЬЮТЕР

ОЦЕПЛЕНИЕМ, СТАВИТ ВОЕННОЕ ПОЛОЖЕНИЕ,

КРУГЛОСУТОЧНОЕ ПАТРУЛИРОВАНИЕ,

КОМЕНДАНТСКИЙ ЧАС, А ЗА ПРОВИННОСТЬ РАССТРЕЛ НА МЕСТЕ. КАРАТЕЛИ ХВАТАЮТСЯ ЗА

ОРУЖИЕ ПО ЛЮБОМУ ПОВОДУ, И ДАЖЕ ЕСЛИ

ЕГО НЕТ, ПРОСТО ЖЕСТОКО ИЗБИВАЮТ

ПРИКЛАДАМИ ВСЕХ, КТО ПОКАЖЕТСЯ ИМ

ПОДОЗРИТЕЛЬНЫМ, ДАЖЕ ЕСЛИ ЭТО САМ

ХОЗЯИН. ЕСЛИ ХОДИТЬ С ПОДНЯТЫМИ РУКАМИ,

МЕДЛЕННЫМ ШАГОМ И ПОВЕСИТЬ НА ГРУДЬ

ПРОПУСК, ЕСТЬ ШАНС, ЧТО БИТЬ БУДУТ НЕ

СИЛЬНО И НЕ ОЧЕНЬ ДОЛГО.

ПРЕИМУЩЕСТВА: ВРАГ НЕ ПРОЙДЕТ.

НЕДОСТАТКИ: ГОСТИ И ХОЗЯЕВА ТОЖЕ.

20.

MCAFEE

ТАНКОВАЯ БРИГАДА. РЫЧАТ

МОТОРЫ, ЧУМАЗЫЕ ТАНКИСТЫ

ХВАТАЮТ ПРОБЕГАЮЩИХ МИМО

ДАМ, А ЗА ЛЕСОМ ИДЕТ ПАЛЬБА.

ВЫГЛЯДИТ ВНУШИТЕЛЬНО И

ВЕСОМО, В БОЮ РАБОТАЕТ БЫСТРО,

И ЭФФЕКТИВНО. ВРАГ ВНУТРЬ

ПРОНИКНУТЬ НЕ МОЖЕТ.

ПРЕИМУЩЕСТВА: НАДЕЖНОСТЬ.

НЕДОСТАТКИ: ТАНКОВАЯ СМАЗКА

НЫНЧЕ ОЧЕНЬ ДОРОГА, НЕ ГОВОРЯ

УЖЕ О СНАРЯДАХ И ГОРЮЧЕМ.

ИНОГДА ЗАБЫВАЮТ ЗА ВРАГОВ,

ЕСЛИ ВОКРУГ СИЛЬНО МНОГО ДАМ.

21.

NORTON

ОККУПАЦИОННАЯ АРМИЯ.

ОФИЦЕРЫ БЕСПЛАТНО ПЬЮТ

ШНАПС В РОСКОШНЫХ

РЕСТОРАНАХ И КАФЕШКАХ,

СОЛДАТЫ БЕГАЮТ ПО ДВОРАМ,

РЕКВИЗИРУЮТ СЪЕСТНОЕ,

ЗАНИМАЮТСЯ МЕЛКИМ

МАРОДЕРСТВОМ. ДРУГОЙ-ТО

ВРАГ В СТРАНУ, КОНЕЧНО, УЖЕ НЕ

ПРОЛЕЗЕТ, ЭТО ДА. НО И ЖИЗНЬ В

УСЛОВИЯХ ОККУПАЦИИ, ЗНАЕТЕ

ЛИ, ТОЖЕ НЕ САХАР.

ПРЕИМУЩЕСТВА: ГРАНИЦА НА

ЗАМКЕ. НАМЕРТВО.

НЕДОСТАТКИ: ВРАГ УЖЕ ВНУТРИ.

22.

23.

Вывод:

ПРОВЕДЯ ИССЛЕДОВАНИЕ НА ТЕМУ «КОМПЬЮТЕРНЫЕ ВИРУСЫ И СРЕДСТВА БОРЬБЫ С

НИМИ», Я ПРИШЛА К ВЫВОДУ ЧТО КОМПЬЮТЕРНЫЕ ВИРУСЫ ОЧЕНЬ ОПАСНЫ И ПОЭТОМУ

НУЖНО РЕГУЛЯРНО ПРОВОДИТЬ ПРОФИЛАКТИКУ ПРОТИВ НИХ; А ТАКЖЕ СЛЕДИТЬ ЗА ТЕМ,

НА КАКИХ САЙТАХ В СЕТИ ИНТЕРНЕТ ВЫ БЫВАЕТЕ, ТАК КАК ОЧЕНЬ МНОГИЕ ИЗ НИХ

ЧРЕЗВЫЧАЙНО ОПАСНЫ, КАК ДЛЯ САМОГО КОМПЬЮТЕРА, ТАК И ДЛЯ ВАШЕЙ ЛИЧНОЙ

ИНФОРМАЦИИ, НАХОДЯЩЕЙСЯ НА УСТРОЙСТВЕ (НАПРИМЕР ПАРОЛИ, НОМЕРА СЧЕТОВ,

ЛИЧНЫЕ ПЕРЕПИСКИ И ТАК ДАЛЕЕ); ПОЭТОМУ НА УСТРОЙСТВЕ ОБЯЗАТЕЛЬНО ДОЛЖНА

БЫТЬ ЗАЩИТА (В ВИДЕ АНТИВИРУСНЫХ ПРОГРАММ, А ЛУЧШЕ НЕСКОЛЬКИХ). А ЕСЛИ ВАМ

ВСЕ-ТАКИ УДАЛОСЬ «ПОЙМАТЬ» ВИРУС, ТО НЕОБХОДИМО НЕЗАМЕДЛИТЕЛЬНО УДАЛЯТЬ

ВСЕ ДАННЫЕ С ПОМОЩЬЮ ОСОБЫХ ЭТАПОВ; А ЕЩЕ ЛУЧШЕ СРАЗУ ПЕРЕДАТЬ ЭТО ДЕЛО В

РУКИ ПРОФЕССИОНАЛОВ.

Источник: ppt-online.org