– создание контрольно-пропускного режима на территории здания и помещений.

контроль доступа к аппаратуре

Предоставить каждому пользователю отдельные компьютеры сложно, поэтому используются системы контроля вскрытия аппаратуры.

Установка таких систем имеет смысл при перекрытии всех технических подходов к аппаратуре, включая пульты управления компьютерами, средства загрузки программ, внешние кабельные соединители.

контроль доступа к данным и носителям информации

Начинается с разграничения доступа к данным, циркулирующим в системе, т.е. деление доступа к данным на части и организация доступа к ним должностных лиц в соответствии с их должностными обязанностями и полномочиями.

Управление доступом — методы защиты информации регулированием использования всех ресурсов ИС и ИТ. Эти методы должны противостоять всем возможным путям несанкционированного доступа к информации. Управление доступом включает следующие функции защиты:

• идентификацию пользователей, персонала и ресурсов системы

Защита информации. Основы информационной безопасности.

(присвоение каждому объекту персонального идентификатора);

Организационные методы являются стержнем комплексной системы защиты информации в КС. Только с помощью этих методов возможно объединение на правовой основе технических, программных и криптографических средств защиты информации в единую комплексную систему.

Технические методы защиты

Защита локальных данных

защита данных на отдельном компьютере

Если на отдельном компьютере обрабатываются важные данные, то такой компьютер вместе с его пользователями может располагаться в отдельном помещении при отсутствии посторонних лиц.

В нерабочее время прочность защиты будет определяться надежной охранной сигнализацией.

В рабочее время, когда компьютер включен, возможна утечка информации за счет побочного электромагнитного излучения и наводок.

Для устранения такой опасности проводятся соответствующие технические мероприятия по уменьшению или зашумлению сигнала.

С точки зрения защиты, это является недостатком, поэтому, если компьютер используется в многопользовательском режиме или обменивается данными вычислительной сети, необходимо широко применять антивирусные средства.

Для проверки целостности данных в файлах применяются специальные методы (самый простейший – контрольное суммирование).

Для сохранения данных одним из важнейших является дублирование информации.

При дублировании используются:

– полное копирование (дублируются все файлы)

– частичное копирование (предполагается создание дублей только таких файлов, в которых произошло изменение со времени последнего копирования)

– другие методы.

Программные средства защиты информации — это специальные программы и программные комплексы, предназначенные для защиты информации в информационной системе.

Программные средства включают программы для идентификации пользователей, контроля доступа, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и другие. Преимущества программных средств – универсальность, гибкость, надежность, простота установки, способность к модификации и развитию.

Специалист по информационной безопасности — кто это и как им стать | GeekBrains

Недостатки – использование части ресурсов файл-сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).

К программным средствам защиты программного обеспечения относятся:

· встроенные средства защиты информации – это средства, реализующие авторизацию и аутентификацию пользователей (вход в систему с использованием пароля), разграничение прав доступа, защиту ПО от копирования, корректность ввода данных в соответствии с заданным форматом и так далее.

Кроме того, к данной группе средств относятся встроенные средства операционной системы по защите от влияния работы одной программы на работу другой программы при работе компьютера в мультипрограммном режиме, когда в его памяти может одновременно находиться в стадии выполнения несколько программ, попеременно получающих управление в результате возникающих прерываний. В каждой из таких программ вероятны отказы (ошибки), которые могут повлиять на выполнение функций другими программами. Операционная система занимается обработкой прерываний и управлением мультипрограммным режимом. Поэтому операционная система должна обеспечить защиту себя и других программ от такого влияния, используя, например, механизм защиты памяти и распределение выполнения программ в привилегированном или пользовательском режиме;

· антивирусные программы – программы, предназначенные для обнаружения компьютерных вирусов, лечения или удаления инфицированных файлов, а также для профилактики – предотвращения заражения файлов или операционной системы вредоносным кодом. В качестве примера можно привести: ADINF, AIDSTEST, AVP, DrWeb;

· специализированные программные средства защиты информации от несанкционированного доступа – обладают в целом лучшими возможностями и характеристиками, чем встроенные средства. В настоящее время рынок программных средств предоставляет большой выбор специализированных программ, предназначенных для: защиты папок и файлов на компьютере; контроля за выполнением пользователями правил безопасности при работе с компьютером, а также выявления и пресечения попыток несанкционированного доступа к конфиденциальным данным, хранящимся на персональном компьютере; наблюдения за действиями, происходящими на контролируемом компьютере, работающем автономно или в локальной вычислительной сети;

· программные средства тестового контроля, предупреждающие и выявляющие дефекты, а также удостоверяющие надежность программ и оперативно защищающие функционирование программных средств при их проявлениях. Одним из основных путей повышения надежности программного обеспечения является использование современных инструментальных программных средств, позволяющих выполнять систематическое автоматизированное тестирование и испытание ПО для обнаружения и устранения ошибок проектирования, разработки и сопровождения;

Программно-технические средства защиты информации

Программно-технические средства, это средства, направленные на контроль компьютерных сущностей – оборудования, программ и/или данных – образуют последний и самый важный рубеж информационной безопасности.

Центральным для программно-технического уровня является понятие сервиса безопасности, к которому относятся следующие основные и вспомогательные сервисы: идентификация и аутентификация, протоколирование и аудит, шифрование, контроль целостности, экранирование, обеспечение отказоустойчивости, туннелирование и управление, RFID – технологии, штрих – технологии.

Совокупность перечисленных выше сервисов безопасности называют полным набором. Считается, что его, в принципе, достаточно для построения надежной защиты на программно-техническом уровне, правда, при соблюдении целого ряда дополнительных условий (отсутствие уязвимых мест, безопасное администрирование и так далее).

Идентификацию и аутентификацию можно считать основой программно-технических средств безопасности, поскольку остальные сервисы рассчитаны на обслуживание именованных субъектов. Идентификация и аутентификация – это первая линия обороны, «проходная» информационного пространства организации.

Идентификация — процесс, позволяющий установить имя пользователя. Примером идентификации может служить вручение визитной карточки, где указаны имя, должность и другая информация о конкретном лице. Аутентификация — процесс проверки подлинности введенного в систему имени пользователя. Например, проверка подлинности имени пользователя через сличение его внешнего вида с фотографией.

Сервер аутентификации Kerberos. Kerberos — это программный продукт, разработанный в середине 1980-х годов в Массачусетском технологическом институте и претерпевший с тех пор ряд принципиальных изменений. Клиентские компоненты Kerberos присутствуют в большинстве современных операционных систем.

Система Kerberos представляет собой доверенную третью сторону (то есть сторону, которой доверяют все), владеющую секретными ключами обслуживаемых субъектов и помогающую им в попарной проверке подлинности. В информационных технологиях способы идентификации и аутентификации являются средством обеспечения его доступа в информационное пространство организации в целом или отдельные разделы этого пространства.

Выделяют следующие способы идентификации и аутентификации:

· методы с применением специализированных аппаратных средств;

· методы, основанные на анализе биометрических характеристик пользователя.

Наиболее перспективным в настоящее время считается использование средств идентификации пользователя по биометрическим признакам: отпечатку пальца, рисунку радужной оболочки глаз, отпечатку ладони. Эти методы обладают достаточно высокой надежностью и не требуют от пользователя запоминания сложных паролей или заботы о сохранности аппаратного идентификатора.

В процессе обеспечения информационной безопасности особое внимание уделяется протоколированию и аудиту информации.

Протоколирование — это сбор и накопление информации о событиях, происходящих в информационно-вычислительной системе.

У каждой программы есть свой набор возможных событий, которые можно классифицировать на внешние (вызванные действиями других программ или оборудования), внутренние (вызванные действиями самой программы) и клиентские (вызванные действиями пользователей и администраторов). Аудит — это анализ накопленной информации, проводимый оперативно, почти в реальном времени, или периодически.

Дата добавления: 2019-02-26 ; просмотров: 3451 ; Мы поможем в написании вашей работы!

Источник: studopedia.net

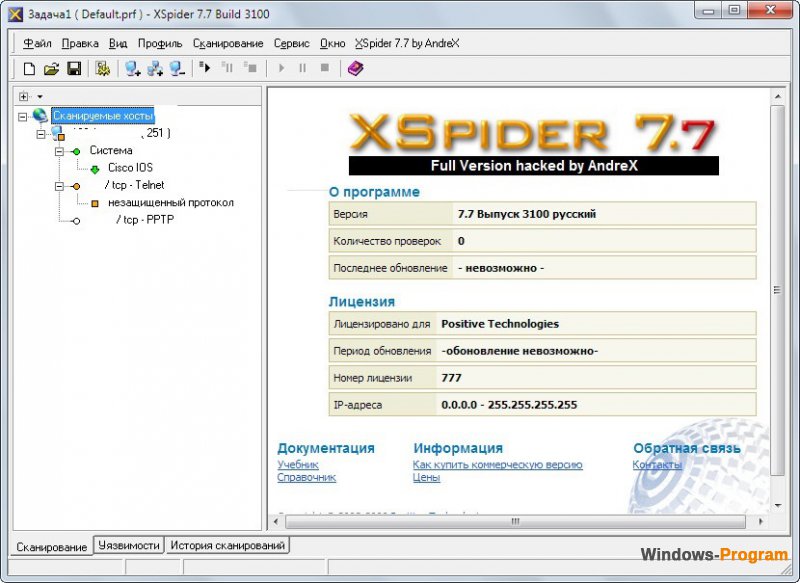

xSpider 7.7 + Crack + торрент

8-06-2022, 12:56

Защита данных / Сканеры, сниферы

73

XSpider — это современный и мощный сетевой сканер безопасности, который необходим для поиска уязвимостей на серверах и даже на рабочих станциях. Также благодаря данной программе вы сможете найти уязвимость на компьютере, который может быть под управлением различных операционных систем, а именно: AIX, Solaris, Unix-системы, Windows и другие. Скачать XSpider бесплатно можно по ссылке.

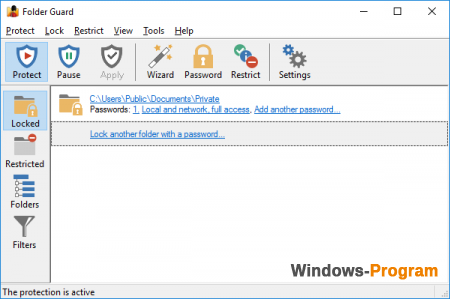

Folder Guard Professional 10.3.0.2294 Rus + Crack + торрент

Опубликовал Alex

8-06-2022, 12:56

Защита данных / Шифрование

16

Folder Guard — крутая и довольно простая в использовании программа, которая предназначена для защиты информации, которая хранится на жестких дисках. Вы сможете скрыть или спрятать любую папку или файл, а также производить авторизацию пользователей. Скачать Folder Guard бесплатно вы сможете по ссылке ниже для Windows, а в архиве с программой вы найдете Crack либо Ключ для активации.

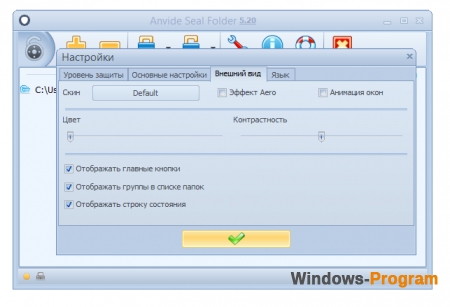

Anvide Seal Folder 5.30 — пароль на папку

Опубликовал Alex

8-06-2022, 12:56

программы для windows / Безопасность / Защита данных

5

Anvide Seal Folder — современная и абсолютно бесплатная программа, которая позволит вам защитить личные данные от посторонних лиц. Вы сможете установить на необходимую папку пароль, либо просто добавить папку в программу и установить ей статус защищенная. Скачать Anvide Seal Folder бесплатно можно по ссылке ниже для Windows. Также Seal Folder позволяет скрывать ваши данные на жестком.

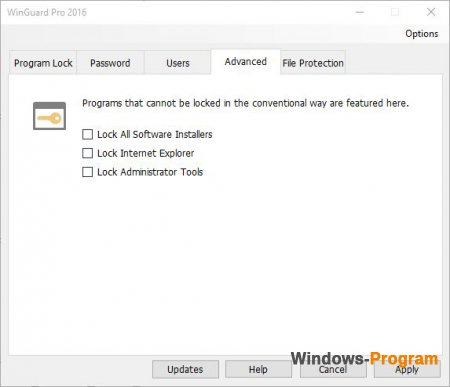

WinGuard Pro 2016 10.1.1.61

Опубликовал Alex

8-06-2022, 12:56

Защита данных / Контроль доступа

7

WinGuard Pro — бесплатная программа, которая предназначена для блокировки с помощью пароля доступ к любой папке или программе, которая имеется на вашем компьютере. У вас будет возможность установить защиту фактически на любой элемент операционной системы и даже на рабочий стол, доступ в интернет, доступ к удалению программы либо для ее установки. Также мне понравился достаточно.

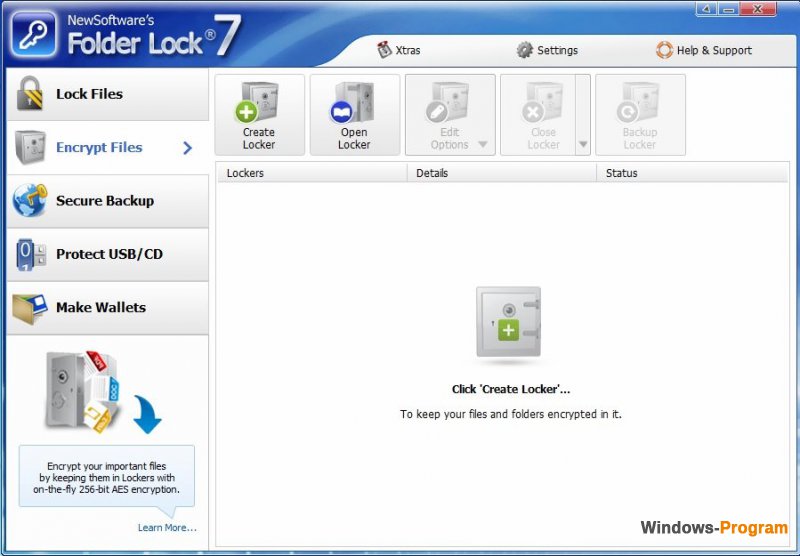

Folder Lock 7.6.5 на русском + торрент + ключ

Опубликовал Alex

8-06-2022, 12:56

Защита данных / Шифрование

18

Folder Lock — одна из моих любимых программа, которая предназначена для защиты вашей лично информации от посторонних лиц. Благодаря данной программе вы с легкостью скроете файлы, папки и даже диски, также вы можете установить на них пароль. Скачать Folder Lock бесплатно вы сможете по ссылке ниже для операционной системы Windows, а в архиве с программой вы найдете ключ для активации.

Microsoft Private Folder 1.0

Опубликовал Alex

8-06-2022, 12:56

Защита данных / Пароли / диски, файлы остальное

8

Microsoft Private Folder — бесплатная программа от популярного разработчика, которая предназначена для создания защиты для папок путем установки пароля. Отлично подходит для скрытия лично информации от посторонних глаз. Также мне очень сильно понравился интерфейс данной программы, ведь он предельно простой и удобный в использовании. После установки пароля никто кроме вас не сможет.

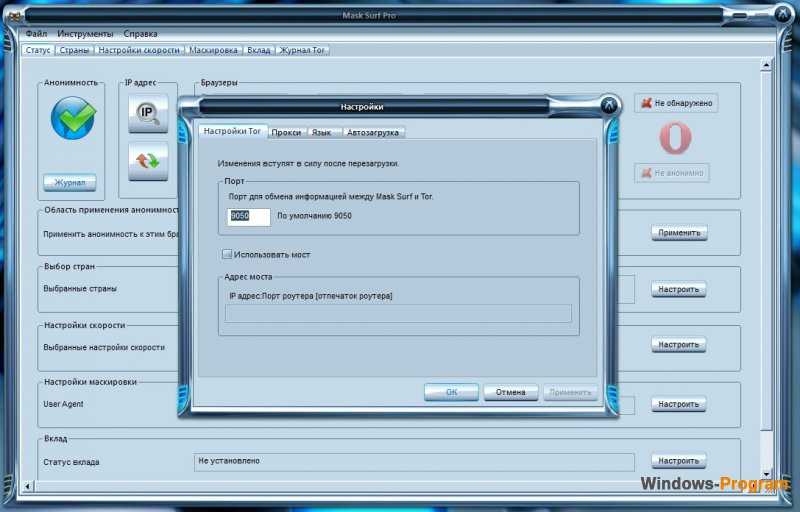

Mask Surf Pro 3.4 + Ключ + торрент

Опубликовал Alex

8-06-2022, 12:56

программы для windows / Безопасность / Защита данных

20

Mask Surf Pro — мощная и очень полезная программа, которая построена на известной технологии Tor (The Onion Router). Программа производит передачу информации по шифрованным каналам между собственными серверами Tor, именно данный метод предназначен для анонимной передачи данных. Скачать Mask Surf Pro можно бесплатно по ссылке ниже для Windows, а в архиве с программой вы найдете ключ.

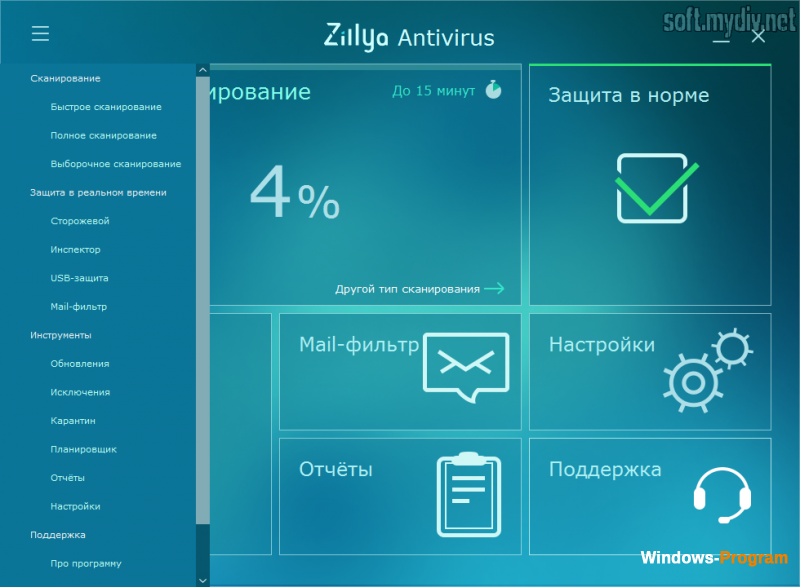

Zillya! Антивирус 3.0.2230.0

Опубликовал Alex

8-06-2022, 12:56

Антивирусы / Антишпионы / Защита данных

6

Zillya! Антивирус — известный антивирус, который был разработан украинской компанией и обладает всеми необходимыми инструментами и возможностями.Данный антивирус способный находить и обезвреживать фактически любые вирусы, трояны, руткиты и вредоносное ПО. Также вы сможете улучшить быстродействие системы благодаря удалению нежелательного ПО, которое производит нагрузку на систему. .

Hide Folders 5.5 на русском + ключ + торрент

Опубликовал Alex

8-06-2022, 12:56

программы для windows / Безопасность / Защита данных

41

Hide Folders — мощная и полезная программа, которая предназначена для скрытия файлов и папок от посторонних лиц. Вы сможете с легкостью скрывать папки на компьютере под управлением Windows XP, Vista, 7, 8 и 10. Скачать Hide Folders бесплатно вы сможете по ссылке ниже на русском языке, а в архиве с программой вы найдете ключ для активации. Дополнительно мы добавили возможность скачать.

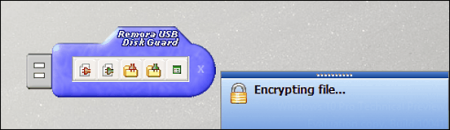

Remora USB Disk Guard 1.5.0.0

Опубликовал Alex

8-06-2022, 12:56

Защита данных / Шифрование

6

Remora USB Disk Guard — маленькая, бесплатная и полезная программа для защиты важных файлов, которые хранятся на USB-носителе от посторонних лиц. Данная утилита производит шифрование папок и файлов используя 128-битное шифрование. Главным достоинством программы считается простота в использовании и понятный интерфейс, вы сможете шифровать файлы, расшифровать файлы, шифровать папки и.

Источник: windows-program.com

Информационная безопасность и защита информации простыми словами

Каждый хоть раз слышал душераздирающие фразы о необходимости поддерживать качественный уровень информационной безопасности. Эти страшные истории о взломах, наполненные криками и отчаянием. Кошмарные последствия, обсуждаемые чуть ли не на каждом сайте. Поэтому, прямо сейчас вы должны заполнить компьютер средствами безопасности до отказа, а так же перерезать провода.

Советов на тему обеспечения безопасности тьма, но вот только толку от них почему-то получается не очень много. Во многом причина заключается в отсутствии понимании таких простых вещей, как «что защищаем», «от кого защищаем» и «что хотим получить на выходе». Но, об всем по порядку.

Информационная безопасность что эти слова означают?

Информационная безопасность под этим термином подразумевают различные меры, состояние сохранности, технологии и прочее, однако все гораздо проще. И поэтому, вначале ответьте себе на вопрос, сколько человек из вашего окружения хотя бы прочитало определение этого понятия, а не просто подразумевает сопоставление слов с их значениями? Большинство людей ассоциируют безопасность с антивирусами, брандмауэрами и другими программами безопасности. Безусловно, эти средства позволяют защитить ваш компьютер от угроз и повысить уровень защиты системы, но что на самом деле делают эти программы, представляет себе мало людей.

Задумываясь об информационной безопасности, прежде всего стоит начать со следующих вопросов:

- Объект защиты — необходимо понимать, что именно вы хотите защитить. Это личные данные, хранящиеся на компьютере (чтобы они не достались другим людям), это производительность компьютера (чтобы вирусы и трояны не довели систему до уровня первого пентиума), это сетевая активность (чтобы жадные до интернета программы не отправляли о вас статистику каждые полчаса), это доступность компьютера (чтобы синие экраны смерти не заполоняли систему), это.

- Желаемый уровень безопасности. Полностью защищенный компьютер — это компьютер, которого не существует. Как бы вы не старались, всегда будет оставаться вероятность того, что ваш компьютер взломают. Учтите и всегда помните, что существует такое направление, как социальная инженерия (добывать пароли из мусорных корзин, подслушивание, подглядывание и прочее). Однако, это не повод, чтобы оставлять систему без защиты. К примеру, защитить компьютер от большинства известных вирусов — это вполне реализуемая задача, которую по сути и выполняет каждый обычный пользователь, устанавливая себе на компьютер один из популярных антивирусов.

- Допустимый уровень последствий. Если вы понимаете, что ваш компьютер может быть взломан, например, просто заинтересовавшимся вами хакером (так сложилось, что ваш IP адрес понравился злоумышленнику), то стоит задуматься о допустимом уровне последствий. Сломалась система — неприятно, но не страшно, ведь у вас под рукой есть диск восстановления. Ваш компьютер постоянно заходит на пикантные сайты — приятно и неприятно, но терпимо и поправимо. А вот, к примеру, если в интернет попали ваши личные фотографии, о которых никто не должен знать (серьезный удар по репутации), то это уже существенный уровень последствий и необходимо заниматься превентивными мерами (утрируя, взять старенький компьютер без интернета и смотреть фотки только на нем).

- Что вы хотите получить на выходе? Этот вопрос подразумевает много моментов — сколько лишних действий вам придется выполнять, чем придется жертвовать, как защита должна сказываться на производительности, должна ли быть возможность добавлять программы в списки исключений, какое количество сообщений и тревог должно появляться на экране (и должны ли вообще появляться), а так же многое другое. Сегодня средств безопасности существует достаточно много, но у каждого из них есть свои плюсы и минусы. К примеру, тот же UAC Windows в операционной системе Vista был сделан не совсем удачным образом, однако уже в Windows 7 был доведен до того состояния, что инструмент защиты стал относительно удобен для использования.

Ответив на все эти вопросы, вам станет намного легче понимать, как вы собираете организовать защиту информации на вашем компьютере. Безусловно, это далеко не весь список вопросов, однако, достаточная часть обычных пользователей не задаются даже одним из них.

Защита информации это комплекс действий

Защита информации это комплекс действий. Установка и настройка средств безопасности на компьютере это лишь часть выполняемых мер. Открывая подозрительные ссылки и подтверждая все действия не менее подозрительных приложений, вы легко можете свести на нет все старания программ защиты. По этой причине, так же всегда стоит задумываться о своих действиях.

К примеру, если ваша задача защитить браузер, но вы никак не можете не открывать подозрительные ссылки (допустим, ввиду специфики), то вы всегда можете установить дополнительный браузер, используемый исключительно для открытия подозрительных ссылок, или же расширение для проверки коротких ссылок. В таком случае, если какая-то из них окажется фишинговой (кража данных, доступа и прочее), то злоумышленник мало чего добьется.

Проблема определения комплекса действий для защиты информации обычно заключается в отсутствии ответов на вопросы из предыдущего пункта. К примеру, если вы не знаете или не понимаете, что именно вы хотите защитить, то придумать или найти какие-то дополнительные меры обеспечения безопасности всегда будет сложно (кроме таких расхожих, как не открывать подозрительные ссылки, не посещать сомнительные ресурсы и прочие). Попробуем рассмотреть ситуацию на примере задачи защиты персональных данных, которая чаще всего ставится во главе защищаемых объектов.

Защита персональных данных одна из непростых задач

Защита персональных данных это одна из непростых задач, с которыми сталкиваются люди. При бурном росте количества и наполнения социальных сетей, информационных сервисов и специализированных онлайн ресурсов, будет огромной ошибкой полагать, что защита ваших персональных данных сводится к обеспечению надежного уровня безопасности вашего компьютера. Не так давно, узнать что-либо о человеке, живущем от вас за сотни километров, а то и в соседнем доме, было практически невозможно, не имея соответствующих связей. Сегодня же, практически каждый может узнать достаточно много личной информации о каждом буквально за пару часов щелканья мышкой в браузере, а то и быстрее. При этом все его действия могут быть абсолютно правомерными, вы же сами разместили информацию о себе в публичный доступ.

С отголоском этого эффекта встречался каждый. Слышали о том, что проверочное слово на контрольный вопрос не должно быть связано с вами и окружающими? И это лишь маленькая часть. Как бы это возможно вас не удивило, но во многом защита персональной информации зависит только от вас.

Никакое средство защиты, даже если оно не допускает к компьютеру никого, кроме вас, не сможет защитить информацию переданную вне компьютера (разговоры, интернет, записи и прочее). Вы где-то оставили свою почту — ждите прироста спама. Вы оставили фотографии в обнимку с плюшевым мишкой на сторонних ресурсах, ждите соответствующих юмористических «поделок» от скучающих авторов.

Если чуть серьезнее, то огромная открытость данных интернета и ваша легкомысленность/открытость/ветреность, при всех мерах безопасности, может свести последние на нет. По этой причине, необходимо заботится о выборе методов защиты информации и включать в них не только технические средства, но и действия, покрывающие другие аспекты жизни.

Примечание: Безусловно, не стоит считать, что бункер под землей это лучшее место в жизни. Однако, понимание, что защита личных данных зависит от вас, даст вам большое преимущество перед злоумышленниками.

Методы защиты информации и как с ними определиться?

Методы защиты информации часто приравнивают к техническим решениям, оставляя без внимания такой огромный пласт для потенциальных угроз, как действия самого человека. Вы можете дать пользователю возможность запускать всего одну программу и заниматься ликвидацией последствий уже буквально через пять минут, если таковое вообще окажется возможным. Одно сообщение в форуме об услышанной информации может сломать самую совершенную защиту (утрируя, о профилактике узлов защиты, другими словами временное отсутствие защиты).

Чтобы определиться с методами защиты данных, необходимо заниматься не только поиском подходящих средств безопасности, лениво пощелкивая мышкой в окошке браузера, но и задумываться о том, как информация может распространятся и чего она может касаться. Как бы это не прозвучало, но для этого необходимо взять в руки бумагу и карандаш, а затем рассмотреть все возможные способы распространения информации и с чем она может быть связана. Для примера, возьмем задачу сохранить пароль в тайне, насколько это возможно.

Ситуация. Вы придумали сложный пароль, никак не связанный с вами, полностью соответствующий самым жестким требованиям безопасности, нигде не оставили ни единого упоминания (в рассмотрение не берутся такие аспекты, как остатки в памяти компьютера, на диске и прочие моменты), не используете менеджеры паролей, вводите пароль только с одного компьютера, используя безопасную клавиатуру, для соединения используете VPN, компьютер загружаете только с LiveCD. Одной фразой, настоящий параноик и фанатик безопасности. Однако, этого всего может быть недостаточно для защиты пароля.

Вот несколько простых возможных ситуаций, наглядно демонстрирующих необходимость в широком взгляде на методы защиты информации:

- Что вы будете делать, если вам нужно ввести пароль, когда в комнате присутствуют другие люди, пусть даже «самые- самые»? Вы никогда не сможете гарантировать, что они случайным образом не обмолвятся о косвенной информации о пароле. К примеру, сидя в приятной обстановке в забегаловке, вполне возможна фраза «у него такой длинный пароль, аж целый десяток и куча разных символов», которая достаточно неплохо сужает область подбора пароля злоумышленнику.

- Что вы будете делать, если так случилось и вам нужно, чтобы за вас осуществил операцию другой человек? Пароль может случайно услышать другой человек. Если вы диктуете пароль плохо разбирающемуся в компьютерах человеку, то вполне вероятно, что он его куда-нибудь запишет, требовать от него вашего фанатизма будет не оправдано.

- Что вы будете делать, если так случилось и кто-то узнал о том способе, которым вы придумываете пароли? Такая информация так же неплохо сужает область подбора.

- Как вы сможете защитить пароль, если один из узлов, обеспечивающих безопасную передачу пароля, был взломан злоумышленником? К примеру, был взломан VPN сервер, через который вы входите в интернет.

- Будет ли иметь смысл ваш пароль, если используемая система была взломана?

- И прочие

Безусловно, это не означает необходимость твердолобого и упорного многомесячного поиска методов защиты информации. Речь о том, что даже самые сложные системы могут быть сломлены простыми человеческими изъянами, рассмотрение которых было заброшено. Поэтому, занимаясь обустройством безопасности вашего компьютера, старайтесь уделять внимание не только технической стороне вопроса, но и окружающему вас миру.

Теперь, вы знаете чуть больше об информационной безопасности и защите информации, а так же о связанных с ними аспектами.

☕ Понравился обзор? Поделитесь с друзьями!

Источник: ida-freewares.ru