Полный перебор (или метод «грубой силы» от brute force ) — метод решения задачи путем перебора всех возможных вариантов. Сложность полного перебора зависит от количества всех возможных решений задачи. Если пространство решений очень велико, то полный перебор может не дать результатов в течение нескольких лет или даже столетий.

Любая задача из класса NP может быть решена полным перебором. При этом, даже если вычисление целевой функции от каждого конкретного возможного решения задачи может быть осуществлена за полиномиальное время, в зависимости от количества всех возможных решений полный перебор может потребовать

- 1 Методы оптимизации полного перебора

- 1.1 Метод ветвей и границ

- 1.2 Распараллеливание вычислений

Методы оптимизации полного перебора [ ]

Метод ветвей и границ [ ]

Основная статья: Распараллеливание вычислений [ ]

Основная статья: Параллельные вычисления

Для увеличения скорости подбора ключа используется распараллеливание вычислений. Существует два подхода к распараллеливанию:

Марафон Кибербезопасности! День 4. Brute force (Подбор пароля полным перебором)

- Первый подход — построение конвейера. Пусть алгоритм соотношения E k ( x ) = y (x)=y> можно представить в виде цепочки простейших действий (операций): O 1 , O 2 , . . . , O N ,O_. O_>> . Возьмем N процессоров A 1 , A 2 , . . . , A N ,A_. A_>> , зададим их порядок и положим, что i — ый процессор выполняет три одинаковые по времени операции:

- приём данных от ( i − 1 ) — го процессора;

- выполнение операции O i > ;

- передача данных следующему ( i + 1 ) -му процессору.

- Второй подход состоит в том, что множество K всех возможных ключей разбивается на непересекающиеся подмножества K 1 K 2 , . . . , K N ,K_. K_>> . Система из Q машин перебирает ключи так, что i — ая машина осуществляет перебор ключей из множества K i , i = 1.. Q ,i=1..Q> . Система прекращает работу, если одна из машин нашла ключ. Самой трудное — это разделение ключевого множества. Но если каждый процессор начнёт вычисление с какого-то произвольного ключа, то время нахождения увеличится, а схема значительно упростится. Среднее число шагов в этом случае составляет | K | / N , где | K | — число элементов во множестве ключей, а N — число процессоров.

Тогда конвейер из N последовательно соединённых, параллельно и синхронно работающих процессоров работает со скоростью v / 3 , где v — скорость выполнения одной операции одним процессором.

Пример продолжительности подбора паролей [ ]

(данные получены посредством программы Hacking Time Analizer)

Таким образом, пароли длиной менее 6 символов, в общем случае, не являются надежными.

При переборе с использованием технологии nVidia [1]

См. также [ ]

- Примечания [ ]

Источник: vlab.fandom.com

Как легко ВЗЛОМАТЬ ТВОЙ ПАРОЛЬ в 2023? (Брутфорс)

Брутфорс паролей (взлом полным перебором) — что это и насколько актуально сегодня?

Брутфорс (Brute force) – это метод взлома учетных записей и аккаунтов, построенный на подборе паролей. В основе метода лежит «Теорема о бесконечных обезьянах», которая гласит, что если обезьяна (в нашем случае – программа) будет хаотично нажимать на кнопки печатной машинки (заполнять окно ввода пароля), то рано или поздно воспроизведет поэму Шекспира (подберет верную комбинацию).

Несмотря на примитивность «силового» метода, он остается достаточно актуальным за счет простоты использования и эффективности при «благоприятных внешних условиях»: отсутствии систем защиты от брутфорса и слабых паролей.

В этой статье будут разобраны основные особенности современных бруттеров, а также методы защиты от них: как на уровне инфраструктуры, так и на уровне конкретного пользователя.

Механика работы бруттеров

В чистом виде вся механика состоит из одного действия: подстановки комбинаций. Чтобы ускорить и систематизировать этот процесс используются разнообразные библиотеки и словари паролей.

Руководитель департамента информационной безопасности «Сиссофт»

Брутфорс — это самый примитивный способ подбора пароля. Защититься от него проще всего. Дело в том, что для взлома и перебора вариантов пароля в этом случае используются различные брутфорс-словари. То есть, чем сложнее и длиннее пароль, тем сложнее подобрать его через брутфорс. Если пароль состоит, условно, из 16 символов, включающих цифры, специальные символы, верхний и нижний регистр, он уже будет достаточно защищен.

Две базовые метрики для брутфорса – это объем библиотеки и скорость подбора пароля. В условиях отсутствия защитных инструментов скорость ограничена не только возможностями вредоноса, но и той нагрузкой, которую может выдержать взламываемый сервис.

Brute как метод взлома пароля популярен, в первую очередь, потому что требует минимальный набор навыков со стороны злоумышленника. Достаточно установить бруттер и библиотеку, задать нужные параметры в программе и ждать результата. Но есть и три весомых минуса:

- Первый характерен для «новичков», которые по запросу «скачать брутфорс» с большой долей вероятности получат не искомое ПО, а n-ное количество вредоносов и майнер-бот.

- Ждать результата, в случае если пароль сложный, придется от нескольких месяцев до нескольких миллионов лет.

- Программные решения для защиты от брутфорса не требуют больших вложений, просто интегрируются и надежно решают эту конкретную задачу.

Коммерческий директор компании «Аванпост»

Брутфорс остается актуальным, так как далеко не все системы оборудованы средствами защиты от такого взлома. Однако, если брутфорс сейчас не срабатывает в течение нескольких минут, то злоумышленнику проще запустить другие механизмы получения несанкционированного доступа. Например, фишинг, взлом привилегированных записей или внедрение вредоносного программного обеспечения. Альтернативных способов проникновения в инфраструктуру хакерам хватает с избытком.

При наличии массы инструментов для нивелирования попыток узнать пароль с помощью брутфорса, масса людей ими пренебрегает, даже если сервис дает возможность для подключения, например, двухфакторной аутентификации. Основная причина в том, что защитные инструменты, в ряде случаев, снижают скорость аутентификации или делают этот процесс менее удобным.

Защита от брутфорса на уровне пользователя

Самый простой способ защитить свою учетную запись – это подключение двухфакторной аутентификации (если такой функционал есть). В таком случае знание самого пароля не дает злоумышленнику особых возможностей для входа в аккаунт.

Не менее эффективный, но более затратный с точки зрения усилий, способ – это создание сильного пароля. Сильный пароль – это тот, в котором содержатся буквы в разных регистрах, специальные символы и цифры, размером не менее чем 8 символов.

директор ООО «Антифишинг»

Скорость взлома пароля путем прямого перебора может составлять от двух секунд до пяти месяцев и зависит от длины пароля, набора символов и времени отклика системы на ввод неправильного пароля.

Все знают базовые рекомендации насчет длины пароля и его состава, но что в действительности поможет увеличить время взлома? На самом деле – это навык человека придумывать и запоминать сложные пароли. Как это сделать? Делимся одной из техник:

Шаг 1. Выбираем исходное выражение (в основе может быть ваша цель или то, что для вас важно на ближайший месяц)

Пример: Спорт 2 раза в неделю

Шаг 2. Составляем фразу на английском (смысл фразы должен быть вам понятен)

Пример: Training twice a week

Шаг 3. Сокращаем слова и добавляем верхний регистр (таким образом, чтобы вам было комфортно это запомнить, а также случайным образом несколько букв переводим в верхний регистр)

Пример: Tng 2 tImes a wEek

Использование методов мнемонического запоминания пароля решает проблему брутфорса, поскольку подбор пароля хоть и остается теоретически-возможным, но займет несколько столетий.

Однако, это не решает проблемы получения паролей путем фишинга, эксплуатации уязвимостей или других методов. Поэтому рекомендуется менять пароль с определенной периодичностью, от одного месяца до полугода, и использовать разные пароли для разных ресурсов. Ввиду того, что постоянно помнить несколько сложных вариантов паролей довольно сложно, популярностью пользуются разнообразные менеджеры паролей.

Средства защиты от брутеров на уровне ресурса

Создать условия для минимизации эффективности брутфорса можно практически без вложений, создав эффективные требования для пользователей по созданию пароля. Базовые требования касаются:

Такие условия повышают общий уровень безопасности пароля, но не решают задачу для всех, поскольку пользователь все еще может установить пароль формата: «ФамилияИмяГодРождения!».

В случае, если перед нами простое веб-приложение с формой аутентификации, то скорость перебора пароля будет зависеть от того, насколько быстро веб-приложение и база данных обрабатывает запросы. В среднем без нагрузки на сервер скорость перебора — около 10 паролей в секунду. Увеличивая количество одновременных запросов за единицу времени можно увеличить скорость перебора, но есть риск отказа в обслуживании из-за большого количества соединений к базе данных.

Для защиты от перебора могут быть применены разные подходы и средства, например, блокировку множественных запросов можно реализовать на программном уровне. Разработчик может сам придумать алгоритм блокировки, основываясь на различных метриках и их совокупности: IP-адрес источника, user-agent, значения cookie. Подобный механизм можно использовать у внешних сервисов, например, QRATOR, Cloudflare, данные сервисы позволяют устанавливать различные правила, по которым будет происходить блокировка или дополнительная проверка пользователей. Одним из самых эффективных способов увеличения времени перебора пароля являются также и CAPTCHA-тесты.

Более продвинутый механизм защиты – это создания правил и паттерн, при которых попытка входа идентифицируется как подозрительная или нелегитимная. Определение может базироваться на отличии IP-адресов, количестве вводов пароля, их периодичности и множестве других метрик.

Однако наибольшую эффективность показывают два наиболее затратных (с точки зрения ресурсов) метода – введение механизмов двухфакторной идентификации и CAPTCHA-тестов.

Если говорить о профессиональных атаках, для которых характерен высокий уровень исполнения и технических компетенций злоумышленника, то брутфорс выступает только как элемент атаки. Если он не дает результата с первых минут, то хакер переходит к другим инструментам.

Второй распространенный вариант использования приложений для взлома паролей – это применение бруттеров для решения локальных задач. Например, подбора пароля к незащищенной сети Wi-Fi.

Итоги

Актуальность брутфорс-методов «в общем» напрямую зависит от общего уровня цифровой грамотности. В идеальном мире, где каждый пользователь использует уникальные сильные пароли, любой брутфорс будет занимать слишком много времени, даже без внедрения специальных защитных инструментов.

руководитель группы аналитиков Центра предотвращения киберугроз CyberART, ГК Innostage

Метод перебора паролей остается одним из популярных способов взлома паролей к учетным записям в социальных сетях, e-mail, онлайн-банков, платежных систем и других web-ресурсов. До тех пор, пока все они не настроят профильные системы блокировки автоподбора паролей, брутфорс будет актуальным. Другие механизмы аутентификации, тот же отпечаток пальца, остаются альтернативой, парольная аутентификация при этом не исчезает, а лишь уходит на второй план.

В то же время, автоподбор может быть быстрым и эффективным в тех случаях, когда атака – целевая, и перед запуском « брута» составлена персонализированная библиотека на основе данных OSINT-разведки. Впрочем, столь персонализированный подход довольно затратен, поэтому вряд ли может иметь массовый характер.

Несмотря на всю простоту и «топорность» брутфорс-метода, он остается актуальным инструментом взлома учетных записей в тех случаях, когда компания не использует защитные инструменты от автоподбора, а пользователь не видит причин ставить надежный пароль.

Microsoft заплатит $20 млн за сбор данных детей без согласия родителей

Для кибербезопасности ввели новые ОКВЭД

Местоположение пассажиров метро предлагают отслеживать через смартфоны

Популярные публикации

На спам-звонки и SMS пожаловались более 94% россиян

Solar appSreener расширил свой функционал по анализу кода за счет появления модуля анализа состава ПО

Нечего скрывать: за пять лет «Лаборатория Касперского» построила сеть Центров прозрачности по всему миру

Источник: securitymedia.org

Как подбирают пароли хакеры

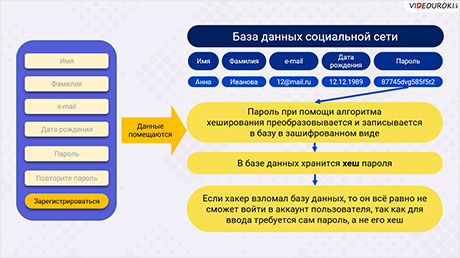

Чтобы пароль или личные данные не взломали, необходимо быть внимательным и осторожным и следовать правилам безопасности. На этом уроке мы узнаем способы и методы взлома паролей, которыми пользуются хакеры. Рассмотрим, что такое хеширование паролей.

В данный момент вы не можете посмотреть или раздать видеоурок ученикам

Чтобы получить доступ к этому и другим видеоурокам комплекта, вам нужно добавить его в личный кабинет.

Получите невероятные возможности

1. Откройте доступ ко всем видеоурокам комплекта.

2. Раздавайте видеоуроки в личные кабинеты ученикам.

3. Смотрите статистику просмотра видеоуроков учениками.

Получить доступ

Конспект урока «Как подбирают пароли хакеры»

Сегодня на уроке:

· Мы узнаем способы и методы взлома паролей, которыми пользуются хакеры.

· Рассмотрим, что такое хеширование паролей.

Важно понимать, что данный урок направлен на то, чтобы предупредить простого пользователя об опасности использования простых или распространённых паролей и как легко порой злоумышленнику получить доступ к данным людей и организаций.

Самым простым методом взлома пароля является подбор слов.

При атаке с использованием словарей используется файл, содержащий набор слов на разных языках. Этот файл загружают в программу, которая последовательно перебирает все слова и составляет из них комбинации. И даже если использовать в пароле два подряд написанных слова или более, например, «hellocat», это не поможет предотвратить пароль от взлома, просто злоумышленнику понадобится чуть больше времени.

Брутфорс-атака

Это метод подбора пароля путём поочерёдного перебора возможных комбинаций.