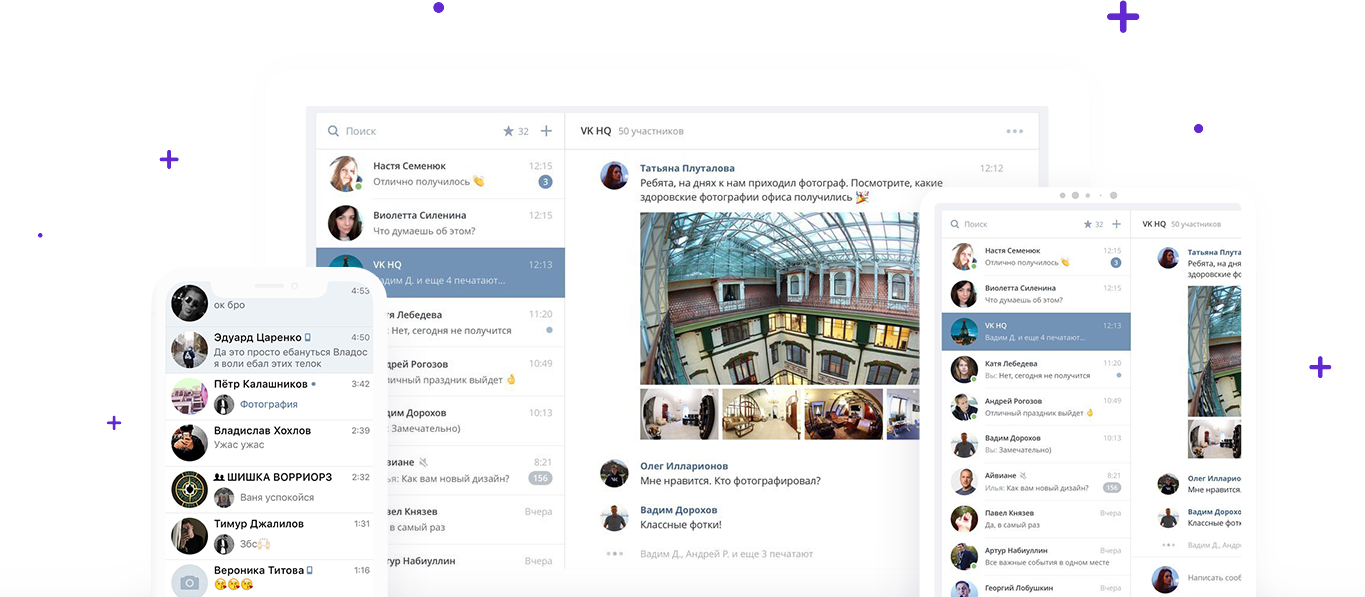

Как злоумышленник взламывают и заходят на чужие страницы Вконтакте

Что злоумышленники предпринимают для этого? Первым делом, они собирают общедоступную информацию. Как вы знаете, в качестве логина используются номер телефона, либо почтовый адрес (см. как узнать email человека вконтакте). И очень много пользователей любит публиковать эту информацию прямо у себя на странице.

Достаточно просто скопировать — и у вас уже есть половина данных для входа. Дальше останется только подобрать пароль.

Таким образом, воздержитесь от того, чтобы опубликовывать личные данные в общедоступных местах!

Здесь в ход идет стандартный метод перебора. Вводится известный логин (см. как сменить логин в вк), и поочередно подставляются парольные комбинации. Здесь пользователи тоже помогают злоумышленникам. Ведь очень часто в качестве пароля используются цифры из даты рождения (см. как узнать дату рождения пользователя вконтакте), или номера телефона. А эта информация также лежит на странице, в свободном доступе.

Тролинг школьников (читеров) в программе (Njrat Green Edition)

Таким образом, для входа на чужую страницу, достаточно будет набраться терпения, и подобрать верный пароль. Хотя задача, прямо сказать, не из легких.

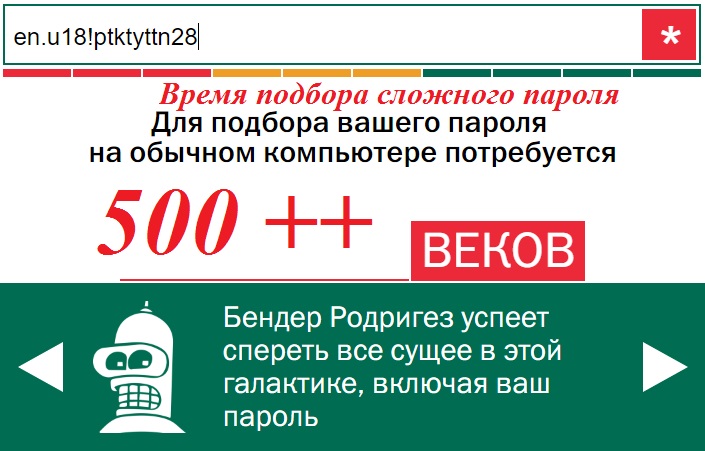

Чем сложнее будет парольная комбинация, которую вы установите для своей страницы, тем сложнее хакерам будет подобрать Ваш пароль. Используйте сочетания цифр, букв и специальных символов, в качестве пароля!

Что я могу вам здесь посоветовать? По возможности, воздержитесь от полного заполнения профиля, и выкладывания всех личных данных в социальной сети. Если такая необходимость все-таки есть, хотя бы скройте страницу от посторонних глаз, сделав ее доступной только для друзей — см. как ограничить доступ к своей странице в контакте.

Программы для взлома Вконтакте

1. Взлом ВК, Вконтакте

Удивите своих друзей хакерскими способностями. В приложении реализован специальный алгоритм для имитации взлома пароля и дальнейшего перехода к переписке “жертвы”. Взлом Вк – это отличный способ весело провести время, подшутив над своей девушкой или другом. На самом деле никакого взлома не происходит, а пароли подбираются случайным образом.

Совет: показывайте экран с перепиской не более 10 секунд, чтобы “жертва” не догадалась.

Разыграйте своих друзей и покажите им как вы взламываете их аккаунт.

Данное приложение так же представляет собой имитацию взлома ВК, и не является настоящим взломщиком. Программа служит только в развлекательных целях, разыграйте своих друзей своими выдающимися хакерскими возможностями. Все пароли генерируются случайным образом.

3. Взлом ВКонтакте

Ещё одно приложение, которое имитирует взлом аккаунта ВКонтакте.

Удивите свою девушку и покажите им это приложение. Помните, что это приложение предназначено только для прикола и оно не может совершать настоящий взлом. Все пароли генерируются случайно и не являются настоящими.

КАК ВЗЛОМАТЬ ЧУЖОЙ КОМПЬЮТЕР ВЗЛАМЫВАЕМ ВСЕ КОМПЬЮТЕРЫ С ПОМОЩЬЮ ЭТОЙ ПРОГРАММЫ

Приложение розыгрыш для взлома аккаунта ВКонтакте. Разыграйте своих друзей и покажите им какой вы хакер. В программе сделан специальный интерфейс, который реалистично имитирует процесс взлома пароля, после чего вы переходите к сообщениям «жертвы». На самом деле, как и в предыдущих приложениях, взлома страницы VK (Вконтакте) нет. Пароли и сообщения создаются случайным образом.

Для большей убедительности: показывайте экран жертве не более 10-15 секунд, что бы человек не смог догадаться о приколе.

5. Взломать Vkontakte

Вы хотите подшутить над своим другом или прочитать переписку девушки? Тогда это приложение точно для вас. Всего пара кликов и вы сможете получить доступ ко всей информации абсолютно бесплатно. Приложение имитирует подбор пароля. Подшути над друзьями и покажи свои хакерские навыки.

Программа для ПК и телефона

Сервис функционирует на смартфонах iOS и Android, на персональных компьютерах Windows, Linux и MacOs.

Профессиональные способы взлома

Взлом чужой страницы ВК можно организовать с помощью профессиональных «хакерских» программ и сервисов, однако и эти способы не всемогущи.

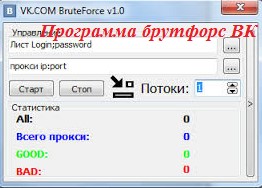

#1 Брут-форс

Тот же перебор пассворда, но с помощью специальной программы. Специальный софт позволяет обойти ограничения на количество попыток ввода пароля, а также ускоряет процесс. Тем не менее, длинный сложный пассворд может не поддаваться программе месяцами.

#2 Фишинговый сайт

Чаще всего, чтобы взломать чей-то аккаунт в ВК, используют фишинговые сайты (подделки) — пользователь вводит на таком сайте данные, которые сохраняются и используются. Сложность в том, чтобы убедить владельца нужного аккаунта перейти по поддельной ссылке, но сейчас с этим справляются специальные вирусы. Такие вирусы переадресовывают пользователя с настоящего сайта vk.com на поддельный (например, vkvk.com), который и сохранит введённые логин и пассворд.

Надо заметить, что соцсеть мгновенно уведомляет о каждом входе с нового аккаунта: в письме на мэйл и уведомлением в приложении и/или открытом окне. Поэтому, как правило, владельцы в течение нескольких минут меняют пароль и восстанавливают доступ к своему профилю.

Если пользователь установил двухфакторную авторизацию (одноразовый код в смс при каждом входе), то взломать такую страницу практически невозможно.

Как можно взломать страницу через телефон

Сейчас мы рассмотрим рабочие (100%) способы взлома, которые помогут Вам взломать страничку с телефона любой социальной сети и самых известных мессенджеров. Как взломать страницу с телефона? Легко и быстро – 10 минут и Вы уже читаете чужую переписку.

Зачем нужен взлом страниц?

О том, как взломать страницу с телефона задумываются по совершенно разным причинам. Самыми распространенными являются:

1. Любопытство. Некоторым просто любопытно с кем и о чем переписывается их родной человек. И как не странно, таких людей достаточно много. Они даже не могут ответить на вопрос, зачем им это нужно. Просто, чтобы знать!

А есть такие люди, у которых любопытство перерастает в манию «всех и всегда контролировать», чтобы не дай Бог, не пропустить какой-то шаг влево.

2. Родительский контроль. А если Вы родитель подростков, то возможность взломать стр через телефон ребенка и потом круглосуточно контролировать переписку детей, не беря каждый день в руки их телефоны – это уже далеко не простое любопытство. Это реальная потребность всегда знать: где находится ребенок, с кем переписывается, о чем разговаривает, какие фото отсылает, а какие присылают ему. Контролировать ребенка издалека – это действительно очень нужно, тем более на просторах Интернета.

3. Контроль за сотрудниками. Руководитель просто обязан знать с кем и о чем ведет переписку работник со своего рабочего устройства, на своем рабочем месте, во время рабочего дня. Это возможность увидеть некомпетентность работника, слив важной информации, поиск другой работы, пустое времяпровождение, неграмотное ведение переговоров и переписок или наоборот, поощрить за его старания.

4. Ревность. Ревнивые супруги довольно часто спрашивают наших консультантов о том, как можно взломать страницу через телефон своего мужа или жены. Они заподозрили измену и хотят убедиться в этом. Ведь голословные обвинения, тем более, если они беспочвены, съедают изнутри как самого человека, так и отношения в целом.

5. Контроль над пожилыми родственниками. Это тоже довольно часто встречающая причина, почему люди хотят знать как взломать стр через телефон. Как известно, вокруг стариков вьются мошенники совершенно разного характера. Самыми безобидными могут быть торгаши чудодейственных лекарств или медицинских устройств, которые только вытащат деньги от беспомощных стариков.

А самыми страшными – черные риелторы и их медсестры. Поэтому, иметь на руках переписку с ними или записи телефонных разговоров необходимо обязательно.

Как осуществить взлом страниц?

В интернете Вы можете найти огромное количество предложений и информации о том, как взломать страничку по номеру телефона. Хотим сразу Вас предупредить – по номеру телефона, не беря в руки сам телефон и ничего туда не устанавливая, осуществить взлом страницы – невозможно. Это мошенники, лохотрон, надувалово, развод и еще как хотите, назовите, но просто по номеру телефона Вам никогда и никто не сможет взломать страницу ни в одной социальной сети.

И поэтому, на все вопросы, которые задают нашим консультантам люди, о том, как взломать страницу через номер телефона ничего не устанавливая, мы отвечаем «никак». Нужно сначала установить на телефон (с которого заходят на эти странички и откуда ведется переписка) специальную программу слежения. Это единственная реальная возможность.

Софт для взлома и анализа безопасности

PE-редакторы — инструменты не новые, и давно зарекомендовали себя как must have в арсенале любого реверсера. Но в последнее время в данной области образовался какой-то застой и ничего нового и действительно интересного не появлялось.

Хочется представить твоему вниманию новый инструмент для реверсинга исполняемых файлов — PE-bear. Утилита может похвастаться весьма богатым арсеналом возможностей, в том числе парой уникальных фишек:

- поддержка как PE32, так и PE64;

- просмотр нескольких файлов одновременно;

- сигнатурное определение упаковщиков с помощью сигнатурного анализа (работает очень неплохо);

- быстрый дизассемблер в комплекте (можно натравить на любое RVA/File-смещение);

- наглядная визуализация секций;

- функция сравнения двух PE-файлов;

- интеграция с меню Explorer (автор явно хотел добавить еще один пункт, но не знал какой :). — Прим. ред.) и многое другое.

Видно, что автор очень воодушевлен проектом, — он выпускает релиз с кучей нововведений каждые пять-шесть недель. Его цель — сделать удобный редактор для malware-аналитиков, и парень идет к своей цели.

Для себя основной фишкой этого PE-редактора я бы назвал возможность одновременно изучать несколько исполняемых файлов в одном окне. К тому же пару раз мне очень пригождалась функция сравнения двух бинарных файлов. С ее помощью, к примеру, можно быстро сравнить патчи, и она же пригодится при создании сигнатур.

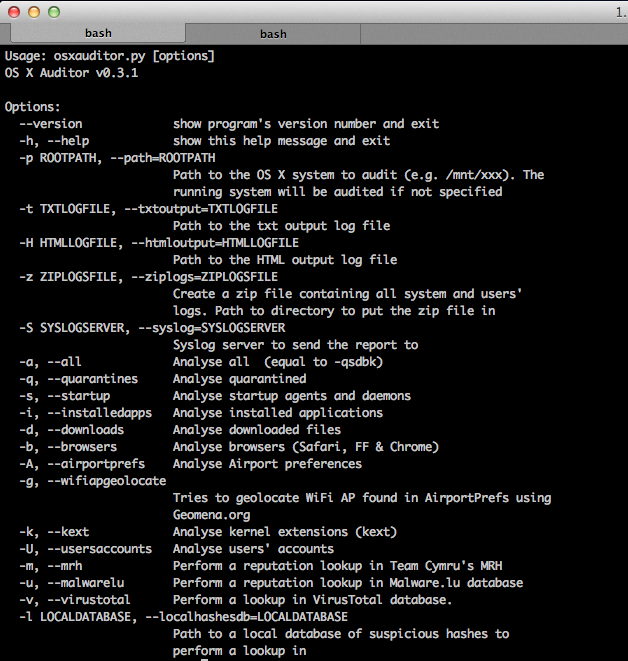

Forensics tool для Mac

Система: Mac

OS X Auditor — это бесплатный инструмент на Python для проведения компьютерных расследований на машинах с OS X на борту. Для своей работы данный инструмент парсит и вычисляет хеши для определенного набора артефактов в запущенной системе или в образе системы, которую необходимо проанализировать. В итоге программа способна определить: — установленные расширения ядра; — системные агенты и демоны; — сторонние агенты и демоны; — элементы автозапуска; — скачанные файлы; — установленные приложения.

Из этого перечня нетрудно понять, что в первую очередь инструмент заточен для поиска возможных зловредов в системе (и не говори мне, что их нет для Mac). Помимо этого, из анализируемой системы можно извлечь:

- файлы из карантина;

- пользовательские данные из браузеров Safari, Firefox и Chrome;

- данные из аккаунтов почты и соцсетей;

- данные об используемых Wi-Fi-точках.

При этом для каждого извлеченного файла можно проверить его репутацию на Team Cymru’s MHR, VirusTotal, Malware.lu или в собственной локальной базе. А весь результат работы можно сохранить в простом текстовом файле или в HTML-документе. Еще вариант — и вовсе отправить на Syslog-сервер.

Исследуй свой (ну или не свой) Mac, и ты почти наверняка узнаешь о нем много нового и интересного :).

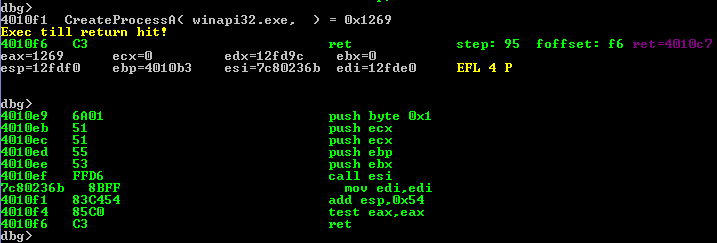

Анализируем шелл-коды

Система: Win

Scdbg — это инструмент для анализа шелл-кодов, который базируется на библиотеке эмуляции libemu. В своем роде это уникальный проект, который не имеет (по крайней мере публичных) аналогов.

Если жутко хочется узнать, что же делает шелл-код из эксплойта и при этом не стать его жертвой, самое верное решение — не выполнять шелл-код, а эмулировать его выполнение. Как раз это и делает scdbg. На текущий момент инструмент уже получил GUI для настройки запуска анализатора, а сам анализатор является консольным приложением, очень похожим на стандартный отладчик типа windbg, только со своим набором команд. Среди них: пошаговое выполнение шелл-кода, брейкпоинты, просмотр стека, просмотр цепочки seh, установка значений для регистров, список загруженных DLL и многое другое. Сейчас scdbg в своей базе содержит 199 перехватываемых API-вызовов, 12 известных DLL и 224 опкода.

Как одно из самых последних и важных нововведений можно выделить поддержку анализа ROP-шелл-кодов — без которых сегодня уже никуда. Проект полностью на Си.

Пример запуска scdbg для анализа ROP-шелл-кода, базирующегося на гаджетах из advapi32.dll:

scdbg -f advapi_rop.sc -rop -raw 0x77dd1000-c:advapi.text.dat -poke 0x77dd1404-0x7c90dc9e

О различных режимах запуска и решении интересных кейсов с помощью scdbg ты можешь почитать в постоянно обновляемом блоге автора sandsprite.com/blogs.

PowerShell против кредиток

Система: Win

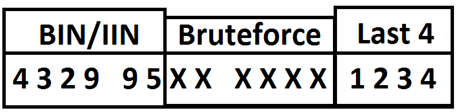

В общем, есть задача найти в файлах, сетевом трафике, базе данных и еще где бы то ни было карточные данные (Card Numbers, CVV и так далее). И очень часто находится хеш номера кредитной карты вместе с ее первыми шестью или последними четырьмя цифрами. Номера кредитных карт имеют фиксированную длину, так что это значительно ограничивает пространство возможных значений, и, как следствие, возможно использовать brute force атаку на найденный хеш. CC_Checker — реализация атаки и подтверждение того, что хеширования номеров для их безопасности явно недостаточно.

Инструмент написан на PowerShell. Пример запуска программы:

CC_Checker.ps1 -i INPUT_FILE -o OUTPUT_FILE -h HASH_TYPE [1-3]

где 1 = SHA-1, 2 = SHA-256, 3 = MD5. Формат входного файла имеет следующий вид:

123456. 1234:HASH

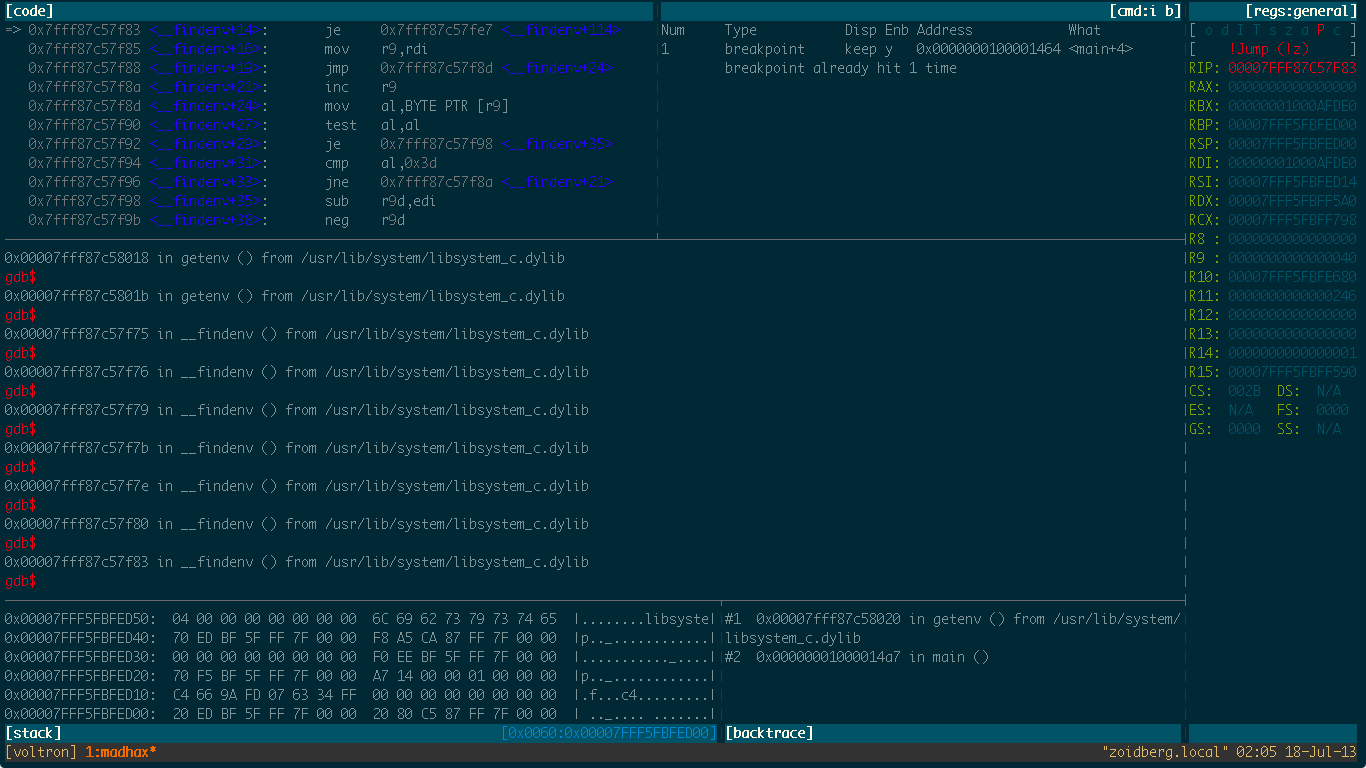

GDB как Olly

Система: Linux

После того как долго работаешь в OllyDbg или WinDbg в Windows и привыкаешь к их добротным интерфейсам, начинаешь испытывать трудности при переходе к GDB в *nix-системах. Знаем по себе.

Раньше для приведения GDB к более-менее сносному виду существовал только специально средактированный конфигурационный файл gdbinit от хакера с ником fG!. Но тут на свет появилось расширение voltron, которое написано на Python. Оно, конечно, не дублирует полностью интерфейс Windows-собратьев, а лишь делает анализ данных и их вывод на экран более читаемым.

Архитектурно расширение работает следующим образом: в основном окне терминала отладки запускается voltron server, а в других терминалах — так называемые view, ответственные за отображение того или иного UI. На текущий момент реализованы следующие:

- окно регистров;

- окно стека;

- окно дизассемблера;

- окно backtrace;

- окно команд.

А чтобы не мучиться с размещением окон, автор создал конфиг для tmuxinator, где все окна уже сразу удобно расположены.

Также при желании можно написать и собственный view — специально для этого был создан подкласс TerminalView. В результате получается вполне неплохой интерфейс отладчика, который и не снился оригинальному GDB.

Voltron функционирует в GDB v6, GDB v7 и LLDB и работает на системах с архитектурами x86 и x86_64.

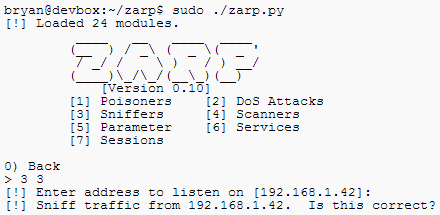

Король в локальной сети

Система: Linux

Давненько у нас не было ничего связанного с сетями. Встречай Zarp — инструмент для сетевых атак, сконцентрированный вокруг эксплуатации локальных сетей и вообще направленный на стек сетевых протоколов. Отравить сессию, перехватить ее, собрать необходимую информацию, эксплуатировать бреши в протоколе — все это утилита позволяет выполнить пентестеру в автоматическом режиме.

Различные встроенные снифферы включают в себя парсинг логинов и паролей для множества известных протоколов. В инструменте также не забыты и DoS-атаки.

В перспективе автор проекта видит свое детище как модульный командный центр всей сети, откуда можно просматривать и сразу углубленно анализировать всю сеть. И это вполне возможно, так как Zarp полностью написан на Python и имеет хорошую модульную структуру. Из зависимостей проекта можно выделить:

- Scapy (библиотека для крафтинга пакетов);

- airmon-ng suite (мониторинг беспроводных сетей);

- tcpdump (сниффер);

- paramiko (ssh2-модуль для Python);

- nfqueue-bindings.

Zarp уже включает в себя несколько десятвков модулей, которые разбиты на разные разделы:

- пойзнеры;

- DoS;

- снифферы;

- сканеры;

- взлом параметров сети;

- взлом сервисов;

- атаки на сессии.

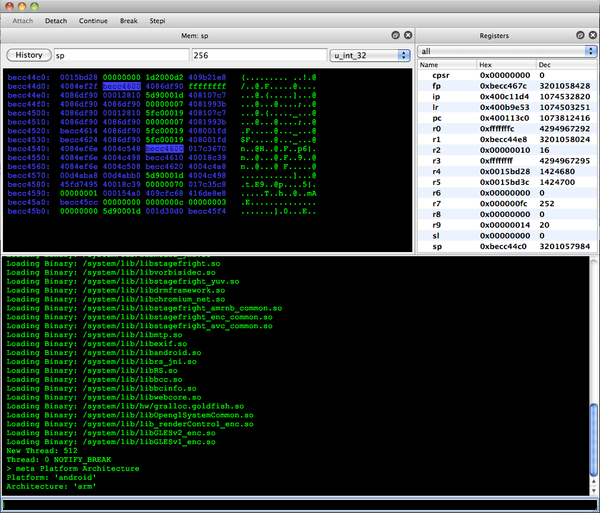

Программируемая отладка

Система: Win/Linux/Mac/BSD/Solarisa

Время идет, и все меняется, в том числе и хакерский подход к отладке программ. Затертая уже давно не в моде, SoftICE мертв, а OllyDbg никак не справится с некоторыми ограничениями. Из ветеранов осталась троица в лице:

- IDA с отладчиком и IDAPython;

- WinDbg с PyKd;

- ImmunityDbg, написанный на Python, с коллекцией плагинов и скриптов для людей в серых шляпах.

В целом настало золотое время для программируемой отладки на Python, независимо от области применения. Ни исследование malware, ни поиск багов без автоматизации не обходится.

Пора представить тулкит VDB, построенный на vtrace от invisig0th из легендарной команды kenshoto. Они много лет устраивали DEF CON CTF: участники хорошо помнят, насколько интересные и крутые бинарные задания они создавали.

VDB (кстати, в прошлом приватный инструмент) отличается обширным функционалом и наличием документации в основном в коде. По правде говоря, другой документации, кроме как в исходниках, не существует. А сам код по себе очень хардкорный, изобилующий использованием различных недокументированных функций ОС. Так что это точно не инструмент скрипт-кидди.

Для тех, кто засиделся на Win32/Win64, кросс-платформенность идет приятным бонусом. Поддерживаются почти все системы: Windows, Linux, OS X, BSD, Solaris. Честности ради стоит сказать, что не для всех платформ работает весь функционал — местами он отличается, что, в принципе, легко объяснить. Использование GUI на Qt опционально.

Источник: xakep.ru

Программы взлома аккаунтов социальных сетей

Начнем по порядку. Ко мне часто обращаются люди с вопросом просьбой – как можно прочитать чужую переписку или взломать чужой аккаунт в соцсети, если потеряны пароли или потерян телефон, или отследить с кем общается несовершеннолетний ребенок. Ситуации возникают разные, и программы взлома очень востребованы.

В сети очень много предложений с небольшим ценником за программу от 3-х до 7 тысяч. Но я, сколько не общался с покупателями таких программ взломщиков, вывод для себя сделал один – «Всё это прямое или косвенное надувательство, а проще сказать – нае…во!» Объясню почему.

Никаких работающих абсолютно автоматических программ по данным вещам не существует и не будет существовать, тем более за такие мизерные деньги. Так как например, Контакт постоянно обновляется, увеличивает степени защиты и очень много тратит сил и средств на то, чтобы люди чувствовали в сети себя комфортно и защищено. То есть взломать ВК или ИНСТАГРАМ* аккаунты стандартными методами просто не получится. Хотя, конечно, существуют способы и методы взлома доступные в определенных ситуациях и с определенными допущениями.

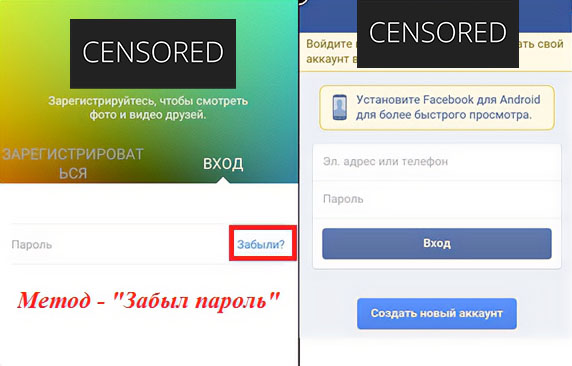

Программа-метод взлома аккаунта ИНСТАГРАМ*

Например, метод взлома ИНСТАГРАМ*, если вы знаете USERNAME аккаунта и у вас есть доступ к телефону владельца аккаунта. Это так называемый метод «Забыл пароль». Этот метод применим, для родителей ребенка или родственников, где есть доступ к телефонам владельцев.

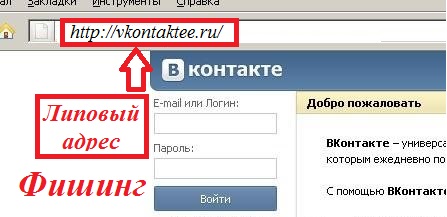

Программы фишинга ВКОНТАКТЕ для взлома аккаунта

Или метод с использованием фишинга. То сеть создается липовая страница входа в ВКОНТАКТЕ, размещается в сети, ссылка на страницу скидывается владельцу аккаунта, при этом необходимо инициировать владельца зайти по этой ссылке. Чтобы он ввели и имя, и пароль страницы, после ввода нужных данных липовая страница закрывается, и вы считываете данные чужого аккаунта.

И при этом необходимо остаться в стороне, не при делах. Что это значит? Для того чтобы прочитать чужой аккаунт, или грохнуть, или взломать заблокировать его нужен ИНДИВИДУАЛЬНЫЙ подход, долгий и упорный труд и маловероятные допущения. При этом личность хакера вряд ли останется неизвестной.

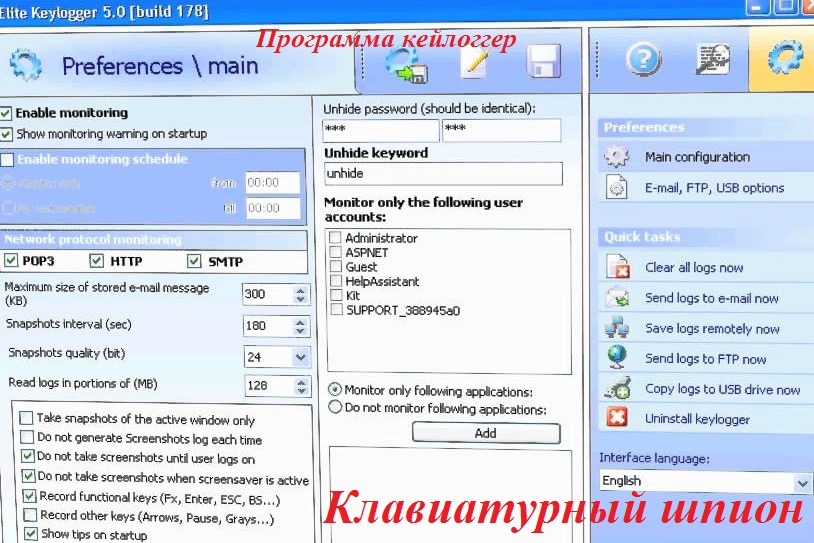

Программы кейлоггеров для социальных сетей, или клавиатурные шпионы

Есть и другой метод основанный опять же на допуске, что у вас есть доступ теперь уже к компу пользователя социальной сети. Это программы кейлоггеры. То есть программы, записывающие всё, что человек набирает на компьютере. Такую программу устанавливают на компьютере или устройстве с которого работает в соцсети человек, и программа либо собирает все данные на этой же машине в отдельной скрытой папке, либо в режиме онлайн все данные высылает вам в автоматическом режиме по почте. Опять же повторюсь, необходим полный доступ к компьютеру человека, то есть для совершенно чужого вам человека (конкурента) этот метод не применим.

Программы с подбором паролей для взлома сетей

Следующие программы требуют определенных технических навыков и знаний. Здесь программы используют метод брутфорса. Этот метод и программы на основе метода перебирают пароли для определенного имени аккаунта. Метод очень неоднозначный, и многое зависит от качества введенного пароля.

В любом случае все программы, работающие по этому методу, работают очень долго и иногда требуется несколько недель работы чтобы увидеть результат. При этом так называемая брутфорс атака тоже не останется незамеченной соцсетью, ведь необычная активность на аккаунте очень подозрительна и сегодня уже отслеживается системами безопасности сети. В общем случае, берутся специализированные машины с отдельными IP адресами, которые нигде не светятся и дальше по особому алгоритму вскрываются доступ.

Эта работа медленная и практика показывает, что этим методом взломать аккаунт получается по времени от недели до 3-ех, и то если вас «ломальщиков» до этого не вычислят алгоритмы сети ВК и не заблокируют вам доступ в сеть. То есть в домашних бытовых условиях подобрать пароль практически НЕВОЗМОЖНО!

Поэтому для взлома стороннего аккаунта этим методом необходимо 2-3 недели. Из практики бывает, что процесс проходит гораздо быстрее, за 4-5 дней, но это очень редко и то при использовании общеизвестных паролей типа 1234 или 159753. Но сейчас, тот же ВК ругается, если пользователь вводит очень «слабый» пароль и предлагает ввести новый пароль более защищенный. Поэтому этот метод и программы в домашних условиях слабо эффективный и небезопасный.

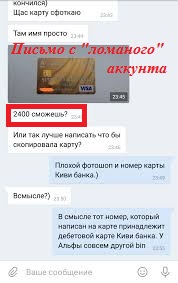

Сейчас в соцсетях появились схемы и методы использующие социальную инженерию.

Типичный пример, когда от ваших друзей или родственников приходят вдруг письма с просьбой занять, прислать денег на такую-то карту или телефон, а вы такого номера не знаете. И поэтому чаще грамотные пользователи вводят сложные пароли для входа в свои аккаунты, для исключения взлома с помощью брутфорс программ. Поэтому повторюсь — программ, которые могут взломать чужой аккаунт в домашних условиях – НЕ существует. Есть какие-то наработки, но для того, чтобы применить эти наработки надо обладать определенным немаленьким объемом знаний. Человек не разбирающийся в программировании и этим не увлекающийся ничего абсолютно в этих наработках не поймет и применить не сумеет.

Есть определенные социальные хитрости, использующие дыры в политике сети, которыми можно пользоваться для блокировки аккаунтов, но они не доступны для большинства пользователей и ими пользуются только те, кто постоянно кропотливо изучает интерфейс, политику и приложения соцсети. Поэтому если вам предлагают приобрести программу за 3-5 «рублей» для чтения чужой почты соцсети, то на 98% это кидалово. Почему не на 100%?

Ну не будет профессионал, который зарабатывает от 100 т. в месяц пачкаться за 3 тысячи. Спокойно работая в офисе или даже дома по удаленке, он всегда заработает себе на хлеб и даже с маслом, а иногда и с икоркой. И такая неблагодарная работа – это долгий тяжелый и неполноценный для профессионала труд, а за копейки за такую «грязную» работу профи заниматься не будет.

Нет, если у вас есть связи в профессиональных кругах, доступ к закрытым от общего доступа чатам форумам, при этом есть закрытые сервисы и мощные серверные машины, то конечно вы можете попасть на профессиональные чаты по реферальной ссылке и там определиться как заблокировать аккаунт в каждой конкретной ситуации. А вот люди» со стороны» на такие обсуждения никогда не попадут.

Почему я эту тему пропагандирую и продвигаю? Потому, что я, в силу профессиональной деятельности, имел и имею доступ в специализированные сервисы и активно контачу с продвинутыми программистами. Поэтому, если у вас есть проблемы с блокировкой аккаунта, то обращайтесь. Договоримся.

Какие есть хитрости Вконтакте? Есть приложения, с помощью которых можно посмотреть, что человек делает на вашей странице и какие манипуляции при этом совершает. Это приложения шпионы. Например, замечательное приложение ВК «Мои Гости».

С помощью этого приложения можно зайти на свою страницу и посмотреть кто, что, когда делал на странице и какую активность проявлял, сколько было лайков, сколько репостов, кто основные посетители. Этой же программой пользуются хакеры для взлома чужих паролей, и использую её в дальнейшем процессе блокировки аккаунта, ведь она работает в рамках основных правил ВК и поэтому ни о каком прямом взломе и несанкционированных действиях речи быть не может.

Подытожу вышесказанное. Однозначно работающих программ блокировки аккаунтов нет, но есть возможности получить дополнительную полезную информацию о переписке, активности посетителей и прочих плюшках, это абсолютно не хакерские методы, и они не запрещены политикой социальных сетей.

Но используя их, вполне возможно, включив голову и ручки вскрыть любой аккаунт и прочитать любую переписку. Но естественно, все свои хитрости просто так рассказывать вам никто не будет. Но такая возможность, при определенном стечении обстоятельств однозначно имеется. Начинать надо с аккаунта владельца, его контактов, активных живых друзей и прочих на первый взгляд несущественных данных. Всё вкупе при тщательном анализе может вскрыть не явные дыры в защите аккаунта и тогда все карты в ваших руках.

Вся информация на этой странице предоставлена исключительно в ознакомительных целях. Любое ее использование — на ваш страх и риск.

* организация, запрещенная на территории РФ

Источник: seo-profik.ru