Признаки зомбирования компьютера – как узнать, что устройство заражено

Одна из заповедей безопасности, как мы уже упоминали, – это быть чуткими к возможной попытке захвата контроля над компьютером.

О ботнетах говорят, когда компьютеры рядовых пользователей попадают под управление серверов C

Описанные выше симптомы указывают на повышенный риск, но это ещё не означает, что наш компьютер заражен.

Откуда взялись Зомби?

Причиной определенного поведения может быть плохая оптимизация системы. Это также может быть эффект вредоносных инфекций, которые, однако, не имеют связи с превращением нашего компьютера в машину-зомби.

Первая линия обороны – антивирус

Превращение компьютера в «зомби» связано с инфицированием вредоносной программой. Поэтому сначала просканируйте компьютер антивирусом. Он должен быть обновлен, а сканирование должно охватить весь компьютер, а не только системные файлы и профиль пользователя.

Если антивирус обнаруживает вредителей, необходимо проверить, связаны ли они с работой бот-сети или являются обычными компьютерными вирусами, которые необходимо удалить. Мы рекомендуем связаться со службой поддержки вашего антивируса, почитать интернет-форумы, посвященные безопасности, а также провести сбор информации о паразите.

Сканирование компьютера с помощью антивирусной системы – это половина успеха. Часть вредоносных программ, ответственных за превращение компьютера в зомби, может быть скрыта с помощью руткитов.

Чтобы выявить наличие такого программного обеспечения, вы должны проверить ваш компьютер с помощью опции «Сканирование на руткиты».

Вторая линия защиты – брандмауэр

Брандмауэр используется не только для защиты от вторжений. Его можно использовать для блокировки интернет-трафика по нашему усмотрению.

В первую очередь, когда мы думаем, что наш компьютер зомбирован, но антивирус ничего не обнаружил, стоит уделить немного времени на анализ его поведения. Уровень защиты в Брандмауэре следует установить на максимум, а также включить Интерактивный режим, чтобы любые попытки соединения были выявлены.

Обыкновенные зомби. Как работает ложь (полный выпуск)

Затем мы ищем активность, которая не связана с функционированием какого-либо системного приложения или программного обеспечения, которые мы сами установили. Иногда инфекция может также распространяться и на системные файлы, а схема идентификации будет очень сложной, поэтому стоит проконсультироваться со специалистами в случае каких-либо сомнений.

Сетевая активность также контролируется и записывается в логи, которые можно потом спокойно просмотреть. По мере того, как мы будем исключать неправильно работающие процессы, комфорт использования компьютера вернется к исходному состоянию.

Нагрузка на компьютер – вы можете этого не заметить

Современные компьютеры являются очень эффективными, потому существует риск, что Вы даже не заметите чрезмерной нагрузки на компьютер. Поэтому необходимо для уверенности проверять наш компьютер с помощью следующих инструментов:

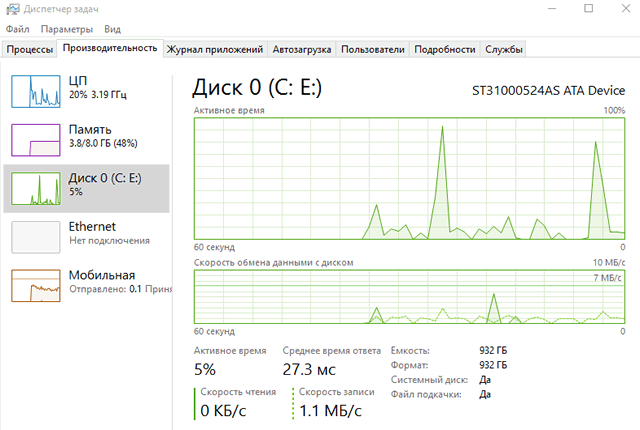

- Системный Диспетчер задач – в последних версиях Windows он позволяет контролировать запущенные приложения, а также предоставляет данные об использовании ресурсов компьютера. После запуска Диспетчера мы можем:

- просмотреть все активные процессы и выявить вызывающее их программное обеспечение;

- проверить нагрузку на доступ в Интернет через любое приложение;

- просмотреть список сервисов, особенно активно работающих, которые не связаны с операционной системой или программным обеспечением;

- проверить использование ресурсов, в частности процессора, памяти.

Более подробная информация по использованию ресурсов, включая точную спецификацию активных сетевых подключений, отображается в Мониторе ресурсов Windows. Его можно открыть, нажав на «Открыть монитор ресурсов» на вкладке «Быстродействие» в Диспетчере задач.

Также стоит обратить внимание на следующие программы:

- Sysinternals Suite – это популярный пакет приложений для мониторинга системы может заменить системные утилиты, а благодаря удобному интерфейсу и расшифровке необходимой информации будет намного проще. В этом пакете Вы найдете:

- TCPView – показывает список всех активных соединений вместе с адресами целевых компьютеров, позволяет идентифицировать их владельца (инструмент Whois);

- Process Explorer – расширенная версия списка процессов Диспетчера задач, группирует задачи по приложениям, что позволяет оценить взаимозависимости между программным обеспечением;

- ProcMon – контролирует всю активность жесткого диска, реестра и программного обеспечения, позволяет вести логи для последующего анализа.

Мой компьютер зомби – что делать

Если в ходе сканирования компьютера антивирусом и поиска руткитов будет выявлена опасность, вы должны устранить угрозу. Даже если это только вредоносные программы, не связанные с ботнетом.

Однако, следует знать, что для удаления некоторых вредителей потребуется процедура очистки компьютера – инструкции, что делать, Вы найдете на сайтах, посвященных безопасности.

«Дезинфекция» компьютера, однако это только полумера. Всегда есть риск, что какие-то следы останутся и инфекция вернется.

Самый верный способ – это полная переустановка системы, в том числе тщательная очистка (путем форматирования) дисков в компьютере.

Следует также иметь в виду, что переустановку надо проводить с помощью проверенных носителей и источников программного обеспечения. Первым приложением, которое следует устанавливать после переустановки системы, должен быть пакет безопасности. Следует сделать это, прежде чем ваш компьютер получит доступ к сети.

Источник: webznam.ru

Что такое зомби-процесс в Linux?

Что такое зомби-процесс в Linux?

В Linux процесс-зомби — это процесс, который завершил свое выполнение и был прерван с помощью системного вызова exit(), но все еще имеет свою запись в таблице процессов системы. Процесс-зомби также известен как недействующий процесс, потому что он представлен в таблице процессов только под этим именем. На самом деле, процесс Zombie не является ни живым, ни мертвым, как оригинальный зомби.

Как создается зомби-процесс?

В среде Linux мы создаем дочерний процесс с помощью системного вызова fork(). И процесс, который вызывает системный вызов fork(), называется родительским процессом.

Этот родительский процесс должен прочитать статус завершения дочернего процесса после его завершения с помощью сигнала **SIGCHLD и немедленно вызвать системный вызов wait(), чтобы он мог удалить запись завершенного дочернего процесса из таблицы системных процессов.

Этот процесс удаления записи завершившегося дочернего процесса из таблицы процессов называется сбором урожая. Если родительский процесс не выполняет системный вызов wait() и продолжает выполнять другие свои задачи, он не сможет прочитать статус выхода дочернего процесса после его завершения.

И запись дочернего процесса останется в таблице процессов даже после его завершения. Следовательно, он становится зомби-процессом. По умолчанию каждый дочерний процесс является процессом-зомби, пока его родительский процесс не дождется, чтобы прочитать его статус выхода, а затем не получит свою запись из таблицы процессов.

**Сигнал SIGCHLD: когда с дочерним процессом происходит что-то интересное, например, он останавливается или завершается, сигнал SIGCHLD отправляется родительскому процессу дочернего процесса, чтобы он мог прочитать статус выхода дочернего процесса. По умолчанию ответом на этот сигнал SIGCHLD является его игнорирование.

Процесс зомби и процесс сирота

Процесс-зомби не следует путать с процессом-сиротой. Поскольку процесс-сирота — это процесс, который остается неактивным или в рабочем состоянии даже после завершения своего родительского процесса, в то время как процесс-зомби остается неактивным, он просто сохраняет свою запись в таблице процессов системы.

Процесс-сирота может быть двух типов:

- Намеренно потерянный процесс. Намеренно потерянный процесс — это процесс-сирота, который генерируется, когда нам нужно либо запустить/запустить бесконечно работающую службу, либо завершить длительную задачу, не требующую вмешательства пользователя. Эти процессы выполняются в фоновом режиме и обычно не требуют ручной поддержки.

- Непреднамеренно осиротевший процесс: непреднамеренно осиротевший процесс — это процесс-сирота, который генерируется, когда какой-либо родительский процесс дает сбой или завершается, оставляя дочерний процесс в активном или работающем состоянии. В отличие от процесса Intentionally Orphaned, пользователь может управлять этими процессами или избегать их, используя механизм группы процессов.

Характеристики зомби-процесса

Ниже приведены некоторые характеристики процесса зомби:

Статус выхода процесса-зомби может быть прочитан родительским процессом, перехватившим сигнал SIGCHLD с помощью системного вызова wait().

Когда родительский процесс считывает статус выхода процесса-зомби, его запись извлекается из таблицы процессов.

После извлечения процесса-зомби из таблицы процессов его PID (идентификатор процесса) и запись в таблице процессов могут быть повторно использованы каким-либо новым процессом в системе.

Если родительский процесс процесса-зомби прерывается или завершается, то наличие записи процесса-зомби в таблице процессов приводит к ошибке операционной системы.

Обычно процесс-зомби можно уничтожить, отправив родительскому процессу сигнал SIGCHLD с помощью команды kill.

Если процесс-зомби не может быть уничтожен даже путем отправки сигнала SIGCHLD его родительскому процессу, мы можем завершить его родительский процесс, чтобы убить процесс-зомби.

Когда родительский процесс зомби завершается или завершается, процесс зомби принимается процессом инициализации, который затем убивает процесс зомби, перехватывая сигнал SIGCHLD и считывая его статус выхода, продолжая выполнять системный вызов wait().

Угрозы, связанные с зомби-процессами

Хотя процесс-зомби не использует никаких системных ресурсов, но сохраняет свою запись (PID) в таблице процессов системы. Но вызывает беспокойство ограниченный размер таблицы процессов системы. Каждый активный процесс имеет действительную запись в таблице процессов системы.

Если так или иначе будет создано очень большое количество процессов-зомби, то каждый процесс-зомби будет занимать PID и запись в таблице процессов системы, и в таблице процессов не останется места.

Таким образом, наличие большого количества процессов-зомби в системе может помешать созданию любого нового процесса, и система перейдет в несогласованное состояние только потому, что ни PID (идентификатор процесса), ни доступное пространство в процессе стол.

Более того, присутствие процесса-зомби вызывает ошибку операционной системы, когда его родительские процессы не активны.

Это не вызывает беспокойства, если в системе всего несколько процессов-зомби, но может стать серьезной проблемой для системы, когда в системе так много процессов-зомби.

Как убить процесс зомби?

Если каким-то образом родительский процесс не дождется завершения своего дочернего процесса, он не сможет поймать сигнал SIGCHLD и, следовательно, статус выхода дочернего процесса не будет прочитан — его запись остается в таблице процессов, и он становится процессом-зомби.

Посмотреть такие процессы можно с помощью утилиты ps, здесь они отмечаются как defunct:

ubuntu:~$ps aux | grep defunct USER PID %CPU %MEM VSZ RSS TTY STAT START TIME COMMAND user1 108 0.0 0.0 0 0 tty1 Z 16:25 0:00 [zombie]

Если вы попытаетесь убить такой процесс с помощью сигнала KILL, то ничего не выйдет.

Следовательно мы должны уничтожить этот процесс Zombie, отправив сигнал SIGCHLD родительскому процессу с помощью команды kill в Linux.

Сначала нужно найти родительский процесс:

$ ps -A -ostat,pid,ppid | grep -e ‘[zZ]’ Z 108 103

Когда родительский процесс получает сигнал SIGCHLD, он уничтожает процесс-зомби, извлекая его запись из таблицы процессов с помощью системного вызова wait(). Ниже приведена демонстрация команды Linux для ручного уничтожения процесса Zombie:

ubuntu:~$ kill -s SIGCHLD 103

Если каким-либо образом процесс-зомби не может быть уничтожен даже путем отправки сигнала SIGCHLD родительскому процессу, мы можем завершить его родительский процесс, после чего процесс-зомби будет принят процессом инициализации (PID = 1).

Этот процесс инициализации теперь становится новым родителем процесса Zombie, который регулярно выполняет системный вызов wait() для перехвата сигнала SIGCHLD для чтения состояния выхода процесса Zombie и получения его из таблицы процессов. Ниже приведена команда Linux для уничтожения родительского процесса:

ubuntu:~$ kill -9 103

ПРИМЕЧАНИЕ. В обеих приведенных выше командах Linux просто замените на PID (идентификатор процесса) родительского процесса зомби.

Похожие статьи на сайте

- Установка remmina из ppa в Ubuntu 22.04 или Mint 21

- Исправляем: Key is stored in legacy trusted.gpg keyring (/etc/apt/trusted.gpg)

- Что такое зомби-процесс в Linux?

- Хитрости командной строки Bash, которые помогут вам работать быстрее

- Команда mkdir в Linux — подробно и с примерами

- Список непечатаемых символов Linux, MacOS или Windows

- Запуск нескольких команд Linux одной составной командой

- Ошибка NO_PUBKEY. Как найти GPG-ключ и добавить его в базу apt системы Ubuntu

- Установка драйвера wifi Asus wl-167g v3 (rtl8192) для Ubuntu 16.04 и 18.04

- Как настроить wifi из командной строки в Ubuntu

- Изменение имени сетевого интерфейса в Ununtu/Mint

- Настройка автозапуска скриптов в Linux Ubuntu/Mint

- Nscd — служба, которая кэширует запросы службы имён

- Почему в меню загрузки ubuntu нет memtest86

- Ethtool — программа изменения параметров сетевой платы в Ubuntu/Mint

- Работа с сервисами в Ubuntu 16.04

- Установка сервера точного времени NTP в Ubuntu 16.04

- Как отключить IPV6 в Ubuntu/Mint

- Отключаем Network Manager в Linux Ubuntu (Mint)

- Изменение разрешения экрана и шрифтов в консоли Ubuntu

- Создание и подключение swap файла

- Ошибка при обновлении ядра

- Блокирование атак при помощи null route или blackhole

- Добавление нового sudo пользователя

- Блокирование ip адреса при помощи iptables

- fail2ban для защиты WordPress

- Ротация логов — logrotate

- Шрифты Windows в Linux системах

- Защита сервера — Fail2Ban

- Изменение пароля в Ubuntu/Mint

- Защита phpMyAdmin

- Русская locale в Ubuntu Server

Источник: www.oslogic.ru

Как найти и убить зомби-процессы в системах Linux

Мануал

Автор cryptoparty На чтение 4 мин Опубликовано 11.11.2021

Процесс называется “зомби” или “мертвым” процессом, когда его выполнение завершено, но он все еще может попасть в таблицу процессов.

В идеале такие процессы должны быть удалены из таблицы процессов после завершения их выполнения.

Однако по какой-то причине родительский процесс не удалил его должным образом.

Такие “неработающие” процессы наблюдаются в основном у дочерних процессов.

Родительский процесс считывает статус завершения своего дочернего процесса.

Это делается с помощью системного вызова wait().

Как только это сделано, зомби-процесс ликвидируется.

Чтобы лучше понять процесс образования и устранения зомби-процесса, посмотрите приведенную ниже схему.

Как работает состояние зомби-процесса

Итак, как работает состояние зомби-процесса?

В состоянии зомби-процесса родитель вызывает одну функцию wait() во время создания дочернего процесса.

Затем он ждет изменения состояния дочернего процесса.

В случае изменения состояния, при котором дочерний процесс остановился, считывается его код состояния завершения.

После этого PCB (process control block) дочернего процесса уничтожается, а запись очищается.

Это происходит очень быстро, и зомби-процесс существует недолго.

Интересные факты о зомби-процессах

Некоторые интересные факты о зомби-процессах включают:

Вся системная память и другие ресурсы, выделенные зомби-процессу, деаллокируются при его завершении с помощью системного вызова exit().

Но его запись в таблице остается доступной.

Если родительский процесс не запущен, наличие зомби-процесса означает ошибку в операционной системе.

Это может не вызывать серьезных проблем, если зомби-процессов немного.

Но при больших нагрузках присутствие зомби-процессов может привести к нехватке записей в таблице процессов.

Мы рассмотрим опасность зомби-процессов в следующем разделе этой статьи.

Родительский процесс считывает статус завершения зомби-процесса с помощью функции wait().

Затем зомби-процесс удаляется из системы.

После его удаления запись в таблице процессов и идентификатор процесса могут быть использованы повторно.

Если функция wait() не используется родительским процессом, зомби остается в таблице процессов.

Послав сигнал SIGCHLD родительскому процессу с помощью команды kill, вы можете удалить зомби-процесс из системы.

Если зомби-процесс остается в таблице процессов даже после отправки сигнала SIGCHLD, родительский процесс должен быть завершен, если это допустимо.

Опасны ли зомби-процессы?

Зомби-процессы используют немного памяти, но обычно они не представляют опасности.

Запись в таблице процессов небольшая, но вы не можете использовать идентификатор процесса, пока зомби-процесс не будет освобожден.

На 64-разрядной ОС это не создаст проблемы, потому что PCB больше, чем запись таблицы процессов.

Огромное количество зомби-процессов может повлиять на свободную память, доступную для других процессов.

Если вы столкнулись со слишком большим количеством зомби-процессов, значит, существует какая-то серьезная проблема с ошибкой операционной системы или родительского приложения.

В этом случае оставшиеся идентификаторы процессов монополизируются зомби.

Если не остается ни одного идентификатора процесса, другие процессы не могут быть запущены.

Как найти и убить зомби-процессы

Чтобы убить зомби-процесс, сначала найдите его.

Используйте приведенные ниже команды для выявления зомби-процессов.

$ ps aux | egrep «Z|defunct»

Z, используемый в колонке STAT, и/или [defunct], используемый в последней колонке вывода, идентифицирует зомби-процесс.

На самом деле, вы не можете убить зомби-процессы, так как они уже мертвы.

Все, что вы можете сделать, это уведомить его родительский процесс, чтобы он мог снова попытаться прочитать статус дочернего процесса, который теперь стал зомби-процессом, и, в конце концов, мертвый процесс будет удален из таблицы процессов.

Используйте следующую команду, чтобы узнать ID родительского процесса.

$ ps -o ppid= .

Как только вы узнаете ID родительского процесса зомби, отправьте SIGCHLD родительскому процессу.

$ kill -s SIGCHLD .

Если это не помогло удалить зомби-процесс из таблицы процессов, вам нужно перезапустить или убить его родительский процесс.

Чтобы убить родительский процесс зомби, используйте следующий код.

$ kill -9

Побочное замечание: После того как вы убьете родительский процесс, пострадают и его дочерние процессы. Поэтому рекомендуется провести быструю двойную проверку.

Это поможет вам обезопасить себя.

Если наблюдается огромный всплеск существующих зомби-процессов, что приводит к сбою в работе системы или движется к нему, необходимо выполнить перезагрузку системы.

В качестве альтернативы можно предположить, что небольшое количество зомби-процессов не использует много памяти или системных ресурсов.

В этом случае целесообразно перезагрузить или убить родительский процесс в ходе предстоящего планового обслуживания системы.

В этой статье вы узнали, как найти и убить зомби-процессы Linux.

Теперь вы знаете, что такое зомби-процесс, как определить зомби-процесс в Linux и удалить его из таблицы процессов.

Мы также вкратце рассмотрели состояния процессов и то, как работает состояние зомби-процесса.

Итак, вывод: зомби не опасны, если их своевременно чистить и обслуживать.

Надеемся, что эта статья оказалась полезной и дала ответы на ваши вопросы, связанные с зомби-процессами в Linux.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Добавить комментарий Отменить ответ

Поддержать нас

- Аудит ИБ (49)

- Вакансии (12)

- Закрытие уязвимостей (105)

- Книги (27)

- Мануал (2 227)

- Медиа (66)

- Мероприятия (39)

- Мошенники (23)

- Обзоры (798)

- Обход запретов (34)

- Опросы (3)

- Скрипты (109)

- Статьи (334)

- Философия (97)

- Юмор (18)

Наш Telegram

Социальные сети

Поделиться

Anything in here will be replaced on browsers that support the canvas element

- Выполняем атаку включения локального файла 21.12.2022

Включение локальных файлов (LFI) – это тип кибер-атаки, при которой злоумышленник получает доступ к конфиденциальной информации, хранящейся на сервере, используя уязвимости сервера и включая локальные файлы. Злоумышленник ищет небезопасные методы и недостатки в системе, которые могут быть использованы для получения доступа к конфиденциальным файлам, например, содержащим системные настройки, конфигурационные файлы и другие важные данные. Этот […]

Разработать сайта сегодня может каждый, и если ранее компании выбирали варианты дешевле, то сегодня очень желанием является создание сайта бесплатно. Реально ли это, следует разобраться в деталях. Сразу хочется сказать, что теоретически это возможно, но не для всех типов сайтов. По крайней мере, если хотите развивать свой ресурс, а не просто сделать и забросить. Бесплатный […]

Кэш браузера — это сохраненные копии контента с сайтов, которые пользователь просматривал в браузере. Эти копии сохраняются в памяти компьютера. Функция кэширования браузера преследует две цели: экономия трафика. Контент сохраняется на компьютере пользователя, поэтому ему не приходится каждый раз заново загружать его из интернета; ускорение загрузки страниц, которые пользователь посещал ранее. Это также достигается за […]

Это краткое руководство объясняет, что такое ramfetch, как установить ramfetch на Linux и как отобразить информацию о памяти с помощью ramfetch в операционных системах Linux. Что такое ramfetch? Для Linux существует множество программ с данным функционалом (например, Neofetch, Screenfetch, Macchina и т.д.). Эти программы используются для отображения общей информации о системе Linux, такой как версия […]

Использование памяти в Linux обычно измеряется объемом оперативной памяти, используемой определенным процессом. Это можно отследить с помощью команды free, которая отображает общий объем памяти, используемую память и свободную память, доступную в системе. Использование процессора в Linux обычно измеряется количеством ядер процессора, используемых определенным процессом. Это можно отследить с помощью команды top, которая отображает количество ядер […]

Источник: itsecforu.ru

Компьютер превращается в зомби — как этого избежать

Что такое ботнеты, чем они опасны и как защититься — вся нужная информация в одном посте.

Marvin the Robot

Слово «ботнет» сейчас у многих на слуху. И это неудивительно, ведь частью такой зомби-сети может стать практически любое устройство с доступом в Интернет. Даже в самой технологически аскетичной семье обычно есть стационарный компьютер, пара смартфонов и домашний Wi-Fi-роутер. Все они однажды могут превратиться в марионетки киберпреступников.

Что представляют собой зомби-сети, чем они опасны и как не позволить преступникам перехватить управление над своими устройствами — на все эти вопросы мы постараемся ответить в этом посте.

Что такое ботнет?

Итак, ботнет состоит из любых устройств с доступом в Интернет, до которых без ведома пользователей добралась вредоносная программа, перехватила права администратора и передала управление в руки злоумышленников. Происходит это скрытно, и взломанное устройство продолжает работать как обычно — но одновременно выполняет указания киберпреступников. Чаще всего преступники заражают не одно, а много тысяч устройств и объединяют их в одну сеть — botnet, или «сеть ботов».

Создание ботнета — это лишь этап, а не конечная цель преступников. Из зараженных устройств формируется мощная инфраструктура для проведения разнообразных кибератак. Некоторые ботоводы занимаются только расширением и поддержанием зомби-сети, чтобы сдавать ее в аренду другим преступникам, специализирующимся уже на какой-нибудь конкретной вредоносной деятельности. Вот четыре основных направления того, что могут делать хозяева ботнетов и их клиенты с компьютерами своих жертв.

DDoS-атаки

Наверное, самый известный способ использования зомби-сетей — это проведение атак типа Denial Of Service («отказ в обслуживании»). При DDoS-нападении ботнет генерирует множество запросов на атакуемый сервер, с которыми тот не в состоянии справиться, при этом обычные пользователи не могут воспользоваться сервером из-за его перегруженности.

Подобные атаки, несмотря на всю их примитивность, до сих пор остаются грозным оружием хакеров. Их актуальность будет только расти вместе с увеличением числа подключенных к Интернету гаджетов. Дело в том, что для организации DDoS-атаки подойдет любое, даже самое примитивное устройство вроде автономной камеры видеонаблюдения или бытовой техники.

Можно сколь угодно смеяться над Wi-Fi-чайниками и холодильниками, но эпоха Интернета вещей уже пришла: сейчас IoT-устройства исчисляются сотнями миллионов, а в будущем счет пойдет на миллиарды. За примером далеко ходить не надо — недавно с помощью подобного IoT-ботнета неизвестные смогли серьезно нарушить работу более восьми десятков крупных онлайн-сервисов, включая Twitter, Amazon, PayPal и Netflix.

Спам

Если у вас не очень хорошо работает спам-фильтр, то вы прекрасно представляете себе, сколько мусорных писем может прийти на самый обычный электронный адрес. Но далеко не все в курсе, что за большинством спам-рассылок также стоят зомби-сети, ведь провайдеры и специальные агентства жестко преследуют спамеров, блокируя не только их почтовые аккаунты, с которых осуществляется рассылка, но и IP-адреса.

Поэтому злоумышленники для рассылки спама прикрываются адресами компьютеров из ботнета — их подставить не жалко. Кроме рассылок нежелательных писем зомби-сети выполняют и обратную задачу — крадут с зараженных компьютеров адрес почты владельцев, а также все электронные адреса, которые удастся вытащить из списка контактов. Потом эти украденные адреса пополняют спам-базы для рассылок, и круг замыкается.

Кража данных

Если вашу почту украли спамеры, это неприятно, но не смертельно. Но, разумеется, почта — далеко не единственная цель злоумышленников. Пароли, данные заполненных форм — все это представляет ценность. Пользуетесь компьютером или смартфоном для входа в интернет-банк или просто для покупок в Сети? У нас для вас плохие новости.

В отдельных случаях вредоносное ПО в составе ботнета может не только красть данные из формы заполнения, что уже само по себе опасно, но и подменять или модифицировать нужную веб-страницу, запрашивая данные, которые в нормальном режиме не вводятся, например PIN-код к карте.

Хранение и распространение

Кроме того, ботнеты используются для поиска уязвимостей в еще не зараженных устройствах, установки новых копий самих себя, а также как транспортная сеть для доставки сторонних вирусов, троянов и… совершенно верно — загрузчиков других зомби-сетей.

Как видите, жертвы ботнета потенциально могут столкнуться с целым спектром самых разнообразных неприятностей.

Как защититься

Однако совсем отчаиваться не стоит. Есть ряд несложных мер, которые точно помогут снизить риск заражения вашей техники.

1. Не отмахивайтесь от предупреждений файервола о подозрительной сетевой активности установленных приложений, в особенности если установленная программа не подразумевает работы в Интернете.

2. Поменяйте пароли по умолчанию в роутерах, веб-камерах, принтерах, Wi-Fi-холодильниках и во всех остальных устройствах, подключенных к Интернету. Вообще любое устройство с подключением к Сети имеет смысл проверить на возможность установки и смены пароля.

3. Всегда устанавливайте обновления безопасности — и для самой операционной системы, и для остальных программ.

4. На стационарном компьютере или ноутбуке работайте не из-под учетной записи администратора, а из специально созданного аккаунта с ограниченными правами. На смартфонах и планшетах не держите постоянно включенным рут-доступ, а лучше вообще не используйте его.

5. Не пренебрегайте обновлениями безопасности — и самой операционной системы, и остальных программ.

6. Избегайте сайтов-помоек с пиратскими версиями программ и ломалками для лицензионного софта. Подобные сайты — излюбленное место ботоводов и других киберпреступников. На них они распространяют свой вредоносный софт.

7. Если вы все-таки скачиваете что-то подобное с торрентов или из других небезопасных мест, проверяйте все файлы с помощью антивируса.

8. Пользуйтесь не просто антивирусом, а связкой «антивирус + файервол» или сразу покупайте комплексный пакет, который выполняет обе функции, например Kaspersky Internet Security.

Источник: www.kaspersky.ru

Программа зомби что это

Под компьютерным вирусом принято понимать программы или элементы программ, несанкционированно проникшие в компьютер с целью нанесения вреда, отличительной особенностью которых является способность самотиражирования. Наибольшая опасность таких вирусов заключается в том, что прежде чем нанести вред компьютеру и самообнаружиться, они копируются в другие программные файлы, т. е. заражение происходит аналогично биологическим вирусам.

В настоящее время не существует официальной классификации вирусов. Однако когда речь заходит о заражении или повреждении компьютера вирусами наиболее часто используется следующая терминология:

- компьютерные вирусы

- черви

- троянские программы или просто трояны

- зомби

- шпионские программы

- хакерские атаки

- вредоносное программное обеспечение

- полезные вирусы

Червь (Worm)- это программа, которая тиражируется на жестком диске, в памяти компьютера и распространяется по сети. Особенностью червей, отличающих их от других вирусов, является то, что они не несут в себе ни какой вредоносной нагрузки, кроме саморазмножения, целью которого является замусоривание памяти, и как следствие, затормаживание работы операционной системы.

Троян или троянский конь (Trojans) — это программа, которая находится внутри другой, как правило, абсолютно безобидной программы, при запуске которой в систему инсталлируются программа, написанная только с одной целью — нанести ущерб целевому компьютеру путем выполнения несанкционированных пользователем действий: кражи, порчи или удаления конфиденциальных данных, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях.

Таким образом, троянские программы являются одним из самых опасных видов вредоносного программного обеспечения, поскольку в них заложена возможность самых разнообразных злоумышленных действий.

Зомби (Zombie) — это программа-вирус, которая после проникновения в компьютер, подключенный к сети Интернет управляется извне и используется злоумышленниками для организации атак на другие компьютеры. Зараженные таким образом компьютеры-зомби могут объединяться в сети, через которые рассылается огромное количество нежелательных сообщений электронной почты, а также распространяются вирусы и другие вредоносные программы.

Шпионская программа (Spyware) — это программный продукт, установленный или проникший на компьютер без согласия его владельца, с целью получения практически полного доступа к компьютеру, сбора и отслеживания личной или конфиденциальной информации.

Эти программы, как правило, проникают на компьютер при помощи сетевых червей, троянских программ или под видом рекламы (adware).

Одной из разновидностей шпионских программ являются фишинг рассылки.

Фишинг (Phishing) — это почтовая рассылка имеющая своей целью получение конфиденциальной финансовой информации. Такое письмо, как правило, содержит ссылку на сайт, являющейся точной копией интернет-банка или другого финансового учреждения. Пользователь, обычно, не догадывается, что находится на фальшивом сайте и спокойно выдает злоумышленникам информацию о своих счетах, кредитных карточках, паролях и т. д.

Фарминг это замаскированная форма фишинга, заключающаяся в том, что при попытке зайти на официальный сайт интернет банка или коммерческой организации, пользователь автоматически перенаправляется на ложный сайт, который очень трудно отличить от официального сайта.

Как и в случае фишинга основной целью злоумышленников, использующих фарминг, является завладение личной финансовой информацией пользователя. Отличие заключается только в том, что вместо электронной почты мошенники используют более изощренные методы направления пользователя на фальшивый сайт.

Источник: www.reutov.ru