Что такое » zlock_tray.exe » ?

В нашей базе содержится 31 разных файлов с именем zlock_tray.exe . You can also check most distributed file variants with name zlock_tray.exe. Чаще всего эти файлы принадлежат продукту Zlock 3.0. Наиболее частый разработчик — компания SecurIT Inc.. Самое частое описание этих файлов — zlock_tray. Это исполняемый файл.

Вы можете найти его выполняющимся в диспетчере задач как процесс zlock_tray.exe.

Подробности о наиболее часто используемом файле с именем «zlock_tray.exe»

Продукт: Zlock 3.0 Компания: SecurIT Inc. Описание: zlock_tray Версия: 3.0.0.612 MD5: 3424555aec824546461c61ac2062dc38 SHA1: 88e4b6a2a75df43abfc28e7ea5c478c94dd16173 SHA256: 45091a280b3a49e88dfb0b3d3a0826037dc3e37baf36349eae957b395b3e9933 Размер: 115992 Папка: %PROGRAMFILES%SecurITZlock ОС: Windows 7 Частота: Низкая

Проверьте свой ПК с помощью нашей бесплатной программы

Установка и обзор оффлайн браузера документации по программированию.

System Explorer это наша бесплатная, удостоенная наград программа для быстрой проверки всех работающих процессов с помощью нашей базы данных. Эта программа поможет вам держать систему под контролем.

Процесс «zlock_tray.exe» безопасный или опасный?

Последний новый вариант файла «zlock_tray.exe» был обнаружен 3679 дн. назад. В нашей базе содержится 1 шт. вариантов файла «zlock_tray.exe» с окончательной оценкой Безопасный и ноль вариантов с окончательной оценкой Опасный . Окончательные оценки основаны на комментариях, дате обнаружения, частоте инцидентов и результатах антивирусных проверок.

Процесс с именем «zlock_tray.exe» может быть безопасным или опасным. Чтобы дать правильную оценку, вы должны определить больше атрибутов файла. Самый простой способ это сделать — воспользоваться нашей бесплатной утилитой для проверки файлов посредством нашей базы данных. Эта утилита содержит множество функций для контролирования вашего ПК и потребляет минимум системных ресурсов.

Щёлкните здесь, чтобы загрузить System Explorer.

Комментарии пользователей для «zlock_tray.exe»

У нас пока нет комментариев пользователей к файлам с именем «zlock_tray.exe».

Добавить комментарий для «zlock_tray.exe»

Для добавления комментария требуется дополнительная информация об этом файле. Если вам известны размер, контрольные суммы md5/sha1/sha256 или другие атрибуты файла, который вы хотите прокомментировать, то вы можете воспользоваться расширенным поиском на главной странице .

Если подробности о файле вам неизвестны, вы можете быстро проверить этот файл с помощью нашей бесплатной утилиты. Загрузить System Explorer.

Проверьте свой ПК с помощью нашей бесплатной программы

System Explorer это наша бесплатная, удостоенная наград программа для быстрой проверки всех работающих процессов с помощью нашей базы данных. Эта программа поможет вам держать систему под контролем. Программа действительно бесплатная, без рекламы и дополнительных включений, она доступна в виде установщика и как переносное приложение. Её рекомендуют много пользователей.

Вебинар Zecurion Zlock (Device Control) 6.0 — показ DLP-системы

Источник: systemexplorer.net

DeviceLock для Windows

Anvide Seal Folder (ранее Anvide Lock Folder) — программа для защиты папок от постороннего доступа. Можно.

XSpider — сетевой сканер безопасности. Программное средство сетевого аудита, предназначенное для поиска уязвимостей на серверах и рабочих станциях.

VeraCrypt — продвинутая программа для создания надежных зашифрованных хранилищ данных на Вашем ПК, где можно безопасно хранить секретную и приватную информацию.

ChrisPC Anonymous Proxy позволит вам анонимно находиться в сети Интернет, быстро подключаться к.

TrueCrypt — бесплатная программа, которая предназначена для надежной защиты любой информации.

Небольшая бесплатная утилита, которая служит для автоматической.

Отзывы о программе DeviceLock

Gig про DeviceLock 6.4.1 Build 24986 [20-10-2010]

Кристал про DeviceLock 6.4.1 Build 24986 [23-07-2010]

Да, с поддержкой у них плоховато, но для наших 12 компьютеров програмулина вполне подходит, хотя я бы купил другую, но не дали денег

2 | 6 | Ответить

Сергей про DeviceLock 6.4.1 Build 24986 [21-04-2010]

ПО- хорошее. Но у разработчика Полностью отсутствует тех. поддержка. По факту — никакой пользы от их ответов, приходящих через 3- 5 часов после вопроса. Низкий профессионализм работников тех. службы не позволяет воспользоваться их «советами». Эта программа для тех, у кого есть время самому «вылавливать блох».

2 | 2 | Ответить

Kahlil про DeviceLock 6.3 build 18669 [07-03-2009]

отличная прога, удобная интеграция с SQL, учет использования устройств в логах.

2 | 2 | Ответить

Источник: www.softportal.com

Введение в lock-free программирование

В этом посте мы хотели бы еще раз поднять тему программирования без блокировок, сперва дав ему определение, а затем выделить из всего многообразия информации несколько ключевых положений. Мы покажем, как эти положения соотносятся между собой, с помощью блок-схем, а потом мы немного коснемся деталей. Минимальное требование к разработчику, постигающему lock-free, — умение писать правильный многопоточный код, используя мьютексы или другие высокоуровневые объекты синхронизации, например, семафоры или события.

Программирование без блокировок (Lock-free) — это своего рода испытание, причем не столько из-за сложности самой задачи, сколько из-за трудности постижения сути предмета.

Мне повезло получить первое представление о lock-free из превосходной подробной статьи Брюса Доусона “Lockless Programming Considerations”. И как многим другим, мне довелось применить советы Брюса на практике, занимаясь разработкой и отладкой безблокировочного кода на таких платформах как Xbox 360.

С тех пор в свет вышло множество хороших работ, начиная с абстрактной теории и доказательств корректности и заканчивая практическими примерами и подробностями аппаратного уровня. Я приведу список ссылок в примечаниях. Порой информация в одном источнике противоречит другим, например, некоторые работы предполагают последовательную консистентность (sequential consistency), что позволяет обойти проблемы упорядочения памяти (memory ordering) — настоящее бедствие для C/C++ кода. В то же время новая библиотека атомарных операций стандарта C++11 заставляет взглянуть на проблему в новом свете и отказаться от привычного многим способа представления lock-free алгоритмов.

Что это?

Обычно безблокировочное программирование описывают как программирование без мьютексов, которые также называют блокировками (locks). Это верно, но это лишь часть общей картины. Общепринятое определение, основанное на академической литературе, немного шире. “Без блокировок” — это в сущности некое свойство, которое позволяет описать код, не вдаваясь в подробности о том, как он написан.

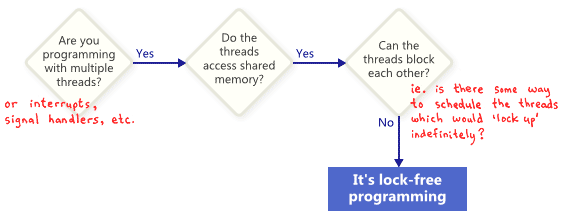

Как правило, если какая-то часть вашей программы удовлетворяет нижеперечисленым условиям, то эта часть может полноправно считаться lock-free. И наоборот, если данная часть этим условиям не удовлетворяет, lock-free она не будет.

Перевод: Вы работаете с несколькими потоками (прерываниями, обработчиками сигналов и т.д.)? — Да. — Потоки имеют доступ к разделяемой памяти? — Да. — Могут ли потоки блокировать друг друга (другими словами, можно ли выполнить планирование потоков так, чтобы они заблокировались на неопределенное время)? — Нет. — Это программирование без блокировок.

В этом смысле, термин lock (блокировка) в lock-free относится не непосредственно к мьютексам, с скорее к возможности того, что само приложение каким-то образом окажется заблокированным, будь то взаимоблокировка (deadlock), динамическая взаимоблокировка (livelock) или гипотетического планирования потоков, выполненного вашим злейшим врагом. Последний пункт может показаться забавным, но он-то и является ключевым. Разделяемые мьютексы легко вывести из строя: как только один поток получает мьютекс, ваш недоброжелатель может просто больше никогда не выполнять планирование этого потока. Конечно, реальные операционные системы таким образом не работают, пока мы просто определяем термины.

Вот простой пример операции, которая не содержит мьютексов, но все равно не является lock-free. Вначале X = 0. В качестве упражнения подумайте, как выполнить планирование двух потоков таким образом, чтобы ни один не смог выйти из цикла.

while (X == 0)

Никто не ожидает, что большое приложение будет полностью lock-free. Обычно из всего кода мы выделяем подмножество lock-free операций. Например, в безблокировочной очереди может быть некоторое количество безблокровочных операций: push , pop , возможно, isEmpty и т.д.

Херлихи и Шавит, авторы книги The Art of Multiprocessor Programming, склонятся к тому, чтобы представлять такие операции в виде методов класса, и предлагают следующее краткое определение lock-free: «при бесконечном выполнении бесконечно часто вызываемый метод всегда завершается». Иными словами, пока программа может вызывать такие lock-free операции, количество завершенных вызовов будет увеличиваться. Во время таких операций блокировка системы алгоритмически невозможна.

Одно из важных последствий программирования без блокировок: даже если один поток будет находиться в состоянии ожидания, он не помешает прогрессу остальных потоков в их собственных lock-free операциях. Это определяет ценность программирования без блокировок при написании обработчиков прерываний и систем реального времени, когда определенная задача должна быть завершена за ограниченный отрезок времени, независимо от состояния остальной программы.

Последнее уточнение: операции, специально предназначенные для блокировки, не лишают алгоритм статуса lock-free. Например, операция pop очереди может блокироваться намеренно, если очередь пуста. Остальные пути все равно будут считаться безблокировочными.

Механизмы программирования без блокировок

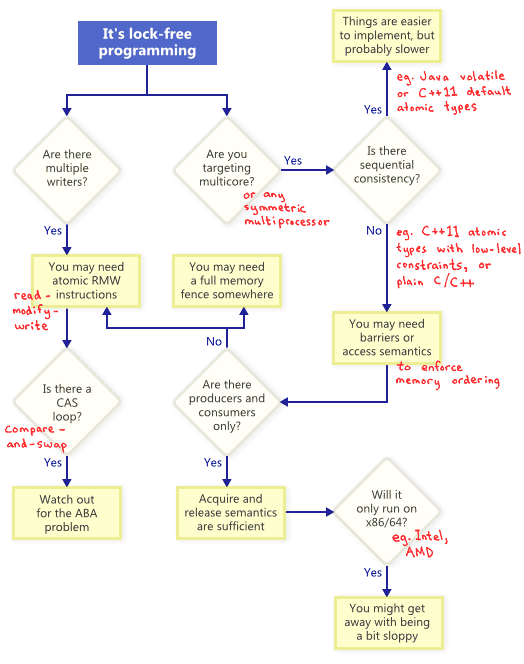

Оказывается, для того, чтобы удовлетворить условию отсутствия блокировок, существует целое семейство механизмов: атомарные операции (atomic operations), барьеры памяти (memory barriers), избегание проблем ABA — лишь некоторые из них. И в этот момент все становится адски сложно.

Как же соотносятся все эти механизмы? Для иллюстрации я нарисовал следующую блок-схему. Расшифрую каждый блок ниже.

Операции атомарного изменения (RMW, read-modify-write)

Атомарные операции — это такие операции, которые производят неделимые манипуляции памятью: ни один поток не может наблюдать такую операцию на промежуточной стадии выполнения. В современных процессорах многие операции уже атомарны. Например, обычно являются атомарными выровненные операции чтения/записи простых типов.

RMW-операции идут еще дальше, позволяя атомарно выполнять более сложные транзакции. Они особенно полезны, когда алгоритм без блокировок должен поддерживать несколько потоков на запись, потому что при попытке нескольких потоков выполнить RMW на один адрес, они оперативно выстроятся в ряд и выполнят эти операции по одному. Я уже касался RMW в этом блоге, когда рассказывал о реализации легковесного мьютекса, рекурсивного мьютекса и легковесной системы логирования.

Примеры RMW-операций: _InterlockedIncrement в Win32, OSAtomicAdd32 в iOS и std::atomic::fetch_add в C++11. Примите к сведению, что стандарт атомарных операций C++11 не гарантирует, что реализация будет lock-free на любой платформе, поэтому лучше всего изучить возможности вашей платформы и инструментария. Для уверенности можно вызвать std::atomic<>::is_lock_free .

Различные семейства процессоров поддерживают RMW по-разному. Такие процессоры, как PowerPC и ARM, предоставляют LL/SC-инструкции (load-link/store-conditional, загрузка с пометкой/попытка записи), что позволяет реализовать вашу собственную RMW-транзакцию на низком уровне, хотя так делают нечасто. Обыкновенных RMW обычно бывает достаточно.

Как показано на блок-схеме, атомарные RMW — необходимая часть программирования без блокировок даже на однопроцессорных системах. Без атомарности поток может быть прерван на середине транзакции, что может привести к рассогласованному состоянию (inconsistent state).

Циклы Compare-And-Swap

Возможно, наиболее обсуждаемая RMW-операция — compare-and-swap (CAS). В Win32 CAS доступна с помощью семейства встроенных функций, таких как _InterlockedCompareExchange . Разработчики часто выполняют compare-and-swap в цикле, чтобы повторять попытки выполнить странцанцию. Этот сценарий обычно включает в себя копирование разделяемой переменной в локальную, совершение над ней какой-то работы и попытку опубликовать изменения, используя CAS.

void LockFreeQueue::push(Node* newHead) < for (;;) < // Copy a shared variable (m_Head) to a local. Node* oldHead = m_Head; // Do some speculative work, not yet visible to other threads. newHead->next = oldHead; // Next, attempt to publish our changes to the shared variable. // If the shared variable hasn’t changed, the CAS succeeds and we return. // Otherwise, repeat. if (_InterlockedCompareExchange( > >

Такие циклы тоже считают lock-free, так как если тест не прошел в одном потоке, значит, он должен был пройти в другом, хотя некоторые архитектуры предлагают более слабый вариант CAS, где это не всегда так. Во время реализации CAS-цикла необходимо стараться избегать ABA проблемы.

Последовательная согласованность (sequential consistency)

Последовательная согласованность означает, что все потоки согласны с порядком, в котором выполнялись операции с памятью, и что этот порядок соответствует порядку операций в исходном коде программы. При последовательной согласованности мы не пострадаем от проделок переупорядочивания памяти, подобных той, что я описал в предыдущем посте.

Простой (но очевидно непрактичный) способ достичь последовательной согласованности — выключить оптимизации компилятора и запускать все потоки на одном процессоре. Память одного процессора никогда не окажется в беспорядке, даже если потоки запланированы на случайное время.

Некоторые языки программирования предоставляют последовательную согласованность даже для оптимизированного кода, выполняемого на нескольких процессорах. В C++11 можно объявить разделяемые переменные как атомарные (atomic) типы C++11, обеспечивающие упорядочение. В Java можно пометить все разделяемые переменные как volatile . Вот пример из моего предыдущего поста, переписанный в стиле C++11:

std::atomic X(0), Y(0); int r1, r2; void thread1() < X.store(1); r1 = Y.load(); >void thread2()

Так как атомарные типы C++11 гарантируют последовательную согласованность, получить на выходе r1 = r2 = 0 невозможно. Чтобы получить желаемый результат, компилятор добавляет дополнительные инструкции — обычно это барьеры памяти или RMW-операции. Из-за этих дополнительных инструкций реализация может оказаться менее эффективной, чем та, где разработчик работает с упорядочением памяти напрямую.

Упорядочение памяти (memory reordering)

Как предлагается в блок-схеме, каждый раз при lock-free разработке под мультиядерную (или любую другую SMP-) систему, когда ваше окружение не гарантирует последовательной согласованности, нужно подумать, как бороться с проблемой переупорядочения памяти.

В современных архитектурах существует три группы инструментов, обеспечивающих корректное упорядочение памяти как на уровне компилятора, так и на уровне процессора:

- Легковесные инструкции синхронизации и барьеров памяти, о которых я расскажу в будущих постах;

- Полные инструкции барьеров памяти, которые я демонстрировал раньше;

- Операции с памятью, основанные на acquire/release семантике (семантике захвата/освобождения ресурсов).

У разных процессоров разные модели памяти

Когда дело касается переупорядочения памяти, у всех семейств CPU свои привычки. Правила зафиксированы в документации каждого производителя и строго соблюдаются при производстве железа. Например, процессоры PowerPC или ARM могут сами менять порядок инструкций, а семейство x86/64 от Intel и AMD обычно этого не делают. Говорят, что первые имеют более слабую модель памяти.

Есть большой соблазн абстрагироваться от этих низкоуровневых деталей, особенно когда C++11 предоставляет нам стандартный способ писать портируемый код без блокировок. Но думаю, в настоящее время большинство lock-free разработчиков имеют хоть какое-то представление о различии аппаратных платформ. Ключевое отличие, которое точно стоит запомнить, — это то, что на уровне инструкций в x86/64 каждая загрузка из памяти происходит с acquire-семантикой, а каждая запись в память — c release-семантикой — по крайней мере для не-SSE инструкций и не для памяти с комбинируемой записью (write-combining memory). В результате, раньше довольно часто писали lock-free код, который работал на x86/64, но падал на других процессорах.

Если вам интересны технические подробности того, как и почему процессоры переупорядочивают память, рекомендую прочесть Appendix C в Is Parallel Programming Hard. В любом случае, не забывайте, что переупорядочение памяти может также произойти из-за того, что компилятор переупорядочил инструкции.

В этом посте я почти не затронул практическую сторону программирования без блокировок, например, когда стоит им заниматься? Настолько ли сильно оно нам нужно? Я также не упомянул важность проверки ваших lock-free алгоритмов. Тем не менее, надеюсь, что это введение позволило некоторым читателям познакомится с основными принципами lock-free, так что они смогут дальше углубляться в тему, не чувствуя себя в полной растерянности.

Дополнительные ссылки

- Блог Anthony Williams и его книга C++ Concurrency in Action

- Сайт Dmitriy V’jukov и различные обсуждения на форуме

- Блог Bartosz Milewski

- Low-Level Threading series в блоге Charles Bloom

- Doug Lea, JSR-133 Cookbook

- Howells and McKenney, документ memory-barriers.txt

- Hans Boehm, коллекция ссылок о модели памяти C++11

- Herb Sutter, серия статей Effective Concurrency

- wunderfund

- algorithms

- lock-free

- lock free

- multithreading

- parallel programming

- Блог компании Wunder Fund

- Программирование

- Алгоритмы

- Параллельное программирование

Источник: habr.com

Zecurion Zlock — надежная программа для защиты корпоративной информации

Корпоративная документация в цифровом формате имеет такое же важное значение, как и в бумажном варианте. Чтобы не было утечки таких документов через Bluetooth, USB подключения, принтер или другие программы — на предприятиях внедряют программу Zecurion Zlock — http://www.zecurion.ru/products/zlock/. Это продукт компании Zecurion, которая занимается успешной разработкой и внедрением программ для защиты документации корпоративных систем более 15 лет. За это время утилита успешно используется многими банковскими организациями, страховыми компаниями, концернами и большими предприятиями. Имеет заслуженные награды и сертификаты.

Принцип работы

Утечка информации – распространенный факт в больших организациях, который на сегодняшний день можно оставить в прошлом. Для этого достаточно стать пользователем кампании Zecurion и установить программу для защиты информации Zlock.

Ежедневно к корпоративному компьютеру посредством различных подключений происходит синхронизация с гаджетами и накопителями, что может стать методом воровства ценных документов. Такой поворот событий чреват банкротством и плохими последствиями даже для самой успешной компании. Конечная точка доступа сети нуждается в круглосуточной защите. Программа мониторит, что перемещают на носитель и с него, не допускает утечки конфиденциальной информации.

Zecurion Zlock контролирует:

- эксплуатацию устройств, которые подключают к PCMCIA, USB, IEEE 1394, LPT, IrDA COM;

- модемы, Wi-Fi, домены, сетевые карты, CD/DVD-дисководы, Bluetooth и прочие встроенные внутренние устройства;

- все рабочие принтеры.

Своевременная архивация бумажной документации в формате DLP позволит сохранить всю важную информацию и предотвратить её утечку. Этого крайне сложно добиться техническим путем, поэтому лучше все хранить в электронном варианте и под надежной защитой Zecurion Zlock. В случае инцидента и подозрения на утечку информации с программой будет просто провести расследование и в краткие сроки определить виновного и предотвратить критическую ситуацию.

Программа имеет свои преимущества, плюсы и отличительные черты.

Характеристики утилиты

Возможности Zecurion Zlock обширны и многогранны. Она разграничивает доступ, учитывая важные параметры:

- ПК в сети или нет.

- Доступ, запрет или только в формате чтения.

- Группа людей или один юзер с доступом.

- Временные рамки доступа: день, часы эксплуатации.

- Архивация записей, печати.

- Возможность использования программы один или несколько раз за конкретный период или вообще.

- Назначение одного или нескольких устройств с открыты доступом, через запись модели, серийного номера, драйверов и других характеристик.

За счет гибкой настройки программы можно добиться желаемого результата на любое время и дату. С программой осуществляется тотальный контроль всей входящей и исходящей информации. Перед любыми действиями утилита делает анализ файлов на наличие запретной информации и блокирует доступ при обнаружении нарушения политики безопасности.

Zecurion Zlock – необходимая программа, с которой можно предотвратить утечку важной информации по нестандартным каналам.

Поделиться.

Источник: mixednews.ru