Recently, my laptop seems unresponsive. I sometimes cannot click on anything, icons, the desktop, right clicking, task bar, you name it. So, I tried using windows troubleshooting program. It said this driver has a problem. I suspect this driver is what caused the problem. I tried Microsoft’s recommended option: reinstalling the driver.

It said it was reinstalled, but the problem is not fixed. So, can anyone help?

Here is a picture of the troubleshoot. Here is another picture of the troubleshoot. Hope you guys can help fix this!

Replies (11)

* Please try a lower page number. * Please enter only numbers.

* Please try a lower page number. * Please enter only numbers. Thanks you for the detailed issue description. What is the make and model of the computer? A computer bus is a port that is used as an interface between a computer’s central processing unit or CPU and the peripherals, such as keyboard and mouse that are connected to it. A bus enumerator is a driver or program that loads built-in drivers and Peripheral Component Interconnects or PCI bus drivers that are used by the computer to run a device.

как создать сборник программ с тихой установкой Тихая установка программ в Windows

Bus driver enumerators are functions used by the bus to load built-in drivers, which are programs that interact with devices or software.

If you have a hardware device that isn’t working properly with your computer, you probably need an updated driver. There are three ways to update a driver: · Use Windows Update. You might need to set Windows Update to automatically download and install recommended updates. · I nstall software from the device manufacturer. For example, if your device came with a disc, that disc might contain software that installs a driver for the device. · Download and update the driver yourself. Use this method to install a driver that you download from the manufacturer’s website. Note: Restart the computer.

Restarting might be necessary if the driver requires it, or if the driver didn’t install correctly. Method 1:

a. You may go to device manager and select View Hidden Devices and then expand System Devices. b. If you find 2 listings for IWD BUS ENUMERATOR, uninstall the one with a yellow triangle and restart the computer.

c. If that does not work make sure you get the latest drivers from the computer manufacturer website as they have some programs to check drivers. Method 2: It could also happen due to some driver conflicts or you should install the latest drivers, I suggest you to uninstall the issued one and reboot your computer, it will automatically install the drivers, check if it works. Hope this resolves the issue. If the issue persists, you can write to us and we will be glad to assist you further. Источник

990x.top

Простой компьютерный блог для души)

IWD Bus Enumerator — что это за драйвер?

Данная заметка расскажет об оборудовании, которое вы можете заметить с восклицательным знаком в диспетчере устройств.

Тихая установка программ в Windows

IWD Bus Enumerator — что это такое?

Драйвер Intel для компьютерной шины, которая используется для связи процессора и периферийными устройствами (клавиатура, мышка).

Точной информации нет. Без него корректно работать система не будет (если работает — значит драйвер на самом деле установлен, даже если показывает ошибку). Он может поставится автоматически операционкой Windows.

Если в диспетчере видите неизвестное устройство — попробуйте удалить, сделать перезагрузку. Возможно был случайный глюк, осталось от удаленного софта.

Подобных девайсов может быть даже два: Тот, который с восклицательным значком — можно удалить и выполнить перезагрузку. Иногда такое случается после обновления Windows. Если перезагрузка не помогает — попробуйте обновить дрова набора логики, другими словами чипсета (качать только с официального сайта). Учитывая что драйвер от Intel — можно попробовать обновить утилитой Intel Driver Support Assistant, однако найдена картинка, где видно — обновить способно даже бесплатное приложение Snappy Driver installer:

Настоятельно рекомендую перед любыми манипуляциями создавать точку восстановления (панель управления > значок система > защита системы).

Заключение

- IWD Bus Enumerator — драйвер для работы специальной шины, при помощи которой процессор взаимодействует с периферийными устройствами (мышка, клавиатура).

Обычно операционка сама его устанавливает, но также он может установиться если ставить дрова на чипсет.

Надеюсь данная информация оказалась полезной. Удачи.

990x.top

Простой компьютерный блог для души)

WPTx64 — что это за программа и нужна ли она? (Windows Performance Toolkit)

Приветствую друзья! Иногда можно посмотреть список установленного софта на ПК и удивиться наличию неизвестных программ. Откуда они? Ответ прост — при установке софта часто вместе с ним ставятся и дополнительные компоненты. Особенно это касается тяжелого софта, например Microsoft Office, ПО Adobe.

WPTx64 — что это такое?

Набор средств для оценки производительности Windows.

Что такое x64dbg и как им пользоваться?

Введение и обзор применения x64dbg в качестве инструмента для анализа вредоносных программ. x64dbg — отладчик с открытым исходным кодом для Windows, который часто используется в качестве инструмента анализа вредоносных программ. Отладчик предназначен для пошагового выполнения кода, что позволяет отслеживать его действия. Отладчики необходимы для поиска и устранения ошибок, однако они также позволяют декомпилировать вредоносные программы.

Этой публикацией мы открываем серию из четырех статей о x64dbg.

- Часть 1. Что такое x64dbg и как им пользоваться?

- Часть 2. Распаковка вредоносного ПО с помощью x64dbg

- Часть 3. Обзор Stack Memory

- Часть 4. Анализ вредоносного ПО с помощью x64dbg

Обзор x64dbg

В отличие от программиста, у которого при отладке есть доступ к собственному исходному коду, аналитики вредоносных программ обычно сталкиваются с компилированным кодом на языке ассемблера (например, с файлом Windows .exe или .dll ). Ассемблер — низкоуровневый язык программирования, предназначенный для определенной архитектуры компьютера, такой как 64-разрядная архитектура (отсюда название x64dbg). Существуют также отладчики для 32-разрядной архитектуры, известные под названием x32dbg. Аналитик вредоносной программы редко начинает работу с использования отладчика. Сначала он выполняет статический анализ и может даже запустить вредоносное ПО на виртуальной машине с помощью ряда инструментов для анализа на поведенческом уровне, чтобы попытаться понять, что делает вредоносное ПО. После этого запускается отладчик для распаковки вредоносного ПО и последующего анализа его конкретных функций — так называемого декомпилирования.

Как установить x64dbg

Это не потребует особых усилий. Его можно загрузить со страницы загрузки на официальном сайте https://x64dbg.com/.

- Примечание. Не пытайтесь анализировать вредоносное ПО без предварительной настройки безопасной виртуализированной среды. x64dbg не следует устанавливать на вашем хост-компьютере для анализа вредоносных программ.

Следует загружать последнюю версию x64dbg, которая расположена в разделе загрузок на сайте x64dbg и имеет формат ZIP-архива. Содержимое можно извлечь в любую папку по выбору, а для запуска программного обеспечения достаточно открыть отдельные двоичные файлы. Установка не предполагает выполнения каких-либо шагов.

Как упоминалось ранее, программа представлена в двух версиях: одна для 64-разрядных двоичных кодов, а вторая — для 32-разрядных. Существует также еще одна версия — x96 (64 + 32). С ее помощью пользователь может просто перетаскивать вредоносное ПО на значок программы, и после проверки архитектуры будет загружаться соответствующая версия отладчика.

Для чего предназначено каждое окно?

При открытии вредоносной программы в x64dbg отладчик поначалу может казаться довольно сложной и запутанной программой. В отладчике имеется шесть основных областей: пять окон и главная панель инструментов, о них мы расскажем ниже.

Главная панель инструментов X64dbg

В самой верхней части окна отображается имя анализируемого файла 267.exe, идентификатор процесса, который был выделен операционной системой, а также анализируемый в настоящее время модуль (о необходимости использования модуля будет рассказано в следующей статье). Значки на панели инструментов — ключ для изучения ассемблерного кода вредоносного ПО. Основные значки для лучшего понимания начинающими пользователями показаны на рисунке ниже.

Значки довольно просты и понятны:

- Значок папки: открыть файл для анализа;

- Круговая стрелка: вернуться к началу программы;

- Значок «стоп»: остановить программу, если она запущена в x64dbg;

- Значок стрелки: запустить программу;

- Значок паузы: приостановить выполнение программы.

Чаще всего аналитик вредоносного ПО использует последние два. Один из них представлен в виде стрелки, указывающей вниз и имеющей небольшой кружок под ней. Эта кнопка называется Step Into («Шаг с заходом»), а следующий значок — кнопка Step Over («Шаг с обходом»). Вредоносное ПО состоит из множества функций, которые написаны или импортированы его разработчиком.

Для анализа конкретной функции аналитику необходимо выполнить «Шаг с заходом» в функцию, чтобы просмотреть ее ассемблерный код. В противном случае, если функция не представляет интереса, нажимается кнопка «Шаг с обходом». Об этих функциях будет подробно рассказано в следующей статье. В строке со вкладками внизу изображения содержатся различные области просмотра и данные, которые упрощают анализ.

Ниже описаны наиболее важные вкладки:

- CPU («ЦП»): отображает ассемблерный код сверху вниз.

- Graph («График»): графическое представление, которое позволяет пользователю наглядно посмотреть, какая функция вызывается другой. Они похожи на другие инструменты, такие как IDAPro и Ghidra.

- Breakpoints («Контрольные точки»): позволяет выполнить поиск инструкций или строк, представляющих интерес, и задать контрольные точки для этих инструкций. Затем x64dbg позволяет пользователю выполнять программу до тех пор, пока она не достигнет контрольной точки, с целью ее дальнейшего анализа. На изображении ниже показаны некоторые контрольные точки, которые заданы в функциях Windows CreateDirectoryW и WriteFile.

- Memory Map («Карта распределения памяти»): показывает, какие данные хранятся в памяти, а также путь к ним. В приведенном ниже примере раздел анализируемой вредоносной программы .text расположен по адресу 00F21000. Столбец Protection («Защита») также показывает, является ли эта область памяти исполняемой, читаемой или доступной для записи. На эту информацию указывают флажки E, R и W. Эти данные пригодятся чуть позже, когда мы покажем, как использовать карту распределения памяти для распаковки вредоносного ПО.

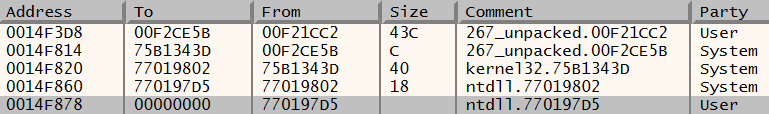

- Call Stack («Стек вызовов»): полезная функция после установки контрольной точки на определенной функции Windows. На предыдущем изображении контрольная точка была установлена на CreateDirectoryW, поэтому при каждом создании вредоносным ПО каталога на скомпрометированном устройстве срабатывает эта контрольная точка, и x64dbg останавливается на данной функции. Используя стек вызовов, можно увидеть, какой код, написанный автором вредоносного ПО, называется CreateDirectoryW, и определить место создания этого каталога и способ его вызова.

Главное окно X64dbg

В главном окне x64dbg находится содержимое выбранной вкладки; по умолчанию этой вкладкой является вкладка CPU («ЦП»), содержащая ассемблерные инструкции. Первый столбец содержит EIP (указатель команд). Он просто указывает на следующий запускаемый фрагмент кода.

Во втором столбце показаны адреса с инструкциями в пределах двоичного кода, поэтому в приведенном выше примере EIP указывает на адрес 0138CD97. Третий столбец представляет собой шестнадцатеричное представление инструкций в столбце 4. Столбец 4 — месторасположение ассемблерных инструкций.

Опять же, в приведенном выше примере показан EIP, указывающий на следующую инструкцию, которую нужно запустить, а именно push ebp. Пятый столбец содержит данные, заполненные x64dbg, или заметки, добавленные аналитиком. В приведенном выше примере видно, что 0138CD97 — это «точка входа» вредоносного ПО, то есть начало кода его разработчика и место начала основной функции. Третий столбец с ассемблерными инструкциями — вероятно, наиболее важный, поскольку именно эти данные используются аналитиком вредоносного ПО при определении назначения программы. Ниже приведено несколько наиболее распространенных инструкций:

- PUSH: поместить значение в стек

- POP: вывести значение из стека

- CALL: выполнить функцию

- RET: вернуть значение выполненной функции

- JMP: перейти по адресу

- CMP: сравнить два значения

- MOV: переместить данные из одного места в другое.

- ADD: прибавить значение

- SUB: вычесть значение

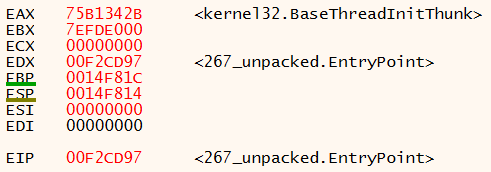

Окно x64dbg с информацией о регистрах

Следующее окно содержит информацию о регистрах. Регистры используются программой для хранения данных, к которым можно обращаться для последующего использования, и некоторые из них предназначены для вполне конкретных целей.

- EAX: сложить, умножить и вернуть значения

- EBX: общий регистр, используемый для различных операций

- ECX: используется в качестве счетчика

- EDX: общий регистр, используемый для различных операций

- EBP: ссылка на аргументы и локальные переменные

- ESP: указывает на последний аргумент в стеке

- ESI / EDI: используется в инструкциях по переносу памяти

EIP — не регистр, а указатель инструкции, указывающий на текущую инструкцию в x64dbg. В этом поле указан адрес расположения инструкции.

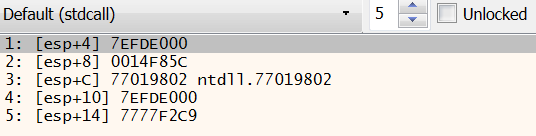

Окно x64dbg с информацией о стековой памяти

В третьем окне отображаются параметры, которые перенесены в стек. Подробнее об этом окне будет написано в следующей статье, рассказывающей о том, как работает stack memory.

Окно x64dbg со стеком и данными

В четвертом окне содержится стек и помещенные в него данные, а также адреса в памяти, с которыми они сопоставляются. Оно также будет более подробно описано в следующей статье.

Окно x64dbg с данными дампа

Шестое и последнее окно содержит данные дампа. Окна «дампа» позволяют пользователю видеть, какие данные хранятся в регистре или какие данные расположены по определенному адресу.

Надеемся, что эта статья дала вам представление о том, что такое x64dbg и как перемещаться по инструменту. В следующих нескольких статьях будет описана методика, используемая для декомпилирования вредоносных программ, стековая память и способы ее использования отладчиком x64dbg. Кроме того, будут приведены примеры некоторых вредоносных программ и продемонстрировано несколько навыков декомпилирования.

- Блог компании Varonis Systems

- Информационная безопасность

- Assembler

Источник: habr.com

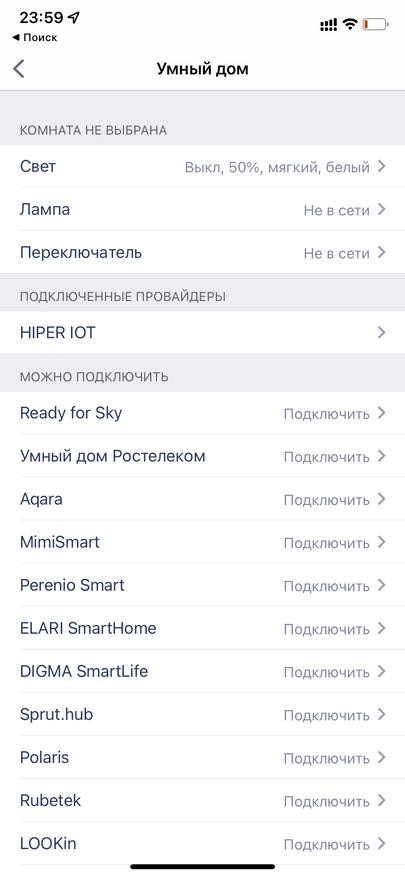

Обзор умной винтажной лампы Hiper HI-ST64FIV

Количество «умных» вещей, которыми можно управлять дистанционно со смартфона или другого гаджета, растет с каждым днем. Одним и самых популярных элементов Smart Home, являются, конечно, разнообразные светильники и лампы. Об одном таком варианте, винтажной Wi-Fi лампе Hiper HI-ST64FIV и пойдет речь в этом обзоре.

Поставляется световое устройство в качественной и красиво оформленной картонной коробке:

В комплекте идет лампочка и инструкция на русском языке:

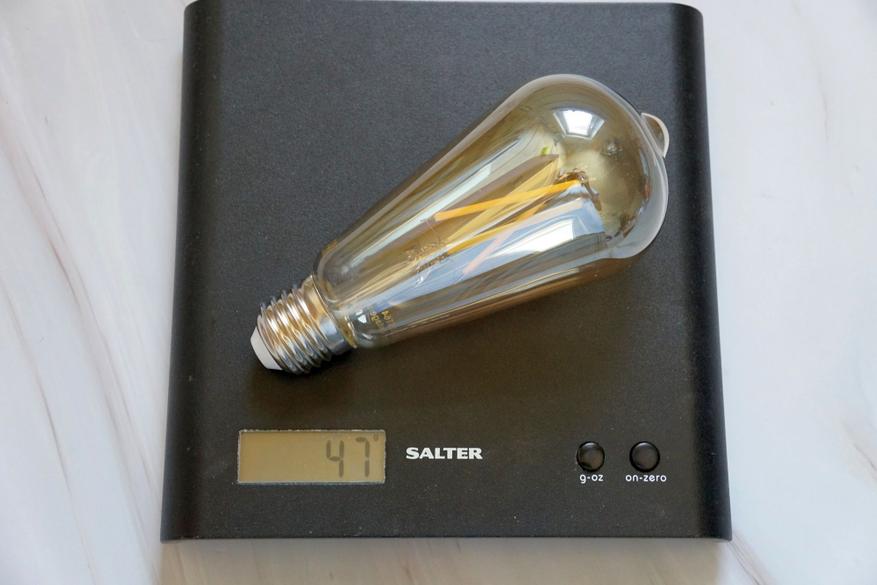

Устройство выполнено в формате «лампы Эдисона» начала XX века с продолговатой колбой, сужающейся к цоколю:

- Модель: HI-ST64FIV

- Цоколь: E27

- Мощность: до 7Вт

- Световой поток: 630Лм

- Технология световых элементов: филамент LED

- Регулируемая цветовая температура: 2700-6500К

Лампа имеет золотистое или даже янтарное напыление колбы, что еще больше придает ей сходство со старинным осветительным прибором. У меня далеко не первая лампа похожего типа, но в экземпляре от HIPER весьма удивило отсутствие в конструкции дополнительной вставки между металлическим цоколем и колбой, в которой обычно «прячется» электронная начинка и Wi-Fi модуль. Сморится такая вставка весьма нелепо, особенно, в таком форм факторе. В обзорной лампе ее нет и все выглядит вполне органично. Колба выполнена из натурального прочного стекла, литье ровное без каких-либо изъянов:

Изготовлена лампа очень качественно, металл цоколя толстый, центральный контакт от корпуса отделен широким изолятором:

В нижней части колбы нанесена маркировка модели лампы:

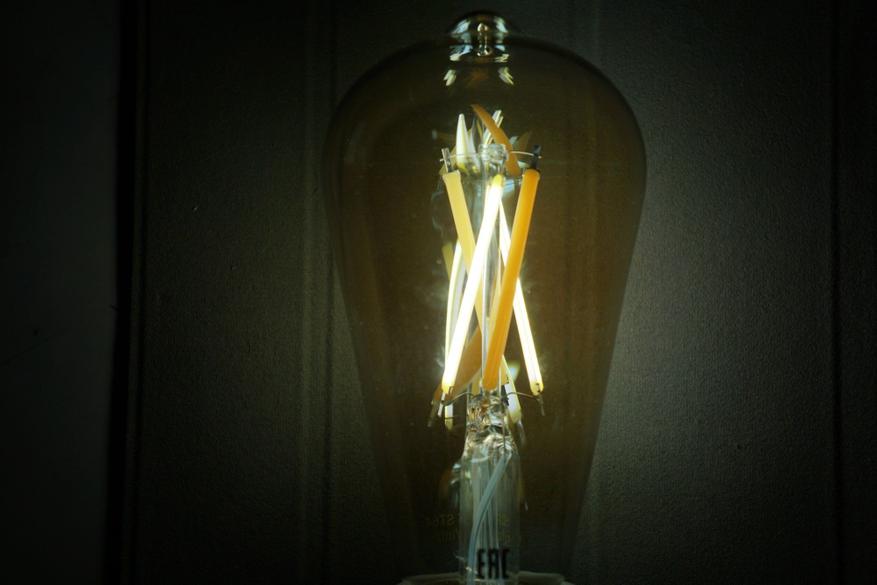

Внутри, под наклоном, расположено четыре осветительных элемента filament LED двух разных типов (через один), отвечающих за разную цветовую температуру — «холодный», «теплый» или смешанный цвет света:

Сравнение с обычной лампой накаливания:

Конечно, такие «лампочки Эдисона» подойдут далеко не для каждого светильника. Во-первых, не в каждый плафон можно установить такую «малышку», а во-вторых, светильник должен соответствовать «духу и стилю». У меня есть такие варианты, для которых подобная лампа будет лучшим выбором. Например, настенное бра со стеклянным плафоном:

… или еще более антуражный вариант с черным куполом (на фото ниже, в светильник вкручена «умная» лампа от другого производителя, в которой как раз есть вставка между цоколем и колбой, которая согласитесь весьма неуместна):

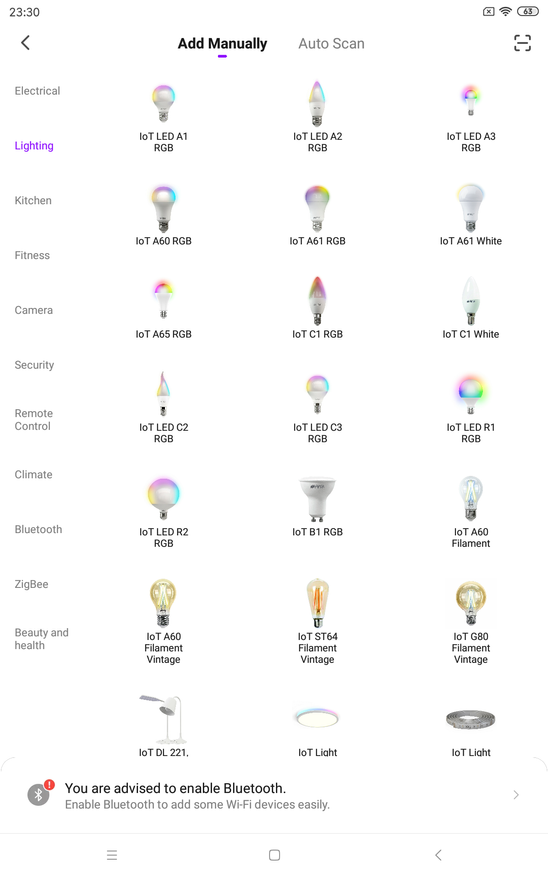

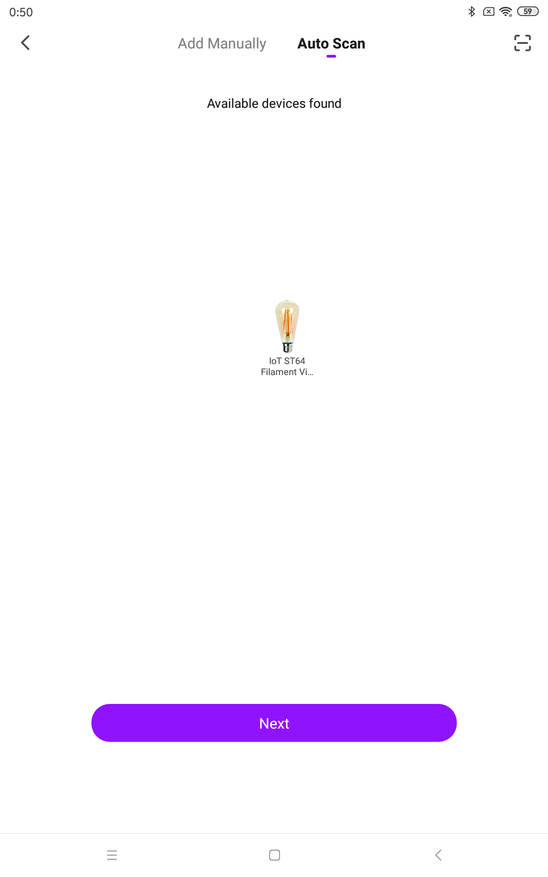

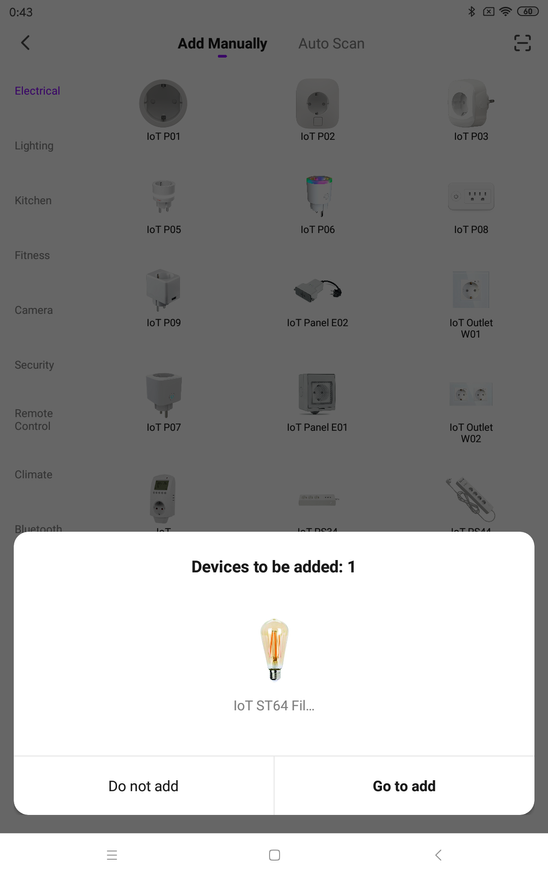

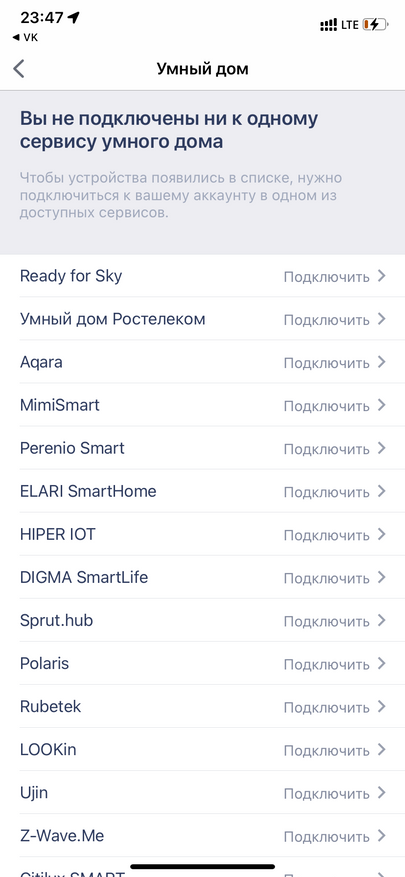

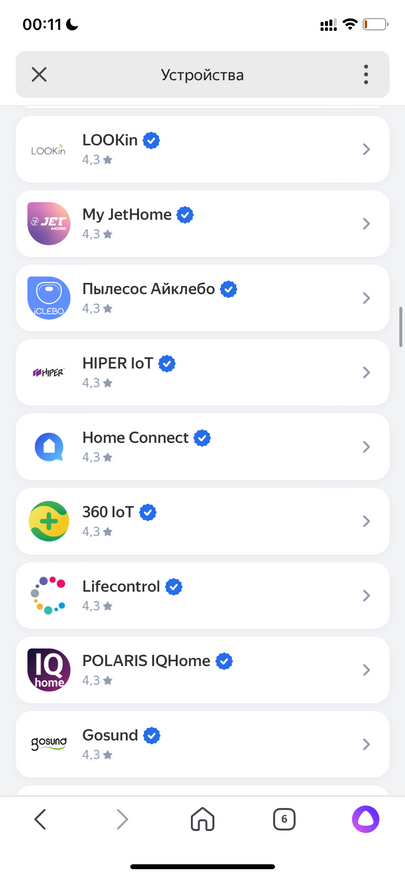

Перейдем к использованию лампочки по назначению. Для ее полноценной работы, необходимо на смартфон или планшет скачать приложение «HIPER IOT», которое есть и для IOS и для Android. После скачивание программа требует регистрации аккаунта, которая занимает не более одной минуты. Чтобы подключить лампу к приложению необходимо ее включить и выключить три раза в течение трех секунд. После данной манипуляции лампа начинает мигать и готова к соединению с приложением «умного дома» по Wi-Fi. Подключить лампу можно тремя способами:

- выбрать из списка доступных устройств, распределенных по категориям в каталоге,

- запустить процедуру Auto Scan,

- автоматическое обнаружение — этот вариант срабатывает, когда приложение уже открыто и мы включаем новое устройство, которое оно поддерживает. В этом случае выскакивает окошко на добавление его в систему. Само приложение отлично русифицировано и вполне логично устроено, можно выбрать язык интерфейса.

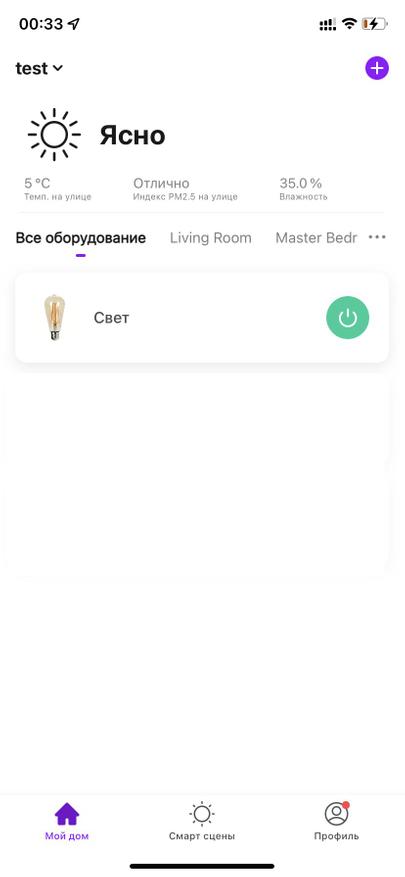

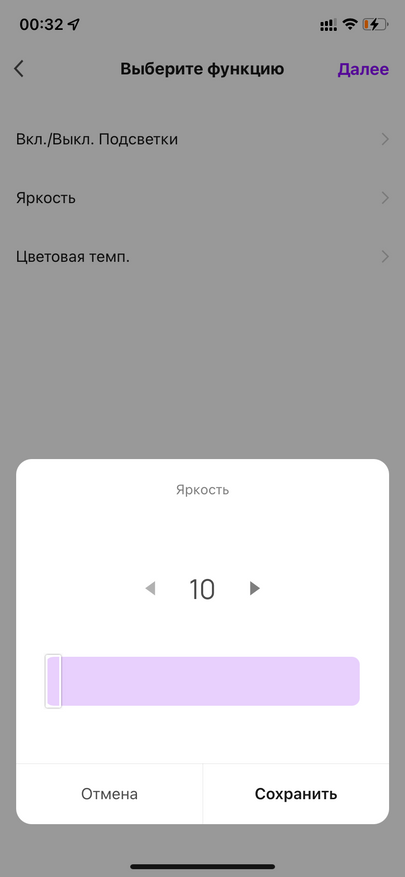

Добавление лампы любым из способов проходит быстро и без проблем, единственным условием является наличие хорошего сигнала Wi-Fi, иначе процесс может прерваться. Устройства в приложении можно распределить по типовым комнатам «Дома», а также можно создать свои названия как дома, так и помещений. Приятно, что в приложении отображаются погодные характеристики в локации, где указано расположение «Дома». Для каждого устройства выводится своя панель управления, причем набор функций достаточно разнообразен, даже для такого простого устройства как лампочка. Есть возможность регулировки цветовой температуры и яркости освещения, включать и выключать лампу одним нажатием.

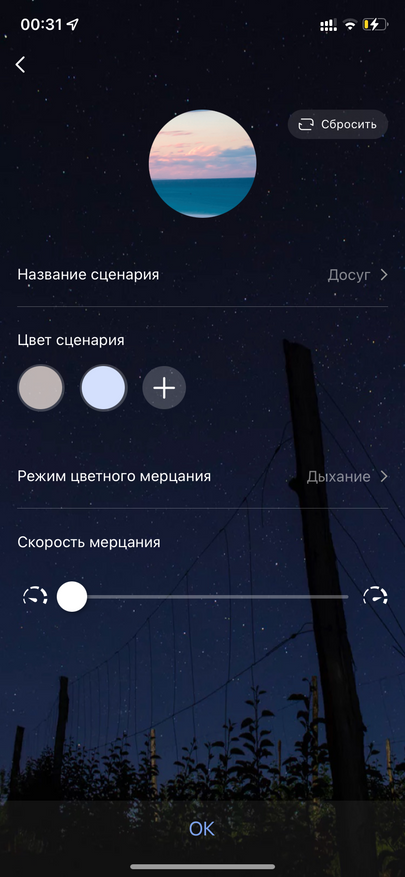

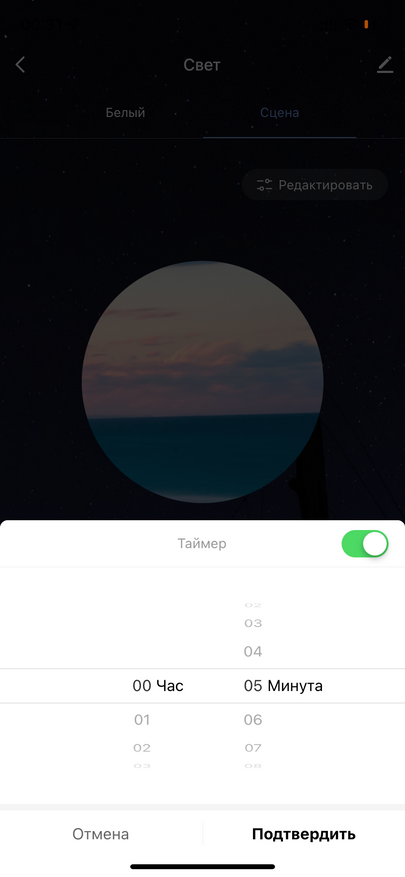

… есть возможность выбора освещения для разных задач, например, для чтения, работы, вечернего времени, ночника итд. В зависимости от выбранного режима, устанавливается яркость и цветовая температура. Можно делать свои схемы освещения, установить таймер выключения/включения, задать расписание работы. Есть интересный режим плавного мерцания, когда лампа плавно меняет яркость и цветовую температура света:

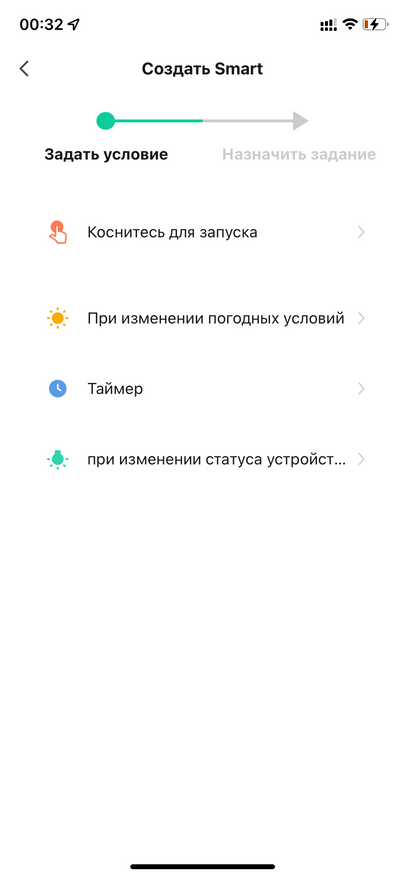

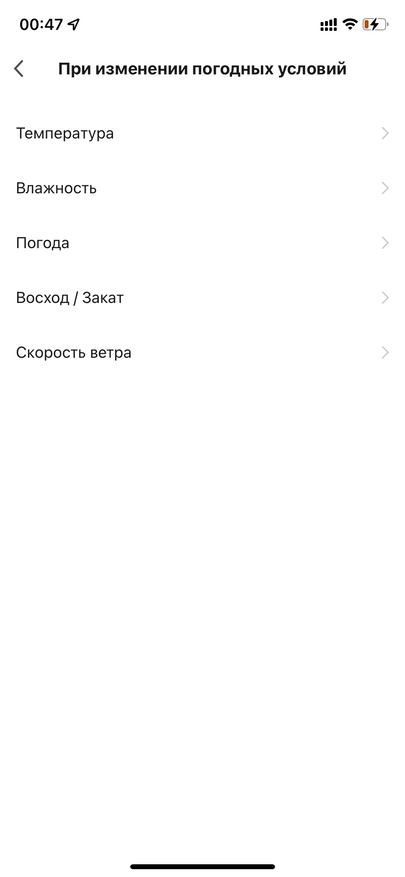

Лампочка может быть встроена в сценарии работы «умного дома», когда автоматически выполняются определенные действия при наступлении разных внешних событий и работы других подключенных устройств:

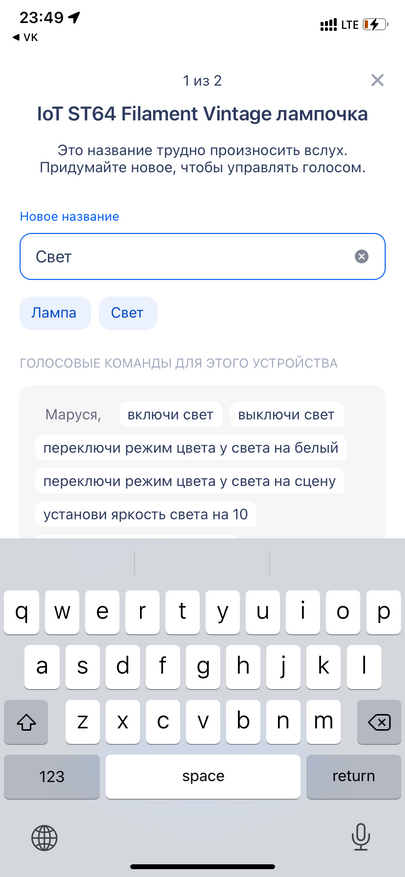

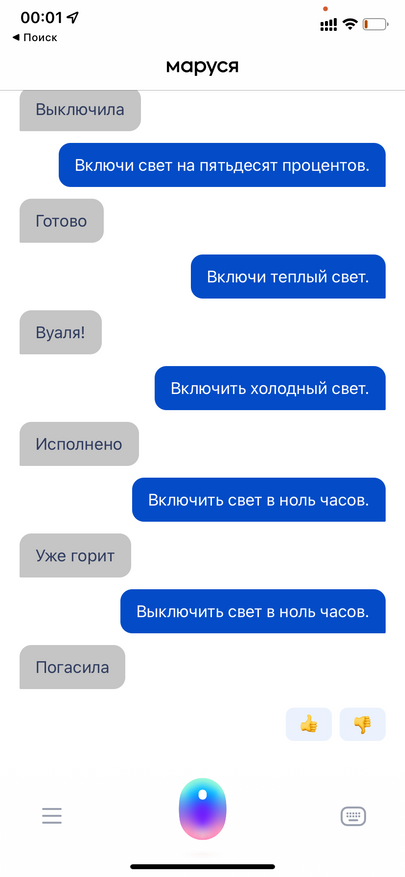

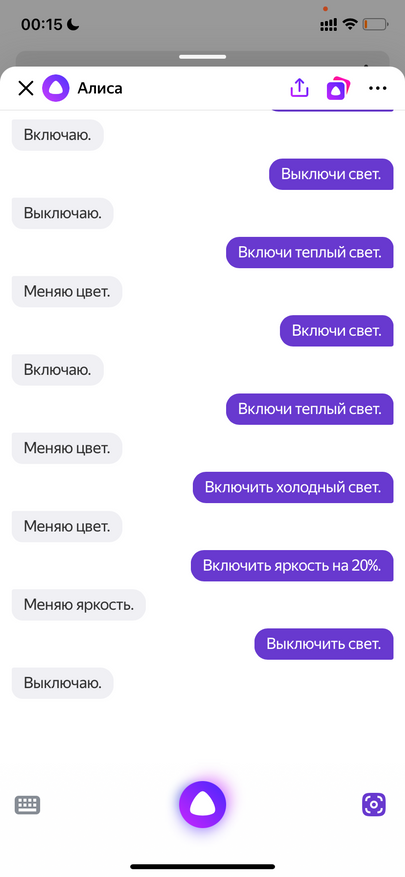

Проверил работу с умными ассистентами «Маруся» и «Алиса» (через приложения на смартфоне). Система «Hiper IOT» поддерживается ими обеими и отлично работает.

С помощью ассистентов, проговаривая команды голосом, можно не только включать и выключать лампу, но и регулировать яркость, изменять температуру света итд. Причем, и Алиса и Маруся, сразу предложили заменить сложное имя лампы типа «Filament ST64 . » на просто «Лампа» или «Свет», чтобы не было проблем с распознаванием команд. Статус и состояние устройства автоматически передается из приложения умного дома от HIPER в голосовой ассистент:

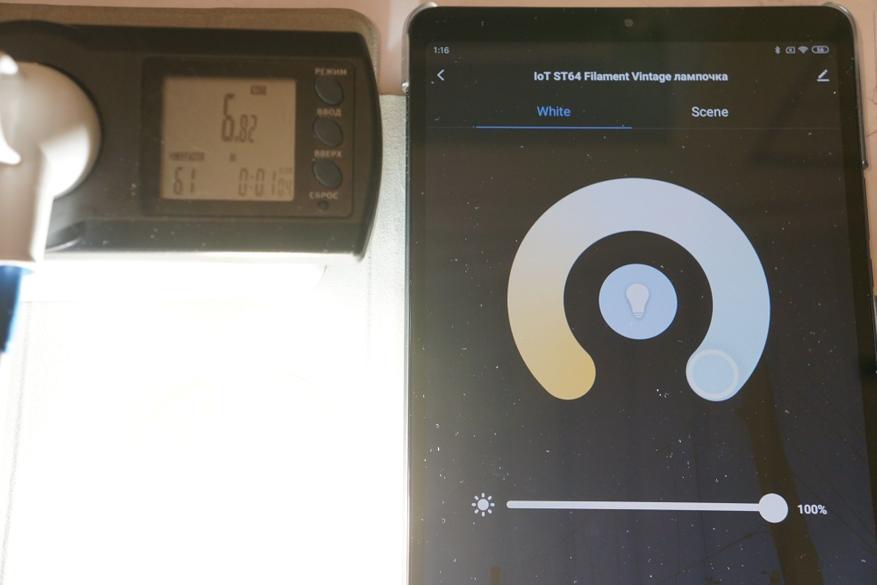

Что касается работы самой лампы — яркость освещения и цветовую температуру можно менять плавно. На максимуме светит достаточно ярко, спокойно освещает комнату около 15кв.м:

Сравнение теплого и холодного цвета (на средней яркости):

На минимуме вполне можно использовать в качестве ночника. Отмечу, что лампочка «запоминает» в каком состоянии она была выключена и включается в нем же:

Потребляемая мощность: минимальная чуть более 1Вт, максимальная около 7Вт:

Теплый, нейтральный (смешанный), холодный. Перемещая палец по дуге, можно выбрать любое подходящее именно Вам сочетание:

В «теплом» или «холодном» режимах светятся разные световые LED полоски. Промежуточные варианты цветовой температуры от 2700К до 6500К, обеспечиваются смешением их свечения разной интенсивности:

Получить дополнительную информацию, скачать инструкцию и посмотреть, где лампу можно приобрести, Вы можете на официальном сайте: тут

Кроме этого, если Вам интересно почитать про разные варианты лампочек по патрон E27, можно посмотреть эту подборку:

В целом, весьма интересное и функциональное осветительное устройство для одиночного использования с подключением по Wi-FI или встраивания в систему «умного дома». Лампа собрана качественно, светит весьма ярко, большое количество функций для управления через приложение.

Источник: www.ixbt.com