Как пользоваться Wireshark для анализа трафика

Wireshark — это мощный сетевой анализатор, который может использоваться для анализа трафика, проходящего через сетевой интерфейс вашего компьютера. Он может понадобиться для обнаружения и решения проблем с сетью, отладки ваших веб-приложений, сетевых программ или сайтов. Wireshark позволяет полностью просматривать содержимое пакета на всех уровнях: так вы сможете лучше понять как работает сеть на низком уровне.

Все пакеты перехватываются в реальном времени и предоставляются в удобном для чтения формате. Программа поддерживает очень мощную систему фильтрации, подсветку цветом, и другие особенности, которые помогут найти нужные пакеты. В этой инструкции мы рассмотрим, как пользоваться Wireshark для анализа трафика. Недавно разработчики перешли к работе над второй веткой программы Wireshark 2.0, в неё было внесено множество изменений и улучшений, особенно для интерфейса. Именно её мы будем использовать в этой статье.

Основные возможности Wireshark

Перед тем, как переходить к рассмотрению способов анализа трафика, нужно рассмотреть, какие возможности поддерживает программа более подробно, с какими протоколами она может работать и что делать. Вот основные возможности программы:

Основы Wireshark. Настройка, захват и расшифровка трафика

- Захват пакетов в реальном времени из проводного или любого другого типа сетевых интерфейсов, а также чтение из файла;

- Поддерживаются такие интерфейсы захвата: Ethernet, IEEE 802.11, PPP и локальные виртуальные интерфейсы;

- Пакеты можно отсеивать по множеству параметров с помощью фильтров;

- Все известные протоколы подсвечиваются в списке разными цветами, например TCP, HTTP, FTP, DNS, ICMP и так далее;

- Поддержка захвата трафика VoIP-звонков;

- Поддерживается расшифровка HTTPS-трафика при наличии сертификата;

- Расшифровка WEP-, WPA-трафика беспроводных сетей при наличии ключа и handshake;

- Отображение статистики нагрузки на сеть;

- Просмотр содержимого пакетов для всех сетевых уровней;

- Отображение времени отправки и получения пакетов.

Программа имеет множество других функций, но это были те основные, которые могут вас заинтересовать.

Как пользоваться Wireshark

Я предполагаю, что программа у вас уже установлена, но если нет, то вы можете ее установить из официальных репозиториев. Для этого наберите команду в Ubuntu:

sudo apt install wireshark

После установки вы сможете найти программу в главном меню дистрибутива. Запускать Wireshark нужно с правами суперпользователя, потому что иначе она не сможет анализировать сетевые пакеты. Это можно сделать из главного меню или через терминал с помощью команды для KDE:

А для Gnome / Unity:

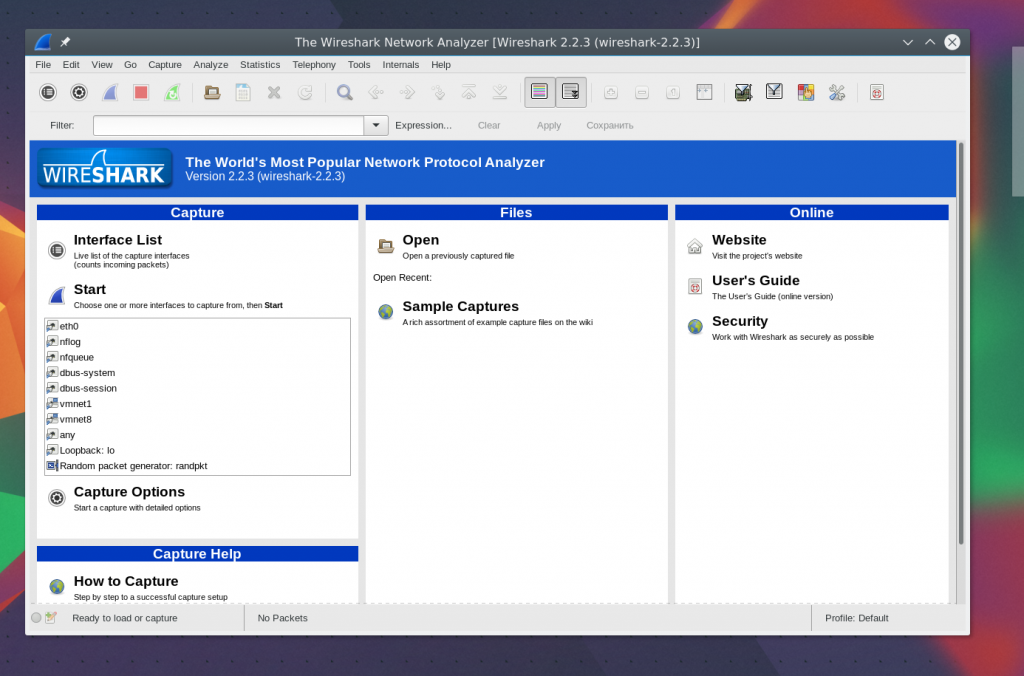

Главное окно программы разделено на три части: первая колонка содержит список доступных для анализа сетевых интерфейсов, вторая — опции для открытия файлов, а третья — помощь.

Как пользоваться Wireshark? Анализ трафика и расшифровка пакетов

Анализ сетевого трафика

Для начала анализа выберите сетевой интерфейс, например eth0, и нажмите кнопку Start.

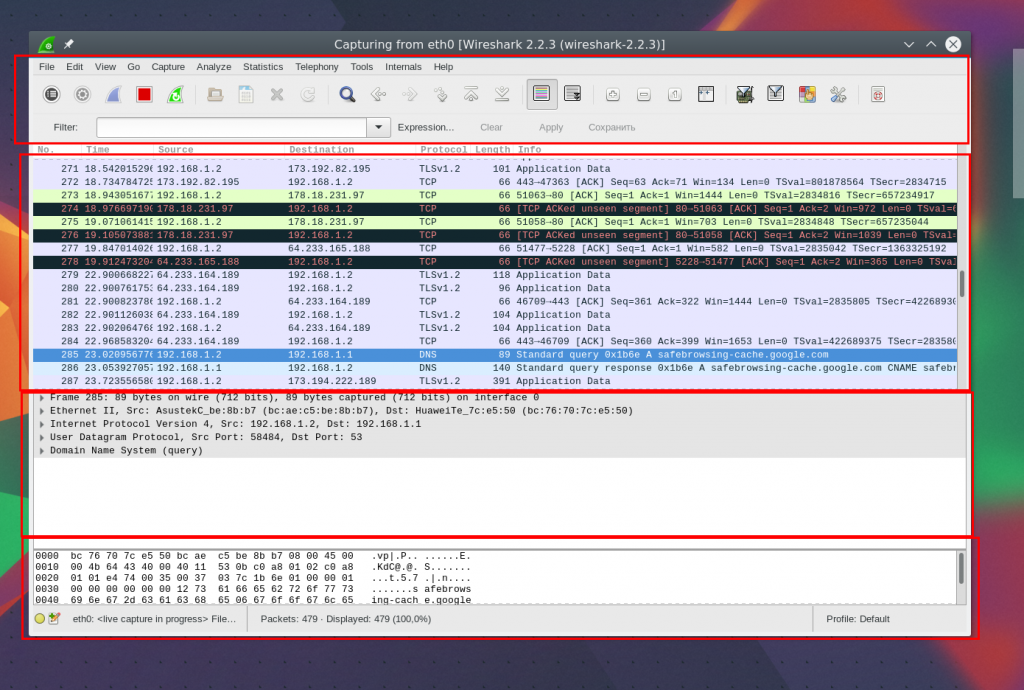

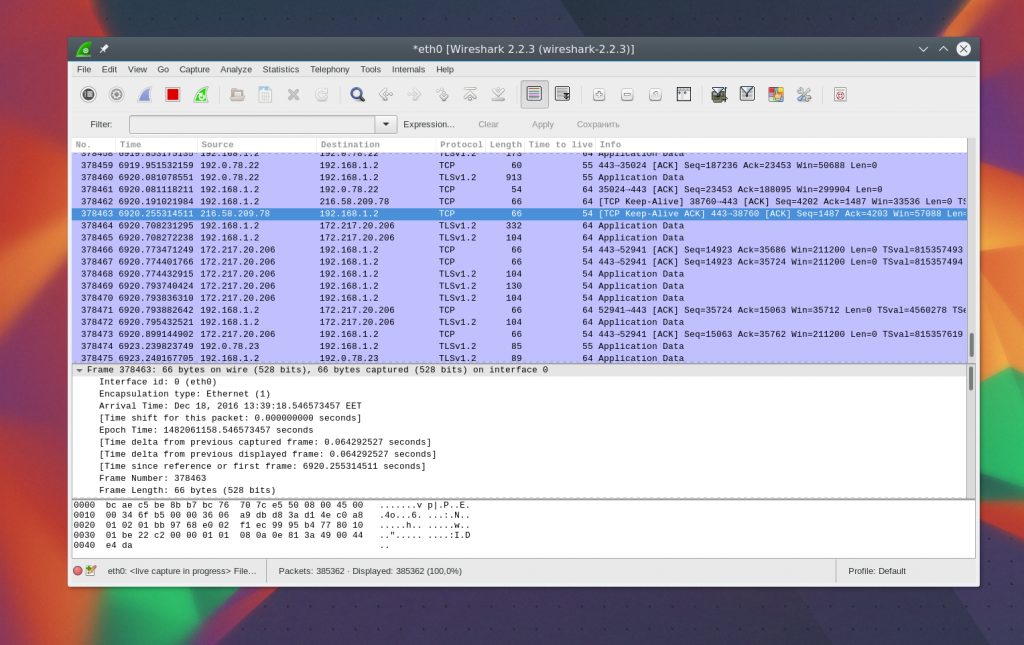

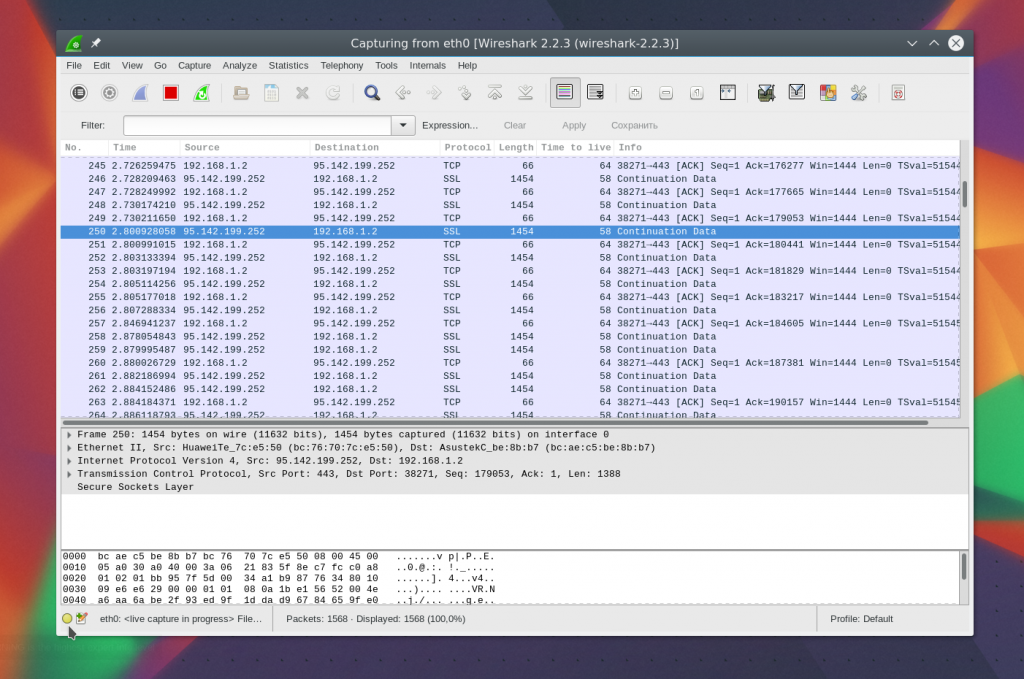

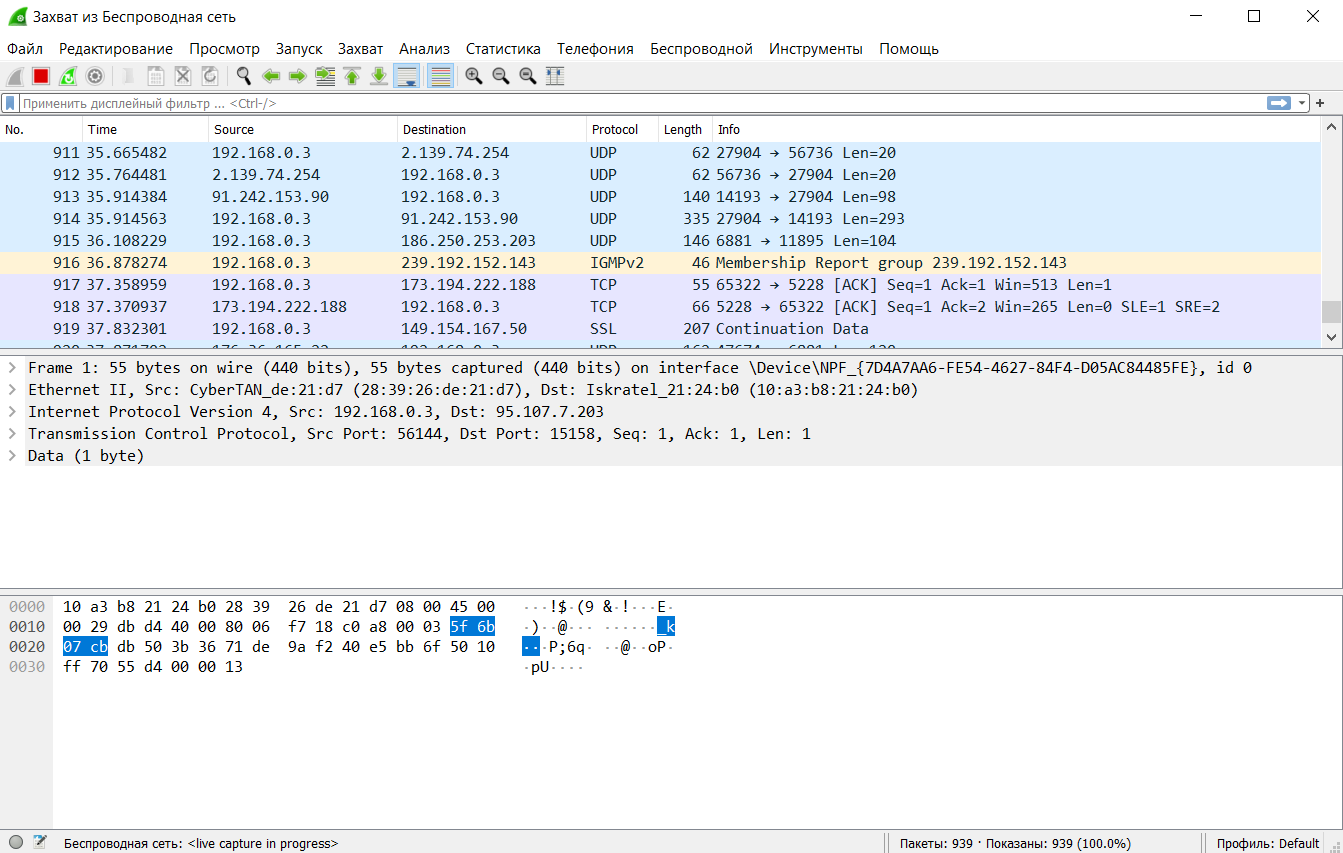

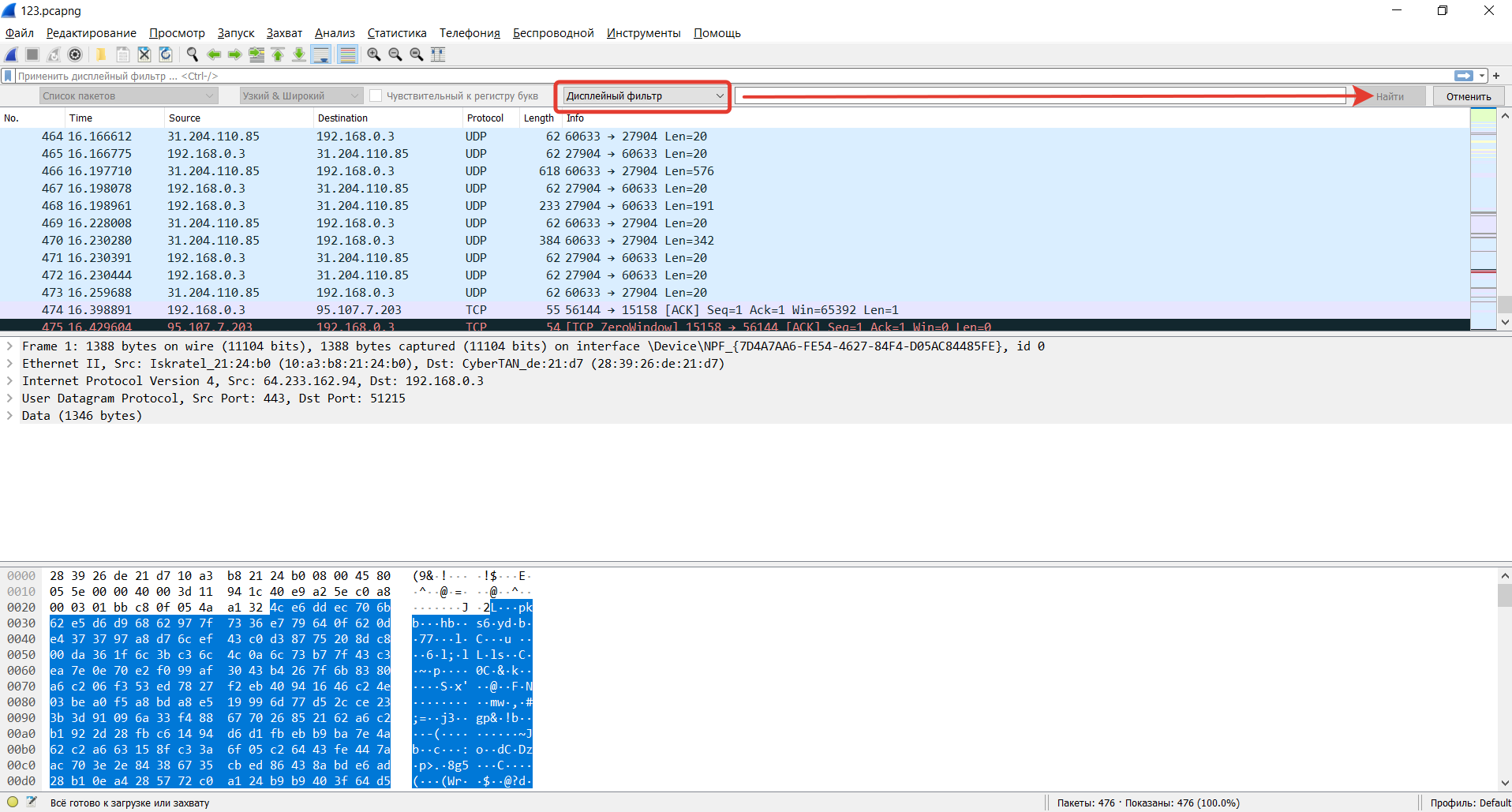

После этого откроется следующее окно, уже с потоком пакетов, которые проходят через интерфейс. Это окно тоже разделено на несколько частей:

- Верхняя часть — это меню и панели с различными кнопками;

- Список пакетов — дальше отображается поток сетевых пакетов, которые вы будете анализировать;

- Содержимое пакета — чуть ниже расположено содержимое выбранного пакета, оно разбито по категориям в зависимости от транспортного уровня;

- Реальное представление — в самом низу отображается содержимое пакета в реальном виде, а также в виде HEX.

Вы можете кликнуть по любому пакету, чтобы проанализировать его содержимое:

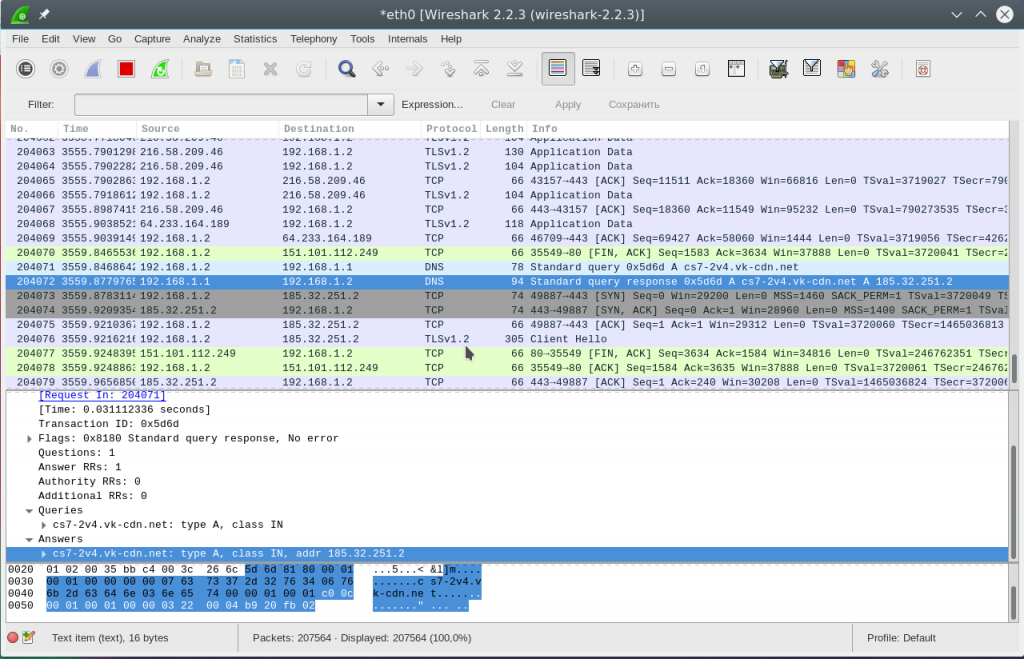

Здесь мы видим пакет запроса к DNS, чтобы получить IP-адрес сайта, в самом запросе отправляется домен, а в пакете ответа мы получаем наш вопрос, а также ответ.

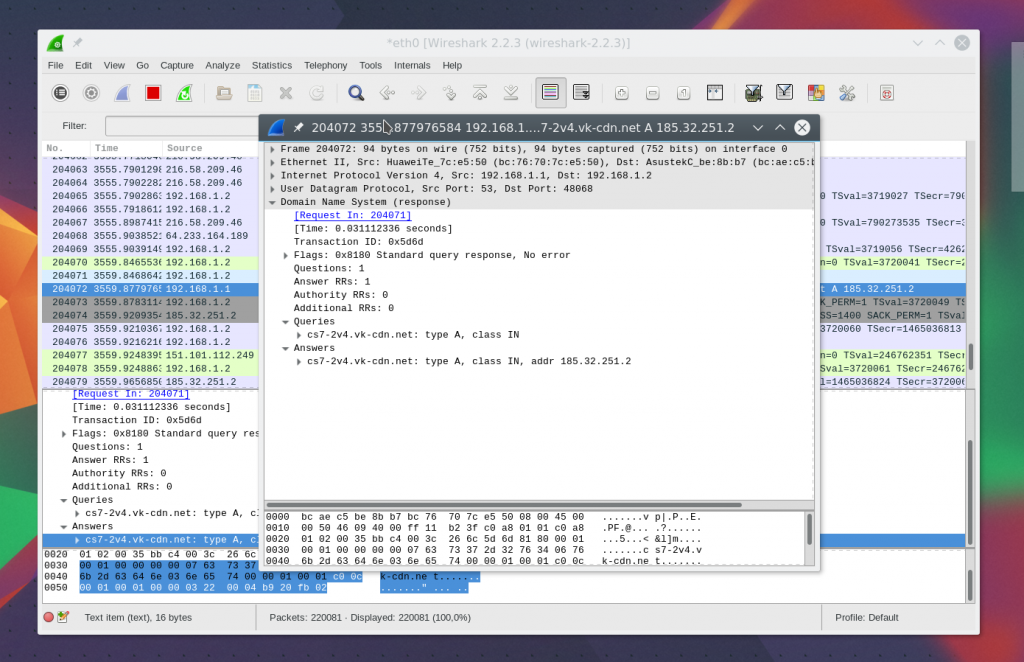

Для более удобного просмотра можно открыть пакет в новом окне, выполнив двойной клик по записи:

Фильтры Wireshark

Перебирать пакеты вручную, чтобы найти нужные, очень неудобно, особенно при активном потоке. Поэтому для такой задачи лучше использовать фильтры. Для ввода фильтров под меню есть специальная строка. Вы можете нажать Expression, чтобы открыть конструктор фильтров, но там их очень много, поэтому мы рассмотрим самые основные:

- ip.dst — целевой IP-адрес;

- ip.src — IP-адрес отправителя;

- ip.addr — IP отправителя или получателя;

- ip.proto — протокол;

- tcp.dstport — порт назначения;

- tcp.srcport — порт отправителя;

- ip.ttl — фильтр по ttl, определяет сетевое расстояние;

- http.request_uri — запрашиваемый адрес сайта.

Для указания отношения между полем и значением в фильтре можно использовать такие операторы:

Для объединения нескольких выражений можно применять:

- — оба выражения должны быть верными для пакета;

- || — может быть верным одно из выражений.

Теперь рассмотрим подробнее на примерах несколько фильтров и попытаемся понять все знаки отношений.

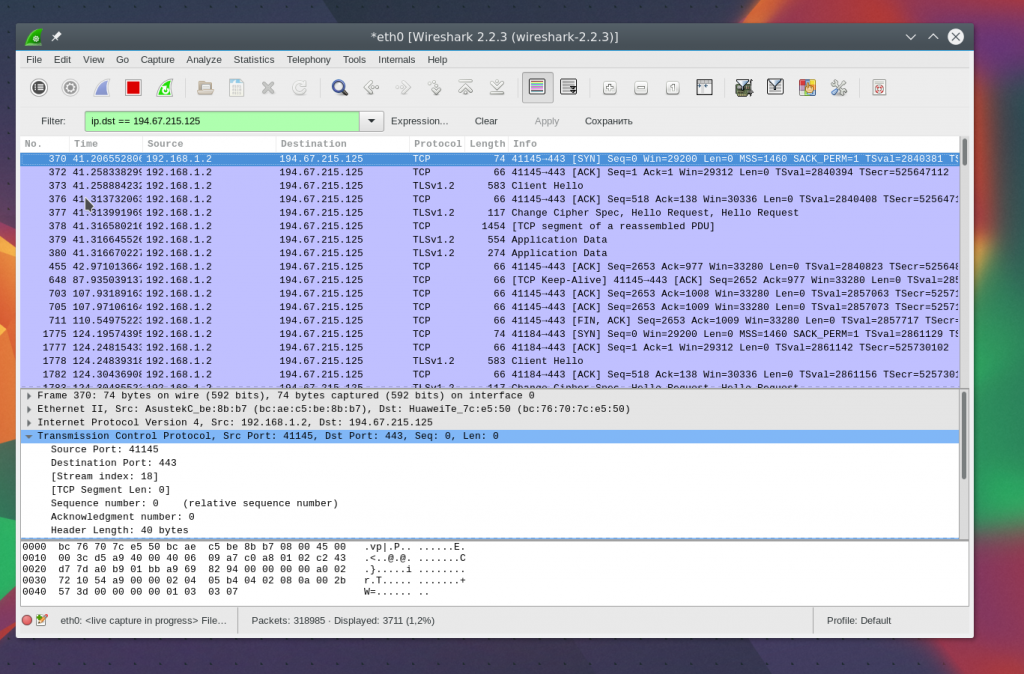

Сначала отфильтруем все пакеты, отправленные на 194.67.215.125 (losst.pro). Наберите строку в поле фильтра и нажмите Apply. Для удобства фильтры Wireshark можно сохранять с помощью кнопки Save:

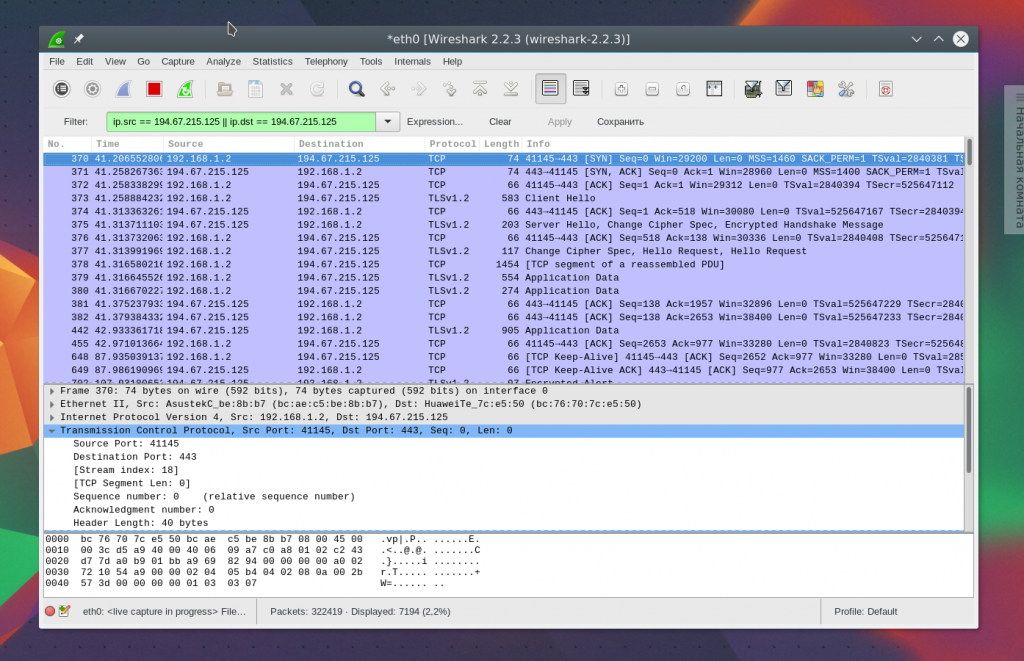

А чтобы получить не только отправленные пакеты, но и полученные в ответ от этого узла, можно объединить два условия:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

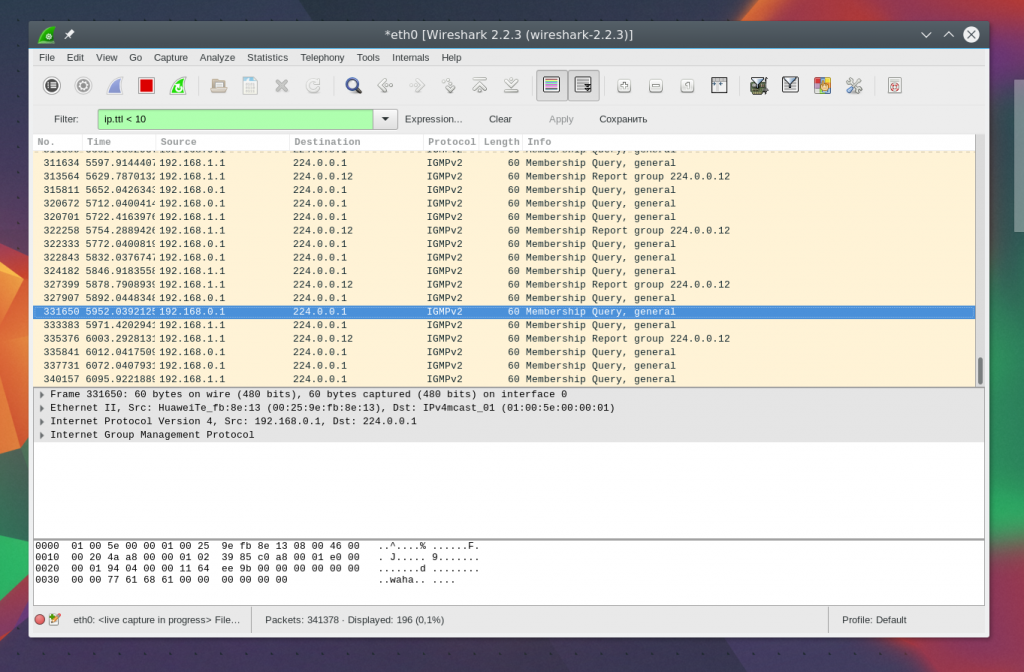

Дальше отберём пакеты с ttl меньше 10:

Также мы можем отобрать переданные большие файлы:

Отфильтровав Content-Type, мы можем выбрать все картинки, которые были загружены; выполним анализ трафика Wireshark, пакеты, которого содержат слово image:

http.content_type contains image

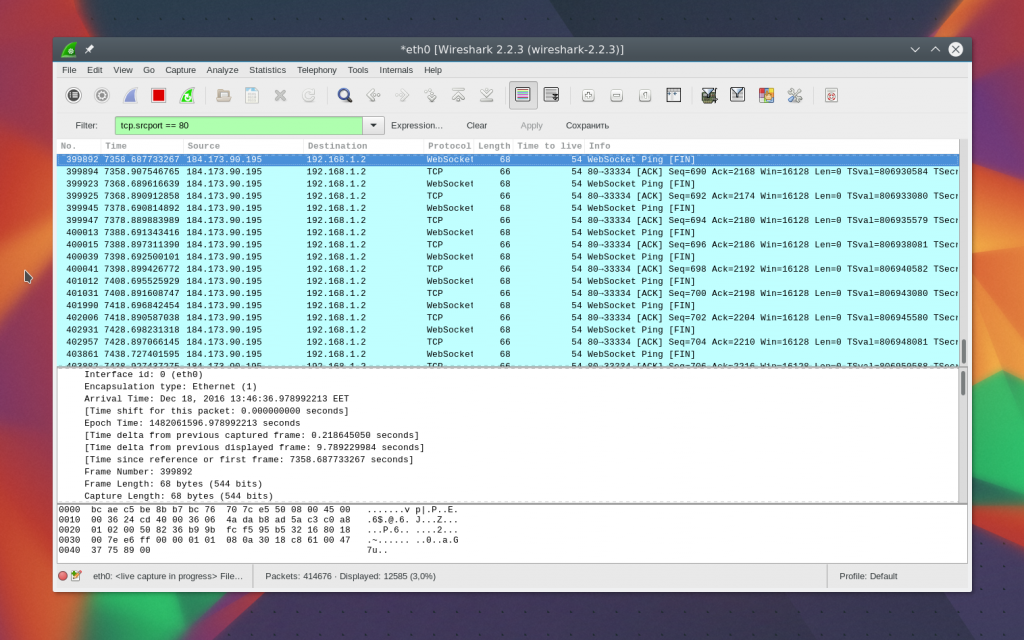

Чтобы очистить фильтр, вы можете нажать кнопку Clear. Бывает, вы не всегда знаете всю необходимую для фильтрации информацию, а просто хотите изучить сеть. Вы можете добавить любое поле пакета в качестве колонки и посмотреть его содержимое в общем окне для каждого пакета.

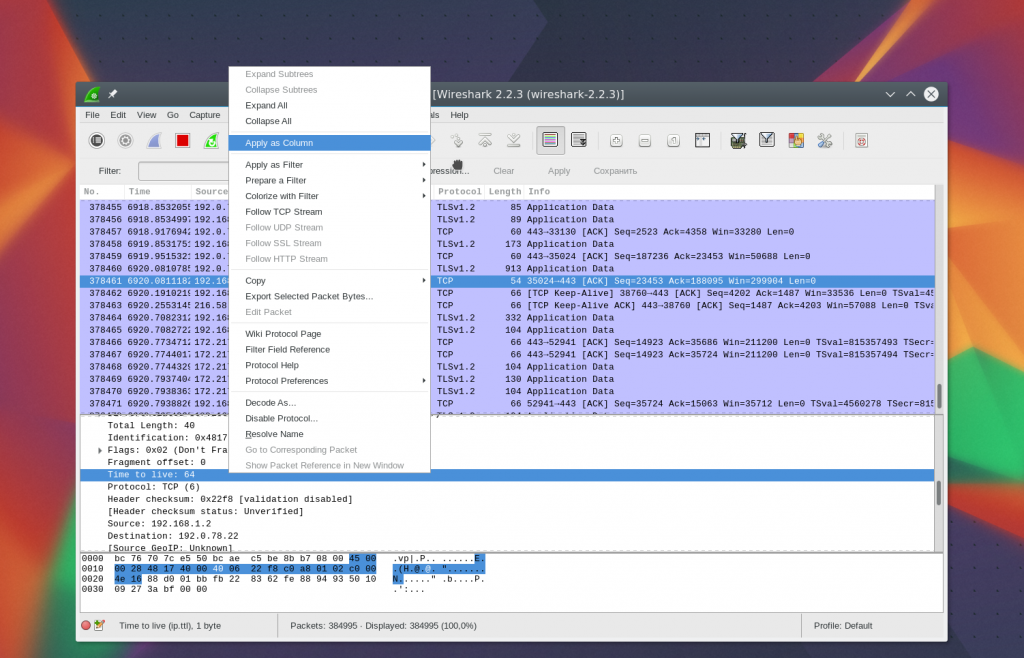

Например, я хочу вывести в виде колонки ttl (время жизни) пакета. Для этого откройте информацию о пакете, найдите это поле в разделе IP. Затем вызовите контекстное меню и выберите опцию Apply As Column:

Далее вы увидите нужную колонку после обновления:

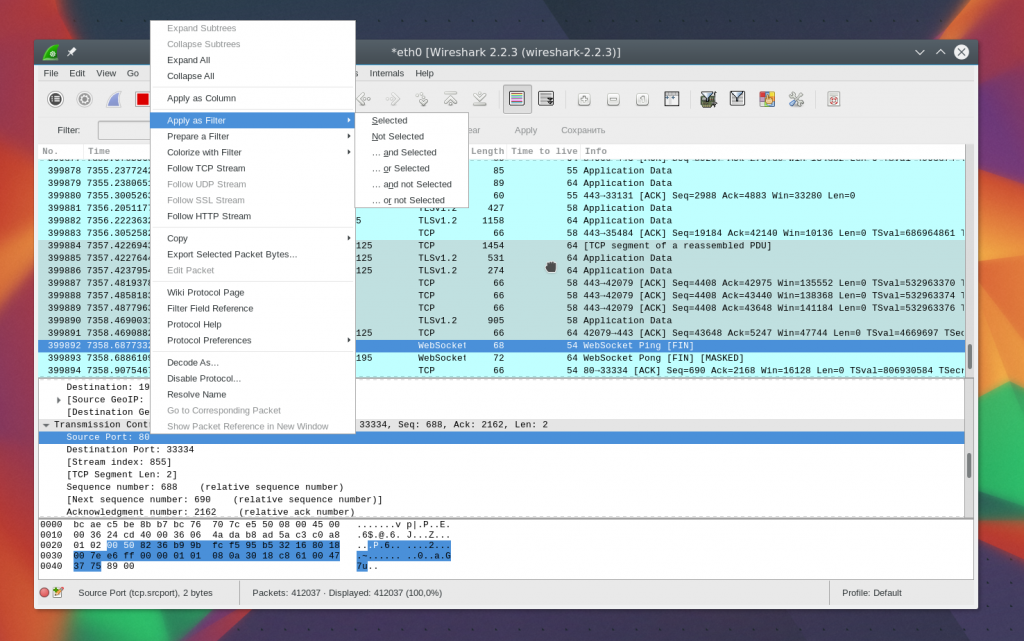

Таким же образом можно создать фильтр на основе любого нужного поля. Выберите его и вызовите контекстное меню, затем нажмите Apply as filter или Prepare as filter, затем выбираем Selected, чтобы вывести только выбранные значения, или Not selected, чтобы их убрать:

Указанное поле и его значение будет применено или во втором случае подставлено в поле фильтра:

Таким способом вы можете добавить в фильтр поле любого пакета или колонку. Там тоже есть эта опция в контекстном меню. Для фильтрации протоколов вы можете использовать и более простые условия. Например, выполним анализ трафика Wireshark для протоколов HTTP и DNS:

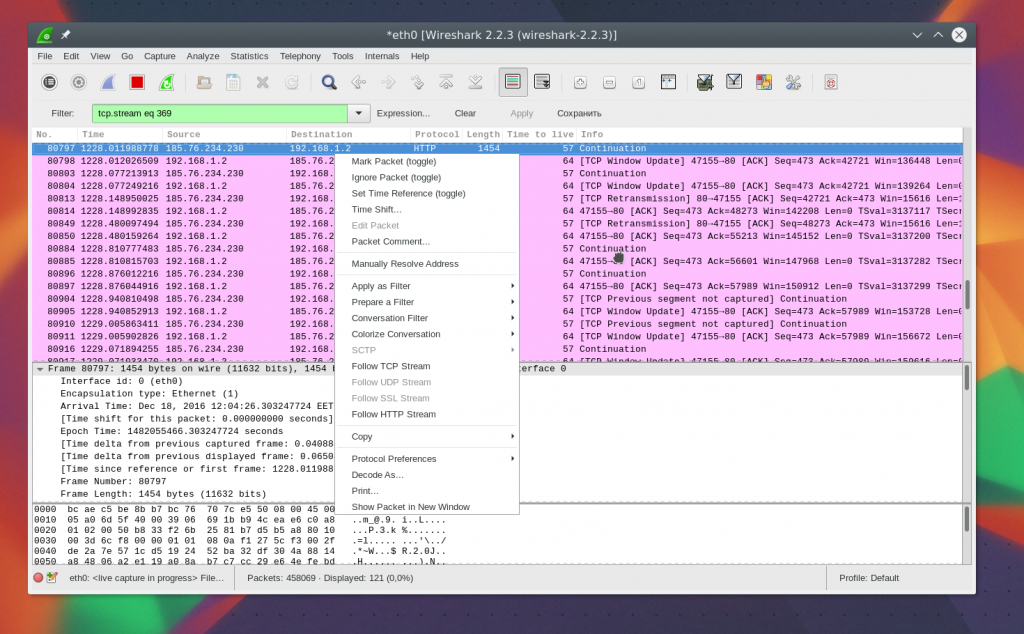

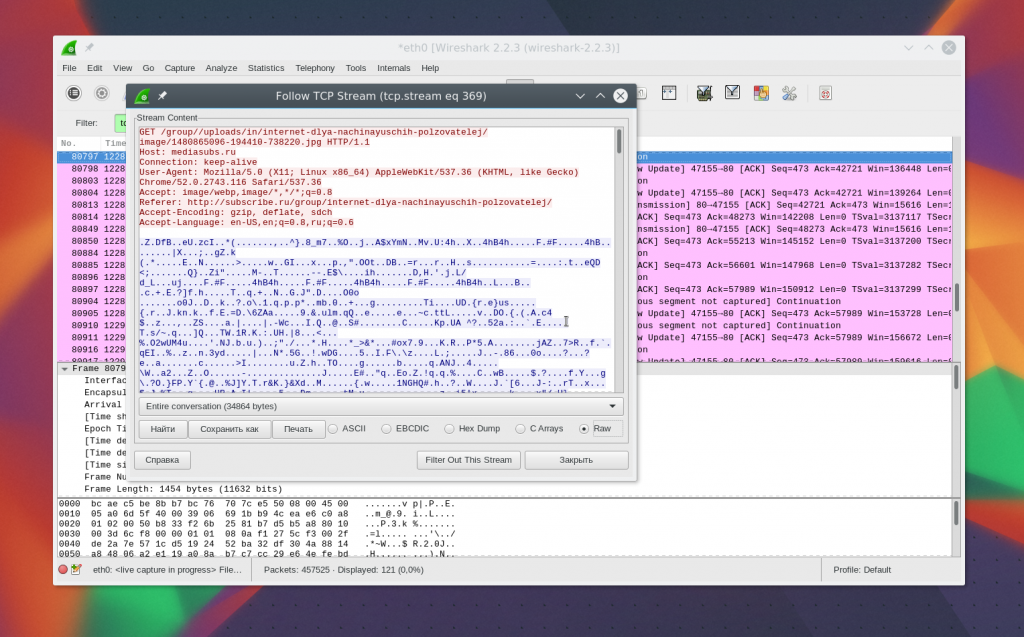

Еще одна интересная возможность программы — использование Wireshark для отслеживания определённого сеанса между компьютером пользователя и сервером. Для этого откройте контекстное меню для пакета и выберите Follow TCP stream.

Затем откроется окно, в котором вы найдете все данные, переданные между сервером и клиентом:

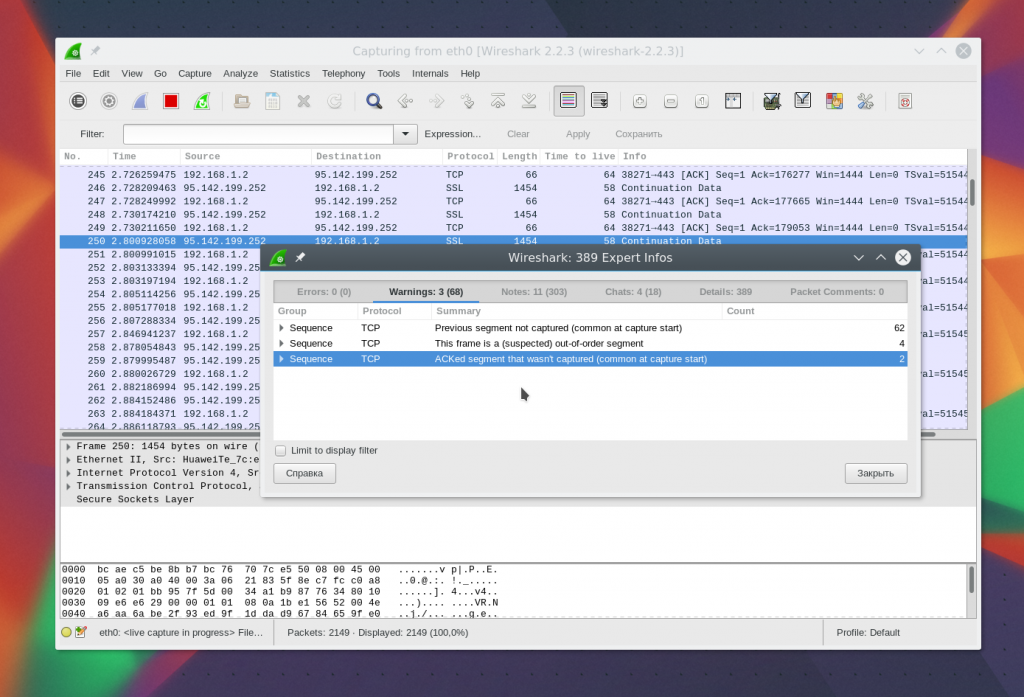

Диагностика проблем Wireshark

Возможно, вам интересно, как пользоваться Wireshark 2.0 для обнаружения проблем в сети. Для этого в левом нижнем углу окна есть круглая кнопка, при нажатии на неё открывается окно Expet Tools. В нём Wireshark собирает все сообщения об ошибках и неполадках в сети:

Окно разделено на такие вкладки, как Errors, Warnings, Notices, Chats. Программа умеет фильтровать и находить множество проблем с сетью, и тут вы можете их очень быстро увидеть. Здесь тоже поддерживаются фильтры Wireshark.

Анализ трафика Wireshark

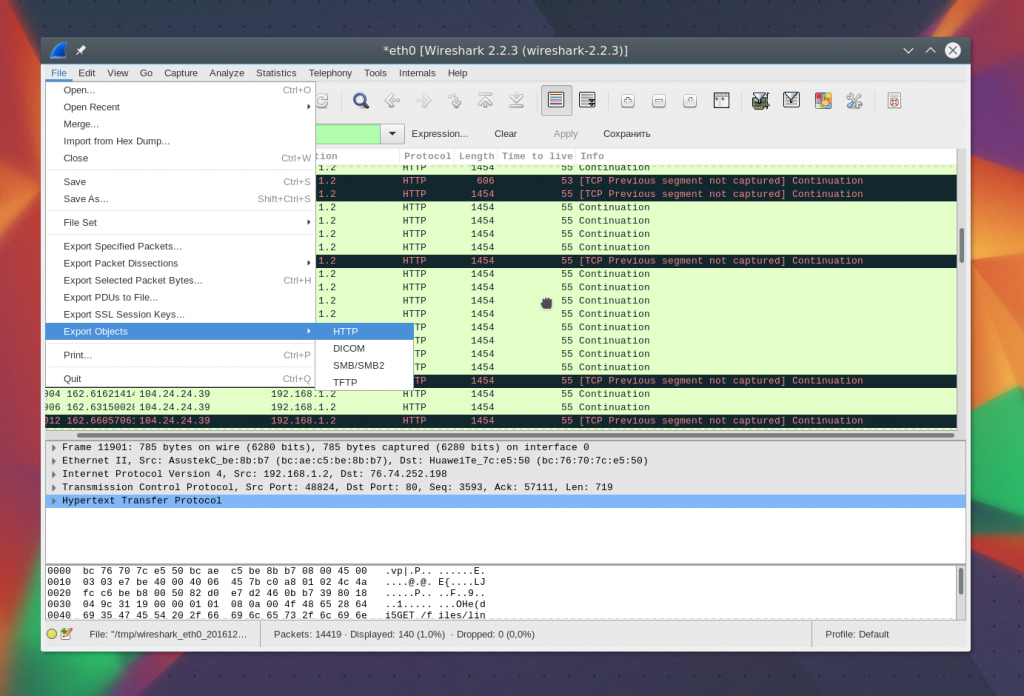

Вы можете очень просто понять, что именно скачивали пользователи и какие файлы они смотрели, если соединение не было зашифровано. Программа очень хорошо справляется с извлечением контента.

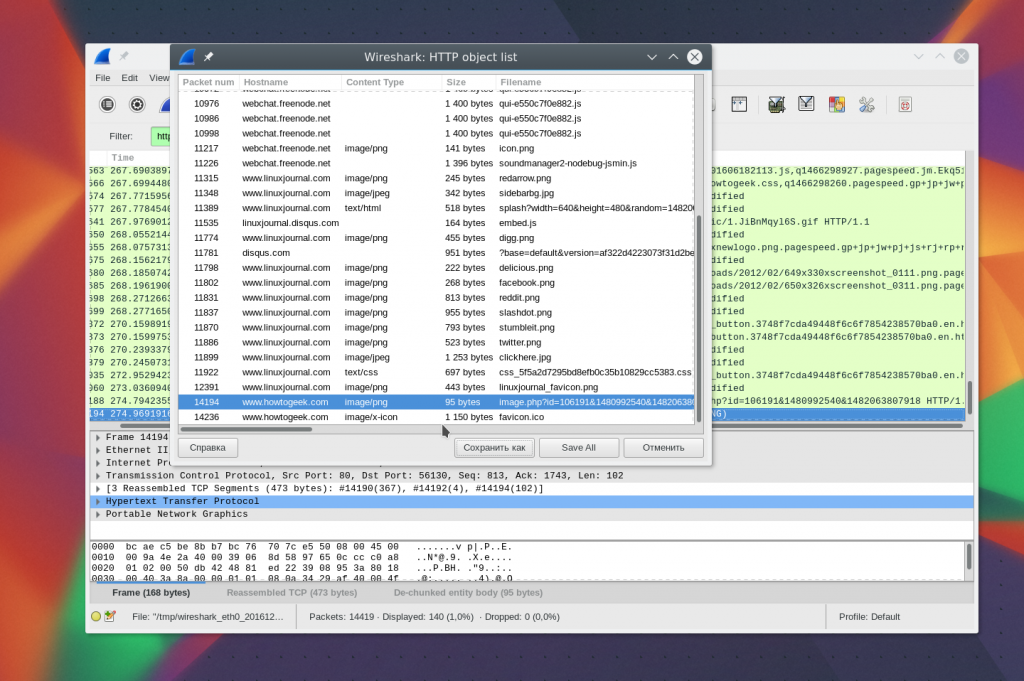

Для этого сначала нужно остановить захват трафика с помощью красного квадрата на панели. Затем откройте меню File -> Export Objects -> HTTP:

Далее в открывшемся окне вы увидите все доступные перехваченные объекты. Вам достаточно экспортировать их в файловую систему. Вы можете сохранять как картинки, так и музыку.

Дальше вы можете выполнить анализ сетевого трафика Wireshark или сразу открыть полученный файл другой программой, например плеером.

Выводы

В этой статье мы рассмотрели, как пользоваться Wireshark 2 для анализа сетевого трафика, а также примеры решения проблем с сетью. Это очень мощная утилита, которая имеет очень много функций. Всю её функциональность невозможно охватить в одной статье, но приведенной здесь базовой информации будет вполне достаточно, чтобы вы могли сами освоить всё необходимое.

Источник: losst.pro

Как читать пакеты в Wireshark

Для многих ИТ-специалистов Wireshark – это инструмент для анализа сетевых пакетов. Программное обеспечение с открытым исходным кодом позволяет вам тщательно изучить собранные данные и определить корень проблемы с повышенной точностью. Кроме того, Wireshark работает в режиме реального времени и использует цветовое кодирование для отображения перехваченных пакетов, а также другие изящные механизмы.

В этом руководстве мы объясним, как захватывать, читать и фильтровать пакеты с помощью Wireshark. Ниже вы найдете пошаговые инструкции и описание основных функций сетевого анализа. Освоив эти основные шаги, вы сможете более эффективно проверять поток трафика в вашей сети и устранять проблемы.

Анализ пакетов

После захвата пакетов Wireshark упорядочивает их на панели подробного списка пакетов, которую невероятно легко читать. Если вы хотите получить доступ к информации об одном пакете, все, что вам нужно сделать, это найти его в списке и щелкнуть. Вы также можете расширить дерево, чтобы получить доступ к сведениям о каждом протоколе, содержащемся в пакете.

Для более полного обзора вы можете отобразить каждый захваченный пакет в отдельном окне. Вот как это сделать:

- выберите пакет из списка с помощью курсора, затем щелкните правой кнопкой мыши.

- Откройте “Просмотр” на панели инструментов выше.

- Выберите “Показать пакет в новом Окно” из раскрывающегося меню.

Примечание. Это намного проще. для сравнения захваченных пакетов, если вы открываете их в отдельных окнах.

Как уже упоминалось, Wireshark использует систему цветового кодирования для визуализации данных. Каждый пакет помечен своим цветом, который представляет разные типы трафика. Например, TCP-трафик обычно выделяется синим цветом, а черный используется для обозначения пакетов, содержащих ошибки.

Конечно, вам не нужно запоминать значение каждого цвета. Вместо этого вы можете проверить на месте:

- щелкните правой кнопкой мыши пакет, который хотите проверить.

- Выберите “Просмотр” на панели инструментов в верхней части экрана.

- Выберите Правила раскраски” в раскрывающемся списке.

Вы увидите возможность настроить раскраску по своему вкусу. Однако, если вы хотите только временно изменить правила раскраски, выполните следующие действия:

- щелкните правой кнопкой мыши пакет в области списка пакетов.

- В списке параметров выберите “Раскрасить с помощью фильтра”

- Выберите цвет, которым вы хотите его пометить.

Число

- Нет. (Число): Как уже упоминалось, вы можете найти точное количество захваченных пакетов в этом столбце. Цифры останутся прежними даже после фильтрации данных.

- Время. Как вы уже догадались, здесь отображается временная метка пакета.

- Источник: показывает, откуда поступил пакет.

- Назначение: показывает место, где будет храниться пакет.

- Протокол: показывает имя протокола, обычно в виде аббревиатуры.

- Длина: показывает количество байтов, содержащихся в захваченном пакете.

- Информация : столбец включает любую дополнительную информацию о конкретном пакете.

Время

Поскольку Wireshark анализирует сетевой трафик, каждому захваченному пакету присваивается отметка времени. Затем метки времени включаются в панель списка пакетов и доступны для последующего просмотра.

Wireshark не создает метки времени самостоятельно. Вместо этого инструмент-анализатор получает их из библиотеки Npcap. Однако источником метки времени на самом деле является ядро. Вот почему точность метки времени может варьироваться от файла к файлу.

Вы можете выбрать формат, в котором временные метки будут отображаться в списке пакетов. Кроме того, вы можете установить предпочтительную точность или количество отображаемых десятичных разрядов. Помимо настройки точности по умолчанию, также есть:

- секунды

- десятые доли секунды

- Сотые доли секунды

- Миллисекунды

- Микросекунды

- Наносекунды

Источник

Как следует из названия, источником пакета является место происхождения. Если вы хотите получить исходный код репозитория Wireshark, вы можете загрузить его с помощью клиента Git. Однако этот метод требует наличия учетной записи GitLab. Можно обойтись и без него, но на всякий случай лучше зарегистрироваться. Зарегистрировав аккаунт, выполните следующие действия:

- Убедитесь, что Git работает, с помощью этой команды: “$ git -–версия”

- Дважды проверьте, настроены ли ваш адрес электронной почты и имя пользователя.

- Затем создайте клон исходного кода Workshark. Используйте “$ git clone -o upstream [email protected]:wireshark/wireshark.git” URL-адрес SSH для создания копии.

- Если у вас нет учетной записи GitLab, попробуйте URL-адрес HTTPS: “$ git clone -o upstream https://gitlab.com/wireshark/wireshark.git.”

Все исходники впоследствии будут скопированы на ваше устройство. Имейте в виду, что клонирование может занять некоторое время, особенно если у вас медленное сетевое соединение.

Назначение

Если вы хотите узнать IP-адрес определенного адресата пакета, вы можете использовать фильтр отображения, чтобы найти его. Вот как это сделать:

- Введите “ip.addr == 8.8.8.8” в окно «Фильтр» Wireshark. Затем нажмите “Ввод”

- Панель списка пакетов будет перенастроена только для отображения адресата пакета. Найдите интересующий вас IP-адрес, прокрутив список.

- После того, как вы закончите, выберите “Очистить” с панели инструментов, чтобы перенастроить панель списка пакетов.

Протокол

Протокол — это руководство, определяющее передачу данных между различными устройствами, подключенными к одной и той же сети. Каждый пакет Wireshark содержит протокол, и вы можете вызвать его с помощью фильтра отображения. Вот как это сделать:

- В верхней части окна Wireshark нажмите “Фильтр” диалоговое окно.

- Введите имя протокола, который хотите проверить. Обычно заголовки протоколов пишутся строчными буквами.

- Нажмите “Ввод” или «Применить» чтобы включить фильтр отображения.

Длина

Длина пакета Wireshark определяется количеством байтов, захваченных в этой конкретной сети. фрагмент. Это число обычно соответствует количеству байтов необработанных данных, указанному в нижней части окна Wireshark.

Если вы хотите изучить распределение длин, откройте вкладку “Длины пакетов” окно. Вся информация разделена на следующие столбцы:

- Длина пакетов

- Количество

- Среднее

- Мин. значение/макс. значение

- Скорость

- Процент

- Скорость серийной съемки

- Начало серийной съемки

Информация

Если в конкретном захваченном пакете есть какие-либо аномалии или подобные элементы, Wireshark заметит это. Затем информация будет отображаться на панели списка пакетов для дальнейшего изучения. Таким образом, вы получите четкое представление о нетипичном поведении сети, что приведет к более быстрой реакции.

Дополнительные часто задаваемые вопросы

Как фильтровать данные пакета?

Фильтрация — это эффективная функция, позволяющая изучить особенности конкретной последовательности данных. Существует два типа фильтров Wireshark: захват и отображение. Фильтры захвата предназначены для ограничения захвата пакетов в соответствии с конкретными требованиями. Другими словами, вы можете просеивать различные типы трафика, применяя фильтр захвата. Как следует из названия, фильтры отображения позволяют оттачивать определенный элемент пакета, от длины пакета до протокола.

Применение фильтра — довольно простой процесс. Вы можете ввести название фильтра в диалоговом окне в верхней части окна Wireshark. Кроме того, программа обычно автоматически дополняет имя фильтра.

Кроме того, если вы хотите просмотреть стандартные фильтры Wireshark, сделайте следующее:

1. Откройте “Анализ” на панели инструментов в верхней части окна Wireshark.

2. В раскрывающемся списке выберите “Фильтр отображения”

3. Просмотрите список и выберите тот, который хотите применить.

Наконец, вот несколько распространенных фильтров Wireshark, которые могут пригодиться:

• Чтобы просмотреть только IP-адрес источника и получателя, используйте: “ip.src==IP-адрес и ip.dst==IP-адрес”

• Чтобы просмотреть только SMTP-трафик, введите: “tcp.port eq 25”

• Чтобы захватить весь трафик подсети, примените: “net 192.168.0.0/24”

• Чтобы захватить все, кроме трафика ARP и DNS, используйте: “port not 53 and not arp”

Как захватить данные пакета в Wireshark?

После того как вы загрузили Wireshark на свое устройство, вы можете начать отслеживать сетевое подключение . Чтобы захватить пакеты данных для всестороннего анализа, вам нужно сделать следующее:

1. Запустите Wireshark. Вы увидите список доступных сетей, поэтому выберите ту, которую хотите изучить. Вы также можете применить фильтр захвата, если хотите точно определить тип трафика.

2. Если вы хотите проверить несколько сетей, используйте сочетание клавиш “shift + щелчок левой кнопкой мыши” контроль.

3. Затем нажмите крайний левый значок плавника акулы на панели инструментов выше.

4. Вы также можете начать захват, нажав кнопку “Capture” вкладку и выбрав “Пуск” из выпадающего списка.

5. Другой способ сделать это — использовать “Control – E” нажатия клавиши.

По мере того, как программа захватывает данные, вы увидите их в панели списка пакетов в режиме реального времени.

Shark Byte

Несмотря на то, что Wireshark — это высокотехнологичный сетевой анализатор, его удивительно легко интерпретировать. Панель списка пакетов чрезвычайно обширна и хорошо организована. Вся информация разделена на семь различных цветов и помечена четкими цветовыми кодами.

Кроме того, программное обеспечение с открытым исходным кодом поставляется с множеством легко применимых фильтров, облегчающих мониторинг. Включив фильтр захвата, вы можете точно определить, какой трафик вы хотите анализировать Wireshark. И как только данные собраны, вы можете применить несколько фильтров отображения для определенных поисков. В целом, это очень эффективный механизм, который не так уж сложно освоить.

Используете ли вы Wireshark для анализа сети? Что вы думаете о функции фильтрации? Сообщите нам в комментариях ниже, есть ли полезная функция анализа пакетов, которую мы пропустили.

Источник: gmodz.ru

Руководство по использованию Wireshark

Системные администраторы используют массу программ для анализа трафика и поиска причин сбоев. Одной из самых популярных утилит для анализа сетевого трафика является Wireshark. Возможности программы безграничны – от захвата пакетов, передаваемых в сети, до извлечения отдельных файлов для их изучения и проверки.

Поговорим об этой программе подробнее.

Назначение программы Wireshark

Программный продукт Wireshark перехватывает входящие и исходящие TCP-пакеты. И благодаря встроенным функциям мониторит содержимое, ищет ошибки. Заметно упрощает использование программы система фильтров, а также простой и логичный графический интерфейс на фреймворке GTK+ с поддержкой открытого API (внешне окна похожи на Windows).

- Кроссплатформенность – выпускаются версии под Linux, Windows, macOS.

- Бесплатность – распространяется под лицензией GNU GPL v2.

- Простота – инсталляция заключается в нескольких нажатиях кнопки «Next».

Изначально разработчики назвали проект Ethereal, и предназначался он исключительно для Ethernet-сетей. В 2006 году из-за проблем с торговой маркой произошло переименование. По функционалу программа схожа с tcpdump, но получила большую популярность за счет интерфейса и богатых возможностей сортировки и фильтрации.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Основные возможности Wireshark

Сетевой трафик преобразуется буквально «на лету». В программу «заложена» структура различных протоколов, поэтому пользователь работает с перехватываемым информационным потоком. Единственное ограничение заключается в списке поддерживаемых стандартов – он ограничивается возможностями библиотеки pcap. Правда, функционал легко расширяется скриптами на языке Lua.

Востребованные функции сетевого анализатора Wireshark:

- Захват пакетов в реальном времени или при чтении из файла.

- Поддержка проводного интерфейса Ethernet, беспроводных IEEE 802.11, PPP и локальных виртуальных интерфейсов.

- Отсеивание сетевых пакетов по большому количеству установленных фильтров, включая расшифровку только VoIP-звонков, HTTPS-трафика.

- Подсвечивание разных протоколов при смешанном трафике, выделение TCP, HTTP, FTP, DNS, ICMP и т.д.

- Расшифровка WEP-, WPA-трафика беспроводных сетей при наличии ключа безопасности и Handshake.

Параллельно программа фиксирует нагрузку на сеть, сохраняет статистику, отображает в реальном времени отправку и получение пакетов, но это уже второстепенные функции. Основной остается перехват трафика. Здесь нужно уточнить, что использование приложения должно согласовываться с владельцем подсети, иначе это вполне сойдет за «хакерскую атаку» с вытекающими последствиями для специалиста.

Интерфейс программы

Еще одно преимущество Wireshark – русскоязычный интерфейс. Правда, встроенная справка идет только на английском, поэтому самостоятельно разбираться в программе без знания языка придется при помощи переводчика. Или ориентироваться на наименования пунктов меню, которые также переведены на русский. Главное, понимать принцип работы программы и не бояться огромного массива данных, поступающего при сниффинге трафика.

- Файл – содержит команды для открытия, сохранения, импорта/экспорта дампов данных.

- Редактирование – изменение общих параметров программы, включая интерфейс.

- Просмотр – настройка отображения отдельных блоков, масштаб, цветовое выделение.

- Запуск – подсказка по управлению работой программы при помощи клавиш.

- Захват – старт, остановка, перезапуск сниффинга трафика указанной сети.

- Анализ – система фильтров протоколов, декодирование, проверка содержимого.

- Статистика – отчеты по перехваченному трафику, детально по каждому протоколу.

- Телефония – отдельный блок функциональных модулей для расшифровки IP-телефонии.

Также выделены опции для работы с сетями Wi-Fi и Bluetooth (пункт «Беспроводные»). Если для анализа сетевого трафика понадобилось подключение дополнительных скриптов, поддержка Lua активируется в разделе «Инструменты». Тестовый запуск перехватчика затруднений не вызывает, достаточно выбрать нужную сеть и нажать «Запуск». Процесс будет идти непрерывно до ручного закрытия программы или нажатия «Стоп».

Как пользоваться Wireshark

В большинстве случаев анализ перехваченного трафика происходит в офлайн-режиме. Сначала его сохраняют в файл (дамп) и только потом проводят исследование. Такой подход позволяет снизить риск ошибок, приводящих к потере важной информации (например, когда неправильно настроили в Wireshark встроенные фильтры или была неверно поставлена задача по перехвату). Сохраненный файл доступен для повторного анализа без ограничений.

Основные приемы:

- Поиск по пакетам. Открывается панель поиска стандартной комбинацией клавиш Ctrl+F. После активации режима доступно несколько вариантов поиска. Наиболее востребованный режим «Дисплейный фильтр», он предназначен для обнаружения пакетов, отвечающих заданному выражению. Второй интересный вариант – «Строка».

- Отметка пакетов. Все интересующие нас пакеты помечаются цветовым выделением с помощью комбинации кнопок Ctrl+M (или через пункт выпадающего меню после нажатия правой кнопки мыши «Выполнить/Отменить пометку пакета»). Перемещение между ними работает комбинациями Shift+Ctrl+N (следующий) и Shift+Ctrl+B (предыдущий).

- Фильтры. Задают критерии исключения и включения в анализируемую подборку пакетов. Чем больше анализируемый дамп, тем детальнее фильтруется информация. Это упрощает работу с потоком данных и снижает риски механических ошибок пользователя.

Проще всего изучать функционал программы в «родной» сети, будет полезно попрактиковаться в переключении режимов сетевых адаптеров. Программа поддерживает 4 разных формата: управляемый, прямого подключения, ведущий и режим мониторинга. Их выбор позволяет менять способ подключения в зависимости от типа адаптера и поставленной задачи.

В любом случае оптимально сначала опробовать все возможности и лишь затем пытаться применять утилиту по прямому назначению.

Источник: timeweb.com

Что такое WireShark? Для чего нужна эта программа?

Wireshark — это анализатор сетевых пакетов. Анализатор сетевых пакетов, который захватывает сетевые пакеты и пытается как можно подробнее отобразить данные пакета.

Вы можете подумать о сетевом анализаторе пакетов как измерительном устройстве, используемом для изучения того, что происходит внутри сетевого кабеля, точно так же, как вольтметр используется электриком для изучения того, что происходит внутри электрического кабеля (но на более высоком уровне, конечно ).

Хотелось бы предупредить тех, кто ищет саму программу Wireshark на русском, официальных русифицированных версий нет.

Кто и для чего использует WireShark?

Вот несколько примеров, по которым люди используют Wireshark для:

- Сетевые администраторы используют его для устранения неполадок сети

- Инженеры по сетевой безопасности используют его для проверки проблем безопасности

- Инженеры QA используют его для проверки сетевых приложений

- Разработчики используют его для отладки реализации протокола

- Люди используют его для изучения внутренних сетевых протоколов

Помимо этих примеров Wireshark может быть полезен и во многих других ситуациях. О том, как начать пользоваться программой Wireshark вы можете узнать из других статей в Рубрике WireShark на этом сайте.

Особенности и функционал

Ниже перечислены некоторые из многих функций Wireshark:

- Доступно для UNIX и Windows .

- Захват данных в реальном времени из сетевого интерфейса.

- Откройте файлы, содержащие пакетные данные, захваченные с помощью tcpdump / WinDump, Wireshark и ряда других программ захвата пакетов.

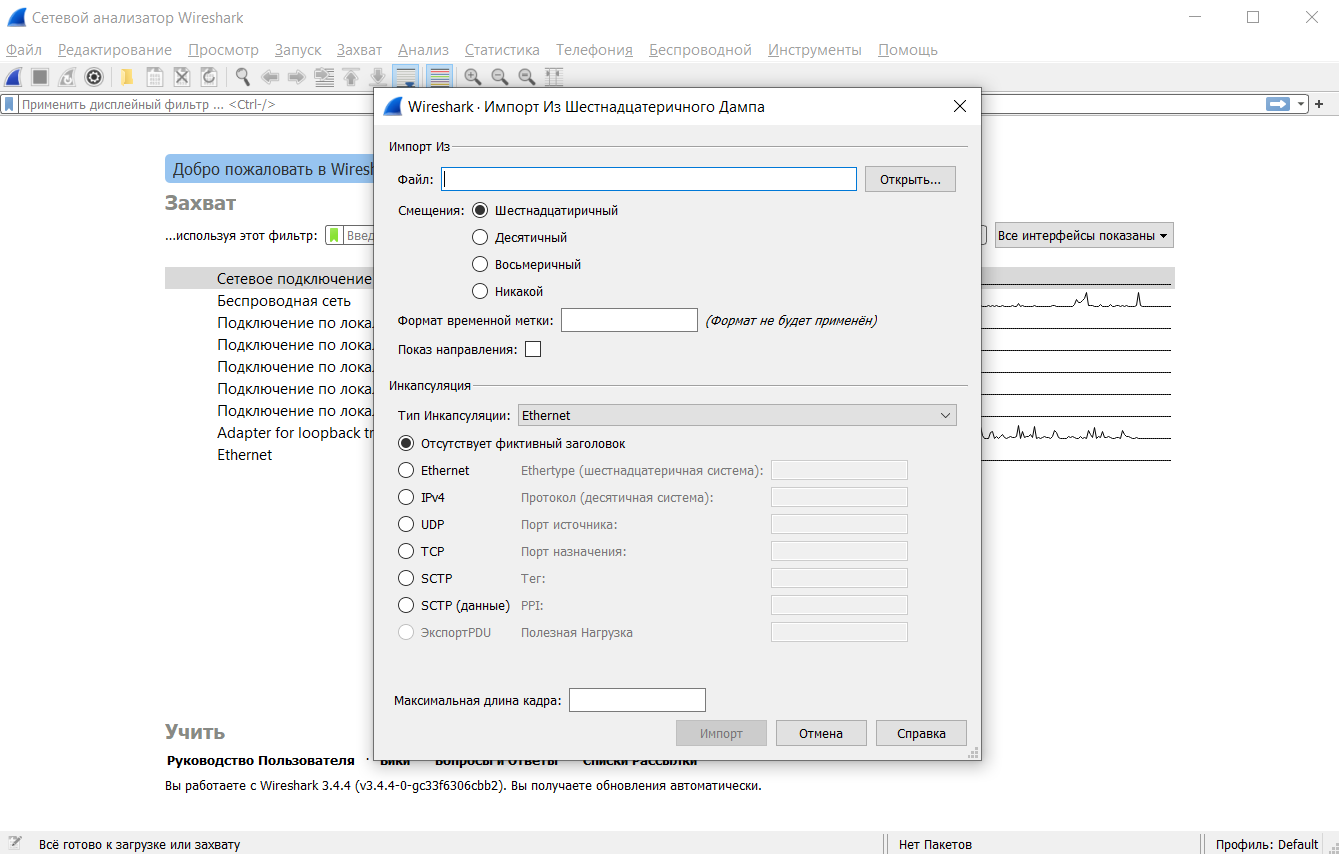

- Импортируйте пакеты из текстовых файлов, содержащих шестнадцатеричные дампы пакетных данных.

- Отображать пакеты с очень подробной информацией о протоколе .

- Сохраните захваченные данные.

- Экспортировать некоторые или все пакеты в несколько форматов файлов захвата.

- Фильтровать пакеты по многим критериям.

- Поиск пакетов по многим критериям.

- Раскрашивание отображения пакетов на основе фильтров.

- Создайте различные статистические данные .

- … и многое другое!

Однако, чтобы действительно оценить его силу, вы должны начать использовать его. Что мы и разберем в следующих статьях.

Источник: nordd.ru