Интернет – это безграничный мир информации, который дает широкие возможности для общения, обучения, организации работы и отдыха и в то же время представляет собой огромную, ежедневно пополняющуюся базу данных, которая содержит интересную для злоумышленников информацию о пользователях. Существует два основных вида угроз, которым могут подвергаться пользователи: технические и социальная инженерия.

Угрозы в сети Интернет

Технические угрозы

Основными техническими угрозами для пользователей являются вредоносные программы, ботнеты и и DoS и DDoS-атаки.

Угроза – это потенциально возможное событие, действие, которое посредством воздействия на объект защиты может привести к нанесению ущерба.

Вредоносные программы

Цель вредоносных программ – причинить ущерб компьютеру, серверу или компьютерной сети. Они могут, например, испортить, украсть или стереть данные, хранящиеся на компьютере, замедлить или полностью остановить работу устройства. Вредоносные программы часто «прячутся» в письмах и сообщениях с заманчивыми предложениями от неизвестных лиц и компаний, в страницах новостных сайтов или других популярных ресурсах, которые содержат уязвимости. Пользователи заходят на эти сайты, и вредоносные программы незаметно проникают на компьютер.

Как работают блокировки, впн и интернет?

Также вредоносные программы распространяются через электронную почту, съемные носители информации или скачанные из Интернета файлы. Файлы или ссылки, присланные по электронной почте, могут подвергать устройство заражению.

Вредоносные программы могут скрываться и под видом звуковых или графических сообщений. Например, красивая экранная заставка, которой с удовольствием любуется пользователь, может оказаться троянской программой (что это такое, читайте ниже). Ссылки, которые появляются во всплывающих окнах и в рекламных объявлениях на различных сайтах, также могут содержать вирусы.

К вредоносным программам относятся вирусы, черви, троянские программы.

Вирус – разновидность компьютерной программы, отличительной особенностью которой является способность к размножению (саморепликации) и незаметному для пользователя внедрению в файлы, загрузочные секторы дисков и документы. Название «вирус» по отношению к компьютерным программам пришло из биологии именно по признаку способности к саморазмножению. Лежащий в виде зараженного файла на диске вирус не опасен до тех пор, пока его не открыть или не запустить. Он начинает действовать только тогда, когда пользователь его активирует. Вирусы разработаны, чтобы копировать себя, заражая компьютеры, при этом обычно они уничтожают файлы.

Черви – это разновидность вирусов. Они полностью оправдывают свое название, поскольку распространяются путем «переползания» из устройства в устройство. Так же, как и вирусы, они представляют собой саморазмножающиеся программы, но в отличие от вирусов, червю не нужна помощь пользователя, чтобы распространиться. Он сам находит лазейку.

Троянские программы – вредоносные программы, которые целенаправленно внедряются злоумышленниками для сбора информации, ее разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. Внешне троянские программы выглядят как легальные программные продукты и не вызывают подозрений. В отличие от вирусов, они полностью готовы к выполнению своих функций. На это и делается расчет злоумышленников: их задача – сделать такую программу, которую пользователи не побоятся запускать и использовать.

Откуда взялся и как работает ИНТЕРНЕТ? Часть 1

Злоумышленники могут заражать компьютер, чтобы сделать его частью ботнета – сети из зараженных устройств, расположенных по всему миру. Крупные ботнеты могут включать в себя десятки и сотни тысяч компьютеров. Пользователи часто даже не догадываются, что их компьютеры заражены вредоносными программами и используются злоумышленниками. Ботнеты создаются путем рассылки разными способами вредоносных программ, а зараженные машины в дальнейшем регулярно получают команды от администратора ботнета, так что оказывается возможным организовать согласованные действия компьютеров-ботов по атаке других устройств и ресурсов.

DoS и DDoS атаки

DoS-атака (отказ в обслуживании) – это атака, приводящая к парализации работы сервера или персонального компьютера вследствие огромного количества запросов, с высокой скоростью поступающих на атакуемый ресурс.

Суть DoS-атаки заключается в том, что злоумышленник пытается сделать временно недоступным конкретный сервер, перегрузить сеть, процессор или переполнить диск. Цель атаки – просто вывести компьютер из строя, а не получить информацию, захватить все ресурсы компьютера-жертвы, чтобы другие пользователи не имели к ним доступа. К ресурсам относятся: память, процессорное время, дисковое пространство, сетевые ресурсы и т. д.

Осуществить DoS-атаку можно двумя способами. При первом способе для DoS-атаки используется уязвимость программного обеспечения, установленного на атакуемом компьютере. Уязвимость позволяет вызвать определенную критическую ошибку, которая приведет к нарушению работоспособности системы.

При втором способе атака осуществляется при помощи одновременной отсылки большого количества пакетов информации на атакуемый компьютер, что вызывает перегрузку сети.

Если подобная атака проводится одновременно сразу с большого числа компьютеров, то в этом случае говорят о DDoS-атаке.

DDoS-атака (распределенный отказ в обслуживании) – это разновидность DoS-атаки, которая организуется при помощи очень большого числа компьютеров, благодаря чему атаке могут быть подвержены сервера даже с очень большой пропускной способностью Интернет-каналов.

Для организации DDoS-атак злоумышленники используют ботнет – специальную сеть компьютеров, зараженных особым видом вирусов. Каждым таким компьютером злоумышленник может управлять удаленно, без ведома владельца. При помощи вируса или программы, искусно маскирующейся под легальную, на компьютер-жертву устанавливается вредоносный программный код, который не распознается антивирусом и работает в фоновом режиме. В нужный момент по команде владельца ботнета такая программа активизируется и начинает отправлять запросы на атакуемый сервер, в результате чего заполняется канал связи между сервисом, на который проводится атака, и Интернет-провайдером и сервер перестает работать. Более подробная информация — в статье «Атаки DoS и DDoS».

Социальная инженерия

Большинство злоумышленников полагается не только на технологии, но и на человеческие слабости, используя при этом социальную инженерию. Этот сложный термин обозначает способ получать нужную информацию не с помощью технических возможностей, а путем обыкновенного обмана, хитрости. Социальные инженеры применяют психологические методы воздействия на людей через электронную почту, социальные сети и службы мгновенного обмена сообщениями. В результате их умелой работы пользователи добровольно выдают свои данные, не всегда понимая, что их обманули.

Мошеннические сообщения чаще всего содержат угрозы, например, закрытия пользовательских банковских счетов, обещания огромного выигрыша с минимальными усилиями или вовсе без них, запросы о добровольных пожертвованиях от лица благотворительных организаций. Например, сообщение от злоумышленника может выглядеть так: «Ваш аккаунт заблокирован. Чтобы восстановить доступ к нему, необходимо подтвердить следующие данные: номер телефона, электронную почту и пароль. Присылайте их по такому-то электронному адресу». Чаще всего злоумышленники не оставляют пользователю времени для размышлений, например, просят заплатить в день получения письма.

Фишинг

Фишинг является наиболее популярным способом атаки на пользователей и одним из методов социальной инженерии. Он представляет собой особый вид Интернет-мошенничества. Цель фишинга – получение доступа к конфиденциальным данным, таким как адрес, телефон, номера кредитных карт, логины и пароли, путем использования поддельных веб-страниц.

Часто фишинговая атака происходит следующим образом: на электронную почту приходит письмо с просьбой войти в систему Интернет-банкинга от имени якобы сотрудника банка. Письмо содержит ссылку на ложный сайт, который трудно отличить от настоящего. Пользователь вводит личные данные на поддельном сайте, а злоумышленник перехватывает их. Завладев персональными данными, он может, например, получить кредит на имя пользователя, вывести деньги с его счета и расплатиться его кредитными картами, снять деньги с его счетов или создать копию пластиковой карты и с ее помощью снять деньги в любом месте мира.

Ложные антивирусы и программы для обеспечения безопасности.

Злоумышленники часто распространяют вредоносные программы под видом антивирусов. Эти программы генерируют уведомления, которые, как правило, содержат предупреждение о том, что компьютер якобы заражен, и рекомендацию пройти по указанной ссылке для успешного лечения, загрузить с нее файл обновления и запустить его. Часто уведомления маскируются под сообщения из законных источников, таких как компании, выпускающие антивирусное программное обеспечение. Источниками распространения ложных антивирусов являются электронная почта, онлайн-объявления, социальные сети и даже всплывающие окна на компьютере, которые имитируют системные сообщения.

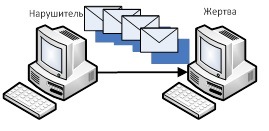

Подмена обратного адреса

Хорошо известно, что пользователи гораздо больше доверяют сообщениям, полученным от знакомых, и с большей вероятностью откроют их, не ожидая подвоха. Злоумышленники пользуются этим и подделывают обратный адрес на знакомый пользователю, чтобы обманом заманить его на сайт, содержащий вредоносную программу, или выведать персональные данные. Жертвами собственной доверчивости часто становятся, например, клиенты Интернет-банков

Способы защиты от угроз в Интернете

Существует много видов и способов атак, но также есть и достаточное количество способов защиты от них. При работе в Интернете рекомендуется выполнять следующие требования:

Пользуйтесь паролями

Для создания сложного пароля необходимо использовать сочетание не менее восьми символов. Желательно, чтобы пароль включал в себя символы верхнего и нижнего регистров, цифры и специальные символы. Пароль не должен повторять прошлые пароли, а также содержать даты, имена, номера телефонов и подобную информацию, которая может быть легко угадана.

Работайте на компьютере под учетной записью с ограниченными правами

Перед началом работы в операционной системе рекомендуется создать пользовательскую учетную запись для повседневной работы на компьютере и использовать ее вместо учетной записи администратора. Пользовательская учетная запись позволяет выполнять те же самые действия, что и учетная запись администратора, однако при попытке внести изменения в параметры операционной системы или установить новое программное обеспечение будет запрошен пароль администратора. Это снижает риски случайного удаления или изменения важных системных настроек, а также заражения компьютера вредоносными программами.

Используйте шифрование данных

Шифрование данных – это дополнительный способ защитить важную информацию от посторонних пользователей. Специальные криптографические программы кодируют данные, чтобы прочитать их мог только тот пользователь, который обладает ключом для расшифровки. Во многих операционных системах есть встроенные средства шифрования. Например, в Windows 7 для защиты всех файлов, хранящихся на диске операционной системы и на внутренних жестких дисках, используется шифрование дисков BitLocker, а для защиты файлов, хранящихся на внешних жестких дисках, USB-устройствах, используется BitLocker To Go.

Регулярно выполняйте обновления программного обеспечения

Регулярно и своевременно обновляйте программное обеспечение, в том числе операционную систему и все используемые приложения. Удобнее всего установить режим автоматического обновления, который позволит проводить все работы в фоновом режиме. Настоятельно рекомендуется скачивать обновления только с сайтов производителей программ.

Используйте и регулярно обновляйте антивирусные программы

Для защиты системы от возможных онлайн-угроз. Антивирус является ключевым компонентом защиты от вредоносных программ. Его обязательно нужно установить и регулярно обновлять, чтобы помогать ему бороться с новыми вредоносными программами, число которых увеличивается с каждым днем.

Современные антивирусные программы, как правило, производят обновление антивирусных баз автоматически. Они выполняют сканирование важнейших системных областей и контролируют все возможные пути вторжения вирусов, такие как вложения электронной почты и потенциально опасные веб-сайты, в фоновом режиме, не мешая работе пользователя. Антивирус должен быть всегда включен: отключать его настоятельно не рекомендуется. Старайтесь также проверять на наличие вирусов все съемные носители.

Используйте межсетевой экран

Межсетевой экран, или брандмауэр, – это специальный фильтр, задача которого – контролировать проходящие через него сетевые пакеты в соответствии с заданными правилами. Межсетевой экран работает следующим образом: он отслеживает процессы обмена данными между устройством и Интернетом и проверяет все данные, получаемые из сети или отправляемые туда. При необходимости он блокирует сетевые атаки и препятствует тайной отправке персональных данных в Интернет. Межсетевой экран не позволяет проникнуть информации, вызывающей подозрение, и не выпускает из системы важную информацию.

Источник: safe-surf.ru

Билет 10. Структура современных вирусных программ

Вирусы

Сами вирусы в узком смысле этого слова ранее были наиболее массовым типом вредоносных программ. Наиболее распространённые из них нынче: Win95.CIH,Win32.Funlove, Win32.Elkern. Но сейчас они потеряли былую «популярность». Связано это, прежде всего с тем, что переносятся такие вирусы с компьютера на компьютер через исполняемые файлы.

Нынче же пользователи всё реже и реже переписывают друг у друга программы. Чаще меняются компакт дисками или ссылками всё в той же глобальной сети. Хотя естественно полностью этот класс вредоносных программ не вымер, и время от времени мы слышим о заражении компьютеров всё тем же «Чернобылем» (WinCIH) или ещё чем-то до боли знакомым.

Кроме того существует огромное наследие: десятки тысяч вирусов, написанных для операционной системы MS DOS. Большинство этих вирусов не могут существовать в современных версиях Windows, и тем не менее остаётся угроза, что кто то случайно или намеренно активизирует на компьютере вирус, нанеся тем самым непоправимый вред.

Internet-черви

Самым распространённым типом вирусов в последние два года являются Интернет черви. Именно они представляют главную угрозу для всех пользователей глобальной сети. Почти все Интернет черви — это почтовые черви, и лишь малая доля — это непочтовые черви, применяющие уязвимости программного обеспечения (как правило, серверного). Примеры непочтовых Internet-червей: IIS-Worm.CodeRed, IIS-Worm.CodeBlue, Worm.SQL.Helkern.

Почтовые черви можно делить на подклассы по-разному, но для конечного пользователя они делятся на два основных класса:

1. Черви, которые запускаются сами (без ведома пользователя);

2. Черви, которые активизируются, только если пользователь сохранит присоединённый к письму файл и запустит его.

К первому типу относятся черви, которые используют уязвимости (ошибки) почтовых клиентов. Чаще всего такие ошибки находятся в почтовом клиенте Outlook, а вернее даже не в нём, а в Интернет браузере Internet Explorer. Дело в том, что MS Outlook создаёт письмо в виде HTML страницы и при отображении этих страниц он использует функции браузера Internet Explorer.

Наиболее распространённая уязвимость, применяемая червями, ошибка IFRAME. Применяя соответствующий код, вирус имеет возможность при просмотре письма автоматически сохранить присоединённый к письму файл на диск и запустить его. Самое обидное то, что данная уязвимость обнаружена более двух лет назад. Тогда же компанией Microsoft выпущены заплатки для всех версий браузера Internet Explorer, исправляющие эту ошибку. И, тем не менее, черви, применяющие данную уязвимость, по-прежнему являются наиболее распространёнными (I-Worm.Klez, I-Worm.Avron, I-Worm.Frethem, I-Worm.Aliz).

Кроме основной функции, размножения, черви почти всегда несут в себе и боевую нагрузку. Действительно, зачем писать червя и выпускать его «в свет», предварительно не заложив бомбу. Вложенные функции чрезвычайно разнообразны.

Так, например, очень часто почтовые черви призваны для того, чтобы установить на зараженный компьютер троянскую программу или утилиту скрытого администрирования и сообщить адрес компьютера творцу червя. Не редко просто уничтожают информацию или просто делают невозможной дальнейшую работу на компьютере. Так червь I-Worm.Magistr выполнял те же действия, что и печально-известный WinCIH — стирал содержимое FLASH BIOS и затирал мусорными данными информацию на жёстком диске.

В любом случае, независимо от наличия или отсутствия вредоносных функций и их «опасности» почтовые черви вредны уже только потому, что они существуют. Это связано с тем, что при размножении они загружают каналы связи и нередко настолько, что полностью парализуют работу человека или целой организации.

Макро-вирусы

Вторыми по распространённости в диком виде являются макро-вирусы. Данные вирусы являются макросами, хранящимися во внешних файлах программного обеспечения (документах Microsoft Office, Autocad, CorelDRAW и пр.) и при открытии документа исполняются внутренними интерпретаторами данных программ. Широкое распространение они получили благодаря огромным возможностям интерпретатора языка Visual Basic, интегрированного в Microsoft Office.

Излюбленным местом обитания этих вирусов являются офисы с большим документооборотом. В таких организациях людям, работающим за компьютерами (секретари, бухгалтеры, операторы ЭВМ) некогда заниматься такими мелочами как компьютерные вирусы. Документы лихо переносятся с компьютера на компьютер, без какого либо контроля (особенно при наличии локальной сети).

К сожалению, людям свойственно не воспринимать всерьёз макровирусы, а напрасно. На самом деле макрос, написанный на языке VBA и интегрированный в документ того же Word или Excel, обладает всеми теми же возможностями, что и обычное приложение. Он может отформатировать Ваш винчестер или просто удалить информацию, украсть какие то файлы или пароли и отправить их по электронной почте. Фактически вирусы этого класса способны парализовать работу целого офиса, а то даже и не одного.

Опасность макровирусов заключается ещё и в том, что распространяется вирус целиком в исходном тексте. Если человек, к которому попал вирус, более-менее умеет писать на Visual Basic, то он без труда сможет модифицировать вирус, вложить в него свои функции и сделать его невидимым для антивирусов. Не забывайте, что авторы вирусов пользуются теми же антивирусными программами и модифицируют свои вирусы до тех пор, пока те не перестают детектироваться антивирусами. Фактически, таким образом, рождаются новые модификации уже известных вирусов, но для того, чтобы данный вирус обнаруживался антивирусом, он сначала должен попасть в антивирусную лабораторию и только после этого будут добавлены функции детектирования и обезвреживания новой модификации. Так специалистам Украинского Антивирусного Центра известно более 100 модификаций вируса Macro.Word97.Thus, более 200 модификацийMacro.Word97.Marker и более 50 модификаций Macro.Word97.Ethan (здесь речь идёт о модификациях, значительно отличающихся друг от друга, что требует добавления дополнительных модулей детектирования и лечения данных модификаций вирусов).

Троянские программы и утилиты скрытого администрирования

Следующими по распространённости являются Trojan и Backdoor программы. Отличие этих двух типов программ заключается в том, что троянская программа выполняет активные действия (уничтожение данных, сбор данных и отправка через Internet, выполнение каких либо действий в определённое время), в то время как Backdoor-программы открывают удалённый доступ к компьютеру и ожидают команды злоумышленника. Для простоты будем называть оба этих класса троянскими программами.

Главное отличие «троянов» от всех перечисленных выше творений человеческого разума является то, что троянские программы не размножаются сами. Они единоразово устанавливаются на компьютер и долгое время (как правило, либо до момента обнаружения, либо до переустановки операционной системы по какой либо причине) выполняет свои функции. При этом троянский конь не может самостоятельно переместиться с одного компьютера в локальной сети на другой.

Так почему же Трояны так распространены. Причина таится именно в том, что они максимально «полезны» и незаметны. Часто они являются спутниками сетевых или почтовых червей. Так, почтовый червь I-Worm.LovGate при попадании на компьютер устанавливает в систему backdoor модуль, открывающий доступ к компьютеру по TCP/IP и отправляет разработчику червя письмо, в котором указывается имя пользователя, имя компьютера и сетевой адрес зараженного компьютера.

Все троянские программы можно разделить на три основных класса по выполняемым действиям:

1. Логические (временные) бомбы — программы, различными методами удаляющие/модифицирующие информацию в определённое время, либо по какому то условию.

2. Шпионы — собирающие информацию (имена, пароли, нажатия на клавиши) и складирующие её определённым образом, а не редко и отправляющие собранные данные по электронной почте или другим методом.

3. Собственно BackDoor программы — удалённое управление компьютером или получение команд от злоумышленника (через локальную/глобальную сеть, по электронной почте, в файлах, от других приложений, например тех же червей или вирусов).

Одинаково опасны все три типа программ. Каждый из них способен либо уничтожить данные, либо украсть ценную информацию (хотя бы те же имена и пароли доступа к различным ресурсам).

Стоит отметить, что многие троянские программы постоянно обновляются, выходят всё новые и новые модификации. Учитывая то, что троянская программа не может попасть к вам случайно, злоумышленник старательно выбирает: какой бы троян вам установить. Очень велика вероятность того, что он пойдёт в Интернет и выкачает что то свеженькое.

Именно поэтому необходимо регулярно обновлять базы антивирусного продукта. Так обновления для системы антивирусной защиты «Украинский Национальный Антивирус» (UNA) выходят каждый день. И если вы активно пользуетесь Интернетом, рекомендуем обновлять антивирус минимум раз в неделю (хотя конечно идеально было бы обновляться каждый день).

В завершение хотелось бы сказать: процесс развития вирусов и антивирусов — это постоянная война технологий. Регулярно в вирусах реализовываются оригинальные идеи, что требует адекватных действий от разработчиков антивирусного ПО. Поэтому рядовому пользователю рекомендуется следить за новостями на сайтах антивирусных компаний и прислушиваться к советам специалистов по информационной безопасности о необходимости обновления программного обеспечения (не только антивирусного) или выполнении специфических действий по улучшению защищённости ПК.

Понравилась статья? Добавь ее в закладку (CTRL+D) и не забудь поделиться с друзьями:

Источник: studopedia.ru

Что такое боты в интернете простыми словами

По мере развития технологий, все чаще приходится взаимодействовать с ботами. Давайте рассмотрим, что это такое и зачем они нужны.

Бот — сокращённо от робот, это компьютерная программа, выполняющая действия по созданному алгоритму через различные интерфейсы, взаимодействуя с людьми.

Ещё, этим словом называют человека, создавшего ненастоящий аккаунт и ведущего переписку от имени вымышленного персонажа. Он может преследовать коммерческие, политические и другие интересы, побуждая собеседника к различным действиям. Например, вступить в дискуссию, заказать услугу, купить товар, сформировать общественное мнение.

С людьми, прячущимися за фейковыми аккаунтами, все более-менее понятно. Они стремятся достичь своих меркантильных целей или самоутвердиться в интернете.

Что же касается программ, то их создают для выполнения однообразной и часто повторяющейся работы с максимальной скоростью, имитируя действия человека. Сфера применения обширна:

- В компьютерных играх наделены искусственным интеллектом, выполняют роль союзника или противника, притворяются «живым» игроком.

- Чат-боты используются в мессенджерах и социальных сетях. Способны выдавать адекватный ответ на часто повторяющийся вопрос, а также вести переписку по заранее созданному сценарию. Могут быть модераторами, блокировать пользователей, чьи сообщения содержат ненормативную лексику, нежелательную рекламу и др.

- Коммерция. Поиск нужной информации, сделок и товаров.

- Вредоносное использование: спам, накрутка, сетевые атаки, в зависимости от того, как их запрограммируют. Сюда относится: массовая рассылка писем, искусственные лайки, дизлайки, просмотры, сбор контактов, взлом аккаунтов, подбор паролей, внедрение вредоносного ПО и прочее.

Простыми словами, бот — это программа или человек, действующий по определенному сценарию, как с благими целями, так и по злому умыслу.

Источник: where-money.com