Программа-вымогатель (Ransomware) — это форма вредоносной полезной нагрузки, которая лучше всего описывает преступные намерения злоумышленников, стремящихся вынудить жертву заплатить за то, что они успешно взяли под контроль данные или системы жертвы. Оплатить выкуп обычно требуют в криптовалюте.

Злоумышленник может использовать несколько векторов атаки, и неуплата может иметь определенные последствия, включая следующие угрозы:

- Извлечение и публикация данных жертвы

- Раскрытие уязвимостей жертвы и методов работы, которые привели к компрометации

- Шифрование данных жертвы и безвозвратная блокировка доступа к ним

- Получение административного или root-контроля и окончательное отключение взломанных систем

Как правило, злоумышленники стремятся получить выкуп, поскольку их действия могут скомпрометировать ИТ-системы и негативно повлиять на нормальную работу их жертв. Хотя вредоносное ПО является одним из основных методов атаки, некоторые инциденты с вымогательством происходили без использования вредоносного ПО, например инциденты с вымогательством путем угрозы атаки типа «отказ в обслуживании» (DoS) или порчи веб-сайта. Также появились модели «программа-вымогатель как услуга (RWaaS)», когда злоумышленники создают бизнес-модель для проведения целенаправленной атаки на физическое лицо или компанию в качестве услуги за определенную плату.

Вирус МВД. Как разблокировать вирус вымогатель

Как работает программа-вымогатель

Программы-вымогатели обычно распространяются через фишинговые электронные письма или путем скрытой загрузки. Фишинговые электронные письма кажутся легитимными и заслуживающими доверия и убеждают жертву нажать на вредоносную ссылку или открыть вложение. Скрытая загрузка — это программа, которая автоматически загружается из Интернета без согласия пользователя и без его ведома. Вредоносный код затем может выполняться после загрузки без всякого участия со стороны пользователя. После выполнения вредоносного кода компьютер пользователя заражается программой-вымогателем.

Затем программа-вымогатель находит диски в зараженной системе и начинает шифровать файлы на каждом из них. Зашифрованные файлы обычно имеют уникальное расширение, например: .aaa, .micro, .encrypted, .ttt, .xyz, .zzz, .locky, .crypt, .cryptolocker, .vault или .petya. После завершения шифрования программа-вымогатель создает и показывает файл или набор файлов, содержащих информацию и инструкции с условиями атаки программы-вымогателя. Например, после того как жертва выполнит условия программы-вымогателя, злоумышленник может предоставить жертве криптографический ключ для разблокировки зашифрованных файлов.

Как организациям лучше противостоять атакам программ-вымогателей

Базовая гигиена безопасности и здравые подходы к работе могут помочь организациям предотвратить инциденты с программами-вымогателями и сократить финансовые потери, простои и сбои в работе.

Среди собственных пользователей организации существует несколько точек уязвимости. Организациям будет полезно обучить отдельных пользователей безопасной работе с электронной почтой и Интернетом. Обучение безопасному пользованию платформами социальных сетей также важно, чтобы пользователи знали, что злоумышленник может использовать общедоступную информацию о них для атаки на них или других сотрудников их организации.

Вирусы Ransomware блокировщики и вымогатели

Для усиления практик обеспечения безопасности организации могут внедрить технические средства контроля для различных систем, которые злоумышленники используют для распространения вредоносного ПО. Примеры технических средств контроля:

- Внедрение инструментов и методов фильтрации электронной почты и коммуникационных платформ для предотвращения доставки вредоносных программ их пользователям

- Внедрение сканирования для обнаружения вредоносного ПО, служб проверки ссылок и методов песочницы для почтовых серверов и интернет-шлюзов

- Определение и обеспечение соблюдения политик в отношении загрузки и использования внешнего и недоверенного кода в своей среде, чтобы предотвратить компрометацию систем путем установки вредоносного программного обеспечения или выполнения вредоносных скриптов

В дополнение к использованию обновленных продуктов для защиты конечных точек организации должны иметь системы управления учетными записями и доступом (IAM) с обеспечением безопасности по методу нулевого доверия. Благодаря строгой аутентификации и соблюдению принципов наименьших привилегий организации могут обеспечить строгий контроль над важнейшими системами и хранилищами конфиденциальных данных.

Наряду со строгим контролем доступа организациям следует ввести ограничения для инструментов совместной работы, файлообменных ресурсов и других, часто используемых систем. Организации могут устанавливать дополнительные требования к аутентификации там и тогда, когда это необходимо. Предотвращение анонимного входа, использования общих учетных записей и ненадежных учетных данных, а также строгий контроль над привилегированными учетными записями, такими как учетные записи административные и root операционной системы или учетные записи DBA — все это важные факторы для обеспечения надежной защиты.

Организации должны определять и поддерживать известные базовые параметры конфигурации безопасности и развертывать системы в соответствии с рекомендациями по конфигурации безопасности. Поскольку вредоносная полезная нагрузка часто направлена на известные уязвимости программного обеспечения, важно своевременно применять исправления безопасности.

Наконец, еще одна практическая рекомендация, которая поможет организации восстановиться от последствий атак программ-вымогателей, — хранение резервных копий отдельно и на другой ОС, чтобы к ним нельзя было получить доступ из сети.

Что делать, если Ваша организация стала целью атаки программы-вымогателя

Как только организации обнаруживают программу-вымогателя, они должны попытаться ограничить распространение вредоносной полезной нагрузки:

- изоляция зараженной системы (систем), удаление и отключение их от всех сетей;

- своевременное устранение всех уязвимостей файлообменников и перевод всех неподдерживаемых операционных систем в автономный режим;

- анализ цепочки доверия между ИТ-системами для предотвращения каскадного эффекта эпидемии вредоносных программ;

- разделение сети и баз данных для изоляции эпидемии вредоносных программ и ограничения операционных последствий компрометации.

Чтобы ограничить последствия атаки программ-вымогателей, планы организации по устранению последствий должны включать обеспечение частого и безопасного резервного копирования с эффективными и проверенными процедурами восстановления. Перед восстановлением систем организации должны с достаточной степенью уверенности определить, когда и как произошла первоначальная компрометация. Без комплексной экспертизы пострадавшие организации могут при выполнении первоначального восстановления непреднамеренно возобновить компрометацию и вновь запустить заражение. Учитывая это, прежде чем сделать выбор восстановить более старое, но заведомо безопасное состояние или восстановить более новое, но, возможно, зараженное состояние, чтобы минимизировать перебои в работе бизнеса, может возникнуть необходимость провести анализ экономического эффекта. Поскольку известно, что целью некоторых вредоносных программ являются резервные файлы и ресурсы, организациям необходимо обеспечить эффективный контроль и над ними.

Источник: www.oracle.com

Ransomeware: инструкция по выживанию для небольших компаний

С помощью вируса-вымогателя кибермошенникам удается зарабатывать до 2 млрд долларов в год. Помимо денежных потерь владельцы бизнеса несут ущерб из-за сбоя системы, снижения производительности и стресса. В целом получается слишком разорительно.

Представьте, что вы работаете на компьютере, отвечаете на письмо клиента и вдруг на мониторе появляется синий фон и на нем следующее сообщение:

«Компьютер заблокирован. Все ваши файлы зашифрованы. Дешифрование файлов будет стоить 0,076 биткойнов. Следуйте инструкции для оплаты:

1. Отправьте 0,076 биткойнов в биткойн-кошелек #XXX XX .

Каковы ваши дальнейшие действия? Вы будете паниковать, пытаться разблокировать компьютер? Пойдете на поводу мошенникам и постараетесь выкупить у них свои файлы?

Ransomware как совершенствующаяся опасность

Вирусы, вредоносные программы не являются для пользователей чем-то новым с тех пор, как в 2013 году хакеры обнаружили, что могут зашифровать ценные файлы и вымогать у жертв круглые суммы для дешифровки. Успешно эксплуатируя эту возможность, мошенники зарабатывают до 2 млрд долларов в год! Это деньги трудолюбивых владельцев бизнеса. Если прибавить к ним ущерб, который несут компании от сбоя системы, потери производительности и стресса, то получается слишком разорительно.

Ransomware распространяется мошенниками в различных вариантах. Некоторые ставят своей целью найти и зашифровать самые ценные файлы, другие — просто шифруют весь жесткий диск, что делает ситуацию гораздо более неприятной. И даже когда вы очищаете его полностью, файлы по-прежнему продолжают шифроваться. Если вы не готовы к атаке вируса-вымогателя, то это может парализовать всю работу компании. Вот почему управление ИТ-системами в компании очень важно .

Как распространяется вирус-вымогатель

Злоумышленники постоянно пробуют новые способы заражения компьютеров с помощью ransomware. В основе большинства атак лежит обман — вас принуждают к установке вредоносного ПО. Некоторые вирусы-вымогатели, используя уязвимости программ, даже не требуют одобрения установки, но такие атаки, как правило, краткосрочны, потому что ликвидируются после устранения уязвимостей.

Вложения электронной почты

Большинство вирусов-вымогателей распространяется по незнакомой электронной почте. Фишинговые письма максимально маскируются под официальную переписку, заставляя вас открыть вложение или перейти по ссылке. Как только вы это делаете, ваш компьютер заражается вирусом.

Вариацией фишинг-атак, набирающих популярность, является направленная фишинг-атака: вместо рассылки большого количества писем вымогатели отправляют сообщения, точно адаптированные под конкретного человека, часто используя информацию, полученную из открытых профилей в соцсетях. Злоумышленник может выступать в роли нового клиента или даже в роли подрядчика, с которым вы уже работаете.

Веб-страницы, содержащие ransomware

Некоторые веб-сайты содержат вредоносный код, который использует уязвимости в вашем браузере и операционной системе или обманывает вас, заставляя согласиться на выкуп.

Ссылки на эти сайты могут быть встроены в фишинговые письма. Их также можно направлять с помощью текстовых ссылок, рекламных баннеров или всплывающих окон.

Сетевые протоколы передачи файлов и протоколы удаленного доступа

Иногда ransomware пользуется недостатками безопасности в операционных системах или приложениях, которые позволяют распространять и запускать файлы самостоятельно. Это может наносить разрушительное действие. Без необходимости в человеческом участии вирус мгновенно распространяется от компьютера к компьютеру через интернет.

Крупные технологические компании быстро ликвидируют эти дыры в безопасности, как только узнают о них. Это означает, что компании, которые отключают обновления и не пытаются усовершенствовать ИТ-систему, на сегодняшний день являются особенно уязвимыми для такого рода атак.

Как защититься от вируса-шифровальщика

Итак, мы уже поняли, что ransomware может нанести разрушительные действия и потому является дорогостоящим риском. Поэтому возникает закономерный вопрос: как сохранить систему в безопасности?

Инвестируйте в защиту (тренинги для персонала)

Подавляющее большинство атак вирусов-вымогателей направлено на то, чтобы обмануть кого-то, поэтому вы можете снизить риски, сделав информацию о ransomware частью тренинга по ИТ-безопасности.

Убедитесь, что любой сотрудник, который использует компьютер, должным образом предупрежден о подозрительных вложениях и ссылках в электронной почте. Удостоверьтесь, что люди, работающие в вашей компании, не забывают об опасности спама и незнакомых писем, особенно фишинговых писем, специально предназначенных для бизнеса или отдельных лиц.

По иронии судьбы владельцы высокотехнологичного бизнеса иногда становятся наиболее уязвимыми. Возможно, потому что они считают информацию о защите слишком очевидной. Не думайте, что то, что очевидно для вас, очевидно для всех в офисе — мошенники повышают уровень в своих атаках.

Вы можете просто выдать каждому сотруднику соответствующий документ и заставить поставить на нем подпись. Но это все равно что ничего. Гораздо эффективнее поговорить с работниками и убедиться, что они действительно осознают опасность и понимают, как ее предотвратить.

Постоянно обновляйте программное обеспечение

В 2017 году произошли одни из самых катастрофичных хакерских атак: вирусы WannaCry и NotPetya использовали одну и ту же уязвимость в операционной системе Windows. Эта уязвимость была исправлена Microsoft в марте — задолго до того, как эти атаки начались (в мае и июне). А значит, миллиарды долларов, которые потерял бизнес, можно было спасти благодаря простым действиям.

В ситуации домашнего офиса самый простой способ сохранить исправление вашей операционной системы — это просто оставить автоматическое обновление. Да, эти сообщения о перезагрузке компьютера сильно раздражают, но это не столь страшно по сравнению с потерей всей вашей работы.

Еще одна беда ПО, о которой многие не знают, — это заражение вирусом роутера. Если хакер управляет им, он может перенаправлять веб-браузер на вирусную страницу. Руководство по обновлению прошивки содержится в инструкции к роутеру.

Убедитесь, что у вас есть резервные копии

Ничто не заставит вас платить деньги вымогателю, если у вас есть резервная копия со всей жизненно важной информацией. Понятно, что все равно вы не сможете перетащить на диск всю информацию и всегда останется то, что имеет реальную стоимость. Поэтому не стоит экономить на обучении персонала только потому, что у вас есть резервные копии. Но это позволит вам минимизировать проблемы.

Для фрилансеров, консультантов, людей, завязанных на домашнем офисе, для хранения файлов будет достаточно платного облачного хранилища. Таким образом, вы просто сохраняете все важные рабочие документы в папке, которая синхронизируется с облаком.

Контролируйте доступ к сети

Когда в офисе более одного компьютера, есть ключевой фактор, определяющий, насколько тяжело вам причинить вред, — объем информации, которую можно зашифровать. Чем больше файлов и жестких дисков вирус-шифровальщик затронет, тем больше времени потребуется на восстановление данных из резервных копий и тем дольше бизнес будет простаивать.

Сотрудникам не нужна учетная запись с доступом ко всей информации. Им достаточно учетной записи, которая дает возможность выполнять свою работу.

Восстановление после атаки

Если у вас есть резервные копии и налажен процесс восстановления информации, вы быстро справитесь с проблемой.

Нужно ли платить выкуп? Нет. Почему?

- Заплатив деньги, вы как бы заявляете: «Можете снова взломать мой компьютер»

Киберпреступники обращают внимание на то, откуда к ним идут деньги. Если вы выполните их требования, они снова попытаются вас взломать. Как клиент, готовый платить, вы становитесь для них выгодной целью. Тот факт, что вы платите за выкуп чужим людям, чтобы вернуть свои данные, как бы сигнализирует о том, что в целом безопасность ИТ-системы в вашей компании обеспечена не на 100%. Киберпреступники обмениваются этой информацией или продают ее друг другу .

Перечисление денег преступникам делает хуже жизнь всех, кто пытается зарабатывать честным трудом. Потому что единственная причина, по которой мошенники не прекращают свою черную работу, — это потоки денег, поступающие от растерянных жертв. Не становитесь частью порочной системы.

- Есть большая вероятность, что это не сработает

Поймите, что для мошенников вы находитесь вне поля контроля. Вы рискуете потерять не только деньги, но и время, эффективность, которую могли бы инвестировать в работу .

Работа над ошибками

После восстановления файлов перейдите к работе над ошибками, чтобы понять суть проблемы. Открывали ли сотрудники фишинговое электронное письмо? Не кликнули ли они на баннер с вирусом? Может быть, есть сложности с ПО или операционной системой? Как бы то ни было, вам нужно сделать все, чтобы случившееся не повторилось.

Если речь идет о человеческом факторе, убедитесь, что все в офисе проинформированы о том, как произошла атака. Есть высокая вероятность того, что персонал столкнется с подобными атаками в будущем. Убедитесь, что все знают, на что обращать внимание.

Плохая идея — искать и назначать виновных, даже если вас сильно раздражает то, что кто-то открыл фишинговое письмо. Это создает препятствие на пути к честному осознанию произошедшего. К тому же это усложняет коммуникации. Все, что действительно нужно в этой ситуации, — это информированность персонала и грамотные специалисты, готовые взять на себя контроль за ИТ-системой.

Безопасность

Комплекс услуг по обеспечению информационной безопасности предприятия. Подключение к ГИС: АИСТ ГБД, ЕГИСМ и др.

Источник: kontur.ru

Что такое приложения-вымогатели и что с ними делать

Не бывает и недели, чтобы не появилась новость о крупной атаке приложения-вымогателя на какую-нибудь организацию или страну. Подобные атаки несут с собой большие проблемы как отдельным лицам, так и обществу в целом. В последнее время от вымогателей страдают такие объекты, как энергетические компании и топливные трубопроводы.

Оглавление показать

- Определение приложения-вымогателя

- Наиболее распространённые типы вымогателей

- Запугивающие приложения

- Блокирующие экран вымогатели

- Шифрующие вымогатели

- Что такое вымогатели как услуга (RaaS)?

- Кого стараются атаковать вымогатели?

- Компьютеры Mac защищены от приложений-вымогателей?

- Система Linux неуязвима перед вымогателями?

- Что насчёт Android и iOS? На них тоже есть вымогатели?

Ситуация настолько серьёзная, что в этом году Всемирный Экономический Форум (ВЭФ) проводит посвящённый защите от подобных кибератак тренинг Cyber Polygon.

Давайте узнаем, что из себя представляют положения-вымогатели.

Определение приложения-вымогателя

Приложение-вымогатель представляет собой разновидность вредоносного программного обеспечения. Когда человек или организация становятся его целью, они теряют доступ к персональной информации и за возврат этого доступа с них требуют выкуп.

Разработчики вымогателей часто создают их так, чтобы они распространялись по сети и атаковали не только компьютеры разных пользователей, но и подключённые к ним серверы. Таким образом вымогатель Kaseya атаковал несколько дочерних организаций основной компании.

Подобные атаки могут повлиять на работу целой организации. Раньше вымогатели нацеливались главным образом на домашние компьютеры, но теперь они предпочитают крупные компании, государственные учреждения, медицинские и образовательные учреждения. На это есть две главные причины.

- Прибыль. Крупные организации могут позволить себе заплатить многомиллионные выкупы, как недавно произошло с Colonial Pipeline и JBS. Выплаты исчислялись десятками миллионов долларов.

- Слава. Когда хакерам удаётся взломать крупные цели, они привлекают к себе внимание всего мира. Это приносит им известность и помогает получать выкуп.

Количество атак вымогателей увеличивается, а вместе с ними растут и суммы выкупа.

Наиболее распространённые типы вымогателей

Можно выделить три главных типа приложений-вымогателей.

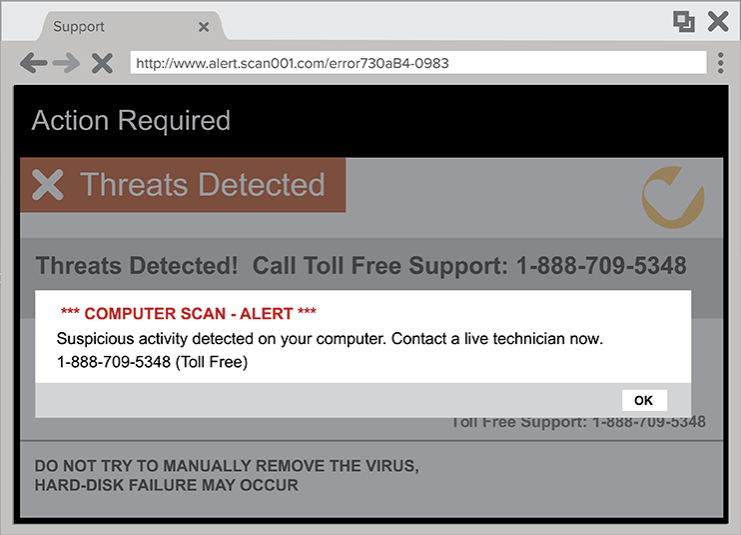

Запугивающие приложения

По-другому их называют ложными антивирусами. Это поддельные приложения информационной безопасности и технической поддержки. Они появляются на экране пользовательских устройств с сообщениями вроде того, что ваш компьютер взломан или на него пробрался вирус. Обычно предлагается как можно скорей позвонить по указанному номеру телефона, чтобы вам помогли решить эту проблему.

Это обман и на самом деле на устройстве нет никакого вируса, не считая самой выдающей окна программы. Эти окна можно игнорировать и продолжать спокойно работать.

Может появиться сообщение о том, что на компьютере найдена вредоносная программа и избавиться от неё можно, только заплатив. Если ничего не делать, скорее всего окна будут продолжать появляться, но больше ничего не произойдёт.

Нужно понимать, что настоящая техподдержка любой компании не сканирует чужие компьютеры без разрешения в поисках вирусов. Когда на компьютере возникает проблема, на нём из ниоткуда не появляются антивирусы, чтобы помочь вам. Это обман, целью которого является заставить вас позвонить по телефону, где вас попытаются избавить от лишних денег.

Блокирующие экран вымогатели

Подобные программы представляют собой более серьёзную проблему. Они способны по-настоящему мешать работать с устройством.

Вы запускаете компьютер, но вместо нормального экрана загрузки или рабочего стола видите нечто необычное. Появляется текст, могут даже показать печать ФБР, Министерства Юстиции США или местной полиции. В тексте может быть сказано, что вас уличили в незаконной деятельности на компьютере и вы должны заплатить за это штраф.

Настоящие правоохранительные органы так не работают. Если человек и правда сделал что-то противозаконное в интернете, ему не будут высылать счёт на оплату штрафа. Скорее в дверь его квартиры постучит ОМОН и человека арестуют, а блокировать экран компьютера никто не станет.

Что хорошо в таких вымогателях, так это то, что скорее всего ваши файлы остались нетронутыми. Вы сами или в сервисном центре такой вымогатель могут удалить и вы снова сможете работать с компьютером как ни в чём не бывало.

Шифрующие вымогатели

Самый неприятный тип вымогателей. Именно они попадают в заголовки новостей, особенно в крупных странах вроде США. Атака вымогателя Kaseya стала одной из наиболее масштабных в серии атак на жизненно важную инфраструктуру страны. Более тысячи предприятий по всему миру испытывают затруднения в работе из-за атак вымогателей.

Главная опасность таких программ в том, что они используют шифрование файлов. В результате владельцы утрачивают доступ к этим файлам.

Обычно решение предлагается простое: платите деньги, мы вышлем вам ключ дешифрования, и вы сможете вернуть доступ к файлам. В противном случае файлы будут потеряны навсегда.

Если заплатить выкуп (обычно в биткоинах), при большом везении преступники отдадут вам ключ дешифрования. Если это правильный ключ и если в приложении-вымогателе нет ошибок (а бывало и такое), вы сможете получить доступ к своим данным. Или же злоумышленники получат деньги и просто не пришлют вам ключ.

Кроме того, ничего не мешает хакерам до шифрования файлов скопировать их для себя. Файлы на вашем компьютере могут быть уничтожены, а их копии продаваться в даркнете, если информация имеет ценность.

Если вы подозреваете что-то неладное, в первую очередь нужно отключить компьютер от интернета.

Как работает шифрование в приложениях-вымогателях

У определённых вымогателей могут быть свои особенности, но в основном принцип их действия следующий:

- Когда вымогатель проникает на компьютер, он начинает зашифровывать хранящиеся на нём файлы. После шифрования исходные файлы удаляются или копии отправляются злоумышленникам.

- Когда ущерб нанесён, приложение показывает сообщение с требованием выкупа. Она может появляться в виде обоев на рабочем столе или разворачиваться на весь экран внутри отдельного приложения.

- Сообщение обычно содержит угрозы. Если жертва быстро заплатит выкуп, хакеры якобы пришлют ключ дешифрования для возврата доступа к файлам. Если выкуп не будет выплачен, файлы будут потеряны безвозвратно.

- Чтобы не попасться правоохранительным органам, авторы вымогателей обычно дают биткоин-адрес, на который нужно переслать выкуп. Биткоин нельзя назвать полностью анонимным платёжным средством, но он повышает вероятность остаться не найденным.

- Если жертва отправит деньги на указанный адрес, хакеры должны прислать файл или пароль.

- Этот файл или пароль запустят программу дешифрования в вымогателе. Если всё пройдёт гладко, файлы будут расшифрованы и вымогатель удалён с компьютера.

Даже в таком случае ситуацию нельзя назвать благоприятной. Вы лишаетесь денег и должны полагаться на честное слово злоумышленников о том, что они удалили все ваши файлы и доступ к ним остался только у вас.

Как защититься от вымогателей

Есть несколько методов защиты от программ-вымогателей. Одни из них должны помочь защититься от атак, а другие свести к минимуму ущерб, когда заражение уже произошло.

Предложения в порядке важности следующие:

- Регулярно производите резервное копирование данных. Это первый способ восстановить данные после атаки вымогателя. Иногда лучше всего полностью переустановить операционную систему на компьютере, а потом восстановить файлы из резервной копии. Сделать это может быть непросто, но это лучше, чем платить выкуп и надеяться на лучшее.

- Убедитесь в защищённости резервных копий. Некоторые приложения-вымогатели ищут резервные копии на внешних дисках или в других местах сети. Убедись, что резервные копии изолированы от основной системы, чтобы вымогатель не смог удалить их.

- Используйте приложения безопасности. Убедитесь, что на всех ваших компьютерах и мобильных устройствах установлены антивирусы. Это значительно снижает вероятность попадания на них вымогателей.

- Обновляйте операционные системы и антивирусы. Операционные системы и приложения безопасности получают обновления с исправлениями уязвимостей, которыми вредоносные программы могут воспользоваться для проникновения. Последние версии программного обеспечения уменьшают риск со стороны вредоносных программ.

- Используйте безопасные сетевые подключения. Публичные сети Wi-Fi обычно небезопасны и работа в них может дать хакерам простой способ установить вредоносные программы. Если вам нужно пользоваться публичными сетями Wi-Fi, используйте VPN. Подключение будет зашифровано и не позволит злоумышленникам проникать в вашу систему. Читайте обзор лучших сервисов VPN.

Вопросы и ответы по приложениям-вымогателям

Что такое вымогатели как услуга (RaaS)?

Приложения-вымогатели как услуга представляют собой экономическую модель киберпреступников, которая позволяет разработчикам вредоносных программ зарабатывать деньги без необходимости самостоятельно распространять их. Преступники без технических навыков покупают готовые программы и распространяют их, отдавая создателям процент от полученной прибыли. Разработчики меньше рискуют, почти всю работу делают покупатели приложений.

Некоторые подобные вымогатели продаются на основе подписки, другие покупаются раз и навсегда.

Кого стараются атаковать вымогатели?

Несколько лет назад вымогатели обычно нацеливались на домашние компьютеры. Ситуация с тех пор успела измениться. Сейчас вымогатели ищут главным образом крупный бизнес, государственные учреждения, университеты.

Это логично, поскольку на компьютерах крупных организаций и государственных учреждений хранится важная информация. Раз она важна, значит стоит денег, которые хотят получить злоумышленники.

Компьютеры Mac защищены от приложений-вымогателей?

Несколько лет назад обладатели компьютеров Apple Mac могли не волноваться по поводу нападения вымогателей. В 2016 году это изменилось, когда появилась программа-вымогатель KeRanger.

Apple обновила антивирусную программу XProtect и остановила распространение этого приложения. Но это не даёт гарантии, что в будущем на компьютерах Mac не появятся новые вымогатели.

Система Linux неуязвима перед вымогателями?

Операционная система Linux является мишенью приложений-вымогателей как минимум с 2017 года. Тогда произошла атака приложения Erebus на южнокорейский хостинг.

Что насчёт Android и iOS? На них тоже есть вымогатели?

Смартфоны и планшеты тоже могут пострадать от вымогателей. На платформе Apple iOS это происходит реже, чем на Android, но гарантий нет в любом случае.

Заключение

Приложения-вымогатели являются одной из главных компьютерных угроз наших дней. От них могут пострадать инфраструктура, поставки и любые другие подключённые к интернету системы. Пользователи домашних персональных компьютеров из-за них могут лишиться своих файлов. При самом плохом развитии событий атака вымогателя может лишить пострадавшего конфиденциальности, если украденная информация попадёт в интернет.

Чтобы защитить свои данные, в первую очередь нужно регулярно производить резервное копирование и быть готовым восстановить систему с нуля. Это лучший вариант, чем платить без гарантии получить свои данные обратно и сохранить их конфиденциальность.

Пожалуйста, оцените статью.

Источник: trashexpert.ru