VeraСrypt — аналог TrueCrypt, обзор, сравнение и установка

Это первая из пяти статей в нашем блоге посвященная VeraCrypt, в ней рассматриваются отличия VeraCrypt от своего предка TrueCrypt, где скачать VeraCrypt, portable установка и русификация.

- Шифрование файлов при помощи VeraCrypt, как создать зашифрованный файловый контейнер

- Шифрование не системного раздела/диска при помощи VeraCrypt на примере USB-флешки

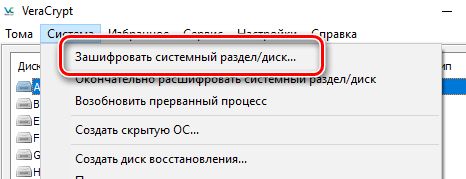

- Шифрование системного раздела/диска c установленной Windows с помощью VeraCrypt

- Используем скрытый том и операционную систему VeraCrypt

С момента закрытия проекта TrueCrypt в 2014 году VeraCrypt остается его самым популярным форком, который не просто повторяет возможности оригинала, но и исправляет ряд уязвимостей TrueCrypt, а также приносит дополнительный функционал, которого не хватало ранее.

Особенности VeraCrypt и отличия от TrueCrypt

- TrueCrypt производил недостаточное количество итераций для PBKDF2 (стандарт формирования ключа шифрования на основе пароля), в VeraCrypt число итераций для системного раздела увеличено с 1000 до 327661, а для остальных разделов и файловых контейнеров с 2000 до 655331, что существенным образом увеличивает крипто стойкость полученных ключей.

- В VeraCrypt исправлены ошибки и оптимизирован код загрузчика, что позволило использовать алгоритм SHA-256 в качестве хеш-функции при шифровании системного раздела жесткого диска, в то время как TrueCrypt использовал менее надежный алгоритм RIPEMD-160.

- Драйверы VeraCrypt подписаны цифровой подписью Microsoft, что необходимо для корректной установки в Windows 10.

- Версии 1.18 и старше позволяют шифровать компьютеры Windows с EFI вместо BIOS, в них также исправлена уязвимость которая позволяла обнаружить скрытые разделы.

- Начиная с версии 1.0f VeraCrypt поддерживает загрузку разделов и контейнеров зашифрованных при помощи TrueCrypt, так же добавлена возможность конвертации зашифрованных TrueCrypt контейнеров и не системных разделов жесткого диска в формат VeraCrypt.

- Исправлены многие программные ошибки: утечки памяти, переполнения буфера и уязвимости загрузки dll.

- Был проведен полный анализ и рефакторинг кода

- Доступны версии для MACOS и Linux

Где скачать VeraCrypt

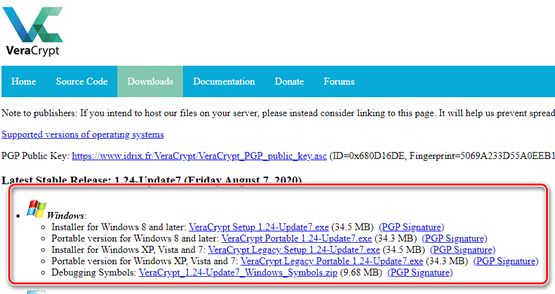

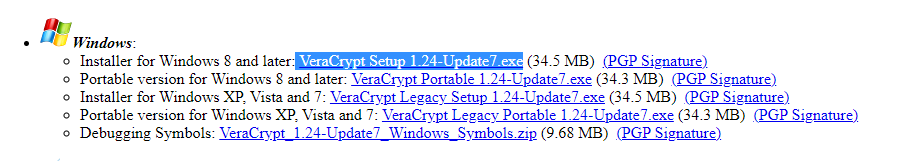

Официальная страница загрузки на сайте VeraCrypt, доступны версии для Windows, Linux, MacOSX, так же PGP подписи установщика и руководство пользователя на английском языке.

Как зашифровать системный диск с помощью VeraCrypt

VeraCrypt Portable (портативная) версия или традиционная установка

Если Вы собираетесь зашифровывать системный раздел диска с Windows, то Вам необходимо установить VeraCrypt, для этого выберите Install в процессе инсталляции, для всех остальных случаев подойдет простое извлечение файлов программы в указанную папку – Extract (это и есть портативная версия).

Русификатор VeraCrypt

Русский язык среди прочих доступен в главном меню программы. Выберите Settings -> Languages, в открывшемся окне найдите Русский и нажмите Ок. Все инструкции и рекомендации в следующих статьях будут приводится для английской и русских версий интерфейса.

VeraCrypt программа для шифрования данных, файлов и папок Шифрование диска или флешки на Windows

Постскриптум

Надеемся, наша статься оказалась полезной, и Вы надежно зашифровали свои данные, но не забудьте позаботиться о безопасности связи – попробуйте наш анонимный VPN, сегодня на специальных условиях c промо кодом VeraCrypt.

Источник: secretvpn.net

VeraCrypt

О программе

VeraCrypt – инструмент с открытым исходным кодом для шифрования файлов. Построен на коде Truecrypt, но включает улучшения для усиленной безопасности данных. Программа предназначена для шифрования файлов, папок или целых дисков

Что нового

- VeraCrypt 1.25.9: Исправлен сбой BSOD в Windows

- Список изменений (английский, официальный сайт)

Новое в версии 1.25.7 (08.01.2022):

- Релиз VeraCrypt 1.25.7: Возвращена поддержка Windows Vista, Windows 7 и Windows 8.1

- VeraCrypt 1.25: Добавлена поддержка Windows 11, macOS 12

- Список изменений (английский, официальный сайт)

Системные требования

Системные требования VeraCrypt

VeraCrypt на данный момент поддерживает следующие операционные системы:

- Windows 11

- Windows 10

- Windows 8 и 8.1

- Windows 7 (должны быть установлены KB3033929 или KB4474419)

- Windows Vista SP2 (должны быть установлены KB4039648 или KB4474419)

- Windows XP

- Windows Server 2012

- Windows Server 2008 R2 (64-bit) (должны быть установлены KB3033929 или KB4474419)

- Windows Server 2008 (должны быть установлены KB4039648 или KB4474419)

- Windows Server 2003

- macOS 12 Monterey

- macOS 11 Big Sur

- macOS 10.15 Catalina

- macOS 10.14 Mojave

- macOS 10.13 High Sierra

- macOS 10.12 Sierra

- Mac OS X 10.11 El Capitan

- Mac OS X 10.10 Yosemite

- Mac OS X 10.9 Mavericks

- Linux x86 (32-bit and 64-bit versions, kernel 2.6 or compatible)

- FreeBSD x86 (32-bit and 64-bit versions, starting from version 11)

- Raspberry Pi OS (32-bit and 64-bit)

Примечание: VeraCrypt 1.24-Update7 – это последняя версия, которая поддерживает следующие версии Windows: Windows 8.1, Windows 8, Windows 7, Windows Vista, Windows Server 2012, Windows Server 2008 R2 (64-bit), Windows Server 2008 и Windows Server 2003.

Примечание: VeraCrypt 1.24-Update8 – это последняя версия, которая поддерживает Mac OS X 10.7 Lion и Mac OS X 10.8 Mountain Lion.

Полезные ссылки

- Добавлена поддержка Windows 11, macOS 12

- VeraCrypt получил исправление уязвимости TrueCrypt

Подробное описание

VeraCrypt — бесплатный инструмент для шифрования «на лету», форк закрытого проекта TrueCrypt с открытым исходным кодом.

Методы шифрования идентичны Truecrypt: Вы можете создавать индивидуальные контейнеры и монтировать их как виртуальные диски, храня при этом файлы в зашифрованном виде.

Создав контейнер с помощью мастера и смонтировав его как диск, Вы можете свободно перемещать файлы на диск, при этом они будут зашифровываться.

VeraCrypt можно использовать для USB устройств флеш-памяти. Вы можете зашифровывать флешки полностью, а можете создать отдельный контейнер на носителе. Во втором случае Вам нужно будет монтировать контейнер как отдельное хранилище каждый раз, когда Вы подключаете флеш-диск к компьютеру.

Надежное шифрование с помощью VeraCrypt

Вы можете использовать файлы из контейнеров напрямую при использовании VeraCrypt. Когда к файлу имеют доступ другие программы, части файлы дешифруются с помощью ключа, созданного при шифровании или во время создания контейнера. Файлы не расшифровываются целиком — VeraCrypt расшифровывает и помещает в память только ту часть файла, с которой ведется работа в конкретный момент времени. При переходе к другой части файла, эта конкретная часть расшифровывается, а используемая ранее зашифровывается после сохранения изменений на диске.

За счет этого шифрование является более надежным, чем в Truecrypt. Усиленная безопасность вызывает небольшую задержку только при открытии зашифрованных разделов без какого-либо влияния на производительность во время использования приложения. Данный подход значительно затрудняет доступ злоумышленника к зашифрованным данным. Кроме того, начиная с версии 1.12 в VeraCrypt используется персональный коэффициент количества итераций (Personal Iterations Multiplier, PIM), который также улучшает безопасность.

Таким образом, VeraCrypt предоставляет более мощную защиту конфиденциальных данных, чем Truecrypt. Инструмент поддерживает монтирование контейнеров TrueCrypt.

Источник: www.comss.ru

Замена BitLocker – обзор VeraCrypt – системы шифрования данных

VeraCrypt, преемник TrueCrypt, представляет собой бесплатную многоплатформенную программу оперативного шифрования, аналогичную BitLocker от Microsoft. Первая работает на различных платформах, включая Windows, MacOS, Linux и Raspbian, в отличие от мелкософтной.

Инструмент предлагает множество функций для создания зашифрованных файловых контейнеров, шифрования томов или разделов, шифрования всей операционной системы и т.д. VeraCrypt также добавляет расширенную безопасность своим функциям и устраняет ошибки, обнаруженные в TrueCrypt, делая себя защищенной от «грубой силы» и других виды современных атак.

Звучит интересно? Тогда давай читать дальше. В этом посте мы познакомим вас с VeraCrypt, расскажем о некоторых преимуществах, а также расскажем о том, как установить и использовать этот инструмент для защиты ваших данных.

Преимущества VeraCrypt

Ниже приведены некоторые из его наиболее важных функций VeraCrypt:

- Шифрование «на лету» : данные «магическим образом» шифруются прямо перед сохранением и дешифруются непосредственно перед использованием без какого-либо вмешательства пользователя.

- Никаких временных ограничений : процесс шифрования или дешифрования можно прервать в любое время и возобновить с того момента, когда он был остановлен.

- Скрытые тома : зашифрованные данные могут содержать скрытый зашифрованный том, который трудно найти или идентифицировать.

- Портативный режим : инструмент может работать в портативном режиме, что позволяет переносить его на флэш-накопитель и запускать без установки в системе.

Как установить VeraCrypt

Начнем с установки VeraCrypt в вашей системе. Вам нужно выполнить следующие шаги:

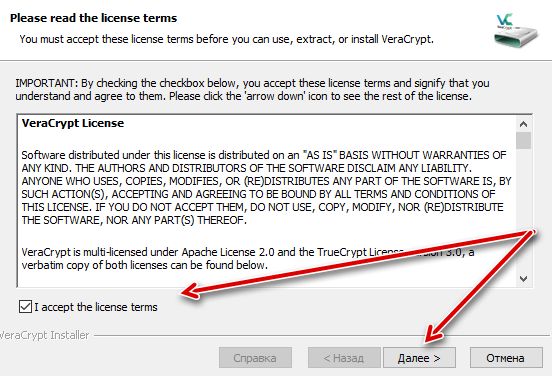

- Загрузите VeraCrypt для своей платформы со страницы загрузки

- Запустите установщик после завершения загрузки.

- Выберите используемый язык интерфейса, отметьте I accept the license terms и нажмите Далее .

- Выберите вариант Установить, нажмите Далее и Установить , чтобы начать процесс установки.

Поздравляю! VeraCrypt теперь установлена в вашей системе.

Создайте зашифрованный контейнер

Зашифрованный контейнер – это зашифрованный файл в вашей системе, который образует виртуальный раздел на вашем компьютере. В этом виртуальном разделе вы можете сохранять файлы, чтобы шифровать их на лету.

Чтобы создать зашифрованный том с помощью VeraCrypt, выполните следующие действия:

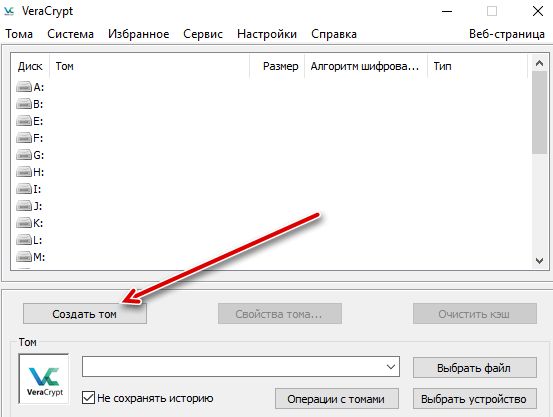

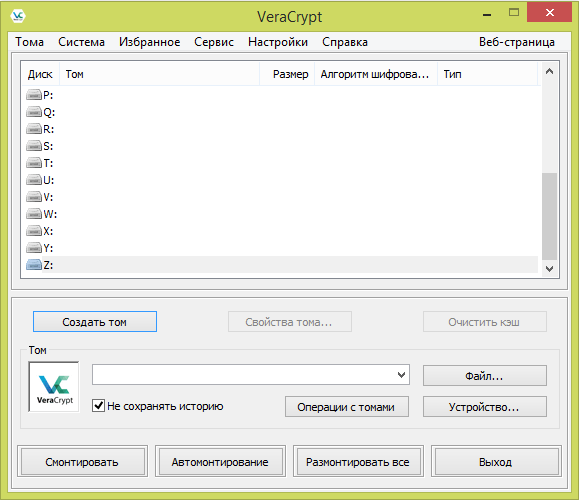

- Откройте VeraCrypt и нажмите Создать том .

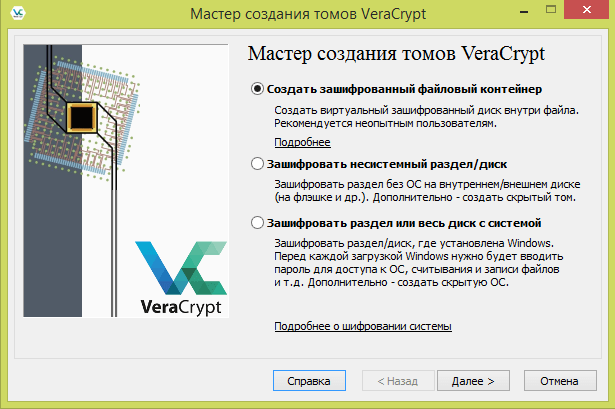

- Выберите вариант Создать зашифрованный файловый контейнер и нажмите Далее .

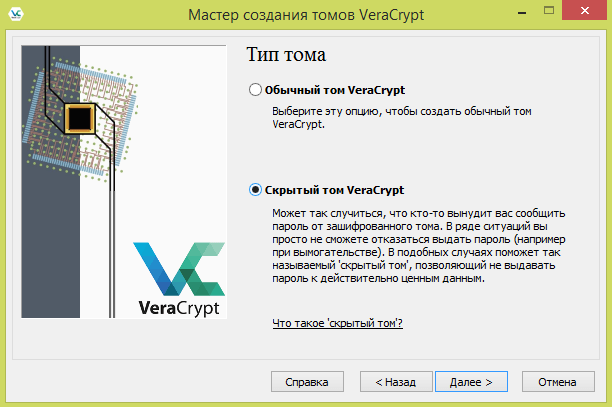

- На следующем экране выберите Обычный том VeraCrypt в качестве типа тома и нажмите Далее .

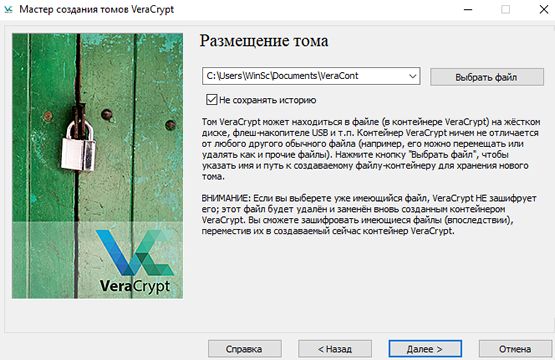

- Теперь вам нужно указать место, где вы хотите создать / сохранить том (файловый контейнер). Нажмите кнопку Выбрать файл и выберите имя и расположение.

Примечание. Зашифрованный контейнер похож на любой обычный файл, поэтому его можно перемещать или удалять. Кроме того, если на этом шаге вы выберете старый файл, он не будет зашифрован, а просто будет заменен новым зашифрованным контейнером.

Примечание. Зашифрованный контейнер похож на любой обычный файл, поэтому его можно перемещать или удалять. Кроме того, если на этом шаге вы выберете старый файл, он не будет зашифрован, а просто будет заменен новым зашифрованным контейнером. - После выбора имени файла и его местоположения нажмите Далее .

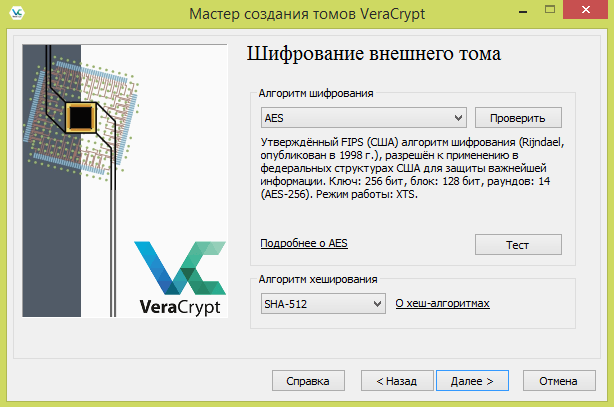

- На следующем этапе выберите алгоритм шифрования и алгоритм хеширования для шифрования контейнера. Если не уверены, оставьте параметры по умолчанию и нажмите Далее .

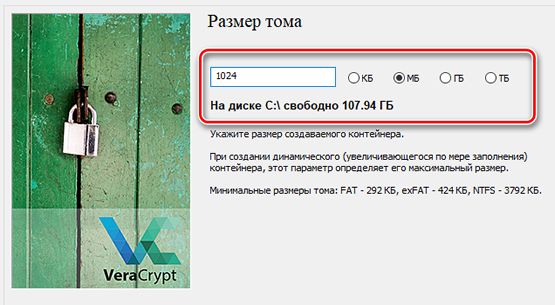

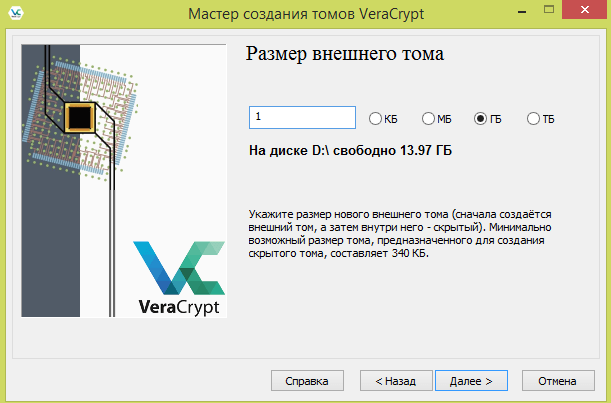

- Укажите размер тома VeraCrypt в соответствии с вашими потребностями и нажмите Далее .

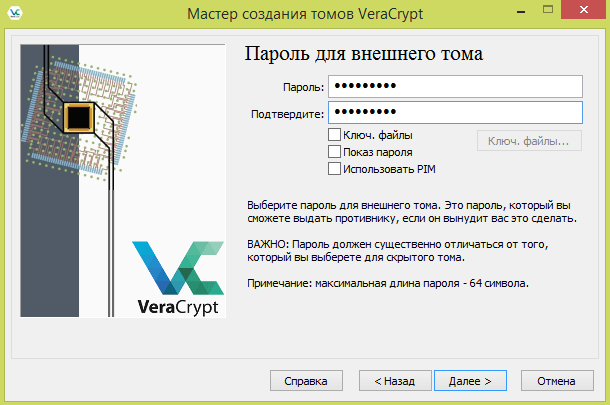

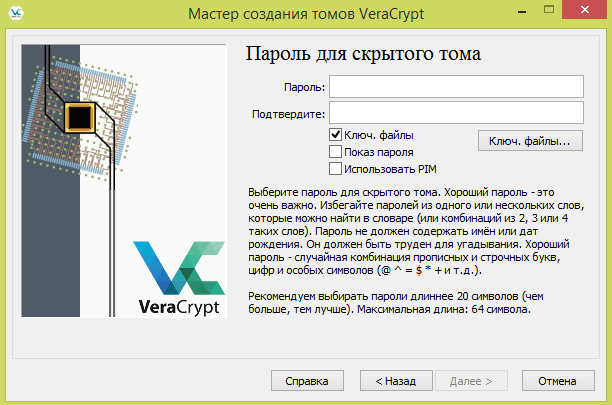

- Теперь введите пароль, который вы хотите использовать в качестве ключа для вашего тома VeraCrypt, и нажмите Далее . Рекомендуется установить надежный пароль, используя комбинацию букв, цифр и специальных символов. Вы можете использовать менеджер паролей для генерации паролей, чтобы создать надежный пароль.

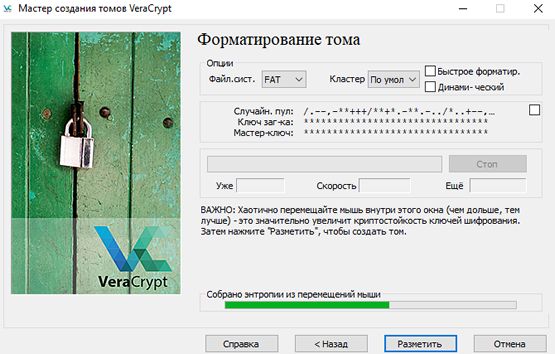

- Теперь выберите файловую систему (оставьте значение по умолчанию, если не уверены) и перемещайте мышь как можно более случайным образом в этом окне, пока индикатор случайности (над кнопками) не станет зеленым. Рекомендуется перемещать мышь не менее 30 секунд.

- Щелкните Разметить , чтобы начать процесс, а затем нажмите ОК .

Ваш том VeraCrypt готов. Вы можете смонтировать его, выполнив действия, указанные ниже, и начать с этого тома защиту своих конфиденциальных данных.

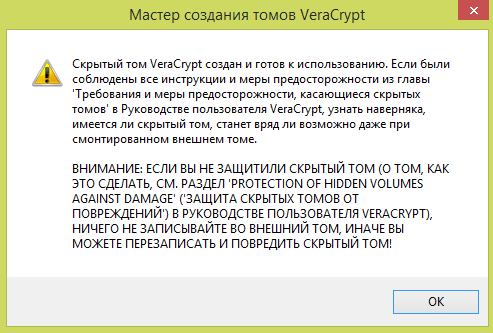

Создайте скрытый зашифрованный контейнер

Скрытый том – это том, созданный внутри существующего зашифрованного тома или контейнера. Этот скрытый том не отслеживается извне и защищен другим паролем. Это означает, что нельзя получить доступ к скрытому тому, даже если знать о его существовании.

Вы можете создать зашифрованный скрытый контейнер, выполнив следующие действия:

- Откройте VeraCrypt и нажмите Создать том .

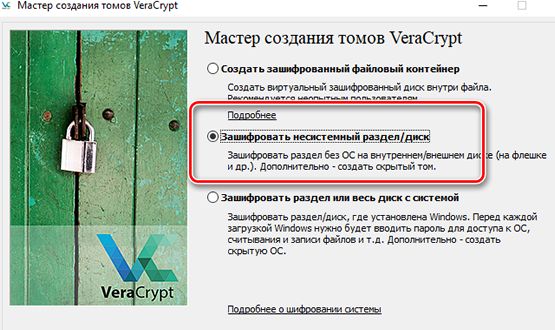

- Выберите второй вариант Зашифровать несистемный раздел/диск.

- Выберите вариант Скрытый том VeraCrypt .

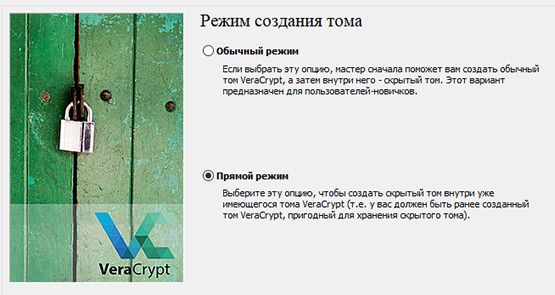

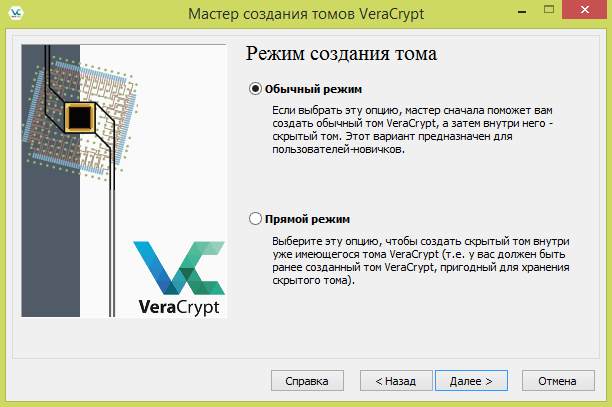

- Теперь вы увидите два варианта (как описано ниже) для создания скрытого зашифрованного контейнера/тома. Выберите опцию Прямой режим и нажмите Далее (если вы ещё не создали контейнер, сделайте это, выполнив шаги, указанные выше)

- Нормальный режим: в этом режиме вам предлагается сначала создать внешний том, а затем внутренний скрытый том.

- Прямой режим: в этом режиме предполагается, что вы уже создали внешний том и вам нужно создать только внутренний скрытый том.

- Выберите существующий зашифрованный том (который будет действовать как внешний том) и нажмите Далее .

- Введите пароль для внешнего тома, нажмите Далее .

- Установите алгоритм шифрования (оставьте значение Автоопределение, если не уверены) и нажмите Далее .

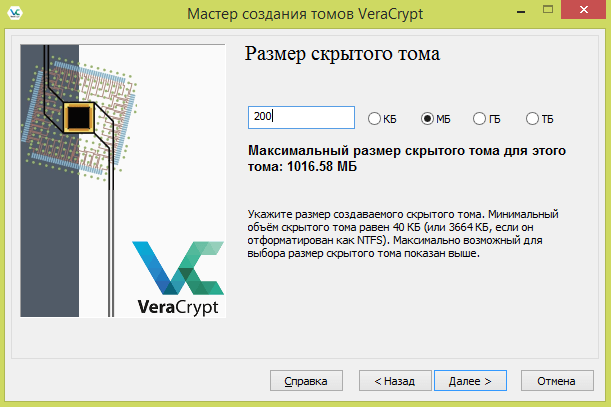

- Задайте размер скрытого тома и нажмите Далее . Помните, что размер скрытого тома должен быть меньше размера внешнего тома.

- Как можно быстрее перемещайте указатель мыши в окне в случайном порядке и нажмите Разметить после того, как индикатор случайности станет зеленым.

После выполнения этих шагов вы успешно создадите скрытый том VeraCrypt, который теперь можно использовать для хранения важных данных, не опасаясь, что кто-либо узнает об этом.

Примечание. Скрытый том находится внутри внешнего тома, поэтому у вас всегда должно быть свободное пространство размером со скрытый том во внешнем томе, иначе данные вашего внутреннего тома будут повреждены.

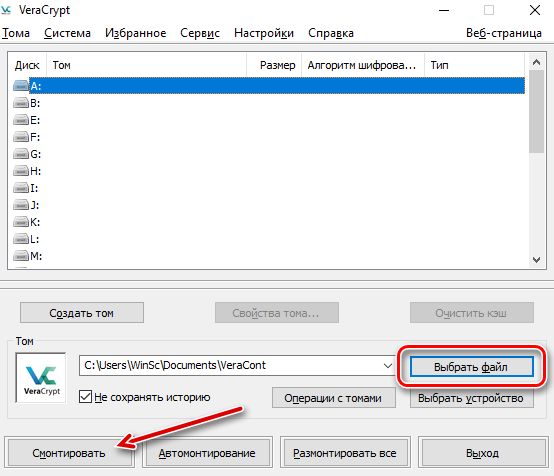

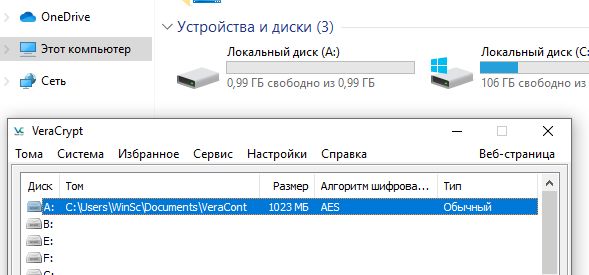

Смонтировать зашифрованный контейнер или раздел

Хотите получить доступ к своим зашифрованным файлам? Это можно сделать следующим образом:

- Откройте VeraCrypt и выберите в списке одну из букв дисков.

- Нажмите Выбрать файл , чтобы смонтировать зашифрованный (или скрытый) контейнер/том, или нажмите Выбрать устройство , чтобы смонтировать зашифрованный раздел в вашей системе.

- Выберите файл при монтировании зашифрованного контейнера или выберите раздел при монтировании зашифрованного раздела и нажмите Смонтировать .

- Введите свой секретный пароль и нажмите ОК .

Вы увидите, что раздел смонтирован и доступен в проводнике файлов Windows 10.

Зашифровать обычный раздел

VeraCrypt также может шифровать разделы, также как BitLocker, это означает, что на жестком диске вашей системы будет зашифрован целый раздел с использованием пароля. Вы можете смонтировать его как зашифрованный контейнер (как описано выше).

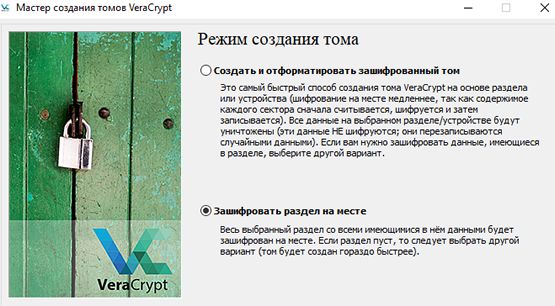

Чтобы зашифровать обычный раздел с помощью VeraCrypt, выполните следующие действия:

- Откройте VeraCrypt и нажмите Создать том .

- Выберите второй вариант Зашифровать несистемный раздел / диск и нажмите Далее .

- Выберите раздел, который вы хотите зашифровать, и нажмите Далее . Примечание: не выбирайте системный раздел на этом шаге, то есть любой раздел, на который вы могли установить Windows, MacOS, Linux или любую другую ОС в вашей системе.

- Выберите второй вариант Зашифровать раздел на месте и нажмите Далее . Примечание: не выбирайте первый вариант, иначе вы можете потерять важные данные, потому что это отформатирует раздел, и все данные на выбранном разделе будут потеряны.

- Выберите алгоритмы шифрования (если не уверены, оставьте значение по умолчанию) и нажмите Далее .

- Установите пароль для зашифрованного раздела и нажмите Далее .

- Теперь как можно быстрее перемещайте указатель мыши в окне в случайном порядке и нажмите Разметить или Далее после того, как «полоса случайности» станет зеленой.

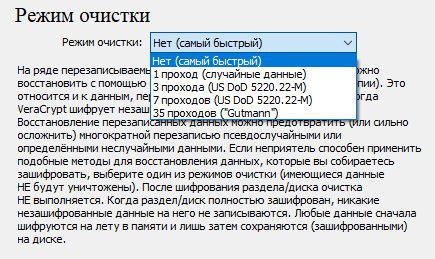

- Выберите режим очистки (выберите «Нет», если не уверены), нажмите Далее , а затем нажмите Зашифровать , чтобы начать шифрование.

Примечание. Режим очистки необходим в ситуациях, когда у вас есть важные данные на выбранном разделе, которые вы не можете подвергать риску. Хотя VeraCrypt зашифрует ваш диск с его полными данными, люди могут восстановить некоторые незашифрованные данные с помощью современных технологий, если вы не выберете режим очистки, поэтому выберите любой вариант, кроме 1 проход.

Молодец, вы успешно зашифровали раздел. Теперь вы можете установить его для автоматического хранения и шифрования данных.

Зашифровать системный раздел

В этой схеме шифрования пароль необходим для запуска или загрузки вашего ПК.

Выполните шифрование системного диска следующим образом:

- Откройте VeraCrypt, щелкните меню Система и выберите Зашифровать системный раздел/диск.

- Выберите Обычный и параметр Зашифровать системный раздел Windows → нажмите Далее .

- Выберите вариант Одиночная загрузка, если в вашей системе только одна ОС. Если у вас несколько операционных систем, выберите Мультизагрузка.

- Установите алгоритм шифрования (не меняйте, если не уверены) и нажмите Далее .

- Введите пароль и нажмите Далее .

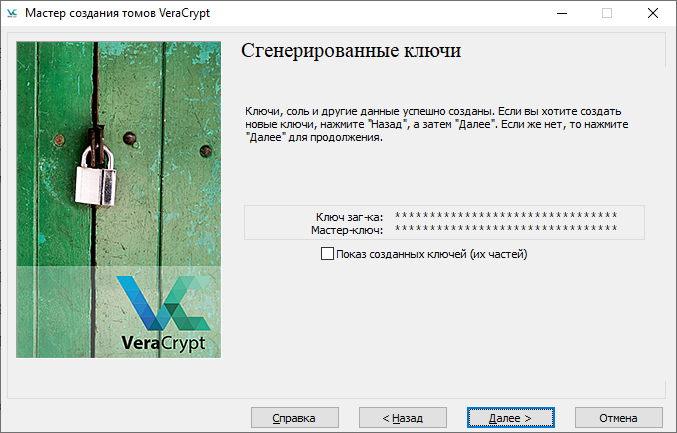

- Теперь произвольно перемещайте указатель мыши в окне VeraCrypt, нажмите Далее после того, как полоса станет зеленой.

- Вам покажут сгенерированные ключи и попросят создать аварийный диск, который поможет запустить вашу систему, если она не загружается или некоторые данные повреждены. Просто укажите место, где вы хотите, чтобы VeraCrypt сохранил ISO-образ диска (который впоследствии можно записать на компакт-диск или флешку), нажмите Далее .

- Выберите режим стирания данных (если это важные данные и вы не хотите, чтобы кто-либо восстановил их с вашего диска с помощью дополнительных инструментов), нажмите Далее , а затем нажмите Тест .

- Прочтите предложенные инструкции или распечатайте их, если возможно (желательно), а затем нажмите OK , чтобы продолжить процесс и перезагрузить систему.

- При перезагрузке VeraCrypt поприветствует вас и попросит ввести пароль (до того, как Windows начнёт загрузку), поэтому введите пароль, нажмите Enter , и, после того, как она проверит ваш пароль, ваша система загрузится нормально.

- После успешной загрузки нажмите Зашифровать , чтобы начать шифрование.

Отлично, теперь вся ваша система зашифрована, и вы можете безопасно хранить важные файлы прямо на рабочем столе или в папке с документами.

Советы по эффективному использованию VeraCrypt

- После загрузки установщика VeraCrypt проверьте целостность файла с помощью его цифровых подписей, чтобы убедиться, что загруженный файл не был изменен злоумышленником.

- Не забудьте сделать резервную копию ваших файлов перед процессом шифрования (особенно в случае шифрования раздела на месте), чтобы избежать потери данных в случае каких-либо сбоев.

- Создайте загрузочный диск в случае шифрования системного раздела, поскольку это помогает восстановиться в случае сбоя системы.

- Используйте надежные пароли, состоящие из нескольких комбинаций букв, цифр и символов, и аккуратно сохраняйте их, поскольку потеря пароля означает потерю данных.

- Выбирайте алгоритмы хеширования и шифрования в соответствии с вашими требованиями безопасности – чем сложнее алгоритм, тем выше безопасность, но меньше скорость.

- Избегайте монтирования/использования зашифрованных томов на ноутбуках или портативных компьютерах при низком энергопотреблении, поскольку VeraCrypt может не отключать тома автоматически в случаях спящего режима или аналогичных системных методов во время отключения электроэнергии.

Надеюсь, что с помощью приведённых выше руководств вы сможете легко шифровать ваши данные. И да, не забудьте сначала сделать резервную копию своих данных.

Источник: windows-school.ru

Шифрование диска с помощью VeraCrypt на Windows для неискушенных пользователей

В интернете уже есть множество статей на эту тему. Я провел короткое исследование, в ходе которого обнаружилось, что большинство из них задействуют стандартные настройки VeraCrypt, которые уже давно отработаны злоумышленниками и не могут считаться безопасными. Поскольку с развитием и появлением на рынке мощных пользовательских устройств растет и спрос на превосходящее его по характеристикам энтерпрайз-оборудование.

Сегодня я расскажу, как мы будем выстраивать линию обороны для защиты данных на устройстве с Windows.

Этот материал вдохновлен статьёй Олега Афонина «Как укрепить «Веру». Делаем шифрованные контейнеры VeraCrypt неприступными». Если вы хотите углубиться в тему ИБ, то можете задонатить и подписаться на него.

Важно

Есть небольшая вероятность, что ваш процессор (старенький или недорогой) не поддерживает технологию ускоренной расшифровки AES. В таком случае расшифровка диска при включении устройства вместо секунд будет занимать минуты (время от ввода пароля до начала загрузки ОС будет занимать больше).

Узнать заранее поддерживает ли ваш данную технологию можно на официальном сайте вендора. Например Intel:

Или проверить можно на сторонних сайтах, пример здесь.

Также можно проверить наличие данной технологии с помощью самой программы VeraCrypt. После установки зайдите в Сервис —> Тест скорости. Нас интересует показатель в правом нижнем углу.

Показатель «Да» будет означать наличие ускорения, показатель «Н/П» — ее отсутствие.

Установка

Скачивайте с официального сайта. Заходим на вкладку Downloads, выбираем версию (Installer for) для своей операционной системы, я выбрал Windows.

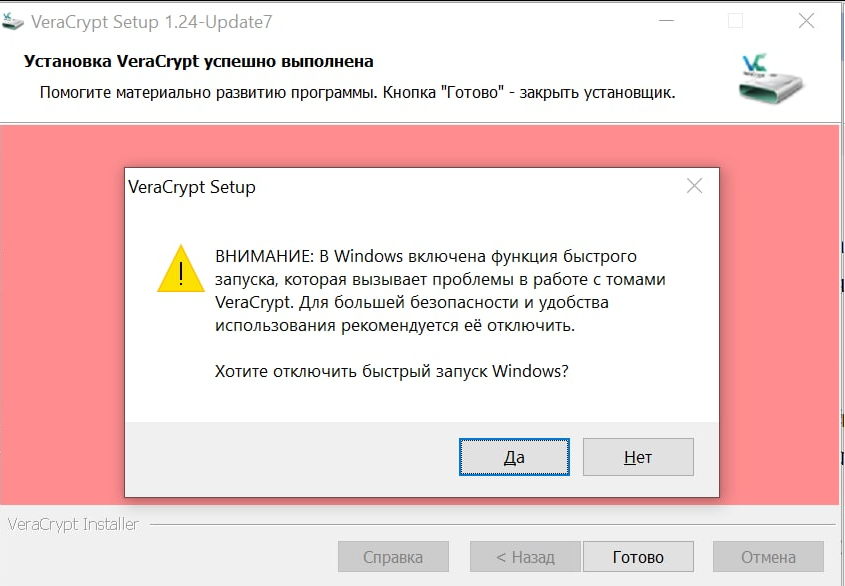

Далее открываем скачанный файл и начинаем установку. Тут все просто, подтверждаем все пункты пока не установим программу.

VeraCrypt в конце процедуры может пожаловаться на функцию быстрого запуска ОС. В этом случае, отключаем ее:

Эксплуатация

После перезагрузки открываем VeraCrypt и создаем новый том. В открывшемся мастере создания томов мы делаем следующее:

- Выбираем «Зашифровать раздел или весь диск с системой»

- Тип шифрования — обычный

- Область шифрования — на выбор два варианта, «Зашифровать системный раздел Windows» или «Зашифровать весь диск». Если у вас доступен второй, то выбираем его.

- Число операционных систем — «Одиночная загрузка», если у вас на машине только одна ОС.

Шифрование

И тут мы переходим к самому интересному, методам шифрования.

В качестве алгоритма мы выбираем проверенный временем AES, а вот с хэшированием уже посложнее.

В первую очередь злоумышленники отрабатывают самые распространенные сценарии, AES и SHA-512, которые стоят по умолчанию. По возможности отказываемся от стандартных настроек: усложняем задачу хакерам, чтобы им пришлось дольше угадывать какой комбинацией вы шифруетесь.

Лично я выберу Whirlpool.

Внимание, ни при каких условиях не выбирайте Streebog, данный алгоритм содержит дыру в безопасности (разработан Центром защиты информации и специальной связи ФСБ России с участием ОАО «ИнфоТеКС»)

Далее идет выбор пароля. Подробнее о том из чего состоит хороший пароль вы можете найти в нашей статье. Важный совет: придумайте уникальный, который еще нигде не использовали. Корпорации хранят даже ваши старые логины-пароли на серверах. Один запрос «правоохранительных» органов и все ваши данные авторизации окажутся у них в руках.

Ставим галочку «Использовать PIM» и идем дальше.

PIM (Personal Iterations Multiplier)

Нас попросят ввести PIM, там же приводится описание данного термина. Чем больше — тем безопаснее, но вместе с тем медленнее. Подождать лишние секунды при загрузке несложно, а нам полезнее.

Если вам интересны конкретные цифры, то ниже будут представлены картинки с тестами:

Настройки PIM по умолчанию (485):

Чтобы у вас сложилось понимание почему мы должны его использовать, представим, что даже если злоумышленник знает пароль, ему придется перебирать все вариации PIM, то есть (1,2,3 . n) чтобы расшифровать диск. И если не знать точного числа, то можно застрять надолго, что играет нам на руку.

Но даже при высоком значении стоит выбирать номер очень аккуратно. То есть комбинации 1234 / 2012 / 1939 / год рождения ребенка / поступления / совершеннолетия сразу отбрасываем. Число никак не должно быть связано с вами, и при этом не быть слишком тривиальным.

Итак, PIM должен быть большим, анонимным и неординарным. Например 1709.

Нам предложат сгенерировать дополнительные ключи, нам они не требуются, нажимаем далее.

Затем последует предложение по созданию диска восстановления. Если вы храните важные данные в защищенном облаке, то можете пропустить данный этап. Если же все данные хранятся только на устройстве, то можно создать флешку восстановления ключей. Даже если злоумышленники найдут флешку — сделать с ней они ничего не смогут.

Как и говорится в описании, годится она лишь для восстановления загрузочного раздела. Пароль придется вводить в любом случае.

Далее идет режим очистки. Описание данное самой программой я считаю достаточным, лишь отмечу, что я выбрал 3 прохода.

Пре-тест

Теперь, когда мы выполнили все необходимые настройки, нам остается лишь сделать пре-тест, в ходе которого компьютер перезагрузится, но вместо привычного значка Windows нас поприветствует холодный интерфейс шифровальщика, который попросит ввести пароль и PIM. Вводим.

Для особых случаев в ходе пре-теста (например если вы резко забыли пароль и PIM придуманные 5 минут назад) существует механизм обхода ввода пароля. Нажимаем на ESC и загружаемся в Windows. VeraCrypt уведомит нас что пре-тест провалился и предложит пройти его снова. Мы от предложения отказываемся.

Заходим в Система —> Окончательно расшифровать системный раздел/диск. Убеждаемся что ничего не зашифровано и повторяем весь процесс шифрования с начала.

В случае успешного входа нас встретит VeraCrypt с оповещением, что пре-тест выполнен успешно, и нам остается лишь зашифровать диск, что мы и делаем, нажав Encrypt, после чего ждем около 15 минут.

Вы сделали это. Вы — Молодец.

Дальше ответы на вопросы:

— За раз шифруется только 1 диск ?

— В данной статье мы шифровали только системный, в том случае если у вас имеются дополнительные, вы повторяете все те же действия указанные ранее. В таком случае для доступа к этому диску вам каждый раз придется заходить в VeraCrypt чтобы размонтировать диск и получить к нему доступ. Лучше просто не держать на втором диске важной информации, чтобы не тратить время на его шифрование.

— Разве увеличение длины пароля на два-три знака из расширенного набора символов не даст схожий или даже лучший результат чем PIM?

— Если подходить с чисто вычислительной точки зрения, то даст. Реальность же такова, что большая часть атак проводится с настройками по умолчанию. Программы, способные использовать атаки с нестандартным значением PIM, можно пересчитать по пальцам одной руки, а программ, которые способны автоматизировать атаки с кастомным рядом значений PIM, и того меньше.

- Информационная безопасность

- Хранение данных

Источник: habr.com

VeraCrypt: как создать криптоконтейнер с двойным дном

30 августа был взломан аккаунт главного исполнительного директора социальной сети Twitter Джека Дорси. Это большой удар по репутации как Дорси, так и Twitter. Можно, конечно, искать виновных и среди провайдеров мобильной связи, ведь аккаунт Дорси был привязан к его sim-карте, доступ к которой предположительно получили злоумышленники, завладев ее дубликатом.

Однако такое объяснение мало утешает тех, кто желает избежать такой неприятной ситуации. Что же делать тем, кто хочет сохранить свои данные и вместе с тем ограничить доступ к имеющимся цифровым активам? Один из наиболее универсальных способов сделать это предлагает DeCenter.

Можно пойти по пути изобретения сложного пароля, однако за его созданием могут проследить злоумышленники, как в буквальном смысле, так и через аппаратные средства — для этого им достаточно получить доступ к «железу», причем сделать это они могут и через Wi-Fi сеть, и через незаклеенный пластырем глазок веб-камеры, который есть почти у каждого ноутбука (привет Эдварду Сноудену, который призывает все же заклеить его).

Альтернативно DeCenter предлагает рассмотреть интересную программу VeraCrypt, она позволяет создать файл, доступ к которому обеспечивается с помощью двух «ключей». Если воспользоваться одним «ключом», то его обладатель получит доступ к одной области хранения информации, где один набор файлов и, соответственно, данных. Если же воспользоваться другим «ключом», потайным, то тогда можно попасть в ту область, где есть те файлы и информация, которые хочется надежно сберечь. Как это работает и можно ли с помощью системы двух «ключей» защититься от злоумышленников?

VeraCrypt доступен по ссылке, где можно скачать программу с расширением .exe (сомневающимся рекомендуем быструю и бесплатную проверку этой программы на Virustotal с помощью набора антивирусных онлайн-программ).

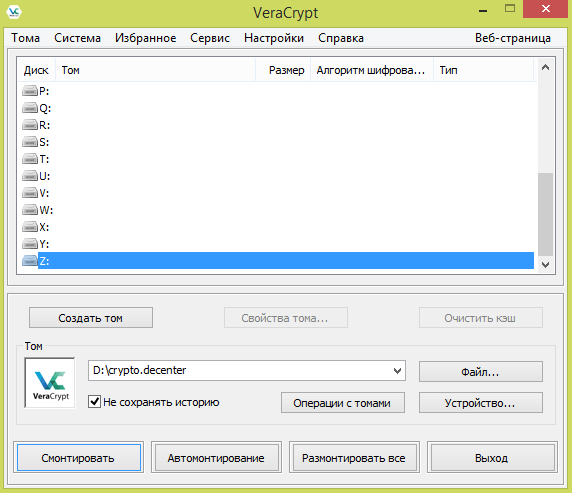

Установив, запускаем VeraCrypt, после чего появится окно:

Обратите внимание, что по дефолту новый диск, на который будут записываться внешний и скрытый тома с информацией, будет Z. Оставим так, как есть. Жмем на кнопку «Создать том» и попадаем в «Мастер создания тома VeraCrypt».

Наша цель — создать зашифрованный файловый контейнер с двойным дном, поэтому далее выбираем опцию «Скрытый том VeroCrypt».

Нас интересует кнопка «Создать зашифрованный файловый контейнер», отмечаем его, жмем «Далее», переходим к выбору типа тома.

Создание внешнего тома

Попадаем в режим создания тома. Если начинаем нашу историю работы VeraCrypt с нуля, то выбираем «Обычный режим» и идем далее.

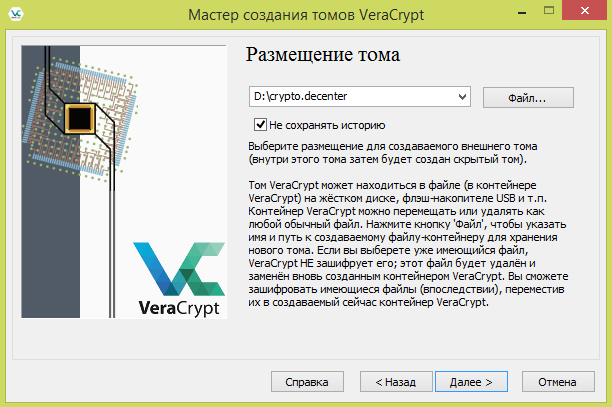

В нашем случае был подключен внешний накопитель (флешка) с именем D и в нем создан файл crypto.decenter. Расширение, как и название, может быть любым.

После этого выбираем алгоритм шифрования. По умолчанию стоит вариант, который оптимален для большинства случаев создания криптоконтейнера, поэтому с ним стоит согласиться, нажав на «Далее».

После этого VeraCrypt предлагает выбрать размер внешнего тома. В нашем случае он составил 1 ГБ, но можно и больше, ведь все зависит от объема информации, который необходимо хранить таким образом.

Далее VeraCrypt предлагает задать пароль для внешнего тома. Стоит обратить внимание, что когда вы задаете пароль (два раза, как обычно), нет никого, кто мог бы физически или с помощью аппаратных средств считать ваш пароль.

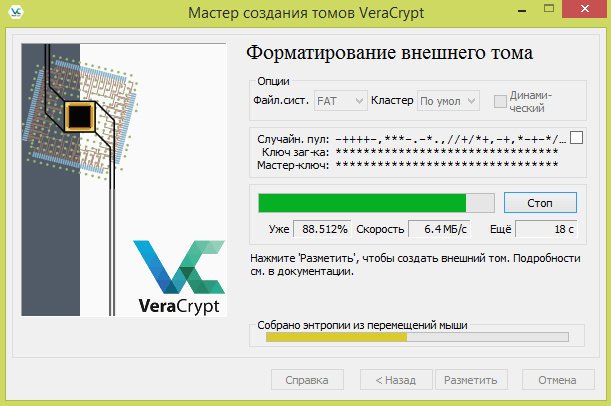

Далее произойдет финальный процесс формирования первого «дна»: двигайте мышью около 30 секунд хаотичным образом, чтобы процесс форматирования внешнего тома завершился и он появился на свет. Подождите некоторое время, а потом нажмите «Разместить». И вот внешний том создан!

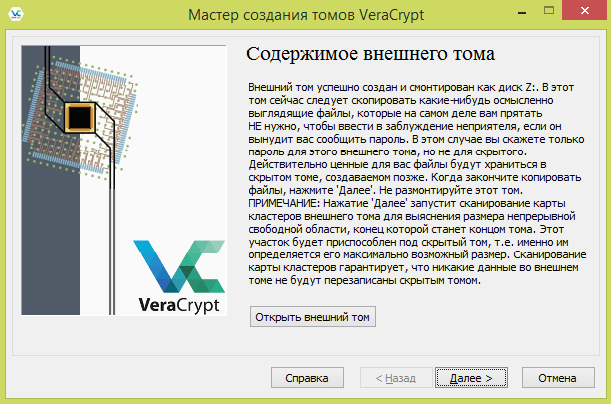

После этого VeraCrypt предложит записать в него информацию, которая годится для того, чтобы открывать его первым «ключом», то есть, быть может, важная, но не самая существенная, которую вы оберегаете от злоумышленников. Работать вы будете с диском Z, который вы увидите, войдя в меню «Мой компьютер» своего ноутбука, к которому вы присоединили флешку.

Создание скрытого тома

После того как заполнено первое «дно» и нажата кнопка «Далее», VeraCrypt предложит в соответствии с опцией, которую мы выбрали, создать теперь второе «дно», то есть скрытый том. Он будет иной областью информации, но находиться он будет в той первой области, открываемой первым «ключом». Поскольку размер первого «дна» составил 1 ГБ, то это и будет приблизительно максимальным возможным размером и для второго «дна». Но в нашем случае его размер составит 200 МБ.

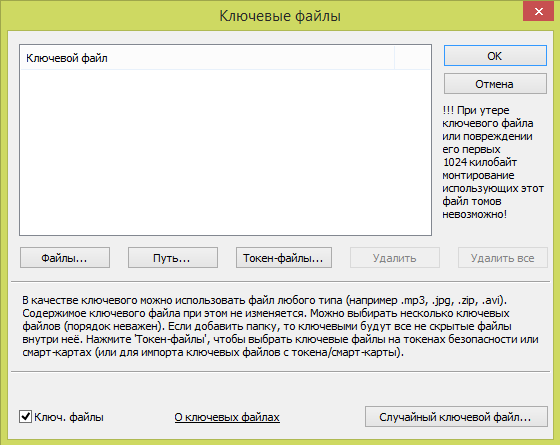

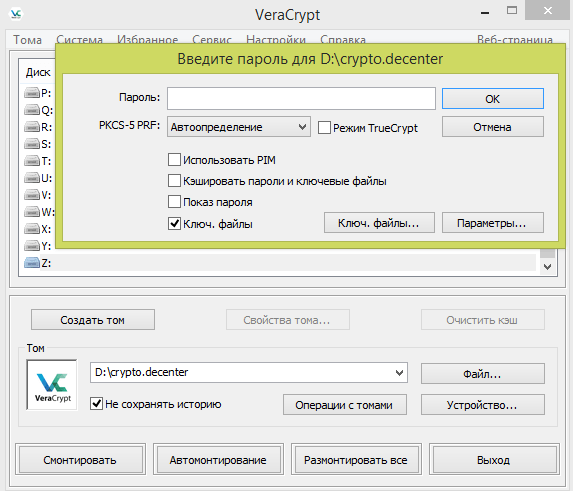

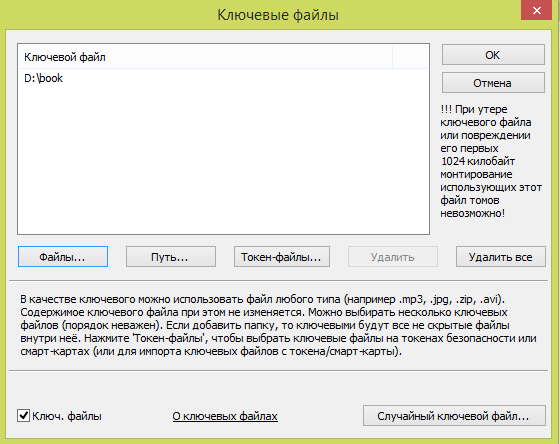

А вот далее предлагаем не вводить просто пароль (этому вы уже научились на примере первого «дна», только не забудьте, что для второго «дна» пароль нужен другой). В VeraCrypt есть возможность «открывать» доступ к скрытому пространству не с помощью пароля, а с помощью ключевого файла. Поэтому отмечаем галочкой «Ключевые файлы» и начинаем осваивать новый поворот в работе с VeraCrypt.

Далее попадаем в следующее меню:

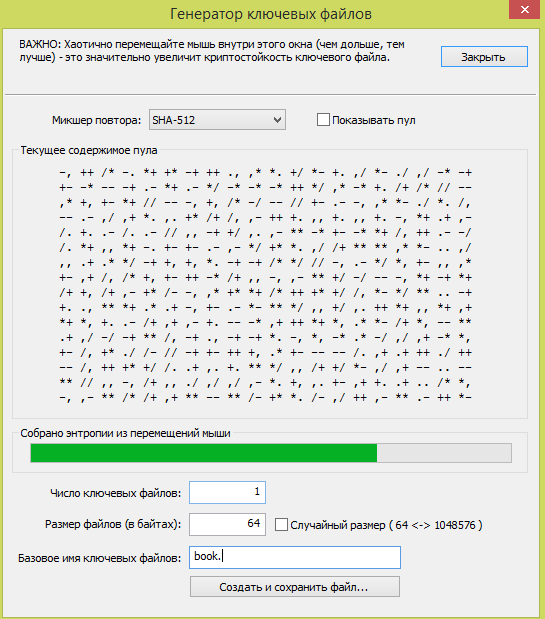

Ключевым файлом может быть любой файл, которому вы захотите присвоить статус такового, внеся в пустующее поле и нажав на проводник «Файлы». Можно создать случайный ключевой файл — это что-то новое, и вот давайте это сделаем. Жмем на кнопку внизу этого меню попадаем в «Генератор ключевых файлов».

Далее снова двигаем мышью около 30 секунд, не забываем назвать файл (в нашем случае это «book»), расширение для файла не надо ставить. После того как создадим и сохраним файл, жмем на кнопку «Закрыть» и выходим из «Генератора ключевых файлов».

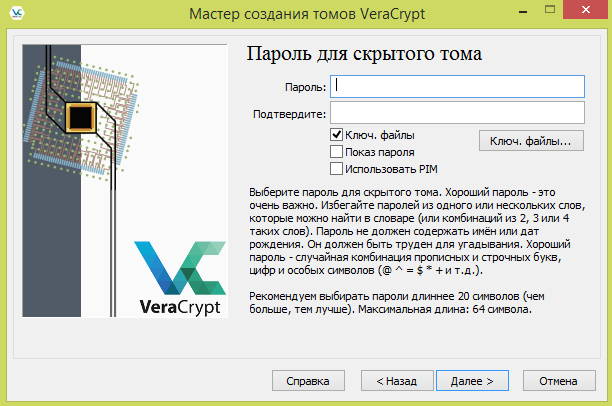

Возвращаемся к меню «Пароль скрытого тома»: галочка «ключевые файлы» уже была поставлена, ключевой файл создан, значит теперь — вперед, жмем «Далее».

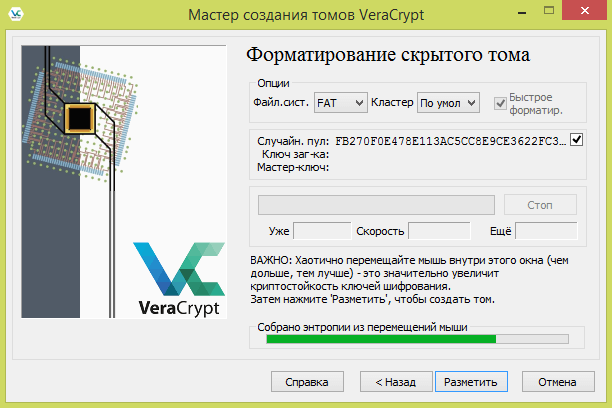

После этого происходит последний этап перед появлением на свет скрытого тома (снова двигаем мышью 30 секунд) — второго «дна», который мы защитили с помощью потайного «ключа» — ключевого файла, и в это «дно» мы сможем записывать самую важную для нас информацию. Подождите некоторое время и нажмите «Разметить».

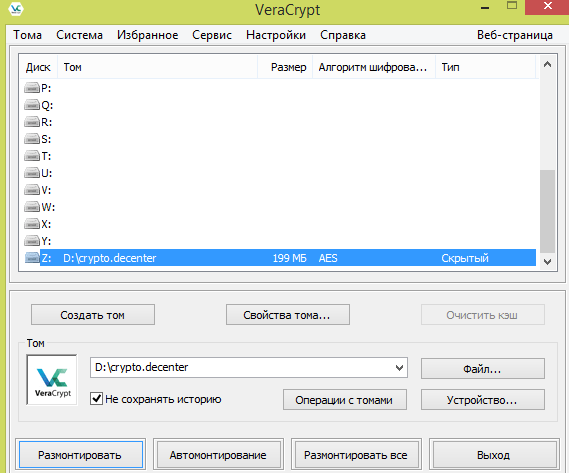

И вот скрытый том создан! Его, как и внешний том, можно аналогичным образом наполнить информацией.

Как пользоваться внешним и скрытым томами

Теперь можем посмотреть, как это все работает. Снова запускаем главный экран, но жмем не кнопку «Создать том» (мы это уже все прошли), а «Файл». В нашем случае речь идет о флешке (диск D), на которой был создан crypto.decenter. Теперь жмем на кнопку «смонтировать», то есть, по сути, мы хотим понять, что же скрывается за файлом crypto.decenter.

Если ввести пароль (в нашем случае это первый «ключ», открывающий доступ к не самой охраняемой информации), то мы увидим эту область данных на диске Z.

А если воспользуемся ключевым файлом, то это будет означать, что мы попадаем в скрытый том. Находим файл book на диске D — его можно было записать где угодно. Например, еще на одной флешке, присоединить эту флешку и также найти этот файл, как он был найден на диске D. Он не секретный, а просто ключевой файл, но кто знает, что именно он и есть «ключ» ко второй области данных? Ведь злоумышленники подумают, что второй «ключ» — это либо пароль, либо ключевой файл, но что это на самом деле, знает только тот, кто создал «ключ». Теперь нам надо воспользоваться им.

Указав в пустом поле путь к ключевому файлу (для этого воспользуемся проводником «Файлы»), жмем ОК и оказываемся как раз в этой скрытой области на диске Z. То, что ее объем 199 МБ (то есть технически доступные из 200 МБ), позволит вспомнить, что именно столько места было отведено для скрытой области информационного пространства.

Жмем на эту строчку, попадаем в скрытую область. Мы смонтировали ее, то есть открыли. Но наступит время, когда что-то нужно поменять в информации в этой области или закрыть скрытый участок на «ключ» — для этого просто жмем на кнопку «Размонтировать», и теперь все опять на замке.

Другие возможности VeraCrypt

Поделюсь еще двумя полезными особенностями данной программы. Заходим на «Главный экран».

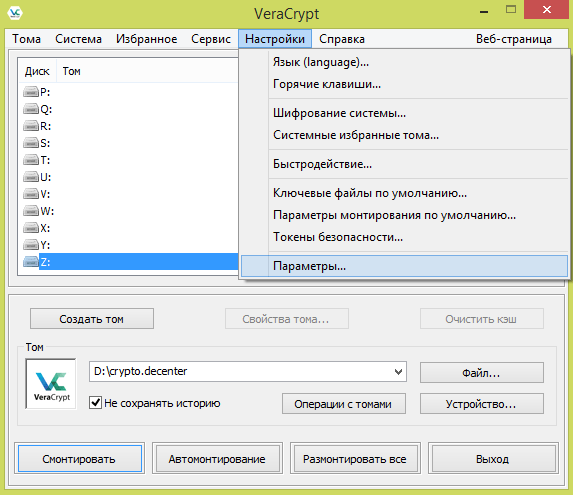

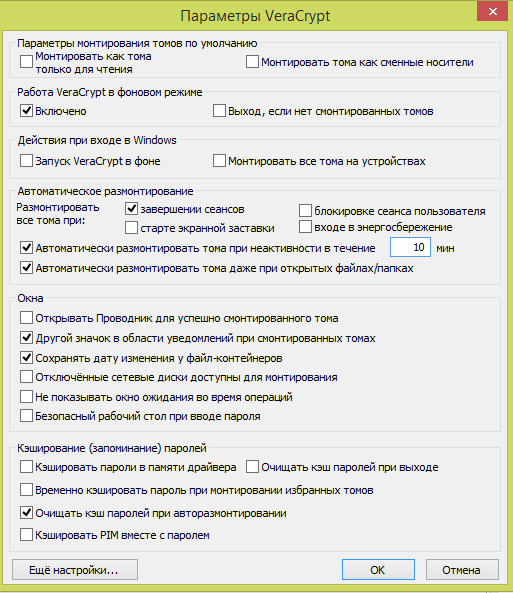

Переходим в «Настройки», далее в выпадающем меню выбираем «Параметры».

Предлагаем обратить внимание на строчку «Автоматически размонтировать при неактивности в течение. ». Это интересный момент: к примеру, вы работаете со скрытой областью, вторым «дном», но отвлеклись и не нажали кнопку «размонтировать». Установите таймер на автоматическое размонтирование — например, 10 минут. То есть через 10 минут скрытый том будет опять надежно и автоматически под замком. Не забудьте нажать ОК для сохранения новых настроек!

Быстрая защита ключевых данных от злоумышленников

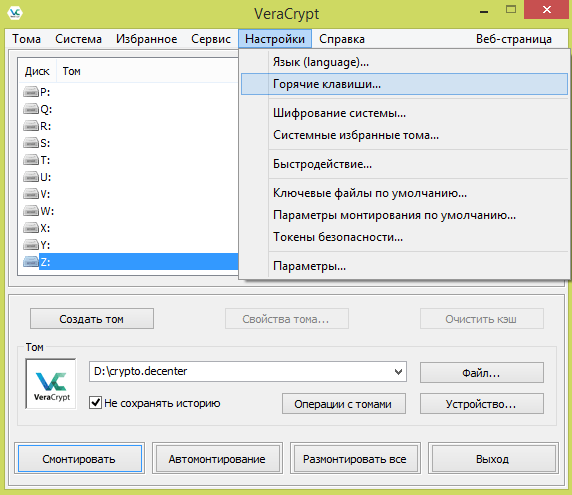

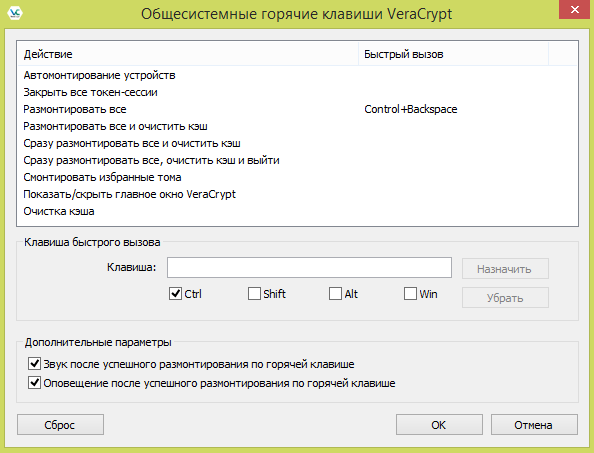

А вот еще одна особенность VeraCrypt. Заходим на «главный экран», идем опять в раздел «Настройки», но выбираем в выпадающем меню пункт «Горячие клавиши».

Здесь есть опция «Размонтировать все», то есть дать приказ программе быстро закрыть на замок все, что открыто «ключами». Можно задать комбинацию клавиш, например, Ctrl + Backspace. Польза от такой опции очевидна.

Какой вывод можно сделать о программе VeraCrypt? У нее есть мощные инструменты шифрования при форматировании внешнего и скрытого томов, так что есть из чего выбрать. Однако присутствует и парадоксальная вещь: если у пользователя установлена программа VeraCrypt, то одного этого уже достаточно для того, чтобы заподозрить его в использовании двойных ключей.

Кроме того, как ни странно, но уязвимость заключается в том, что пользователь может просто забыть тот или иной пароль. А если где-то его записать, то он может быть доступен еще кому-то. В целом программа предлагает изящное решение одной из важных задач человечества — научиться оберегать свои персональные данные от несанкционированного доступа тех, кому такой доступ не предоставляется.

Источник: decenter.org