Настройка туннелей VPN-устройств в Windows 10

Always On VPN позволяет создать выделенный профиль VPN для устройства или компьютера. Always On VPN-подключения включают два типа туннелей:

- Туннель устройств подключается к указанным VPN-серверам до входа пользователей на устройство. Сценарии подключения до входа и управление устройствами используют туннель устройств.

- Туннель пользователя подключается только после входа пользователя на устройство. Пользовательский туннель позволяет пользователям получать доступ к ресурсам организации через VPN-серверы.

В отличие от туннеля пользователя, который подключается только после входа пользователя на устройство или компьютер, туннель устройств позволяет VPN установить подключение до входа пользователя. Туннель устройств и пользовательский туннель работают независимо со своими профилями VPN, могут быть подключены одновременно и могут использовать различные методы проверки подлинности и другие параметры конфигурации VPN соответствующим образом. Пользовательский туннель поддерживает SSTP и IKEv2, а туннель устройств поддерживает IKEv2 только без поддержки резервного использования SSTP.

Как это по-русски? — Как правильно говорить: тоннель или туннель?

Пользовательский туннель поддерживается на присоединенных к домену, не присоединенных к домену (рабочих группах) или присоединенных к Azure AD устройствах, чтобы обеспечить как корпоративный, так и BYOD-сценарии. Она доступна во всех выпусках Windows, а функции платформы доступны третьим сторонам посредством поддержки подключаемого модуля VPN UWP.

Туннель устройств можно настроить только на присоединенных к домену устройствах под управлением Windows 10 Корпоративная или Образовательных учреждений версии 1709 или более поздней. Отсутствует поддержка стороннего управления туннелированием устройства. Туннель устройств не поддерживает использование таблицы политики разрешения имен (NRPT). Туннель устройств не поддерживает принудительное туннелирование. Его необходимо настроить как разделенный туннель.

Требования и компоненты Tunnel устройств

Необходимо включить проверку подлинности сертификата компьютера для VPN-подключений и определить корневой центр сертификации для проверки подлинности входящих VPN-подключений.

$VPNRootCertAuthority = «Common Name of trusted root certification authority» $RootCACert = (Get-ChildItem -Path cert:LocalMachineroot | Where-Object ) Set-VpnAuthProtocol -UserAuthProtocolAccepted Certificate, EAP -RootCertificateNameToAccept $RootCACert -PassThru

Конфигурация Tunnel VPN-устройства

Приведенный ниже пример XML профиля содержит хорошие рекомендации для сценариев, в которых для туннеля устройств требуются только инициированные клиентом запросы. Фильтры трафика используются для ограничения туннеля устройства только для управления трафиком. Эта конфигурация хорошо подходит для клиентский компонент Центра обновления Windows, типичных сценариев групповая политика (GP) и Microsoft Endpoint Configuration Manager обновлений, а также vpn-подключения для первого входа без кэшированных учетных данных или Сценарии сброса пароля.

Telnet, SSH, консоль и терминал — что это и зачем нужно?

Для сценариев принудительной отправки, инициированных сервером, таких как Windows удаленное управление (WinRM), remote GPUpdate и сценарии обновления удаленного Configuration Manager, необходимо разрешить входящий трафик в туннель устройства, поэтому фильтры трафика нельзя использовать. Если в профиле туннеля устройства включен фильтр трафика, устройство Tunnel запрещает входящий трафик. Это ограничение будет удалено в будущих выпусках.

Пример VPN profileXML

Ниже приведен пример ПРОФИЛЯ VPNXML.

vpn.contoso.com IKEv2 Certificate SplitTunnel true 10.10.0.2 32 10.10.0.3 32 10.10.0.2, 10.10.0.3 true true true

В зависимости от потребностей каждого конкретного сценария развертывания другая функция VPN, которую можно настроить с помощью туннеля устройства, — это обнаружение доверенной сети.

corp.contoso.com

Развертывание и тестирование

Туннели устройств можно настроить с помощью скрипта Windows PowerShell и моста инструментария управления Windows (WMI). Туннель VPN-устройства Always On необходимо настроить в контексте учетной записи LOCAL SYSTEM. Для этого потребуется использовать PsExec, один из psTools , включенный в набор служебных программ Sysinternals .

Рекомендации по развертыванию отдельных устройств (.Device) и профилей пользователя (.User) см. в статье «Использование сценариев PowerShell с поставщиком моста WMI».

Выполните следующую команду Windows PowerShell, чтобы убедиться, что профиль устройства успешно развернут:

Get-VpnConnection -AllUserConnection

В выходных данных отображается список профилей VPN на уровне устройства, развернутых на устройстве.

Пример скрипта Windows PowerShell

Для создания собственного скрипта для создания профиля можно использовать следующий скрипт Windows PowerShell.

Param( [string]$xmlFilePath, [string]$ProfileName ) $a = Test-Path $xmlFilePath echo $a $ProfileXML = Get-Content $xmlFilePath echo $XML $ProfileNameEscaped = $ProfileName -replace ‘ ‘, ‘%20’ $Version = 201606090004 $ProfileXML = $ProfileXML -replace », ‘>’ $ProfileXML = $ProfileXML -replace ‘»‘, ‘»‘ $nodeCSPURI = ‘./Vendor/MSFT/VPNv2’ $namespaceName = «rootcimv2mdmdmmap» $className = «MDM_VPNv2_01» $session = New-CimSession try < $newInstance = New-Object Microsoft.Management.Infrastructure.CimInstance $className, $namespaceName $property = [Microsoft.Management.Infrastructure.CimProperty]::Create(«ParentID», «$nodeCSPURI», ‘String’, ‘Key’) $newInstance.CimInstanceProperties.Add($property) $property = [Microsoft.Management.Infrastructure.CimProperty]::Create(«InstanceID», «$ProfileNameEscaped», ‘String’, ‘Key’) $newInstance.CimInstanceProperties.Add($property) $property = [Microsoft.Management.Infrastructure.CimProperty]::Create(«ProfileXML», «$ProfileXML», ‘String’, ‘Property’) $newInstance.CimInstanceProperties.Add($property) $session.CreateInstance($namespaceName, $newInstance) $Message = «Created $ProfileName profile.» Write-Host «$Message» >catch [Exception] < $Message = «Unable to create $ProfileName profile: $_» Write-Host «$Message» exit >$Message = «Complete.» Write-Host «$Message»

Дополнительные ресурсы

Ниже приведены дополнительные ресурсы для поддержки развертывания VPN.

Ресурсы конфигурации VPN-клиента

Ниже приведены ресурсы конфигурации VPN-клиента.

- Создание профилей VPN в Configuration Manager

- Настройка подключений постоянно подключенного VPN-профиля клиента Windows 10

- Параметры профиля VPN

Ресурсы шлюза сервера удаленного доступа

Ниже приведены ресурсы шлюза сервера удаленного доступа (RAS).

- Настройка RRAS с помощью сертификата проверки подлинности компьютера

- Устранение неполадок VPN-подключений IKEv2

- Настройка удаленного доступа на основе IKEv2

При использовании устройства Tunnel со шлюзом Microsoft RAS необходимо настроить сервер RRAS для поддержки проверки подлинности сертификата компьютера IKEv2, включив метод проверки подлинности сертификата компьютера для IKEv2, как описано здесь. После включения этого параметра настоятельно рекомендуется использовать командлет Set-VpnAuthProtocol PowerShell вместе с необязательным параметром RootCertificateNameToAccept , чтобы убедиться, что подключения RRAS IKEv2 разрешены только для сертификатов VPN-клиента, которые привязываются к явно определенному внутреннему или частному корневому центру сертификации. Кроме того, следует изменить хранилище доверенных корневых центров сертификации на сервере RRAS, чтобы убедиться, что он не содержит общедоступные центры сертификации, как описано здесь. Аналогичные методы также могут быть рассмотрены для других VPN-шлюзов.

Источник: learn.microsoft.com

Что такое VPN-туннель и как он работает

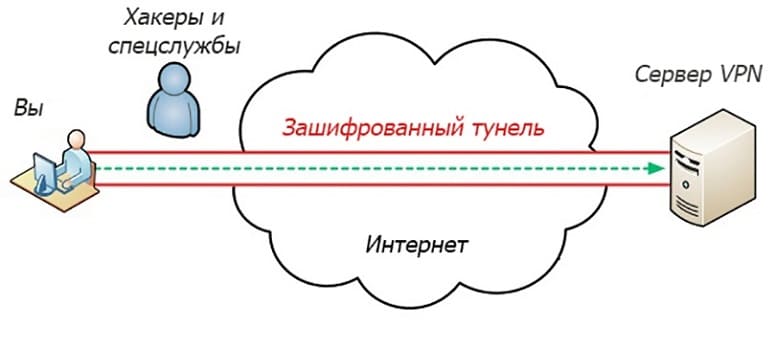

В ы, вероятно, сталкивались с термином «VPN-туннель» или «защищенный туннель». Что это за туннели и почему они важны?

Что такое VPN-туннель

Если кратко, то VPN-туннель — это зашифрованное соединение между вами и вашей VPN. Поэтому ни ваш интернет-провайдер, ни сайты, которые вы посещаете, не могут видеть, что вы делаете, если только они не взломают шифрование, что на практике невозможно. Туннели повышают безопасность вашего интернет-соединения, и многие VPN-сервисы рекламируют их как альфу и омегу онлайн-безопасности.

Чтобы дать развернутый ответ, нам сначала нужно более подробно остановиться на том, как работает Интернет. При доступе к сайту в Интернете вы подключаетесь со своего устройства к своему интернет-провайдеру, который затем передает сигнал на сайт, который вы посещаете. В этом случае и ваш интернет-провайдер, и сайт знают, где вы находитесь, и могут отслеживать, как вы перемещаетесь по сети.

VPN, или виртуальная частная сеть, частично предотвращает это отслеживание двумя способами: сначала перенаправляя ваше соединение, а затем шифруя его. Вместо того, чтобы идти от вашего интернет-провайдера к сайту, он перенаправляет ваше соединение через один из своих серверов. Это изменяет ваш IP-адрес на адрес сервера, создавая впечатление, что вы находитесь в другом месте, что затрудняет отслеживание вас и помогает обойти региональные ограничения.

VPN — не единственный тип программ, которые могут перенаправить ваше соединение: прокси-серверы тоже делают это, как и Tor. Однако, VPN отличаются от этих двух тем, что они шифруют свое соединение с помощью безопасного туннеля. Преимущество заключается в том, что благодаря шифрованию ни сайт, который вы посещаете, ни ваш интернет-провайдер не знают, что вы делаете.

Как работает VPN-туннель

Один из удобных способов визуализировать VPN-туннель — это представить, что вы ведете машину. Когда вы едете по открытой дороге, вас могут увидеть все. В тот момент, когда вы въезжаете в туннель, это становится намного сложнее. Чтобы продолжить аналогию, в случае VPN туннель также имеет охрану на каждом конце и некоторую защиту от слежки внутри.

В результате, когда вы подключаетесь через VPN-сервер, все, что кто-либо может видеть о вашей деятельности, — это какая-то случайная тарабарщина, контрольный знак для вашего интернет-провайдера, чтобы узнать, используете ли вы VPN, хотя вряд ли его это волнует.

Протоколы и шифрование

Чтобы зашифровать ваше соединение, VPN использует так называемый протокол, своего рода соглашение между двумя машинами о том, как «разговаривать» друг с другом, используя определенные правила. В случае протокола VPN это устанавливает определенные требования, такие как тип используемого шифрования и через какие порты должен проходить трафик.

Существует множество вариантов шифрования, но самый распространенный из них называется AES. Он имеет 2 варианта: 128-битный и 256-битный, причем последний часто рекламируется как «шифрование военного уровня». На практике, однако, кажется, что нет большой разницы, когда дело доходит до безопасности. Любой вариант будет взламываться очень долго.

Тип используемого протокола может повлиять на ряд факторов, в первую очередь на вашу скорость. Вообще говоря, чем «тяжелее» шифрование, тем медленнее будет ваше соединение.

Что VPN-туннели делают для вас

В результате VPN-туннель — это хорошо, хотя и далеко от совершенства. Самым большим недостатком является то, что это замедлит ваше соединение. Обойти это невозможно, а использование большего количества туннелей — например, в двойном VPN-соединении — еще больше замедлит его.

Тем не менее, это небольшая цена за улучшенную онлайн-безопасность и определенную степень анонимности. Хотя вам по-прежнему нужно будет использовать режим инкогнито, чтобы еще больше скрыть свои цифровые следы, а также принять некоторые разумные меры предосторожности, такие как не переходить по подозрительным ссылкам, хороший сервис VPN защитит вас от слежки.

Источник: guidepc.ru

Как работает VPN-туннель? Типы VPN-туннелей. Что такое раздельное туннелирование?

Хакеры, снуперы, интернет-провайдеры и правительства могут превратить цифровую жизнь пользователя в ад. Не так уж много требуется, чтобы быть взломанным в интернете, подвергнуться цензуре или постоянно сталкиваться с различными препятствиями, пытаясь получить доступ к определенным услугам. VPN-туннель поможет защититься от всех этих неприятностей.

Как работает VPN-туннель?

VPN туннель – это зашифрованное соединение между вашим устройством и сетью. Допустим, вы хотите отправить электронное письмо своему другу. Несмотря на то, что ваш провайдер не сможет прочитать его содержимое, но он сможет увидеть, откуда оно было отправлено и куда пришло.

Интернет-провайдеры также могут отслеживать, какие сайты вы посещаете, сколько данных загружаете и какое устройство используете. У них есть только одна серьезная причина, чтобы копаться в вашей личной жизни – это продавать данные о просмотрах тому, кто больше за них заплатит. Провайдеры также могут снизить пропускную способность передачи данных, если вы часто загружаете большие файлы.

У хакеров свои мотивы. Они используют вредоносные программы, фишинг, программы-вымогатели, DDoS-атаки и другие методы для перехвата данных и взлома ваших банковских счетов.

Когда вы подключаетесь к интернету через VPN, ваш трафик проходит через зашифрованный туннель, обеспечивая защиту данных и перенаправляя их на один из серверов поставщика VPN. Вы можете сидеть перед своим компьютером в России и притворяться, что вы из Канады. Ни интернет-провайдеры, ни хакеры, не смогут вас идентифицировать, а также получить ваши данные или отследить настоящее местоположение.

Типы VPN-туннелей

Существует множество различных протоколов VPN-туннелирования, различающихся по скорости, уровню безопасности и другим характеристикам. Стоит рассмотреть наиболее распространенные из них.

OpenVPN

OpenVPN – это популярный протокол с открытым кодом, который работает со всеми основными операционными системами. Вы можете загрузить исходный код, просмотреть его и изменить, как вам угодно. OpenVPN может работать через интернет-протоколы TCP или UDP. Он также считается самым безопасным протоколом VPN.

IPSec/IKEv2

Протокол IKEv2/IPSec может похвастаться преимуществами безопасности IPSec и высокой скоростью IKEv2, что делает его серьезным конкурентом в индустрии VPN-туннелирования. Когда ваше VPN-соединение прерывается или вы переключаетесь между сетями, функция автоподключения IKEv2/IPSec восстанавливает все до нормального состояния.

WireGuard

WireGuard – самый новый и быстрый из всех протоколов. Пока он все еще находится на ранней стадии разработки и поэтому имеет некоторые недостатки в безопасности.

SSTP

SSTP – это VPN-протокол, который был создан компанией Microsoft, но он также доступен и на многих других системах. Многие провайдеры VPN скептически относятся к SSTP, поскольку, как известно, компания Microsoft сотрудничает с Агентством национальной безопасности. Тем не менее, нет никаких доказательств того, что протокол использовался не по назначению.

Что такое раздельное туннелирование?

VPN-туннель шифрует весь ваш трафик, но иногда возникают определенные ситуации, когда вам это не нужно. Именно в этом и заключается принцип раздельного туннелирования – вы можете создавать исключения для определенных приложений или сайтов и получать к ним доступ без использования VPN.

Таким образом, вы можете смотреть потоковое видео Netflix из Канады, сохраняя при этом доступ к локальным ресурсам из вашего родного города в России.

Какой VPN-протокол лучше всего использовать?

Все зависит от личных потребностей, но OpenVPN считается лучшим выбором среди большинства провайдеров VPN. У каждого из них есть свои как слабые, так и сильные стороны, которые предпочтут разные пользователи.

Источник: bezopasnik.info

Что такое VPN-туннель и как его настроить?

VPN или виртуальная частная сеть , это метод связывания двух мест, как они находятся в локальной частной сети. Есть несколько причин, по которым вы можете захотеть создать одну. Обычно есть один удобный аспект, и вы также можете захотеть повысить безопасность вашего соединения.

Давайте рассмотрим несколько причин, по которым вам может потребоваться настроить VPN-туннель, а затем рассмотрим различия между запуском туннеля и выполнением полного сервиса VPN на вашем компьютере.

Что такое VPN-туннель?

«Туннель» — это просто связь между двумя локациями через какой-то другой материал. Хорошая аналогия — туннель, идущий под горой. Обе стороны горы связаны прямым путем; в данном случае «гора» — это Интернет. По сути, туннель — это прямой путь через Интернет.

Хотя по определению туннель не зашифрован, обычно причиной его создания является то, что вы хотите добавить к нему некоторое шифрование. Допустим, у вас есть филиал в одном месте с использованием обычного подключения к Интернету, а затем вы хотите подключиться к серверу где-нибудь в вашем главном офисе. Поскольку данные, которые вы передаете между офисами, вероятно, являются конфиденциальными, вы не хотели бы, чтобы кто-то мог просматривать эти данные во время путешествий через Интернет. Вот где VPN-туннель вступает в игру.

Почему вы хотите установить VPN-туннель

Есть много причин, по которым вы можете захотеть настроить VPN-туннель . Первая причина, по которой многие люди используют это, — это шифрование соединения TCP / IP от приложения к серверу. Некоторые приложения, в основном основанные на протоколе клиент / сервер, должны подключаться к серверу базы данных для доступа к своим данным. Использование туннеля — отличный способ не только облегчить соединение для конечного пользователя, но и обеспечить безопасность связи.

Вторая причина заключается в том, что вы хотите зашифровать весь свой трафик, покидая какое-то место. Туннель может быть настроен с помощью обычного или прозрачного прокси-сервера для передачи всех ваших интернет-данных через этот туннель.

Как настроить VPN-туннель

Хорхе написал превосходное руководство по туннелированию веб-трафика с помощью SSH Secure Shell. туннелирование веб-трафика с помощью SSH Secure Shell. туннелирование веб-трафика с Это руководство предназначено для пересылки всего трафика в веб-браузере, но мы используем только локальный порт пересылки для создания простого «туннеля» между компьютерами. Например, предположим, что мы хотим перенаправить локальный порт 5555 на удаленный порт 80, чтобы обеспечить безопасный доступ к веб-приложению на удаленном компьютере. В этом руководстве также предполагается, что у нас есть работающее SSH-соединение на компьютере для шифрования трафика.

- Сначала загрузите Putty и запустите исполняемый файл. Введите имя хоста (IP) и другую информацию о доступе для доступа по SSH.

- Теперь войдите в меню Connection-> SSH-> Tunnels . Здесь мы настраиваем туннели SSH. Введите информацию о порте, для приведенного выше примера номер и настройки показаны ниже.

- После подключения Putty откроет экран подключения к удаленному местоположению. Вы также можете настроить его так, чтобы он не запускал оболочку — тогда он просто покажет пустой экран, но туннель все еще будет открыт.

- Ваш туннель теперь готов к использованию. Откройте веб-браузер или укажите любое приложение, которое вы настраиваете, на localhost, а порт — на то, что вы настроили для пересылки. В этом примере это порт 5555 и перенаправьте его на веб-сервер.

Даже если вы не используете веб-сервер локально, вы увидите, что вы подключаетесь к удаленному серверу так же, как он работает на вашем локальном компьютере. Именно поэтому он называется туннелем — это прямое соединение с удаленным местом через гору Интернета.

Если вы заинтересованы в более надежном VPN-туннеле с более широкими возможностями, ознакомьтесь с отличными ресурсами VPN, которые есть у нас на . Они отличаются от бесплатных VPN о лучших VPN-

Есть ли у вас какие-либо другие уникальные причины для настройки VPN-туннеля между двумя компьютерами? Пожалуйста, поделитесь своими идеями ниже, и, как всегда, дайте нам знать, если у вас есть какие-либо вопросы о настройке этого!

Источник: gadgetshelp.com

Что такое VPN-туннель?

VPN-туннель (он же просто VPN, или виртуальная частная сеть) — это зашифрованное подключение между вашим компьютером или мобильным устройством и Интернетом. Так как подключение зашифровано, никто не сможет перехватить, отследить или изменить ваш трафик, проходящий через VPN-туннель.

Как работает VPN-туннель?

Когда вы используете VPN, ваши действия и данные передаются через Сеть с помощью процесса, известного как туннелирование.

Передающиеся через VPN-туннель данные разделены на фрагменты, известные как “пакеты”, которые помещаются внутри других пакетов данных. Этот процесс называется “инкапсуляция.” Также все эти данные шифруются, что не дает посторонним получить доступ к их содержимому.

Весь ваш трафик проходит через VPN-туннель, обеспечивающий ему полную защиту от посторонних глаз, в том числе от вашего собственного интернет-провайдера. Благодаря VPN ваш исходный IP-адрес будет заменен IP-адресом VPN-сервера, к которому одновременно подключены сотни пользователей. Как следствие, никто не сможет сказать наверняка, какое именно действие было сделано именно вами.

Это ограждает все ваши онлайн-действия, переписку и любой другой трафик от любопытных интернет-провайдеров, правительства или хакеров, отслеживающих действия подключившихся к публичным точкам доступа Wi-Fi пользователей.

VPN-туннель скрывает ваше местоположение

VPN-туннель не только защищает ваши данные от перехвата, но и скрывает ваш IP-адрес, с помощью которого посторонние смогут идентифицировать вас во время работы в Интернете. Но когда вы подключитесь к VPN, сайты будут видеть уже не ваши исходные IP-адрес и местоположение, а, собственно, выбранного вами VPN-сервера.

Таким образом, VPN-туннели помогают обойти цензурные блокировки как локальных сетей, так и самих сервисов, к которым вы хотели бы получить доступ.

Протоколы VPN-туннелирования

ExpressVPN поддерживает разные VPN-протоколы, подходящие для решения любых ваших задач. Приложение автоматически подберет оптимальную конфигурацию подключения, однако опытные пользователи могут настроить свой VPN-туннель вручную.

Различные типы VPN-протоколов

Lightway

Разработанный с нуля компанией ExpressVPN, протокол Lightway обеспечивает более быстрые, безопасные и надежные VPN-подключения. Lightway дает возможность подключиться к VPN-серверу за доли секунды и сохранить VPN-соединение даже при смене сетей. Lightway имеет открытый исходный код и защищен криптографической библиотекой wolfSSL.

OpenVPN

OpenVPN — это исключительно гибкий VPN-протокол с открытым исходным кодом, поддерживаемый различными платформами. Настроить его самостоятельно может быть непросто, при этом OpenVPN отлично подходит для создания быстрых, безопасных и зашифрованных подключений. ExpressVPN позволяет выбрать между UDP (для более быстрых подключений) и TCP (для более надежных подключений).

IKEv2

Это один из более новых VPN-протоколов, доступных широкой аудитории. IKEv2 считается менее ресурсоемкой и более стабильной альтернативой OpenVPN. IKEv2 отлично подходит для использования на любых мобильных устройствах. Установить подключение по протоколу IKEv2 можно только через UDP, а эта опция блокируется некоторыми файрволами.

L2TP/IPsec

Протокол Layer 2 Tunneling Protocol (L2TP) сам по себе не обеспечивает ни надежного шифрования, ни возможностей аутентификации. Internet Protocol security (IPsec) — это гибкий и безопасный протокол, поддерживащий шифрование и аутентификацию для пакетов данных. Поэтому L2TP и IPsec часто используются вместе.

PPTP

Протокол Point to Point Tunneling Protocol (PPTP) был одним из первых в своем роде. Отсутствие шифрование и инструментов аутентификации сделало PPTP самым быстрым VPN-протоколом. Вместе с этим это означает, что ваш интернет-трафик может быть доступным для всех желающих. Мы не рекомендуем использовать PPTP, и этот протокол не поддерживается в приложениях ExpressVPN.

Конфигурация VPN-туннеля

Чтобы начать работу с ExpressVPN, зарегистрируйтесь ниже и загрузите нужное вам приложение для создания VPN-туннеля (для Windows, Mac, Android, iOS, Linux, роутеров и многих других платформ). Затем выберите сервер в одной из десятков стран, подключитесь к нему и наслаждайтесь безопасной и анонимной работой в Интернете.

Удобный и красивый интерфейс приложения позволяет легко создавать и отключать VPN-туннель, а также проводить тесты для определения загруженности того иного сервера.

Источник: www.expressvpn.com