Установка Tails OS на флешку

Дистрибутив Tails от разработчиков браузера Tor и одноимённой сети для установки анонимного соединения – это система вокруг браузера. Именно он должен стать главным инструментом пользователя Tails.

Мы рассмотрим этапы установки Tails на USB-накопитель, начиная с выбора этого накопителя и заканчивая настройкой постоянного раздела. Мы не обойдём стороной и возможные ограничения, с которыми вы можете столкнуться в процессе использования системы. Вполне вероятно, что этот дистрибутив вам не подойдёт.

Что такое Tails Linux

Tails расшифровывается как The Amnesic Incognito Live System (инкогнито Live-система с амнезией). Дистрибутив действительно оправдывает это название, в чём мы с вами и убедимся. В основе дистрибутива лежит Debian с оболочкой рабочего стола GNOME.

Амнезия объясняется тем, что система не сохраняет своё состояние. При загрузке в оперативной памяти развёртывается файловая система Squashfs. Её образ хранится в неизменном виде на USB-накопителе. Однако, вы можете создать раздел с постоянным хранилищем, он заслуживает отдельного внимания и о нём мы поговорим позднее.

Настройка анонимной OS TAILS Linux + TOR

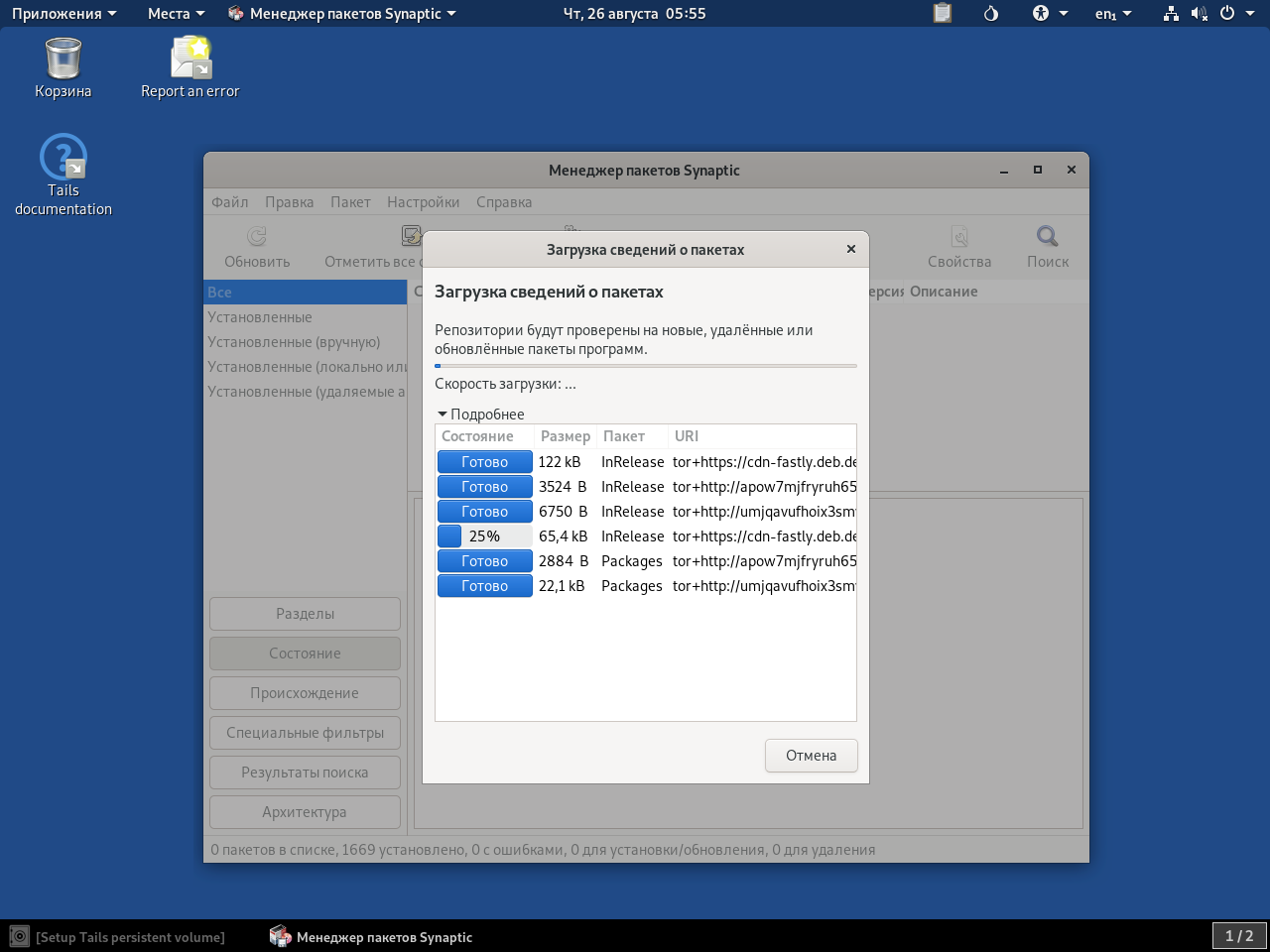

Ключевым приложением системы является браузер Tor. Для выхода в сеть он требует создания защищённого соединения через одноимённую сеть. Это и есть его часть инкогнито. Помимо этого, через эту сеть к интернету подключаются и другие приложения, вроде менеджера пакетов Synaptic.

Системные требования Tails

Разработчики выставляют лишь несколько требований к компьютеру:

- Процессор: 64-битный x86-64-совместимый процессор;

- Оперативная память: не менее 2 Гбайт;

- USB-накопитель: минимум 8 Гбайт (16 Гбайт с постоянным хранилищем).

Так как файловая система находится в образе, то особых требований к USB-накопителю нет, скорость чтения и записи мелких блоков не играет особой роли. По этой же причине не советуем использовать рекомендуемый объем оперативной памяти, пользователю останется менее половины, что явно недостаточно для использования браузера.

Установка Tails Linux

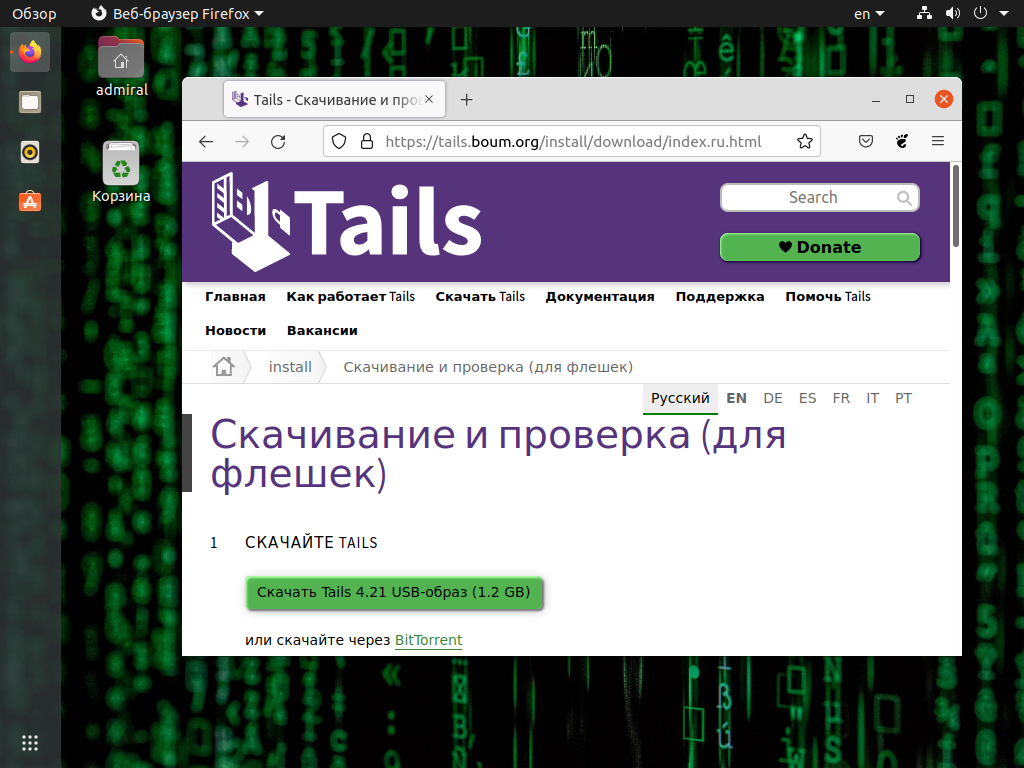

Шаг 1. Загрузка образа

Образ для флешек можно скачать с официального сайта. Советуем использовать torrent-ссылку, так как скорость скачивания с сайта оставляет желать лучшего.

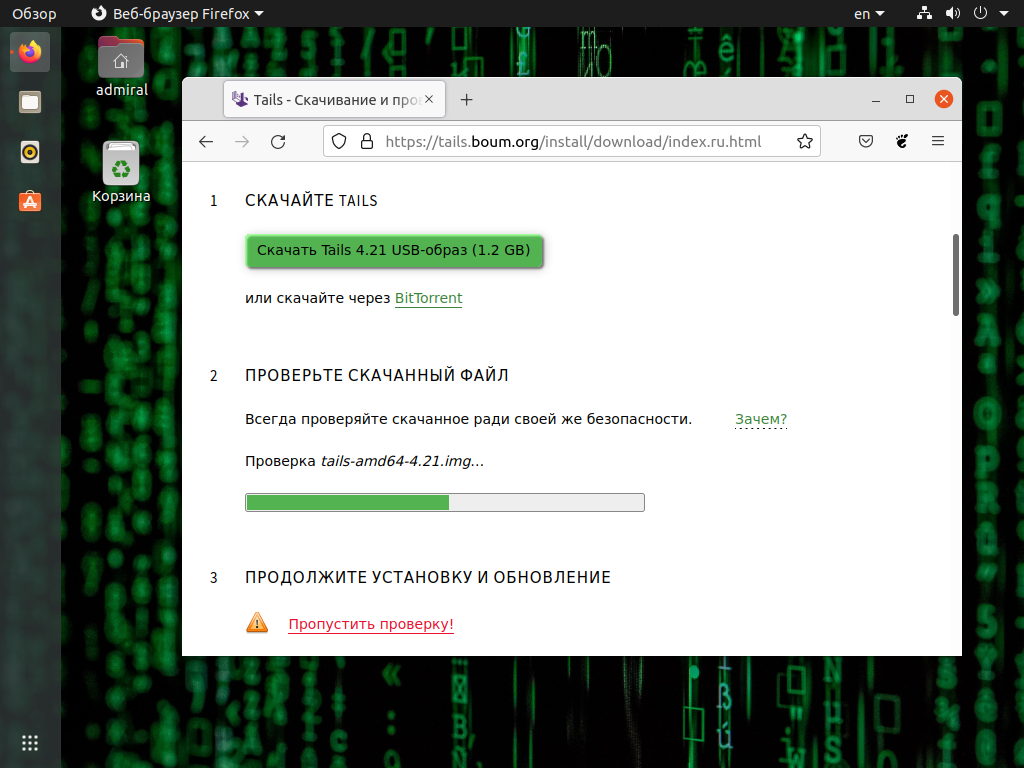

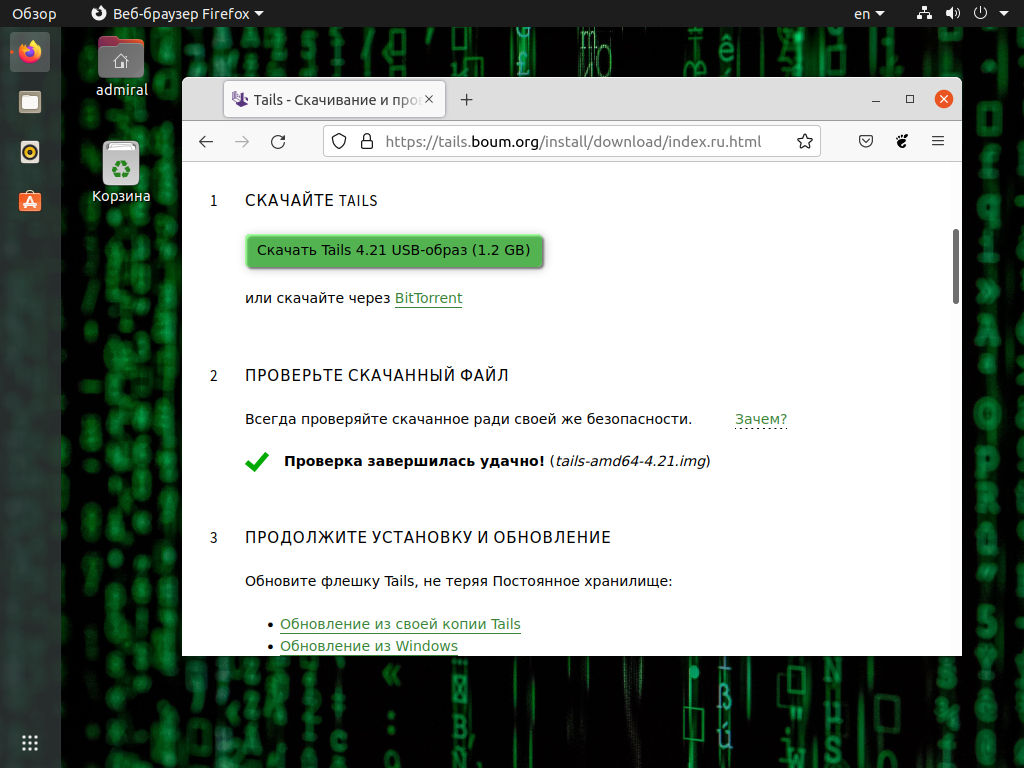

Шаг 2. Проверка образа

После скачивания нам предлагают проверить достоверность образа. Можете сделать это прямо в браузере на той же странице скачивания файла. По версии разработчиков это должно обезопасить вас от подмены образа на версию с бэкдорами и шпионскими программами.

По окончании проверки вам сообщат результат.

Детальный обзор Tails. Самая защищенная ОС

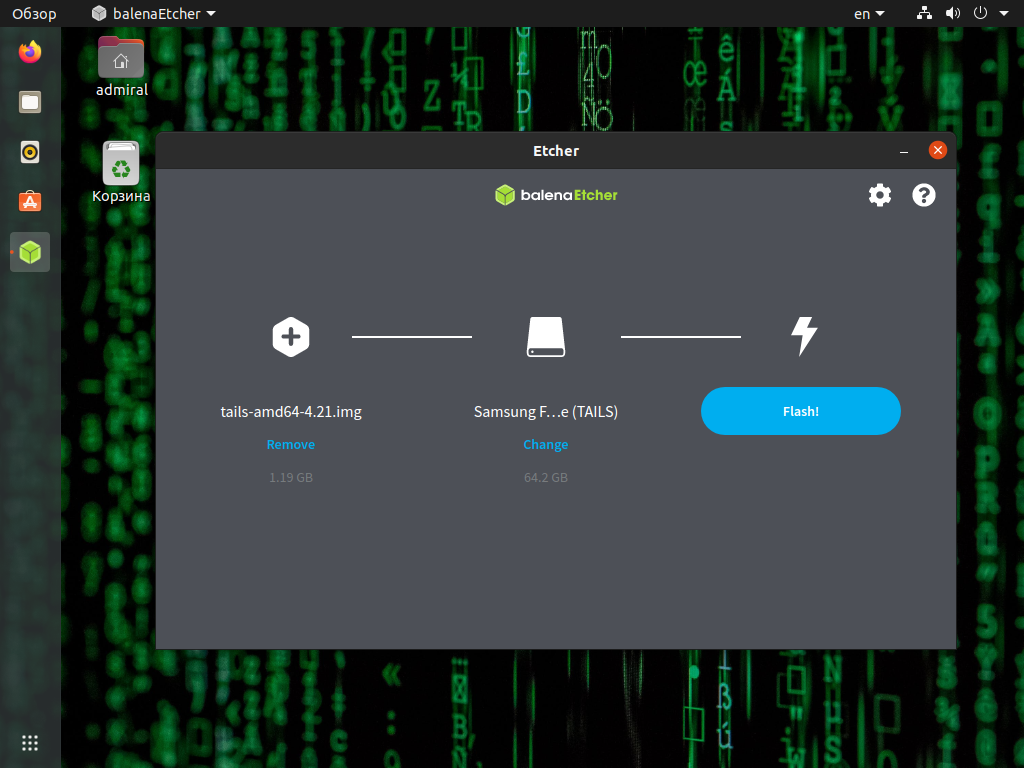

Шаг 3. Запись образа на флешку

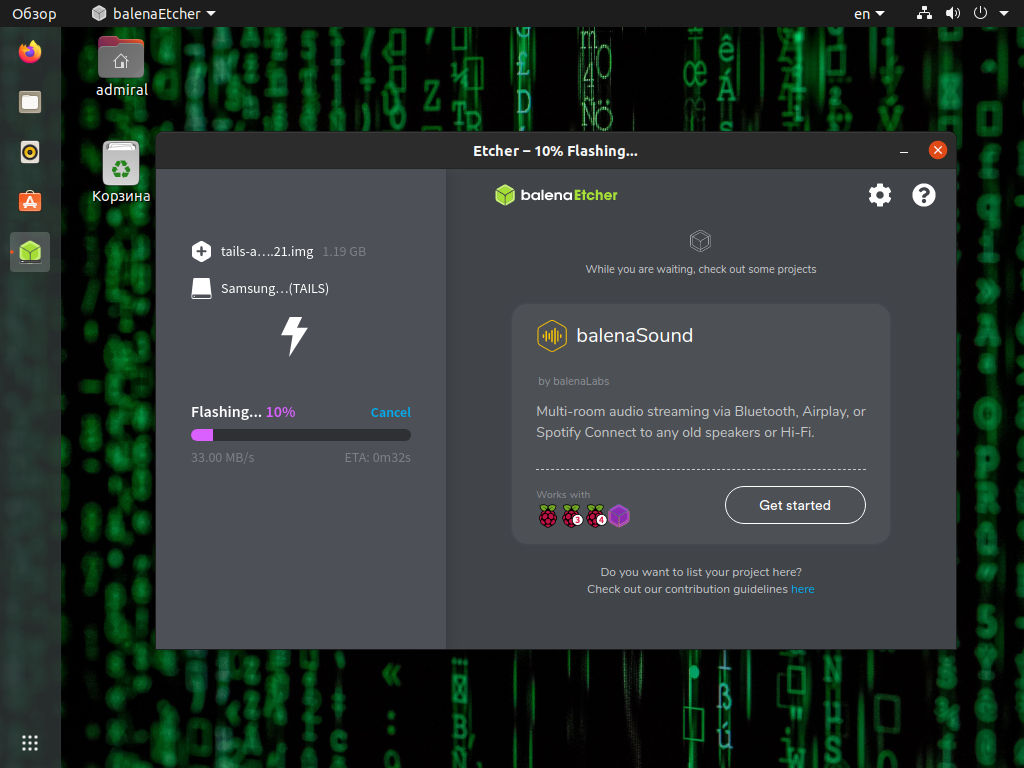

Для записи IMG-образа есть несколько программ, самой простой в использовании на текущий момент является BalenaEtcher. Для записи достаточно выполнить всего три шага: выбрать образ, выбрать накопитель и провести запись. При этом все файлы на накопителе будут удалены.

Разработчики указывают, что для скачивания требуется час времени, а для установки полчаса. Но как можете видеть, они несколько преувеличивают. У нас на эти операции ушло менее 10 минут.

Установка Tails на флешку стоит из записи образа на саму флешку, а потом дополнительной настройки полученного дистрибутива. Первый этап уже завершен.

Шаг 4. Настройка загрузки с флешки

С флешки загрузиться даже проще, чем с внутреннего накопителя. Система загрузится вне зависимости от выбранного режима BIOS/MBR или UEFI/GPT. От вас требуется только выставить правильный приоритет в графическом меню UEFI или в разделе Boot BIOS.

Шаг 5. Загрузка дистрибутива

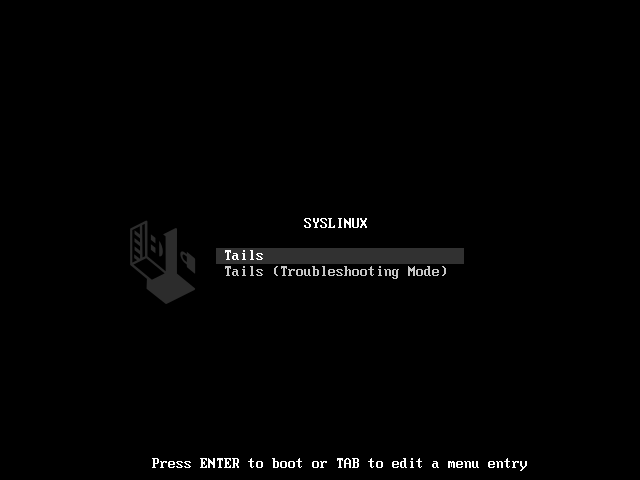

Загрузка через BIOS и UEFI отличается незначительно. Загрузчик для BIOS – это SysLinux.

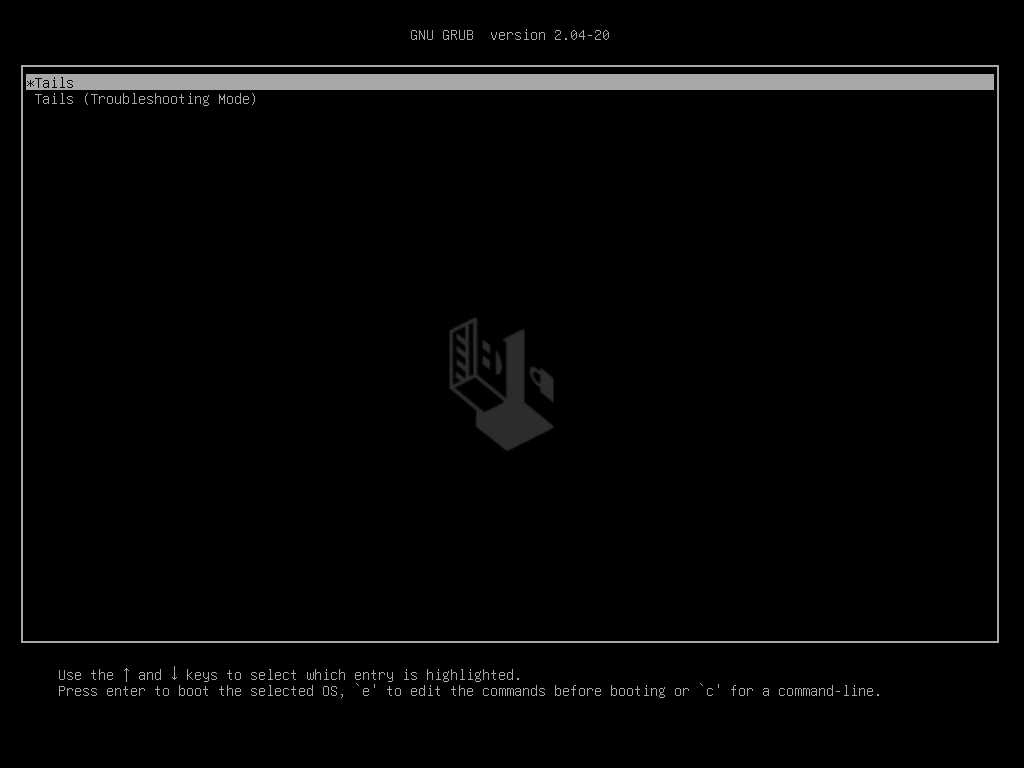

В UEFI при загрузке нас встречает GRUB. В общем случае нажимаем Enter или дожидаемся автоматической загрузки.

Шаг 6. Окно приветствия

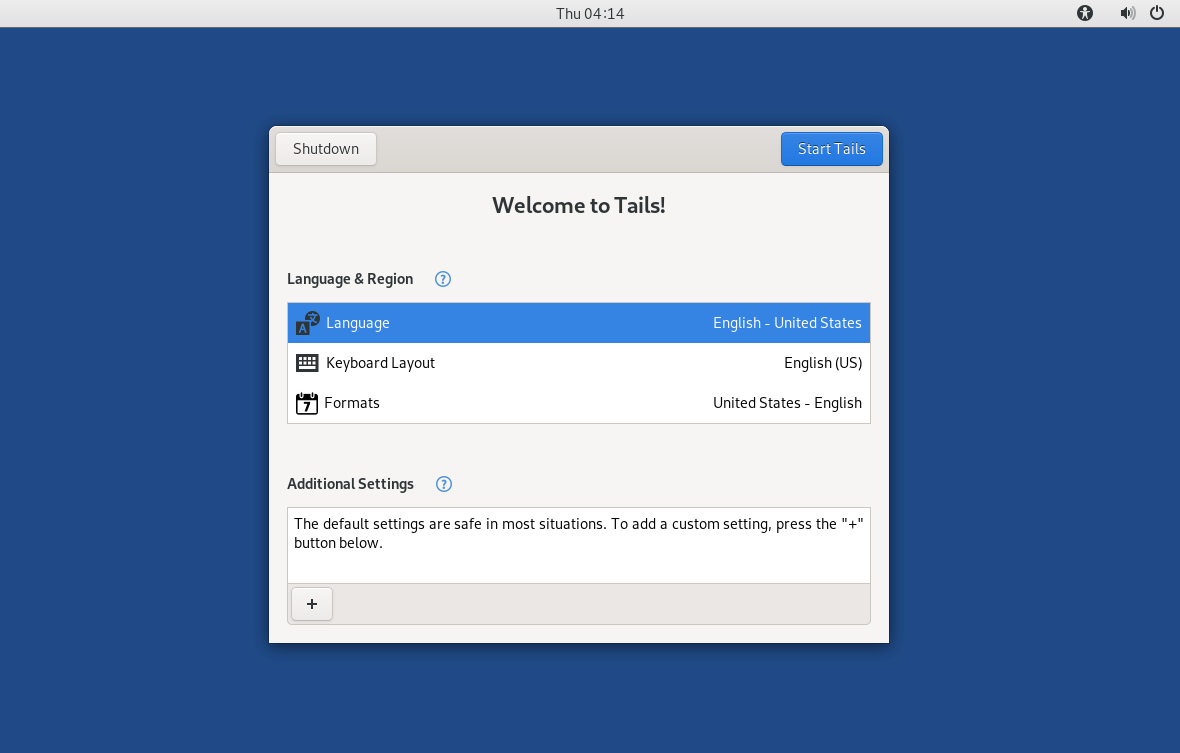

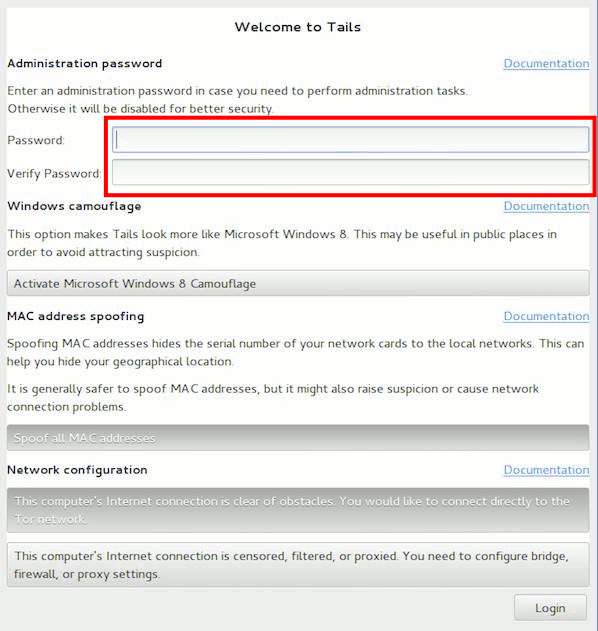

При каждом запуске нас будет встречать одно и то же окно приветствия. В нём нам дают выбрать язык, раскладку, а также настроить дополнительные параметры.

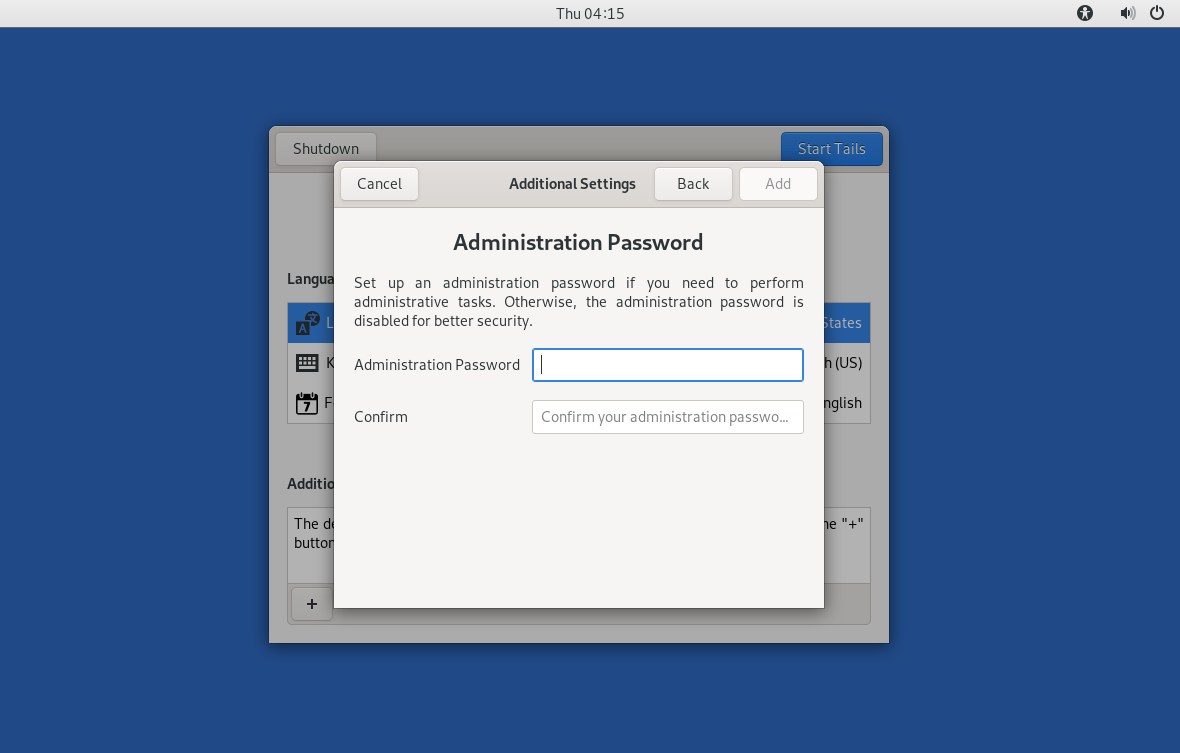

Среди дополнительных параметров стоит отметить смену MAC-адреса, включение небезопасного браузера, который выходит в сеть напрямую, а также задание пароля суперпользователя.

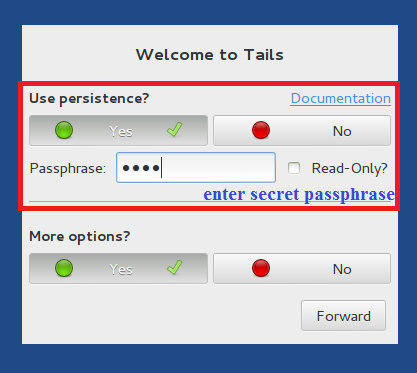

Если вы создадите постоянный раздел, то в окне приветствия добавится поле для ввода пароля от него, что позволит загрузить настройки этого окна (выбор языка и дополнительные настройки).

Без пароля суперпользователя вы не сможете выполнить многие операции в терминале и не только в нём.

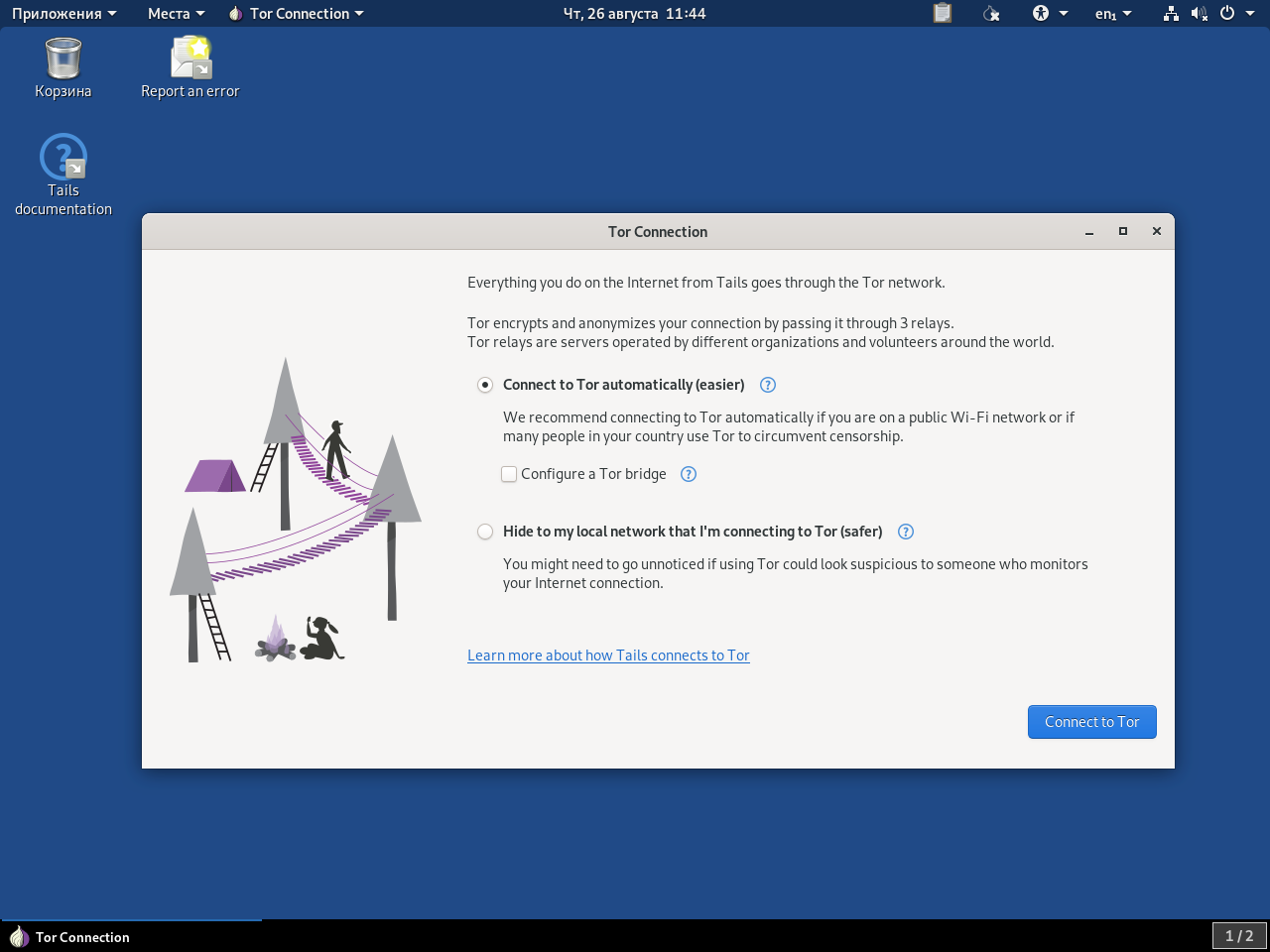

Шаг 7. Подключение к сети

Не так давно в дистрибутиве появился менеджер настройки подключения. Ранее для этого существовал раздел дополнительных настроек в окне приветствия. Теперь же при проводном подключении менеджер запустится автоматически, а для Wi-Fi необходимо подключиться к сети (настройки находятся в верхнем правом углу, в меню▼). Для доступа в сеть достаточно нажать кнопку Connect to Tor.

При подключении к общественной сети Wi-Fi может потребоваться ввод дополнительных данных. Для этого воспользуйтесь небезопасным браузером (Приложения – Интернет – Unsafe browser). Хотя в этом случае анонимность не гарантируется.

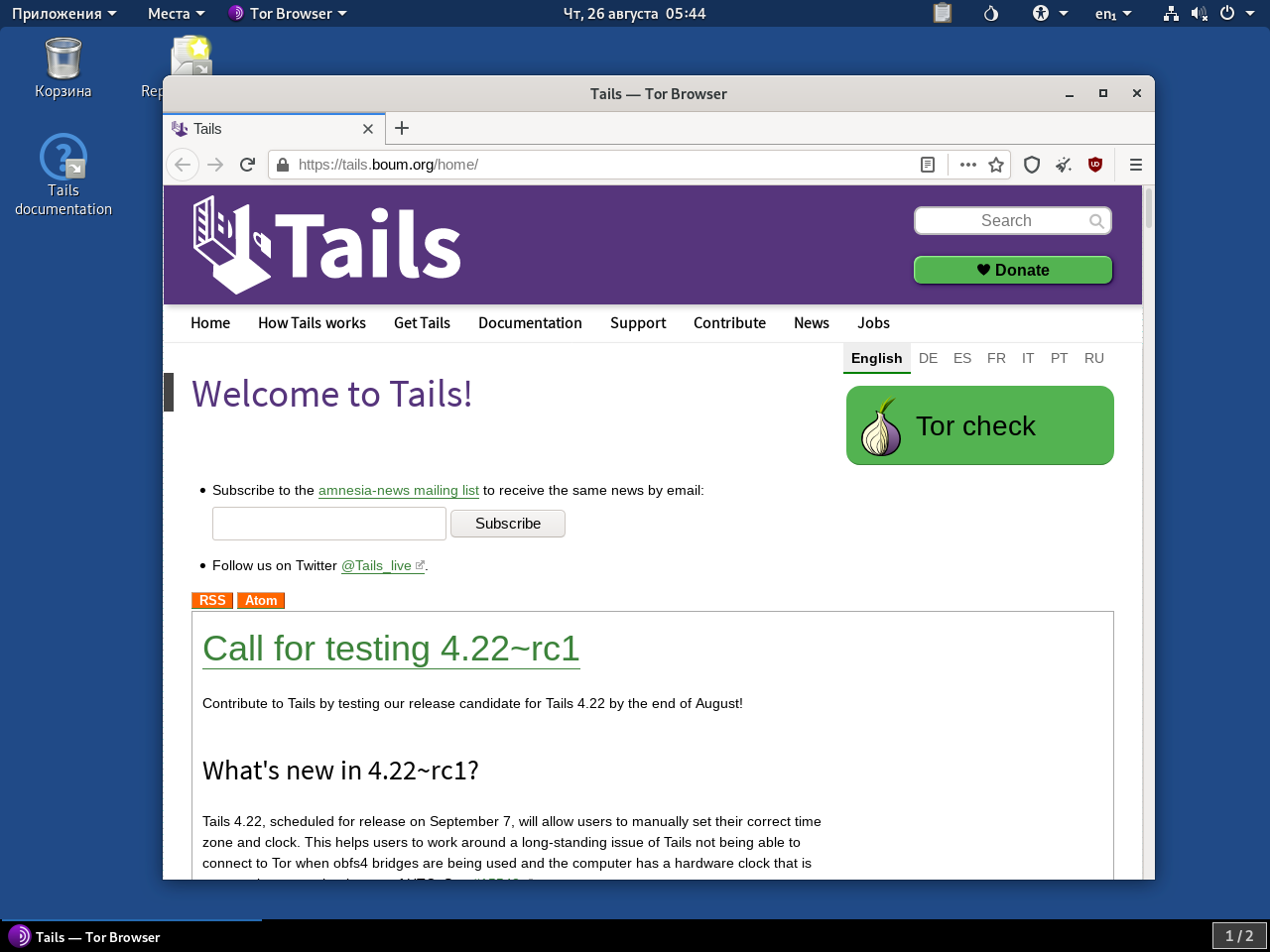

После настройки подключения менеджер предложит запустить браузер Tor. Если страница загрузится, то соединение с сетью Tor было успешно установлено.

Шаг 8. Настройка постоянного раздела

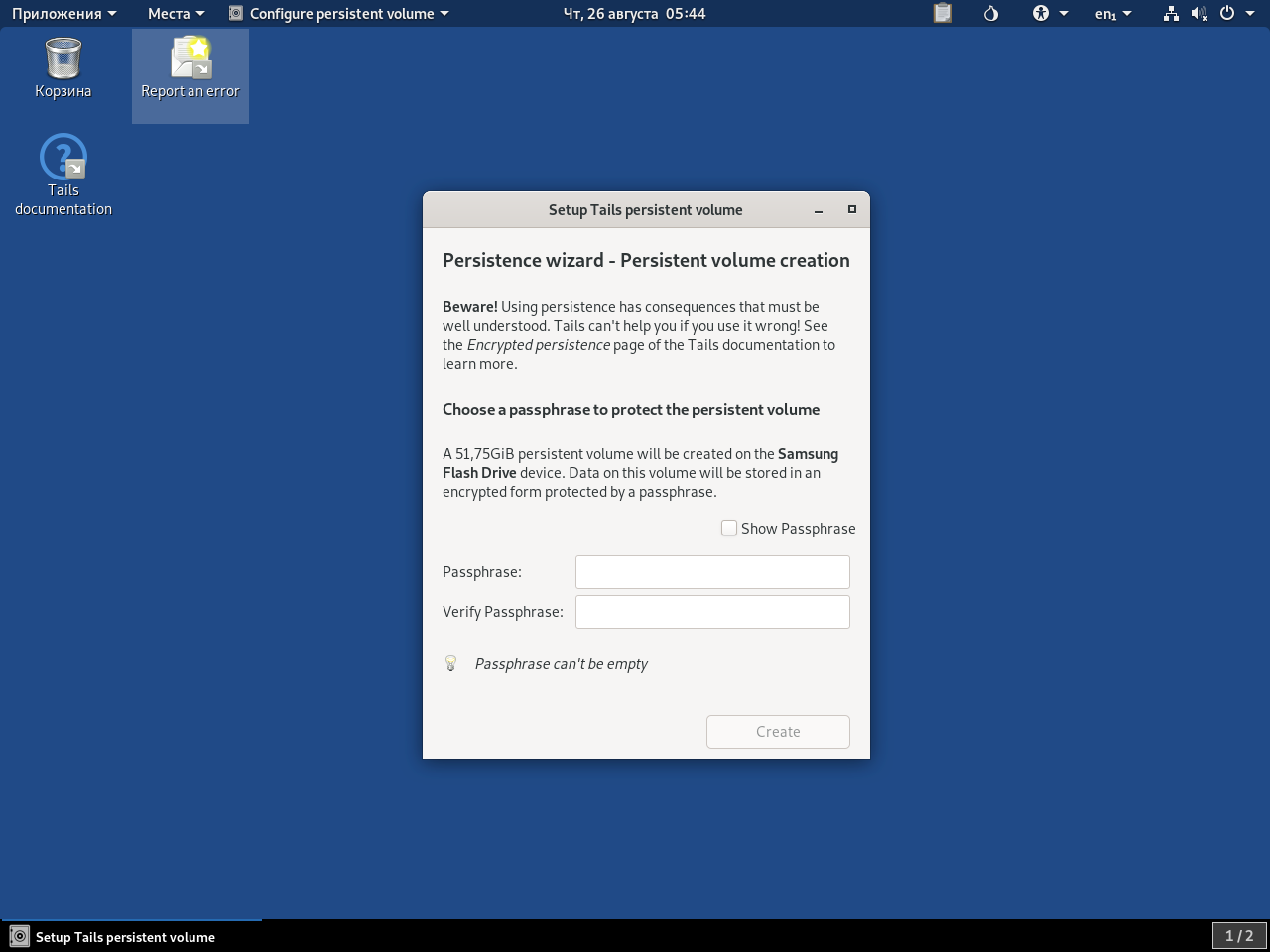

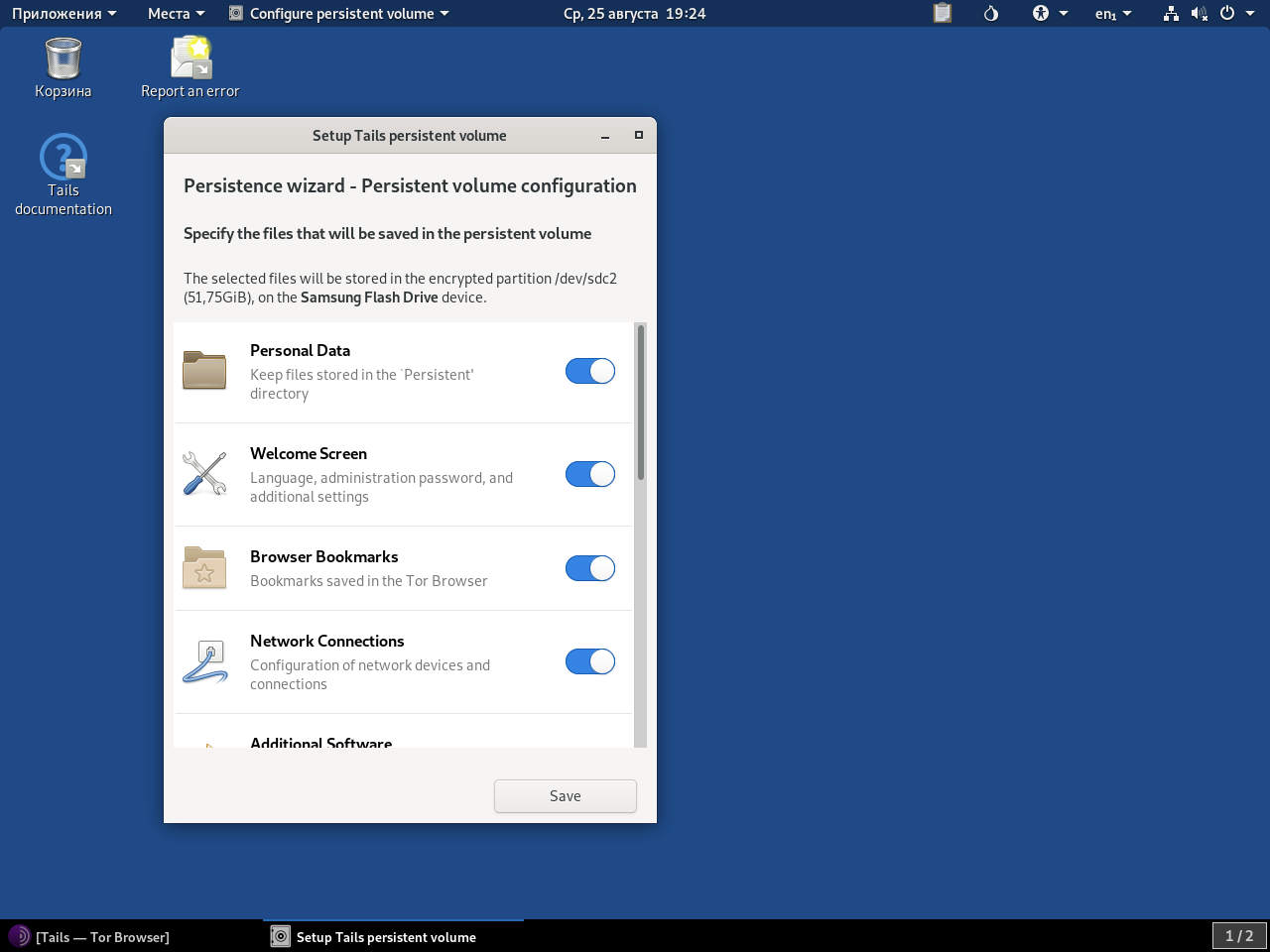

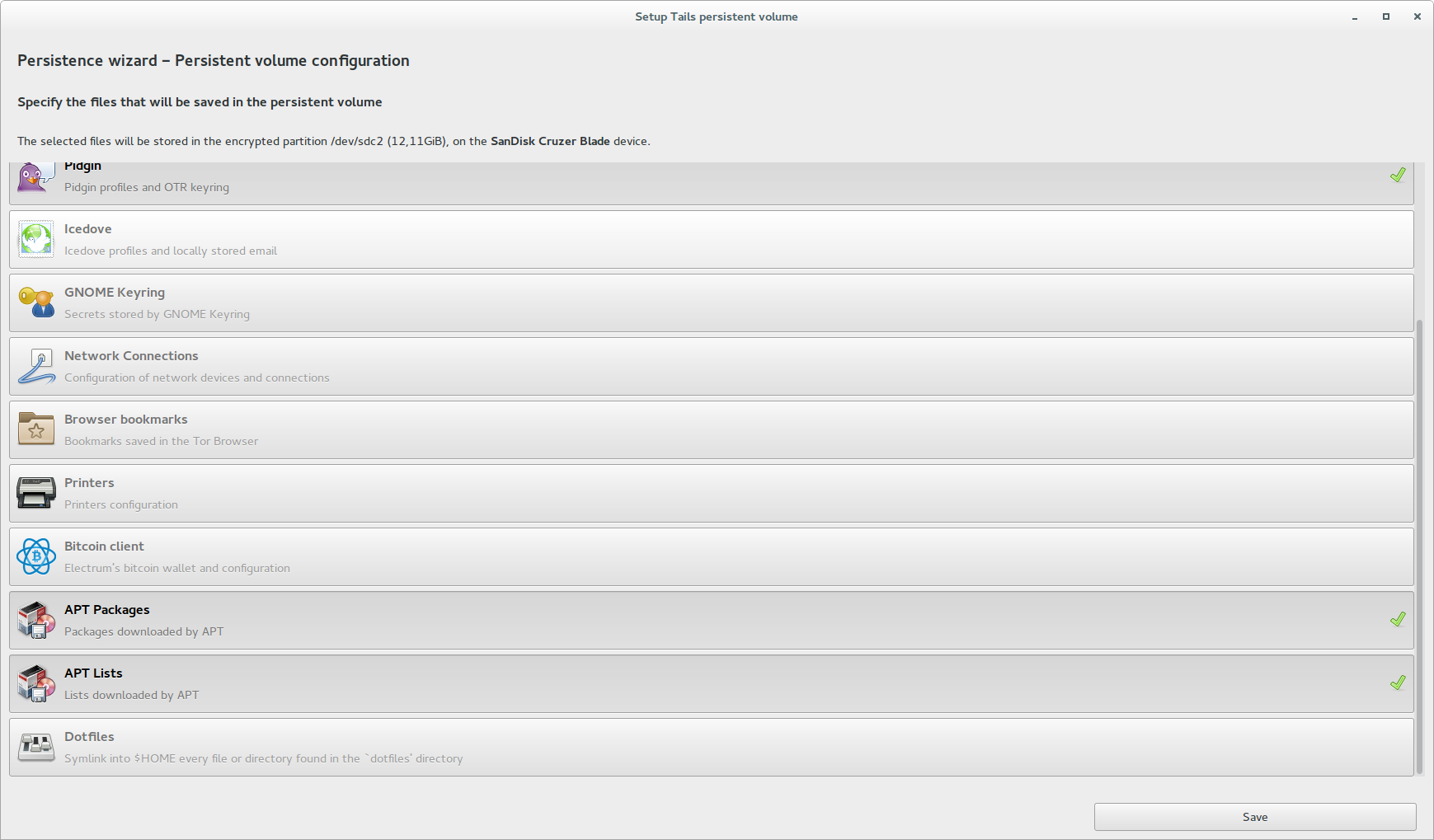

Как было сказано ранее, система развёртывается из образа в оперативную память, поэтому она не сохраняет своё состояние. Частично проблему решает добавление постоянного раздела. Для этого следует открыть утилиту для создания раздела (Приложения – Tails – Configure Tails persistent volume). После этого изменится разметка накопителя. Раздел под систему станет занимать 8 Гбайт, вместо 1.2 Гбайт, а остальное место будет отдано постоянному разделу.

На следующем шаге нам предлагают выбрать то, что будет храниться на постоянном разделе. Обязательно включайте Welcome Screen, тогда не придётся каждый раз менять язык и вводить пароль администратора.

Пункт Personal Data предельно точно описывает то, что он делает, а именно позволяет сохранять файлы в каталоге Persistent. Файлы в домашнем каталоге после выключения компьютера не сохранятся.

Additional Software также имеет весьма интересную подсказку. Вы можете устанавливать приложения, но после перезапуска компьютера приложения будут устанавливаться заново. К тому же они не получат доступ в интернет, в отличие от предустановленных приложений.

И не забываем выбрать Browser Bookmarks, чтобы сохранить доступ к закладкам в браузере Tor.

Для установки приложений нам предлагают использовать менеджер Synaptic. Обратите внимание на адреса tor+https://…, они свидетельствуют о том, что это приложение тоже задействует сеть Tor. Этим объясняется тот факт, что выход в интернет имеют только предустановленные приложения.

Впрочем, основные приложения уже установлены в дистрибутиве: офисный пакет LibreOffice, редактор изображений GIMP, мессенджер Pidgin, менеджер паролей KeePassXC, почтовый агент Thunderbird и мультимедиапроигрыватели, хотя последним не хватает кодеков. Также имеется несколько программ для шифрования.

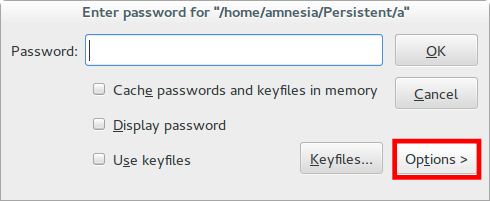

В основной системе на внутреннем накопителе для доступа к постоянному разделу требуются права суперпользователя и непосредственно сам пароль от зашифрованного раздела. Несколько странное решение, так как раздел с системой скрыт и не отображается при подключении накопителя. Постоянный раздел также можно было скрыть. На этом установка Tails OS на флешку завершена.

Выводы

Теперь вы знаете как установить Tails OS. Установку дистрибутива нельзя назвать полноценной. Изменения в системном разделе не сохраняются, а на постоянный раздел сохраняются лишь некоторые дозволенные файлы, вроде закладок в браузере. Таким образом повышается анонимность, но снижается функциональность и удобство использования.

Для установки сторонних приложений дистрибутив также не годится, так как они будут устанавливаться каждый раз заново без сохранения настроек. К тому же они не получат доступ к сети.

Вполне вероятно, что вам будет достаточно ISO-образа Tails на мультизагрузочной флешке. Всё же установка Tails даёт не так много преимуществ, как хотелось бы. Проводить полноценную установку рекомендуем только в том случае, если вам необходима анонимность в сети практически ежедневно.

Похожие записи

Нет похожих записей.

Оцените статью

(7 оценок, среднее: 5,00 из 5)

Статья распространяется под лицензией Creative Commons ShareAlike 4.0 при копировании материала ссылка на источник обязательна .

Об авторе

10 комментариев к “Установка Tails OS на флешку”

На примере создания флэшки с последней на конец 2016 г. версии Tals 2.7.1 убедился, что это можно сделать гораздо проще и быстрее, чем вышеописанным способом. Для этого, работая в ОС Windows, запускаем браузер Mozilla Fairfox и заходим на официальный сайт tais.boum.org. Давим на баннер с приглашением установить Tails 2.7.1. Переходим к началу установки, нажав на «LET’s START THE JORNEY!».

Выбираем ОС Windows, нажав на «INSTALL FROM WINDOWS». В отличие от рекомендаций на открывшейся странице нам понадобится всего лишь одна флешка емкостью не менее 2 ГБ. Жмем «LET’S GO!». На открывшейся странице находим ссылку «Download and verify using OpenPGP» для скачивания образа ISO. Запускаем скачивание, указав в открывшемся диалоге «Сохранить как файл».

У меня закачка заняла около 15 мин вместо 1 часа по рекомендациям разработчиков. Далее скачиваем утилиту «Universal USB-Installer» по ссылке «Download Universal USB Installer». Флешку очищаем от старых записей быстрым форматированием в FAT32. Открываем папку «Загрузки» и запускаем «Universal USB-Installer». Нажимаем «I Agree» и в выпадающем списке строки «Select a Linux Distribution. » выбираем «Tails».

Следующим шагом (Step 2) указываем файл, содержащий образ ISO. Для этого нажимаем кнопку Browse и в открывшемся окне папки «Загрузки» выделяем файл «tails-i386-2.7.1». Давим «Открыть». В диалоге «Universal USB-Installer» появляется 3-я строка «Select your USB Flash Drive letter Only», в которой надо указать букву, под которой задействована как съемное USB-устройство флэшка, предназначенная для записи ОС «Tails».

Если это единственное устройство для записи, то в появившемся списке строка будет автоматически выделена. Щелкаем по ней левой кнопкой мыши и ставим галочку в окошке «Format». Далее нажимаем кнопку «Create» и в появившемся окне предупреждения нажимаем «Да». Процесс пошел. Минут через 7 флэшка готова.

Перезапускаем компьютер и проверяем работоспособность Tails. Ответить

Я не очень понимаю зачем тогда вторая флешка?!при попытке сделать все по инструкции на сайте вторая флешка просто становится не видна и приходится форматировать её партишеном! Ответить

Подскажите,загружаюсь c HP в TAILS, не видит wifi адаптер, на других компьютерах все работает стабильно, как исправить? Ответить

Источник: losst.pro

Делаем шпионскую флешку с защищенной операционкой Tails

Tor, безусловно, одно из самых нужных средств защиты личных данных. Но чтобы обезопасить себя со всех сторон и работать, не оставляя вообще никаких следов, нужно намного больше. Tails — операционная система семейства Debian Linux, основанная на серьезных принципах защиты данных. Используя флешку с Tails, ты можешь не опасаться не только слежки в интернете, но и обыска в квартире.

Справочник анонима

Статьи из этого цикла публикуются бесплатно и доступны всем. Мы убеждены, что каждый имеет право на базовые знания о защите своих данных.

Другие статьи цикла:

- «Как работают токены аутентификации и в чем их отличия от паролей»;

- «Теория и практика шифрования почты»;

- «Виды шифрования и защиты трафика, выбор софта»;

- «Как шифровать переписку в Jabber: пошаговая инструкция».

Если для тебя эти материалы тривиальны — отлично! Но ты сделаешь доброе дело, отправив ссылку на них своим друзьям, знакомым и родственникам, менее подкованным в технических вопросах.

Вступление

Tails — не единственный дистрибутив Linux, который ставит защиту данных во главу угла. Но, на мой взгляд, это на сегодняшний день лучший выбор для человека, желающего сохранить конфиденциальность переписки, защищенность личных данных и сохранность важной информации от любопытных глаз. И раз уж я заговорил о принципах защиты данных в Tails, то нелишне будет их перечислить.

- Сохранение конфиденциальности информации. Здесь все просто, нам необходимо защитить нашу информацию от посторонних. Для этого мы будем шифровать всё, использовать криптостойкие алгоритмы и длинные ключи. Что-то даже будем шифровать по нескольку раз. Ничто не должно храниться в открытом виде, ничто не передается в открытом виде.

- Сокрытие наличия информации (стеганографическая защита). Нам необходимо скрыть сам факт хранения или передачи данных. Мы будем использовать скрытые криптоконтейнеры, заполнять свободные места на дисках случайными данными, эвристически неотличимыми от зашифрованных данных.

- Скрытие адресата передачи информации. Иногда может потребоваться скрыть от чужих глаз не только саму информацию, но и адресата. В этом нам поможет многослойное шифрование и «луковая» маршрутизация.

- Правдоподобный отказ (plausible deniability). Может возникнуть необходимость направить настойчивых любопытствующих (к примеру, при досмотре) на ложный след. Поверх скрытых контейнеров с важными данными мы создадим ложные, но очень правдоподобные зашифрованные разделы, в которых будем хранить поваренную книгу и картинки с котами из интернета.

- Возможность отказаться от факта передачи информации, отозвать свои цифровые подписи и так далее. В этом нам поможет протокол OTR и использование HMAC вместо ЭЦП.

- Работа на компьютере без следов. Все, что может остаться в оперативной памяти, на жестком диске или даже в памяти видеокарты, необходимо тщательно зачистить. Все важное должно сохраниться только на надежно зашифрованном, скрытом и оберегаемом нами носителе, риск утечек должен быть сведен к минимуму.

Все эти принципы дополняют друг друга. Если ты действительно озабочен защитой своих данных и сохранением конфиденциальности, не пренебрегай ни одним из них.

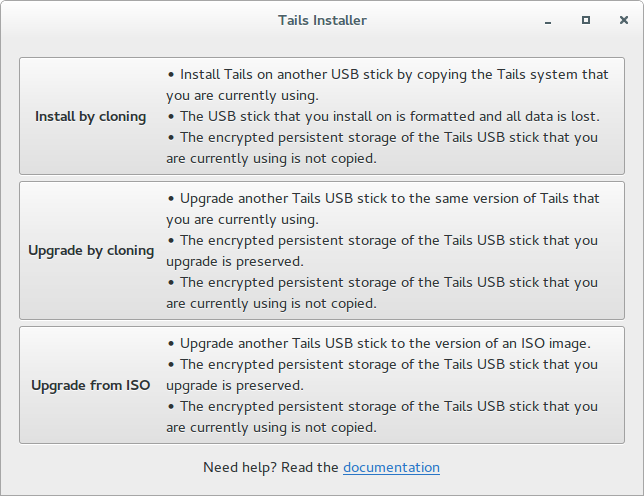

Установка

Для установки Tails нам понадобится две флешки. Почему две? Чтобы понять, что такое рекурсия, нужно сначала понять, что такое рекурсия. А Tails можно установить, только используя Tails. Скачиваем ISO с официального сайта tails.boum.org.

Образ рекомендуется сразу проверить с помощью OpenPGP, подробная инструкция о том, как это сделать, есть на сайте. Скачанный образ записываем на первую, промежуточную флешку с помощью Universal Usb Installer. После этого можно выключать компьютер и загружаться с флешки. Когда ОС загрузится, нужно будет вставить вторую (основную) флешку и выбрать Applications → Tails → Tails Installer Install by Cloning.

Если все получилось, то система готова к работе.

Начало работы

После загрузки с рабочей флешки нам потребуется создать постоянный (persistent) защищенный раздел, своеобразный «жесткий диск на флешке». Это делается через Application → Tails → Configure Persistence.

Перезагружаем компьютер и на загрузочном экране выбираем Use Persistence и More Options, после чего вводим пароль для нашего хранилища.

Из меню внизу экрана выбираем регион. Это важно, поскольку от региона зависят входные узлы Tor. Здесь следует поэкспериментировать. В моем случае лучшим выбором оказалась Дания.

В меню расширенных настроек задаем пароль для программ, которым нужны права администратора. Можешь поставить любой, он работает в рамках сессии и ни на что больше не влияет.

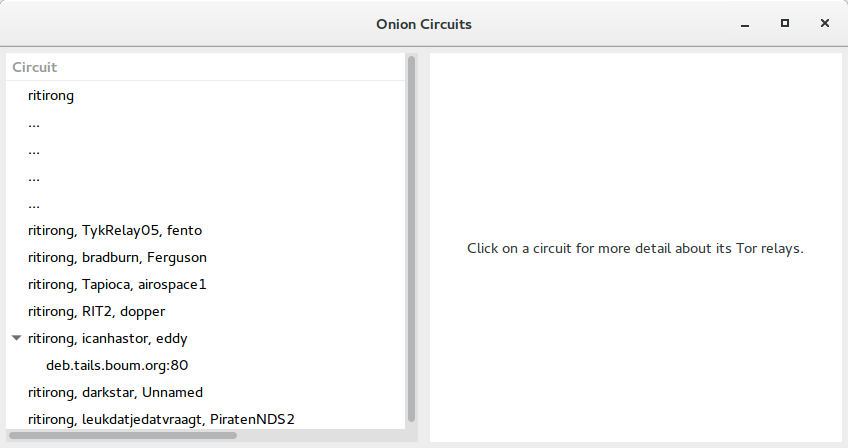

Имей в виду, что загрузка занимает некоторое время, а потом Tails еще несколько минут будет подключаться к Tor. Отслеживать процесс можно, щелкнув по иконке Onion Circuits — луковичке в верхнем правом углу экрана.

Спустя некоторое время Tails проинформирует об успешном подключении к Tor. По умолчанию сеть сконфигурирована так, что весь трафик будет проходить через него. Теперь можно скачать все, что нам нужно для работы.

Дополнительное ПО, сохранение файлов и настроек

По умолчанию Tails не рассчитана на сохранение установленного ПО, настроек и файлов после выключения компьютера. Однако создатели предусмотрели возможность хранить некоторые данные в персистентном разделе. Настроить, что именно будет храниться, можно в разделе Settings → Persistent.

Большинство пунктов меню очевидны, поэтому я остановлюсь на последних трех. Второй и третий с конца отвечают за хранение APT-пакетов. Tails основана на Debian, поэтому большинство нужного нам ПО можно установить при помощи apt-get. И хотя сами программы при отключении компьютера не сохранятся, пакеты APT при соответствующих настройках останутся в персистентном разделе. Это позволяет развертывать все нужное ПО в процессе загрузки системы.

Последний пункт меню Dotfiles позволяет создать в персистентном разделе папку с файлами, ссылки на которые будут создаваться в домашней папке Tails при загрузке. Выглядит это следующим образом.

Вот пример структуры файлов в постоянном разделе.

/live/persistence/TailsData_unlocked/dotfiles ├── file_a ├── folder │ ├── file_b │ └── subfolder │ └── file_c └── emptyfolder

В домашней папке при таком раскладе будет следующая структура ссылок:

/home/amnesia ├── file_a → /live/persistence/TailsData_unlocked/dotfiles/file_a └── folder ├── file_b → /live/persistence/TailsData_unlocked/dotfiles/folder/file_b └── subfolder └── file_c → /live/persistence/TailsData_unlocked/dotfiles/folder/subfolder/file_c

Защищаем данные, отбрасываем хвост

Сам по себе наш персистентный раздел уже зашифрован.

Однако у него есть существенный недостаток: он не обеспечивает правдоподобное отрицание наличия зашифрованных данных. Чтобы обеспечить правдоподобное отрицание, я предложу решение, которое отличается от рекомендаций создателей Tails. Как поступить тебе — решай сам.

Создатели Tails рекомендуют использовать cryptsetup, основанный на LUKS. Эта программа позволяет создавать скрытые разделы, однако такой раздел скрыт не до конца. Насколько мне известно, существует возможность обнаружить заголовок скрытого раздела, что позволяет установить его наличие.

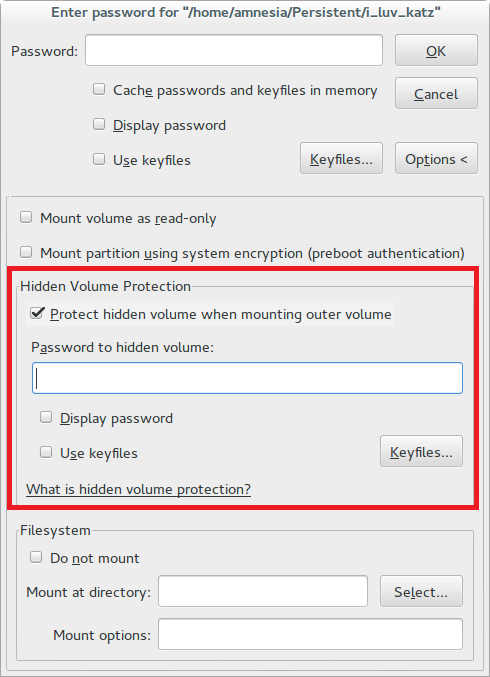

Детально описывать процесс создания двойного криптоконтейнера я не стану, отмечу лишь важный нюанс. Поскольку скрытый раздел TrueCrypt по-настоящему скрытый, о его существовании не догадывается даже сама программа, пока ты не введешь нужный пароль. Из-за этого при записи файлов в ложный раздел скрытый раздел может быть поврежден. Чтобы этого не произошло, при монтировании ложного раздела для записи на него картинок котиков нужно выбрать Mount Options → Protect hidden volume when mounting outer volume.

Подобно ящерице, которая при опасности отбрасывает свой хвост, мы теперь в случае необходимости сможем ввести пароль от фальшивого раздела и продемонстрировать всем фотографии котиков вместо конфиденциальной информации.

Общение

Теперь, когда мы обезопасили нашу информацию, можно приступить к ее передаче, то есть к общению. Начнем с Pidgin. Он отлично годится в качестве клиента IRC, а в Tails его еще и немного усилили. В состав ОС включен Pidgin с установленным плагином для протокола OTR. Именно он нам интересен больше всего.

Избегая сложной математики, можно сказать, что этот протокол обеспечивает защищенную передачу данных с возможностью отречения, то есть доказать, что конкретное сообщение написано конкретным человеком, невозможно.

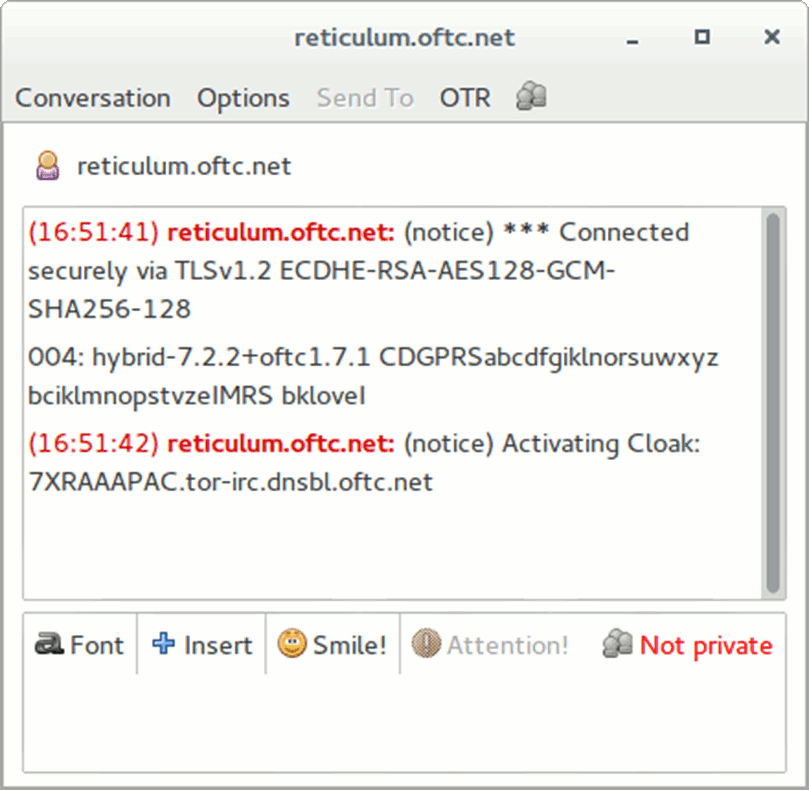

Прежде чем начать общаться с кем-то по протоколу OTR, нужно подключиться к серверу IRC. При этом очень важно удостовериться в использовании SSL. Tor шифрует трафик при передаче его между узлами, но, если ты не будешь использовать SSL, твой трафик будет передаваться в открытом виде до входного узла Tor и от выходного узла адресату. Некоторые узлы Tor забанены на серверах IRC, поэтому может потребоваться перезапуск Tor. Сделать это можно командой /etc/init.d/tor restart .

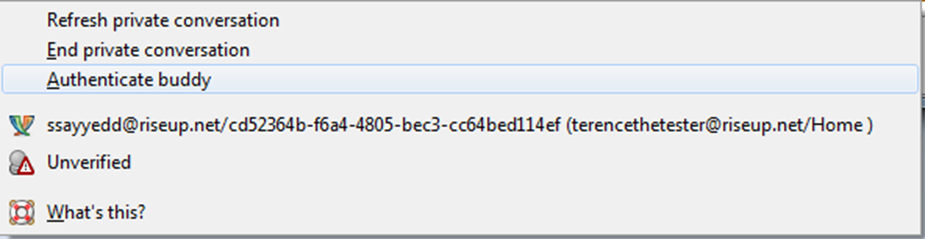

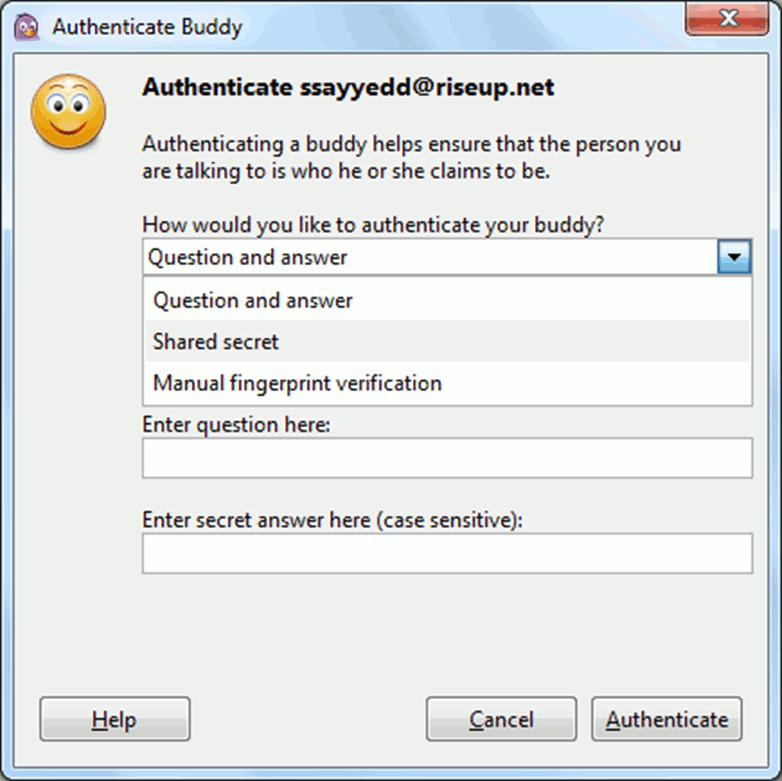

После того как соединение с сервером установлено, выбираем Buddies → New Instant Message.

В открывшемся окне диалога выбираем Not Private → Start Private Conversation.

Будет предложено три варианта для аутентификации: ввести ответ на секретный вопрос, который вы обсудили с собеседником заранее (в этом случае необходимо ввести один и тот же ответ, пробелы и регистр считаются); ввести общую «секретную» фразу; проверить fingerprint — это сорокасимвольная последовательность, идентифицирующая пользователя OTR.

Теперь можно переписываться по OTR. Но как насчет голосового общения? Тут, увы, не все гладко. Поскольку Tails направляет весь трафик через Tor, возникает ряд проблем для голосового общения. Во-первых, большинство VoIP-программ используют UDP, в то время как через Tor возможна передача только пакетов TCP.

Во-вторых, Tor не отличается скоростью и пакеты иногда приходят с сильной задержкой. Так что возможны задержки и разрывы связи.

Тем не менее существует OnionPhone, специальный плагин для TorChat. Неплохо справляется и Mumble, хотя этот вариант и менее безопасен. Чтобы Mumble работал через Tor, необходимо запускать его командой torify mumble , а также выбрать пункт Force TCP в сетевых настройках программы.

Электронная почта

Почту в Tails можно использовать точно так же, как и в других ОС. В стандартную сборку входит почтовый клиент Icedove, его настройки и ключи можно хранить в персистентном разделе. Важный нюанс, который следует иметь в виду при отправке писем, состоит в том, что заголовки (subject) не шифруются. Это не ошибка, а особенность реализации протокола, о которой нужно просто знать. Кроме того, файлы, передаваемые по электронной почте, рекомендуется шифровать.

Итого

Я описал лишь некоторые возможности Tails, но базовая сборка содержит внушительный набор дополнительных программ, которые тебе предстоит изучить самостоятельно. Рекомендую, к примеру, посмотреть софт для стирания метаданных файлов — он поможет тебе обезопасить себя еще лучше.

Тарас Татаринов

Эксперт по ИБ АО «Монитор Безопасности»

Источник: xakep.ru

Tails — анонимная и безопасная операционная система

TAILS — операционная система, дистрибутив Linux, предназначенный для анонимного использования интернета, обеспечения максимальной безопасности и приватности при работе на компьютере. Операционную систему TAILS (The Amnesic Incognito Live System), в примерном переводе «Забывчивая Анонимная Живая Система», можно использовать на любом компьютере, независимо от установленной на компьютере операционной системы.

Операционная система Tails основана на дистрибутиве Debian операционной системы Linux. На основе Debian создано большое количество дистрибутивов, а том числе, самые популярные дистрибутивы Linux: Linux Mint и Ubuntu.

Для обеспечения анонимности при исходящем соединении, соединение будет происходить через сеть TOR, при этом, все не анонимные соединения, которые проходят напрямую, будут заблокированы. При использовании Tails вы можете анонимно пользоваться интернетом, обходя цензуру или другие ограничения, обеспечивается приватность личных данных. Операционную систему Tails, в частности, использовал Эдвард Сноуден.

Операционная система Tails

Операционная система Tails предназначена для использования с внешних носителей. Поэтому вы можете использовать данную операционную систему с различных переносных устройств: с USB флешки, с DVD диска, с карты памяти, или с переносного внешнего жесткого диска. При этом, Tails является полноценной операционной системой.

Дистрибутив TAILS необходимо будет записать на внешний носитель, а затем загрузиться с него на компьютере.

В данную операционную систему встроены несколько приложений, которые отвечают требованиям анонимности и безопасности. В Tails по умолчанию установлены: веб-браузер (Firefox TOR Browser), клиент для обмена мгновенными сообщениями, клиент для электронной почты, программы для офисных приложений, графический и звуковой редактор, и т. д.

Вы можете использовать Tails на любом компьютере, система загружается в оперативную память компьютера. При этом, не будет иметь значение установленная на компьютере операционная система, или установленное программное обеспечение.

Tails не оставляет следы на компьютере. Единственное место на компьютере, которое будет использовано — оперативная память. Содержимое оперативной памяти автоматически стирается при выключении или перезагрузке компьютера, поэтому TAILS не оставит следов том компьютере, на котором он был запущен.

Вы можете скачать дистрибутив операционной системы Tails на свой компьютер в виде ISO образа. Образ системы можно скачать на компьютер с помощью расширения для браузера Firefox, или скачать торрент-файл, для дальнейшей загрузки образа операционной системы.

Tails скачать

Далее необходимо будет записать образ системы на флешку или на DVD диск. На официальном сайте Tails, для создания загрузочной флешки, рекомендуется программа Universal USB Installer. Создать загрузочную флешку с Tails можно в программе Rufus, которая поддерживает эту операционную систему. Подробнее об этом можно прочитать на моем сайте.

После создания загрузочной флешки, выставьте в BIOS приоритет загрузки с USB диска, а затем загрузитесь с флешки на компьютере.

Загрузка Tails

Сначала нужно выбрать вариант загрузки:

- Live — после выхода из системы все файлы будут удалены.

- Live (failsafe) — после выхода из системы файлы будут сохранены на загрузочной флешке.

По умолчанию, если ничего не выбрано, система загрузится в режиме «Live». Если был выбран вход в систему с сохранением файлов, то пользовательские данные будут сохранены и зашифрованы на USB накопителе.

Далее откроется окно, в котором нужно будет выбрать русский язык интерфейса. Нажмите на стрелку, которая находится на кнопке выбора языка. Прокрутите список языков, выберите русский язык. После этого, интерфейс системы переключится на русский язык.

В окне «Добро пожаловать в Tails» выберите ответ на вопрос «Больше опций?». Нажмите на кнопку «Да». Если нажмете на кнопку «Вход», система загрузится с меньшим количеством настроек.

Далее нажмите на кнопку «Вперед»

В окне «Добро пожаловать в Tails» необходимо ввести и повторить пароль администратора.

Ранее в этом окне присутствовал пункт «Маскировка под Windows». При маскировке открывалась оболочка системы похожая на Windows, для того, чтобы окно системы не привлекало внимание к экрану монитора в публичных местах (содержимое системы в обоих случаях абсолютно идентично). Разработчики обещают снова внедрить такую возможность, но это не первоочередная задача.

Далее нажмите на кнопку «Вход».

Откроется окно операционной системы Tails в рабочем окружении GNOME. Система загрузилась в оперативную память компьютера.

Обзор Tails

В верхней части окна системы находится панель (наподобие панели управления Windows). В левой части панели расположены разделы «Приложения» и «Места» для быстрого доступа к приложениям и директориям операционной системы. Приложения объединены в группы: «Избранное», «Наука», «Tails», «Аудио и видео», «Графика», «Интернет», «Офис», «Программирование», «Системные», «Специальные возможности», «Стандартные», «Утилиты».

В состав операционной системы входят необходимые программы для работы с сетью, приложения по шифрованию и обеспечения приватности. Для работы установлены прикладные приложения, многие из которых известны пользователям Windows: LibreOffice, GIMP, Inkscape, KeePassX (форк KeePass), Tor Browser, Audacity и другие.

В правом верхнем углу панели расположены кнопки, с помощью которых можно управлять некоторыми параметрами операционной системы: открыть виртуальную клавиатуру, выбрать часовой пояс, раскладку клавиатуры, изменить настройки системы, завершить работу системы. В нижнем правом углу окна можно переключатся между виртуальными рабочими столами.

Вам также может быть интересно:

- Toolwiz Time Freeze — заморозка системы на компьютере

- Sandboxie — запуск программ в песочнице или в изолированной среде

Вы можете изменить параметры Tails по своему усмотрению.

Для доступа ко всем приложениям войдите в «Приложения», нажмите на «Обзор». После этого откроется окно, в котором вы увидите поле поиска и боковую вертикальную панель с наиболее востребованными приложениями: Tor браузер, Icedove (версия почтового клиента Thunderbird), клиент обмена мгновенными сообщениями Pidgin, менеджер паролей KeePassX, Терминал.

Нажмите на кнопку «Показать приложения». Во вкладках «Популярные» и «Все», вы увидите приложения, установленные в операционной системе. Для того, чтобы увидеть все приложения, переключите отображение следующей группы программ, с помощью переключателя, который находится в правой части окна.

Tor браузер создан на основе браузера Mozilla Firefox, в браузер установлены расширения для обеспечения безопасности и приватности. В системе есть другие приложения для анонимного выхода в интернет.

После выхода из операционной системы Tails, система выгрузится из оперативной памяти, на компьютере не останется никаких следов о работе операционной системы.

Для большинства пользователей не составит труда выйти в интернет или запустить программы в Tails. Для серьезной настройки и использования системы, необходимо найти дополнительную информацию. В интернете вы найдете большое количество сайтов посвященных Linux, на которых можно получить подробную информацию по работе в Debian Linux и подобных системах.

Вы можете запустить Tails на виртуальной машине для того, чтобы предварительно ознакомится с возможностями операционной системы.

Выводы статьи

Операционная система TAILS создана на основе Debian Linux, для обеспечения безопасности и приватности пользователя. Это «живая» анонимная система, которая загружается с флешки или DVD диска на любом компьютере. После завершения работы, Tails не оставляет следов на компьютере.

Похожие публикации:

- Microsoft Safety Scanner — антивирусный сканер

- Лучшие бесплатные антивирусы

- Windows Privacy Dashboard — управление конфиденциальностью Windows

- Яндекс DNS — безопасный интернет от Яндекса

- Acronis Ransomware Protection для защиты от вирусов-вымогателей

Источник: vellisa.ru

Tails — анонимная и безопасная операционная система

Первым делом, следует познакомиться с главным героем этой статьи. Без этой ОС можно было бы и не пытаться открыть для себя дверь в мир анонимности. Хвосты используют более 20 000 раз в день, журналисты и правозащитники используют Tails, чтобы осудить правонарушения правительств и корпораций.

TheAmnesicIncognitoLiveSystem — это операционная система, которую вы можете запускать практически на любом компьютере с USB-накопителя или DVD-диска. Эта OS направлена на сохранение вашей конфиденциальности и анонимности поможет вам использовать интернет анонимно и обходить цензуру — все подключения вынуждены проходить через сеть TOR, а также не оставлять следов на компьютере, который вы используете и использовать новейшие криптографические инструменты для шифрования ваших файлов, электронной почты, обмена мгновенными сообщениями и скрытия всех файлов и каталогов на электронном носителе.

Преимущества и недостатки

![]()

- Позволяет хранить зашифрованные данные на USB-накопителе Tails

- Вы можете установить дополнительные приложения

- Можно изменить конфигурацию приложений

- Вы можете открыть постоянное хранилище из других операционных систем

- Постоянный том виден всем, у кого есть доступ к USB-накопителю.

- Установка приложений не по умолчанию может нарушить безопасность

- Изменение конфигурации приложений по умолчанию может ослабить анонимность

- Доступ к постоянному хранилищу из других операционных систем может поставить под угрозу безопасность

· Установка Tails

Ну что же, начнем установку этого чуда. Нам понадобится один USB 8GB (мин.), программа Etcher и полчаса времени.

Первым делом идем сюда и качаем образ напрямую. В моем случае это версия 3.12, далее качаем программу Etcher для установки нашей OS с официального сайта, после чего приступаем к установке. Интерфейс этой программы интуитивно понятен: выбираете образ ОС, флешку и нажимаете старт. Процесс занимает около 5 минут.

После того, как загрузка образа завершена, не отключая USB, перезагружаем компьютер, заходим в BIOS и выбираем флешку как загрузочное устройство. Далее загружаемся с нее.

· Предварительная настройка Tails

Теперь вы увидите меню Greeting, оно будет встречать вас при каждом входе в систему и я советую всегда применять следующие настройки. Требуется зайти в дополнительные настройки, там устанавливаем пароль администратора, подмену MAC- адреса, соединение через Tor и мосты.

И снова нам понадобится вкладка «приложения». Идем в папку TAILS и Configure persistent volume.

Мы зашли в Persistent Wizard. Сначала устанавливаем пароль, его потребуется вводить при каждом включении Tails, после видим некоторое количество пунктов с вариантами выбора — те файлы и настройки, которые следует сохранять, поставьте птичку на желаемое.

Как сохранить рабочие программы и файлы

Ради соблюдения первоначальной идеи Tails не рекомендуется «настраивать систему под себя». Возможно, безопаснее всего работать с документами онлайн. Например, на диске Google или в Cryptpad (у Теплицы есть обзор Cryptpad — первая и вторая части). Тогда, в принципе, нет необходимости сохранять файлы локально. Если все-таки это нужно, сохраните файл на сторонней флешке или на внешнем жестком диске.

Persistent storage (иногда «persistent volume»), или «Постоянное хранилище» — специальная опция Tails. Она позволяет сохранять некоторые элементы между сессиями Tails. В частности, язык интерфейса, раскладку клавиатуры, установленные программы, настройки, пользовательские файлы, закладки браузера, почту (если вы пользуетесь Thunderbird).

Разблокированное «Постоянное хранилище» с рабочими файлами. Скриншот из Tails.

Постоянное хранилище находится на флешке Tails. Оно зашифровано и защищено паролем. При запуске Tails вы сможете разблокировать «Постоянное хранилище», введя пароль.

· Сохранение файлов и настроек Persistent Volume

Перед тем, как прокачивать Хвосты надо научиться сохранять результаты своих улучшений. Tails не рассчитана на сохранение установленных в нее программ, настроек и файлов при выключении. Но разработчики предусмотрели возможность сохранить определенные данные в персистентном разделе, который мы создали ранее. Например, чтобы установить какую-нибудь программу надо зайти в менеджер пакетов Synaptic, указать новый репозиторий программ и выбрать нужную. А чтобы просто сохранить какие-то файлы переместите их в Home/Persistent.

Так что несмотря на то, что сам сеанс работы при выключении компьютера не сохраняется, APT-пакеты (настройки, расширения браузера и т. д.) при правильных настройках сохранятся в персистентном разделе. Это делает возможным развертывание всех необходимых программ в процессе загрузки операционной системы.

Кому и когда пригодится Tails

- Вы гражданский активист и работаете над важным проектом, который требует дополнительной защиты и большой аккуратности.

- Вы журналист-расследователь и пишете материал, собирая информацию в разных источниках. Важно, чтобы ваша работа не была замечена до публикации, иначе вам примутся чинить препятствия.

- Вы хотите сообщить людям о чем-то важном (например, о пытках или коррупции), но боитесь раскрыть свою личность из-за возможных угроз и преследований.

- Вам приходится временно работать на чужом компьютере, но вы не хотите оставлять на нем следы. Tails решает эту проблему. Примерно как принести в сомнительную забегаловку свою любимую пиццу и бутылку хорошего вина. Обычно так нельзя, но с Tails — можно.

- Вы отправляетесь туда, куда свой компьютер лучше не брать по соображениям безопасности. Ведь на нем так много всего важного. Или он десктоп. Или и то, и другое. Впрочем, какие-то компьютеры там, куда вы едете, существуют, и работать как-то надо.

- В вашей стране программы для обеспечения безопасности (например, Tor Browser) запрещены или способны вызвать у контролирующих органов нездоровый интерес. Поэтому на рабочий компьютер их лучше не устанавливать.

- Вам некогда разбираться со «всеми этими вашими торами», вы ничего такого скачивать и ставить не намерены. Но иногда нужно работать совсем безопасно.

- Вы просто хотите иметь под рукой удобный инструмент для быстрой анонимной работы. Флешку не жалко, а времена сейчас непростые.

· Защита данных в Persistent Volume

Persistent Volume зашифрован по умолчанию, но есть одна проблема — расшифровать можно все что угодно, но не найти. Чтобы наш персистентный раздел было не возможно обнаружить мы используем кое-что по лучше, чем рекомендуют разработчики.

Скрытый раздел не очень удобен в использовании, поэтому только если Вам нужно устанавливайте эту программу, если же Вам не нужен TrueCrypt пропустите этот пункт.

Итак, разработчики Tails советуют пользоваться Сryptsetup, но раздел, созданный этим инструментом скрыт достаточно хорошо. Зачем создавать такой раздел, если его можно найти, так что пользоваться мы будем TrueCrypt, раздел созданный этим инструментом невозможно обнаружить. PS Несмотря на то, что проект TrueCrypt был закрыт еще в 2014 году он нам подходит, так как нашлись люди, продолжившие разработку.

Раздел TrueCrypt скрыт так, что ОС его не найдет, пока вы не введете нужный пароль. Поэтому во время записи файлов в наш скрытый раздел может быть поврежден. Для того чтобы не повредить собачкам в скрытом разделе, при создании надо поставить галочку, как на скриншоте ниже.

Что такое Tails OS и с чем его едят?

На данный момент можно смело сказать, что Tails OS — это самая защищенная операционная система в мире, основанная на Debian. В наше время, ее в основном используют только маньяки, помешанные на анонимности.

Главной фишкой Tails Linux является то, что данная OS не хранит информацию о действиях пользователей. То есть хранит, но в оперативной памяти, поэтому после завершения сессии — она их сразу же забывает.

К тому же на съемном носителе можно создать зашифрованный раздел, к которому будет невозможно получить доступ. В таком разделе можно хранить практически любую информацию, не опасаясь за то, что ее у вас уведут.

Что касается анонимности, то Tails OS использует сеть Tor. Ну, а если какая-нибудь программа на вашем ПК обратиться в сеть напрямую, то она будет незамедлительно блокирована задолго до того, как попытается это сделать.

Tails устанавливается на flash-карту, поэтому если ее выдернуть во время работы OS — ПК перезагрузиться и удалит все данные. Возможно, именно по этой причине Tails Linux является излюбленной операционной системой black hat’s.

· Браузер TOR

Этот браузер известен каждому, интересующемуся интернет-безопасностью и тому, кто хоть раз пытался обойти различные блокировки, будь то rutracker, или любые другие заблокированные сервисы.

Первая вкладка, которая нам понадобится это «Приватность браузера». Поставим всегда работать в режиме приватного просмотра, защиту от отслеживания – всегда, поддельное и обманное содержимое — включаем все.

Теперь нажимаем на TorButton, эта кнопка слева от строки поиска. Тут выбираем максимальный уровень защиты.

Самый сильный защитник браузера, это конечно же, «Дополнения», они защититят вас от слежения при серфинге интернета, вредоносные сайты будут заблокированы. Некторые из них уже установлены в TOR заранее, разработчиками, но они необеспечивают полную защиту

Disconnect

— Конфиденциальный Блокировщик Рекламы: Блокирует трекеры google analytics/яндекс статистика и т.д. — основные средства слежения за вашей историей посещения сайтов, местонахождению и многих других данных.

Adblock Plus

— Блокирует трекеры, майнинг, рекламу, и т.п.

User-Agent Switcher

— Автоматически меняет Ваш fingerprint компьютерабраузера.

Man in the Middle

— Защищает от перехвата интернет-траффикаMITM атаки. Это расширение можно скрыть с панели расширений.

Disable WebRTC

— Протокол WebRTC выдает настоящий ip, цепь соединений TOR и другие данные, даже если Вы используете другие средства защиты, так что отключим этот протокол.

· Прилагается

Ну вот ты защищен от слежения и можешь начинать бродить по интернету со спокойной душой, но в Tails есть и софт уже идущий в комплекте с ОС, и я о нем расскажу

· Общение

Для общения Хвосты оснащены Pidgin, OnionShare и Thunderbird. Разберемся со всем по порядку. Pidgin выступает в роли чат-клиента с установленным дополнением для шифрования сообщений, OnionShare поможет делиться файлами, а Thunderbird для электронной почты.

· Шифрование и конфиденциальность

Так как эта ОС ориентирована на анонимность и безопасность команда разработчиков вложила достаточно много интересных инструментов для анонимизации. Например, программа MAT, она стирает метаданные файлов, которые могут раскрыть много личной информации о создателе. Как я сказал ранее, таких программ в Tails много так что вы можете просмотреть их список на сайте разработчика или исследовать самостоятельно

· Другой полезный софт

Не поскупились создатели и на ПО полезное любому юзеру: LibreOffice, Gimp и Inkscape, pdf-redact-tools и некоторые другие.

Что нужно знать при использовании Tails Linux

Несмотря на продвинутую систему защиты определить использование скрытой ОС все же можно. В первую очередь о подключении к узлу TOR станет известно интернет-провайдерам. Они определяют использование Tails за счет иного характера трафика.

Также система оставляет множество следов, которые можно выявить без использования сторонних приложений. К примеру, на фотографиях и прочих графических элементах остаются данные с места съемки или модели камеры. Текстовые файлы сохраняются с именем автора и датой заполнения документа. К тому же в системе не предусмотрено автоматическое удаление метаданных. Для этого потребуется воспользоваться интегрированным приложением MAT.

Рассматриваемое ПО не защищает информацию с компьютера от неправильно подобранного пароля и возможных вредоносных программ, которые установлены из неизвестных источников.

Источник: 5ivestargaming.ru