Основные возможности:

— торговый, складской, производственный учет;

— оформление всех необходимых первичных документов, печатных форм;

— CRM функции;

— учет и анализ продаж, взаиморасчетов.

Характеристики: Своя технология

| Лицензия | Бесплатно | ||

| Русская версия | Есть | ||

| Система | Windows | ||

| Разработчик | Ctex (cм. другие программы) | ||

| Оценка пользователей | 3.5 из 5 баллов | ||

| Как скачать | Загрузка происходит с сайта разработчика | ||

| Чтобы скачать Своя технология прямо сейчас — нажмите ниже кнопку закачки. | |||

Отзывы к Своя технология

Установка программы на дополнительный компьютер

Автору |

Автору -напишите в руководстве пользователя как поставить на «ос с ядром linux» под wine.

Кафе Новый день |

Мне не подошла (разработчики пишут, что общепит не поддерживает, предлагают только дописывать за деньги), но для торговли или несложного производства неплохой вариант. Вообще аналогичной программы, чтобы одновременно была и сетевая и бесплатная не видел.

Игорь |

Поставил в магазинчик, работает нормально. Похожа на 1С семерку в чем-то.

Сергей Т. |

Первый раз в жизни оставляю отзыв о программе на этом сайте, причина — полная лажа

Источник: www.cdmail.ru

Установка программы Своя Технология на дополнительные рабочие места

Для установки программы надо скачать дистрибутив с сайта (если его нет на диске) и запустить файл ctex.msi. На всех шагах установки соглашаемся с предлагаемыми действиями.

По завершении установки в меню Пуск и на рабочем столе появится ярлык программы “Своя технология”. Щелкнув по ярлыку, увидим список информационных баз программы.

Добавление базы в список

При первом запуске список баз пуст. Чтобы создать новую пустую базу или добавить к списку существующую базу данных, нажмите «Добавить». Откроется окно «Добавление информационной базы».

Название можно изменить на понятное пользователю (например, «ООО «Успех»).

Путь к базе указывается в виде:

Своя сборка Windows? Легко — Обзор NTLite

где srv – сетевое имя, а 192.168.1.1 – адрес компьютера с базой данных (фактически эти параметры будут отличаться). Путь к базе можно увидеть на основной машине в нижней строке списка информационных баз.

Важное замечание: путь к базе после имени сервера указывается так же, как если бы вы задавали его непосредственно на сервере! Сетевой доступ обеспечивается СУБД, общие ресурсы создавать не надо.

Примечание. Для правильной работы сервера Firebird необходимо, чтобы был открыт порт 3050 на сервере и клиенте. При открытии порта в брандмауэре следует выбирать протокол UDP и разрешить доступ только в локальной сети, иначе ваша база будет уязвима для внешних атак.

Имя и пароль пользователя СУБД Firebird оставляем без изменений – SYSDBA/masterkey (если специально не меняли его на основном ПК). Имя и пароль пользователя СУБД Firebird предназначены для служебных целей, непосредственно для входа в программу будет использоваться другое имя пользователя или пароль!

Первый запуск на рабочем месте

После подтверждения параметров подключения к базе происходит возврат в окно выбора базы. Название базы при первом запуске имеет префикс «#=#:», при следующем запуске программы он исчезнет.

После нажатия ОК будет показано окно выбора пользователя.

По умолчанию в списке имен пользователей будет единственное имя — Администратор. Свое имя пользователя при первом запуске надо ввести в верхнюю строчку точно так же, как оно задано в справочнике пользователей (с учетом регистра).

Затем будет предложено создать базу, на это надо согласиться (фактически база создаваться не будет, если она уже есть в указанном месте).

Если пароль был введен верный и настройки базы правильные, начнется обычная работа с программой.

Ограничения сетевых экранов

Во многих случаях требуется разрешить доступ к порту 3050 из локальной сети. Добавить порт в список исключений брандмауэра надо как на компьютере с базой, так и на основном рабочем месте.

- ← Работа с ценами и печать ценников из программы “Своя технология”

- Начало ведения учета в программе Своя ТЕХнология →

Источник: xn—-ctbehqqnfdbzp4b2jk.xn--p1ai

LetsCall: разрушительная тройная атака, которая оставит вас без защиты, денег и доверия к окружающим

В последние годы голосовое телефонное мошенничество или же «вишинг» достаточно приелся, поэтому мало кто на него ведётся. Любой звонок с неизвестного номера большинство абонентов воспринимают с опаской, а в случае намёка на мошенничество — бросают трубку.

Однако недавно исследователи из компании ThreatFabric обнаружили новую и крайне продвинутую операцию вишинга, которая получила название LetsCall. Она представляет из себя готовую для использования платформу и может быть использована любыми злоумышленниками, так как является чем-то вроде мошеннической франшизы, содержащей подробные инструкции и все необходимые инструмента для совершения злонамеренных действий.

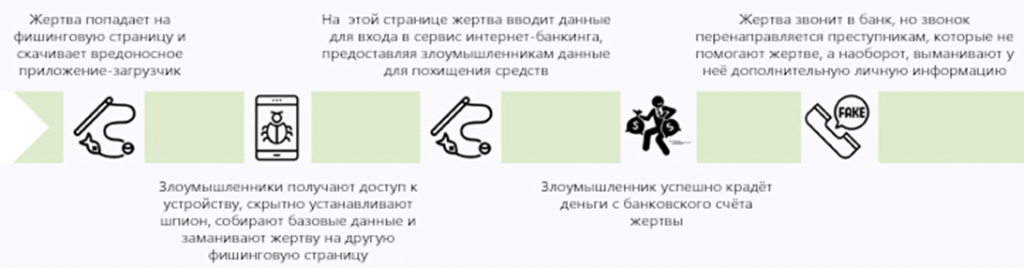

Окно авторизации для доступа к веб-панели LetsCall Преступники, стоящие за LetsCall, применяют трёхступенчатую тактику, чтобы обокрасть своих жертв и лишить их всякой возможности для возврата средств. Начинается атака с загрузки вредоносного приложения-загрузчика с поддельного сайта Google Play.

Окно авторизации для доступа к веб-панели LetsCall Преступники, стоящие за LetsCall, применяют трёхступенчатую тактику, чтобы обокрасть своих жертв и лишить их всякой возможности для возврата средств. Начинается атака с загрузки вредоносного приложения-загрузчика с поддельного сайта Google Play.

Как именно злоумышленники побуждают жертву перейти на эту страницу, исследователи выяснить не смогли. Однако после установки загрузчик запрашивает все необходимые разрешения для запуска следующего этапа атаки.

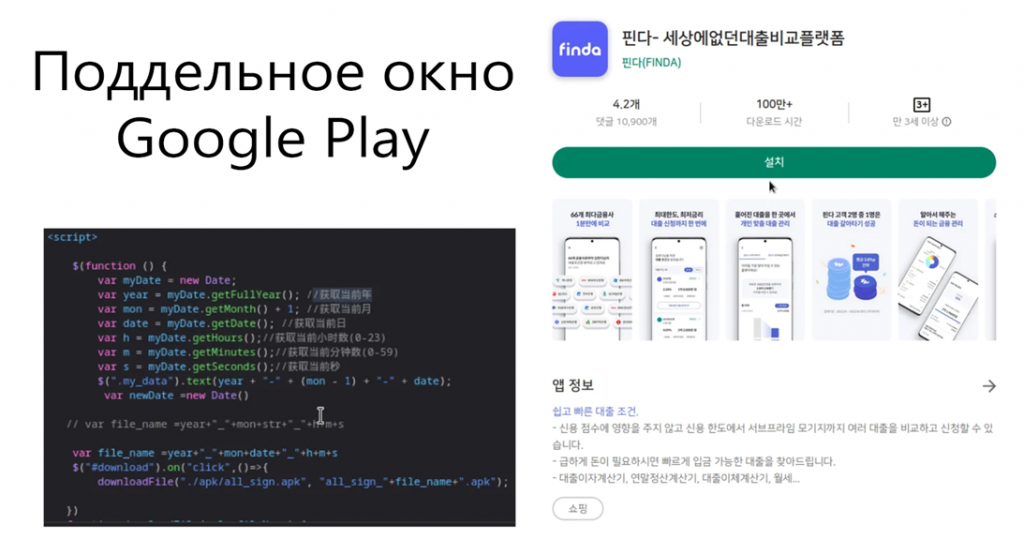

Установка приложения-загрузчика с фишингового сайта мошенников Второй этап представляет из себя загрузку мощного шпионского приложения, осуществляемую в фоновом режиме из приложения-загрузчика. Шпион способен перенаправлять пользователя на фишинговые страницы при попытке доступа к определённым банковским ресурсам, позволяет хакерам похищать данные с устройства жертвы, а также подключать заражённое устройство к сети P2P- VoIP, используемой злоумышленниками.

Установка приложения-загрузчика с фишингового сайта мошенников Второй этап представляет из себя загрузку мощного шпионского приложения, осуществляемую в фоновом режиме из приложения-загрузчика. Шпион способен перенаправлять пользователя на фишинговые страницы при попытке доступа к определённым банковским ресурсам, позволяет хакерам похищать данные с устройства жертвы, а также подключать заражённое устройство к сети P2P- VoIP, используемой злоумышленниками.

Именно на этом этапе хакеры могут перехватить учётные данные жертвы, используемые для входа в сервисы онлайн-банкинга, благодаря фишинговой странице киберпреступников, имитирующей дизайн легитимного сайта банка. На третьей стадии на устройство жертвы устанавливается ещё одно дополнительное приложение, расширяющее возможности вышеупомянутого шпиона.

Приложение поддерживает функцию совершения телефонных звонков, а также возможность перенаправлять исходящие вызовы с устройства жертвы прямиков в колл-центр злоумышленников. Этап перехвата звонков имеет свой набор настраиваемых команд. Некоторые из них относятся к манипуляции с адресной книгой, например, создание и удаление контактов в телефонной книге.

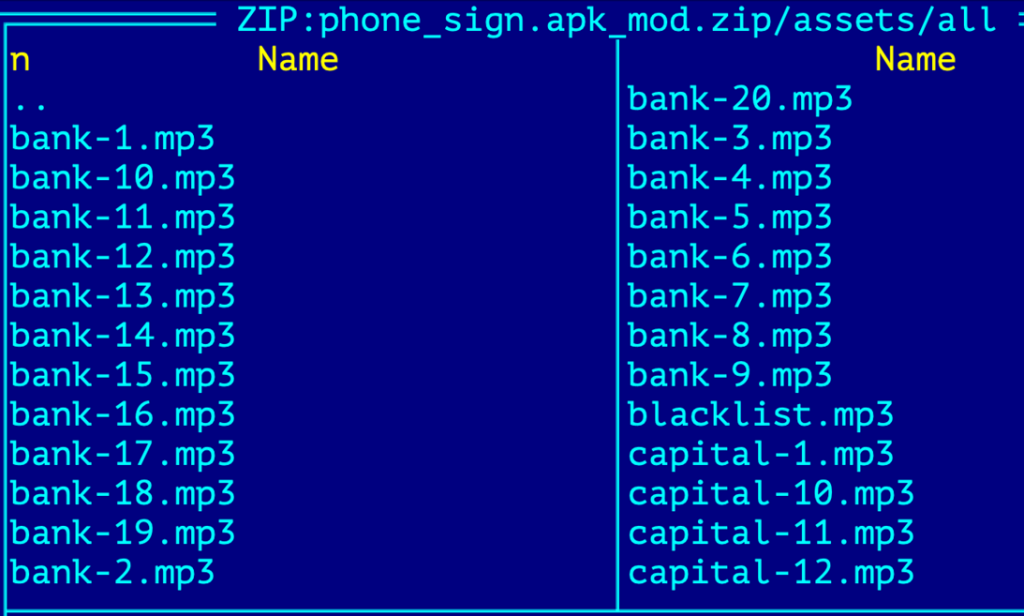

Другие команды относятся к созданию, изменению и удалению фильтров, которые определяют, какие звонки должны быть перехвачены приложением, а какие — проигнорированы. Кроме того, вредонос третьего этапа также содержит предзаписанные аудиосообщения, имитирующие распределительный автоответчик банковских сервисов.

Предзаписанные аудиосообщения во вредоносном приложении третьего этапа «Здравствуйте, это Hana Bank. Нажмите #1 для осуществления денежного перевода в Hana Bank, #2 для денежного перевода в другой банк и #3 для получения сведений о транзакции.

Предзаписанные аудиосообщения во вредоносном приложении третьего этапа «Здравствуйте, это Hana Bank. Нажмите #1 для осуществления денежного перевода в Hana Bank, #2 для денежного перевода в другой банк и #3 для получения сведений о транзакции.

Для доступа к другим услугам нажмите #6», — сообщает одно из аудиосообщений, хранящихся прямо в приложении хакеров. После чего, в зависимости от доступности операторов, жертву может соединить с мошенниками или сбросить. Для обеспечения маршрутизации голосового трафика в LetsCall используются такие технологии, как VoIP и WebRTC.

Злоумышленники также применяют протоколы STUN и TURN, включая серверы Google STUN, чтобы обеспечить высокое качество звонков и обойти ограничения NAT и брандмауэра. Как предполагают исследователи ThreatFabric, группа злоумышленников LetsCall состоит из Android-разработчиков, дизайнеров, фронтенд- и бэкенд-разработчиков, а также операторов колл-центра, специализирующихся на голосовых социально-инженерных атаках.

Полная цепочка атаки LetsCall То, что выгодно отличает LetsCall от других видов голосового фишинга, — это использование продвинутых техник уклонения. Все три вредоносных APK-файла, устанавливаемые в ходе операции используют различные методы обфускации, на которые не реагирует антивирусные программы, установленные на устройстве жертвы.

Полная цепочка атаки LetsCall То, что выгодно отличает LetsCall от других видов голосового фишинга, — это использование продвинутых техник уклонения. Все три вредоносных APK-файла, устанавливаемые в ходе операции используют различные методы обфускации, на которые не реагирует антивирусные программы, установленные на устройстве жертвы.

Сочетая заражение смартфонов с техниками вишинга, мошенники могут похищать средства с карт своих жертв и даже оформлять на них микрозаймы, которые нужно будет выплачивать несмотря на факт мошенничества. Подобные финансовые организации часто недооценивают серьёзность подобных нарушений и практически никогда не проводят необходимые расследования, чтобы решить вопрос в пользу пострадавшего.

В настоящее время LetsCall используется для атак на жителей Южной Кореи, однако эксперты не обнаружили никаких технических ограничений для распространения кампании и на другие страны. Так как инструментарий для совершения атак передаётся в полном виде тому, кто оплатил доступ к нему, местным злоумышленникам останется лишь адаптировать его для использования в своей стране и найти несколько «операторов колл-центра» для дальнейшей обработки жертв. Столь продвинутая и замороченная форма вишинга подчёркивает постоянную эволюцию криминальных тактик и способность злоумышленников использовать любые технологии в корыстных целях. Группа, ответственная за LetsCall, демонстрирует сложные знания в области безопасности Android и технологий маршрутизации голоса. Чтобы не стать жертвой подобной атаки, всегда устанавливайте приложения только из официальных магазинов, от известных издателей, а перед загрузкой проверяйте оценку приложения, отзывы пользователей и запрашиваемые разрешения.

Почему ваши данные всегда находятся в центре внимания ХАКЕРОВ? Присоединитесь к нашему ТГ каналу и станьте невидимым для хищников цифрового мира.

Источник: www.securitylab.ru