Superuser

Программа Superuser является обязательной для установки на все устройства с правами супер-пользователя. С помощью утилиты можно контролировать использование рут-доступа всеми приложениями.

Характеристика

Рут-права получают по многим причинам. Имея расширенный доступ к устройству, можно удалять ненужные приложения, можно взламывать игры, можно использовать полезные утилиты с расширенным функционалом.

Однако стоит помнить также о том, что мобильные устройства с рут-доступом являются уязвимыми для несанкционированного доступа сторонних приложений. Если вы не хотите, чтобы ваши личные данные подвергались опасности, установите приложение Superuser.

С его помощью вы сможете контролировать использование рут-доступа любыми приложениями.

Что такое права суперпользователя? (Superuser, Root)

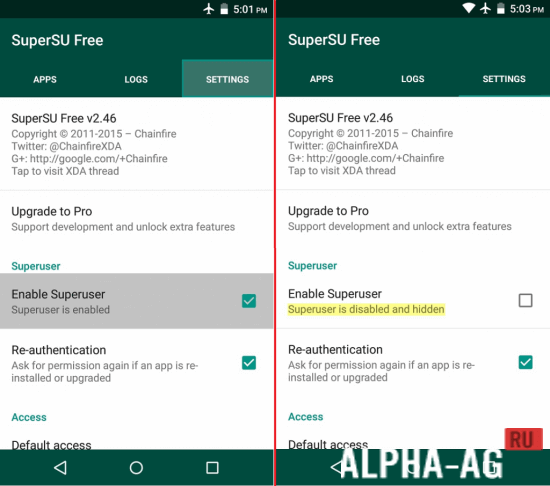

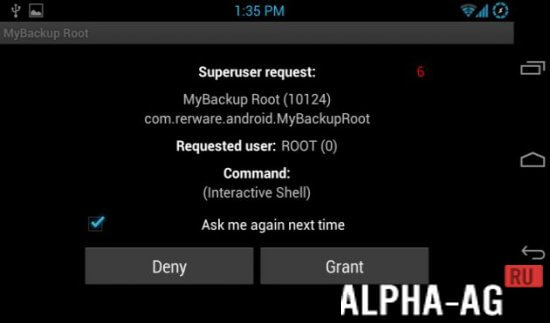

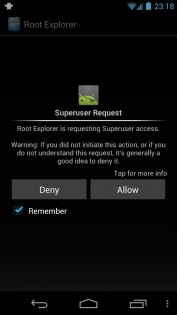

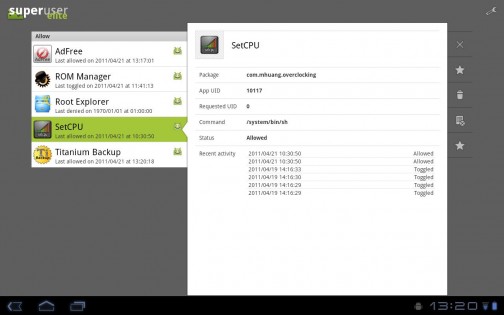

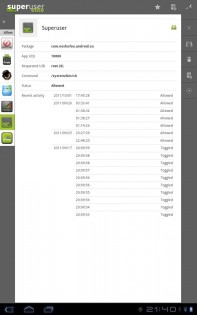

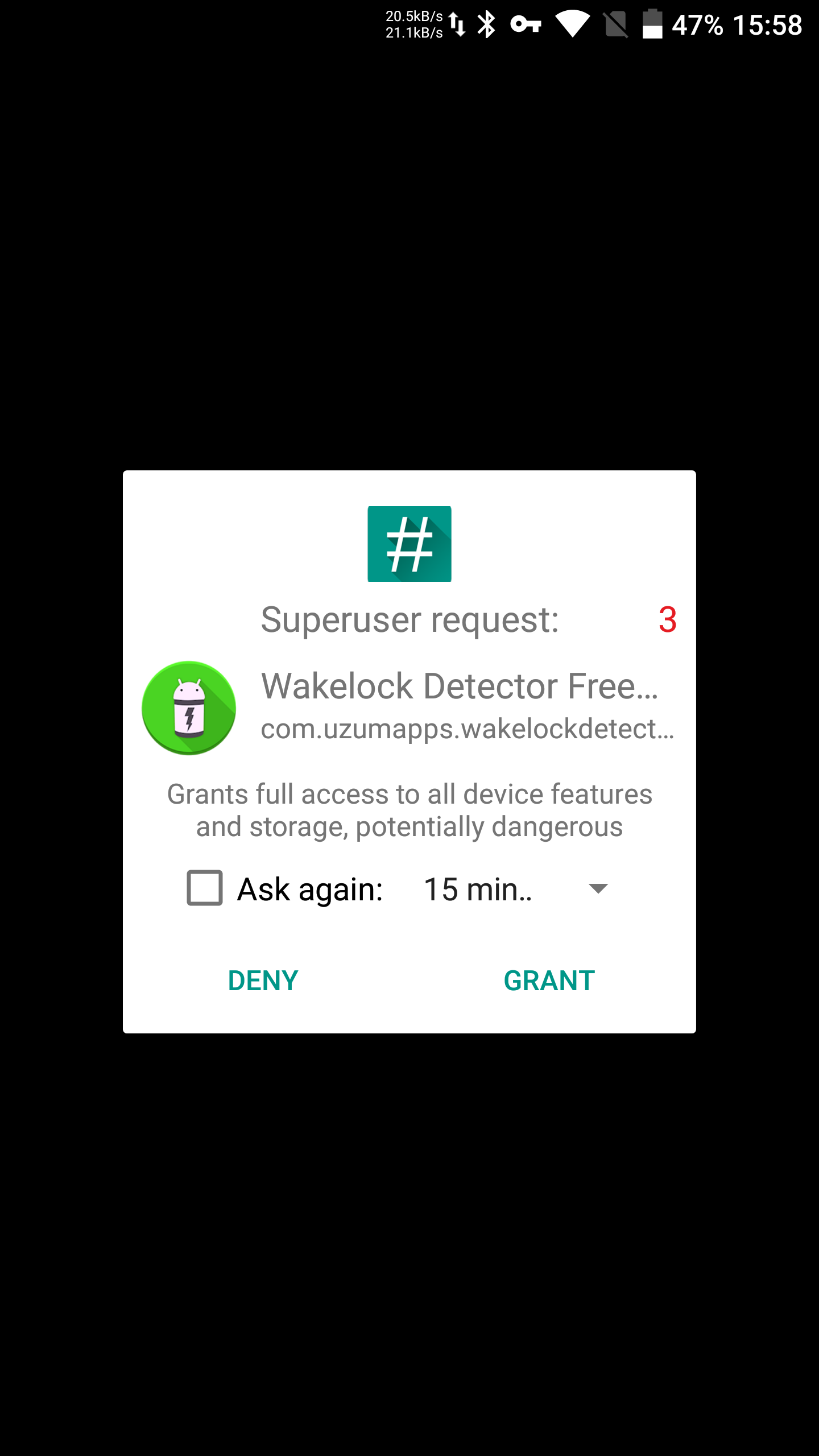

На экране будет появляться окно уведомлений с выбором: отказать или предоставить доступ к рут-правам приложению, которое пытается использовать права супер-пользователя в текущий момент.

Оформление

- Удобная группировка приложений. Быстро находите нужные вам приложения;

- Окна уведомлений. Показываются поверх всех окон, предоставляя пользователю возможность выбирать: разрешать или запрещать использование рут-доступа приложением;

- Простой интерфейс. Интуитивное управление будет удобно даже неопытным юзерам.

Программа отличается удобным меню без лишних элементов. Пользователю предлагается отсортировать приложения, просмотреть статистику использования рут-прав, а также взять по контроль рут-доступ в каждом конкретном случае.

На нашем сайте можно скачать последнюю версию приложения Super User на русском языке на платформу Андроид бесплатно!

Источник: www.alpha-ag.ru

Superuser 3.13

Superuser — Последняя и лучшая версия программы для управления ROOT правами.

Подписывайтесь на наш Телеграм

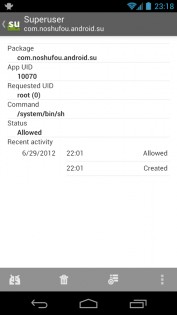

- Все права показаны по имени приложения а не по UID

- Дополнительные уведомления

- Диалог показывающий подробности прав.

- Улучшенный диалог разрешения.

- Права удаляются вместе с удалением приложения, что не позволяет получить

права другому приложению. - Множественные улучшения дизайна

Telegram-канал создателя Трешбокса про технологии

Скачать Superuser 3.13

1,4 МБ RU

Android 2.0+

Все платформы

Скачать Superuser 3.2

1,4 МБ RU

Android 2.0+

Все платформы

Скачать Superuser 3.1.3

1,4 МБ RU

Android 2.0+

Все платформы

Последнее изменение: 27 декабря 2021, 04:41

Android 5.0 и выше

Android 7.0 и выше

Android 5.0 и выше

LightingBoy237 , 6 ноября 2013, 09:00 (. )

Много тут «вирусов»…

dimus , 12 апреля 2014, 17:40 (. )

спасибки, всё ок, поставил поверх lite версии после прошивки root прогой Framaroot

только скрины обновите пожалуйста, уже старые, всё же на русском, да и интерфейс поудобней и приятней 😉

Dimonn , 8 июля 2014, 14:25 (. )

SuperSU немного лучше.

И вирусни что-то многовато 😉

zvezdak , 14 апреля 2015, 13:44 (. )

У меня установлен СуперЮзер и поверх стоит Елите (появилась надпись «Elite» в заголовке). В версии 3.3 базрабам хочется руки оторвать: убрали OTA survival и нельзя воременно отключить рут. Также не запоминает приложения, которые уже получили доступ рут по запросу.

также 3.3 появилась галка при запросе «разрешить выполенние любых команд» (как-то так). А что, раньше не любых было? В общем, разрабы что-то темнят.

id692544168 , 27 декабря 2021, 04:41 (. )

Вкладка «программы» заявляет, что Список приложений пуст, а они (требующие разрешения) есть. Как тот суслик.

Источник: trashbox.ru

Superuser

Superuser. Программа для управления ROOT правами.

Возможности:

Предоставление прав суперпользователя на рутованном устройстве; Расширенное управление логами; Настройки логов и уведомлений для каждого приложения; Бэкап и восстановление списка приложений и предпочтений; Режим Ghost. Для работы программы необходимы root-права. Перед использованием программы необходимо сделать полную резервную копию системы. Если не уверены в своих действиях, лучше ничего не делать. Использование на свой страх и риск.

Русский язык в Elite: Ставим простой apk, потом через рекавери устанавливаем Elite. Язык меняется на помесь китайского и английского, затем ставим еще раз обычный apk и у нас остается Elite на русском!

Как удалить суперюзер? — Удалить приложения superuser.apk и удалить файл su из /system/xbin/su.

Разработчик: ChainsDD

Платформа: Android (зависит от устройства)

Язык интерфейса: Русский

Root: Обязателен

Состояние: Free — (v3.1.3) Full — (v3.0.7)

- Revo Uninstaller Mobile- (Опубликовано: 2020-05-03 12:27:00)

- Brevent- (Опубликовано: 2018-07-15 14:12:00)

- TWRP Manager- (Опубликовано: 2017-03-28 20:12:00)

- Apk-signer- (Опубликовано: 2022-01-22 23:32:00)

- SanDisk Memory Zone- (Опубликовано: 2021-05-09 02:10:15)

- Эмулятор Терминала- (Опубликовано: 2015-02-11 17:11:00)

- Undeleter- (Опубликовано: 2021-03-01 21:15:00)

- AppManager- (Опубликовано: 2021-07-08 02:20:00)

- KDE Connect- (Опубликовано: 2019-03-18 18:33:13)

- Autorun Manager- (Опубликовано: 2019-06-10 12:05:00)

| Superuser — v3.1.3 (Free) | [Размер файла — 1,40 Mb] |

| Superuser — v3.0.7 Elite update.zip (CWM)(Full) | [Размер файла — 733 Kb] |

Источник: 4pda.biz

суперпользователя Superuser

![]()

Управление своими корнями устройства с помощью этого мощного приложения суперпользователя.

Любое приложение, которое требует корневого доступа необходимо вызвать двоичный SU, который в свою очередь вызывает это приложение, чтобы запрашивать у пользователя разрешения.

Особенности:

— SU-версии

— Временное КОРЕНЬ / выкорчевывать

— ОТА rootkeeper

— Приложения список разрешений Запросы

— Войти информации

— Многопользовательский режим

— Использование PIN-

— Режим призрака

— Уведомление

— NFC поддержка

— Резервное копирование и восстановление

суперпользователя Superuser 8.1.0 Обновить

v 8.1.0

— New Superuser file

— Fix Crash bugs

— Support for Android 6.0 Marshmallow

— update

— fix upgrade to pro

— remove some ads

— fix bugs

Источник: apkpure.com

Имеешь право! Все, что нужно знать о root в новых версиях Android

Мы систематизировали самые распространенные способы получить права суперпользователя в актуальных версиях Android; разобрались в различиях между SuperSU, phh SuperUser, Magisk, KingRoot и Kingo Root; протестировали различные способы скрыть root; изучили систему безопасности Android 7 и узнали, чем может грозить получение root на новых версиях Android. Ну а потом закрылись в комнате без окон и произвели на свет этот текст.

Немного истории

Обладатели ранних версий Android обычно получали права root с использованием какой-либо уязвимости в системе безопасности Android или одного из системных приложений, установленных производителем. Использование уязвимостей позволяло приложению «вырваться» из песочницы и получить права системного процесса через эскалацию привилегий.

Чтобы не повторять процесс каждый раз и чтобы предоставить возможность и другим приложениям использовать права суперпользователя, в системный раздел помещали файл su (как правило, в каталоге /system/xbin/ ) и приложение для обработки запросов прав root (в /system/app/ ). Чтобы получить права root, приложение запускало su, в этот момент срабатывал менеджер обработки запросов и запрашивал у пользователя подтверждение.

|

|

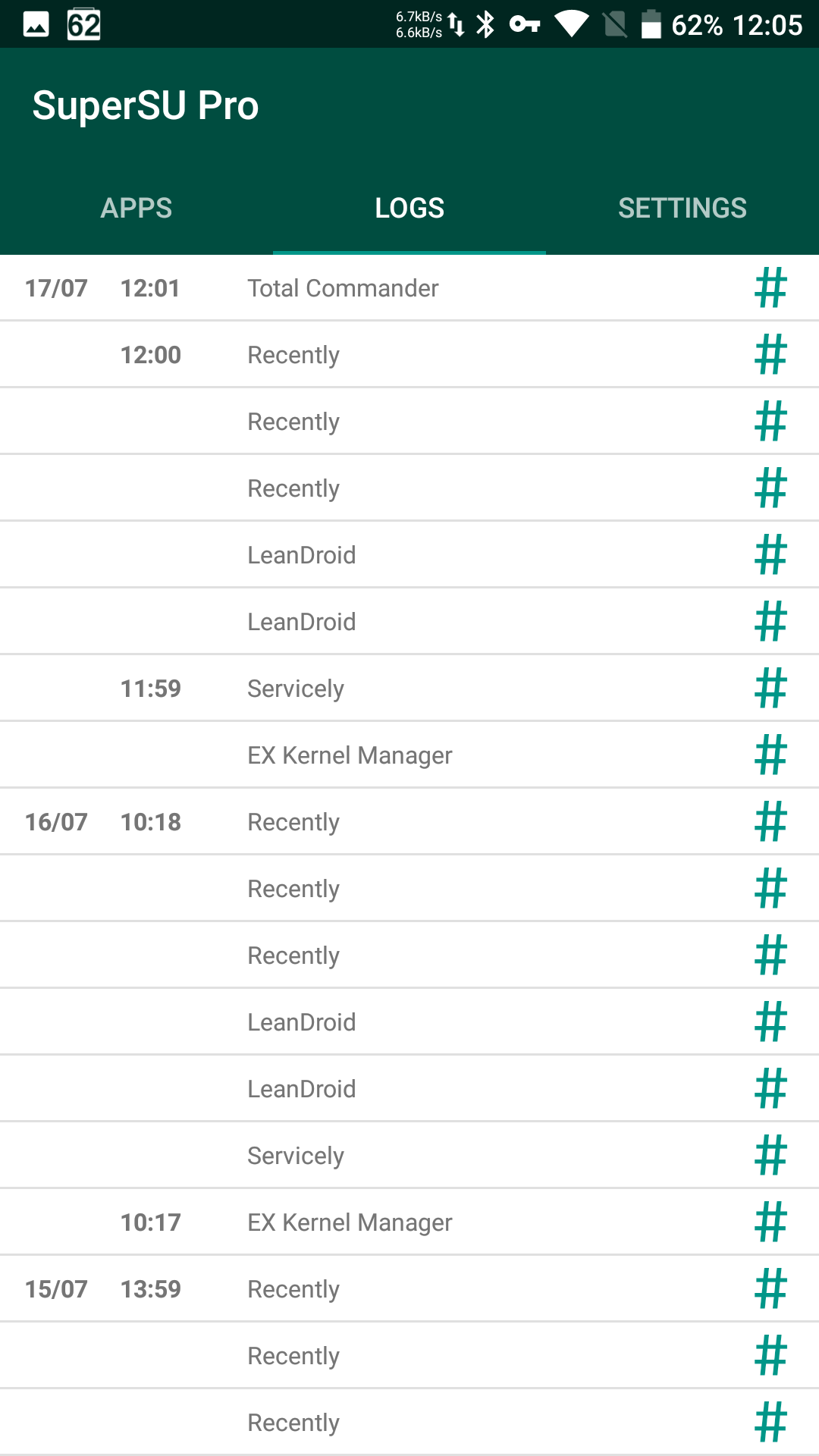

| Окно запроса прав и история запросов | |

Такая схема прекрасно работала во всех версиях Android вплоть до пятой, а добытый с ее помощью root-доступ чаще всего не мешал получать обновления прошивок и даже иногда сохранялся после таких обновлений. Популярностью пользовались многочисленные приложения, эксплуатировавшие одну или несколько уязвимостей (например, Towelroot). Со временем большую аудиторию набрали китайские приложения KingRoot и Kingo Root, включавшие в себя большие коллекции эксплоитов, которые скачивались непосредственно в момент запуска с китайских серверов. В случае успешной эскалации привилегий эти приложения прописывали в системный раздел много интересного; удалить их можно было либо вместе с root-доступом, либо с помощью специального «чистильщика», сделанного разработчиком SuperSU Chainfire.

В Android 5.0 была введена новая система обновлений. Теперь в файле OTA изменения прописывались не на файловом, а на блочном уровне; чтобы не повредить файловую систему, инсталлятор обновления подсчитывал контрольную сумму системного раздела. Естественно, записанный в раздел /system файл su изменял контрольную сумму раздела, и обновление не устанавливалось (а в тех случаях, когда оно все-таки ставилось, был высокий шанс получить на выходе «кирпич»).

Шестая версия Android принесла и обновленную систему безопасности, которая (временно) сделала невозможным получение прав суперпользователя простой записью приложения в системный раздел. В результате появился обходной путь — так называемый systemless root, внедряющий su в ramdisk вместо модификации системного раздела. На некоторых устройствах с «бессистемным» root-доступом даже получалось устанавливать OTA-обновления; впрочем, гарантии тут никакой.

Как был получен root на HTC Dream G1

Впервые root был получен на первом в мире Android-устройстве HTC Dream G1, выпущенном в далеком 2008 году. На устройстве был запущен сервис Telnet с правами root и без аутентификации. Для получения временного root-доступа было достаточно подключиться к смартфону по Telnet, для постоянного — залить в системный раздел бинарный файл su.

Root в Android 7

Особняком стоят устройства, выпущенные с Android 7 на борту (впрочем, то, о чем мы сейчас будем писать, относится и ко многим устройствам, которые получают Android 7 в качестве обновления).

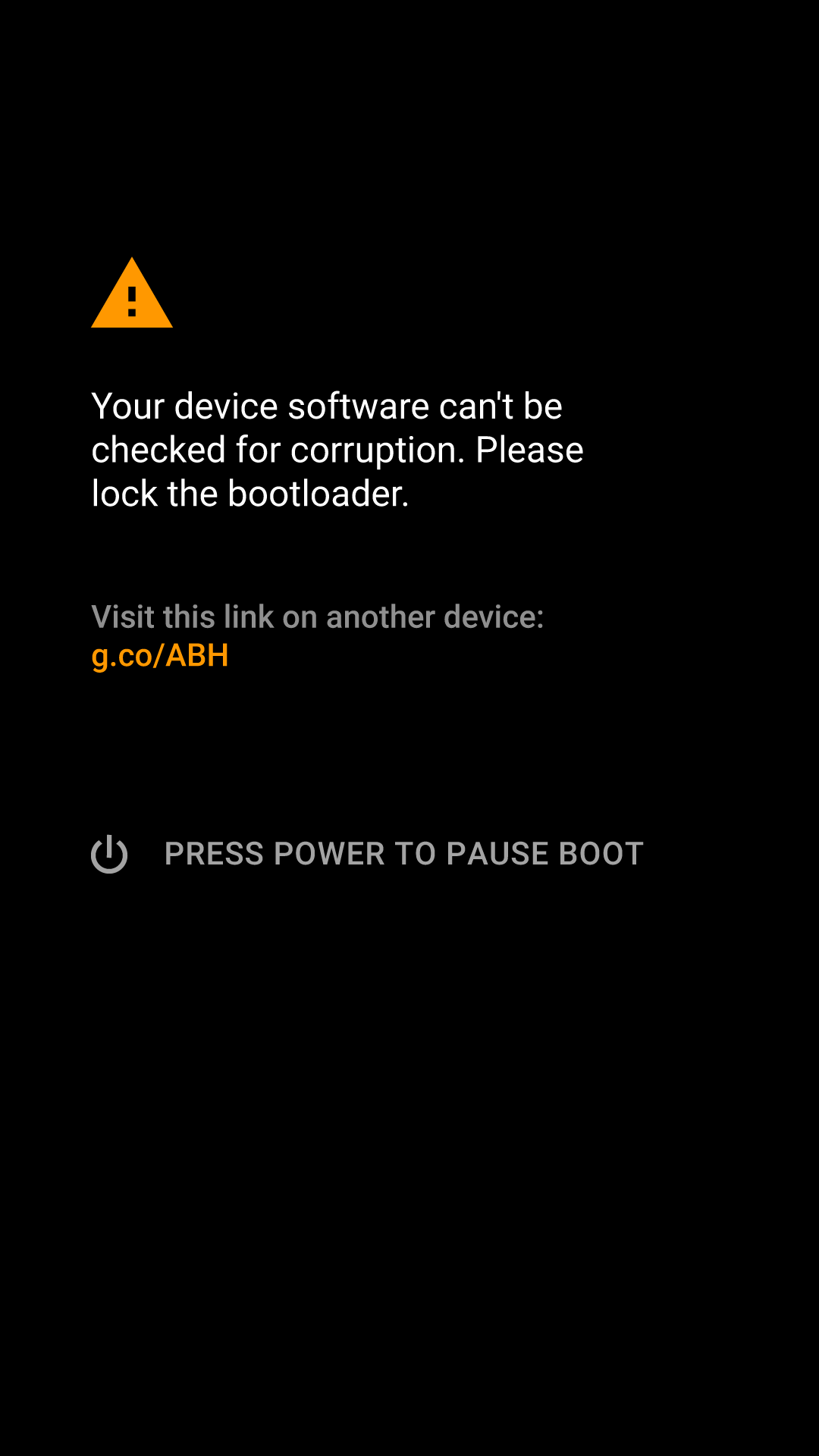

Как ты, наверное, знаешь, механизм безопасной загрузки (Verified Boot) был реализован в Android давным-давно, еще в версии 4.4 KitKat. Его цель — защитить пользователя от атак, направленных на модификацию системы и внедрение в нее кода еще до начала загрузки системы. Для этого он использует скрытый в модуле TEE ключ, чтобы сверить цифровую подпись загрузчика, далее загрузчик сверяет цифровую подпись раздела boot, а он, в свою очередь, проверяет целостность системного раздела с помощью механизма dm-verity (Device Mapper verity).

Такая цепочка проверок (называемая root of trust) позволяет удостовериться в целостности и отсутствии модификаций в любом компоненте загрузки, начиная от загрузчика и заканчивая самой ОС. Но если большинство устройств под управлением Android 4.4–6.0 (за редкими исключениями вроде смартфонов BlackBerry и Samsung с активированным Knox) в случае неуспешной проверки просто выводили предупреждение, но продолжали загрузку, то в Android 7.0 ситуация изменилась и новая-старая функция проверки целостности системы стала обязательной.

|

|

| Verified Boot позволяет загрузить модифицированный boot-образ в случае, если загрузчик разблокирован (слева), но откажет в загрузке, если он был модифицирован при залоченном загрузчике | |

Чем это грозит? Тем, что старый метод получения root через эскалацию привилегий в Android 7 просто не работает. Даже если приложения класса KingRoot, Kingo Root и им подобные смогут рутануть девайс (а в данный момент они не могут), устройство после этого просто не загрузится.

Как это обойти? Разблокировать загрузчик штатными средствами и установить SuperSU или Magisk. В этом случае загрузчик просто отключит механизм Verified Boot. Однако не стоит даже пытаться взломать загрузчик на устройствах, не предполагающих такую возможность. Даже если это удастся сделать, взломанный загрузчик не пройдет проверку цифровой подписи — и смартфон превратится в кирпич.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Олег Афонин

Эксперт по мобильной криминалистике компании «Элкомсофт»

Источник: xakep.ru