Субъекты КИИ и государственные организации как важная часть инфраструктуры РФ являются мишенью злоумышленников высоких уровней. Формальное соответствие требованиям регуляторов для таких организаций несовместимо с актуальным киберландшафтом.

Обеспечение реальной кибербезопасности и выполнение рекомендаций ФСБ по созданию центров ГосСОПКА является серьезным вызовом даже для высококвалифицированных специалистов.

Доступным и эффективным решением является передача функций центра ГосСОПКА профильным экспертам – например, центру противодействия кибератакам Solar JSOC, одному из первых партнеров НКЦКИ.

Реальный опыт противодействия

сложным атакам

10+ лет опыта выявления и

реагирования на инциденты

Solar JSOC — центр ГосСОПКА класса «А»

Работа на базе передовых отечественных технологий и решений

высокопропрофессиональных группировок пришлось на субъекты КИИ

Solar JSOC, 2021 г.

Эффективное пресечение действий злоумышленников и снижение рисков

Все, что вы хотели знать о ФСБ – адвокат Павлов, «Первый отдел»

Выполнение функций центра ГосСОПКА силами Solar JSOC — это полноценный сервис мониторинга и анализа инцидентов, дополненный передачей данных в НКЦКИ в соответствии с требованиями регуляторов.

В рамках сервиса центр обеспечивает реальную защиту от существующих для организации угроз, действуя на опережение. Например – там, где по нормативам предусмотрена отправка информации о киберинциденте в течение 3 или 24 часов, Solar JSOC гарантирует реагирование в течение получаса.

Проекты национального масштаба в сотрудничестве с ГосСОПКА

Solar JSOC и НКЦКИ выявили серию масштабных кибератак на органы государственной власти

Оценив злоумышленников по уровню подготовки и квалификации, эксперты сделали вывод о принадлежности группировки к кибернаемникам, преследующим интересы иностранного государства.

Во время ЧМ по футболу – 2018 Solar JSOC совместно с региональным центром кибербезопасности Самарской области отразил более 150 сложных целенаправленных кибератак

Около 50 из них были направленны на объекты КИИ. Киберпреступники применяли новые типы ВПО, которое не детектировалось антивирусами и было выявлено исключительно благодаря инструментам и данным Threat Intelligence.

Для кого?

Сервис подходит организациям – субъектам КИИ для реализаций положения 187-ФЗ, приказов ФСТЭК России № 235, 239, приказов ФСБ России № 367, 282, Указа Президента РФ № 250,

а также другим компаниям, которым подключение к ГосСОПКА необходимо в силу законодательства или внутреннего положения.

Что такое ГосСОПКА?

государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации. Во главе ГосСОПКА стоит Национальный координационный центр по компьютерным инцидентам (НКЦКИ) – именно ему субъекты КИИ обязаны сообщать о произошедших компьютерных инцидентах.

Что могут делать сотрудники ФСБ? / Какие полномочия у сотрудников ФСБ?

Выполняем все необходимые законодательные требования

187-ФЗ «О безопасности КИИ»

Все субъекты КИИ сообщают о компьютерных инцидентах в НКЦКИ

Приказы ФСТЭК России №235 и №239

Значимые объекты КИИ создают системы защиты и обеспечивают непрерывное взаимодействие с НКЦКИ

Приказ ФСБ России №367

Субъект КИИ отправляет информацию о компьютерном инциденте в НКЦКИ не позднее 24 часов с момента обнаружения

Приказ ФСБ России №282

Субъекты КИИ – владельцы значимых объектов КИИ – отправляют информацию о компьютерном инциденте не позднее 3-х часов с момента его обнаружения и реализуют требования к персоналу, должностным лицам, налаживают выполнение функций ГосСОПКА

Статья 274.1 УК РФ

Нарушение правил хранения, обработки или передачи охраняемой компьютерной информации, повлекшее тяжелые последствия, грозит лишением свободы сроком до 10 лет

ФЗ «О внесении изменений в КоАП РФ в части установления административной ответственности за нарушение законодательства в области обеспечения безопасности КИИ РФ» от 18.05.2021

Нарушение требований регуляторов по обеспечению безопасности КИИ РФ влечет наложение административных штрафов на должностных и юридических лиц.

Указ Президента РФ № 250 «О дополнительных мерах по обеспечению информационной безопасности Российской Федерации» от 01.05.2022

Органам власти, предприятиям с государственным участием, субъектам КИИ, стратегическим и системообразующим организациям с 1 января 2025 года запрещается использовать средства защиты информации, произведенные в недружественных странах. Запрет также распространяется на производителей, которые находятся под юрисдикцией недружественного государства, прямо или косвенно подконтрольны ему либо аффилированы с ним.

Состав сервиса

Мониторинг и анализ инцидентов на базе SIEM

- агрегация и анализ событий и инцидентов безопасности, регистрируемых СЗИ

- режим 24/7 за счет распределенной системы 6 филиалов

- 400+ специализированных сценариев

- ручная верификация

Отчетность перед

НКЦКИ

- отправка информации об активах: расширенная информация о периметре

- отправка информации о состоянии защищенности

- отправка информации по инцидентам: выявление, разбор, противодействие

- направление в НКЦКИ предложений по совершенствованию средств ГосСОПКА

Ответы на запросы НКЦКИ

- предоставление актуальной информации о периметре

- проверка наличия индикаторов в инфраструктуре

- оперативное принятие мер для противодействия новому вектору

Наши SLA

Почему Solar JSOC

- Применение опыта крупнейшего SOC в России в противодействии передовым киберугрозам

- Полный цикл экспертизы в управлении инцидентами

- Простое и централизованное управление расширенной защитой хостов без необходимости самостоятельной эксплуатации специализированных решений или поддержки open-source

- Собственная исследовательская лаборатория и ежедневно актуализируемая база знаний Solar JSOC CERT о новых атаках

- Круглосуточный мониторинг благодаря 6 филиалам в разных часовых поясах, где в любое время суток доступен бизнес-аналитик для решения сложных вопросов

- Все необходимые лицензии и сертификаты (ФСТЭК России, ФСБ России, PCI DSS)

Схема работы

Самостоятельное построение центра VS сервисы ГосСОПКА Solar JSOC

Подключение сервисов ГосСОПКА Solar JSOC позволяет запустить технический процесс мониторинга и реагирования на инциденты и привести организацию в соответствие требованиям регуляторов без долгосрочного интеграционного проекта, кадровых проблем и единовременных крупных затрат на покупку и внедрение средств защиты информации.

Самостоятельно С Solar JSOC

Сроки построения / подключения

Подбор и обучение персонала

Необходим подбор и обучение около 20 человек – такова средняя численность персонала центра ГосСОПКА.

В том числе — организация работы минимум 6 сотрудников в режиме 24/7 для реализации требований приказа ФСБ России № 282

Не требуется. При подключении сервисов за заказчиком закрепляется выделенная команда из сервис-менеджера и аналитика.

Над предоставлением сервисов Solar JSOC совместно работает команда из 600+ экспертов. Каждый заказчик получает опыт крупнейшего коммерческого SOC России в противодействии киберугрозам любого уровня сложности

Внедрение средств защиты

Производится интегратором в формате разового проекта — без учета масштабирования процессов и зон ответственности

Не требуется. Подключение к мониторингу и обеспечение полноценного взаимодействия с НКЦКИ производится со стороны Solar JSOC

Самостоятельно c нуля

Не требуется. Бизнес-процессы в Solar JSOC выстроены и отточены за 10 лет работы центра

Получение лицензий ФСТЭК России и ФСБ России

Не требуется. Все необходимые лицензии и сертификаты получены

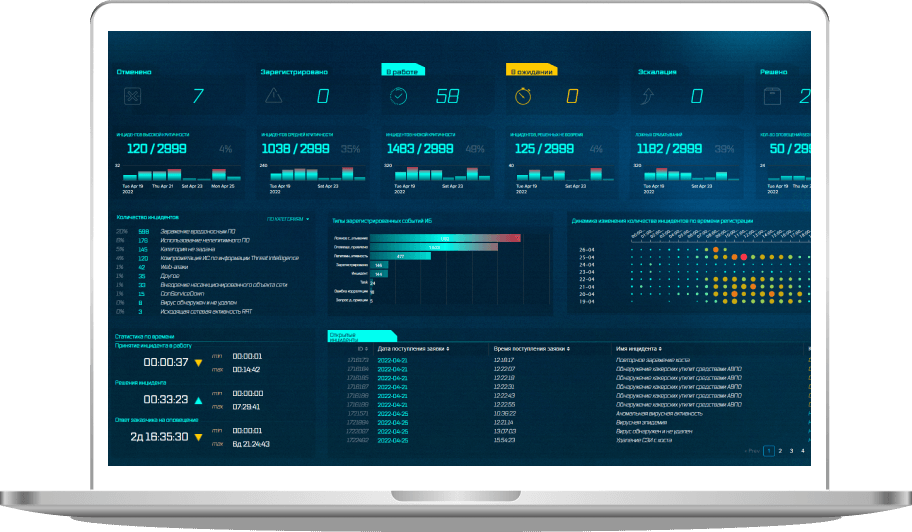

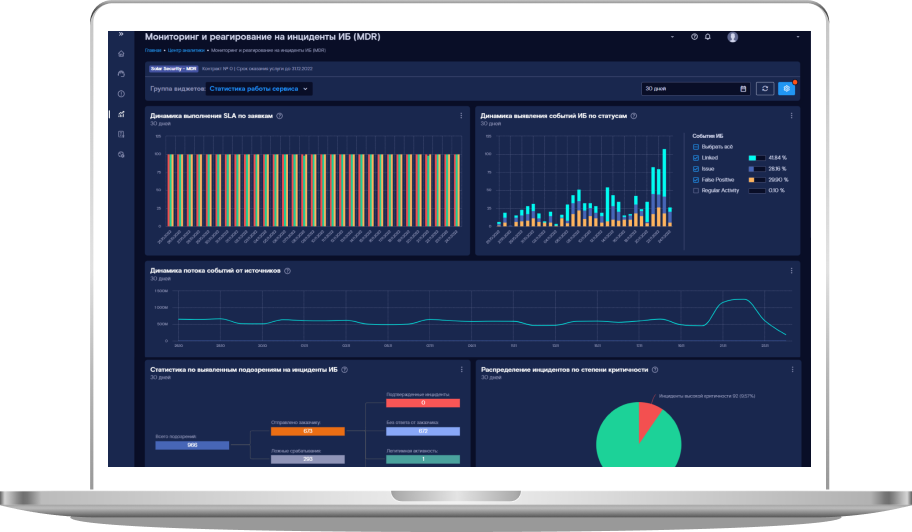

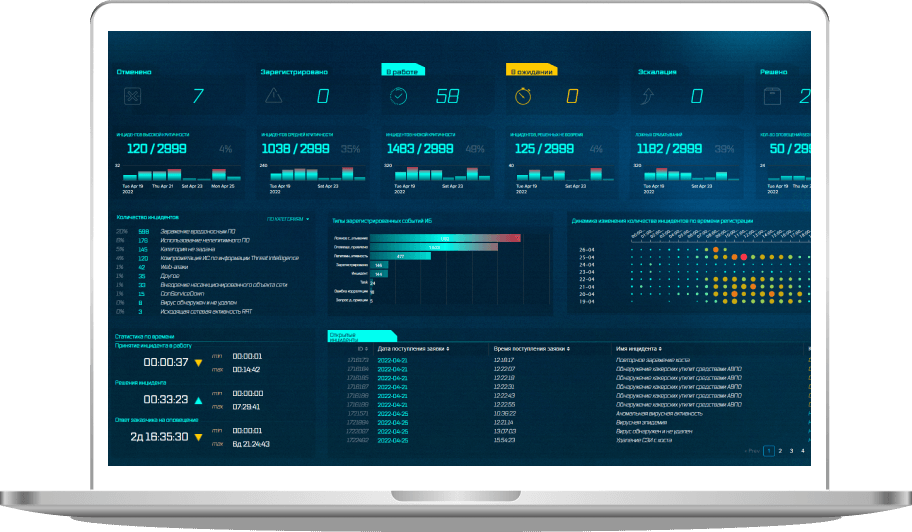

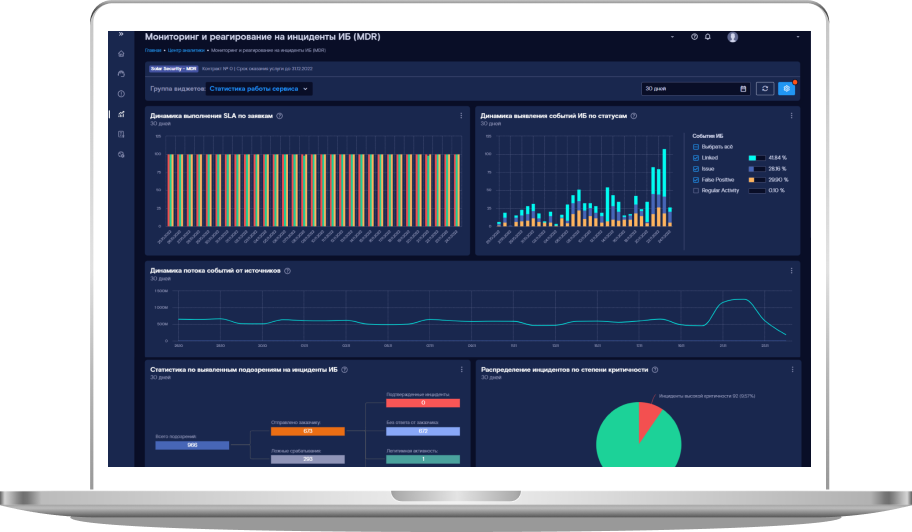

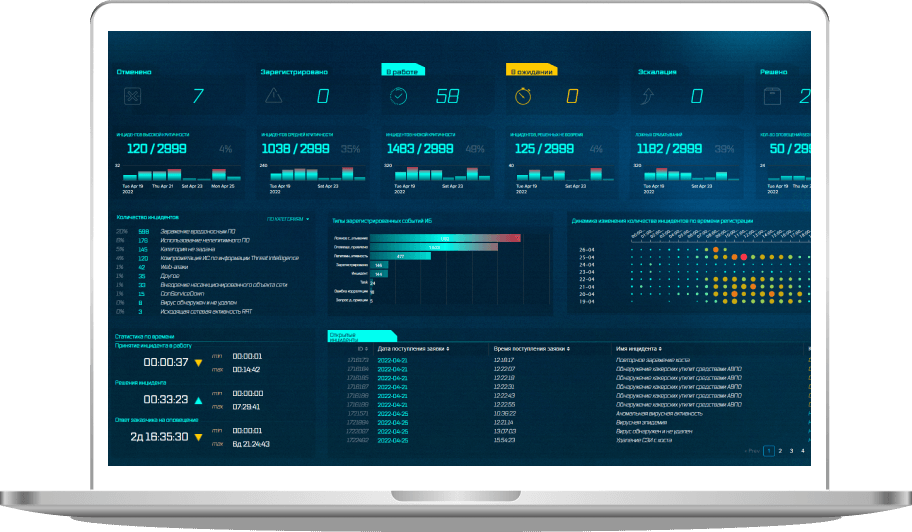

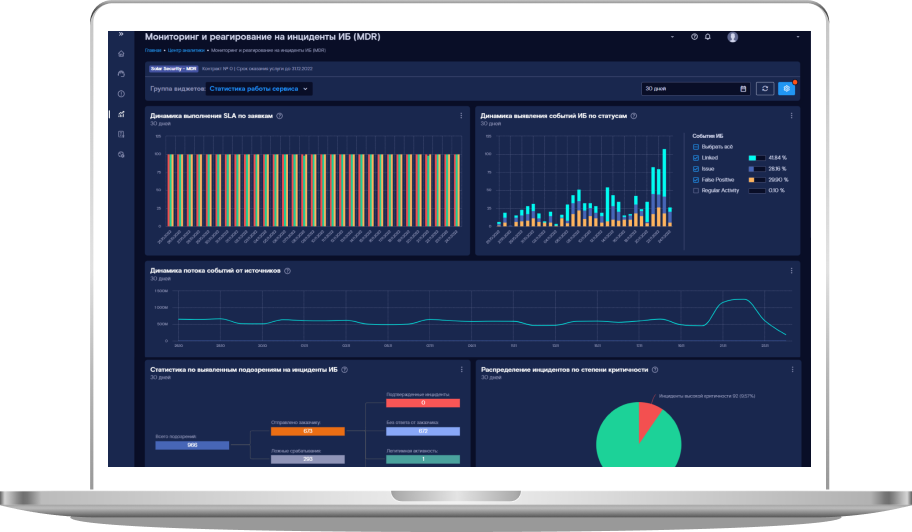

Управление кибербезопасностью в одном окне

Клиентам Solar JSOC доступны удобные инструменты для эффективного контроля и визуализации работы сервисов кибербезопасности:

Обзор 360° с сервисами по мониторингу Solar JSOC

БАЗОВЫЙ СЕРВИС

Мониторинг

и анализ инцидентов ИБ

Оперативное выявление инцидентов и анализ событий безопасности, регистрируемых СЗИ

РАСШИРЕНИЕ СЕРВИСА

Защита конечных

точек от сложных кибератак

Контроль рабочих станций сотрудников и серверов с решением Endpoint Detection and Response (EDR) для эффективной борьбы с целенаправленными атаками

РАСШИРЕНИЕ СЕРВИСА

Мониторинг АСУ ТП

Расширение сервиса сценариями мониторинга для систем промышленной автоматизации

РАСШИРЕНИЕ СЕРВИСА

Анализ сетевого трафика

Выявление сложных атак с помощью сбора и анализа сетевого трафика с решением класса Network Traffic Analysis (NTA)

Наши клиенты

Более 280 российских организаций доверяют свою кибербезопасность Solar JSOC

Сергей Барыкин

Начальник отдела ИБ «Центра информационных технологий Волгоградской области»

Solar JSOC – крупнейший SOC в России с большим опытом организации взаимодействия с ГосСОПКА и внушительным портфелем проектов, в том числе в госорганах. Мы видим ощутимую пользу от взаимодействия: коллеги оперативно передают нам значимую информацию об угрозах и попытках атак, которая транслируется в НКЦКИ и на основании которой мы можем принимать взвешенные решения по защите.

Игорь Шумко

Руководитель службы ИБ департамента экономической безопасности банка «Приморье»

Сегодня банковские системы все чаще становятся привлекательной мишенью для хакеров, применяющих для атак все более изощренные методы, в том числе в сфере социальной инженерии. Комплексный анализ защищенности помог нам оценить реальный уровень информационной безопасности банка и проактивно принять меры по ее усилению.

Анатолий Скородумов

Заместитель директора, начальник управления по обеспечению информационной безопасности ПАО «Банк «Санкт-Петербург»

Банк уделял и продолжает уделять серьезное внимание защите от современных кибератак. Клиенты доверяют нам финансовые средства и чувствительную информацию, поэтому предупреждение и предотвращение различного рода атак на организацию является одной из основных задач службы безопасности банка. Мы рассчитываем, что использование сервиса Solar JSOC позволит существенно повысить эффективность обнаружения и предотвращения современных кибератак.

Гизар Шакиров

Начальник отдела ИБ ПАО «Башкомснаббанк»

Алексей Леонов

Директор дирекции ИБ ЦФТ

Финансовые приложения и системы – приоритетная цель для хакера, так как в случае взлома они дают моментальную монетизацию. Мы, как разработчик, понимаем уровень своей ответственности и постоянно совершенствуем механизмы и технологии защиты наших активов. Сотрудничество с Solar JSOC позволило нам отточить навыки реагирования на атаки в «боевых» условиях.

Источник: rt-solar.ru

ГосСОПКА

Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (ГосСОПКА) представляет собой единый территориально распределенный комплекс, включающий силы и средства, предназначенные для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на инциденты информационной среды.

Нормативно-правовая база создания ГосСОПКА

Центр ГосСОПКА создается в соответствии со следующими действующими нормативно-методическими документами:

Общие документы по ГосСОПКА Документы ФСБ Документы ГОСТ

Общие документы по ГосСОПКА

1. Доктрина информационной безопасности Российской Федерации, утвержденная Указом Президента РФ от 5 декабря 2016 г. № 646.

2. Федеральный закон от 26 июля 2017 г. № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации».

3. Указ Президента Российской Федерации от 15 января 2013 г. № 31с «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации».

4. Указ Президента Российской Федерации от 9 мая 2017 г. №203 «О Стратегии развития информационного общества в Российской Федерации на 2017-2030 годы».

5. Концепция государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации, утвержденная Президентом Российской Федерации 12 декабря 2014 г. № К 1274.

6. План создания государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак, утвержденный Президентом Российской Федерации 21 августа 2015 г.

7. Выписка из Временного порядка включения корпоративных центров в государственную систему обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации.

Документы ФСБ

1. Приказ ФСБ России от 24 июля 2018 г. №366 «О Национальном координационном центре по компьютерным инцидентам» (вместе с «Положением о Национальном координационном центре по компьютерным инцидентам»).

2. Приказ ФСБ России от 24 июля 2018 г. №367 «Об утверждении Перечня информации, представляемой в государственную систему обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации и Порядка представления информации в государственную систему обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации».

3. Приказ ФСБ России от 24 июля 2018 г. №368 «Об утверждении Порядка обмена информацией о компьютерных инцидентах между субъектами критической информационной инфраструктуры Российской Федерации, между субъектами критической информационной инфраструктуры Российской Федерации и уполномоченными органами иностранных государств, международными, международными неправительственными организациями и иностранными организациями, осуществляющими деятельность в области реагирования на компьютерные инциденты, и Порядка получения субъектами критической информационной инфраструктуры Российской Федерации информации о средствах и способах проведения компьютерных атак и о методах их предупреждения и обнаружения».

- — требования к подразделениям и должностным лицам субъектов ГосСОПКА;

- — регламент подразделений ФСБ РФ и Компании при осуществлении информационного обмена в области обнаружения, предупреждения и ликвидации последствий компьютерных атак;

- — методические рекомендации по обнаружению компьютерных атак на информационные ресурсы РФ;

- — методические рекомендации по установлению причин и ликвидации последствий компьютерных инцидентов, связанных с функционированием информационных ресурсов РФ;

- — методические рекомендации по проведению мероприятий по оценке степени защищенности от компьютерных атак;

- — варианты организации защищенного канала;

- — методические рекомендации ФСБ России по созданию ведомственных и корпоративных центров ГосСОПКА.

5. Приказ ФСБ России от 6 мая 2019 г. №196 «Об утверждении Требований к средствам, предназначенным для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты».

6. Приказ ФСБ России от 19 июня 2019 г. №281 «Об утверждении Порядка, технических условий установки и эксплуатации средств, предназначенных для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты, за исключением средств, предназначенных для поиска признаков компьютерных атак в сетях Корпоративных центров ГосСОПКА электросвязи, используемых для организации взаимодействия объектов критической информационной инфраструктуры Российской Федерации».

7. Приказ ФСБ России от 19 июня 2019 г. №282 «Об утверждении порядка информирования ФСБ России о компьютерных инцидентах, реагирования на них, принятия мер по ликвидации последствий компьютерных атак, проведенных в отношении значимых объектов критической информационной инфраструктуры Российской Федерации».

Документы ГОСТ

1. ГОСТ Р 56545-2015 «Защита информации. Уязвимости информационных систем. Правила описания уязвимостей».

2. ГОСТ Р 56546-2015 «Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем».

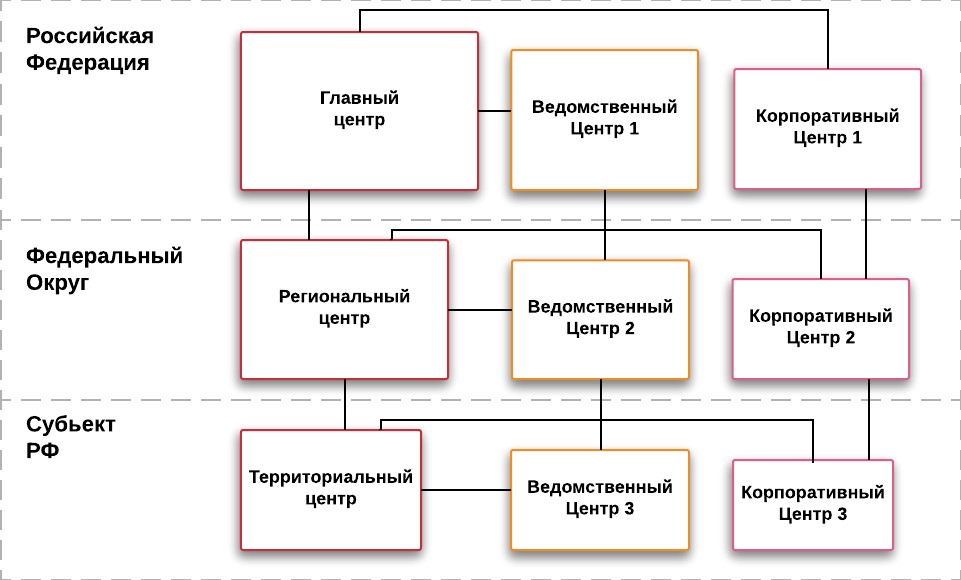

Организационная структура

В соответствии с Федеральным законом от 26 июля 2017 г. № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» и Концепцией ГосСОПКА на информационные ресурсы РФ (утв. Президентом Российской Федерации 12 декабря 2014 г. № К 1274) ГосСОПКА представляет собой единый централизованный территориально распределенный комплекс, который включает в себя программно-технические средства обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы РФ. Концепция предполагает создание центров обнаружения, предупреждения и ликвидации последствий компьютерных атак нескольких уровней.

В соответствии с методическим документом ФСБ России «Требования к подразделениям и должностным лицам субъектов ГосСОПКА» Центры ГосСОПКА могут выполнять мероприятия в рамках реализации своих функций с привлечением организаций, осуществляющих деятельность в области защиты информации. В зависимости от мероприятий, выполняемых центром самостоятельно, и мероприятий, выполняемых с привлечением сторонних организаций, центры ГосСОПКА делятся на три класса: А, Б, В.

Источник: www.angaramss.ru

Средства ГоcСОПКА. Переводим терминологию

Если вы работаете в компании, которая попадает под действие №187-ФЗ («О безопасности критической информационной инфраструктуры Российской Федерации»), то вам не нужно объяснять, что такое ГосСОПКА и зачем она нужна. Для остальных поясним: ГосСОПКА расшифровывается как Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак. Архитектурно она представляет собой единый территориально распределенный комплекс центров различного масштаба, обменивающихся информацией о кибератаках. Такие центры обязаны создать все компании, которым принадлежат объекты критической информационной инфраструктуры (такие компании называют субъектами КИИ). Цель всей этой масштабной государственной инициативы – создать между важнейшими организациями страны систему обмена информацией о ведущихся кибератаках и тем самым обеспечить возможность превентивной защиты.

Достаточно долгое время основным документом, определяющим принципы функционирования центров ГосСОПКА и их взаимодействия с вышестоящим центром, были «Методические рекомендации по созданию и эксплуатации центров ГосСОПКА», разработанные ФСБ. Мы ранее делали обзор данного документа и отмечали, что основным фокусом его внимания было построение процессов по управлению инцидентами и контролю защищенности субъектов ГосСОПКА. Но в то же время этот подход оставлял достаточно большое поле для различного толкования того, какой объем задач должен решать центр ГосСОПКА и какие именно инструменты для этого требуются. Недавно вышли «Требования к средствам, предназначенным для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты». Попробуем разобраться, чего же ждет регулятор от компаний, строящих у себя центры ГосСОПКА, и исследовать этот вопрос.

Иерархия взаимодействия центров ГосСОПКА

Известны попытки построения центров ГосСОПКА исключительно на IDS-системах. Встречаются на рынке и вендоры, позиционирующие IDS или СОА как универсальное решение проблемы. У субъектов КИИ было много вопросов было относительно функционала и требований к SIEM-системам, которые многие компкании считали чуть ли не единственным инструментом, необходимым для создания центра ГосСОПКА.

Сейчас, с появлением документа «Требования к средствам, предназначенным для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты» появляется первая ясность в отношении фактических требований регулятора к инструментам центра.

В документе обозначены пять основных подсистем центра ГосСОПКА:

- Средства обнаружения

- Средства предупреждения

- Средства ликвидации

- Средства расшифровки (ППКА)

- Средства обмена информацией

- Средства криптографической защиты каналов связи

Средства обнаружения, но не СОА. Четыре буквы

На наш взгляд, данный пункт является одним из наиболее важных с точки зрения урегулирования споров о средствах, которые можно использовать, поскольку дискуссии «а нужен ли SIEM, или достаточно просто подсистемы СОА» ведутся постоянно и не утихают.

Давайте же подробнее вчитаемся в документ:

В первую очередь речь идет о средстве, осуществляющем сбор событий информационной безопасности. Не инцидентов (итогов работы средств защиты), не сырого трафика или его копии, а именно событий. Это дает нам достаточно прозрачный намек на то, что необходим функционал обработки журналов.

В примечании к этому пункту еще и приведен достаточно детальный и широкий список потенциальных источников, которые должны эти события отдавать. В перечень попали не только классические средства защиты (межсетевые экраны, СОА, антивирусы), но и инфраструктурные источники (сетевое оборудование и операционные системы), а также прикладные системы управления сетевым оборудованиям, системами мониторинга качества обслуживания и т.д.

Все это, а также упоминаемые в функциональных требованиях слова «корреляция и аггрегация событий», на наш взгляд, достаточно точно определяет целевую технологию пункта как платформу SIEM.

Это достаточно полно следует вышедшим ранее методическим рекомендациям, ведь для того, чтобы в полной мере выявлять компьютерные инциденты категорий «несанкционированный доступ», «подбор пароля» и «ВПО», одного активного средства защиты будет недостаточно.

Любая ли платформа, позиционируемая на рынке как SIEM, будет одинаково подходящей? На наш взгляд, нет, так как в тексте обозначены еще, как минимум, два достаточно важных требования:

- Система обнаружения должна не только коррелировать и выявлять инциденты, но и сохранять итоги их обработки и «информацию об событиях ИБ, в том числе в исходном виде». Учитывая обозначенный выше список источников, а еще и рекомендуемую глубину хранения (не менее 6 месяцев), речь идет о полноценной платформе с расширенным функционалом Log Management и готовностью обрабатывать очень существенные потоки событий. Это достаточно сильно сокращает список потенциальных вариантов.

- Система обнаружения должна иметь «встроенную поддержку различных источников событий ИБ и возможность разработки дополнительных модулей, обеспечивающих получение информации от новых источников событий ИБ», то есть возможность оперативной доработки списка и состава подключаемых источников. Это накладывает требования по наличию открытого API для разработки таких способов подключения (в SIEM-сленге – коннекторов) либо возможности оперативно получить такую доработку от вендора.

Предупреждай или инвентаризируй это

Следующий раздел — средства предупреждения — значительно ближе и понятнее для безопасника и формулировками, и подходами. На средства предупреждения возлагаются следующие функции:

- Инвентаризация активов инфраструктуры с возможностью хранения и дополнения информации.

- Сбор и оценка информации об уязвимостях информационных ресурсов.

- Сбор и оценка информации о недостатках (в нашем прочтении – ошибках конфигурирования) информационных ресурсов.

Задача управления активами и уязвимостями, при всей кажущейся простоте, таит в себе огромное количество подводных камней. Но обсуждение этих деталей не является частью текущего материала и, возможно, появится в наших дальнейших статьях. Хочется лишь отметить, что практически все компании оснащены средствами, требуемыми для решения задачи, поскольку схожие требования уже фигурировали и в разных распоряжениях и приказах ФСТЭК, и даже в законе о персональных данных. Ключевая задача – «оживить» существующее средство и запустить процессы в реальности, а не на бумаге.

Ликвидация как совместная работа по устранению

Здесь и название средства, и требования к нему получили достаточно неожиданную интерпретацию. В качестве средства ликвидации мы решение, по функциональным задачам близкое к к платформе управления инцидентами, которая в ИТ-мире носит название service desk, а в ИБ горделиво именуется Incident Response Platform (правда у IRP есть и специализированный функционал). По сути, основные задачи подсистемы — это:

- Регистрация инцидентов с возможностью редактирования и дополнения карточки инцидента.

- Возможность управления его жизненным циклом с переводом инцидента между ответственными и подразделениями.

- Возможность сбора итоговой карточки инцидента согласно форматам, утвержденным в НКЦКИ.

Выбор решений и технологий, созданных специально для задач ИБ, на рынке еще весьма ограничен. Но в документе нет прямых ограничений на использование для этих целей общей IT системы (в стандартном или индивидуальном исполнении) с некоторыми доработками под задачи ИБ. Обычно системы service desk представляют собой хорошо кастомизируемый конструктор, поэтому доработка не должна составить труда.

Прочие средства центра ГосСОПКА

Функционал и задачи подсистемы ППКА в первую очередь направлены на анализ сетевого трафика, причем как в real-time режиме (с целью выявления атак или попыток несанкционированного доступа к сетевому оборудованию), так и для записи и хранения сетевого трафика с целью его дальнейшего использования в ретроспективном анализе событий или расследовании инцидента. Данные требования не являются принципиально новыми. Задача записи сетевого трафика ставилась перед всеми владельцами государственных информационных систем еще с 2010 года в рамках совместного приказа ФСТЭК и ФСБ. Эти требования могут быть неожиданными для коммерческих компаний, но фактически их реализация также не несет особых сложностей.

Требования к подсистемам обмена и криптографической защите каналов связи также достаточно привычны и, наверное, не требуют дополнительных пояснений.

В качестве короткого резюме – выход данного документа расставил очень много точек над I в отношении инструментов и технологий, которыми необходимо оснащать центр ГосСОПКА. Теперь у каждого заказчика есть формальный список требований, который пригодится как для сравнения вендоров, так и для принятия решения об покупке/замене технологии. А появление ясности в таких вопросах всегда положительно влияет на эффективность и скорость шагов, предпринимаемых конкретными субъектами для подключения, равно как и на общую защищенность критических информационных инфраструктур.

- ГосСОПКА

- законодательство и IT

- Блог компании Ростелеком-Солар

- Информационная безопасность

- Законодательство в IT

Источник: habr.com