В современном мире сложно сохранить какую-либо информацию в тайне. Особенно если она представляет ценность для кого-либо и вам нужно ее передать. Не важно, какие у вас причины на сокрытие тех или иных данных, в этой статье рассмотрим основные методы и программные средства для сохранения информации в тайне.

Постараюсь объяснить сложные и непонятные технологии простым и доступным языком, чтобы было понятно и новичку.

Важно! Все программы, представленные в статье бесплатные. Скачивать их можно и нужно только с официальных сайтов разработчиков.

Дисклеймер: я, то есть автор статьи — неспециалист в информационной безопасности и оперирую данными из открытых источников. Я против использования описанных ниже методов для сокрытия противоправных действий.

Основы

Сначала следует разобрать основные, базовые понятия.

Шифрование

Для начала определение:

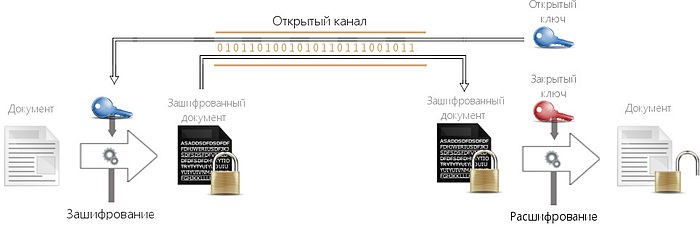

Шифрование — обратимое преобразование информации в целях скрытия от неавторизованных лиц, с предоставлением, в это же время, авторизованным пользователям доступа к ней. Главным образом, шифрование служит задачей соблюдения конфиденциальности передаваемой информации. Важной особенностью любого алгоритма шифрования является использование ключа, который утверждает выбор конкретного преобразования из совокупности возможных для данного алгоритма.

VeraCrypt программа для шифрования данных, файлов и папок Шифрование диска или флешки на Windows

Не вдаваясь в технические подробности, можно сказать что шифрование — это преобразование данных для сокрытия информации.

Есть различные алгоритмы шифрования, мы же поверхностно познакомимся с основными актуальными алгоритмами шифрования.

Алгоритмами шифрования делятся на симметричные алгоритмы и ассиметричные алгоритмы:

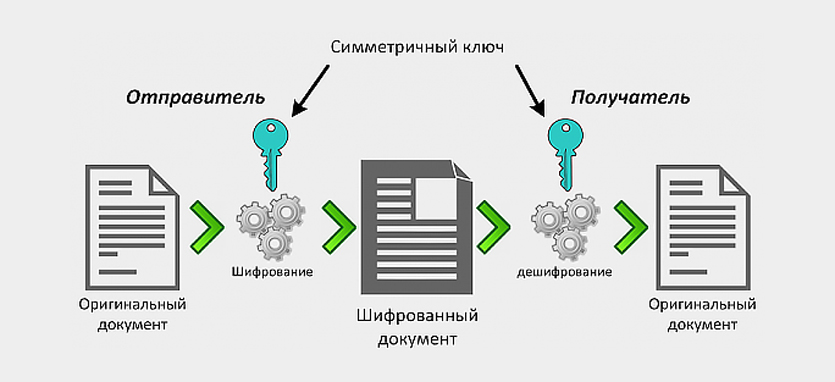

- Симметричное шифрование использует один и тот же ключ и для зашифровывания, и для расшифровывания.

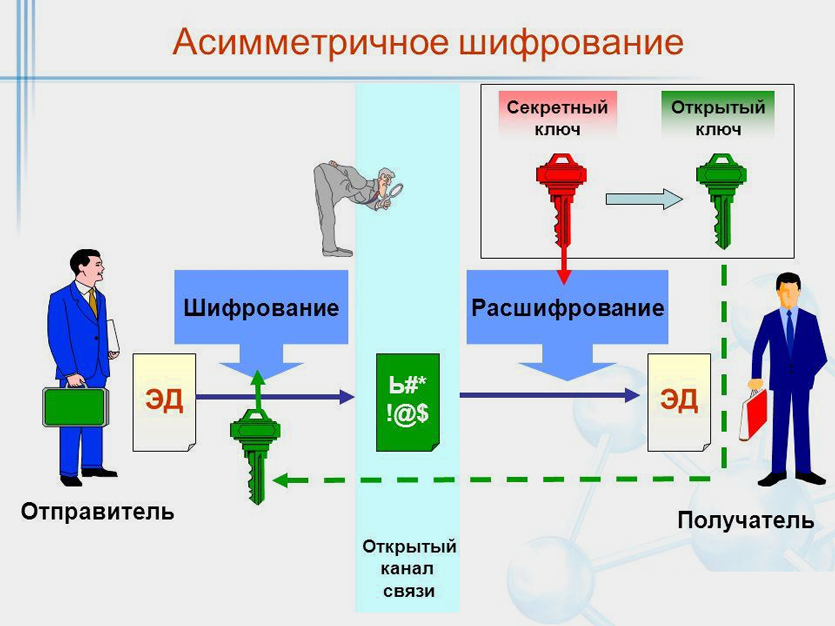

- Асимметричное шифрование использует два разных ключа: один для зашифровывания (который также называется открытым), другой для расшифровывания (называется закрытым).

Примеры симметричных алгоритмов:

DES — алгоритм для симметричного шифрования, разработанный фирмой IBM и утверждённый правительством США в 1977 году как официальный стандарт.

Прямым развитием DES в настоящее время является алгоритм Triple DES (3DES). В 3DES шифрование/расшифровка выполняются путём троекратного выполнения алгоритма DES.

AES — также известный как Rijndael (произносится [rɛindaːl] (Рэндал)) — симметричный алгоритм блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит), принятый в качестве стандарта шифрования правительством США по результатам конкурса AES. Этот алгоритм хорошо проанализирован и сейчас широко используется, как это было с его предшественником DES.

Blowfish (произносится [бло́уфиш]) — криптографический алгоритм, реализующий блочное симметричное шифрование с переменной длиной ключа. Разработан Брюсом Шнайером в 1993 году.

Асимметричное шифрование | Криптография

ГОСТ 28147-89 (Магма) — российский стандарт симметричного блочного шифрования, принятый в 1989 году. Является примером DES-подобных криптосистем.

В 2015 г. вместе с новым алгоритмом «Кузнечик» один из вариантов алгоритма ГОСТ-89 был опубликован под названием «Магма» как часть стандарта ГОСТ Р 34.12-2015.

Блочный шифр «Кузнечик» — симметричный алгоритм блочного шифрования с размером блока 128 битов и длиной ключа 256 битов.

Примеры ассиметричных алгоритмов:

RSA (аббревиатура от фамилий Rivest, Shamir и Adleman) — криптографический алгоритм с открытым ключом, основывающийся на вычислительной сложности задачи факторизации больших целых чисел.

Криптосистема RSA стала первой системой, пригодной и для шифрования, и для цифровой подписи. Алгоритм используется в большом числе криптографических приложений, включая PGP, S/MIME, TLS/SSL, IPSEC/IKE и других.

ГОСТ Р 34.10-2012 — российский стандарт, описывающий алгоритмы формирования и проверки электронной цифровой подписи.

SSL шифрование

SSL (англ. Secure Sockets Layer — уровень защищённых cокетов) — криптографический протокол, который подразумевает более безопасную связь. По сути, это способ передачи информации в интернете, который подразумевает прозрачное шифрование данных. Протокол широко использовался для обмена мгновенными сообщениями и передачи голоса через IP (англ. Voice over IP — VoIP) в таких приложениях, как электронная почта, интернет-факс и др.

Впоследствии на основании протокола SSL 3.0 был разработан и принят стандарт RFC, получивший имя TLS.

TLS (англ. Transport Layer Security — Протокол защиты транспортного уровня), как и его предшественник SSL— криптографические протоколы, обеспечивающие защищённую передачу данных между узлами в сети Интернет.

SSL и TLS используют например для шифрования трафика в работе с сайтами. Когда данные передаются по протоколу HTTPS, трафик (данные которые передаются и получаются) шифруется сертификатом который использует тот или иной ресурс.

SSL-сертификат — содержит в себе информацию о своем владельце, а также открытый ключ, использующийся для создания защищенного канала связи. Организации и физические лица получают для подтверждения того, что сайт или иной ресурс действительно представлен ими и это не поддельный ресурс. Сертификаты получают или покупают у авторизированных доверенных центрах сертификации.

Все это делается чтобы человек, который вклинится в канал связи посередине, между вами и адресатом не смог прочитать информацию или изменить ее.

Хеширование

Хеширование или получение контрольные суммы, представляет собой преобразование данных (будь это строка текста или архив данных) произвольной длины в (выходную) строку фиксированной длины, выполняемое определённым алгоритмом.

Особенность в том, что если входные данные поменяются хоть на бит информации, то итоговая (выходная) строка уже будет другая. Таким образом, можно проверить что файл или данные не изменялись.

Перед тем как устанавливать программное обеспечение, скачанное даже с официальных сайтов, следует сравнить контрольную сумму файла что вы скачали с контрольной суммой, указанной на сайте. Атакующий человек может контролировать вашу сеть и при скачивании файла, как вам кажется с официального сайта, может подсовываться модифицированный файл установки с уязвимостью или вовсе с троянским кодом.

Базовые принципы создания стойкого пароля

Для обеспечения безопасности информации доступ к ней необходимо блокировать хорошим паролем. Есть основные принципы создания стойкого пароля:

Двухфакторная аутентификация

Двухфакторная аутентификация – это способ аутентификации (подтверждения личности) который подразумевает под собой использования два способа подтверждения личности.

Например, при входе в аккаунт на каком-либо сайте, вы сначала вводите ваш пароль, а дальше код присланный по СМС на доверенный номер телефона.

Есть много различных способов аутентификации:

- Пароль

- ПИН код

- СМС с кодом

- Отпечаток пальца

- Флеш токен (флешка с записанным уникальным ключом)

- Push уведомления в приложении на смартфоне

Двухфакторную аутентификацию можно включить во многих популярных сервисах:

- Telegram

- Вконтакте

- Mail.ru

- Yandex

- DropBox

Хранение данных

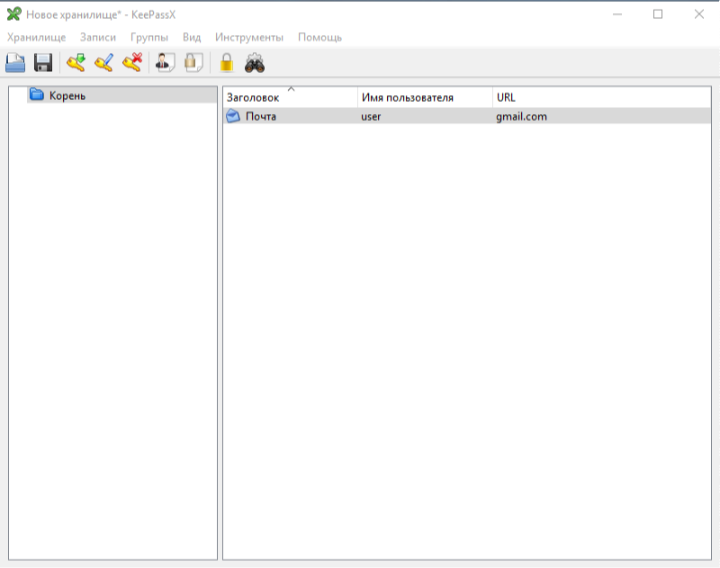

Менеджер паролей KeePassX

Если использовать везде стойкий, но одинаковый пароль это ставит под угрозу все ваши данные разом. Ведь если злоумышленникам удастся подсмотреть или узнать ваш пароль, иным другим способ, то они автоматически получают доступ ко всем используемым вами сервисам.

Рекомендуется использовать для разных сервисов разные пароли, лучше всего их генерировать. Но тогда встает вопрос о запоминании всех паролей.

И тут стоит использовать менеджер паролей. Есть разные сервисы, которые предоставляют сохранение и менеджмент паролей. Лично я и различные специалисты по безопасности советуют использовать KeePassX.

Дело в том, что данный проект имеет долгую историю. Все это время у него открытые исходные ходы и разработчики предоставляют все данные, что бы быть уверенным что в программе нет закладок.

Данная программа абсолютно бесплатна, у нее открытые исходные коды и она запускается на всех основных платформах (Windows, macOS, Linux).

Пароли хранятся в специальных базах данных, которые используют шифрование AES и TwoFish. Саму базу данных (хранится в одном файле) лучше хранить в безопасном месте, например, на USB носителе.

В программе есть генератор стойких паролей.

Использовать интернет сервисы для хранения пароля удобнее и мобильнее, но намного менее безопаснее. Ваши пароли могут запросить спецслужбы или может быть заплатка в программном обеспечении, которое используется на серверах сервиса менеджера паролей. Также пароли могут перехватить с помощью уязвимостей в браузере.

Шифрование данных VeraCrypt

Также стоит позаботится о надежном хранении файлов на носителях. Дабы исключить вариант, что если устройство, на котором вы храните важные данные, попадет в чужие руки, то данные будут открыты и доступны злоумышленнику.

Довольно надежным способом является – шифрование данных. Есть много различных программ, которые позволяют шифровать данные. Есть платные и бесплатные. Есть даже решения, встроенные в операционную систему. Например, BitLocker в Windows и FireVault в macOS.

К сожалению, в программном обеспечении такого класса часто внедряют закладки для легкого взлома. Да и к разработчикам такого программного обеспечения всегда максимальные требования по безопасности и защищенности их продукта.

Ранее безусловным лидером была программа TrueCrypt. К сожалению, разработчики прекратили развитие данной программы. Тема с TrueCrypt вообще максимально запутанная, многие считают, что там замешаны спец службы и именно они вынудили прекратить разработку программы.

Но так как исходный код TrueCrypt был открытым, за дальнейшую разработку и поддержку взялась другая команда. Они устранили несколько уязвимостей и выпустили новую версию под название VeraCrypt.

Данная программа постоянно проверяется и проходит аудиты безопасности.

Смысл программы в создании зашифрованных контейнеров (на диске располагаются в виде файла), шифровании съемных носителей или полное шифрование жесткого диска включая локальный диск где установлена операционная система.

В случаи создания зашифрованного контейнера, создается файл на диске. Вы задаете его название и размер. Далее выбираете метод шифрования (стоит отметить что выбор довольно большой, а также есть возможность шифрования сразу 3 алгоритмами подряд), пароль и остальные параметры.

Далее вы подключаете (монтируете) ваш контейнер к любой доступному диску. И можете записать любые данные в него. При прекращении работы, вы размонтируете его. Все файлы что расположены в контейнере, будут надежно сохранены в нем. Такой файл можно передавать по менее защищенным каналам, но все-же оставлять его в открытом доступе не стоит.

Есть возможность создания скрытого контейнера в контейнере. Это сделано для того, чтобы если вас схватят и заставят вести пароль к контейнеру с данными, там располагались фиктивные данные, а основные данные, которые вы и намеревались скрыть будут находится в скрытом контейнере внутри этого контейнера.

Можно зашифровать флеш накопитель и тогда его содержимое будет также доступно вам через пароль.

Общение

Почтовый сервис ProtonMail

Для общения на расстоянии можно использовать и почту. Например, как это сделал Эдвард Сноуден, который поведал миру о тотальной слежке спец служб США.

Есть сервисы, которые предоставляют шифрованный почтовый ящик. Наиболее проверенный и удобный вариант на данный момент ProtonMail. Сам ProtonMail создали под влиянием тех событий что произошли с Сноуденом. Это бесплатный сервис, который предоставляет пользователям зарегистрировать бесплатный зашифрованный почтовый ящик.

За дополнительные функции и расширении памяти хранилища придется заплатить, но для обычной передачи текстовой информации и небольших файлов хватит и бесплатного аккаунта.

Есть веб версия, клиенты под Android и iOS. Сервис переведен на многие языки включая русский.

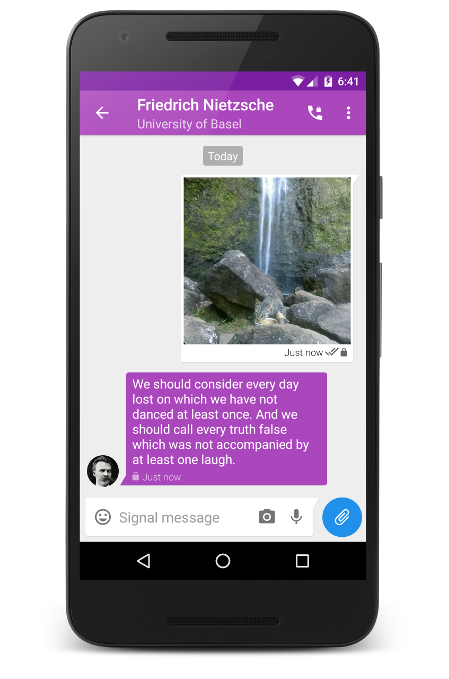

Защищенный мессенджер Signal

Иногда общения через почту не подходит. Информация нужна здесь и сейчас. Тогда можно использовать формат всем нам знакомым мессенджеров. И тут на помощь приходит приложение Signal. Опять же, есть куча приложений, которые также заявляют о полной безопасности и анонимности, но именно к Signal меньше всего вопросов и подозрений. Его так-же использовал Эдвард Сноуден.

Еще его использует Мэт Грин, который довольно известен среди специалистов по шифрованию и безопасности.

Приложение проходило аудит и постоянно проверяется.

Приложение выглядит как обычный мессенджер. В нем можно передавать текст, смайлики, фотографии, аудио, файлы. Есть даже голосовая и видео связь. Информация передается довольно быстро. Интерфейс не перегружен и удобен всем тем кто хоть когда-то отправлял СМС на смартфоне.

Но нужно быть осторожным с данным приложением. Приложение само по себе защищенное, есть даже защита от снятия скриншотов. А вот ваш смартфон скорее всего не так безопасен и защищен. Так что передавать информацию сначала помещая ее на память телефона не очень безопасно. Но при этом отправлять текст и совершать аудио и видео звонки вполне безопасно.

Есть клиенты для Android, iOS, Windows, macOS, Linux.

Безопасный выход в интернет

Безопасный браузер Tor Browser

Для безопасного посещения сайтов стоит использовать Tor Browser. Вы наверняка слышали о нем. Tor Browser работает на основе луковичных сетей. Смысл такой сети в том, что соединение от вашего устройства до конечного сервера проходит через определенное количество слоев сети. Каждый слой сети или подключение шифруется отдельно.

И получается, что передаваемый вами трафик шифруется несколько раз. Это влияет на скорость соединения, но очень эффективно в плане безопасности.

Сам Tor Browser состоит не только из особенностей onion сетей, но и из дополнений, которые выключает все отслеживающие кнопки и скрипты, а также направляют весь трафик через HTTPS.

Виртуальная частная сеть ProtonVPN

Если вам нужно скрыть и зашифровать весь трафик вашего устройства, можно воспользоваться VPN. VPN расшифровывается как виртуальная персональная сеть. При подключении к VPN абсолютно все соединения вашего устройства проходят через выбранный сервер.

Это позволяет не только скрыть изначальный источник запроса, но и зашифровать данные.

Также это можно использовать для доступа к заблокированным сайтам в вашей сети. Поскольку трафик идет, например, через Нидерланды, где может быть не заблокирован российский локальный информационный ресурс, вы сможете зайти на него.

Я использую программное обеспечение ProtonVPN, от создателей ProtonMail. Их почтовый сервис прекрасно себя зарекомендовал, и увидев доступность VPN клиента от данной команды сразу решил установить и использовать.

Приложение бесплатное, но еще не имеет русского интерфейса. Но разобраться в его работе очень просто.

Если выбрать платный тарифный план, то у вас будет больший выбор стран для подключения. Платные сервера менее загружены, поэтому скорость будет выше. А также будет возможность использовать P2P траффик и сети TOR.

Анонимная операционная система Tails

Tails это самый ультимативный вариант. Это операционная система, основанная на ядре Linux.

Обычно ее записывают на флеш накопитель или DVD диск и загружаются с них. При том, сами создатели рекомендуют сначала записать операционную систему на флеш накопитель, далее загрузится с него. И уже с этого носителя с помощью специального программного обеспечения записать операционную систему на другой флеш накопитель или DVD диск.

В данной операционной системе можно работать в интернете, работать с почтой и максимально важными данными на компьютере.

В ней используются самые передовые технологии шифрования. Максимальная защита всех данных. Данную ОС постоянно проверяют и исследуют.

Спасибо что дочитали статью до конца. Надеюсь описанные мною вещи стали понятными. За дополнительными деталями вы всегда можете обратиться к сети Интернет.

Буду рад комментариям, замечаниям и критике.

Источник: habr.com

Как работает шифрование в интернете. Вас легко взломать?

С каждым днем мы все чаще слышим о конфиденциальности, защите данных и шифровании. Пользователи обеспокоены безопасностью мессенджеров и социальных сетей, правительственные органы — невозможностью взлома информации о злоумышленниках.

Между мессенджерами и правительством ведутся постоянные переговоры. Иногда дело доходит до настоящей войны. Кто-то не передал кому-то ключи шифрования и отказался открыть доступ к переписке пользователей. Затем кто-то обиделся и мессенджер заблокировали на территории целой страны.

? Рубрика «Технологии» выходит при поддержке re:Store.

Почему так происходит? Как работает шифрование и в чем его особенности? Давайте разберемся вместе.

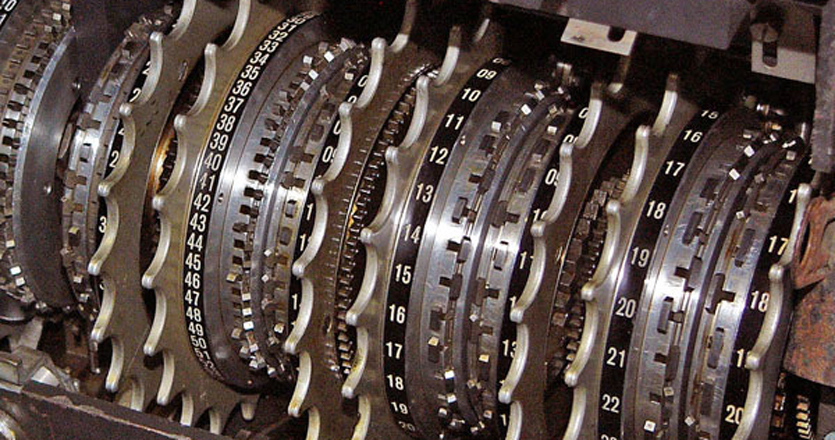

История, которой уже 4 тыс. лет

Само по себе понятие «шифрование» впервые появилось еще около 4 тыс. лет назад. Простейшим способом шифрования пользовались еще с 3-го тысячелетия до н.э.

При написании письма, буквы менялись местами. Скажем, «А» соответствовала букве «Т», «Б» менялась на «У», «В» на «Ф» и так далее.

В результате, сообщение превращалось в, казалось бы, несвязный набор букв, расшифровать который могла лишь получающее сообщение сторона. Именно там знали, какая буква менялась на какую.

Забавно, но именно такой примитивный метод по сути являлся первым ключом шифрования.

В 479 году до н.э. спартанцы получили несколько деревянных табличек, покрытых восков. На них было важное зашифрованное послание о предстоящем нападении персов. Об этом случае упоминает древнегреческие историк Геродот.

Передача информации с возможностью сокрытия от посторонних глаз впервые остро понадобилась именно в военной отрасли.

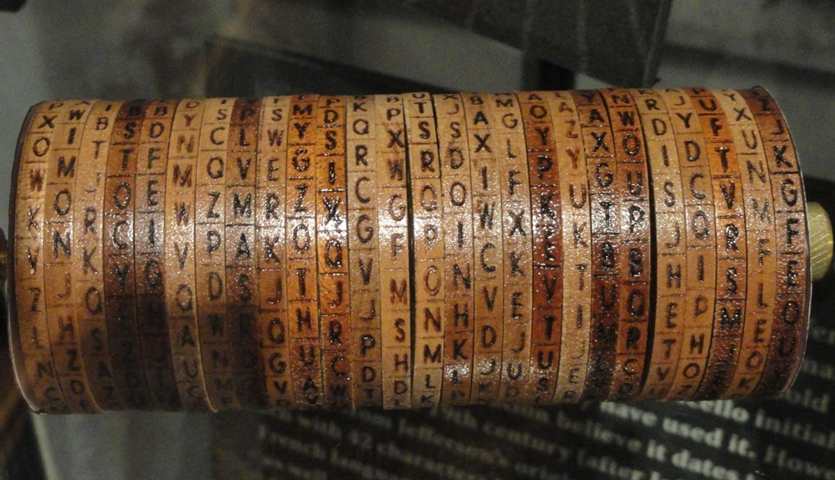

Криптографический цилиндр Томаса Джеферсона

Спустя много веков для криптографии наступит новый период с использованием полиалфавитных шрифтов. Их принцип был подобным, но более запутанным из-за использования нескольких алфавитов.

Печатная машинка с механическим алгоритмом шифрования.

В первой половине XX века стали использовать электромеханический метод шифрования при помощи хитроумных устройств — шифровальщиков. И, наконец, с 70-х годов XX века за шифровку взялись компьютеры.

Какие бывают виды шифрования?

С появлением ЭВМ стали создаваться и более сложные алгоритмы шифрования. Вместо деревянных табличек и механических машин человечество перешло на шифрование посредством двоичного кода.

Так появилось два основных типа шифрования: симметричное и ассиметричное.

При симметричном шифровании используется лишь один пароль или ключ. Работает он следующим образом.

В системе шифрования предусмотрен некий математический алгоритм. На его цифровой «вход» подается исходный пароль и текст отправления (фото, видео и т.д.). Далее информация шифруется и отправляется.

При получении срабатывает обратный алгоритм и проходит процедура дешифровки с использованием того самого пароля.

Проще говоря, если знать пароль, то безопасность симметричного шифрования резко стремится к нулю. Поэтому пароль должен быть максимально сложным и запутанным. Несмотря на определенные ограничения, симметричное шифрование очень распространено из-за простоты и быстродействия.

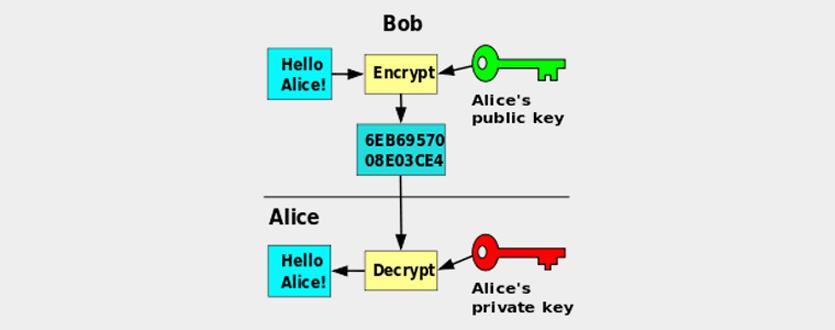

Второй вид шифрования — ассиметричное. В нем используются два пароля: открытый или публичный и закрытый или секретный. Открытый пароль получают все участники сети, а вот закрытый всегда остается на стороне либо сервера, либо другого приемника.

Суть в том, что при ассиметричном шифровании расшифровать сообщение можно лишь с помощью двух ключей. Именно на этом принципе основан популярный протокол SSL, который мы часто встречаем в браузере.

Сталкиваться с таким шифрованием вы могли, когда получали сообщение при открытии страницы «Небезопасное соединение». Означает это лишь одно: закрытый ключ уже мог быть вскрыт и известен хакерам. А значит вся введенная вами информация, по сути, не шифруется.

Преимущество ассиметричного шифрования в том, что один из ключей всегда остается на устройстве и не передается. Но оно считается «более тяжелым» и требует больше ресурсов компьютера.

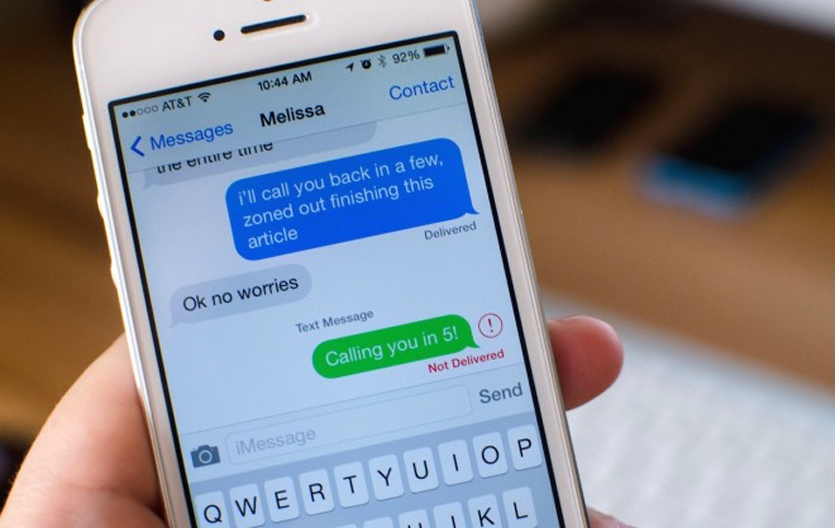

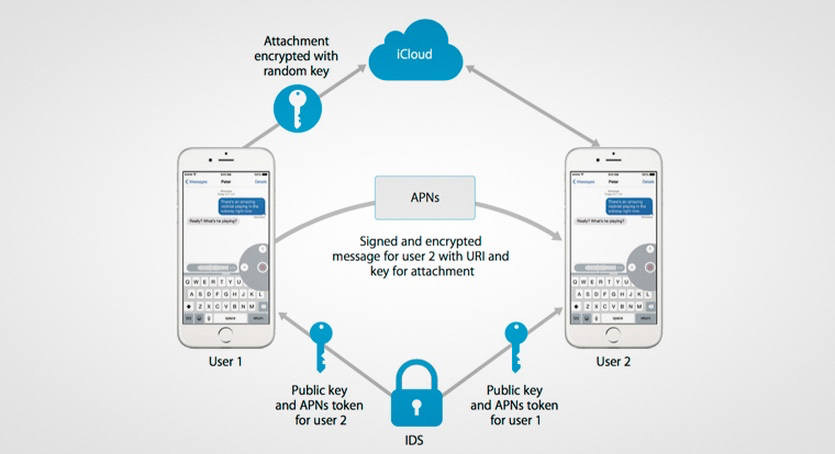

Как работает шифрование на примере iMessage?

Пожалуй, именно Apple можно отнести к категории тех компаний, которые максимально беспокоятся о конфиденциальности данных своих пользователей. Шифрование и защита в продуктах Apple находится на высоком уровне.

Понять это можно, разобравшись в принципах работы одного из сервисов — iMessage.

Итак, вы решили использовать iMessage. Зарегистрировали Apple ID, зашли в настройки и включили сервис.

На iOS-девайсе тут же создаются две пары ключей: публичная и приватная. Да-да, iMessage работает по ассиметричному типу шифрования.

Приватная пара остается в памяти устройства, публичная же отправляется на сервера Apple.

Ну что, iMessage включен. Вы открываете приложение «Сообщения», выбираете адресата и начинаете писать сообщение. Тем временем сервис проверяет наличие публичного ключа адресата, который прикреплен к учетной записи Apple ID. Найдя его, абонент подсвечивается доступным для отправки сообщений через сервис.

Сообщение написано, вы нажимаете Отправить. Сообщение тут же копируется и проходит процедуру шифрования с помощью хранящегося на девайсе приватного ключа, подвязывается к публичному ключу и отправляется адресату.

Зашифрованное сообщение поступает на устройство получателя. Оно привязано к публичному ключу отправителя и требует дешифровки. Тем временем на сервере удаляется та самая зашифрованная копия.

Несмотря на то, что пользователь уже «физически» получил сообщение, он об этом не знает, поскольку никаких уведомлений не получал. Девайс приступает к дешифровке. Включается обратный шифрованию алгоритм. Используя известный публичный ключ и приватный ключ, хранящийся на устройстве, сообщение дешифруется.

Прочесть его без наличия самого устройства невозможно даже в случае перехвата сообщения. Когда расшифровка сообщения окончена, пользователь получает уведомление. А дальше весь процесс повторяется вновь и вновь.

Выходит, что с шифрованием мои сообщения в безопасности?

Если кратко, то ответ будет утвердительным. Перехватить ваши сообщения по сети технически возможно, но без наличия самого устройства, с которого вы проводили отправку, это не имеет смысла.

Публичный ключ создается на основе закрытого, а значит сгенерировать его без устройства отправителя невозможно. Все работает в паре. Публичный ключ шифрует сообщение, а расшифровывается он с помощью закрытого ключа.

То есть в ситуации, когда правительственные органы власти требуют предоставления ключей шифрования, несложно понять, что технически это реализовать невозможно. В противном случае, придется организовать всенародную очередь со сдачей смартфонов на резервное копирование с целью достать приватный ключ каждого устройства.

У каждого мессенджера и сервиса этот ключ свой. Так что, беспокоиться о конфиденциальности при подобном шифровании не стоит. Простая отправка сообщения с точки зрения шифрования на самом деле выглядит не так просто.

(16 голосов, общий рейтинг: 4.38 из 5)

Хочешь больше? Подпишись на наш Telegram.

Рассказываем о процессах, которые мы никогда не увидим.

Владимир Кузин

DIY-техноман. Уверен, что все можно сделать своими руками. Коллайдер не в счет.

Это глупейшая фишка iOS 12. Apple, сколько можно

Adobe показала, как будет выглядеть полноценный Photoshop для iPad

В США экстренно посадили самолет из-за того, что пассажиры получили фотографии бомбы через AirDrop

Apple начала принимать приложения для шлема Vision Pro в сервис тестирования TestFlight

TikTok запустил музыкальный стриминговый сервис TikTok Music, но только в Бразилии и Индонезии

Shazam научился искать треки в приложениях TikTok и YouTube

Это реальность, а не рендер! В Лас-Вегасе запустили гигантский супершар-дисплей за 2 млрд долларов, интернет в восторге

Чем заменить Zoom для видеоконференций. 7 российских аналогов

Как появился первый в мире вирус в интернете. Червь Морриса почти уничтожил военную сеть

Российская компания представит операционную систему, которая заменит Android. Возможно, уже в августе

Комментарии 12

— — — 15 октябрь 2018

На каждый шифратор есть свой дешифратор.

И сервисы могут тоже чудить например ослабить шифрование для спец.служб как недавно было сказано в новостях про WhatsApp.

Внедрение бэкдоров и т.д.

Аппаратное шифрование всегда будет лучше программного за счет отдельного чипа генерирующий ключ и желательно чтоб этот чип был отдельным а такие устройств классифицируют по уровням и самому стойкому присваивают уровень 3. Там не только отдельный крипто-чип, но и так же все микросхемы залиты смолой для предотвращения доступа.

Флешки, внешние диски такие делают например компания “istorage” или “iRonKey”.

Облака типо iCloud все они отсылают данные по запросу в органы управления. лишь не многие могут похвастаться защитой типо “Mega”.

Айфон позиционируется как защищенное устройство, а на уже много лет взламывают и ставят любители джеил. А если можно поставить джеил то многое и другое можно сделать. Сколько базарят насчёт безопасности а по факту ни кто не знает что да как. От воров может и спасет как то.

То же Шифрование в Mac вроде оно и надежно, но хранить то за что тебя могут посадить всё же не стоит. На счёт чипа Т2 не знаю. ) Что за фрукт такой.

Phonerz 15 октябрь 2018

walkman00 16 октябрь 2018

Amir 15 октябрь 2018

“Сообщение написано, вы нажимаете Отправить. Сообщение тут же копируется и проходит процедуру шифрования с помощью хранящегося на девайсе приватного ключа, подвязывается к публичному ключу и отправляется адресату.” Неверно. Сообщение шифруется публичным ключом адресата. Своим приватным ключом можно лишь расшифровывать полученные сообщения. Это и гарантирует, что написать могут все, а прочитать только владелец приватного ключа.

beks 15 октябрь 2018

В браузерах ассиметричное шифрование только для установки зашифрованного канала в рамках одной сессии с ппомощью сертификатов. Все пересылаемые данные дальше используют симметричное шифрование.

beks 15 октябрь 2018

Если imessage использует ассиметричное шифрование для кажжлого сообщения -это капец тупо

goodlookeralex 15 октябрь 2018

«Вас легко взломать?» – заголовки с такими вопросами набили оскомину!

lexx_ylt2 15 октябрь 2018

Ломают и ассиметричное. При доступе к каналу связи можно организовать промежуточный узел. Тоесть он сгенерирует свою пару, подменит пересылаемые открытые ключи своим, перешифрует сообщение и отправит дальше.

sam901 15 октябрь 2018

Вы если пишите статьи такие, то либо знакомьтесь с материалами лучше и копируйте нормальные источники, если самим головы не хватает, либо не вдавайтесь в подробности, которые все равно переврали. “Суть в том, что при ассиметричном шифровании расшифровать сообщение можно

лишь с помощью двух ключей”

Нет, никаких двух ключей не нужно. Асимметричная криптография намного сложнее, и не вся она позволяет шифровать как вздумается. Ее характеризует одно – связанная пара ключей. Дальше все разное. В RSA, по сути, любой ключ можно использовать для шифрования.

Как правило, для этого используется публичный ключ, а расшифровывают закрытым. Помимо этого есть операция подписи, в этом случае шифрование происходит наоборот закрытым, а проверка подписи открытым. Почему разные ключи – потому что специфика операций разная, условия их применения.

Если эллиптические кривые со всякими DSA, то там возможна только подпись. Чисто математически возможно только закрытым ключом сделать подпись, а проверить открытым. “Сталкиваться с таким шифрованием вы могли, когда получали сообщение при открытии страницы «Небезопасное соединение»”

Нет. Когда браузер отказывается открывать HTTPS страницу из-за недоверия, это значит, что он просто не доверяет публичному ключу, который прислал сервер. Дальше начинаются сложности с цепочками подписи и корневыми сертификатами, но суть в одном – в ОС хранится конкретный список ключей публичных. Если сайт выдает, а его там нет, то браузер не доверяет. Больше это ничего не значит и до шифрования еще дело даже не доходит. “Сообщение тут же копируется и проходит процедуру шифрования с помощью хранящегося на девайсе приватного ключа”

Нет. Никто практически не шифрует ничего полезного с помощью асимметричных ключей. Как правило, в том числе iMessage, HTTPS сайты и почти все остальные, используют стандартную схему гибридного шифрования. Для каждого сообщения генерируется случайный ключ для симметричного шифрования (в данном случае AES-CTR), им шифруется сообщение.

Сам ключ шифруется асимметричным ключом и передается вместе с сообщением. Плюс подпись этого всего, потому что шифрование, внезапно, не гарантирует целостности – можно поменять биты по пути, а на другой стороне никто этого не узнает. Зачем это все? Потому что асимметричное шифрование чертовски медленное. “Понять это можно, разобравшись в принципах работы одного из сервисов — iMessage”

Нет. iMessage это плохой пример. В нем была куча проблем, чему был посвящен доклад на HITB 2013. Может с тех пор что-то лучше стало, но глобально это все равно сломанная схема, если задача защититься от самой эпл и агенств безопасности. iMessage не предоставляет никакой защиты от чтения сообщений самой эпл и теми, кто ее об этом попросит.

Совершенно не случайно тот же телеграф для защищенных чатов просит проверить забавную последовательность картинок на обоих сторонах. Так и создается защищенный канал, в котором уверены обе стороны. А в iMessage можно все сделать так, что никто ни о чем не узнает, а письма будут в открытом виде на их серверах.

Не говоря о том, что возможен банальный бэкдор, т.к. это проприетарная реализация. И это все конечно без упоминания чрезвычайно важных вещей вроде хэшей, MAC, паддинга, генераторов случайных чисел и прочих вроде мелочей, из-за которых любой AES и RSA становится бесполезными. Не случайно никто в своем уме не должен реализовывать свои алгоритмы шифрования и даже свои комбинации уже имеющихся.

mikrotik 16 октябрь 2018

Источник: www.iphones.ru

Шифрование трафика. Как зашифровать свое интернет-соединение.

Шифрование трафика звучит круто, но как именно это делается? И какие преимущества это дает? Предлагаем вашему вниманию развернутую статью о том, как лучше всего шифровать свое интернет-соединение. Не волнуйтесь, это займет не более 9 минут.

Что такое шифрование?

Проще говоря, шифрование — это процесс превращения данных из читаемого формата в нечитаемый. В целом, речь идет о применении ключа шифрования для защиты данных. Только тот, у кого есть этот ключ (или специальный ключ расшифровки), может прочитать эти данные.

«Нечитаемый формат» – определение довольно расплывчатое, но вы можете воспользоваться этим инструментом, чтобы получить представление о том, как все устроено. В нашем случае мы использовали шифр AES-256 для шифрования сообщения «Привет, ребята!». А это используемый нами ключ шифрования: “fgj5kig0813sfdfewbasd3453gafvafg.” Зашифровано сообщение выглядит следующим образом: “bTFR+qKhkQt2djukrfX+Zw==.” Любой, кто попытается отследить содержимое этого сообщения, будет видеть только зашифрованный формат. Только тот, у кого есть оригинальный ключ шифрования или другой ключ специальный для расшифровки, сможет увидеть исходное сообщение «Привет, ребята!».

Можно ли взломать шифрование?

Если вы используете устаревший шифр (например, Blowfish) с небольшой длиной ключа (64 бита, например), то его можно будет взломать при помощи пресловутого брутфорса. Но если вы придерживаетесь современных шифров, таких как AES, и больших размеров ключей (128 бит и выше), то вы в безопасности. Если Тяньхэ-2, или четвертый самый быстрый суперкомпьютер в мире, попытается взломать сообщение, зашифрованное с помощью AES-256, это займет около 9,63×1052 лет (1052 в этом случае 1 с 52 нулями, то есть в девятой степени). Конечно, по мере того, как суперкомпьютеры становятся все более совершенными, в будущем они смогут быстрее взламывать современные шифры. Но, в то же время и шифрование станет более продвинутым, поэтому пока что нельзя спрогнозировать, когда шифры будут взломаны.

Зачем шифровать трафик?

- Прежде всего, незашифрованные соединения могут прослушивать и перехватывать хакеры. Так они могут украсть конфиденциальную информацию (данные кредитной карты, пароли и т. д.), или же перенаправить вас на фишинговые веб-сайты (поскольку видят, какими сайтами вы чаще всего пользуетесь).

- Киберпреступники могут обмануть ваше устройство, и подключиться к поддельной сети WiFi, которую сами же запустят. Если это случится, то они смогут мониторить всю вашу деятельность онлайн.

- Незашифрованный трафик означает, что ваш интернет-провайдер может просматривать пакеты данных, и видеть, какие сайты вы просматриваете и какие веб-приложения используете. Благодаря этой информации они могут целенаправленно ограничивать пропускную способность вашего соединения.

- Если вы используете незашифрованные соединения, это в значительной степени говорит о том, что вы согласны, что ваш провайдер будет продавать ваши данные рекламодателям.

- Отсутствие шифрование трафика означает, что сетевые администраторы также могут отслеживать его. Это может стать проблемой, если вы посещаете «отвлекающие» веб-сайты на работе или в школе, будь то YouTube, Facebook или Twitter.

- Кроме того, шифрование поможет вам избежать правительственной слежки за тем, что вы делаете в интернете.

«Но я уже использую зашифрованный WiFi, так что все в порядке, верно?»

Не совсем. Если вы загуглите информацию о том, как зашифровать интернет-соединение, то увидите, что во многих статьях рекомендуют использовать зашифрованные сети (то есть те, для доступа к которым требуется пароль).

Но вот в чем проблема – большинство сетей для шифрования используют WPA2. К сожалению, этот стандарт безопасности не так уж хорош и имеет серьезные уязвимости. Вы можете найти много информации, согласно которой есть как минимум несколько способов взломать пароли WPA2 (здесь, здесь и здесь).

Новый стандарт шифрования WPA3 должен исправить эти проблемы, но даже он не без изъяна.

Кроме того, есть еще одна проблема: некоторым сетям может и требуется пароль для использования, но они могут быть защищены устаревшим шифрованием, вроде WEP и WPA.

В общем, тот факт, что вы используете зашифрованный WiFi, вовсе не означает, что ваши данные в безопасности.

Как зашифровать подключение к Интернету

Основываясь на наших исследованиях, у вас есть шесть опций. Необязательно использовать все из них, но если вы действительно хотите убедиться в безопасности своего трафика, стоит попробовать их все одновременно:

1. Посещайте только сайты с протоколом HTTPS

HTTPS сейчас является своего рода стандартом, и некоторые браузеры даже не позволяют открывать сайты на протоколе HTTP. И не без причины! HTTP означает, что веб-сайт не шифрует ваши запросы на подключение и ответы. Так что любой может шпионить за вами.

Если вы смотрите HTTP-сайты исключительно для мемов и анекдотов, то это не так страшно. Но если вы используете его для оплаты или ввода личной информации, все очень плохо, так как каждый может видеть эти данные.

Поэтому, если вы действительно хотите защитить подключение к интернету, мы настоятельно рекомендуем избегать HTTP-сайтов. Просматривайте только HTTPS-сайты, так как они автоматически шифруют ваш трафик.

2. Используйте HTTPS Everywhere

HTTPS Everywhere — это расширение для браузеров Opera, Chrome, Firefox, Tor и Brave, которое автоматически перенаправляет все HTTP-ссылки на страницы HTTPS, если имеется такая техническая возможность. Это очень удобно, поскольку некоторые крупные веб-сайты все еще не используют HTTPS.

Конечно, HTTPS Everywhere не поможет вам, если сайт просто-напросто не поддерживает HTTPS. Но все же это хорошая мера безопасности.

Наконец, подумайте о том, чтобы использовать uMatrix и uBlock Origin. Они не шифруют ваше соединение, но могут блокировать вредоносные скрипты и рекламу. Это может пригодится, если вы каким-то образом оказались на подозрительном HTTP-сайте.

3. Используйте мессенджеры только со сквозным шифрованием

Когда вы хотите написать кому-то сообщение, вы просто печатаете текст в смартфоне и отправляете его, верно? Либо вы делаете это через Facebook Messenger и похожие приложения.

Эти методы удобны, конечно, однако они не очень приватные. Текстовые сообщения могут быть прочитаны или может произойти утечка данных, если компания, обрабатывающая их, не использует шифрование для их защиты. Кроме того, Facebook Messenger не предлагает сквозного шифрования по умолчанию. То есть компания может следить за вашими разговорами с друзьями.

И это ещё не всё. Рассмотрим тот факт, что АНБ, как известно, собирает миллионы текстовых сообщений, а такие компании, как Apple, Facebook и Skype, являются частью их программы массовой слежки (PRISM).

Конечно, вы можете использовать сквозное шифрование с Facebook Messenger, если включить функцию Secret Conversation. Но здесь есть проблемка – это не позволит вам шифровать групповые сообщения, GIF-файлы, платежи или голосовые и видеозвонки. И еще раз: Facebook является частью программы слежки АНБ. Стали бы вы доверять конфиденциальную информацию такой компании?

Если вы действительно хотите защитить свои соединения, вам нужно приложение, у которого не будет никаких изъянов в этом плане. Вот несколько рекомендаций:

- Signal — приложение было рекомендовано защитниками конфиденциальности, такими как Эдвард Сноуден и Брюс Шнайдер. Более того, его рекомендуют многие члены Европейской Комиссии. Помимо сквозного шифрования, приложение распространяется с открытым исходным кодом. И хотя не так давно в нем обнаружили эксплоит для прослушки, проблему очень быстро устранили.

- Wickr – хотя приложение больше нацелено на бизнесы, любой может его использовать. Оно распространяется с открытым исходным кодом, предлагает сквозное шифрование и не требует электронной почты или номера телефона для регистрации.

- LINE – очень безопасное приложение, которое изначально задумывалось японскими инженерами как коммуникационное решение после землетрясения 2011 года.

- Threema — хотя мессенджер и не бесплатный, он предлагает отличную безопасность: сквозное шифрование, отсутствие необходимости указывать номер телефона, а также удаление ваших сообщений с серверов после доставки.

Давайте также рассмотрим ещё одно зашифрованное приложение для обмена сообщениями, которое многие рекомендуют:

- Это WhatsApp. Хотя мессенджер предлагает сквозное шифрование, и Facebook подтверждает, что прочитать сообщения в WhatsApp невозможно, нависает проблема с программой слежки АНБ PRISM. В частности, больше всего беспокоит то, что Facebook является участником этой программы. Так что, существует огромная вероятность, что они делятся переписками с АНБ. Кроме того, в 2019 году у приложения были проблемы, связанные со шпионскими программами.