Подсистема регистрации представляет собой совокупность средств, используемых для регулярного сбора, фиксации и выдачи по запросам сведений о всех обращениях к защищаемым компьютерным ресурсам, а также доступе в вычислительную систему и выходе из нее.

Для защиты от сбоев и отказов регистрируются также сведения о всех действиях пользователей и программ по модификации данных на внешних информационных носителях.

Основной формой регистрации является программное ведение специальных регистрационных журналов, представляющих собой файлы на внешних носителях информации.

При регистрации сведений по обращению к вычислительной системе и ее ресурсам рекомендуется фиксировать:

• время поступления запроса;

• идентификатор пользователя, от имени которого выдан запрос;

• идентификатор компьютера (терминала), с которого поступил запрос;

• реквизиты защиты (полномочия пользователей, пароли, коды, ключи и др.), используемые при выполнении запроса;

• время окончания использования ресурса.

Создать и Настроить Учетные Записи Windows 10 / MoniVisor / Семейная Группа / Права пользователя

Имея такие сведения, в любой момент можно получить статистические данные относительно компьютеров (терминалов), пользователей и программ, запрашивающих доступ, а также сведения о результатах выполнения запросов и характере использования запрашиваемых ресурсов.

При регистрации всех действий пользователей и программ по модификации данных на внешних информационных носителях следует фиксировать все изменения как системной, так и несистемной информации между непротиворечивыми состояниями файловой Структуры и содержимого файлов. Это обеспечивает поддержание логической целостности данных на основе возможности их восстановления при возникновении сбоев и отказов программно-аппаратных средств вычислительной системы. Например, если при перемещении файла отказ произойдет между стадиями обновления информации в системной области и области данных диска, то возникшее противоречивое состояние файловой структуры без зарегистрированной информации по модификации данных можно будет устранить только отменой сделанных действий, что не позволит полностью восстановить перемещаемый файл.

Регистрационные журналы способствуют решению следующих задач:

• регулирования использования средств защиты в процессе функционирования вычислительной системы;

• фиксации всех нарушений правил обращения к защищаемым ресурсам;

• наблюдения за использованием реквизитов защиты (полномочий пользователей, паролей, ключей и т. д.);

• восстановления информации, и работоспособности вычислительной системы после возникновения сбоев и отказов программно-аппаратных средств;

• анализа процесса поддержания безопасности информации и процесса ее обработки с целью совершенствования системы защиты;

• настройки компонентов системы защиты и других компонентов вычислительной системы, особенно библиотек программ и элементов баз данных в соответствии с частотой их использования. Сам факт ведения регистрационных журналов в вычислительной системе оказывает психологическое воздействие на потенциальных нарушителей, удерживая их от злоумышленных действий.

Power Automate Desktop — полная автоматизация работы на компьютере (без программирования)

В общем случае подсистема сигнализации предназначена для выполнения следующих функций:

• своевременного уведомления специалистов службы безопасности вычислительной системы (ВС) о несанкционированных действиях пользователей и программ, нарушении работоспособности

системы защиты, а также возникновении сбоев и отказов в работе программно-аппаратных средств;

• предупреждения пользователей ВС о необходимости соблюдения предосторожностей при работе с секретными данными.

Первый вид сигнализации осуществляется путем формирования и выдачи службе безопасности ВС специальных сигналов при обнаружении несанкционированных действий пользователей и программ, нарушении работоспособности системы защиты, а также возникновении сбоев и отказов в работе программно-аппаратных средств. Содержание такого сигнала должно включать:

• информацию о самом факте наступления соответствующего события;

• сообщение о месте, времени и характере события;

• информацию 6 пользователях, программах или устройствах, связанных с возникновением отслеживаемого события.

Сообщение сигнала, выводимое на печать или экран терминала, должно программно регистрироваться в специальном журнале учета и может сопровождаться звуковым и световым сопровождением.

Для пресечения злоумышленных действий важное значение имеет выигрыш во времени, необходимый для принятия соответствующих мер.

В то же время злоумышленник может почувствовать, что его несанкционированные действия обнаружены, и, прекратив эти действия, попытаться их скрыть. Если же в целях конспирации принимаемых мер не реагировать на злоумышленные действия, то может произойти утечка информации или злоумышленник попытается нарушить работоспособность системы.

В качестве выхода из такой ситуации предлагается создавать специальные программы, осуществляющие имитацию нормальной работы с нарушителем, предоставляя этим самым необходимое время для его задержания. В процессе имитации могут выполняться следующие действия:

• увеличение количества вопросов, задаваемых подозреваемому в диалоговом режиме при выполнении запроса;

• искусственная задержка времени перед каждым вопросом, задаваемым подозреваемому;

• указания повторить запуск, мотивируя это тем, что произошел программно-аппаратный сбой;

• выдача подозреваемому сообщения о том, что его запрос принят и поставлен в очередь.

Основными требованиями к таким программам имитации являются обеспечение требуемого времени работы с нарушителем, закрытие доступа к секретным сведениям закрытия и средствам поддержания работоспособности ВС, а также естественность. Последнее требование предполагает, что все задаваемые подозреваемому вопросы должны быть естественными и обычными в практике работы данной ВС.

Предупреждение пользователей о необходимости соблюдать предосторожности при работе с секретными данными осуществляется путем автоматического формирования и присвоения специального признака (грифа секретности) всем выдаваемым на печать или устройства отображения страницам документов (форм), содержащих защищаемую информацию. При этом, если в защищаемом документе (форме) используется несколько элементов данных с разными уровнями секретности, то гриф секретности документа (формы) определяется по максимальному уровню.

Важную роль играет также сигнализация, проводимая с помощью пользователей вычислительной системы. Для реализации данной сигнализации необходимо сообщение каждому пользователю после успешного подтверждения его подлинности при входе в компьютерную систему следующих сведений:

• даты и времени начала и окончания его последнего сеанса работы;

• количества неуспешных попыток установления сеанса работы при регистрации с его идентификатором со времени окончания его последнего сеанса работы, а также даты и времени совершения каждой из этих попыток.

Сведения о последнем сеансе работы, который пользователь не проводил, позволяют установить факт имевшего место несанкционированного сеанса работы, в процессе которого злоумышленник, узнав или подобрав пароль, маскировался под данного пользователя. В этом случае пользователю необходимо немедленно сообщить об этом факте службе безопасности, сменить пароль, а также выяснить и по возможности устранить причины и последствия случившегося несанкционированного действия.

Сведения об имевших место неуспешных попытках установления сеанса работы при регистрации с идентификатором пользователя со времени окончания его последнего сеанса работы дают возможность своевременно узнать о том, что кто-то пытается осуществить несанкционированный доступ, маскируясь под данного пользователя. В этом случае пользователю также следует сообщить об обнаруженных попытках несанкционированных действий службе безопасности и при необходимости принять меры для усиления зашиты.

Источник: megalektsii.ru

Запись экрана монитора

Логирование действий пользователя

С целью предотвращения внутренних утечек информации, контроля рабочего времени сотрудника и обеспечения информационной защиты предприятия применяются различные средства мониторинга и слежения за пользователем. Среди таких средств можно выделить кейлоггер, или клавиатурный шпион (запись данных, вводимых сотрудником с клавиатуры), контроль за использованием внешних носителей информации и блокировка их использования (в частности – блокировка USB-портов), запись экрана монитора.

Использование политик доступа к конфиденциальной информации и информирование персонала о том, что все действия пользователя на компьютере логируются с помощью программ слежения за пользователем, вплоть до видеозаписи экрана, является наиболее эффективным средством защиты информации от утечки и предотвращения инсайдерских инцидентов.

Логирование действий пользователя осуществляется с помощью специальных программ, перехватывающих действия пользователя и ведущих подробный лог, содержащий скриншоты или запись экрана монитора, отслеживает и позволяет блокировать запуск и установку приложений, набранный текст, действия с файлами и внешними носителями информации.

Применение программного обеспечения, выполняющего функцию слежения за действиями пользователя, позволяет не только оптимизировать рабочий процесс, но и избежать внутренних угроз информационной безопасности предприятия.

DLP Guard Workstation

Продукт для защиты корпоративной сети предприятия от утечки конфиденциальной информации DLP Guard Workstation представляет собой программу слежения за пользователем и предоставляет широкие возможности по организации процесса наблюдения за персоналом и логированию действий пользователей. Программный продукт имеет функции записи текстов, набранных с клавиатуры (кейлоггер), мониторинга использования USB-накопителей, записи действий с файлами, наблюдения за электронной почтой и т.д.

Источник: rus.safensoft.com

Почему необходим мониторинг действий пользователей и как его вести?

Контроль работы за компьютером требует отдельного подхода. Ведь офисный персонал выполняет большую часть задач, используя программы, приложения и сайты. Мониторинг действий пользователей отобразит все эти аспекты. Но как его осуществлять и что для этого использовать? Использование специальных программ решает данный вопрос.

Одной из наиболее популярных является Yaware.TimeTracker, которая ведет мониторинг с момента включения компьютера до его выключения. Yaware.TimeTracker — не программа-шпион, которая записывает нажатие клавиш. Это полноценный сервис с тех. поддержкой, где предусмотрена работа в скрытом режиме и автоматическое обновление до новых версий.

Мониторинг действий пользователей с программой учета рабочего времени Yaware.TimeTracker

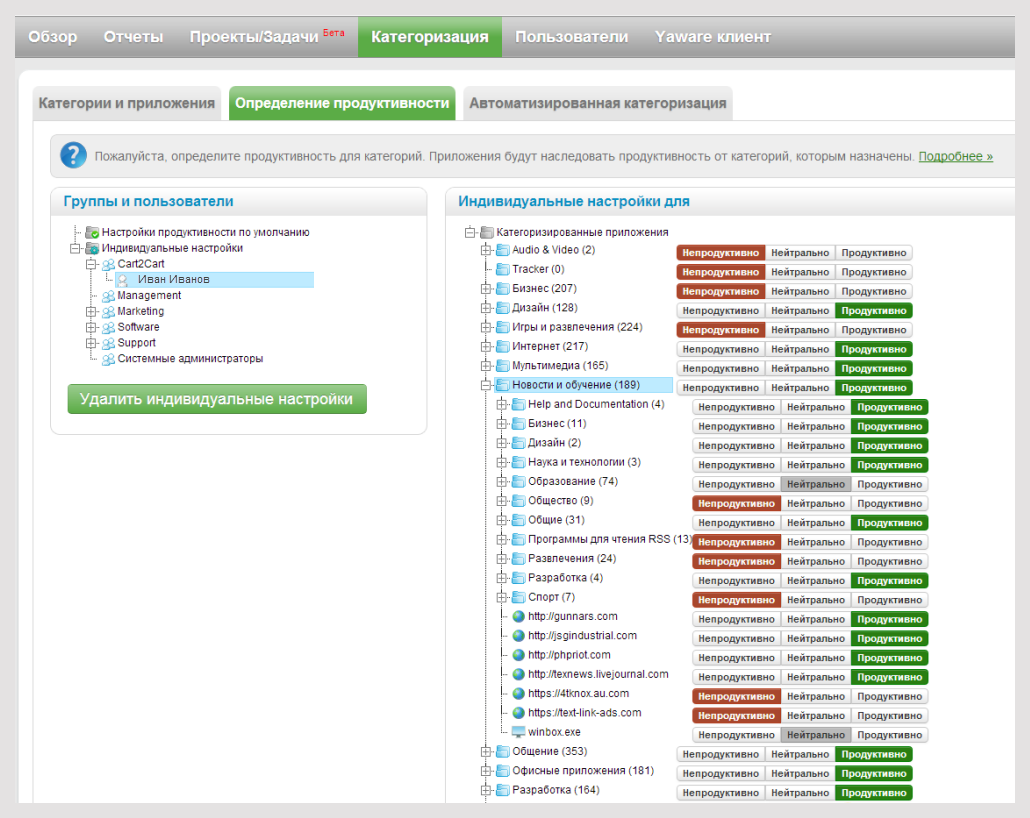

1. Категоризация ресурсов и определение продуктивности

Yaware.TimeTracker контролирует активность с файлами, программами, сайтами и группирует ее по категориям: бизнес, интернет, мультимедиа и т.д.

2. Отображение данных в режиме онлайн

Все данные доступны в режиме онлайн. Это дает возможность просмотреть количество активных в данный момент сотрудников, категории программ, с которыми они работают.

Можно выбрать конкретный период и группу пользователей, чтобы проверить отчет только по ним.

Можно выбрать конкретный период и группу пользователей, чтобы проверить отчет только по ним.

3. Снятие скриншотов и снимков с вебкамеры

Более подробную информацию о деятельности сотрудников дает функция снятия скриншотов или снимков с веб камеры. Снимки также определяются на продуктивные, непродуктивные и нейтральные и выделяются зеленым, красным или серым цветом. Система учета рабочего времени Yaware.TimeTracker анализирует ресурсы, которыми сотрудник пользовался в момент снятия снимка и на основании этих данных определяет продуктивность.

Можно настроить периодичность снятия снимков.

Можно настроить периодичность снятия снимков.

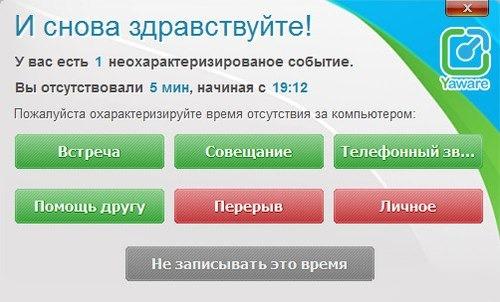

4. Контроль офлайн активности

Мониторинг действий пользователей с программой Yaware.TimeTracker позволяет контролировать офлайн-активность, где учитывается время простоя компьютера. По возвращению сотрудник может указать причину. Можно включить функцию обязательного комментирования для более подробной отчетности.

Выводы

Мониторинг действий пользователей легко осуществлять с качественной программой. Yaware.TimeTracker контролирует работу сотрудников с программами, сайтами и файлами. Возможность вести скрытое наблюдение помогает оценить реальную ситуацию в компании, решить существующие проблемы. Доступ к данным в режиме онлайн позволяет быть всегда в курсе того, чем занимается персонал.

А регулярные отчеты по электронной почте отображают самую необходимую информацию о количестве и качестве отработанных часов. Протестируйте работу сервиса Yaware.TimeTracker бесплатно 14 дней. Сделайте процесс управления персоналом удобным и простым.

Источник: yaware.ru