Программа радиус что это

RADIUS (англ. Remote Authentication in Dial-In User Service) — наиболее распространенный протокол AAA (authentication, authorization и accounting), разработанный для передачи сведений между программами-сервисами (NAS, Network Access Server) и системой биллинга. Своей популярностью это протокол с основном обязан своей открытости, в отличие от TACACS+ (Cisco) и Kerberos (Merit).

RADIUS позволяет осуществлять централизованное администрирование, что особенно важно при большом числе пользователей и устройств(учетные записи пользователей могут быть записаны в текстовые файлы, различные базы данных, пересланы на внешние сервера). Многие поставщики услуг интернета имеют сотни и тысячи пользователей, которые постоянно добавляются и удаляются. RADIUS был разработан Livingston Enterprises для их серии серверов доступа к сети PortMaster, но позже, в 1997, был опубликован как RFC 2058 и RFC 2059 (текущая версия RFC 2865 и RFC 2866).

Основные особенности RADIUS

Client-server-based operations. Клиентская часть RADIUS находится на Network Access Server’е и взаимодействует по сети с сервером RADIUS’а. Кроме того, сервер RADIUS’а может действовать как Proxy клиент для другого RADIUS’а или другого сервера аутентификации.

Как сделать радиуса в PRO100

Network security. Все операции между клиентом RADIUS’а и сервером авторизируются посредством shared secret key который никогда не передается по сети. Также, пароль пользователя, содержащийся в сообщениях RADIUS’а, шифруется, чтобы нельзя было узнать его мониторингом сети.

Flexible authentication. RADIUS поддерживает несколько механизмов аутентификации, например PAP (Password Authentication Protocol), CHAP(Challenge Handshake Authentication Protocol) и EAP (Extended Authentication Protocol).

Attribute/value pairs. Сообщения RADIUS содержат в себе информацию, закодированную в виде полей тип-длина-значение, называемых атрибутами, или парами атрибут/значение. Типичных значение атрибутов — имя пользователя, пароль, ip-адрес конечного пользователя и т.д.

На рисунке 3.1 изображена схема доступа пользователя в сеть через протокол RADIUS.

Рисунок 3.1 — доступ пользователя через протокол RADIUS

Первые 8 бит — поле с кодом, который определяет какого типа пакет. Вторые 8 бит — идентификатор, которые различить Reaust и Response — пакеты. Следующие 32 бита — поле аутентификтора, которое используется, чтобы аутентифицировать ответ сервера RADIUS и также используется как часть алгоритма скрытия пароля пользователя в запросе.

Рисунок 3.2 — RADIUS пакет

Пары attribute-value в RADIUS’е содержат специфическую информацию для Аутентификации, Авторизации, Биллинга, а также подробные сведения, касающиеся запросов или ответов. Пары attribute-value состоят из трех полей.

RADIUS

Рисунок 3.3 — Attribute-Value Pair

Схема работы протокола RADIUS

Процесс авторизации. Сторона клиента:

Клиент создает Access-Request пакет RADUIS, включающий в себя по крайней атрибуты «User-Name» и «User-Password».

Генерируется поле идентификатор пакета. Как он генерируется, в спецификации протокола не оговорено, но обычно используется просто увеличение на 1 предыдущего идентификатора Поле аутентификатора запроса выбирается случайным образом. Такой пакет полностью незащищен. За исключением атрибута «User-Password» который защищается следующим алгоритмом:

Клиент и сервер имеют секретный ключ. От этого секретного ключа, сложенного с идентификатором запроса берется MD5 хэш, который XOR’ится с паролем, введенным пользователем. Если пароль пользователя больше чем два байта, дополнительно вычисляется MD5 хэш, используя уже полученный шифр вместо идентификатора запроса.

Пусть секретный ключ S, а сгенерированный идентификатор запроса RA. Пароль разбивается на двухбайтные блоки p1, p2 … pn. Зашифрованные блоки c1, c2. cn.

c1 = p1 XOR MD5(S + RA)

c2 = p2 XOR MD5(S + c1)

cn = pn XOR MD5(S + cn-1)

Тогда значение атрибута «User-Password» будет c1+c2+. +cn, где + означает конкатенацию.

Процесс авторизации. Сторона сервера. Получив, Access-Request пакет, сервер RADUIS’а проверяет, имеет ли он секретный ключ для клиента, приславшего запрос. Если ключа нет. То сервер игнорирует такой пакет.

Так как сервер обладает секретным ключом, он, выполнив действия, аналогичные описанным выше, проверяет, верный ли был прислан пароль. Если пароль верный, сервер создает Access-Accept пакет, иначе Access-Reject пакет. Оба пакета используют тот же идентификатор, что был использован в клиентском Access-Request пакета.

Аутентификатор пакета — это MD5 хэш пакета-ответа, аутентификатора Request пакета, и секретный ключ. То есть ResponseAuth = MD5(Code+ID+Length+RequestAuth+Attributes+Secret) где + означает конкатенацию.

Процесс авторизации. Сторона клиента, окончание. Когда клиент получает пакет с ответом сервера, он ищет соответствующий запрос по полю-идентификатору. Если запрос не найден, то пришедший ответ сервера обрабатываться не будет. Далее проверяется аутентификатор ответа, и при его несовпадении, пришедший пакет также не будет обрабатываться.

И наконец, в соответствии с типом пришедшего ответа(Access-Accept или Access-Reject), клиент получает доступ к ресурсам.

Источник: studbooks.net

Сервер RADIUS: как это работает для аутентификации клиентов

Серверы RADIUS широко используются многими учреждениями, которые предоставляют Wi-Fi возможность подключения с аутентификацией WPA2 / WPA3-Enterprise, то есть аутентификация, при которой у нас будет имя пользователя / пароль или цифровой сертификат для аутентификации в беспроводной сети. Он также широко используется операторами для доступа в Интернет. VPN сервисы для простой и быстрой аутентификации различных VPN-клиентов с использованием имени пользователя и пароля и даже для аутентификации через Ethernet с использованием стандарта 802.1X. Вы хотите подробно узнать, что такое RADIUS-сервер и для чего он нужен?

- Что такое RADIUS-сервер и для чего он нужен?

- Роли RADIUS-сервера и приложений

Что такое RADIUS-сервер и для чего он нужен?

РАДИУС ( Служба удаленного доступа для пользователей с телефонным подключением ) — это протокол, который выделяется тем, что предлагает механизм безопасности, гибкость, расширяемость и упрощенное управление учетными данными для доступа к сетевому ресурсу. Это аутентификация и авторизация протокол Для доступа к сети этот протокол использует схему клиент-сервер, то есть пользователь с учетными данными для доступа к ресурсу подключается к серверу, который будет отвечать за проверку подлинности информации и будет отвечать за определение того, получает ли пользователь доступ к совместно используемому ресурсу. Благодаря использованию серверов RADIUS сетевой администратор может в любое время контролировать начало и конец периода аутентификации и авторизации клиентов, например, мы можем легко исключить пользователя, который ранее вошел в систему по любой причине.

Серверы RADIUS широко используются интернет-операторами (PPPoE), но они также широко используются в сетях Wi-Fi отелей, университетов или в любом другом месте, где мы хотим обеспечить дополнительную безопасность беспроводной сети, его также можно использовать для аутентификации клиентов, которые делают использование протокола 802.1X для Ethernet, и его можно было бы даже использовать для аутентификации клиентов VPN, которые мы хотим, таким образом, у нас будет вся централизованная аутентификация в одной точке простым и простым способом, без необходимости иметь несколько баз данных с разными данными.

Серверы RADIUS используют протокол в UDP транспортный уровень на порт 1812 для установления соединения между командами для проверки подлинности. Когда мы настраиваем сервер RADIUS, мы можем определить, хотим ли мы, чтобы он использовал TCP или UDP, и мы также можем определить используемый порт, хотя по умолчанию это всегда UDP 1812. Что касается используемых устройств, есть отличные Многие маршрутизаторы могут предложить эту услугу для аутентификации клиентов WiFi на локальном или удаленном сервере RADIUS. Кроме того, можно использовать серверы, OLT и даже NAS-серверы, возможности действительно широки, что позволяет не только устанавливать сервер RADIUS, но и не является чем-то непосильным для пользователя, и это не сложно, потому что производители NAS-серверов уже легко включают внутренний сервер RADIUS. настраиваемый. Серверы RADIUS обычно используют протоколы аутентификации, такие как PAP, CHAP или EAP,

Роли RADIUS-сервера и приложений

Прежде всего, сервер RADIUS предлагает механизм аутентификации пользователя для доступа к системе либо к проводной сети с использованием протокола 802.1X, либо к сети WIFi, если у нас есть аутентификация WPA2 / WPA3-Enterprise, и даже к серверу OpenVPN, если мы правильно ли он настроен для получения базы данных клиентов, которые могут подключаться через этот сервер RADIUS.

После процесса «аутентификации» у нас есть процесс «авторизации», который отличается. Одно дело в том, что мы можем аутентифицироваться в системе, и совсем другое — у нас есть разрешение на выполнение определенных действий. После аутентификации и авторизации у нас есть «Учет», он служит для анализа времени сеанса и записи статистики, которую в дальнейшем можно использовать для сбора данных или просто для создания информативных отчетов.

Мы указали, что операторы используют его, чтобы домашние маршрутизаторы пользователей аутентифицировали себя и, таким образом, получали доступ к сетевому ресурсу, который на этот раз позволяет им получить доступ к Интернету. Но одно из преимуществ этого сервера и протокола — гарантировать ограниченный доступ к беспроводным сетям, отелям, ресторанам, школам, библиотекам и так далее, пока не будет завершен длинный список приложений. В этих случаях лица, ответственные за управление сетью, генерируют временные учетные данные, которые разрешают ограниченный доступ с точки зрения времени, после истечения установленной даты учетные данные будут недействительными, и сервер RADIUS не будет проверять использование сети. Управление очень разнообразное, вы можете использовать активные каталоги или базы данных, принадлежащие трансверсальным приложениям.

Что такое FreeRADIUS и почему он связан с серверами RADIUS?

FreeRADIUS всегда связан с сервером RADIUS, потому что это программное обеспечение по преимуществу для установки сервера RADIUS. Если нам необходимо установить сервер RADIUS на любом компьютере (серверах, маршрутизаторах, NAS и т. Д.), Мы всегда будем прибегать к программному обеспечению FreeRADIUS, поскольку оно многоплатформенное, и все операционные системы совместимы с этим программным обеспечением. Это программное обеспечение поддерживает все распространенные протоколы аутентификации, такие как PAP, CHAP, EAP, EAP-TTLS, EAP-TLS и другие. Это программное обеспечение полностью модульное, бесплатное и обеспечивает отличную производительность для аутентификации клиентов.

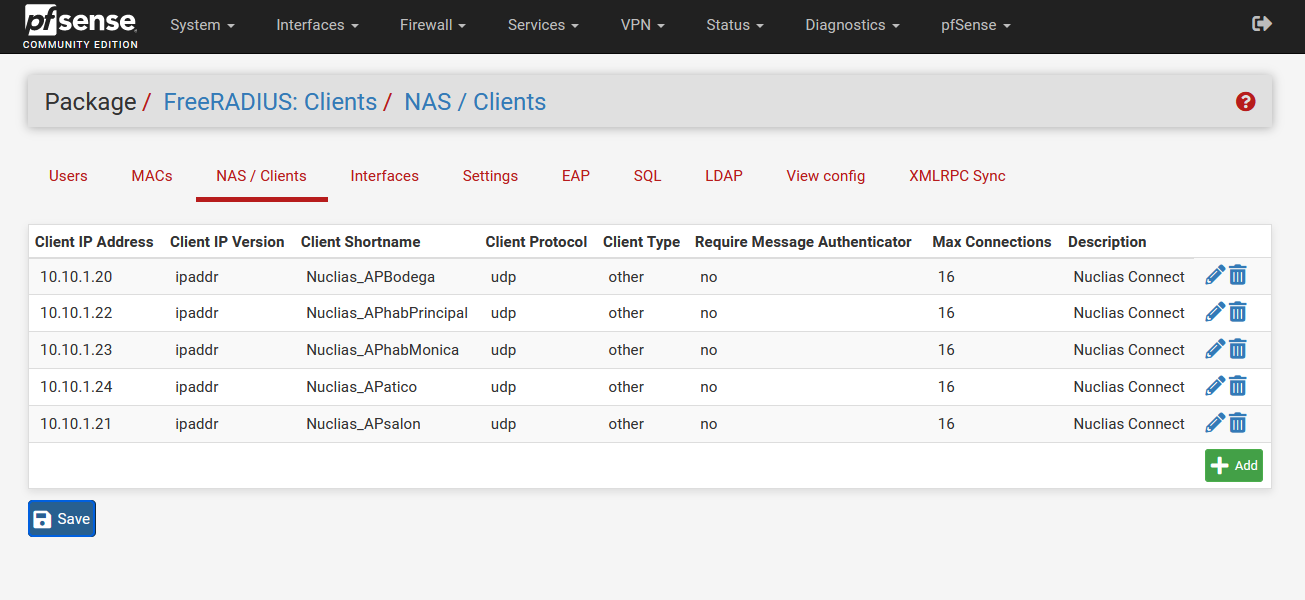

Некоторые модули, которые мы можем включить в FreeRADIUS, должны обеспечить его совместимость с LDAP, MySQL, PostgreSQL и даже Oracle и другими базами данных, таким образом, мы можем иметь базу данных из тысяч клиентов без каких-либо проблем. Это программное обеспечение настраивается с помощью текстовых файлов конфигурации, однако, есть графические пользовательские интерфейсы для быстрой и простой настройки, как и в случае с pfSense, таким образом, это значительно облегчит настройку сервера RADIUS с помощью FreeRADIUS.

Программное обеспечение FreeRADIUS может быть дополнительно установлено в операционной системе pfSense, популярном межсетевом экране и маршрутизаторе, которые мы можем установить практически на любое оборудование. В этой операционной системе мы можем установить его в разделе пакетов, после установки мы можем ввести его конфигурацию в « Услуги / FreeRADIUS » раздел. В этом меню мы можем настроить этот сервер RADIUS расширенным способом, у нас будут разные вкладки для настройки различных разделов, а в меню «Просмотр конфигурации» мы можем увидеть необработанный файл конфигурации, который создается в результате конфигураций, которые мы сделали в остальных вкладках. Здесь мы также видим интеграцию с SQL и даже с LDAP.

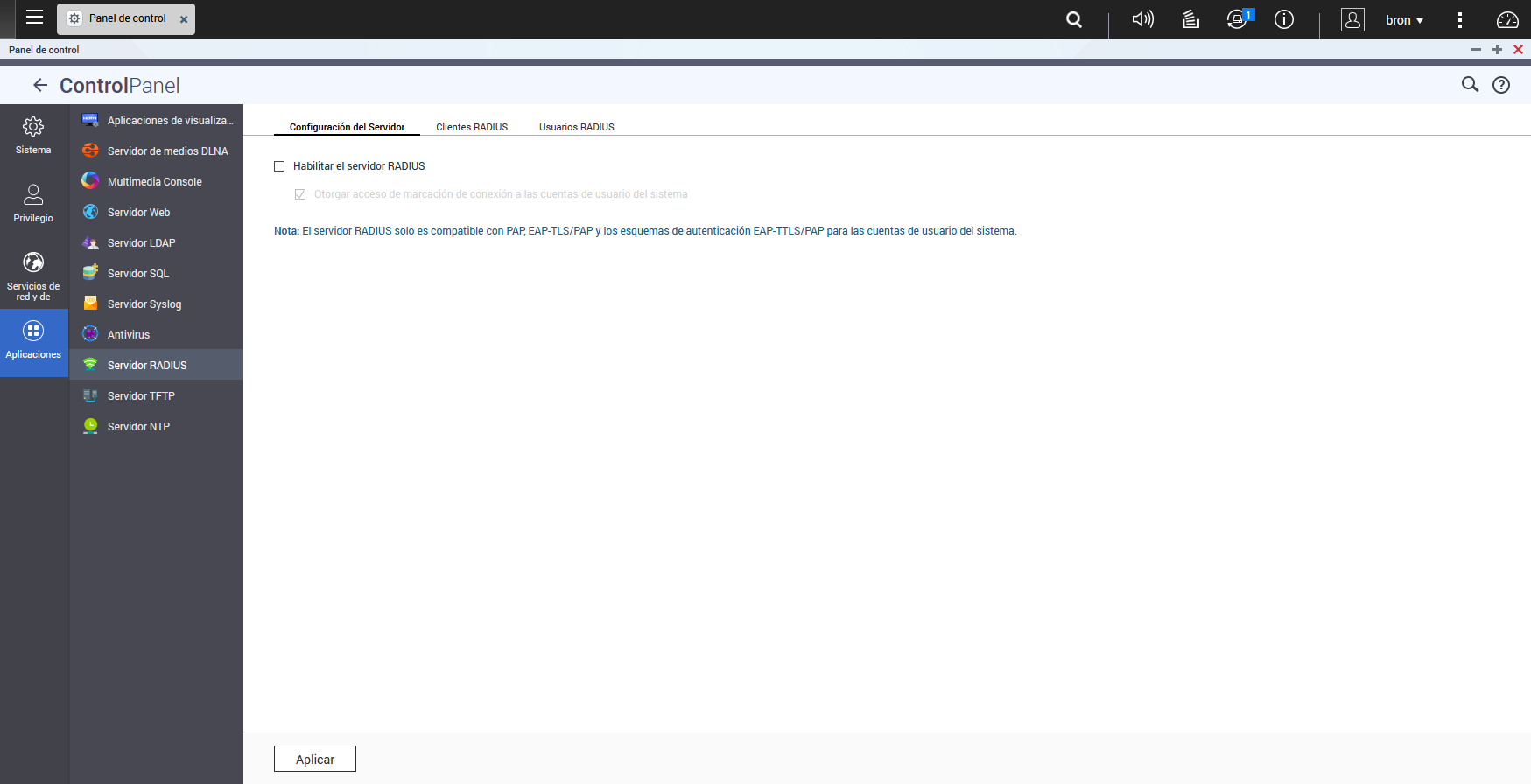

NAS-серверы производителя QNAP также имеют встроенный RADIUS-сервер, гораздо более простой, чем у pfSense, где у нас есть все параметры конфигурации, но этот RADIUS-сервер на основе FreeRADIUS позволит нам выполнять типичные задачи, такие как аутентификация клиента через Wi-Fi. или по кабелю, все, что нам нужно сделать, это включить сервер RADIUS, зарегистрировать клиентов RADIUS (коммутаторы или точки доступа), а также пользователей RADIUS (конечные клиенты, которые будут подключаться).

Как вы видели, сервер RADIUS позволит нам выполнять большое количество аутентификаций и авторизации в другом программном обеспечении, например, у оператора, если используется PPPoE, в бизнес-сетях Wi-Fi с шифрованием WPA2 / WPA3-Enterprise и даже аутентификацией через 802.1 ИКС. FreeRADIUS — это программное обеспечение по преимуществу для настройки и запуска сервера RADIUS практически в любой операционной системе, по этой причине мы всегда говорим о сервере RADIUS или FreeRADIUS как синонимах.

Источник: itigic.com

Авторизация и аутентификация с помощью RADIUS на коммутаторах SNR

RADIUS — протокол для реализации аутентификации, авторизации и сбора сведений об использованных ресурсах, разработанный для передачи сведений между центральной платформой и оборудованием.

С помощью протокола RADIUS можно организовать централизованную систему авторизации и аутентификации сотрудников, которым для проведения диагностики или настройки оборудования необходим доступ на коммутаторы. Таким образом значительно упрощается сопровождение большого количества коммутаторов и постоянно обновляющегося списка пользователей.

Данный функционал поддерживается всеми управляемыми коммутаторами SNR.

Настройка RADIUS

Рассмотрим стандартную настройку функционала, которая идентична для всех коммутаторов SNR:

Для начала необходимо настроить RADIUS-сервер и включить AAA глобально:

radius-server authentication host [key ] aaa enable

Затем настраиваем аутентификацию пользователей через RADIUS-сервер, при доступе через консольный порт (console), через удаленный терминал (vty ), и через WEB:

authentication line console login radius local authentication line vty login radius local authentication line web login radius local

Необходимо добавить local после radius, иначе при недоступности RADIUS-сервера аутентификация будет невозможной даже при наличии локальных учетных записей!

Аутентификация включена, теперь при вводе логина и пароля для доступа на коммутатор, данные отправляются на RADIUS-сервер, который отвечает либо подтверждением доступа, либо запретом. Если RADIUS-сервер не отвечает — используется следующий метод аутентификации (в нашей конфигурации локальный).

В такой конфигурации, после прохождения аутентификации, пользователь попадает на коммутатор в непривилегированном режим.

Для серий S2962, S2965, S2982G, S2985G, S2995G и S3850G управление уровнем доступа осуществляется с помощью vendor-specific атрибута, поэтому, в случае если этот атрибут не указан, пользователь попадает в привилегированный режим.

Если необходимо попадать сразу в режим enable, необходимо включить авторизацию командой:

authorization line vty exec radius local

А RADIUS-сервер настроить так, чтобы в ответе access-accept приходил аттрибут service-type со значением 6.

Также можно настроить проверку пароля enable через RADIUS-сервер. Это делается командой:

authentication enable radius local

В этом случае на RADIUS-сервере необходимо создать пользователя с логином $enab15$.

Передача привилегий пользователя с помощью Vendor-Specific Attribute

Как мы узнали выше, для серий S2962, S2965, S2982G, S2985G, S2995G и S3850G поддерживается управление уровнем доступа (level 1-15) с помощью vendor-specific атрибута.

Рассмотрим настройку данного функционала на примере RADIUS-сервера на основе пакета freeradius:

В директории freeradius создаем файл (словарь) /usr/share/freeradius/dictionary.snr со следующим содержимым:

VENDOR SNR 40418 BEGIN-VENDOR SNR ATTRIBUTE SNR-User-Priv 240 integer END-VENDOR SNR

В конфигурационный файл /usr/share/freeradius/dictionary добавляем созданный нами словарь:

$INCLUDE /usr/share/freeradius/dictionary.snr

В файле /etc/freeradius/users создаем пользователя с необходимым уровнем привилегий (1-15):

user Cleartext-Password := «password» SNR-User-Priv = 1

В данном случае пользователь ‘user’ будет авторизован с уровнем привилегий — 1.

Для использования данного функционала версия ПО для серий S2962, S2965, S2982G, S2985G должна быть не ниже 7.0.3.5(R0241.0290), а для серий S2995G и S3850G — не ниже 7.5.3.2(R0004.0152).

Источник: nag.wiki

Оператор каршеринга разрешит поездки дальностью 2 тыс. км

Оператор каршеринга YouDrive объявил о запуске программы «Радиус», которая позволит клиентам совершать поездки на большие дистанции дальностью до 2000 километров. Об этом сообщает в пресс-релизе, поступившем в редакцию РБК.

Благодаря новой функции «зеленую зону» поездок можно будет расширить на 500, 1000 и 2000 км, но при этом покидать границы России запрещено. Кроме того, платные парковки в других городах клиенты должны оплачивать самостоятельно.

Стоимость поездки дальностью до 500 км обойдется в дополнительные 500 руб., до 1000 км — в 1000 руб., а 2000 км — 2000 рублей. При этом на программу «Радиус» действуют скидки в зависимости от рейтинга водителя. Так, для пользователей на 3-4 уровне будет бесплатно расширение до 500 км, на 5-7 уровне — расширение до 1 000 км, на 8 уровне — расширение до 2 000 километров.

Новости 16 ноября 2020 Водителей каршеринга стали предупреждать о превышении на 10 км/ч

Новости 14 ноября 2020 Операторы такси и каршеринга готовы подключиться к единой платформе

В компании заявили, что впервые в России будет разрешена езда не только из «города А в Б по выделенной магистрали», а в любом направлении в радиусе до 2000 километров.

«Эта функция — еще один шаг к отказу от личного автомобиля, пользователи больше не ограничены в использовании арендованного автомобиля территориально. Теперь доступны любые сценарии поездок: на дачу в 300 км от дома, на выходные в Питер или Казань, или вообще уехать к морю», — отметили в YouDrive.

Источник: www.autonews.ru