Безопасность вашего сайта и гарантия того, что на нем нет никаких вирусов и уязвимостей имеет очень важное значение. Поскольку если на сайте затаится вирус, то больше всего от него пострадаете не вы, а ваши пользователи. И уже вследствие чего пострадает ваша репутация и ваш проект. Поэтому важно вовремя выявлять и устранять проблемы с безопасностью, а также вовремя обновлять вашу систему и программное обеспечение.

В одной из предыдущих статей мы рассматривали как проверить WordPress сайт на вирусы. В этой же статье сосредоточимся в целом на сайтах, написанных с использования популярного языка программирования PHP, таких сайтов сейчас наибольшее количество в сети. Вы можете использовать онлайн сканеры, но они не дают нужной эффективности, потому что сканируют лишь несколько страниц и у них нет доступа к исходному коду, где больше вероятности найти вредоносный код. Поэтому мы остановимся на антивирусах, с помощью которых выполняется проверка сайта на вирусы локально.

Что мы будем использовать?

В этой статье я рассмотрю два решения, это AI-Bolit и Linux Malware Detect. Оба продукты полностью бесплатны и распространяются под свободной лицензией. Оба сканера ориентированы на работу именно в сфере веб для писка различных шелов, бекдоров и других признаков заражения в исходном коде. Антивирусы имеют собственную базу сигнатур, с помощью которой и выявляют угрозы.

Как проверить файл или сайт на вирусы?! VirusTotal — онлайн сервис проверки на вирусы

Также есть определенный уровень эвристического анализа, с помощью которого могут быть обнаружены еще неизвестные угрозы. Обе программы представляют из себя скрипты, которые нужно установить на ваш сервер. А теперь рассмотрим каждую из них более подробно.

Как проверить сайт на вирусы?

Начнем с более популярного сканера AI-Bolit и потом перейдем к более простому, но не менее надежному LMD.

Проверка сайта на вирусы с помощью AI-Bolit

Еще несколько лет назад рынок антивирусов для веб-сайтов пустовал. Системным администраторам и веб-мастерам приходилось самим писать различные скрипты и собирать базы сигнатур чтобы обнаруживать вредоносный код на своих сайтах. Одним из таких скриптов был Ai-bolit. Изначально это был небольшой скрипт, который позволял искать вирусы по регулярным выражениям и гибким патерам.

Благодаря этому скрипт обнаруживал больше вариантов зашифрованного вирусного кода. Потом он оброс дополнительными функциями, такими как обнаружение уязвимостей в программном обеспечении, использование баз данных сигнатур, и многое другое. А теперь давайте рассмотрим как установить и использовать AI-Bolit на вашем сервере.

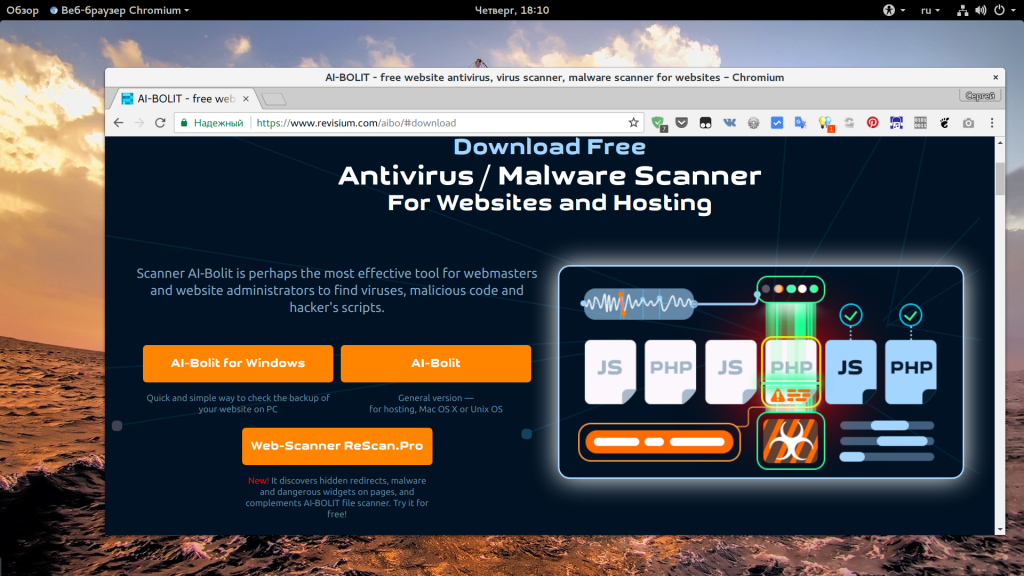

Хотя это и обычный PHP скрипт, для его работы нужно много ресурсов сервера, поэтому если у вас слабый хостинг с ограничением на время выполнения то есть большая вероятность, что ничего не заработает. Сначала вам нужно скачать сами исходники программы. Для этого перейдите на официальный сайт программы, откройте ссылку «Downloads», и нажмите кнопку «Ai-Bolit»:

Нам нужна именно версия «General version for hosting, Mac OS X or Unix OS». Далее, загрузите полученный архив на сервер, например, с помощью scp:

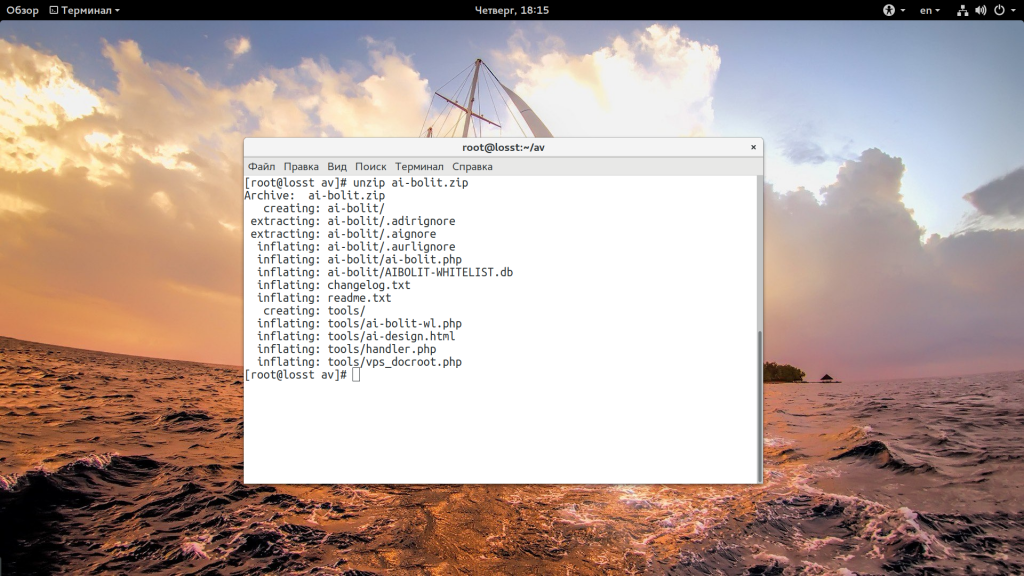

Дальше вам нужно распаковать архив:

Сканер может работать в режиме веб-интерфейса, но рекомендуется запускать его именно через командную строку для полной проверки. Для этого скопируйте все файлы из папки ai-bolit в корневую папку вашего сайта:

cp ai-bolit/* /путь/к/корневой/папке/сайта

Там будет два файла. Сам сканер и белый список точно надежных файлов, которые не являются вирусами. Дальше нам нужно запустить сканирование. Проверка кода сайта на вирусы выполняется командой:

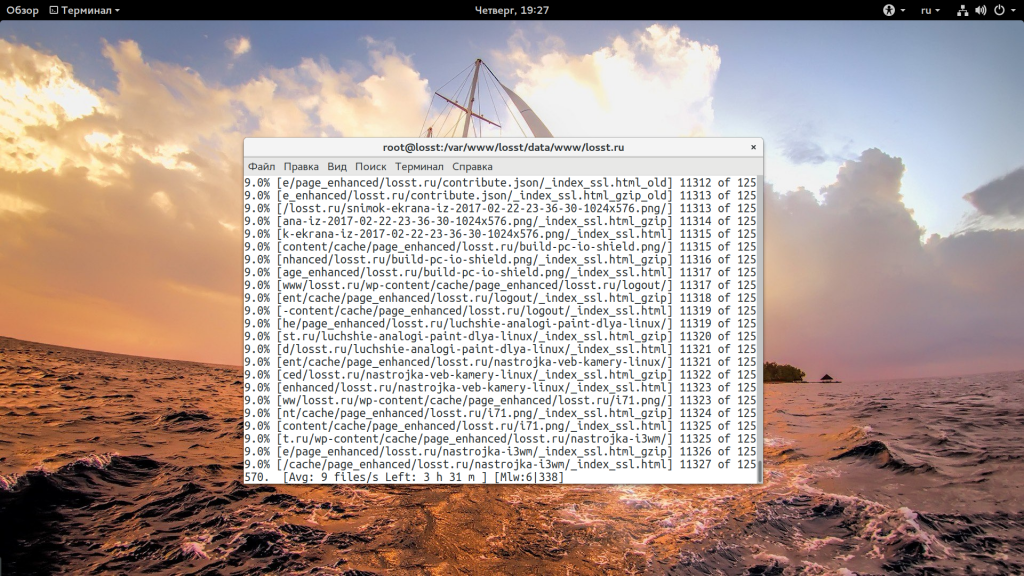

Дальше начнется длительный процесс сканирования, который может занять от нескольких часов до суток, в зависимости от того, сколько там у вас файлов. Я бы даже рекомендовал запускать скрипт внутри сессии screen, чтобы ничего не помешало ему выполнить работу до конца, потому что если соединение будет разорвано, то работа скрипта прекратится.

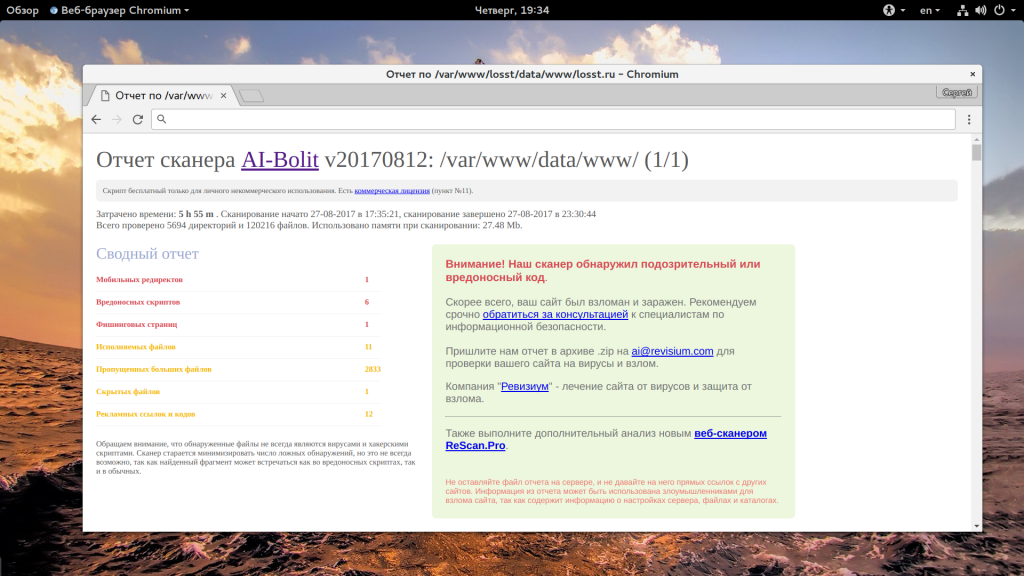

Когда проверка сайта на вирусы ai bolit будет завершена, в этой же папке будет создана html страница с отчетом о том, что было найдено. Здесь есть четыре секции. Первая, красная секция содержит информацию про обнаруженные вирусы, вторая секция — подозрительные файлы, третья секция — обнаруженные уязвимости и четвертая — возможные проблемы с правами доступа или другими настройками сервера.

В самом верху отчета находится общая сводка обо всем, что было обнаружено. Если вы не добавите белый список, то получите очень много ложных срабатываний, как на снимке выше. Дальше вам останется проанализировать полученный отчет, просмотреть все файлы, которые сканеру не понравились и проверить действительно ли там есть вирусы.

Проверка сайта на вирусы с помощью LMD

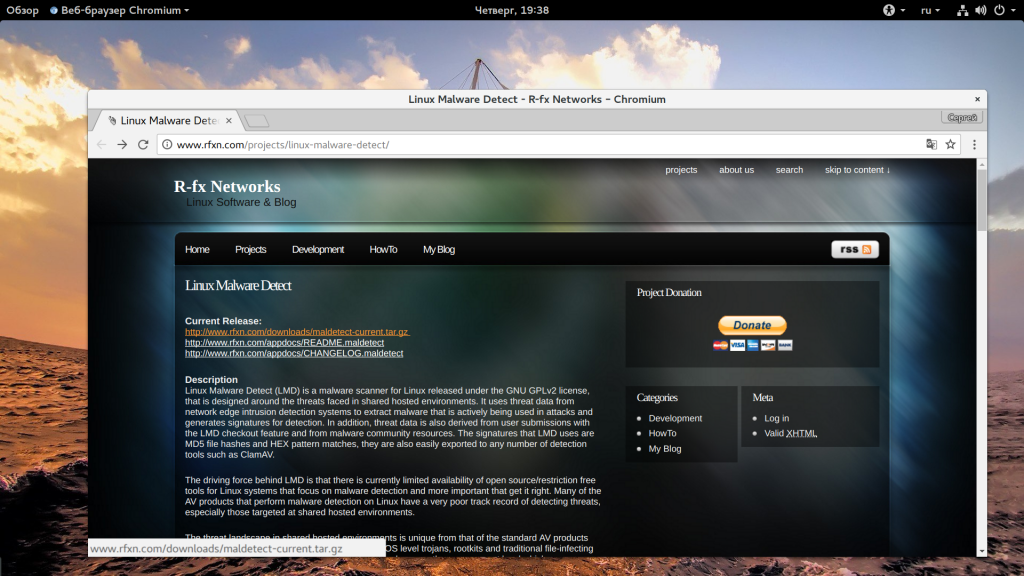

Linux Malware Detection — это более простая программа для проверки сайта на вирусы. Он использует базу данных сигнатур и регулярные выражения grep для писка вредоносного кода. Кроме того, сканер может интегрироваться с Clamav и использовать clamscan для сканирования вместо своих регулярных выражений. Скачать сканер можно на его официальном сайте.

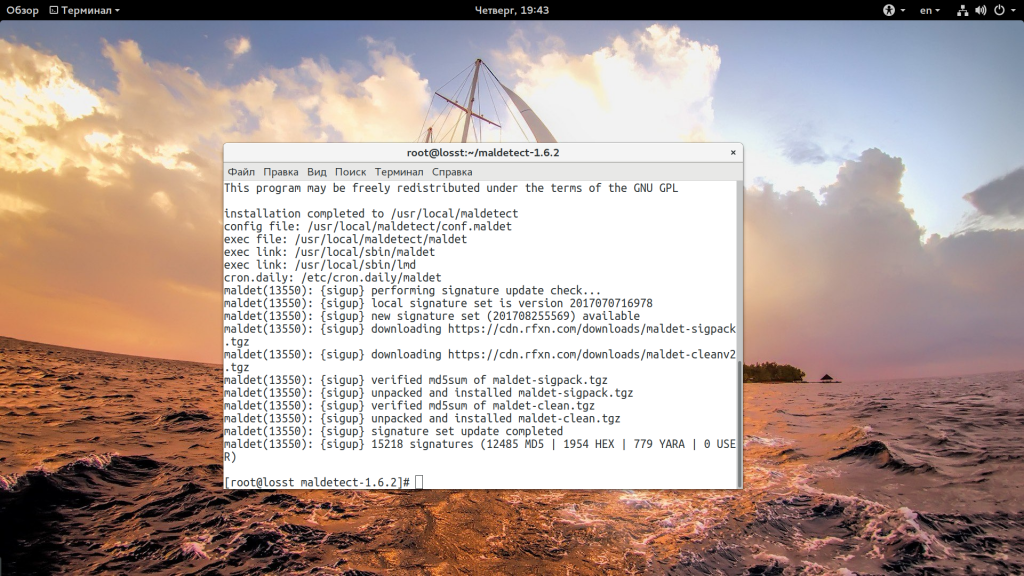

Дальше его нужно загрузить на сервер уже известной вам командой scp. А затем распаковать архив:

tar xvpzf lmdetect.tar.gz

Дальше перейдите в папку с распакованными файлами и запустите установку скрипта на сервер:

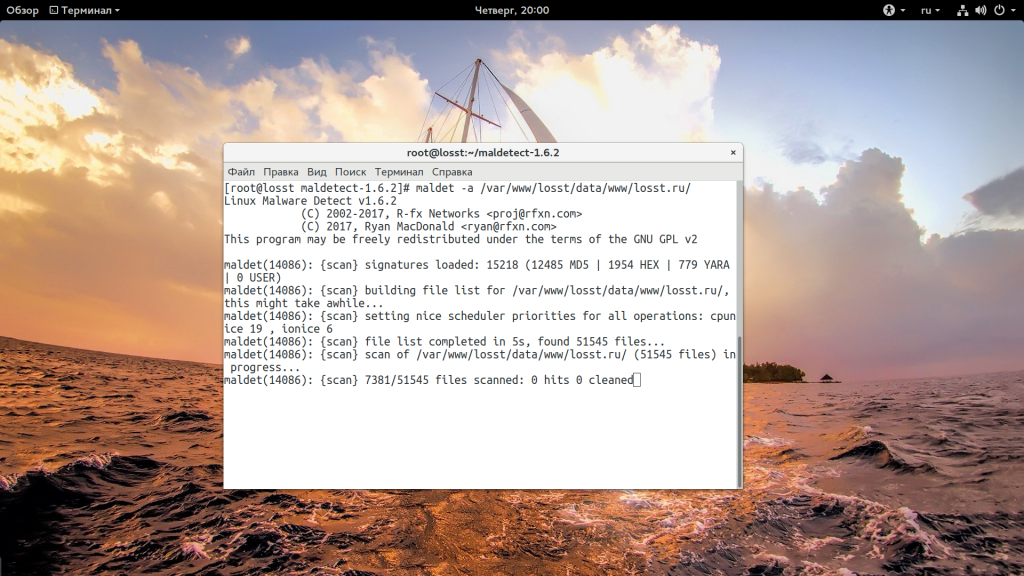

Будут созданы задания cron, обновлена база, а также скопированы исполняемые файлы в необходимые папки. Далее, можно запустить сканирование. Для этого передайте утилите maldet опцию -a, и путь, который нужно проверить:

maldet -a /var/www/losst/data/www/losst.pro/

Сканирование тоже займет достаточно времени, а по прошествии на экран будет выведена вся информация об обнаруженных или исправленных угрозах.

Выводы

В этой небольшой статье мы рассмотрели как проверить сайт на вирусы. Как видите, не только для WordPress есть море сканеров, есть и специальные локальные сканеры, которые позволяют выявить проблемы, намного лучше чем проверка сайта на вирусы онлайн, которая обрабатывает лишь несколько страниц. Не забывайте время от времени проверять свои серверы. Если у вас остались вопросы, спрашивайте в комментариях!

Обнаружили ошибку в тексте? Сообщите мне об этом. Выделите текст с ошибкой и нажмите Ctrl+Enter.

Источник: losst.pro

7 сервисов бесплатной проверки любого сайта на вирусы и вредоносный код

Что делать, если при попытке захода на какой-либо сайт браузер или установленная на ПК антивирусная программа выдает сообщение о том, что сайт вероятно заражен вирусом? Или что делать, если Вы являетесь вебмастером, и вдруг обнаружили в консоли вебмастера Яндекс или Гугл пометку возле своего ресурса о том, что на нем обнаружен вредоносный код?

И в той, и в другой ситуации не лишним будет хорошенько проверить сайт и найти причину, по которой он попал в «черный список». Возможно это всего лишь ложная тревога, и ресурс не представляет опасности, а возможно дело весьма и весьма серьезное…

В данной публикации я расскажу про семь лучших и самых надежных, на мой взгляд, антивирусных онлайн сканеров, которые не только просканируют необходимые URL, но и выдадут подробный отчет о проблемах, а также рекомендации по их устранению. Все они бесплатны и не требуют регистрации для использования.

Сервис онлайн проверки на вирусы от Лаборатории Касперского позволяет как загружать файлы размером до 50МБ с компьютера (простым перетаскиванием в соответствующее окошко), так и проверять ссылки в интернет. Нас конечно же интересует второй вариант. В качестве «подопытного кролика» для этого и последующих сервисов я будут использовать свой сайт.

Итак, после того, как Вы отправите на анализ какую-либо ссылку, сервис проверит её по своей репутационной базе Kaspersky Security Network и выдаст результат:

- Плохая репутация

- Хорошая репутация

- Неизвестная репутация

И тут кроется главный недостаток Касперского: текущее содержимое сайта (файлы, скрипты, медиа-контент и пр.) не проверяется, а потому репутация ссылки, основанная на когда-то ранее полученных данных, не отображает актуальное состояние дел. Ресурс может быть заражен пару дней назад, а репутация у него до сих останется хорошей.

Сами разработчики назвали свой сервис УРоЛог Доктор Веб, т.е. он проверяет URL, т.е. адреса в сети интернет 🙂

По результатам проверки Вы получите подробный отчет, фрагмент которого представлен на скриншоте:

Доктор Веб проверяет самые уязвимые файлы и выдает отчет по ним, а в самой нижней части будут находиться результаты проверки по свежим антивирусным базам Dr.Web:

После ввода URL формирование отчета занимает некоторое время (достаточно продолжительное по сравнению с другими сканерами), но его стоит дождаться:

Сервис проверяет как ссылки, так и файлы на возможное наличие вредоносного кода в них.

Antivirus Alarm также дает подробнейшую инструкцию о том, как самостоятельно удалить вирус с сайта, а также оказывает помощь в данном вопросе на платной основе.

Quttera не только анализирует файлы какого-то ресурса, но и проверяет его репутацию и наличие в черных списках таких баз, как:

- MalwareDomainList

- Quttera Labs

- Google-SafeBrowsing

- Yandex-SafeBrowsing

- PhishTank

Интересно, что сервис в разряд потенциально подозрительных файлов отнес код Яндекс Метрики (mc.yandex.ru/metrika/watch.js). Оно и немудрено, так как данный код отслеживает поведение пользователей на сайте. Однако странно, что он до сих пор не добавлен в исключения, как благонадежный – всё-таки сказывается иностранные корни Quttera 🙂

Данный сканер «заточен на анализ репутации» сайтов и проверки наличия в блэклистах, однако он единственный, кто обратил внимание на то, что у меня не самая свежая версия WordPress в настоящее время, а значит это потенциальный источник угрозы попасть под заражение каким-либо вирусом:

Также он настоятельно рекомендует любому сайту установить свою программу Sucuri Firewall, что является уж чересчур рекламным ходом.

Неплохой русскоязычный сервис, который проверяет наличие сопутствующих вирусному заражению явлений:

- Редиректы

- Ошибки выполнения скриптов

- Вставки с посторонних сайтов

- Подозрительные внешние ссылки на страницах

- И т.д.

За деньги предлагает вылечить сайт от любой напасти 🙂

Наконец, комплексный антивирусный онлайн сканер, без которого точно нельзя обойтись (его подробный обзор)! Он проводит анализ файлов ресурса по 65 популярным базам и выдает суммарный результат:

Друзья, надеюсь данная статья была Вам полезна. Оставляйте свои комментарии и делитесь публикацией со своими друзьями в социальных сетях! Напоследок крайне рекомендую к прочтению статью о лучших сервисах онлайн проверки подозрительных файлов.

- Основные сайты и сервисы проверки штрафов ГИБДД

- Сервис автоматического учета рабочего времени

- Troywell VPN — бесплатный впн для любых целей

- Шортики на каждый день

- 4 сервиса комплексной онлайн проверки файлов и ссылок на вирусы

Понравилось? Поделитесь с друзьями!

Сергей Сандаков, 42 года. С 2011 г. пишу обзоры полезных онлайн сервисов и сайтов, программ для ПК. Интересуюсь всем, что происходит в Интернет, и с удовольствием рассказываю об этом своим читателям.

2 комментария

Лера 08.06.2017 Спасибо! Иногда не лишним будет проверить сайт, а то попадаются как две капли воды похожие на какой-то другой. Видимо это сделано специально. Но для чего? Чтобы запутать?

Сергей 08.06.2017 Лера, это называется фишинг. Чтобы выудить у пользователей их личные данные и затем использовать их в собственных целях.

Источник: webtous.ru

Как проверить сайт на вирусы: советы профессионального админа

Я администрирую сайты с 2012 года. Специализируюсь на безопасности: удаляю вредоносные скрипты, устраняю уязвимости. Лечил как небольшие блоги, так и крупные интернет-магазины. Сегодня поделюсь инструментами, с помощью которых проверяю сайт на вирусы и удаляю их.

Эта статья не для новичков: понадобится знание основ HTML, PHP и JS, а также умение работать в консоли.

Что такое вирусы и как они попадают на сайт

Вирус — это вредоносный код. Он меняет внешний вид сайта, размещает рекламу, отправляет посетителей на другой сайт, даёт мошенникам доступ к сайту, использует ресурсы хостинга для майнинга или других вычислений.

На сайте вирус, если:

- На страницах появился контент, который владелец не добавлял.

- Сайт стал работать медленнее.

- При переходе на него пользователи видят другой ресурс.

- Упала посещаемость из поиска.

- На хостинге появились новые папки.

Вирусы попадают на сайт через уязвимый код или расширения, вследствие неправильных настроек хостинга, атаки с подбором пароля, заражения хостинга или компьютера.

Когда на сайт попадают вирусы, репутация владельца, трафик из поиска и доходы с сайта оказываются под угрозой. Чтобы вылечить сайт от вируса, сначала надо убедиться в заражении, а потом найти и удалить вредоносный код. После этого — защитить проект от будущих атак. Ниже расскажу о каждом этапе.

Убедиться в заражении

Если есть подозрение на вирус, но уверенности нет, надо убедиться в заражении. Для этого я проверяю сайт через онлайн-сканеры, а также в нескольких браузерах и поисковиках.

Проверка сайта на вирусы через онлайн-сканеры

Онлайн-сканеры помогают быстро найти вредоносный код, но я никогда не полагаюсь только на них: не все вирусы можно найти автоматически. Вот пара сервисов:

Поведение в разных браузерах и на разных устройствах

Один из признаков заражения — редирект. Это когда при переходе на ваш сайт пользователи видят другой ресурс. Заражённый сайт с компьютера может открываться нормально, а с телефона посетителей будет перекидывать на фишинговую страницу или страницу с мобильными подписками. Или наоборот.

Поэтому нужно проверять поведение сайта в разных браузерах, операционных системах и мобильных устройствах.

Вид в поиске

Поисковые системы автоматически проверяют сайты на вирусы. Заражённые ресурсы они помечают серым цветом и подписью с предупреждением.

Чтобы проверить свой сайт, введите адрес в поисковую строку Google. Если увидите предупреждение, значит, сайт заражён. Посмотрите вердикты и цепочки возможных заражений.

Способ не универсальный! Поисковые системы находят вредоносный код не сразу. Кроме того, вирус можно научить проверять источник запроса и прятаться от поисковиков. Если такой вирус увидит запрос из поисковой системы, скрипты не отработают — поисковая система не увидит подвоха.

Количество страниц в поисковой выдаче

Еще один вид вируса — дорвеи. Они встраивают на сайт свой контент. Чтобы проверить сайт на дорвеи, снова используйте поиск. Введите запрос site:mysite.com и пересмотрите все результаты поиска. Если найдёте страницы, которые не соответствуют тематике вашего сайта, — это дорвеи.

Найти и удалить зловредов

Когда в заражении нет сомнений, вредоносный код надо найти и удалить. Основная проблема — найти. Я просматриваю файлы сайта вручную, а также использую консоль.

Проанализировать HTML и JS-скрипты

Вредоносные скрипты часто добавляют в исходный код сайта (в браузере нажите Сtrl+U). Проверьте его на наличие посторонних JS-скриптов, iframe-вставок и спам-ссылок. Если найдёте — удалите.

Проверьте все JS-скрипты, которые подключаются во время загрузки страницы, нет ли в них посторонних вставок. Обычно их прописывают в начале и в конце JS-скрипта.Все посторонние вставки удалите.

Бывает, что разобраться в коде сложно или он обфусцирован. Тогда сравните содержимое скрипта на сайте с оригинальным файлом из архива системы управления, плагина или шаблона.

Проверить дату изменения файлов и папок

Если известно, когда взломали сайт, то вредоносный код можно найти по всем файлам, что были изменены с тех пор.

Например, взлом произошел несколько дней назад, тогда для вывода всех PHP-скриптов, которые были изменены за последние 7 дней, нужно использовать команду:

find . –name ‘*.ph*’ –mtime -7

После выполнения команды нужно проанализировать найденные PHP-скрипты на возможные вредоносные вставки.

Проанализировать директории upload/backup/log/image/tmp

upload/backup/log/image/tmp

потенциально опасны, так как обычно они открыты на запись. В большинстве случаев именно в них заливают shell-скрипты, через которые потом заражают файлы сайта и базу данных. Такие директории нужно проверять на возможные вредоносные PHP-скрипты.

Например, каталог upload можно проверить командой:

find /upload/ -type f -name ‘*.ph*’

Она покажет все PHP-файлы в каталоге upload.

После анализа заражённые файлы можно удалить вручную или командой:

find /upload/ -name ‘*.php*’ -exec rm ‘<>’ ;

Найти файлы и папки с нестандартными именами

Откройте каталог сайта. Найдите файлы и папки с нестандартными именами и подозрительным содержимым, удалите их.

Найти много PHP или HTML-файлов в одной директории

Все папки на хостинге нужно проверить на множественные php и html файлы в одной директории, сделать это можно командой:

find ./ -mindepth 2 -type f -name ‘*.php’ | cut -d/ -f2 | sort | uniq -c | sort –nr

После выполнения команды на экране отобразится список каталогов и количество PHP-файлов в каждом из них. Если в каком-то каталоге будет подозрительно много файлов, проверьте их.

Найти вирусные скрипты по содержимому

Быстро проверить сайт на вирусные скрипты можно командой:

Либо можно использовать grep без find.

Эти команды выполнят поиск вредоносного кода в файлах текущего каталога. Они ищут файлы рекурсивно, от того каталога, в котором запущены.

Совпадений будет много, большинство найденных файлов не будут зловредами, так как модули CMS тоже используют эти функции.

В любом случае, проанализируйте найденные PHP-скрипты на возможные вредоносные вставки. Перед удалением файла обязательно посмотрите его содержимое.

Проверить базу данных

Часто во время взлома и заражения сайта вредоносный код добавляют в базу данных. Для быстрой проверки базы данных на вирусы нужно зайти в phpmyadmin и через поиск ввести по очереди запросы

Если обнаружите вредоносный фрагмент, удалите его.

Использовать онлайн-сервисы

Для автоматической проверки файлов сайта на вирусы, shell-скрипты, редиректы и дорвеи можно использовать сканеры:

- AI-Bolit,

- PHP malware scanner

Обычно автоматические сканеры обнаруживают до 90% всех вредоносных скриптов на зараженном сайте, остальные нужно искать вручную, используя вышеперечисленные команды внутренней проверки. Либо проверьте сайт через антивирус, который использует эвристический анализ. Такие антивирусы находят неизвестные угрозы, которые ещё не занесены в вирусную базу.

Защитить сайт от взлома

После удаления всех shell-скриптов и вредоносных вставок сайт обязательно надо защитить от взлома. Тогда он станет неуязвим для атак извне.

Защита панели администратора сайта по IP

Злоумышленники попадают на сайт, взламывая панель администратора. Чтобы помешать им, установите ограничение на вход в панель по IP. Иными словами, разрешите входить в панель администратора только с определённого устройства.

Добавьте в каталог административной панели (administrator, bitrix/admin, wp-admin…) файл .htaccess с содержимым:

Order Deny, Allow Deny from all Allow from 1.1.1.1

Где 1.1.1.1 — IP-адрес, для которого разрешён доступ в админ панель.

Если IP-адрес не статический, можно добавить IP по зоне. Например, провайдер предоставляет IP-адрес вида 192.168.100.34. Тогда в .htaccess можно прописать allow from 192.168.

Защита панели администратора по HTTP-авторизации

Установите на админку сайта дополнительный логин и пароль. Для этого в каталог административной панели (administrator, bitrix/admin, wp-admin…) добавьте файлы .htaccess и .htpasswd .

В файле .htaccess нужно прописать такой код:

ErrorDocument 401 «Unauthorized Access» ErrorDocument 403 «Forbidden» AuthName «Authorized Only» AuthType Basic AuthUserFile /home/ site.com /admin/.htpasswd require valid-user Allow from all satisfy any Allow from all satisfy any Allow from all satisfy any Allow from all satisfy any Allow from all satisfy any

home/site.com/admin/.htpasswd

— это полный путь к файлу .htpasswd вашего сервера.

.htpasswd

нужно прописать дополнительный логин и пароль, который будет использоваться при входе в панель.

Сгенерировать их можно на сайте Htpasswd Generator. Введите логин и пароль и нажмите

Create .htpasswd file

Результат скопируйте в файл .htpasswd.

Защита каталогов сайта

По умолчанию все каталоги и файлы сайта на сервере доступны на запись. Это опасно тем, что найдя уязвимость, злоумышленник сможет загрузить и запустить shell-скрипт или переписать файл в любой директории сайта.

Чтобы обезопасить сайт, нужно сделать hardening, то есть «забетонировать» сайт. Для этого нужно на все системные файлы CMS, плагинов и шаблонов, которые для бесперебойной работы не требуют разрешений на запись, установить права 444, для каталогов права нужно установить 555.

Здесь суть в том, чтобы запретить запись во все каталоги сайта и запретить изменение всех файлов CMS, которые во время работы сайта не требуют изменений. Чтение и выполнение файла при таких правах будет доступно. Для правильной работы сайта надо сделать так:

- На все файлы — права 444.

- На все папки — права 555.

- На файлы, которые должны быть доступны на запись, — 644.

- На каталоги, которые должны быть доступны на запись, — 755.

Такие права хорошо подходят как для сайтов, где CMS, плагины и шаблоны сильно изменены и нет возможности все обновить до последних версий, так и для простых сайтов, где CMS, шаблоны и плагины обновляются нечасто.

В любом случае, если потребуется обновить плагины и шаблон, права можно рекурсивно изменить на 644 и 755, все обновить и заново установить права 444 и 555.

Для комфорта обычных пользователей создаются два PHP-скрипта:

mysite.com/protect.php— изменяет все права на файлы и папки 444 и 555,

Чтобы права на файлы и каталоги не смогли изменить программным путем, в файл php.ini нужно добавить директиву

disable_functions =chmod

Для каталогов (backup/log/image…), которым нельзя установить права 555 и в которых нет скриптов, нужно добавить файл .htaccess с таким содержимым:

RemoveHandler .phtml .php .php3 .php4 .php5 .php6 .phps .cgi .exe .pl .asp .aspx .shtml .shtm .fcgi .fpl .jsp .htm .html .wml AddType application/x-httpd-php-source .phtml .php .php3 .php4 .php5 .php6 .phps .cgi .exe .pl .asp .aspx .shtml .shtm .fcgi .fpl .jsp .htm .html .wml

Этот код блокирует выполнение потенциально опасных скриптов. Это запретит PHP-коду выполняться из директории, где не должно быть исполняемых файлов.

Для защиты сервера ispmanager c антивирусом Dr.Web

Простой способ защитить ваши проекты — пользоваться антивирусом Dr.Web. Он автоматически проверяет сервер на вирусы и устраняет их.

Модуль Dr.Web есть в панели ispmanager. Первый месяц после установки вы можете пользоваться им бесплатно.

Нас читает уже более 35 000 человек

Подпишитесь и получите 200р на приобретение наших услуг в подарок!

Благодарим за интерес к рассылке от ispmanager!

На ваш почтовый адрес: отправлено письмо с просьбой подтвердить свой email.

Сразу после подтверждения почтового адреса мы вышлем вам обещанный подарок за подписку.

*Если вы не получили письмо, пожалуйста, проверьте правильно ли был указан почтовый адрес и попробуйте заполнить форму еще раз.

Источник: www.ispmanager.ru