Что такое Privileged Access Management (PAM)?

Защитите свою организацию от киберугроз: отслеживайте, обнаруживайте и предотвращайте несанкционированный привилегированный доступ к критически важным ресурсам.

Что такое Privileged Access Management (PAM)?

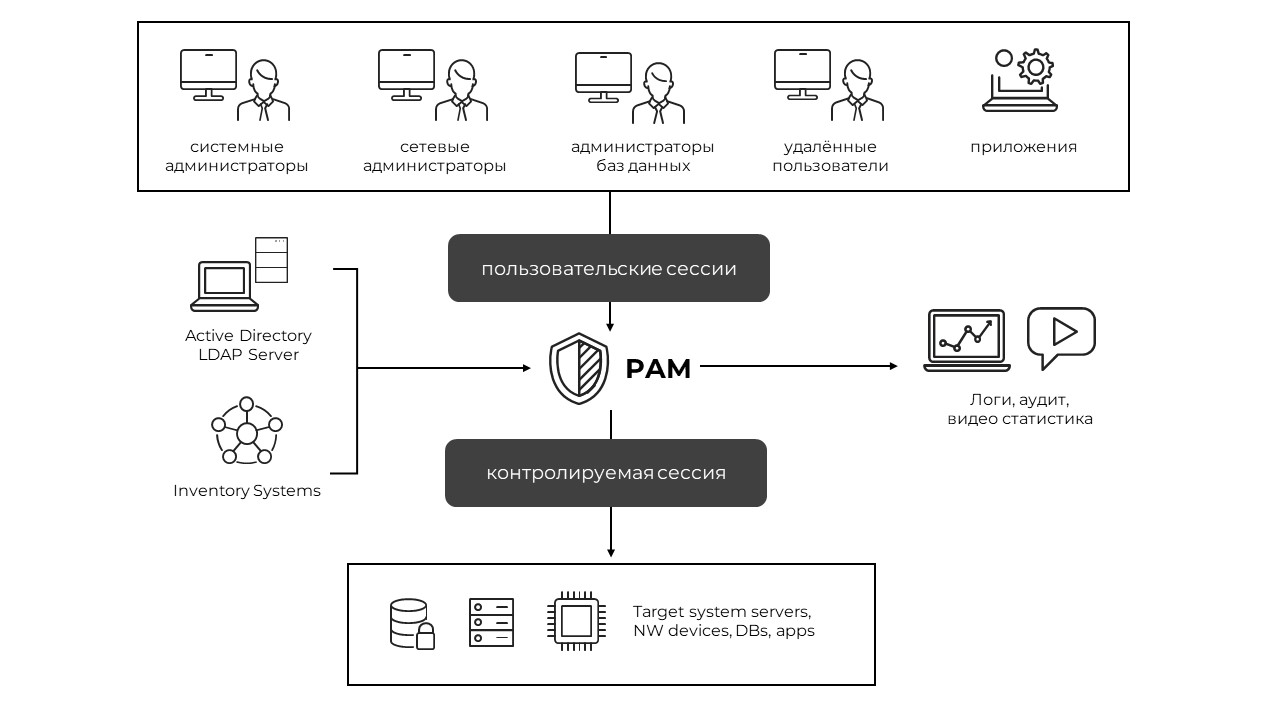

Privileged Access Management (PAM) — это решение для обеспечение безопасности удостоверений. Оно отслеживает, обнаруживает и предотвращает несанкционированный привилегированный доступ к критически важным ресурсам, помогая защищать организации от киберугроз. Принцип действия PAM основан на трех составляющих: люди, процессы и технологии. Это решение позволяет следить за тем, кто использует привилегированные учетные записи и чем эти пользователи занимаются, находясь в системе. Ограничение числа пользователей, имеющих доступ к административным функциям, повышает безопасность системы, а дополнительные уровни защиты не позволяют злоумышленникам нарушать безопасность данных.

Принцип работы Privileged Access Management

Решение PAM идентифицирует людей, процессы и технологии, которым требуется привилегированный доступ и указывает, какие политики необходимо к ним применить. Решение PAM должно поддерживать установленные вами политики (например, автоматическое управление паролями и многофакторную проверку подлинности), а у администраторов должна быть возможность автоматизировать процесс создания, изменения и удаления учетных записей. Кроме того, решение PAM должно постоянно отслеживать сеансы, чтобы вы могли создавать отчеты для выявления и исследования аномалий.

Как работает оперативная память (RAM, ОЗУ)? Компьютер простым языком HYPERPC. #3

В первую очередь Privileged Access Management используется для предотвращения хищений учетных данных и обеспечения соответствия требованиям.

Хищение учетных записей — это кража преступником данных для входа с целью получения доступа к учетной записи пользователя. После входа в систему злоумышленнику становятся доступны данные организации. Он может установить вредоносные программы на различные устройства, а также получить доступ к системам более высокого уровня. Решение PAM позволяет локализовать риск, так как доступ предоставляется только в нужное время, только с необходимыми привилегиями и только при условии многофакторной проверки подлинности всех удостоверений и учетных записей администраторов.

Какие бы стандарты соответствия ни применялись в организации, скорее всего, вам потребуется политика предоставления минимальных прав для защиты конфиденциальных данных, например платежной информации или личных медицинских записей. Кроме того, решение PAM позволяет подтвердить соответствие требованиям благодаря созданию отчетов о действиях привилегированных пользователей — кому из них понадобился доступ к тем или иным данным и зачем.

Решение PAM также можно использовать для автоматизации жизненного цикла пользователей (например, для создания, подготовки и отзыва учетных записей), мониторинга и регистрации привилегированных учетных записей, безопасного удаленного доступа и управления доступом со стороны. Решения PAM можно также применять к устройствам (Интернет вещей), в облачных средах и проектах DevOps.

ВЕБИНАР: ЭВОЛЮЦИЯ PAM-ТЕХНОЛОГИЙ И ВЕКТОРЫ РАЗВИТИЯ INDEED PRIVILEGED ACCESS MANAGER.

Злоупотребление привилегированными учетными записями влечет угрозу кибербезопасности, способную нанести обширный и существенный урон организации. Решение PAM располагает мощными функциями, позволяющими эффективно устранять риски.

- Предоставляйте JIT-доступ к критически важным ресурсам

- Используйте зашифрованные шлюзы вместо паролей, чтобы обеспечить безопасный удаленный доступ

- Отслеживайте сеансы привилегированных пользователей для поддержки аудиторских расследований

- Анализируйте необычную активность привилегированных пользователей, которая может нанести вред вашей организации

- Регистрируйте данные о событиях, связанных с привилегированными учетными записями, для аудита соответствия требованиям

- Создавайте отчеты о доступе и действиях привилегированных пользователей

- Защитите DevOps с помощью интегрированной системы защиты паролем

Источник: www.microsoft.com

Настройка PAM в Linux

Библиотеки PAM или Pluggable Authentication Modules — это набор компонентов, предоставляющих программный интерфейс для авторизации пользователей в Linux. Возможно вы уже сталкивались с PAM, когда хотели запустить какую либо графическую программу от имени суперпользователя без использования sudo. Но применение этих библиотек намного шире. Они используются утилитой login и менеджером входа gdm при входе в системе, утилитой ssh при удалённом подключении по SSH, а также другими службами где нужна аутентификация.

Этот механизм появился примерно в 1997 году и с тех пор дошёл до нашего времени практически неизменным. Конечно, были дописаны новые модули, но суть работы осталась такая же как изначально. В этой статье мы рассмотрим как выполняется настройка PAM в Linux.

Как работает PAM в Linux?

Основа безопасности Linux — это аутентификация пользователей и их права. Если бы не было библиотек PAM, то разработчику каждой программы пришлось бы реализовать самому проверку логина и пароля пользователя, а также его прав, может ли он получить доступ к тому или иному ресурсу или нет. Чтобы этого не делать был создан набор библиотек, который поддерживает различные способы аутентификации. Для различных служб нужны разные способы аутентификации, это может быть логин и пароль Unix, открытый ключ, Fingerprint ключа или что-то ещё, и всё это поддерживается в PAM. Давайте рассмотрим как работает PAM на примере авторизации в текстовой консоли Linux с помощью утилиты login:

- Утилита login запрашивает у пользователя логин и пароль, а затем делает запрос к libpam, чтобы выяснить действительно ли это тот пользователь, за которого он пытается себя выдать. Для проверки локального логина и пароля используется модуль pam_unix, затем результат возвращается в программу.

- Затем утилита спрашивает у libpam может ли этот пользователь подключаться. Библиотека использует тот же модуль, чтобы определить не истёк ли пароль пользователя. Другие модули могут проверять права доступа основанные на имени хоста или времени.

- Если пароль пользователя истёк он не сможет войти в систему, либо ему предложат сменить пароль прямо сейчас.

- Если всё хорошо, то процесс входа продолжается, и модуль pam_unix записывает временную метку входа в файл /var/log/wtmp, затем запускается командная оболочка.

- Если на каком-либо этапе входа возникла ошибка, сообщение о ней записывается в файл журнала /var/log/secure.

- При выходе с системе тот же модуль unix_pam записывает временную метку в файл /var/log/wtmp.

Теперь рассмотрим как выполняется настройка PAM Linux.

Как настроить PAM в Linux

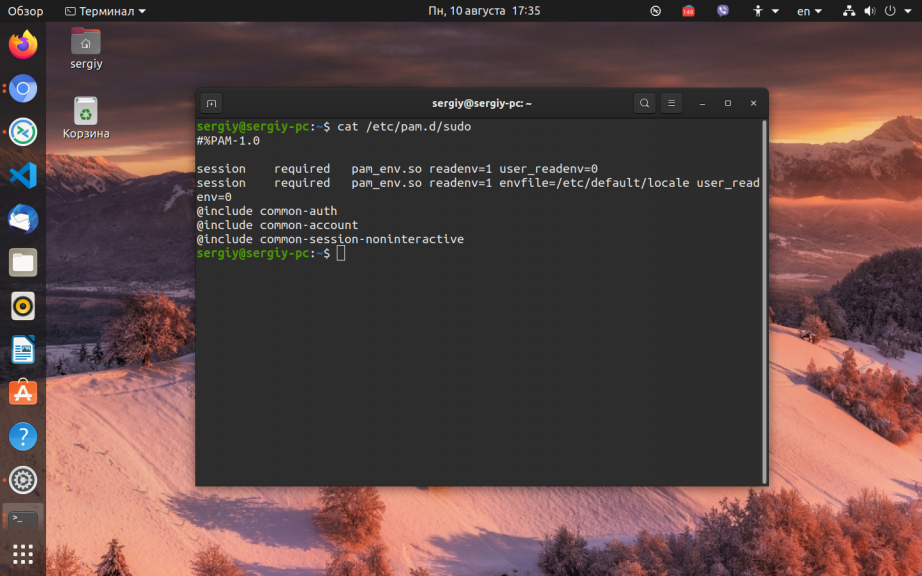

Все конфигурационные файлы PAM для различных приложений находятся в папке /etc/pam.d. Давайте посмотрим на конфигурационный файл для утилиты sudo:

Каждая строчка файла состоит из нескольких полей:

тип обязательность модуль параметры

- Первое поле — тип, определяет какой тип запроса к PAM надо выполнить. Существует четыре различных типа запроса auth (проверка данных входа, например, логина и пароля), account (проверка не истёк ли пароль пользователя), password (обновление пароля), и session (обслуживание сессии, например, логгирование и монтирование папок).

- Второе поле определяет как нужно интерпретировать результат, возвращённый модулем PAM. Доступно тоже несколько возможных вариантов: required (тест должен быть обязательно пройден, но следующие строки тоже будут проверяться), requisite (аналогично required, только если тест не проходит, то следующие строки уже не проверяются), sufficient (противоположно requisite, если тест проходит, то следующие строки уже не проверяются), optional (проваленные тесты игнорируются).

- Третье и четвертое поле — это название библиотеки модуля и её параметры. Всё это надо выполнить для выполнения теста авторизации или действия.

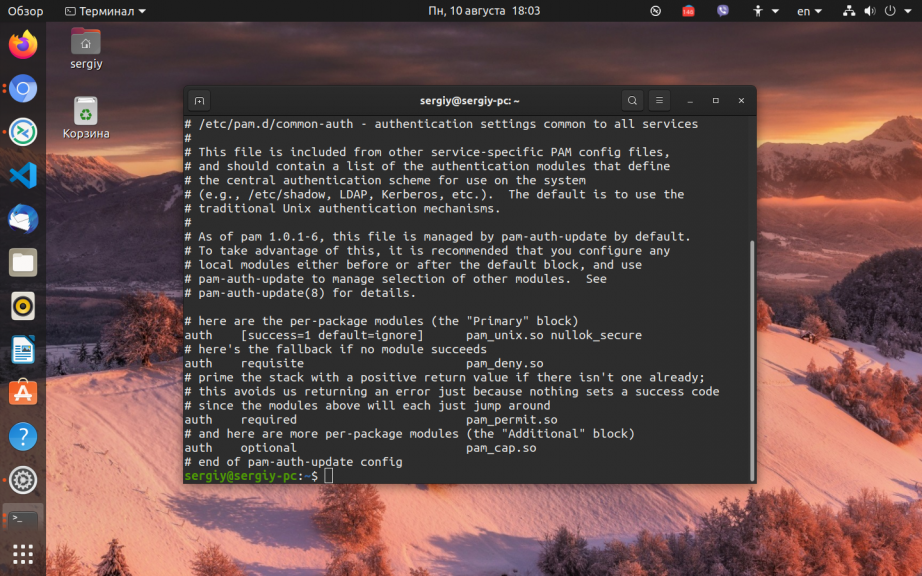

Кроме того, существуют директивы include, которые включают строки из других файлов так, как будто они были написаны в этом файле. Файл настройки sudo кажется совсем коротким, но в него включаются другие файлы. Давайте посмотрим ещё на файл /etc/pam.d/common-auth:

Здесь можно видеть более расширенный синтаксис параметра обязательности. Он позволяет лучше понять как всё это работает. Давайте его рассмотрим:

[значение1 = действие1 значение2 = действие2 …]

Модули PAM могут возвращать около 30-ти значений и они зависят от выбранного типа (account/auth/session. ), вот они все: success, open_err, symbol_err, service_err, system_err, buf_err, perm_denied, auth_err, cred_insufficient, authinfo_unavail, user_unknown, maxtries, new_authtok_reqd, acct_expired, session_err, cred_unavail, cred_expired, cred_err, no_module_data, conv_err, authtok_err, authtok_recover_err, authtok_lock_busy, authtok_disable_aging, try_again, ignore, abort, authtok_expired, module_unknown, bad_item, conv_again, incomplete и default. Последнее, default, означает все поля, которые явно не заданы.

В качестве действия могут быть указанны такие значения:

- ignore — не влияет на общий код возврата в приложение;

- bad — расценивать это значение как свидетельство сбоя модуля;

- die — аналогично bad, только сразу возвращать управление в приложение;

- ok — значение должно влиять на общий возвращаемый результат, переопределяет общий результат если он раньше был успешен, но не отменяет сбой;

- done — аналогично ok, только управление сразу возвращается приложению.

Таким образом, те четыре варианта обязательности, которые мы рассматривали выше можно описать вот так:

- required: [success=ok new_authtok_reqd=ok ignore=ignore default=bad]

- requisite: [success=ok new_authtok_reqd=ok ignore=ignore default=die]

- sufficient: [success=done new_authtok_reqd=done default=ignore]

- optional: [success=ok new_authtok_reqd=ok default=ignore]

- success — модуль вернул состояние успешно, поскольку значение ok, это состояние будет учтено если ни один предыдущий модуль не дал сбоя;

- new_authtok_reqd — модуль сообщает, что пароль пользователя желательно обновить;

- ignore — модуль просит игнорировать его результат, игнорируем;

- default — все остальные возвращаемые значение расцениваем как сбой.

Обратите внимание. что модуль возвращает только одно определенное значение и уже к нему применяется действие.

Чтобы закрепить всё это на практике давайте рассмотрим как запретить авторизацию от имени пользователя losst на компьютере с помощью PAM. Для этого можно воспользоваться модулем /lib/security/pam_listfile.so. Он позволяет ограничить доступ для пользователей на основе файла со списком. Откройте файл /etc/pam.d/sshd и добавьте туда такую строчку:

sudo vi /etc/pam.d/sshd

auth required pam_listfile.so

onerr=succeed item=user sense=deny file=/etc/denyusers

Здесь мы используем тип запроса auth, обязательность required и указанный выше модуль. Вот его опции и их значения:

- onerr=succeed — если возникает ошибка, доступ разрешить;

- item=user — указывает, что в файле конфигурации находятся логины пользователей;

- sense=deny — действие, если логин пользователя найден в файле;

- file=/etc/denyusers — файл с логинами пользователей, для которых надо запретить доступ.

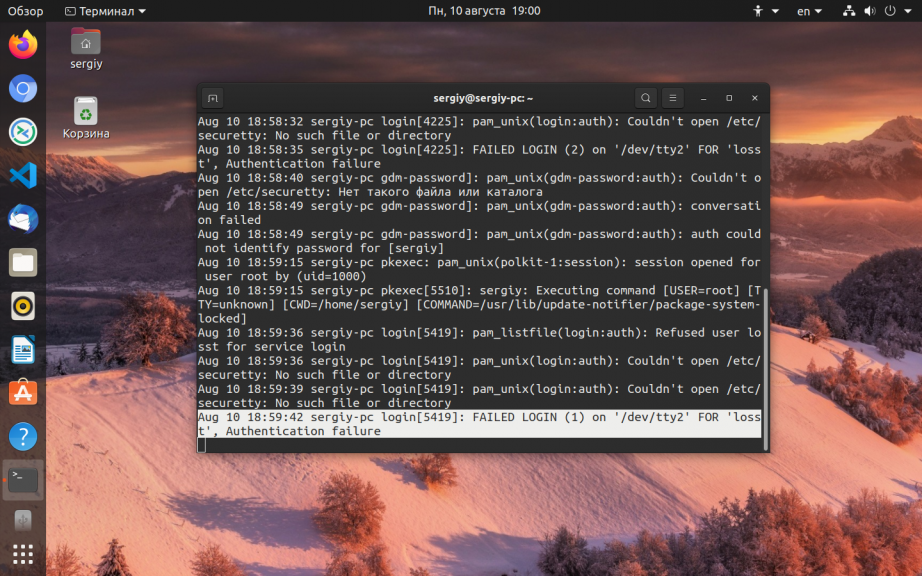

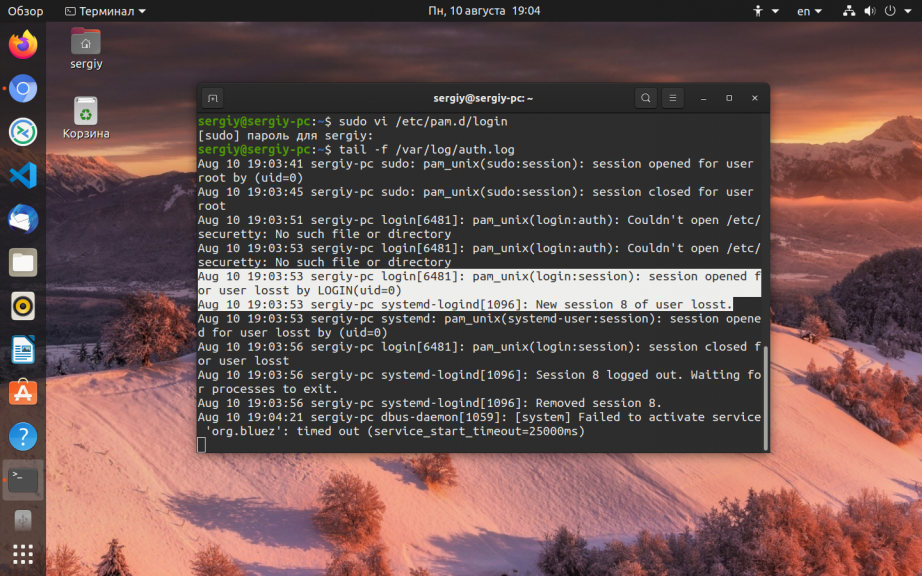

Теперь в файл /etc/denyusers добавьте имя пользователя losst, естественно, такой пользователь должен существовать в системе. Затем попробуйте перейти в любую консоль и авторизоваться от его имени. У вас ничего не выйдет, а в логе /var/log/security или /var/log/auth.log будет сообщение об ошибке:

А если эту строчку закомментировать, то всё снова заработает.

Выводы

В этой статье мы рассмотрели как настроить PAM Linux, как видите, это очень гибкая система, но будьте осторожны. Любая неверная настройка может отнять у вас доступ к собственной системе!

Похожие записи

Нет похожих записей.

Оцените статью

(8 оценок, среднее: 1,63 из 5)

Статья распространяется под лицензией Creative Commons ShareAlike 4.0 при копировании материала ссылка на источник обязательна .

Об авторе

Основатель и администратор сайта losst.ru, увлекаюсь открытым программным обеспечением и операционной системой Linux. В качестве основной ОС сейчас использую Ubuntu. Кроме Linux, интересуюсь всем, что связано с информационными технологиями и современной наукой.

3 комментария к “Настройка PAM в Linux”

Здравствуте!

Подскажите, пожалуйста, как в Debian добиться таких же всплывающих окон с требованием ввода пароля, если нужно сделать что-то от имени администратора как в Ubuntu? Т.е. попытка войти в какой-нибудь каталог, где требуются права или сохранение файла конфигурации, сейчас при попытки Debian просто говорит сразу — вы не можете это сделать, ввод пароля для подтверждения не предлагает. Ответить

Источник: losst.pro

PAM: Когда нужно запустить безопасную работу с чем-то действительно очень важным

Привет, Хабр! Сегодня мне хотелось бы поговорить о том, как можно контролировать облачного провайдера или внешних подрядчиков, если речь идет о работе с действительно важными и даже критически важными ИТ-системами. В этом посте речь пойдет про решение категории PAM, а также о сценариях его использования, которые становятся все популярнее.

Потребность в системах Privileged Access Management (PAM) возникает не всегда, и далеко не у всех. Но именно в тех случаях, когда мы говорим о доступе к критически важным системам, использование PAM позволяет решить сразу очень много задач, связанных с надежностью и доверием.

- Продуктивные системы, доступ к которым должен быть ограничен, а цена простоя может составлять миллионы рублей в минуты, требуется тщательно защищать, в том числе и от администраторов.

- Облачные сервисы становятся все популярнее даже для продуктивных нагрузок и размещения критически важных для деятельности организаций систем. Для их защиты от провайдера также используется PAM.

- Удаленная работа — это отдельная жесть с точки зрения организации доступа, особенно когда речь идет об удаленных администраторах. Да и других привилегированных пользователей лучше все-таки контролировать.

- Аутсорсинг — специалисты, работающие на аутсорсинге, часто работают с почасовой схемой оплаты. Но сколько в действительности они работали, какой объем сделали за свою сессию с 8 утра до 6 вечера?

- Защита от атак — в последнее время в российском сегменте сети увеличилось количество атак с использованием аккаунтов привилегированных пользователей. Таким образом, даже хороший и проверенный администратор может сам того не желая предоставить брешь для доступа злоумышленников к критически важным ИТ-системам.

PAM — наш ответ лентяям и вредителям

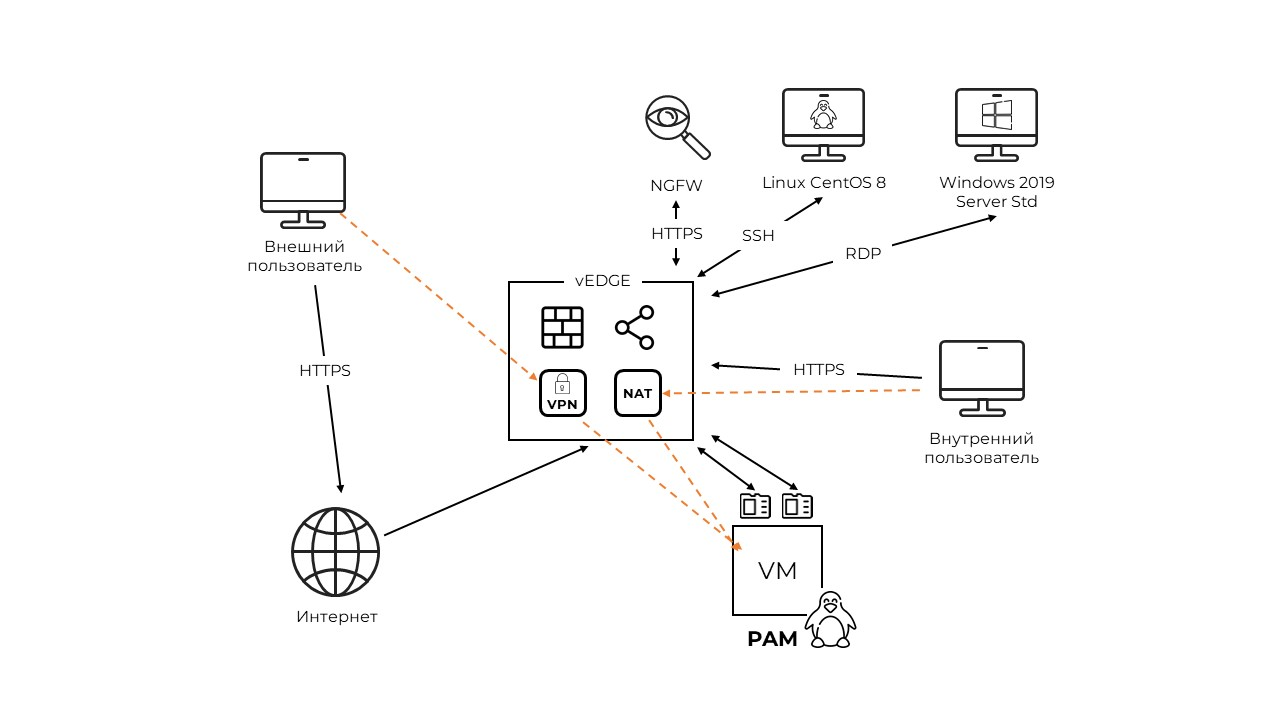

Чтобы решить эту проблему мы используем систему PAM Infrascope от российского разработчика, компании NGR Softlab. Наверное, сейчас вообще не имеет смысла рассматривать что-то зарубежное, но дело даже не в этом. Мы начали пользоваться Infrascope еще в 2021 году, потому что решение полностью закрывает те потребности, которые у нас были.

Сервер PAM стоит на границе, открывая каналы доступа к целевым системам. То есть мы получаем своего рода proxy. После подключения через VPN доступен только сервер PAM, а весь остальной доступ происходит через него.

Работа пользователей идет через портал самообслуживания, они логинится и проваливается через контролируемые сеансы для работы на защищаемых серверах.

Сервер Infrascope устанавливается как отдельная виртуальная машина или в виде отдельного сервера и настраивается отдельно под каждого клиента.

Как все это выглядит?

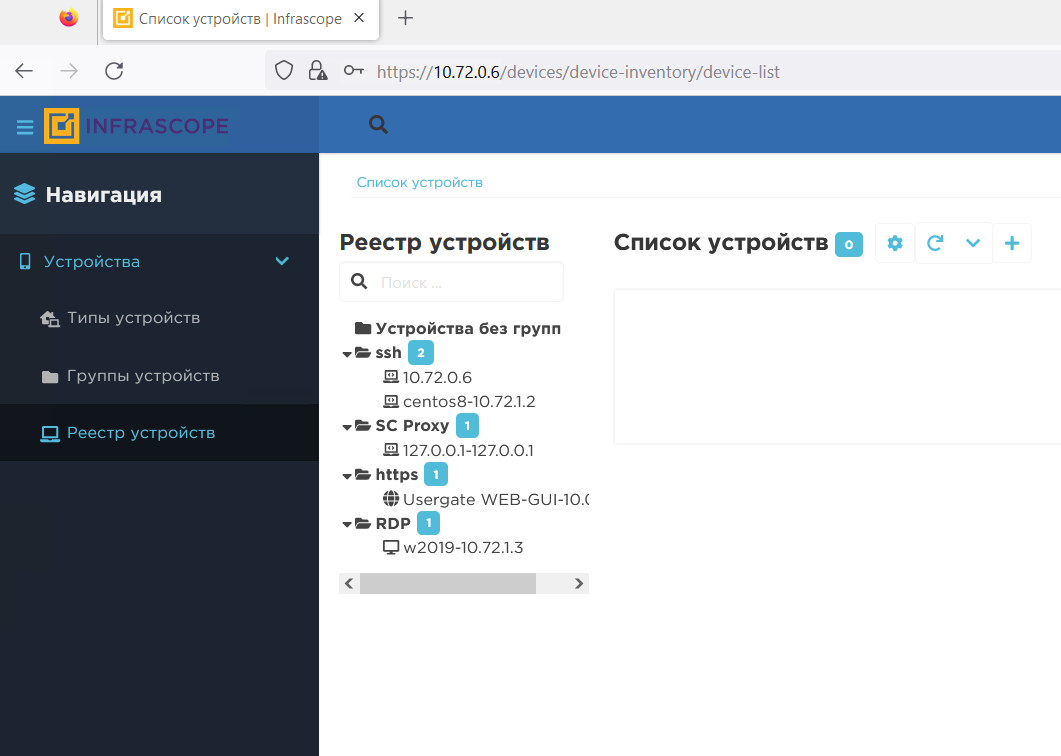

Главным в такой системе является офицер безопасности компании-заказчика. В своей консоли он настраивает права доступа и аккаунты, через которые будет происходить подключение к критически важным ресурсам.

На скриншоте консоли вы видите, что офицер безопасности может выбрать доступные ресурсы и детально настроить их параметры.

Для пользователей работа с PAM от Infrascope выглядит очень просто. Каждый привилегированный юзер заходит на портал через браузер — просто вводит адрес или переходит по ссылке. Далее вводит логин, пароль и OTP для второго фактора аутентификации. Двухфакторную аутентификацию можно настроить и для входа на целевые ресурсы.

форма ввода логина/пароля

В консоли видны те ресурсы, к которым предоставлен доступ

Посмотрим, как организовано управление ВМ. Подключимся к системе с Windows.

Здесь на скриншоте есть выбор — зайти с правами администратора или пользователя. В зависимости от настроек вход пользователю может быть доступен одной или несколькими учетными записями.

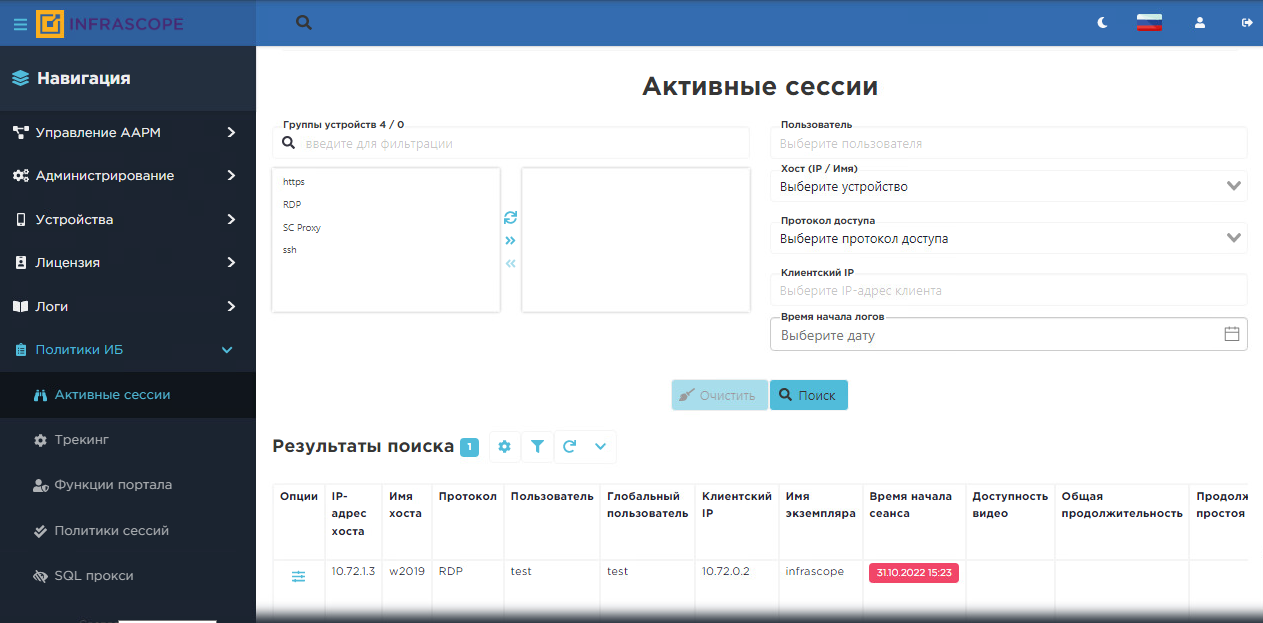

Сессии глазами офицера безопасности

Помимо записи и протоколирования сессий в PAM есть разные функции, которые позволяют прервать нежелательные действия или не допустить их. Так, имеется возможность ограничить выполнение определенных команд. Также подключиться можно к активной сессии пользователя и перехватить управление.

В окошке справа на скриншоте видно, что идет активная сессия, видны IP-адрес, время работы, целевая система и другие параметры.

Офицер ИБ может выполнить различные действия — подключиться к системе, прервать сессию принудительно…или просто отправить пользователю сообщение.

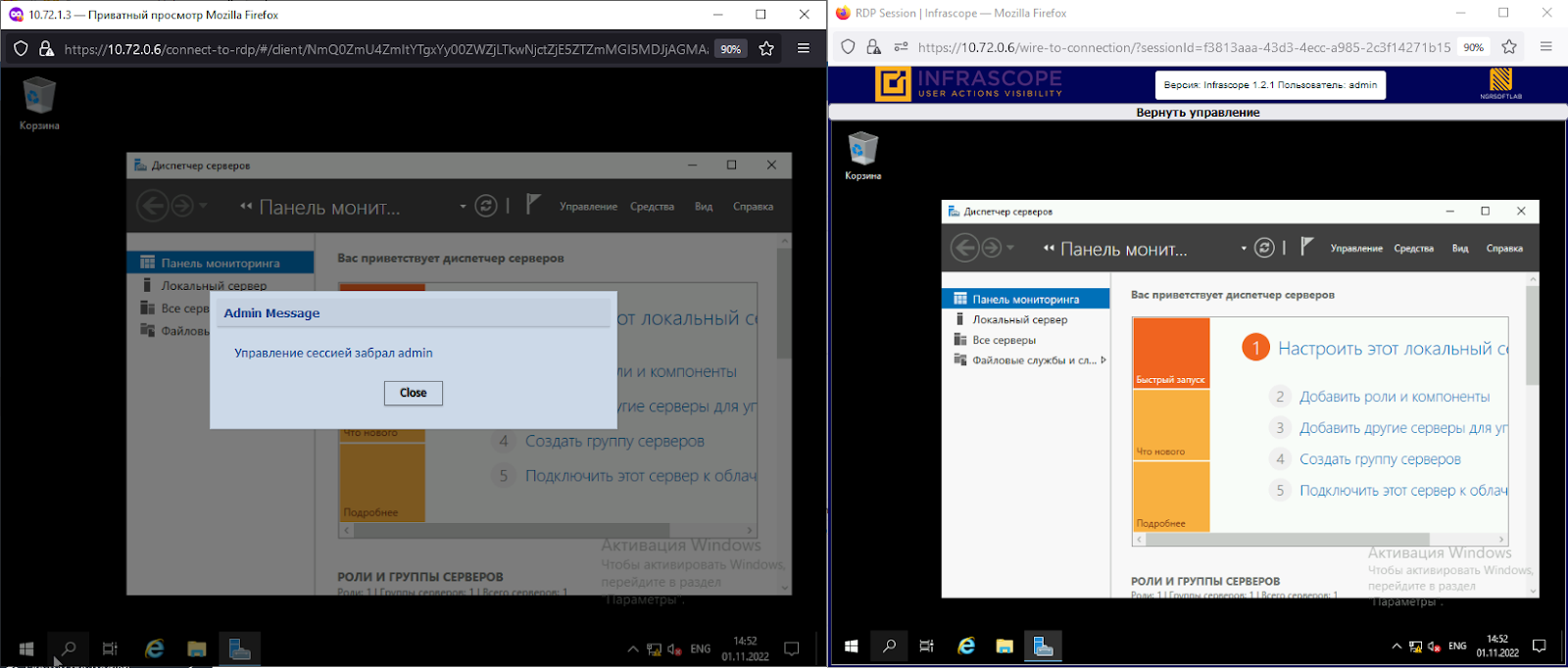

В случае, если пользователь ведет себя подозрительно, можно перехватить управление, тогда на своем экране пользователь увидит следующее

Задавая параметры работы протоколов, можно запретить некоторые команды. Например, вы можете препятствовать перезагрузке машины по SSH. При попытке сделать коверное действие пользователь получает соответствующее сообщение о запрете.

На скриншоте выше можно увидеть, как именно устроена панель администратора. Вы видите все активные окна пользователя, а рядом находится кнопочка keylogger. Она позволяет включить отслеживание консольных команд, которые выполняет пользователь.

Дополнительная безопасность

Поскольку наша (или того, кто внедряет PAM) финальная цель защитить данные, я упомянул бы еще несколько интересных возможностей решения Infrascope:

- Маскирование данных — при подключении админа для работы с СУБД можно настроить маскировку хранящихся в ней данных. Админить можно, скачать ничего нельзя.

- Журналирование и оповещения — запись всех действий и возможность скрыть данные прямо в реальном времени, если твориться что-то подозрительное

- Безагентное подключение и отсутствие jump-серверов — никаких дополнительных компонентов, необходимых для подключения — повышение надежности решения и исключение лишних узких и уязвимых мест

Сколько это стоит?

Стоимость PAM зависит от количества привилегированных пользователей, которых необходимо контролировать, а также от характеристик и набора целевых систем, а также от спектра поддерживаемых функций. Но главное, что возможности контроля и записи сессий имеются в любых, даже самых базовых комплектациях.

В среднем по рынку контроль 5-10 пользователей на уровне PAM стоит порядка 5 миллионов рублей + расходы на поддержку и сопровождение. Поэтому за эшелон защиты PAM чаще всего выводятся контроллеры доменов, критически важные СУБД, интерфейсы для платежных сервисов и банковских систем, хранилища 1С и так далее. И, конечно, реализовать такую инфраструктуру имеет смысл в том случае, если риски недоступности системы оказываются дороже внедрения и эксплуатации PAM.

Отказоустойчивость

Стоит учесть, что инфраструктура PAM должна быть организована таким образом, чтобы ее обход был невозможен. Иначе сама концепция теряет смысл. Поэтому необходимо не только использовать защищенные подключения, но и гарантировать тот уровень доступности самого узла PAM, который предусмотрен требованиями к работе админстраторов/аутсорсеров.

Поэтому на самых ответственных проектах мы разворачиваем сразу два сервера PAM, Это очень важно, если необходимо обеспечить обслуживание инфраструктуры в режиме 24х7, но при этом не идти на компромисс с требованиями безопасности.

Когда стоит сделать PAM?

Все это, конечно, выглядит очень сложно, но зато позволяет компаниям, использующим аутсорсинг, переводящим админов на удаленку или переносящим нагрузки в облако, сохранить высокий уровень безопасности и полностью контролировать процесс со стороны ИБ.

К слову, недавно NGR Softlab прислали нам информацию про свою акцию: разработчик предлагает скидки на свое решение до 31.12.2022. Мы, конечно, не будем заниматься рекламой, но скажем кратко, что сейчас стоимость контроля до 5 привилегированных пользователей с этой системой стоит меньше, чем обычно, и некоторые наши клиенты уже воспользовались таким предложением, оценив риски потери доступа или нанесения ущерба критически важным системам аутсорсерами. К тому же мы на своем опыте убедились в том, что наличие PAM на границе ответственности даже между нашими инженерами и клиентом позволяет создать хорошую зону доверия, снимая напряженность от работы с критически важными системами, от которых зависит бизнес наших клиентов.

- Блог компании Oxygen Cloud Platform

- Информационная безопасность

- Антивирусная защита

- Облачные вычисления

Источник: habr.com

Что такое PAM.exe? Это безопасно или вирус? Как удалить или исправить это

PAM.exe это исполняемый файл, который является частью SV8300 PCPro Программа, разработанная NEC Electronics Corporation, Программное обеспечение обычно о 42.43 MB по размеру.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли PAM.exe Файл на вашем компьютере — это вирус или троянский конь, который вы должны удалить, или это действительный файл операционной системы Windows или надежное приложение.

PAM.exe безопасно, или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как PAM.exe, должен запускаться, а не где-либо еще.

Для подтверждения откройте диспетчер задач, выберите «Просмотр» -> «Выбрать столбцы» и выберите «Имя пути к изображению», чтобы добавить столбец местоположения в диспетчер задач. Если вы обнаружите здесь подозрительный каталог, возможно, стоит дополнительно изучить этот процесс.

Еще один инструмент, который иногда может помочь вам обнаружить плохие процессы, — это Microsoft Process Explorer. Запустите программу (не требует установки) и активируйте «Проверить легенды» в разделе «Параметры». Теперь перейдите в View -> Select Columns и добавьте «Verified Signer» в качестве одного из столбцов.

Если статус процесса «Проверенная подписывающая сторона» указан как «Невозможно проверить», вам следует взглянуть на процесс. Не все хорошие процессы Windows имеют метку проверенной подписи, но ни один из плохих.

- Находится в C: Program Files SV8300 PCPro вложенная;

- Издатель: NEC Electronics Corporation

- Полный путь:

- Файл справки:

- URL издателя: www.nec.com

- Известно, что до 42.43 MB по размеру на большинстве окон;

Если у вас возникли какие-либо трудности с этим исполняемым файлом, вам следует определить, заслуживает ли он доверия, перед удалением PAM.exe. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: Program Files SV8300 PCPro ) и сравните его размер с приведенными выше фактами.

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить вирус PAM.exe, вам необходимо Загрузите и установите приложение полной безопасности, например Malwarebytes., Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Кроме того, функциональность вируса может сама влиять на удаление PAM.exe. В этом случае вы должны включить Безопасный режим с загрузкой сетевых драйверов — безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Могу ли я удалить или удалить PAM.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Согласно различным источникам онлайн, 9% людей удаляют этот файл, поэтому он может быть безвредным, но рекомендуется проверить надежность этого исполняемого файла самостоятельно, чтобы определить, является ли он безопасным или вирусом. Лучшая диагностика для этих подозрительных файлов — полный системный анализ с Reimage, Если файл классифицирован как вредоносный, эти приложения также удалят PAM.exe и избавятся от связанных вредоносных программ.

Однако, если это не вирус, и вам нужно удалить PAM.exe, вы можете удалить SV8300 PCPro с вашего компьютера, используя его деинсталлятор, который должен находиться по адресу: MsiExec.exe / I . Если вы не можете найти его деинсталлятор, то вам может потребоваться удалить SV8300 PCPro, чтобы полностью удалить PAM.exe. Вы можете использовать функцию «Установка и удаление программ» на панели управления Windows.

- 1. в Меню Пуск (для Windows 8 щелкните правой кнопкой мыши в нижнем левом углу экрана), нажмите Панель управления, а затем под Программы:

o Windows Vista / 7 / 8.1 / 10: нажмите Удаление программы.

o Windows XP: нажмите Установка и удаление программ.

- 2. Когда вы найдете программу SV8300 PCProщелкните по нему, а затем:

o Windows Vista / 7 / 8.1 / 10: нажмите Удалить.

o Windows XP: нажмите Удалить or Изменить / Удалить вкладка (справа от программы).

- 3. Следуйте инструкциям по удалению SV8300 PCPro.

Распространенные сообщения об ошибках в PAM.exe

Наиболее распространенные ошибки PAM.exe, которые могут возникнуть:

• «Ошибка приложения PAM.exe».

• «Ошибка PAM.exe».

• «Возникла ошибка в приложении PAM.exe. Приложение будет закрыто. Приносим извинения за неудобства».

• «PAM.exe не является допустимым приложением Win32».

• «PAM.exe не запущен».

• «PAM.exe не найден».

• «Не удается найти PAM.exe».

• «Ошибка запуска программы: PAM.exe.»

• «Неверный путь к приложению: PAM.exe».

Эти сообщения об ошибках .exe могут появляться во время установки программы, во время выполнения связанной с ней программы SV8300 PCPro, при запуске или завершении работы Windows, или даже при установке операционной системы Windows. Отслеживание момента появления ошибки PAM.exe является важной информацией, когда дело доходит до устранения неполадок.

Как исправить PAM.exe

Аккуратный и опрятный компьютер — это один из лучших способов избежать проблем с SV8300 PCPro. Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс PAM.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлен декабрь 2022:

- Шаг 1: Скачать PC Repair https://windowsbulletin.com/ru/%D1%84%D0%B0%D0%B9%D0%BB%D1%8B/%D0%B5%D1%85%D0%B5/%D1%8D%D0%BB%D0%B5%D0%BA%D1%82%D1%80%D0%BE%D0%BD%D0%BD%D0%B0%D1%8F-%D0%BA%D0%BE%D1%80%D0%BF%D0%BE%D1%80%D0%B0%D1%86%D0%B8%D1%8F/sv8300-pcpro/PAM-EXE» target=»_blank»]windowsbulletin.com[/mask_link]

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

Cancel Create

docLinux / articles / Основы и настройка PAM.md

- Go to file T

- Go to line L

- Copy path

- Copy permalink

This commit does not belong to any branch on this repository, and may belong to a fork outside of the repository.

Cannot retrieve contributors at this time

177 lines (123 sloc) 23 KB- Open with Desktop

- View raw

- Copy raw contents Copy raw contents Copy raw contents

Copy raw contents

Основы и настройка PAM

Для пользователей Linux безопасное предоставление общего доступа к файлам является достаточно трудоемкой задачей. В частности, она порождает необходимость запоминать множество паролей и требует больших затрат времени на модификацию приложений системного доступа (таких как login , su , password , ftp и т. п.). Дело усложняется тем, что это процесс аутентификации, во время которого система идентифицирует пользователя и предоставляет ему соответствующий доступ.

История использования PAM

PAM – это набор API для аутентификации пользователей. До появления PAM такие приложения, как login (а также rlogin , telnet , rsh ), искали имя пользователя в файле /etc/passwd, сравнивали оба значения и выполняли аутентификацию пользователя по введенному им имени. Все приложения использовали эти общие службы, хотя детали реализации и полномочия для их настройки различались.

Затем разработчики приложений попытались создавать собственные процессы. Для этого понадобилось разделить модули приложения и безопасности (общий модуль безопасности мог использоваться всеми приложениями и настраиваться как необходимо).

Механизм PAM объединяет множество низкоуровневых схем аутентификации в API высокого уровня, позволяющий создавать приложения, использующие аутентификацию независимо от применяемой схемы аутентификации. Принципиальным свойством PAM является динамическая настройка аутентификации при помощи файла /etc/pam.d или /etc/pam.conf .

PAM можно настроить так, чтобы запретить отдельным программам аутентифицировать пользователей и уведомлять, когда они пытаются выполнить аутентификацию. PAM-программы используют модули PAM ( модули аутентификации ), которые для использования подключаются к приложениям во время работы.

На рисунке 1 показаны основные этапы работы модуля PAM.

Рисунок 1. Библиотека PAM обрабатывает файл pam.d и загружает соответствующие модули

Операционные системы, поддерживающие PAM

PAM был разработан Sun Microsystems в 1995 году и поддерживается следующими версиями операционных систем (и более новыми):

- RedHat 5.0

- SUSE 6.2

- Debian 2.2

- Mandrake 5.2

- Caldera 1.3

- TurboLinux 3.6

Также PAM поддерживается новыми версиями Solaris™, AIX®, HP-UX и Mac OS® X. Позже PAM был стандартизирован в рамках процесса стандартизации X/Open UNIX® (в составе архитектуры службы X/Open single sign-on (XSSO)).

Хотя строгая классификация отсутствует, можно сказать, что существует три реализации PAM:

- Linux-PAM : охватывает все типы PAM, обсуждаемые в этой статье. Основная архитектура PAM на любой платформе Linux подобна версии Linux-PAM.

- OpenPAM — другая реализация PAM, разработанная Дагом-Эрлингом Сморгравом (Dag-Erling Smorgrav) в NAI Labs, в рамках программы исследований DARPA-CHATS. Поскольку это реализация с открытым кодом, она в основном используется во FreeBSD, NetBSD и приложениях (а также в Mac OS X).

- Java™ PAM или JPam : PAM – это фактически стандартные модули аутентификации с поддержкой Linux и UNIX. JPam выступает в качестве моста между кодом Java и обычными PAM. При помощи JPam приложения на Java могут использовать модули PAM и связанные с ними средства (такие как auth , account , passwd , session , и т. п.).

Несмотря на существование различных реализаций PAM их основная функциональность остается одинаковой.

Из чего состоят модули PAM?

Установка PAM состоит из нескольких шагов. Инструкции по установке см. в разделе Ресурсы .

Модули PAM классифицируются по типу модуля. Каждый модуль должен выполнять функции хотя бы одного из четырех типов:

- Модуль аутентификации используется для аутентификации пользователей или создания и удаления учетных данных.

- Модуль управления учетными записями выполняет действия, связанные с доступом, истечением учетных данных или записей, правилами и ограничениями для паролей и т. д.

- Модуль управления сеансами используется для создания и завершения сеансов.

- Модуль управления паролями выполняет действия, связанные с изменением и обновлением пароля.

PAM обеспечивает различные функциональные возможности, такие как: аутентификация с однократной регистрацией, управление доступом и другие. Их реализация обеспечивается различными модулями:

- pam_access обеспечивает управление входом в систему в виде протоколируемой службы при помощи имени пользователя и домена в зависимости от правил, указанных заранее в файле /etc/security/access.conf.

- pam_cracklib проверяет пароли на соответствие правилам для паролей.

- pam_env sets/unsets устанавливает и сбрасывает переменные среды из файла /etc/security/pam_env_conf.

- pam_debug выполняет отладку PAM.

- pam_deny блокирует модули PAM.

- pam_echo выводит сообщения.

- pam_exec выполняет внешнюю команду.

- pam_ftp модуль для анонимного доступа.

- pam_localuser проверяет наличие имени пользователя в файле /etc/passwd.

- pam_unix выполняет обычную аутентификацию на основе пароля из файла /etc/passwd .

Существует множество других модулей ( pam_userdb , pam_warn , pam_xauth ), ), перехватывающих набор возвращаемых значений. Подробную информацию об этих модулях можно найти в Руководстве по администрированию PAM в разделе Ресурсы .

Настройки PAM в основном сосредоточены в файле /etc/pam.d или /etc/pam.conf (для старых версий).

Структура файла конфигурации

Для каждой службы, использующей PAM, в каталоге создается соответствующий файл, содержащий правила и инструкции о том, какая информация об аутентификации или учетной записи должна быть предоставлена для этой службы. Обычно каждая строка содержит одно правило.

Поля файла конфигурации PAM содержат следующую информацию:

- Service_name указывает название службы или приложения. По умолчанию – OTHER.

- Module_type указывает тип модуля ( auth/account/session/passwd ) для соответствующей службы, указанной в поле Service_name .

- Control_flag указывает дополнительное свойство для модуля. Оно может принимать следующие значения: requisite (необходимый) , required (требуемый) , sufficient (достаточный) и optional (необязательный) .

- Module_path указывает путь к объекту библиотеки, использующемуся в модуле. По умолчанию он имеет значение /lib/security .

- Module_options / module_args (дополнительные поля) указывает параметры или аргументы, которые могут быть переданы модулям службы.

Модули вызываются в том порядке, в котором они указаны в файле конфигурации, в зависимости от значения поля Control_flag (Управляющий флаг) для каждого модуля. Поле Control_flag принимает следующие значения:

- required (требуемый): все требуемые модули в стеке должны вернуть положительный ответ. Если один или несколько требуемых модулей вернут отрицательный ответ, все требуемые модули будут выполнены, но запрос будет отвергнут.

- sufficient (достаточный): если модуль помечен как достаточный и перед ним ни один из необходимых или достаточных модулей не возвратил отрицательного ответа, то все оставшиеся модули в стеке игнорируются, и возвращается положительный ответ.

- optional (дополнительный): если в стеке нет требуемых модулей и ни один из достаточных модулей не возвратил положительного ответа, то хотя бы один из дополнительных модулей приложения или службы должен вернуть положительный ответ.

Примеры конфигурационных файлов PAM

В таблице 1 приведены сведения о конфигурационных файлах PAM для различных операционных систем:

Таблица 1. Конфигурационные файлы PAM

Операционная система Расположен в . Тип Control_flag Модуль Red Hat /etc/pam.d auth required /lib/security/pam_unix.so Red Hat /etc/pam.d account sufficient /lib/security/pam_unix.so Red Hat /etc/pam.d session required /lib/security/pam_limit.so AIX /etc/pam.conf auth required /usr/lib/security/pam_aix AIX /etc/pam.conf account required /usr/lib/security/pam_aix AIX /etc/pam.conf password required /usr/lib/security/pam_aix zSUSE 64-bit 32-bit /etc/pam.conf auth required zSUSE 64-bit 32-bit /etc/pam.conf account required zSUSE 64-bit 32-bit /etc/pam.conf session required Solaris /etc/pam.conf auth required /usr/lib/security/pam_unix.so.1 Solaris /etc/pam.conf account required /usr/lib/security/pam_unix.so.1 Solaris /etc/pam.conf password required /usr/lib/security/pam_unix.so.1 HP-UX /etc/pam.conf auth required libpam_unix.so.1 HP-UX /etc/pam.conf account required libpam_unix.so.1 HP-UX /etc/pam.conf password required libpam_unix.so.1 Файл политик PAM «other»

Файл конфигурации политик PAM /etc/pam.d используется для указания модулей аутентификации по умолчанию, то есть для тех приложений, о которых в файле конфигурации ничего не сказано явным образом. Он, вероятно, является самым простым и надежным файлом конфигурации PAM по умолчанию. Внутри этого файла мы можем увидеть что-то подобное:

12345678910/etc/pam.d/other File auth required pam_warn.soauth required pam_deny.soaccount required pam_warn.soaccount required pam_deny.sopassword required pam_warn.sopassword required pam_deny.sosession required pam_warn.sosession required pam_deny.so

Этот файл устроен очень просто. Для всех типов модулей указано одинаковое значение Control_flag – required . Вызывается два модуля:

- Вначале вызывается pam_warn.so для записи информации о текущей попытке аутентификации.

- Затем вызывается pam_deny.so , который просто возвращает отказ и запрещает все типы подключения или аутентификации.

Таким образом, все службы, использующие PAM, должны быть явно настроены для разрешения аутентификации, иначе попытки будут отвергнуты.

10 шагов для создания простого PAM-приложения входа в систему

Эти 10 шагов помогут вам создать собственное PAM-приложение и помогут понять, как работает сеанс PAM:

- Включите заголовочные файлы, необходимые для использования PAM (например, pam_appl.h, pam_misc.h).

- В функции main инициализируйте библиотеку PAM libpam.so (которая загружает модули, указанные в файле конфигурации для приложения) при помощи уникального идентификатора.

- Попытайтесь выполнить аутентификацию для всех модулей и рассмотрите сценарии отказов.

- Проверьте учетные данные пользователей и параметры учетных записей.

- Откройте новый сеанс PAM.

- Создайте среду для пользователя при помощи учетных данных.

- По завершении работы пользователя закройте пользовательскую среду.

- Закройте сеанс PAM.

- Выйдите из библиотеки libpam.so с соответствующим идентификатором.

- Выход.

Применение PAM для превращения работы с низкоуровневой аутентификацией в более управляемый и целостный процесс – это разумный шаг по упрощению этого механизма безопасности. В этой статье вы познакомились:

- с основами архитектуры PAM;

- с настройкой модулей PAM;

- с созданием PAM-приложения для входа в систему, помогающим понять его работу.

Теперь вы можете перейти к более сложным материалам по использованию PAM. Ссылки приведены в разделе Ресурсы .

Ресурсы для скачивания

- Оригинал статьи (EN).

- Сборник руководств Linux-PAM (EN) содержит документацию по проблемам системного администрирования, написанию модулей и разработке приложений.

- Взгляд на PAM со стороны Неофициального FAQ по SUSE Linux (EN).

- Если вам необходимо обновление, на сайте Gentoo есть руководство по обновлению Linux-PAM (EN).

- Взгляните на модель архитектуры X/Open Single Sign-on Service (XSSO) (EN).

- Готовы к более подробным материалам по работе с PAM?

- Сравнение подсистем безопасности в AIX, Linux и Solaris (developerWorks, октябрь 2005 г.; ): как работают PAM в этих системах.

- Применение пространства имен монтирования (developerWorks, сентябрь 2007 г.; ): познакомьтесь с соответствующей частью модулей PAM.

- Централизованное управление учетными записями пользователей при помощи OpenLDAP (developerWorks, май 2006 г.; EN): узнайте, как PAM в Linux взаимодействуют с LDAP.

- Усиление безопасности при помощи многоэкземплярности (developerWorks, февраль 2008 г.; EN): использование подключаемых модулей аутентификации для защиты личной информации.

- Учебник для экзамена LPI 202, Тема 210: Управление сетевыми клиентами (developerWorks, май 2006 г.): настройка PAM для обеспечения аутентификации.

- Настройка PAM в SUSE Enterprise Linux 9 (Technote (IBM Tivoli Netcool/OMNIbus), октябрь 2008 г.; EN): настройка модуля PAM для аутентификации локальных пользователей при помощи ObjectServer.

Источник: github.com