Вирус MyDoom: хроника событий

Вторник, 27 января

Компании, занимающиеся разработкой антивирусных программ, впервые объявляют о появлении в интернете нового червя. В это же время администрации веб-серверов по всему миру получают первые сообщения о массовом заражении компьютеров неизвестным вирусом. На борьбу с напастью брошены все силы антивирусных компаний, но червь продолжает распространяться. Высказывается предположение, что началась новая эпидемия. Объявлена вирусная тревога.

Становится понятно, что опасен не столько сам вирус, сколько то, что к Сети подключено слишком много компьютеров без адекватной защиты. Novarg не может пробраться на машины с правильно настроенным брандмауэром, но незащищенные компьютеры заражает с фантастической быстротой. Из администраций некоторых серверов приходят сообщения, что на их почтовые ящики приходит в минуту до трех тысяч зараженных писем. К концу дня оказываются инфицированными более шестидесяти тысяч крупных веб-серверов по всему миру.

MyDoom — САМЫЙ ДОРОГОЙ ВИРУС В ИСТОРИИ!

Одно из первых зараженных писем имеет “российское гражданство”.

К этому моменту уже известно, что на 1 февраля в MyDoom встроена функция DoS-атаки на серверы компании SCO .

Среда, 28 января

Червь продолжает рыть почву интернета, подгрызать корни Сети. К середине дня уже более 10% всех писем заражено MyDoom — первая версия вируса получает название I-Worm.Mydoom.a . К концу дня появляется новая версия, названная I-Worm.Mydoom.b , с дополнительной функцией блокировки обновления самых распространенных антивирусных пакетов. В качестве сайта-мишени вместо www.sco.com прописан главный сайт Microsoft — www.microsoft.com (DoS-атака назначена на 3 февраля). Активно ведутся поиски автора червя.

Четверг, 29 января

К утру четверга уже каждое пятое электронное письмо заражено вирусом. Различные интернет-агентства пророчат скорое “подвисание” всей Мировой Паутины на неопределенный срок. Антивирусные службы настроены не столь скептически и считают, что, несмотря на масштабы эпидемии, блокировки большинства веб-серверов не произойдет. Но и те, и другие признают, что подобного в интернете еще не было.

Пятница, 30 января

Благодаря усилиям многих антивирусных компаний по всему миру распространение MyDoom удается стабилизировать, эпидемия входит в стационарную фазу: вирус перестает захватывать новые компьютеры, но количество инфицированных машин по-прежнему огромно. Ситуацию осложняет то, что вирус, даже будучи удален с главных серверов, продолжает распространяться по локальным сетям. К вечеру пятницы каждое четвертое письмо, отправленное через интернет, заражено Novarg. Преобладает версия I-Worm.Mydoom.a.

Воскресенье, 1 февраля

С самого утра началась массированная атака на сайт корпорации SCO. Сервер лег. На множестве информационных интернет-порталов появляется информация от независимого исследователя, называющего себя Юари Босникович (Juari Bosnikovich) . По его словам, антивирусные компании находятся в заговоре и намеренно распространяют заведомо ложную информацию о MyDoom. По мнению Босниковича, червь будет активен и после означенной даты, и даже “мутирует” в версию I-Worm.Mydoom.c , способную заражать BIOS. SCO объявили награду в 250 000$ за поимку автора Novarg.

MyDoom — самый дорогой вирус в истории $38.000.000.000

Понедельник, 2 февраля

Эпидемия вируса идет на спад, DoS-атаки на сайт SCO уже не столь многочисленны, но сервер по-прежнему не работает. Практически все антивирусные компании выпускают бесплатные программы-лечилки, умело отлавливающие червя. К вечеру крупные интернет-службы уже избавляются от паразита на своих серверах, рядовые пользователи продолжают уничтожать вирус у себя на машинах.

Вторник, 3 февраля

Распространение вируса по Мировой Паутине закончилось. Количество копий вируса стремительно уменьшается — заражено лишь каждое десятое письмо. Гипотеза Юари Босниковича разбита в пух и прах логическими обоснованиями антивирусных компаний. Корпорация-гигант Microsoft выдержала атаку вируса — сервер работает практически без сбоев, во многом благодаря тому, что был открыт альтернативный сайт ( https://information.microsoft.com ), принявший часть посетителей.

Среда, 4 февраля

Эпидемия вошла в нисходящую фазу. Количество вируса в Сети быстро уменьшается. Во всех обновлениях антивирусных программ содержится функция лечения всех версий MyDoom. Сетевой Армагеддон отменяется.

Источник: www.igromania.ru

Вирус Mydoom, также известный как NovaRG : Сеть

Вирус Mydoom, также известный как NovaRG, появившись в интернет 26 января 2004 года поразил систему электронной почты, установил рекорды по распространению и до сих пор считается самым опасным вирусом, когда-либо выпущенным в свет.

История

Компьютеры, зараженные Mydoom, в час «X» должны были начать атаку на сервера компании SCO Group. Расположенная в американском штате Юта, компания SCO Group известна тем, что именно она заявляет о своих правах на основу кода открытой операционной системы Linux. Из-за этого к ней предъявляют достаточно серьезные претензии другие создатели открытых компьютерных программ, настаивающие на том, что этот код не принадлежит никому. Поэтому, по одной из версий, инициатором атаки на сервер SCO Group, и, соответственно, создателем вируса Mydoom является кто-то, причастный к спорам между этой компанией и ее оппонентами из числа программистов-любителей открытого кода.

По данным компании MessageLabs, занимающейся исследованием компьютерных вирусов, Mydoom впервые появился в России, что, правда, вовсе не означает, что он был создан именно в этой стране. Единственная подсказка, оставленная автором, состоит из фразы «sink-1.01; andy; I’m just doing my job, nothing personal, sorry», зашифрованной в программном коде вируса. Кто такой Энди?! Кто знает?!

Но 28 января в сети появился новый вариант этого вируса, нацеленный не только на SCO Group, но и на сам Microsoft.

После этого об авторе вируса поползло еще больше слухов, а генеральный директор SCO Group Дарл МакБрайд предложил 250 000$ за информацию о данном хакере. На сайте Slashdot.org, на котором собирался народ топящий за открытый код программного обеспечения, можно найти десятки версий истории появления Mydoom. Многие посетители сайта считают, что руку к этому приложила сама SCO Group. Так, по словам человека под ником «Duke-shadows», становясь жертвой получившей широкую огласку вирусной атаки, в организации которой можно обвинить «адептов открытого кода», SCO Group только выигрывает. «Кто еще может получить преимущества от вируса, который был выявлен на столь раннем этапе?», – написал он.

Но никакие обвинения так и не были подтверждены хотя бы сколько-нибудь существенными доказательствами.

Работа вируса

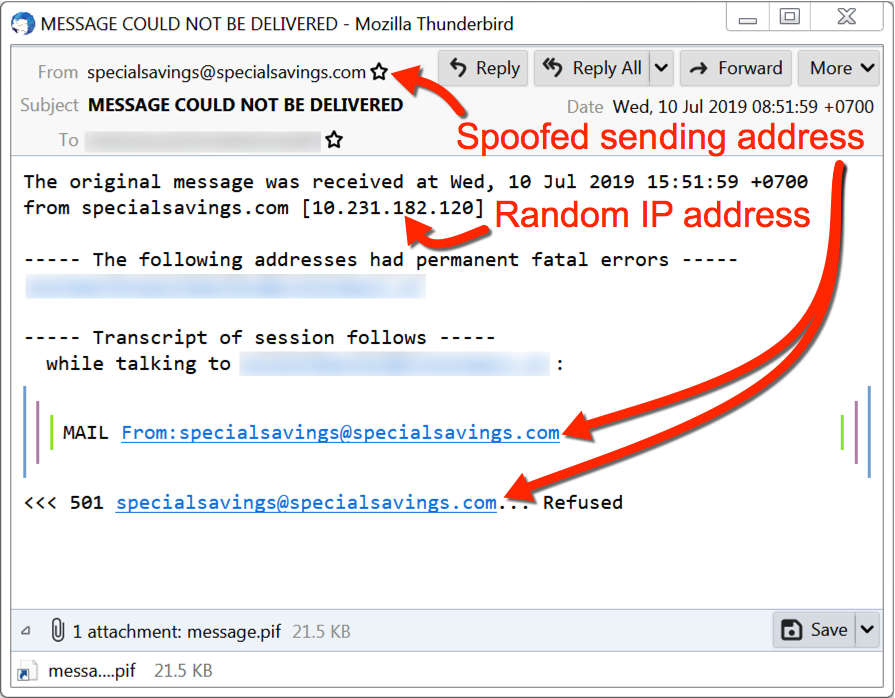

Mydoom распространялся по электронной почте с поддельным адресом отправителя и восемью возможными строками темы: test, hi, hello, Mail, Delivery System, Mail Transaction Failed, Server Report, Status, Error.

В самом сообщении письма содержался один из трех следующих вариантов:

Почтовая транзакция не удалась. Сообщение доступно в виде двоичного вложения.

Сообщение содержит символы Unicode и было отправлено в виде двоичного вложения.

Сообщение не может быть представлено в 7-битной кодировке ASCII и было отправлено в виде двоичного вложения.

Вложение имеет общее имя и два расширения файла (для обмана пользователя, заставляя его думать, что это какой-то документ). Имя файла имело 9 возможных вариаций: document, readme, doc, text, file, data, test, message, body.

Поддельное расширение, видимое пользователем, имело три возможных варианта: htm, txt, doc.

Второе реальное расширение файла могло иметь шесть возможных вариантов: bat, cmd, exe, pif, scr, zip.

Когда Mydoom выполнялся, он копировал себя в системную папку Windows под именем Taskmon.exe. Он также создавал файл Shimgapi.dll в системной папке. Этот файл представлял собой бэкдор-троян, который открывал порты прослушивания TCP в диапазоне от 3127 до 3198 и мог загружать и выполнять произвольные файлы.

Затем червь создавал или изменял несколько ключей реестра. Он добавлял значение «TaskMon = System Folder taskmon.exe» к двум ключам, одним из которых является локальный компьютер, а другой — раздел реестра «Текущий пользователь», что гарантировало работу и перезагрузку червя при каждом запуске компьютера. А также он содержал значение «(Default) = (System Folder)shimgapi.dll» для корневого раздела реестра, что гарантировало выполнение shimgapi.dll в Internet Explorer при запуске браузера.

Затем Mydoom искал файлы со следующими расширениями: adb, asp, dbx, htm, php, pl, sht, tbb, txt, wab.

После чего червь отправлял себя по электронной почте, используя собственный механизм SMTP. А также он случайным образом генерировал адресса электронных почты, при помощи содержащихся в нем распространненных человеческих имен.

Червь попытается угадать имя принимающего сервера, добавив следующие строки к имени домена: mx; mail; smtp; mx1; mxs; mail1; relay; ns.

Также в нем содержалась куча различной информации, заранее предусмотренной, что позволяло ему избегать ненужные его автору адреса.

В период с 2004.02.01 по 2004.02.12 червь производил DDoS на сайте [ www.sco.com ] . Он создавал 64 потока, которые отправляли GET-запросы со случайного порта зараженного компьютера на порт 80 [ www.sco.com ] .

Последствия

Служба мониторинга электронной почты MessageLabs заблокировала 7,4 миллиона копий Mydoom. Вирус содержался какое-то время примерно в каждом 12-ом письме электронной почты. На его долю приходилось 20-30% мирового почтового трафика вскоре после его выпуска. Крупные веб-сайты стали перемещаться на новые адреса, чтобы избежать DDoS-атаки.

Данный инцидент вызвал замедление интернет-трафика по всему миру. По оценкам Kaspersky, от 600 000 до 700 000 компьютеров были заражены червем. Тринадцать процентов были в США, в то время как один процент был в предполагаемой стране, где он был создан, в России.

SCO, которая владеет правами на Unix, подала в суд на нескольких поставщиков и сторонников Linux, утверждая, что в системе использовался некоторый ее проприетарный код. Компания подала в суд на Novell, AutoZone и Daimler-Chrysler, а также на Red Hat и IBM. Это действие вызвало много гнева у комьюнити открытого исходного кода.

Источник: olegon.ru

Что такое Mydoom Malware?

Вредоносное ПО Mydoom в этичном взломе:

Этот вирус трудно удалить с вашего компьютера; он заражает вашу систему без вашего ведома и может вызывать конфликты с другим программным обеспечением. Он также может отображаться в списке вирусов, общих для антивирусных программ, и заставлять их блокировать доступ к зараженным сайтам. Невозможно удалить Mydoom в Windows 7, 8 или 8.1, но есть несколько программ, которые можно использовать для удаления его следов. У некоторых из этих инструментов возникают проблемы с удалением Mydoom, когда он находится в одной из своих папок (хранилище вирусов). Вы также должны быть осторожны с этими файлами, так как они могут содержать вредоносный код, предназначенный для предотвращения их удаления после их установки.

Mydoom. Win32. Agent.aou — это уникальная компьютерная инфекция, которая уже имеет возможности руткита и может атаковать компьютеры в вашей сети, о чем никто не знает. Чтобы этого не произошло, не должно быть простого способа загрузки файлов с Facebook и других веб-сайтов. Вредоносная программа Mydoom также будет загружаться сама по себе, даже если ваш брандмауэр включен.

Когда вы получаете электронное письмо с подозрительным вложением, вам не следует сразу же открывать его, потому что именно здесь оно будет установлено автоматически как часть окна установки. После установки он создаст свои собственные программные папки в .exe с именем той же буквы, что и исходное имя файла.

На вашем компьютере вы найдете новую папку, связанную с процессом установки Mydoom (MNI. ). Большинство его файлов скрыты, поэтому удалить их с компьютера очень сложно, даже если вы профессиональный техник. Это может вызвать системные ошибки, когда ваша антивирусная программа блокирует некоторые из ее файлов, и может удалить важные документы или фотографии. Он может даже захватить ваш веб-браузер, внеся изменения в ключевые записи реестра на вашем компьютере. Поскольку этот вирус заражает каждый компонент системы, мы должны быть осторожны при использовании функций обмена файлами, таких как загрузка и загрузка программ или документов на другие компьютеры с помощью программного обеспечения для удаленного доступа.

Ключевые моменты:

- Этот вирус распространяется через электронную почту или веб-сайты и может легко заразить компьютерную сеть.

- Это может привести к потере личных данных.

- Этот вирус блокирует файлы на вашем компьютере, поэтому вы больше не можете их использовать.

- Если вы заражены этим вирусом, вы получите электронное письмо от кого-то из ваших знакомых с просьбой открыть вложение документа. Открывайте вложения от друзей и членов семьи, только если они четко понимают, для чего предназначено вложение и что оно содержит, так как в нем может быть вредоносный код. Если вы получили нежелательный файл от неизвестного человека, просто удалите электронное письмо, не открывая вложение, чтобы предотвратить заражение.

Контрмеры:

Вредоносный код — это компьютерный вирус, представляющий собой программное обеспечение, написанное отдельным лицом или группой лиц. Фрагмент вредоносного кода может быть чем угодно, от простой шутки до плана по краже конфиденциальной информации, и поэтому имеет множество целей. Вредоносный код также может считаться вредоносным ПО, то есть программным обеспечением, основной целью которого является снижение уровня безопасности компьютерной системы и, следовательно, оказание негативного воздействия. Защитные методы часто используются для борьбы с вредоносным кодом; однако эти методы могут быть не очень эффективными в зависимости от серьезности вредоносного кода.

Источник: progler.ru

Червю MyDoom уже 15 лет, но он по-прежнему активен

Рекомендуем почитать:

Xakep #282. Атака Базарова

- Содержание выпуска

- Подписка на «Хакер» -60%

Эксперты Palo Alto Networks опубликовали отчет, согласно которому 15-летний червь MyDoom (он же Novarg, Mimail и Shimg) не просто до сих пор «жив», но даже наращивает активность.

Напомню, что MyDoom появился еще в далеком 2004 году и считается одной из самых известных угроз за всю историю наблюдений. Этот червь стал настоящим рекордсменом по скорости распространения и даже умудрился частично парализовать работу поисковых систем (Google, Yahoo!, AltaVista и Lycos), а на пике активности исходящий от MyDoom спам снизил мировой интернет-трафик на 10 процентов. В то время MyDoom генерировал 16-25% от общего числа всех писем в мире.

В 2011 году эксперты McAfee и вовсе признали MyDoom самой «дорогой» малварью в истории: убытки, связанные с потерей производительности и прекращением торговли в связи с заражением вирусом в результате крупных спам-кампаний, в конечном итоге составили 38 миллиардов долларов.

MyDoom распространяется через электронные письма с вредоносными вложениями. На каждой новой зараженной машине малварь ищет новые email-адреса в различных файлах, а затем рассылает свои копии по всем обнаруженным адресам. При этом спам маскируется, к примеру, под уведомления о неудачной доставке сообщения, или тема письма может содержать случайные символы и слова «hello», «hi» и так далее. Казалось бы, такие приманки можно отнести к числу самых примитивных, но они работают до посей день.

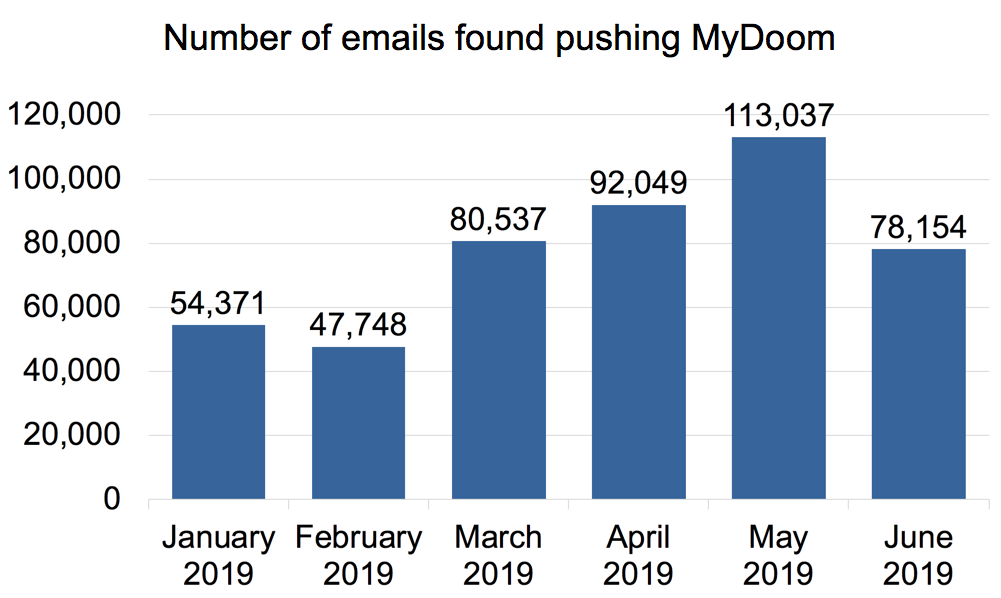

Эксперты Palo Alto Networks пишут, что в период с 2015 по 2018 год порядка 1,1% всех электронных писем с вредоносными вложениями содержали червя именно MyDoom. Жертвами таких вредоносных рассылок становятся компании из самых разных отраслей, начиная от высоких технологий, оптовой и розничной торговли, до здравоохранения, образования и производства.

В первой половине 2019 года MyDoom даже продемонстрировал небольшой рост количества образцов малвари, а также увеличение количества вредоносных писем, отправляемых и получаемых жертвами. Основными источниками такой корреспонденции являются США, Китай и Великобритания.

Исследователи отмечают, что фактически MyDoom полностью самодостаточен и автономен. Червь может распространяться вечно, до тех пор, пока люди продолжают открывать почтовые вложения.

Источник: xakep.ru

Кто написал вирус Mydoom?

Появившийся в Интернет 26 января вирус Mydoom, также известный как NovaRG, не только поразил систему электронной почты, но и спровоцировал начало яростных (и, порой, бессмысленных) споров о том, кто именно стоит за этой напастью.

Появившийся в Интернет 26 января вирус Mydoom, также известный как NovaRG, не только поразил систему электронной почты, но и спровоцировал начало яростных (и, порой, бессмысленных) споров о том, кто именно стоит за этой напастью. Как известно, компьютеры, зараженные Mydoom, в «час «Д» должны начать атаку на сервер компании SCO Group для того, чтобы вывести его из строя, напоминает BusinessWeek.

Расположенная в американском штате Юта, компания SCO Group известна тем, что именно она заявляет о своих правах на основу кода «открытой» операционной системы Linux. Из-за этого к ней предъявляют достаточно серьезные претензии другие создатели «открытых» компьютерных программ, настаивающие на том, что этот код не принадлежит никому.

В подобных условиях было бы логично предположить, что инициатором атаки на сервер SCO Group, и, соответственно, создателем вируса Mydoom мог бы быть кто-то, причастный к спорам между этой компанией и ее оппонентами из числа программистов-любителей «открытого» кода, говорится в материале Worldeconomy. По данным компании MessageLabs, занимающейся исследованием компьютерных вирусов, Mydoom впервые появился в России, что, правда, вовсе не означает, что он был создан именно в этой стране.

Единственная подсказка, оставленная автором, состоит из английской фразы «синк-1.01; энди; Я просто делаю мою работу, ничего личного, извини», зашифрованной в программном коде вируса. Относительно мотивации автора Mydoom поползло еще больше слухов после того, как 28 января в Сети появился новый вариант этого вируса, нацеленный не только на сайт SCO Group, но и на сайт самой Microsoft.

Отсутствие четкой информации об авторе (или авторах?) Mydoom породило множество спекуляций на эту тему. «Мы не знаем, где кроются корни этой атаки, хотя у нас есть определенные подозрения по этому поводу», – говорит генеральный директор SCO Group Дарл МакБрайд: «Это преступная деятельность, и ее необходимо остановить. SCO предлагает вознаграждение в размере $250 000 за информацию, которая приведет к аресту и осуждению лиц, ответственных за это преступление».

Более подробные комментарии от SCO Group нам пока получить не удалось. Гораздо менее сдержанны в высказываниях адепты программного обеспечения с «открытым» кодом, многие из которых и без того просто помешаны на всевозможных конспирологических «теориях заговора». На сайте Slashdot.org, на котором собираются «открытокодники», можно найти десятки версий истории появления Mydoom.

Многие посетители сайта считают, что руку к этому приложила сама SCO Group. Так, по словам посетителя под именем «Герцог-теней», становясь жертвой получившей широкую огласку вирусной атаки, в организации которой можно обвинить «адептов открытого кода», SCO Group только выигрывает. «Кто еще может получить преимущества от вируса, который был выявлен на столь раннем этапе?», – говорит он.

Ему вторит Брюс Перенс, гуру сторонников «открытого» программного кода. По его мнению, у SCO Group может быть веская причина попытаться «подставить» «открытокодников» для того, чтобы спасти свою собственную репутацию. «Мы дали явно понять, что они [SCO Group] солгали под присягой на суде.

Такая компания не остановится перед тем, чтобы атаковать свой собственный сайт для того, чтобы представить своих оппонентов в черном свете», – заявляет он в статье, вывешенной на его собственном сайте. Другой потенциальный претендент на звание создателя Mydoom, по мнению Перенса – это спэммеры, т.е. организаторы назойливых рекламных почтовых рассылок, недовольные тем, как с ними борются программисты-«открытокодники». «Вполне вероятно, что этот вирус был создан с целью очернить создателей Linux спэммерами, SCO или кем-то еще.

И, только ваше поведение может повлиять на то, преуспеют ли эти люди в своей миссии», – обращается Перенс к своим последователям. Вместе с тем, пока эти и другие обвинения не подкреплены хотя бы сколько-нибудь существенными доказательствами. По мнению профессиональных борцов с компьютерными вирусами, создателем Mydoom, скорее всего, был один из членов «сообщества «открытого» кода», который в этом своем начинании руководствовался «скорее чувствами, чем разумом». Вместе с тем, по мнению экспертов, на данном этапе вычислить автора вируса можно только в том случае, если он сам совершит какую-то ошибку, например, начнет хвастаться своим «подвигом». Эксперты считают, что сейчас программистам стоит уделить больше внимания минимизации возможного ущерба от Mydoom и предотвращению новых атак, а не бессмысленным спорам о том, кто именно написал этот вирус.

Мир сходит с ума, но еще не поздно все исправить. Подпишись на канал SecLabnews и внеси свой вклад в предотвращение киберапокалипсиса!

Источник: www.securitylab.ru