Сайт обслуживается в REG.RU

Работа сайта временно приостановлена

Хостинг сайта временно приостановлен

Если вы владелец данного ресурса, то для возобновления работы сайта вам необходимо продлить действие услуги хостинга.

В случае, если приостановка работы сайта вызвана нарушением условий Договора на абонентское обслуживание, то для возобновления работы вам необходимо обратиться в Службу поддержки . Мы будем рады вам помочь!

Если вы уверены, что это недоразумение или ошибка, напишите в Службу поддержки

В письме не забудьте указать ссылку на страницу.

Источник: meliorit.ru

Что такое межсетевой экран и почему он должен быть сертифицирован ФСТЭК: простое объяснение

Обычно у компании есть внутренняя сеть: серверы, компьютеры сотрудников, маршрутизаторы. В этой сети хранится конфиденциальная информация: корпоративная тайна, персональные данные, данные сотрудников. Внутренняя сеть соединяется с глобальным интернетом, и это опасно — злоумышленники могут использовать такое соединение, чтобы похитить данные.

Межсетевые экраны. Основные функции. Схемы применения. Примеры (Степанов Евгений)

Для защиты устанавливают межсетевые экраны — программы или устройства, которые охраняют границы корпоративной сети. Расскажем, как они работают и зачем выбирать экраны, сертифицированные ФСТЭК.

Что такое межсетевой экран

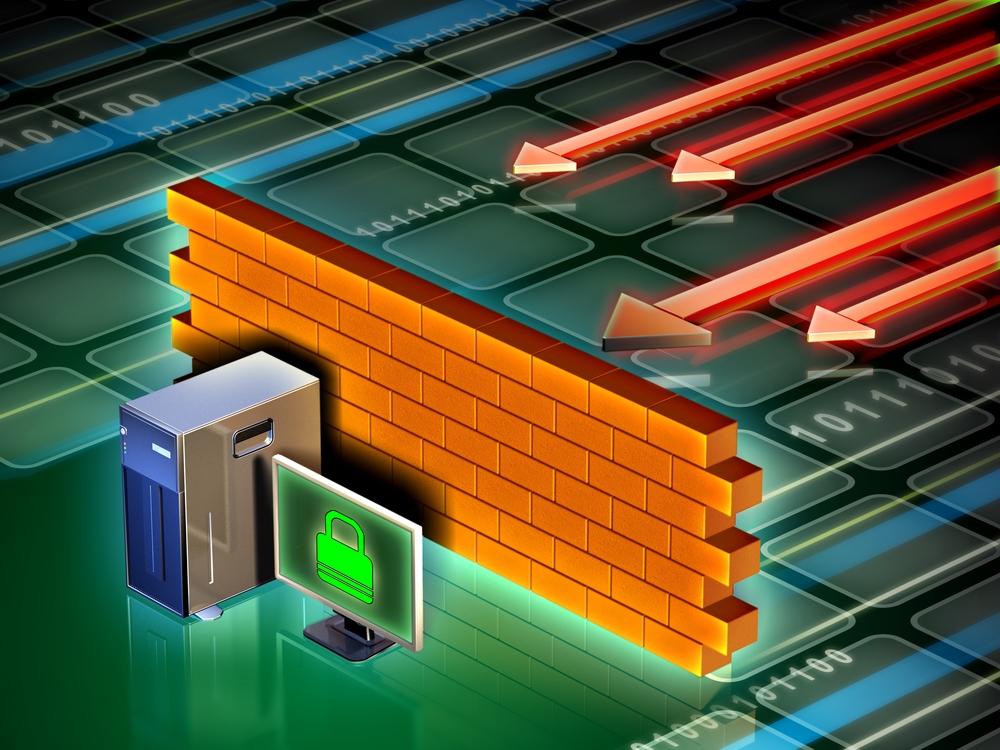

Межсетевой экран (МЭ, файрвол, брандмауэр) — инструмент, который фильтрует входящий и исходящий сетевой трафик. Он анализирует источник трафика, время передачи, IP-адрес, протокол, частоту сообщений и другие параметры, после чего принимает решение: пропустить или заблокировать трафик.

У межсетевых экранов бывают стандартные настройки — например, он может блокировать все входящие подключения или исходящие пакеты от определенных приложений. Для корпоративных целей экраны, как правило, настраивают дополнительно — задают протоколы, порты, разрешения для приложений. Обычно этим занимается системный администратор или специалист по информационной безопасности.

Классический межсетевой экран не изучает передаваемые данные, не ищет вредоносный код, ничего не шифрует и не расшифровывает. Он работает только с сетевыми параметрами соединения, а точнее — с признаками отдельных IP-пакетов, из которых состоит это соединение, такими как IP-адреса соединяющихся компьютеров и некоторые другие параметры.

Упрощенная схема работы файрвола

Межсетевой экран выступает в качестве барьера между двумя сетями, например, внутренней сетью компании и интернетом. Он защищает от:

- Несанкционированного доступа из интернета в защищенную сеть. Например, если из интернета придет пакет данных от ненадежного адресата, МЭ его не пропустит.

- Неконтролируемых сетевых подключений. Если кто-то попытается устроить DDoS-атаку, чтобы уронить серверы компании, МЭ не пропустит все эти пакеты данных.

- Несанкционированной передачи из защищенной сети в интернет. Например, вирус проник на сервер, собрал данные и пытается отправить их хакеру. МЭ заметит передачу подозрительному адресату и заблокирует ее — данные не утекут в сеть.

Чаще всего межсетевой экран устанавливают на границе корпоративной сети и интернета. Но можно поставить его и внутри корпоративной сети, чтобы создать отдельную, особо защищенную сеть. Например, дополнительно фильтровать трафик к серверам с самыми секретными данными. Кроме того, экран может стоять на отдельном компьютере и защищать только его. В этом случае его иногда называют сетевым (а не межсетевым), однако по классификации ФСТЭК он также будет относиться к межсетевым экранам.

Что такое Firewall? | Простыми словами за 5 минут

Ниже мы рассматриваем варианты МЭ, которые отражены в документации ФСТЭК — это классические серверные и десктопные экраны. Поэтому мы не рассматриваем все современные варианты МЭ: брандмауэры для смартфонов, средства фильтрации трафика для беспроводных соединений, а также современные устройства для более сложной фильтрации, чем по признакам сетевых соединений (IP-пакетов), такие как DPI.

Итак, переходим к вариантам межсетевых экранов, описанным в документации ФСТЭК.

Какие бывают межсетевые экраны по документации ФСТЭК

Межсетевые экраны бывают двух видов: аппаратные и программные. Они выполняют одинаковые функции, но работают немного по-разному:

- Программно-аппаратные комплексы (ПАК), или аппаратные МЭ — специальные устройства или компоненты роутеров, на которых установлено фильтрующее программное обеспечение. Все железо и ПО внутри этого устройства специализировано на фильтрации трафика и нескольких смежных задачах, дополнительные программы на аппаратный МЭ поставить нельзя. Это снижает уязвимость такого устройства к атакам и позволяет обеспечивать защищенность более высокого класса.

- Программные МЭ — программное обеспечение на сервере, которое занимается фильтрацией трафика. По сути, это то же ПО, что установлено в аппаратном МЭ, но оно устанавливается на сам сервер.

Аппаратные МЭ обычно стоят на границе сети, например, там, где внутренняя сеть подключается к интернету. Программные стоят на узлах самой внутренней сети, то есть защищают непосредственно компьютеры и серверы.

Аппаратные МЭ дороже, но надежнее, обеспечивают более серьезную защиту. Программные дешевле, но менее надежны — есть риск, что трафик от злоумышленника успеет навредить сети. Кроме того, программные межсетевые экраны часто настолько нагружают компьютер, на который установлены, что там ничего больше нельзя установить. Из-за этого для них иногда выделяют отдельный сервер — и этот сервер фактически играет роль аппаратного межсетевого экрана.

Межсетевой экран можно развернуть и на облачном сервере. Его можно расположить на границе логической локальной сети в облаке точно так же, как физический МЭ можно расположить на границе физической корпоративной сети. Такой МЭ будет фильтровать соединения на границе виртуальной частной сети.

Кому и зачем нужен межсетевой экран, сертифицированный ФСТЭК

Если компания хранит персональные данные, то, согласно 152-ФЗ, она обязана обеспечить им защиту. Чтобы защищать данные в соответствии с требованиями закона, компании нужно использовать средства защиты, сертифицированные ФСТЭК . Такой сертификат подтверждает, что программа или устройство действительно надежно защищает данные. ФСТЭК сертифицирует в том числе межсетевые экраны — как программные, так и аппаратные.

То есть, если вы храните в базах данных информацию о своих сотрудниках или клиентах, вы работаете с персональными данными, а значит, обязаны обеспечить им защиту. Иногда это подразумевает, что нужно задействовать сертифицированный ФСТЭК межсетевой экран.

Сертификат ФСТЭК также может подтвердить, что МЭ подходит для защиты государственной тайны. Так что компании, которые хранят такие сведения, тоже обязаны использовать только сертифицированные межсетевые экраны.

Если вы не храните гостайну или персональные данные, необязательно устанавливать именно сертифицированный ФСТЭК межсетевой экран. Но если вы заботитесь о секретности ваших данных, при выборе экрана имеет смысл обратить внимание на сертификат — он подтвердит, что выбранный МЭ действительно надежный.

Виды межсетевых экранов по классификации ФСТЭК

Для сертификации межсетевого экрана ФСТЭК определяет его профиль защиты. Профиль нужно знать, чтобы понять, в какой конкретно системе, с какими целями и для защиты каких данных можно использовать этот экран.

К каждому профилю есть конкретные технические требования, а сам профиль зависит от двух параметров: типа МЭ и его класса защиты.

Типы межсетевых экранов по ФСТЭК :

- «А» — аппаратные, установленные на физических границах сети. Например, программно-аппаратные комплексы в месте физического подключения сети компании к интернету через кабель.

- «Б» — программные и аппаратные, установленные на логических границах сети, например встроенные в маршрутизатор.

- «В» — программные, установленные на узлы, например компьютеры сотрудников.

- «Г» — аппаратные и программные, работающие с протоколами http и https, то есть с веб-трафиком.

- «Д» — аппаратные и программные, которые работают с промышленными протоколами передачи данных.

Классы защиты межсетевых экранов по ФСТЭК :

- 6 класс — самый низший, подходит для работы с персональными данными 3 и 4 уровня защищенности. Про уровни защищенности персональных данных мы рассказывали в статье об ИСПДн .

- 5 класс — подходит для работы с данными 2 уровня защищенности.

- 4 класс — подходит для работы с данными 1 уровня защищенности.

- 1, 2 и 3 класс — необходим для работы с гостайной.

Типы и классы защиты не зависят друг от друга напрямую. Например, может существовать экран типа «А» с 6 классом защищенности или экран типа «В» с 1 классом.

Комбинация типа и класса защиты определяет профиль защиты каждого конкретного межсетевого экрана. И именно от профиля зависят технические требования к МЭ.

Источник: dzen.ru

Межсетевые экраны — виды и особенности

Для защиты локальных сетей от нежелательного трафика и несанкционированного доступа применяются различные виды межсетевых экранов. В зависимости от способа реализации, они могут быть программными или программно-аппаратными.

Программный Firewall — это специальный софт, который устанавливается на компьютер и обеспечивает защиту сети от внешних угроз. Это удобное и недорогое решение для частных ПК, а также для небольших локальных сетей — домашних или малого офиса. Они могут применяться на корпоративных компьютерах, используемых за пределами офиса.

Для защиты более крупных сетей используются программные комплексы, под которые приходится выделять специальный компьютер. При этом требования по техническим характеристикам к таким ПК являются довольно высокими. Использование мощных компьютеров только под решение задач МСЭ нельзя назвать рациональным. Да и производительность файервола часто оставляет желать лучшего.

Поэтому в крупных компаниях и организациях обычно применяют аппаратно-программные комплексы (security appliance). Это специальные устройства, которые, как правило, работают на основе операционных систем FreeBSD или Linux.

Функционал таких устройств строго ограничивается задачами межсетевого экрана, что делает их применение экономически оправданным. Также security appliance могут быть реализованы в виде специального модуля в штатном сетевом оборудовании — коммутаторе, маршрутизаторе и т. д.

Применение программно-аппаратных комплексов характеризуется следующими преимуществами:

- Повышенная производительность за счет того, что операционная система работает целенаправленно на выполнение одной функции.

- Простота в управлении. Контролировать работу security appliance можно через любой протокол, в том числе стандартный (SNMP, Telnet) или защищенный (SSH, SSL).

- Повышенная надежность защиты за счет высокой отказоустойчивости программно-аппаратных комплексов.

Помимо этого, межсетевые экраны классифицируют в зависимости от применяемой технологии фильтрации трафика. По этому признаку выделяют следующие основные виды МСЭ:

- прокси-сервер;

- межсетевой экран с контролем состояния сеансов;

- межсетевой экран UTM;

- межсетевой экран нового поколения (NGFW);

- NGFW с активной защитой от угроз.

Рассмотрим более подробно эти виды файерволов, их функции и возможности.

Прокси-сервер

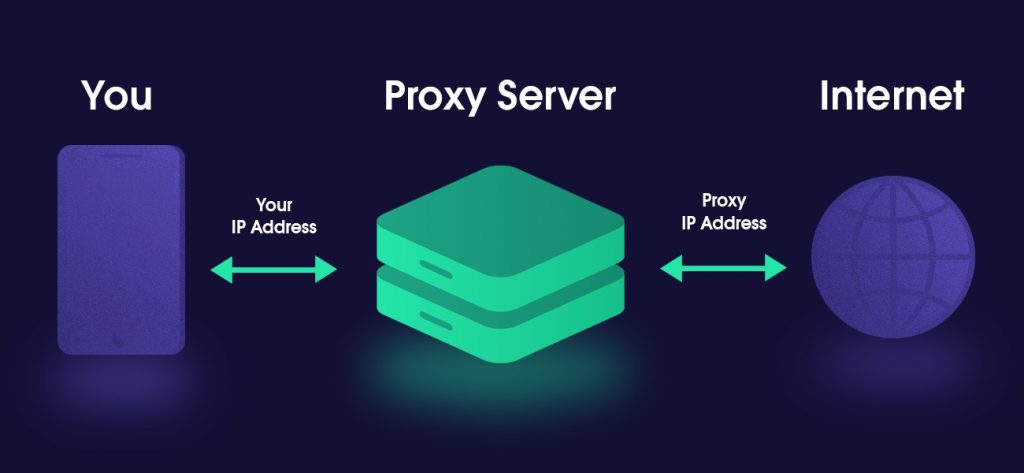

Прокси-сервер является одним из первых типов межсетевых экранов. Его основная функция — это функция шлюза. Через прокси выполняются косвенные запросы клиентов к другим сетевым службам. При отправке запроса на ресурс, расположенный на другом сервере, клиент вначале подключается к прокси-серверу.

Прокси подключается к нужному серверу и получает от него ответ, который возвращает клиенту. Предусматривается возможность изменения прокси-сервером ответов сервера с определенными целями. Proxy обеспечивает анонимность клиента и защиту от некоторых сетевых угроз.

С помощью прокси-сервера можно создать МСЭ на уровне приложения. Главным плюсом технологии является обеспечение прокси полной информации о приложениях. Также они поддерживают частичную информацию о текущем соединении.

Необходимо отметить, что в современных условиях proxy нельзя называть эффективным вариантом реализации файервола. Это связано со следующими минусами технологии:

- Технологические ограничения — шлюз ALG не позволяет обеспечивать proxy для протокола UDP.

- Необходимость использования отдельного прокси для каждого сервиса, что ограничивает количество доступных сервисов и возможность масштабирования.

- Недостаточная производительность межсетевого экрана.

Нужно учитывать и чувствительность прокси-серверов к сбоям в операционных системах и приложениях, а также к некорректным данным на нижних уровнях сетевых протоколов.

Межсетевой экран с контролем состояния сеансов

Этот тип МСЭ уже давно стал одним из самых популярных. Принцип его работы предусматривает анализ состояния порта и протокола. На основании этого анализа файервол принимает решение о пропуске или блокировании трафика. При принятии решения межсетевой экран учитывает не только правила, заданные администратором, но и контекст, что значительно повышает эффективность работы (контекстом называют сведения, которые были получены из предыдущих соединений).

Межсетевой экран UTM

Межсетевые экраны типа UTM (Unified threat management) стали дальнейшим развитием технологии, необходимость в котором возникла в связи с ростом изощренности и разнообразия сетевых атак. Впервые внедрение таких МСЭ началось в 2004 году.

Основным плюсом систем UTM является эффективное сочетание функций:

- контент-фильтра;

- службы IPS — защита от сетевых атак;

- антивирусной защиты.

Это повышает эффективность и удобство управления сетевой защитой за счет необходимости администрирования только одного устройства вместо нескольких.

Экран UTM может быть реализован в виде программного или программно-аппаратного комплекса. Во втором случае предусматривается использование не только центрального процессора, но и дополнительных процессоров, выполняющих специальные функции. Так, процессор контента обеспечивает ускоренную обработку сетевых пакетов и архивированных файлов, вызывающих подозрение.

Сетевой процессор обрабатывает сетевые потоки с высокой производительностью. Кроме того, он обрабатывает TCP-сегменты, выполняет шифрование и транслирует сетевые адреса. Процессор безопасности повышает производительность службы IPS, службы защиты от потери данных, службы антивируса.

Программные компоненты устройства обеспечивают создание многоуровневого межсетевого экрана, поддерживают фильтрацию URL, кластеризацию. Есть функции антиспама, повышения безопасности серфинга и другие возможности.

Межсетевой экран нового поколения (NGFW)

В связи с постоянным развитием и ростом технологического и профессионального уровня злоумышленников, возникла необходимость в создании новых типов межсетевых экранов, способных противостоять современным угрозам. Таким решением стал МСЭ нового поколения Next-Generation Firewall (NGFW).

Файерволы этого типа выполняют все основные функции, характерные для обычных межсетевых экранов. В том числе они обеспечивают фильтрацию пакетов, поддерживают VPN, осуществляют инспектирование трафика, преобразование портов и сетевых адресов. Они способны выполнять фильтрацию уже не просто на уровне протоколов и портов, а на уровне протоколов приложений и их функций. Это дает возможность значительно эффективней блокировать атаки и вредоносную активность.

Экраны типа NGFW должны поддерживать следующие ключевые функции:

- защита сети от постоянных атак со стороны систем, зараженных вредоносным ПО;

- все функции, характерные для первого поколения МСЭ;

- распознавание типов приложений на основе IPS;

- функции инспекции трафика, в том числе приложений;

- настраиваемый точный контроль трафика на уровне приложений;

- инспекция трафика, шифрование которого выполняется посредством SSL;

- поддержка базы описаний приложений и угроз с постоянными обновлениями.

Такая функциональность позволяет поддерживать высокую степень защищенности сети от воздействия сложных современных угроз и вредоносного ПО.

NGFW с активной защитой от угроз

Дальнейшим развитием технологии стало появление NGFW с активной защитой от угроз. Этот тип файерволов можно назвать модернизированным вариантом обычного межсетевого экрана нового поколения. Он предназначен для эффективной защиты от угроз высокой степени сложности.

Функциональность МСЭ этого типа, наряду со всем возможности обычных NGFW, поддерживает:

- учет контекста, обнаружение на его основе ресурсов, создающих повышенные риски;

- автоматизацию функций безопасности для самостоятельной установки политик и управления работой системы, что повышает быстродействие и оперативность отражения сетевых атак;

- применение корреляции событий на ПК и в сети, что повышает эффективность обнаружения потенциально вредоносной активности (подозрительной и отвлекающей).

В файерволах типа NGFW с активной защитой от угроз значительно облегчено администрирование за счет внедрения унифицированных политик.

Ограниченность анализа межсетевого экрана

При использовании межсетевых экранов необходимо понимать, что их возможности по анализу трафика ограничены. Любой файервол способен анализировать только тот трафик, который он может четко идентифицировать и интерпретировать. Если МСЭ не распознает тип трафика, то он теряет свою эффективность, поскольку не может принять обоснованное решение по действиям в отношении такого трафика.

Возможности интерпретации данных ограничены в ряде случаев. Так, в протоколах IPsec, SSH, TLS, SRTP применяется криптография, что не позволяет интерпретировать трафик. Данные прикладного уровня шифруются протоколами S/MIME и OpenPGP. Это исключает возможность фильтрации трафика, на основании данных, которые содержатся на прикладном уровне. Туннельный трафик также накладывает ограничения на возможности анализа МСЭ, поскольку файервол может «не понимать» примененный механизм туннелирования данных.

В связи с этим при задании правил для межсетевого экрана важно четко задать ему порядок действий при приеме трафика, который он не может однозначно интерпретировать.

Источник: www.smart-soft.ru