Криптографические средства

Хэши служат специальным применением односторонних функций для аутентификации и верификации криптографическими средствами . Исходный файл пропускается через хэш-функцию , в результате чего порождается значительно меньший файл фиксированного размера с уникальными идентификационными признаками исходного файла. В дальнейшем это позволяет удостовериться, что файл никаким образом не был изменен.

Хэшируя подозрительный файл и сравнивая результат с заведомо хорошим значением, можно определить, были ли внесены какие-либо изменения. Маловероятно, что файлы с различной структурой будут порождать идентичные хэши. Даже изменение одного символа существенно меняет хэш. Вероятность того, что два различных файла дадут одинаковый хэш, пренебрежимо мала.

Хэшами часто снабжают загружаемые версии программного обеспечения, чтобы гарантировать получение подлинника. Это важно, особенно для программ с открытыми исходными текстами, которые могут попасть к вам через третьи руки или с «неродного» сайта. На официальном web-сайте обычно публикуется правильный хэш самой свежей версии. Если два значения не совпадут, то можно утверждать, что были внесены некоторые изменения, возможно, без разрешения или уведомления разработчиков программы. Наиболее популярный алгоритм хэширования называется MD5 .

Что такое криптография?

Цифровые сертификаты

Цифровые сертификаты — это «подпись» мира Интернет-коммерции. Они применяются для аутентификации. Они удостоверяют, что тот, с кем вы соединяетесь, действительно тот, за кого себя выдает. Проще говоря, сертификат служит «удостоверением» источника данных, содержащим открытый ключ организации.

Хэш сертификата шифруется с помощью секретного ключа этой организации или уполномоченной организации — удостоверяющего центра (последнее предпочтительнее). Зная открытый ключ , парный секретному, вы можете проверить подлинность сертификата и тем самым удостовериться в принадлежности web-сайта интересующей вас организации.

Сертификаты обычно приписываются определенному домену. Они могут выпускаться удостоверяющим центром или локально, как описано выше. Имеется несколько удостоверяющих центров , самым крупным из которых является VeriSign — компания, поддерживающая также доменную систему имен. Удостоверяющие центры наделяют другие организации правом предлагать сертификаты под их ответственность.

Получить сертификат от VeriSign или одной из авторизованных организаций — все равно, как если бы кто-то поручился за вас. Обычно сертификат выпускают только после проверки фигурирующих в нем данных, осуществляемой либо по телефону, либо с помощью некоторой бумажной документации, такой как устав организации.

Когда вас «освидетельствуют», удостоверяющий центр берет представленную вами информацию, включая URL, для которого вы собираетесь применять сертификат, и «подписывает» ее цифровым образом с помощью своего секретного ключа . После этого Web-сервер или другая программа может использовать выданный сертификат. Когда внешние пользователи получают с сервера некоторые данные, например, Web-страницу, с присоединенным к ним сертификатом, они могут применить криптографию с открытым ключом для проверки вашей личности . Чаще всего сертификаты используются на Web-сайтах электронной коммерции , но они могут также применяться для коммуникаций произвольного вида. SSH и Nessus могут использовать сертификаты для аутентификации. В виртуальных защищенных сетях сертификаты также могут применяться для аутентификации вместо паролей.

Криптографические протоколы

Хорошо известно, что при первоначальном проектировании IP-протокола вопросам безопасности уделяли не слишком много внимания. IP версии 4 ( IPv4 ), доминирующий протокол IP-коммуникаций, не предоставляет никаких средств аутентификации или конфиденциальности. Полезная нагрузка пакетов посылается в открытом виде, а заголовки пакетов можно легко изменять, так как они не проверяются в месте назначения. Многие атаки эксплуатируют эту базовую незащищенность инфраструктуры Интернет. Новый стандарт IP, называемый IPv6 , был разработан для обеспечения аутентификации и конфиденциальности с помощью криптографии . Он также расширяет адресное пространство IP, используя 128-битный адрес вместо применяемого сейчас 32-битного, и усовершенствован в ряде других направлений.

Полная реализация стандарта IPv6 потребует широкомасштабной модернизации оборудования, поэтому развертывание IPv6 происходит довольно медленно. Однако была предложена реализация средств безопасности для IP, называемая IPsec , не требующая значительных изменений в схеме адресации. Производители оборудования перешли на IPsec , постепенно ставший фактическим стандартом для создания виртуальных защищенных сетей в Интернете.

IPsec — это не конкретный криптографический алгоритм, а скорее криптографический каркас для шифрования и верификации пакетов в протоколе IP . Спецификации IPsec предусматривают использование различных алгоритмов и могут быть реализованы полностью или частично. Комбинация асимметричной и симметричной криптографии применяется для шифрования содержимого пакетов, а хэширование добавляет к этому аутентификацию.

Данная функция называется протоколом аутентифицирующего заголовка — Authentication Header, AH. С помощью AH создается и передается хэш IP-заголовка. Когда пакет прибывает в место назначения, хэш его заголовка перевычисляется. Если полученное значение не совпало с присланным, значит, в процессе пересылки заголовок был изменен.

Тем самым обеспечивается высокая степень доверия к подлинности исходного адреса. Можно шифровать содержимое пакетов без добавления аутентифицирующего заголовка, чтобы не снижать пропускную способность и избежать проблем с трансляцией сетевых адресов и межсетевыми экранами . Имеется два различных режима работы IPsec : туннельный и транспортный.

В туннельном режиме весь пакет — заголовок и все остальное — шифруется, помещается (инкапсулируется) в другой пакет и переправляется по одному из туннелей виртуальной защищенной сети. В конечной точке этого туннеля пакет извлекается, расшифровывается и переправляется на правильный IP-адрес. Преимущество этого метода состоит в том, что посторонний наблюдатель не может даже определить пункт назначения зашифрованного пакета. Другое преимущество — возможность централизованного управления и администрирования виртуальной защищенной сети. Недостаток заключается в том, что для туннелирования требуется специально выделенное оборудование на обоих концах.

В транспортном режиме шифруется только полезная нагрузка пакетов; заголовки посылаются без изменений. Это упрощает инфраструктуру и несколько облегчает ее развертывание. Отметим, что транспортный режим можно сочетать с протоколом AH и верифицировать исходные адреса пакетов.

Протокол туннелирования точка-точка (PPTP — Point-to-Point Tunneling Protocol)

PPTP — стандарт, разработанный Microsoft, 3Com и другими большими компаниями для обеспечения шифрования. Корпорация Microsoft включила его в Windows 98 и последующие выпуски, сделав вероятным кандидатом на роль основного стандарта массовой криптографии . Однако в PPTP были обнаружены существенные дефекты, что ограничило его применение. Когда Microsoft включила поддержку IPsec в Windows 2000, это можно было счесть молчаливым признанием победы IPsec как нового криптографического стандарта. Однако PPTP все-таки является полезным и недорогим протоколом для создания виртуальных защищенных сетей ПК со старыми версиями Windows.

Протокол туннелирования второго уровня (L2TP — Layer Two Tunneling Protocol)

Еще один индустриальный протокол, поддержанный компаниями Microsoft и Cisco. Хотя он часто используется в аппаратных устройствах шифрования, его применение в программном обеспечении довольно ограничено.

Защищенный протокол сеансового уровня (SSL — Secure Socket Layer)

Этот протокол специально предназначен для применения в Web, хотя он может использоваться почти для любого типа TCP-коммуникаций. Первоначально компания Netscape разработала его для своего навигатора, чтобы помочь развитию электронной коммерции . SSL , опираясь на сертификаты, обеспечивает шифрование данных , аутентификацию обеих сторон и контроль целостности сообщений. В основном SSL работает в фоновом режиме при соединении с web-сервером для защиты пересылаемой информации, и его присутствие мало кто осознает. Обычно он аутентифицирует только одну сторону — серверную, так как у большинства конечных пользователей нет сертификатов.

Криптографические приложения

Фил Циммерман — программист и активный борец за права человека. Его тревожило, что все более широкое применение компьютеров и коммуникационных сетей облегчает органам национальной безопасности репрессивных режимов перехват и сбор информации о диссидентах. Фил хотел написать программное обеспечение, помогающее этим людям сохранять свою информацию в тайне и безопасности.

Подобное ПО могло бы в буквальном смысле спасать человеческие жизни. Он также не вполне доверял собственному правительству. Он знал, как легко правительство может создать системы для поиска определенных ключевых слов в любых электронных сообщениях. Он хотел дать людям способ защиты и гарантии их конституционного права на тайну частной жизни.

Он назвал свою программу «Приятное уединение» ( PGP — Pretty Good Privacy ), так как считал, что проделал хорошую работу для защиты данных от разведок небольших стран. Однако агентство по информационной безопасности США считало по-другому. Циммерман был обвинен в нарушении федеральных законов об экспорте вооружений за предоставление возможности загружать свою программу из любой точки мира.

Первоначально Циммерман собирался учредить компанию для продажи своего изобретения. Однако, когда правительство стало его преследовать, он бесплатно распространял свое программное обеспечение через Интернет, сделав его общедоступным.

Впоследствии он все-таки сформировал компанию для продвижения коммерческих версий программного обеспечения, но повсюду в Интернете имеются реализации PGP с открытыми исходными текстами. Некоторые из них более популярны, чем другие, а некоторые являются нишевыми приложениями, такими как шифрование электронной почты. В следующем разделе рассматривается официальная условно свободная версия от PGP Corporation , а также версия с полностью открытыми исходными текстами. Список всех реализаций PGP можно найти по адресу http://www.cypherspace.org/openpgp/.

PGP Freeware

Автор/основной контакт: Phil Zimmerman

Источник: intuit.ru

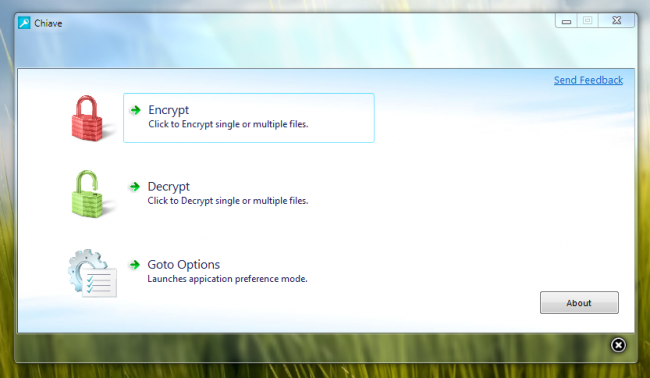

Лучшие программы для шифрования данных и обеспечения безопасности

Печальный факт заключается в том, что хакеры становятся всё более искусными в краже частной информации, поэтому мы должны быть более бдительными, когда речь идет о защите наших файлов, независимо от того, являемся ли мы корпоративным или домашним пользователем. Именно это стало мотивом составление списка лучшего программного обеспечения для шифрования файлов.

Инструменты шифрования кодируют данные таким образом, чтобы их можно было разблокировать только с помощью определенного ключа, что затрудняет доступ третьих сторон к данным. Это означает, что только люди, которые имеют доступ к этому ключу, также могут получить доступ к данным, что делает программное обеспечение для шифрования необходимым инструментом для обеспечения безопасности данных.

Эти инструменты шифрования могут использоваться для защиты таких данных, как адреса электронной почты, транзакций клиентов и паролей, а также другой важной информации, которую вы действительно не можете позволить раскрыть.

Многие компании также используют программное обеспечение для шифрования, чтобы обеспечить конфиденциальность внутренних сетевых разговоров и электронных писем.

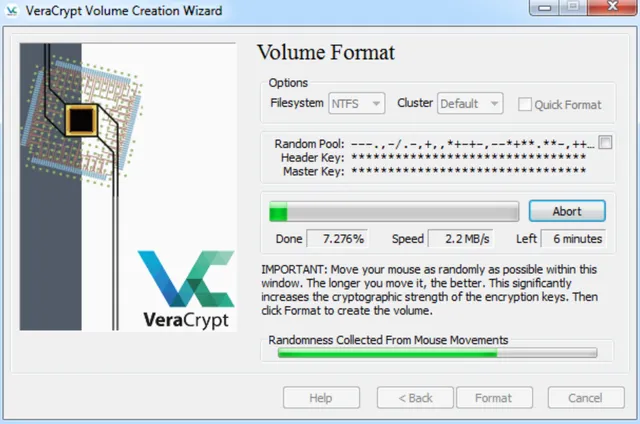

VeraCrypt – бесплатное шифрование для всех

- Платформы: Windows, macOS, Linux

- Охватываемые ресурсы: защита от шифрования и атак методом перебора

- Облачные функции: нет

- Интеграция: нет

- Бесплатная пробная версия: n/a

VeraCrypt – один из самых популярных инструментов безопасности, предоставляющий шифрование корпоративного уровня для важных данных.

Система довольно проста в использовании, и всё, что она действительно делает, это добавляет зашифрованные пароли к вашим данным и разделам. Всё, что вам нужно сделать, это дать инструменту несколько деталей о ваших данных, таких как размер тома, местоположение и алгоритм хеширования – и тогда программа сделает своё дело.

Отличительной чертой VeraCrypt является то, что она невосприимчива к атаке методом «грубой силы», поэтому вам никогда не придется беспокоиться о том, что хакеры смогут расшифровать ваши пароли и другие конфиденциальные данные. Базовая версия программного обеспечения также полностью бесплатна.

- Базовая версия полностью бесплатна

- Обеспечивает эффективное шифрование

- Выборочный подход

- Первоначальная загрузка немного сбивает с толку

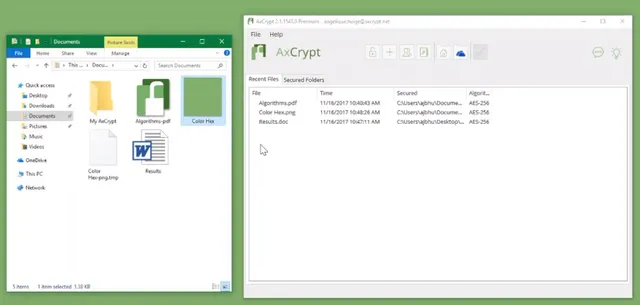

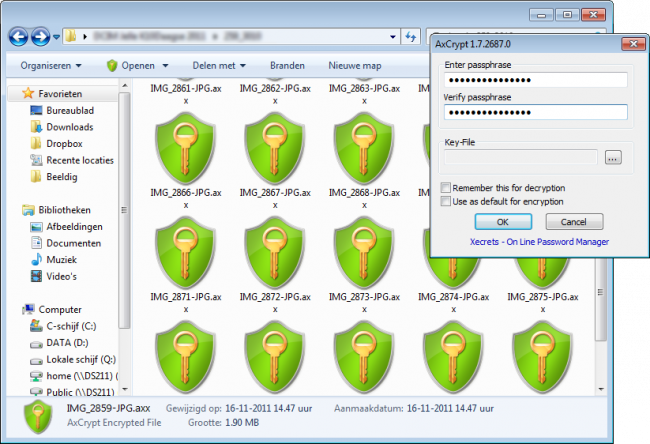

AxCrypt – шифрование для небольших групп и отдельных лиц

- Платформы: Windows, macOS

- Охватываемые ресурсы: шифрование, защита паролем, мобильные приложения

- Облачные функции: Да

- Интеграция: Google Docs, Dropbox

- Бесплатная пробная версия: 30 дней (также доступна бесплатная версия)

Хотя бесплатное программное обеспечение может быть удобным для некоторых, оно не всегда такое мощное, как премиальные предложения, и AxCrypt – хорошая ставка, если вы хотите что-то надежное. Программное обеспечение было разработано специально для частных лиц и небольших групп в рамках бизнеса.

Она обеспечивает надежную защиту, поскольку файлы защищены 128-битным или 256-битным шифрованием AES, что должно помешать любым злоумышленникам. Есть также возможности облачного хранения – программа автоматически защитит файлы, сохраненные в таких сервисах, как Google Drive и Dropbox.

AxCrypt многоязычен и может работать с такими языками, как нидерландский, французский, немецкий, итальянский, корейский, испанский, шведский, русский и португальский. Кроме того, есть управление паспортами, и вы можете получить доступ к зашифрованным файлам через приложение для смартфона.

- Сильное шифрование для личного использования

- Доступна бесплатная версия

- Ориентирована на мобильные устройства

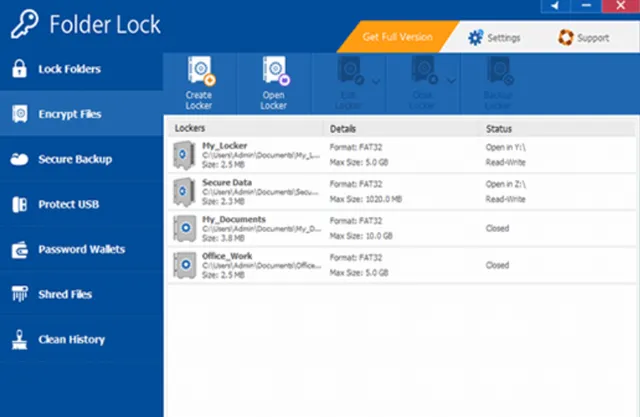

Folder Lock – эффективное шифрование для физических лиц

- Платформы: Windows, Android, iOS

- Охватываемые ресурсы: шифрование, защита паролем, предотвращение взлома

- Облачные функции: Да

- Интеграция: нет

- Бесплатная пробная версия: n/a

Хотя важно защитить активы на компьютерах компании, также важно добавить защиту любому устройству, которое хранит важные данные. Например, большинство сотрудников имеют доступ к электронной почте своей компании и другим учетным записям на своих смартфонах, и они должны быть защищены.

Folder Lock является хорошим вариантом, когда речь идёт о добавлении шифрования на ваших мобильных устройствах. Приложение может защитить ваши личные файлы, фотографии, видео, контакты, заметки и аудиозаписи, хранящиеся в телефоне.

Есть и некоторые другие скрытые функции безопасности. Помимо шифрования, вы также можете установить «пароль-приманку», средства защиты от хакерских атак, регистрировать несанкционированные попытки входа в систему, создать резервную копию всех ваших паролей и получать уведомления о потенциальных атаках методом перебора. Базовое приложение можно загрузить бесплатно, с профессиональной версией вы получите ещё больше функций.

Особенности Folder Lock:

- Бесплатная базовая версия

- Эффективное личное шифрование

- Ориентирован на мобильные устройства

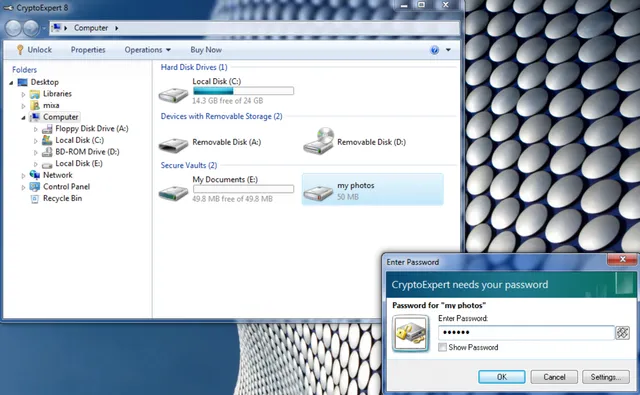

CryptoExpert 8 – действительно мощная защита

- Платформы: Windows

- Охватываемые ресурсы: шифрование, защита паролем, предотвращение взлома

- Облачные функции: нет

- Интеграция: нет

- Бесплатная пробная версия: 30 дней

CryptoExpert – это программное обеспечение для настольных ПК с Windows, которое предлагает безопасные хранилища для всех ваших данных, гарантируя, что они всегда защищены от потенциальной кражи.

Он обеспечивает более мощное шифрование, чем некоторые другие инструменты и приложения, перечисленные в этой статье, и отличается быстротой шифрования на лету. Система может создавать резервные копии различных файлов, включая сертификаты, файлы Word, Excel и PowerPoint, мультимедийные файлы и базы данных электронной почты.

Преимущество CryptoExpert 8 в том, что он может защищать хранилища неограниченного размера и использует алгоритмы шифрования Blowfish, Cast, 3DES и AES-256. Последние являются высокоэффективными и признанными в отрасли. Он будет работать с 32-битными и 64-битными версиями Windows 7, 8 и 10.

- Использует несколько методов шифрования

- Мощное шифрование

- Может быть слишком сложным для некоторых

- Только для Windows

CertainSafe – качественное облачное решение

- Платформы: десктоп

- Охватываемые ресурсы: шифрование, защита паролем, защита от взлома, безопасное хранение файлов

- Облачные функции: Да

- Интеграция: нет

- Бесплатная пробная версия: 30 дней

CertainSafe – это высокоэффективное облачное программное обеспечение для шифрования, которое пытается смягчить все аспекты риска и соответствует отраслевым нормам.

С помощью платформы вы можете хранить и обмениваться документами, личными сообщениями, фотографиями, видео и другими файлами, не раскрывая их сторонним лицам. Вы можете даже сотрудничать и общаться с коллегами через систему с зашифрованной корреспонденцией.

CertainSafe также добавляет автоматизированную защиту для бизнес-баз данных и приложений, что означает, что вам не всегда нужно делать что-то вручную. Вы можете подписаться на ежемесячный план, но прежде чем принимать какие-либо решения, есть возможность получить бесплатную пробную версию.

- Полностью облачный

- Доступный ежемесячный план

- Не всем нужна облачная безопасность

Источник: webznam.ru

Выбираем инструмент для криптографической защиты данных

С задачей подбора программного обеспечения для криптографической защиты данных сталкивается каждый, кто всерьез задумывается о безопасности своей конфиденциальной информации. И в этом нет абсолютно ничего удивительного — шифрование на сегодняшний день является одним из самых надежных способов предотвратить несанкционированный доступ к важным документам, базам данных, фотографиям и любым другим файлам.

С задачей подбора программного обеспечения для криптографической защиты данных сталкивается каждый, кто всерьез задумывается о безопасности своей конфиденциальной информации. И в этом нет абсолютно ничего удивительного — шифрование на сегодняшний день является одним из самых надежных способов предотвратить несанкционированный доступ к важным документам, базам данных, фотографиям и любым другим файлам.

Проблема заключается в том, что для грамотного выбора необходимо понимать все аспекты работы криптографических продуктов. В противном случае можно очень легко ошибиться и остановиться на ПО, которое либо не позволит защитить всю необходимую информацию, либо не обеспечит должной степени безопасности. На что же нужно обращать внимание?

Во-первых, это доступные в продукте алгоритмы шифрования. Во-вторых, способы аутентификации владельцев информации. В-третьих, способы защиты информации. В-четвертых, дополнительные функции и возможности. В-пятых, авторитет и известность производителя, а также наличие у него сертификатов на разработку средств шифрования.

И это еще далеко не все, что может оказаться важным при выборе системы криптографической защиты.

Понятно, что человеку, не разбирающемуся в области защиты информации, сложно найти ответы на все эти вопросы. Поэтому сегодня мы разберем и сравним несколько наиболее известных на российском рынке ПО криптографических средств.

Secret Disk 4 Lite

Разработчиком продукта Secret Disk 4 Lite является компания Aladdin – один из мировых лидеров, работающих в области информационной безопасности. Она обладает большим количеством сертификатов как от ФЭСТЭК, так и от ФСБ России. И хотя сам рассматриваемый продукт не является сертифицированным средством (у Secret Disk 4 есть отдельная сертифицированная версия), данный факт говорит о признании компании серьезным разработчиком криптографических средств.

Secret Disk 4 Lite может использоваться для шифрования отдельных разделов винчестера, любых съемных накопителей, а также для создания защищенных виртуальных дисков. Таким образом, с помощью этого инструмента можно решить большую часть задач, связанных с криптографией. Отдельно стоит отметить возможность шифрования системного раздела. При этом сама загрузка ОС неавторизированным пользователем становится невозможной. Причем эта защита несоизмеримо надежнее, нежели встроенные средства защиты Windows.

В продукте Secret Disk 4 Lite нет встроенных алгоритмов шифрования. Эта программа для своей работы использует внешние криптопровайдеры. По умолчанию применяется стандартный модуль, интегрированный в Windows. В нем реализованы алгоритмы DES и 3DES. Однако сегодня они считаются уже морально устаревшими.

Поэтому для лучшей защиты можно загрузить с сайта Aladdin специальный Secret Disk Crypto Pack. Это криптопровайдер, в котором реализованы наиболее надежные на сегодняшний день криптографические технологии, включая AES и Twofish с длиной ключа до 256 бит. Кстати, в случае необходимости в сочетание с Secret Disk 4 Lite можно использовать сертифицированных поставщиков алгоритмов Signal-COM CSP и «КриптоПро CSP».

Отличительной особенностью Secret Disk 4 Lite является система аутентификации пользователей. Дело в том, что она построена на использовании цифровых сертификатов. Для этого в комплект поставки продукта включен аппаратный USB-токен eToken. Он представляет собой надежно защищенное хранилище для секретных ключей.

Фактически, речь идет о полноценной двухфакторной аутентификации (наличие токена плюс знание его PIN-кода). В результате рассматриваемая система шифрования избавлена от такого «узкого» места, как использование обычной парольной защиты.

Из дополнительных функция Secret Disk 4 Lite можно отметить возможность многопользовательской работы (владелец зашифрованных дисков может предоставить доступ к ним другим людям) и фоновую работу процесса шифрования.

Интерфейс Secret Disk 4 Lite прост и понятен. Он выполнен на русском языке, точно так же, как и подробная справочная система, в которой расписаны все нюансы использования продукта.

InfoWatch CryptoStorage

InfoWatch CryptoStorage – продукт достаточно известной компании InfoWatch, обладающей сертификатами ФСБ РФ на разработку, распространение и обслуживание шифровальных средств. Как мы уже говорили, они не обязательны, но могут играть роль своеобразного индикатора серьезности компании и качества выпускаемой ею продукции.

В InfoWatch CryptoStorage реализован только один алгоритм шифрования – AES с длиной ключа 128 бит. Аутентификация пользователей реализована с помощью обычной парольной защиты. Ради справедливости стоит отметить, что в программе есть ограничение минимальной длины ключевых слов, равное шести символам. Тем не менее, парольная защита, безусловно, сильно уступает по своей надежности двухфакторной аутентификации с использованием токенов.

Приятной особенностью программы InfoWatch CryptoStorage является ее универсальность. Дело в том, что с ее помощью можно зашифровывать отдельные файлы и папки, целые разделы винчестера, любые съемные накопители, а также виртуальные диски. Кстати, данный продукт, как и предыдущий, позволяет защищать системные диски, то есть он может использоваться для предотвращения несанкционированной загрузки компьютера. Фактически, InfoWatch CryptoStorage позволяет решить весь спектр задач, связанных с использованием симметричного шифрования.

Дополнительной возможностью рассматриваемого продукта является организация многопользовательского доступа к зашифрованной информации. Кроме того, в InfoWatch CryptoStorage реализовано гарантированное уничтожение данных без возможности их восстановления.

InfoWatch CryptoStorage – русскоязычная программа. Ее интерфейс, выполнен на русском языке, однако достаточно необычен: главное окно как таковое отсутствует (есть только небольшое окошко конфигуратора), а практически вся работа реализована с помощью контекстного меню. Такое решение непривычно, однако нельзя не признать его простоту и удобство. Естественно, русскоязычная документация в программе также имеется.

Rohos Disk

Rohos Disk – продукт компании Tesline-Service.S.R.L. Он входит в линейку небольших утилит, реализующих различные инструменты по защите конфиденциальной информации. Разработка этой серии продолжается с 2003 года.

Программа Rohos Disk предназначена для криптографической защиты компьютерных данных. Она позволяет создавать зашифрованные виртуальные диски, на которые можно сохранять любые файлы и папки, а также устанавливать программное обеспечение. Для защиты данных в данном продукте используется криптографический алгоритм AES с длиной ключа 256 бит, который обеспечивает высокую степень безопасности.

В Rohos Disk реализовано два способа аутентификации пользователей. Первый из них – обычная парольная защита со всеми ее недостатками. Второй вариант – использование обычного USB-диска, на который записывается необходимый ключ. Откровенно говоря, данный вариант также не является очень надежным. При его использовании утеря «флешки» (вообще-то они теряются достаточно часто) может грозить серьезными проблемами.

Rohos Disk отличается широким набором дополнительных возможностей. В первую очередь стоит отметить защиту USB-дисков. Суть ее заключается в создании на «флешке» специального зашифрованного раздела, в котором можно без опасений переносить конфиденциальные данные. Причем в состав продукта входит отдельная утилита, с помощью которой можно открывать и просматривать эти USB-диски на компьютерах, на которых не инсталлирован Rohos Disk.

Следующая дополнительная возможность – поддержка стеганографии. Суть этой технологии заключается в сокрытии зашифрованной информации внутри мультимедиа-файлов (поддерживаются форматы AVI, MP3, MPG, WMV, WMA, OGG). Ее использование позволяет скрыть сам факт наличия секретного диска путем его размещения, например, внутри фильма. Последней дополнительной функцией является уничтожение информации без возможности ее восстановления.

Программа Rohos Disk обладает традиционным русскоязычным интерфейсом. Кроме того, она сопровождена справочной системой, может быть, не столь подробной, как у двух предыдущих продуктов, однако достаточной для освоения принципов ее использования.

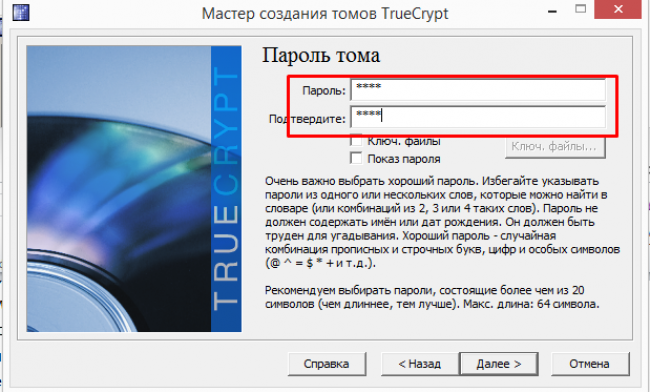

TrueCrypt

Говоря о криптографических утилитах, нельзя не упомянуть и про бесплатное программное обеспечение. Ведь сегодня практически во всех областях есть достойные продукты, распространяющиеся совершенно свободно. И защита информации не является исключением из этого правила.

Правда, к использованию свободного ПО для защиты информации существует двоякое отношение. Дело в том, что многие утилиты пишутся программистами-одиночками или небольшими группами. При этом никто не может поручиться за качество их реализации и отсутствии «дыр», случайных или намеренных. Но криптографические решения сами по себе весьма сложны для разработки.

При их создании нужно учитывать огромное множество различных нюансов. Именно поэтому рекомендуется применять только широко известные продукты, причем обязательно с открытым кодом. Только так можно быть уверенным, что они избавлены от «закладок» и протестированы большим количеством специалистов, а значит, более-менее надежны. Примером такого продукта является программа TrueCrypt.

TrueCrypt является, пожалуй, одной из самых функционально богатых бесплатных криптографических утилит. Изначально она использовалась только для создания защищенных виртуальных дисков. Все-таки для большинства пользователей это наиболее удобный способ защиты различной информации. Однако со временем в ней появилась функция шифрования системного раздела.

Как мы уже знаем, она предназначается для защиты компьютера от несанкционированного запуска. Правда, шифровать все остальные разделы, а также отдельные файлы и папки TrueCrypt пока не умеет.

В рассматриваемом продукте реализовано несколько алгоритмов шифрования: AES, Serpent и Twofish. Владелец информации может сам выбрать, какой из них он хочет использовать в данный момент. Аутентификации пользователей в TrueCrypt может производиться с помощью обычных паролей. Однако есть и другой вариант – с использованием ключевых файлов, которые могут сохраняться на жестком диске или любом съемном накопителе. Отдельно стоит отметить поддержку данной программой токенов и смарт-карт, что позволяет организовать надежную двухфакторную аутентификацию.

Из дополнительных функций рассматриваемой программы можно отметить возможность создания скрытых томов внутри основных. Она используется для сокрытия конфиденциальных данных при открытии диска под принуждением. Также в TrueCrypt реализована система резервного копирования заголовков томов для их восстановлении при сбое или возврата к старым паролям.

Интерфейс TrueCrypt привычен для утилит подобного рода. Он многоязычен, причем есть возможность установить и русский язык. С документацией дела обстоят гораздо хуже. Она есть, причем весьма подробная, однако написана на английском языке. Естественно, ни о какой технической поддержки речи идти не может.

Максимум, на что можно рассчитывать – ответ на вопрос на форуме.

Выводы

Сегодня мы рассмотрели целый ряд программных продуктов, предназначенных для криптографической защиты информации. Для большей наглядности мы свели все их особенности и функциональные возможности в единую таблицу, с которой и предлагаем вам ознакомиться.

Secret Disk 4 Lite

InfoWatch CryptoStorage

Источник: 1csoft.ru

Программы для шифрования файлов: Какие лучше выбрать?

Каждый раз, когда в интернет просачивается информация о скандале, связанном с тем, что куда-нибудь просочились важные документы, я спрашиваю себя, почему они не были зашифрованы? Защита документов должна быть везде, в конце концов.

Chrome теперь даже ставит маркер предупреждения в адресной строке рядом с любым незащищенным http-адресом.

Google ставит ссылки https приоритетными в результатах поиска по сравнению с обычным, незащищенным http-ссылками. (Буква s обозначает безопасный сайт)

Фонд электронных рубежей делает все возможное, чтобы защитить веб-трафик путем паролирования его по протоколу https.

Если вы шифруете все конфиденциальные документы на вашем настольном компьютере или на ноутбуке, хакер или вор не сможет преуспеть в краже личных данных. И вся ваша информация остается конфиденциальной.

Вы также можете смело делиться этими зашифрованными документами с другим, передавая пароль под отдельной защитой.

Чтобы помочь вам выбрать программу для защиты, которая подходит для вашего компьютера, мы собрали коллекцию из текущих представителей на рынке.

Содержание:

- Шифрование файла и VPN

- Нет лазеек

- Два основных подхода

- Обеспечение сохранности оригиналов

- Алгоритмы шифрования

- Криптография с открытым ключом и обмен

- Что лучше?

- CertainSafe

- VeraCrypt (Windows/OS X/Linux)

- AxCrypt (Windows)

Шифрование файла и VPN

В этом обзоре, будут специально рассматриваться продукты, которые шифруют конкретные объекты, а не весь диск, а также решения от Microsoft, работающие с помощью BitLocker.

Шифровать весь диск — это эффективная линия обороны для одного устройства, но она не поможет, когда нужно поделиться конфиденциальными данными.

Вы можете использовать виртуальные частные сети, или VPN, чтобы шифровать свой интернет-трафик.

С вашего ПК на сервере компании VPN все ваши данные шифруются, и это очень здорово. Однако, если вы подключены к защищенному веб-сайту https, ваш трафик не шифруется между VPN-сервером и сайтом.

И конечно, защищенная виртуальная частная сеть может не просто волшебным образом стереть ваши данные, но и удалить их у тех, с кем мы ими поделились.

Использовать VPN — это отличный способ защитить ваш интернет-трафик, когда вы путешествуете, но это не решение для шифрования локальных объектов.

Нет лазеек

Зачем шифровать файлы?

Когда ФБР потребовало необходимую информацию по поводу стрелка из Сан-Бернардино, у которого был iPhone, они попросили Apple открыть им лазейку, чтобы обойти зашифрованные алгоритмы.

Но ее просто не существует, и Apple отказались ее создать. ФБР пришлось нанять хакеров, чтобы получить доступ к телефону.

Почему Apple не поможет? Потому что, если хоть раз они согласятся, подобный прокол станет мишенью, призом для плохих парней. Рано или поздно кто-то догадается, как они это сделали.

В одном интервью прошлым, Иван Крстич из Apple заявил, что компания сделала нечто подобное для своих криптографических серверов.

После этого они физически уничтожают ключи, которые позволяют подобные модификации. Apple не может обновить их, но и злоумышленники не могут получить к ним доступ.

У всех продуктов в этом обзоре указано, что лазеек нет, и что так и должно быть. Это значит, что, если вы зашифровали важный документ, а потом забыли пароль, вы потеряете его навсегда.

Два основных подхода

Совсем недавно, если вы хотели сохранить документ в тайне, вы могли бы использовали шифр, чтобы зашифровать его, а затем уничтожали оригинал. Или вы можете запереть его в сейфе.

Это два основных подхода в утилитах шифрования. Они могут использоваться параллельно.

Один вид продукта просто обрабатывает папки, превращая их в непроходимые зашифрованные версии самих себя. Другой создает виртуальный диск, который, когда открыт, действует как любой другой диск на вашем компьютере.

При блокировке виртуального диска все объекты, которые вы помещаете в него, становятся совершенно недоступными.

Подобное решение, как виртуальный диск, позволяет хранить некоторые продукты в облаке. Такой подход требует крайней осторожности, это очевидно.

Шифрование данных в облаке имеет гораздо больше шансов пострадать от атак, чем зашифрованные данные на вашем персональном компьютере.

Что лучше? Это действительно зависит от того, как вы планируете использовать шифрование.

Если Вы не знаете, стоит воспользоваться 30-дневной бесплатной пробной версией, предлагаемой каждым из этих продуктов, чтобы получить понимание того, как работают эти программы.

Обеспечение сохранности оригиналов

После копирования файлов в защищенном хранилище или после того, как вы создали зашифрованную версию, вам совершенно необходимо стереть незашифрованный оригинал.

Просто удалить его недостаточно, даже если вы сделаете это в обход корзины, потому что данные остаются на диске, и программы, направленные на восстановление данных, часто могут вернуть его обратно.

Некоторые продукты шифрования дают возможность избежать этой проблемы путем шифрования файла, буквально переписывая его на жесткий диск с зашифрованной версии.

Этот метод более распространен, хотя можно предложить безопасное удаление как вариант.

Если вы выберете продукт, который не обеспечивает этой функции, вы должны найти бесплатный инструмент для безопасного удаления файлов.

Самыми надежными считаются «шреддеры». Но тут нужно быть предельно аккуратным, так как после использования этого типа программ шансы восстановить оригинал равны нулю.

Перезапись данных перед удалением — достаточно надежное программное средство против восстановления. Магнитные записи данных на жестком диске на самом деле не являются цифровыми.

Говоря простыми словами, этот процесс включает в себя обнуление тех данных, которые остались после удаления.

Если вы действительно думаете, что кто-то может использовать специализированную технику, чтобы восстановить ваши компрометирующие файлы, вы можете установить утилиту для безопасного удаления.

Тогда программа сделает несколько проходов перезаписи данных, так что даже специализированные методы восстановления не смогут вернуть ваши файлы.

Алгоритмы шифрования

Алгоритм шифрования похож на черный ящик. Дамп документа, изображения или другой файл, который вы загружаете в него, вы получаете обратно. Но то, что вы видите, кажется бредом.

Превратить эту тарабарщину обратно в нормальный документ можно через окно с тем же паролем, который вы вводили при шифровании. Только так вы получите оригинал.

Правительство США признали Расширенный стандарт шифрования (AES) в качестве стандарта, и все продукты, которые здесь собраны, поддерживают стандарт шифрования AES.

Даже те, кто поддерживает другие алгоритмы, как правило, рекомендуют использовать AES.

Если вы эксперт шифрования, вы можете предпочесть другой алгоритм, Blowfish, и возможно, даже алгоритм Советского правительства по ГОСТу.

Но это уже совсем для любителей экстремальных развлечений. Для рядового пользователя AES — это просто отличное решение.

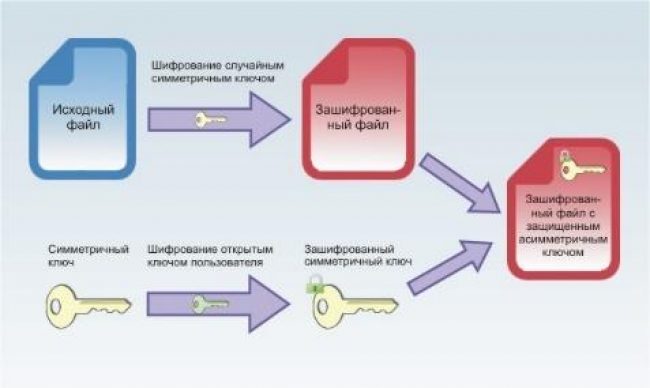

Криптография с открытым ключом и обмен

Пароли важны, и вы должны держать их в тайне, верно? Ну, не при использовании инфраструктуры открытых ключей (PKI), которая используется при криптографии.

С PKI вы получаете два ключа. Один публичный, которым вы можете поделиться им с кем угодно, зарегистрировать его в ключах обмена, нанести в виде татуировки на лоб – в общем, использовать как угодно. Другой — частный и должен быть надежно защищен.

Если я хочу послать вам секретный документ, я просто шифрую его с помощью открытого ключа. Когда вы его получите, вы сможете его использовать, чтобы расшифровать документ. Все просто!

Используя эту систему в обратном направлении, можно создать цифровую подпись, которая подтверждает, что ваш документ пришел от вас и не был изменен. Как? Просто зашифруйте его своим закрытым ключом.

Тот факт, что ваш открытый ключ расшифровывает его, является доказательством, что у вас есть право на его редактирование.

Поддержка PKI является менее распространенной, чем поддержка традиционных симметричных алгоритмов.

Если вы хотите поделиться файлом с кем-то, и ваш инструмент шифрования не поддерживает PKI, есть и другие варианты для обмена.

Многие продукты позволяют создание саморасшифровывающихся исполняемых файлов.

Также вы можете обнаружить, что получатель может использовать бесплатно определенный инструмент только для расшифровки.

Что лучше?

Сейчас есть огромный выбор продуктов, доступный в области шифрования.

Каждый просто должен выбрать то решение, которое будет удобно по функционалу, практично и стильно с точки зрения интерфейса основного окна программы.

CertainSafe

Цифровой CertainSafe сейф проходит через многоступенчатый алгоритм безопасности, которая идентифицирует вас на сайте. Вам придется каждый раз проходить несколько проверок подлинности.

Ваши файлы зашифрованы, если их попытаются взломать, они рассыпятся на части, и никто не сможет их воссоздать. В этом случае существует определенный риск, но при этом, и уровень надежности очень достойный.

Затем каждый кусок файла хранится на другом сервере. Хакер, который смог взломать один из серверов, не сможет сделать ничего полезного.

Блокировка может зашифровать файлы или просто запереть их, чтобы никто не мог их открыть. Она также предлагает зашифрованные шкафчики для безопасного хранения личной конфиденциальной.

Среди многих других полезных функций можно отметить возможность измельчения, шинковки свободного пространства, безопасное сетевое резервное копирование и саморасшифровывающиеся файлы.

VeraCrypt (Windows/OS X/Linux)

VeraCrypt поддерживает шифрование на truecrypt, которое прекратило свое развитие в прошлом году.

Команда разработчиков утверждает, что они уже рассмотрели вопрос, поднятый в ходе первоначального аудита truecrypt, и считают, что его до сих пор можно использовать как доступную версию для Windows, OS X и Linux.

Если вы ищете инструмент шифрования файла, который действительно работает, то это он. VeraCrypt поддерживает AES (наиболее часто используемый алгоритм).

Также он поддерживает TwoFish и Serpent encryption ciphers, поддерживает и создание скрытых зашифрованных томов.

Программный код открыт, большая часть кодовой базы состоит из Truecrypt.

Программа также постоянно развивается, выходят регулярные обновления безопасности и независимого аудита на стадии планирования (по словам разработчиков).

Те из вас, кто уже ее пробовали, хвалили ее за то, что отлично работает инструмент шифрования на лету, а в ваши файлы расшифровываются только тогда, когда они нужны. Так остальное время они хранятся в зашифрованном виде.

Особенно пользователи отмечают, что программа является мощным инструментом, который прост в использовании и всегда к месту. Да, ему не хватает симпатичного интерфейса или тонны наворотов.

AxCrypt (Windows)

AxCrypt — это бесплатная программа, с открытым исходным кодом лицензии GNU.

GPL-лицензированный инструмент шифрования для Windows, который гордится тем, что является простым, эффективным и надежным в использовании.

Он прекрасно интегрируется с оболочкой Windows, так что вы можете щелкнуть правой кнопкой мышки на файле, который требуется зашифровать и дать команду.

Или можно просто настроить исполняемый код, так что файл будет заблокирован, если не будет использоваться в течение определенного периода времени. Его можно будет расшифровать позже, или когда получатель известит о получении.

Файлы с AxCrypt можно расшифровать по требованию или держать их расшифрованными, пока они используются, а затем автоматически они будут зашифрованы.

Он поддерживает 128-битное шифрование AES, обеспечивает защиту от попыток взлома. Он очень легкий (менее 1 Мб.)

Каждый сам для себя решает, какую программу использовать, но, если ваши данные для вас хоть что-то стоят, обязательно задумайтесь о том, что вам нужна программа для шифрования.

Шифрование файлов и папок в Windows

Программы для шифрования файлов: Какие лучше выбрать?

Источник: geek-nose.com