В настоящее время многие сферы человеческой деятельности связаны с использованием компьютеров. Почему эти электронные устройства должны быть плотно встроены? Это сущий пустяк. Они выполняют рутинные расчеты и проектные работы, освобождая наш мозг для более необходимой и ответственной работы. В результате усталость резко снижается, и вы начинаете работать гораздо эффективнее, чем если бы не пользовались компьютером.

Потенциал современных компьютеров поражает самое богатое воображение. Они способны выполнять параллельно несколько задач, сложность которых достаточно высока. Вот почему некоторые производители задумываются о создании искусственного интеллекта. Даже сейчас работа компьютера похожа на работу интеллектуального электронного помощника человека.

Но кто бы мог подумать,что электронное чудо этой технологии будет характеризоваться болезнями, подобными человеческим. Он может быть атакован «вирусом», как и человек, но компьютер подвергается атаке. И если вы не предпримете никаких действий, компьютер вскоре «заболеет». Как компьютерный вирус описывается ниже.

САМЫЙ ОПАСНЫЙ ВИРУС НА АНДРОИД

Компьютерные вирусы

Компьютерный вирус может «приписать» себя другим программам (то есть «заразить» их), а программа, содержащая различные нежелательные вирусы на компьютере, называется инфекцией. Этот вирус не только находит и заражает другие программы, но и выполняет некоторые вредные действия(например, файлы на диске или файл-таблицу размещения).

Чтобы скрыть вирус, вирус заражает другие программы и не всегда выполняет действие, которое причиняет вред, но, например, после того, как определенное условие выполнено и вирус выполняет необходимые действия, он передает управление программе, в которой находится вирус, и она работает в обычном режиме. Это позволяет использовать ту же программу, что и зараженная программа.

Многие типы вирусов, при запуске зараженной программы, вирус остается в памяти компьютера, заражает программу и вызывает ненужные проблемы на компьютере. Все действия вируса могут быть выполнены очень быстро, и без выдачи сообщения, этот пользователь не может сделать ничего необычного на компьютере.

До тех пор, пока сравнительно небольшое количество программ заражено компьютером, присутствие вируса становится практически незаметным. Но через некоторое время на компьютере начинают происходить странные вещи:

- Некоторые программы работают правильно и начинают работать;

- Отображает не относящиеся к делу сообщения, символы и многое другое;

- Работа компьютера будет значительно медленнее;

- Некоторые файлы повреждены и т.д.

В этот момент, как правило, довольно много программ, над которыми вы работаете (или в большинстве случаев) заражаются вирусами, некоторые файлы или DI, а также из зараженных программ на компьютер, переносятся на дискету или к коллеге или другу компьютера из сети network.

Некоторые вирусы ведут себя очень хитро. Они сначала заражают не замечая большое количество программ и дисков и наносят очень серьезные повреждения, например форматируют весь жесткий диск на компьютере, а потом появляются вирусы, которые ведут себя очень скрытно, портят небольшие данные на жестком диске или файловую таблицу (FAT).

Тотальное УНИЧТОЖЕНИЕ ВИРУСОВ на ВАШЕМ ПК

Поэтому последствия заражения могут быть очень серьезными, если не принять мер по защите себя от вируса. Например, в начале 1989 года вирус, написанный американским студентом Моррисом, заразил и вывел из строя тысячи компьютеров, в том числе принадлежащих Министерству обороны США. Автор вируса был приговорен судом к трем месяцам тюремного заключения и штрафу в размере 270 000 долларов. Наказание могло быть и более суровым, но суд учел, что вирус не повредил данные и только удвоил их.

Из-за этого вирусы обычно пишут на низкоуровневых языках ассемблера или в низкоуровневых командах C. Независимо от цели вируса, написанного в эксперименте программистом или студентом из любопытства или автором, который отомстил кому-то или компании, которая имеет с ними дело неправильно, вирус может попытаться вторгнуться в ваш компьютер и выполнить те же вредные действия, которые он был создан, написав вирус. следует отметить, что избавиться от него не так уж и сложно. Поэтому каждую неделю в мире появляется новый вирус. И многие из них сделаны в нашей стране.

Испорченные и зараженные файлы

Компьютерный вирус неправильно изменяет любой файл на диске, доступном на компьютере. Существуют определенные типы файлов, которые могут быть «заражены» вирусами, что означает, что вирусы могут «вторгаться» в эти файлы.

Программы и документы могут заражать текст, информационные файлы баз данных, таблицы процессоров таблиц и другие подобные файлы, распространенные вирусы также могут заражать эти файлы.

Как правило, определенные типы вирусов заражают только один или два типа файлов. Наиболее распространенными вирусами являются те, которые заражают исполняемые файлы. Загрузочный вирус является вторым по распространенности. Некоторые вирусы заражают как файлы, так и диски в загрузочном секторе. Обычно эти вирусы могут заражать исполняемые файлы.

Классификация вирусов

Вирусы делятся на классы по различным критериям, основной особенностью схемы является класс компьютерных вирусов

Можно разделить вирус по признаку вероломства: вирусы, которые мгновенно влияют на форматирование жесткого диска компьютера, файлов и т.д.

Это включает в себя антивирусные программы, которые являются специфическими антивирусными программами, и эти вирусы очень опасны. Вот, например, при вызове этой программы у доктора Вебера возникает аллергия.

Находится в директории с антивирусом C:WINDOWS — я не уверен. В результате вам необходимо установить операционную систему

Существуют вирусы, которые рассчитаны на длительное пребывание на компьютере. Они постепенно и осторожно заражают программу за программой, причем, не афишируя ее существования, до того места, где находится тело вируса, открывая область программы дальше, внося изменения в структуру диска, невидимые для пользователя, будут ощущаться только тогда, когда некоторые данные уже безнадежно потеряны.

Его также можно разделить по способам передачи и размножения. Ранее вирус в основном поражал только исполняемые файлы (and.com и исполняемый). На самом деле вирус-это программа, которую необходимо выполнить.

В настоящее время вирус отправляется по электронной почте в виде демонстрационной программы или изображения (например, если файл «Pictures Foryou» отправляется по электронной почте), тем более что он появился ниоткуда, не спешите его видеть. Если вы внимательно посмотрите на имя, то увидите, что в нем более 42 пробелов и допустимое расширение.exe. То есть, фактическое полное имя файла — «Pictures Foryou».JPG. — это осознание того, что все идут в никуда. Это наглый маленький вирус, который активируется, когда программа просмотра изображений ждет его активации, просто щелкнув мышью или нажав клавишу, чтобы загрузить его на компьютер. Отсюда и название вирусного сленга вроде «троянцев».

В настоящее время существует несколько классов так называемых»макровирусов». Он содержит скрытые команды этих оболочек как нежелательные для обычного пользователя. То есть это уже не программа, а текст программы, который выполняется оболочкой.

Поэтому он может быть написан в любом необходимом формате:.формат HTML,.htm-для Internet Explorer.Док xls,.xlwtxt. например, для Microsoft Office-prt или любого другого. Такой вирус наносит вред определенного характера, так как в оболочке нет такой команды, как формат жесткого диска. Но этот тип вирусов, с помощью скрытых гиперссылок, самостоятельно загружает тело вируса из интернета на компьютер, например, один из японских студентов разработал вирус, который подключает небольшой «загрузчик» к любому виду входных данных из интернета.

Далее этот загрузчик самостоятельно загрузит вирус из тела интернета с сервера IP-адреса Babilon5. Есть четыре таких тела. Каждый из них может уничтожить компьютер самостоятельно, но имеет определенную цель. Этот тип вируса представляет собой гибрид между макровирусом и обычным вирусом. Это может быть гибридный автомобиль с упрямым желанием победить, опасный и среди целого ряда вирусов.

Например, вирус Win32.HLLM.Сеть также распространилась с этим червем, способным записывать на дисковые сетевые ресурсы, которые заражают компьютеры. Оказавшись в системе, червь отправляет себя по адресу в адресной книге WINDOWS, базе данных ICQ и локальным файлам. Зараженная электронная почта, отправленная этим червем, использует одну из известных ошибок в системе безопасности Internet Explorer в течение относительно длительного времени.

Маскировка вирусов

Давайте рассмотрим, как защитить себя с помощью антивируса от обычных пользователей и антивируса.

Предательство — это основной и самый быстрый способ сделать шалости до обнаружения. Например, вирус «Чернобыль» полностью стирает BIOS (программу запуска, которая находится в микросхеме ROM, обеспечивающей работу компьютера). После этого компьютер не сможет ничего видеть. Они могут быть легко удалены, если внутри компьютера установлен переключатель, запрещающий документ в ПЗУ. Из-за этого он стал первым, но и, я думаю, последним представителем аппаратного вируса.

Вирус размножения делит свое собственное тело на несколько частей и хранит их в разных местах на жестком диске. Таким образом, каждая из этих частей выглядит независимо друг от друга и собирает вирус в направлении размножения. Антивирусная программа обнаруживает и уничтожает только тело вируса, и поскольку часть этого тела была изменена, антивирусная база данных содержит низкоуровневую библиотеку целевого файла для защиты жесткого диска ссылки. Во-первых, вы должны предпринять осторожные шаги, чтобы сохранить информацию.

Хитрые вирусы эти «хамелеоны» используют текущие данные (время создания файла) и используют почти половину всего набора процессорных команд, самые хитрые и сложные операции в какой-то момент, конечно же, они превращаются в хитрые вирусы по хитроумным алгоритмам, и начинают разбираться с нашим компьютером. Наиболее сложно выявить тип вируса, но можно использовать так называемый эвристический анализ для обнаружения и нейтрализации подобных вирусов.

«Невидимый» вирус использует так называемый «Stelth» метод, чтобы предотвратить его обнаружение. Это вирус, который находится в памяти DOS, получает доступ к зараженным файлам и дисковому пространству, а также к оригиналу. Однако некоторые антивирусные программы могут обнаруживать невидимые вирусы даже на зараженных компьютерах.

Сетевой червь «Лэндон» появился в марте 2003 года. Распространение по IRC-каналам и региональным сетевым ресурсам-заражение при работе на компьютере, в системе Windows 2000 или Windows XP.

Чтобы получить доступ к компьютеру, подключитесь к локальной сети или IRC-серверу, просканируйте пользователя, установите соединение по порту 445, и если наиболее часто используемая фраза system будет успешно взломана,»Random»отправит троянскую программу «Apher», а программа отправит троянскую программу «Apher» на компьютер. С веб-сайта компо остальную часть червя, а затем «случайным образом» установить части системного каталога Windows и зарегистрировать основные файлы. Чтобы скрыть наличие в памяти, воспользуйтесь специальной утилитой «HideWindows». Это делает его невидимым для пользователя, поэтому активный процесс «Randon» может быть обнаружен только в Диспетчере задач Windows. Его побочным эффектом является переполнение IRC-канала, создающее большое количество избыточного трафика на зараженной машине.

Профилактика и борьба с компьютерными вирусами. Основные методы защиты от компьютерных вирусов

Для защиты от вирусов используйте:

- Чтобы использовать его в качестве общего средства защиты информации, вполне возможно повредить застрахованное имущество, повредить диск, неправильную программу или неправильные действия пользователя;

- Профилактические мероприятия по снижению вероятности заражения вирусом.

Общий инструмент информационной безопасности поможет вам защитить только вирус. Существует два основных типа этих инструментов:

- Копирование информации для копирования файлов и областей дисковой системы;

- Контроль доступа обеспечивает защиту от несанкционированного использования информации, в частности, от изменения программ и данных вирусами, неправильного выполнения программ и ошибочных действий пользователя.

Несмотря на то, что общепринятые средства защиты информации очень важны для защиты от вирусов, их все равно недостаточно. Обязательно возьмите профессиональную программу для защиты от вирусов. Эта программа:

- Программа детектора обнаруживает файлы, зараженные несколькими известными вирусами.

- Программа-врач, или фаг, зараженная программа или диск «откусывают» тело вируса от зараженной программы, то есть до заражения вирусом.

- Программа аудита сначала запоминает информацию о состоянии программы и системной области диска, а затем сравнивает это состояние с исходным. Если обнаруживается несоответствие, об этом сообщается пользователю.

- Врач аудита-это гибрид врача и аудитора, способный не только обнаруживать изменения в области файловой или дисковой системы, но и автоматически возвращать ее в исходное состояние.

- Программа фильтра находится в оперативной памяти компьютера и позволяет пользователю включить или отключить соответствующую операцию в операционной системе, которая используется вирусом для воспроизведения и причинения вреда.

- Программа вакцинации, или агент иммунизации, изменяет программу или диск таким образом, что это не влияет на работу программы, но влияет на те программы, которые были вакцинированы.

К сожалению, один тип антивирусного программного обеспечения полностью защищен от вирусов. По этой причине наилучшей стратегией защиты от вирусов является многоуровневая «послойная» защита. Давайте объясним структуру этой защиты. Инструмент, известный как «защита от вирусов», представляет собой программу-детектор, которая позволяет проверять новое программное обеспечение на вирусы.

Вторая линия защиты состоит из программ-аудиторских программ-врачей и врачей и аудиторов. Аудиторы обнаруживают атаки, даже если вирус может «просочиться» на передовую линию обороны. Если программа Dr. не заражена повторно, разверните архив копирования. Но они не всегда обращаются с ними правильно. Врач и аудитор обнаружат вирусную атаку, обработают зараженные файлы и проверят правильность лечения.

Самый глубокий уровень защиты-это средства контроля доступа. Вирусы, которые не умеют правильно программировать, даже если они введены в компьютер, повреждают важные данные. Наконец, в «стратегическом резерве» содержится архив с копией информации на «Для справки» дискетах и программных продуктах. Если жесткий диск поврежден, вы можете восстановить информацию.

В большинстве случаев обнаруженный вирус уже разработанной программы обнаружения заражен. Когда эти программы находят файл в этом вирусном файле, который содержит определенную комбинацию файлов, указанных пользователем на диске, отображается соответствующее сообщение. Большое количество детекторов используется в режиме обработки или уничтожения зараженных файлов.

Следует отметить, что программа-детектор может обнаруживать только известные вирусы (т. е. одной из таких программ против вирусов в данной программе является Kaspersky AVP. Полный и удобный, легкий для понимания интерфейс. Программа предназначена для операционной системы Windows ’95/’ 98/NT и работает параллельно с другими приложениями. «Лаборатория Касперского» -российский лидер по разработке антивирусной системы безопасности. Компания предоставляет программное обеспечение для обеспечения информационной безопасности: антивирусные программы, системы контроля целостности данных, карманные компьютеры и системы защиты электронной почты.

В конце 2002 года была выпущена новая версия программы Dr family 4.29.Сеть. Режим Проверка стартового файла на предмет улучшений для веб-Windows в Dr scanner, windows2000/XP flip, оптимизированное использование памяти, проверка режима форматирования архива. То есть он пытается вернуть зараженные файлы и дисковое пространство в исходное состояние. Файлы, которые не удалось восстановить, обычно либо непригодны для использования, либо удаляются.

Профилактика против заражения вирусом

Давайте рассмотрим некоторые меры, которые могут снизить вероятность заражения компьютера вирусом и свести к минимуму ущерб, причиненный вирусом.

Вы должны обновить архив, чтобы увидеть копию программного пакета ваших данных, если вам это нужно. Перед архивированием данных рекомендуется проверить их на наличие вирусов. Также рекомендуется скопировать служебную информацию диска (FAT, загрузочный сектор)и CMOS(энергонезависимая память компьютера) на дискету. Вы можете скопировать и восстановить эту информацию о содержимом программы помощи программного пакета Bayou.

Заключение

В заключение хотелось бы отметить чрезмерное усердие в борьбе с компьютерными вирусами. Запуск полного сканирования жесткого диска на вирусы каждый день также делает его блестящим шагом для предотвращения инфекций. Единственным цивилизованным способом защиты от вирусов я вижу соблюдение профилактических мер при работе на компьютере. Также для борьбы с компьютерными вирусами нужно прибегать к помощи специалистов. Более того, даже если вирус все еще вторгается в компьютер, это не повод для паники.

Зачастую главной проблемой интернета являются не вирусы и хакеры, а такое распространенное явление, как компьютерная неграмотность. Пользуясь аналогией Лаборатории Касперского, незнание правил дорожного движения. Люди недавно отправили электронное письмо, чтобы получить обучающий компьютерный вирус demonize, продукт для обхода черного червя, который почти незаметен, как рекомендуется.

Вот несколько простых правил, которые вы сможете исправить для зараженного вируса. Во-первых, они не боятся компьютерных вирусов и лечат всех. Главный принцип распространения компьютерных вирусов-не вскрывать почту от подозрительных получателей: третьим является манипулирование в зоне ограниченного узла, что не позволяет ему автоматически запускать определенные программы. Используйте свежий антивирус.

Присылайте задания в любое время дня и ночи в ➔

Официальный сайт Брильёновой Натальи Валерьевны преподавателя кафедры информатики и электроники Екатеринбургского государственного института.

Все авторские права на размещённые материалы сохранены за правообладателями этих материалов. Любое коммерческое и/или иное использование кроме предварительного ознакомления материалов сайта natalibrilenova.ru запрещено. Публикация и распространение размещённых материалов не преследует за собой коммерческой и/или любой другой выгоды.

Сайт предназначен для облегчения образовательного путешествия студентам очникам и заочникам по вопросам обучения . Наталья Брильёнова не предлагает и не оказывает товары и услуги.

В случае копирования материалов, указание web-ссылки на сайт natalibrilenova.ru обязательно.

Источник: natalibrilenova.ru

Защита от программ-вымогателей

Программы-вымогатели — это тип вредоносных программ, которые злоумышленники используют для заражения компьютеров и шифрования компьютерных файлов до уплаты выкупа. После первоначального заражения программа-вымогатель попытается распространиться на подключенные системы, включая общие накопители и другие доступные компьютеры.

Если требования злоумышленника о выкупе не выполняются (т. е. если жертва не платит выкуп), файлы или зашифрованные данные обычно остаются зашифрованными и недоступными для жертвы. Даже после выплаты выкупа за разблокировку зашифрованных файлов злоумышленники иногда требуют дополнительных платежей, удаляют данные жертвы, отказываются расшифровать данные или отказываются предоставить рабочий ключ дешифрования для восстановления доступа жертвы.

Как работает программа-вымогатель?

Программа-вымогатель идентифицирует диски в зараженной системе и начинает шифровать файлы на каждом диске. Вымогатели обычно добавляет расширение к зашифрованным файлам, такие как.aaa, .micro, .encrypted, .ttt, .xyz, .zzz, .locky, .crypt, .cryptolocker, .vault, или .petya, чтобы показать , что файлы были зашифрованы-расширение файла используется уникальное для вымогателей типа.

После завершения шифрования файлов программа-вымогатель создает и отображает файл или файлы, содержащие инструкции о том, как жертва может заплатить выкуп. Если жертва платит выкуп, злоумышленник может предоставить криптографический ключ, который жертва может использовать для разблокировки файлов, делая их доступными.

Примечание. Учтите, что выплата выкупа не гарантирует получение ключа дешифрования. Более того, даже получение ключа дешифрования не гарантирует правильную расшифровку данных. Бывало уже, что зашифрованные файлы не могли быть расшифрованы ввиду ошибок алгоритма зашифрования (расшифрования).

Как доставляется программа-вымогатель?

Программы-вымогатели обычно доставляются через фишинговые электронные письма или через «автоматические загрузки». Фишинговые электронные письма часто выглядят так, как если бы они были отправлены законной организацией или кем-то, известным жертве, и побуждают пользователя щелкнуть вредоносную ссылку или открыть вредоносное вложение. «Попутная загрузка» — это программа, которая автоматически загружается из Интернета без согласия пользователя или часто без его ведома. Возможно, вредоносный код запустится после загрузки без вмешательства пользователя. После запуска вредоносного кода компьютер заражается программой-вымогателем.

Как защитить свои данные и сети?

- Сделайте резервную копию вашего компьютера. Регулярно выполняйте резервное копирование своей системы и других важных файлов и регулярно проверяйте свои резервные копии. Если ваш компьютер заражен программой-вымогателем, вы можете восстановить систему до ее предыдущего состояния с помощью резервных копий.

Примечание. Вероятно, это самый простой совет. Надеюсь, вы делаете резервные копии регулярно? - Храните резервные копии отдельно. Лучше всего хранить резервные копии на отдельном устройстве, к которому нельзя получить доступ по сети, например на внешнем жестком диске. После завершения резервного копирования обязательно отключите внешний жесткий диск или отключите устройство от сети или компьютера.

- Обучите свою организацию. Организации должны обеспечить обучение своего персонала по вопросам кибербезопасности. В идеале организации должны проводить регулярные обязательные тренинги по повышению осведомленности о кибербезопасности, чтобы их персонал был проинформирован о текущих угрозах кибербезопасности и методах злоумышленников. Чтобы повысить осведомленность сотрудников, организации могут тестировать свой персонал с помощью оценок фишинга, имитирующих реальные фишинговые электронные письма.

Что я могу сделать, чтобы предотвратить заражение программами-вымогателями?

- Обновите ваш компьютер. Убедитесь, что ваши приложения и операционные системы (ОС) обновлены. Уязвимые приложения и ОС являются целью большинства атак программ-вымогателей.

- Будьте осторожны со ссылками и при вводе адресов веб-сайтов. Будьте осторожны, нажимая прямо на ссылки в электронных письмах, даже если отправителем оказывается кто-то из ваших знакомых. Попытайтесь самостоятельно проверить адреса веб-сайтов (например, обратитесь в службу поддержки вашей организации, поищите в Интернете веб-сайт организации-отправителя или тему, указанную в электронном письме). Обратите внимание на адреса веб-сайтов, на которые вы нажимаете, а также на те, которые вы вводите сами. Адреса вредоносных веб-сайтов часто выглядят почти идентичными законным сайтам, часто с небольшими вариациями в написании или с другим доменом (например, .com вместо .net).

- Осторожно открывайте вложения электронной почты. С осторожностью открывайте вложения электронной почты даже от отправителей, которых вы думаете, что знаете, особенно если вложения представляют собой сжатые файлы.

- Храните вашу личную информацию в безопасности. Прежде чем предоставлять информацию, проверьте безопасность веб-сайта.

- Проверьте отправителей электронной почты. Если вы не уверены, является ли электронное письмо законным, попробуйте проверить его легитимность, связавшись напрямую с отправителем. Не переходите по ссылкам в письме. Если возможно, используйте для связи другой канал (телефон, мессенджер и т.д.).

- Проинформируйте себя. Будьте в курсе последних угроз кибербезопасности и новейших методов вымогательства.

- Используйте и поддерживайте профилактические программы. Установите антивирусное программное обеспечение, брандмауэры и фильтры электронной почты и постоянно обновляйте их, чтобы уменьшить вредоносный сетевой трафик.

Как реагировать на заражение программой-вымогателем?

- Изолируйте зараженную систему. Удалите зараженную систему из всех сетей и отключите на компьютере беспроводную связь, Bluetooth и любые другие потенциальные сетевые возможности. Убедитесь, что все общие и сетевые диски отключены, будь то проводные или беспроводные.

- Выключите другие компьютеры и устройства. Выключите и отделите (т. Е. Удалите из сети) зараженный компьютер (ы). Отключите и отделите любые другие компьютеры или устройства, которые совместно используют сеть с зараженными компьютерами, которые не были полностью зашифрованы программой-вымогателем. Если возможно, соберите и обезопасьте все зараженные и потенциально зараженные компьютеры и устройства в центральном хранилище, четко пометив все компьютеры, которые были зашифрованы.

- Защитите свои резервные копии. Убедитесь, что данные резервного копирования находятся в автономном режиме и в безопасности. Если возможно, просканируйте данные резервной копии с помощью антивирусной программы, чтобы убедиться, что они не содержат вредоносных программ.

Интересуетесь, как ХАКЕРЫ обходят системы защиты? Подпишитесь на наш ТГ канал и хакеры будут обходить вас стороной.

Источник: www.securitylab.ru

Презентация на тему Методы заражения программ. Классификация вредоносного программного обеспечения

Понятие вредоносного программного обеспечения К вредоносному программному обеспечению относятся сетевые черви, компьютерные вирусы, троянские программы, хакерские утилиты и прочие программы, наносящие какой-либо вред компьютеру, на котором они запускаются, или другим

- Главная

- Информатика

- Методы заражения программ. Классификация вредоносного программного обеспечения

Слайды и текст этой презентации

Слайд 1Презентация на тему: Способы заражения программ

Выполнил: Кайдалов

Максим

Слайд 2Понятие вредоносного программного обеспечения

К вредоносному программному обеспечению

относятся сетевые черви, компьютерные вирусы, троянские программы,

хакерские утилиты и прочие программы, наносящие какой-либо вред компьютеру, на котором они запускаются, или другим компьютерам в сети.

Слайд 3Классификация вредоносного программного обеспечения

Слайд 4

Слайд 5Компьютерные вирусы

Существует несколько определений компьютерных вирусов.

«Компьютерный вирус

— это специально написанная, небольшая по размерам

программа (т. е. некоторая совокупность выполняемого кода), которая может «приписывать» себя к другим программам «заражать» их), создавать свои копии и внедрять их в файлы, системные области компьютера и т. д., а также выполнять различные нежелательные действия на компьютере»

«Компьютерным вирусом называется способная к самовоспроизводству и размножению программа, внедряющаяся в другие программы»

«Компьютерный вирус — фрагмент исполняемого кода, который копирует себя в другую программу (главную программу), модифицируя ее при этом. Дублируя себя, вирус заражает другие программы. Вирус выполняется только при запуске главной программы и вызывает ее непредсказуемое поведение, приводящее к уничтожению и искажению данных и программ».

«Компьютерный вирус — программа, имеющая возможность создавать свои дубликаты (не обязательно совпадающие с оригиналом) и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие объекты с целью искажения и уничтожения данных и программ.

При этом дубликаты сохраняют способность к дальнейшему распространению. Такие программы, как правило, составляются на языке ассемблера, никаких сообщений на экран дисплея не выдают. Переносятся при копировании с диска на диск либо по сети Интернет.

Слайд 6Первый вирус для PC

Первый вирус для PC

был обнаружен в январе 1986 года. Назывался

он Brain.A и распространялся «перекрестным опылением» — через дискеты.

Инфицируя загрузочный сектор машины, вирус приступал к копированию себя во все доступные файлы. Вирус был безопасен, не причинял никакого особого вреда, но именно он стал родоначальником длинной вереницы своих последователей, за прошедшие 20 лет успевших «эволюционировать» в порой весьма агрессивные «особи».

Вирусы же, поражающие загрузочный сектор, благополучно «вымерли» уже с 1995 года, когда против них появились достаточно эффективные средства борьбы, а сами дискеты почти перестали использоваться — появилась технология оптических носителей.

Слайд 7Классификация вирусов

Один из авторитетнейших «вирусологов» страны Евгений

Касперский предлагает условно классифицировать вирусы по следующим

по среде обитания вируса;

по способу заражения среды обитания;

по деструктивным возможностям;

по особенностям алгоритма вируса.

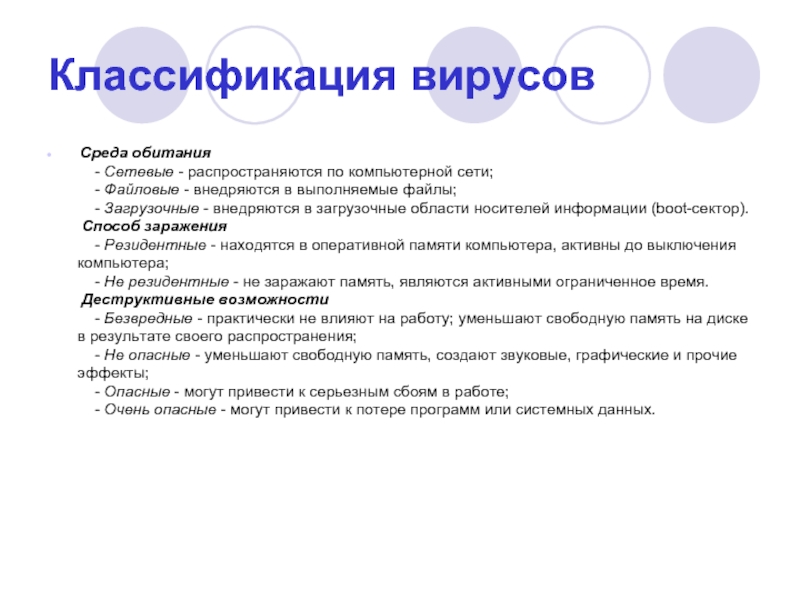

Слайд 8Классификация вирусов

Среда обитания — Сетевые — распространяются по

компьютерной сети; — Файловые — внедряются в выполняемые

файлы; — Загрузочные — внедряются в загрузочные области носителей информации (boot-сектор). Способ заражения — Резидентные — находятся в оперативной памяти компьютера, активны до выключения компьютера; — Не резидентные — не заражают память, являются активными ограниченное время. Деструктивные возможности — Безвредные — практически не влияют на работу; уменьшают свободную память на диске в результате своего распространения; — Не опасные — уменьшают свободную память, создают звуковые, графические и прочие эффекты; — Опасные — могут привести к серьезным сбоям в работе; — Очень опасные — могут привести к потере программ или системных данных.

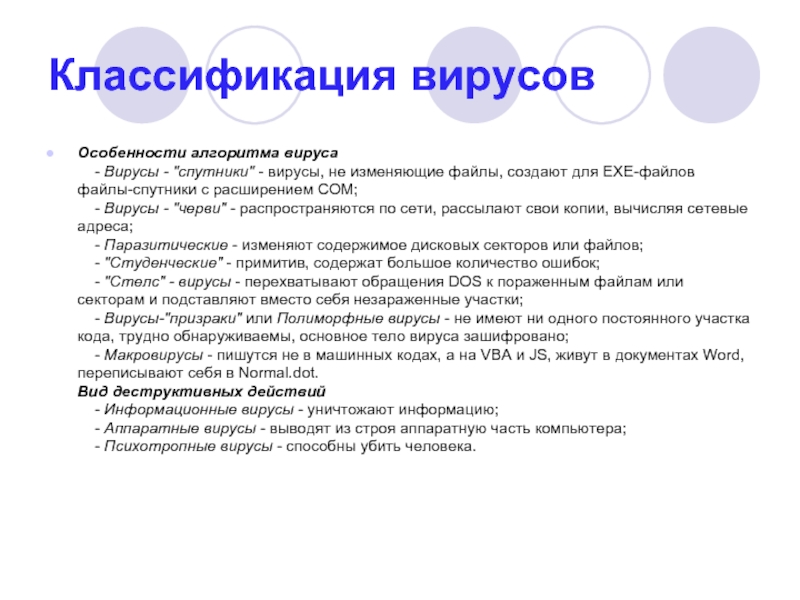

Слайд 9Классификация вирусов

Особенности алгоритма вируса — Вирусы —

«спутники» — вирусы, не изменяющие файлы, создают для

ЕХЕ-файлов файлы-спутники с расширением СОМ; — Вирусы — «черви» — распространяются по сети, рассылают свои копии, вычисляя сетевые адреса; — Паразитические — изменяют содержимое дисковых секторов или файлов; — «Студенческие» — примитив, содержат большое количество ошибок; — «Стелс» — вирусы — перехватывают обращения DOS к пораженным файлам или секторам и подставляют вместо себя незараженные участки; — Вирусы-«призраки» или Полиморфные вирусы — не имеют ни одного постоянного участка кода, трудно обнаруживаемы, основное тело вируса зашифровано; — Макровирусы — пишутся не в машинных кодах, а на VBA и JS, живут в документах Word, переписывают себя в Normal.dot. Вид деструктивных действий — Информационные вирусы — уничтожают информацию; — Аппаратные вирусы — выводят из строя аппаратную часть компьютера; — Психотропные вирусы — способны убить человека.

Слайд 10Загрузочные вирусы

Загрузочные вирусы заражают загрузочный (boot) сектор

флоппи-диска и boot-сектор или Master Boot Record

(MBR) винчестера. Принцип действия загрузочных вирусов основан на алгоритмах запуска операционной системы при включении или перезагрузке компьютера.

Слайд 11Файловые вирусы

К данной группе относятся вирусы, которые

при своем размножении тем или иным способом

используют файловую систему какой-либо ОС.

Внедрение файлового вируса возможно практически во все исполняемые файлы всех популярных ОС, а также динамические и виртуальные библиотеки драйверов (dll,VxD) и многие другие файлы.

Существуют вирусы, заражающие файлы, которые содержат исходные тексты программ, библиотечные или объектные модули. Возможна запись вируса и в файлы данных, но это случается либо в результате ошибки вируса, либо при проявлении его агрессивных свойств. Макро-вирусы также записывают свой код в файлы данных — документы или электронные таблицы, — однако эти вирусы настолько специфичны, что вынесены в отдельную группу.

По способу заражения файлов вирусы делятся на переписчиков («overwriting»), паразитические («parasitic»), компаньон-вирусы («companion»), «link»-вирусы, вирусы-черви и вирусы, заражающие объектные модули (OBJ), библиотеки компиляторов (LIB) и исходные тексты программ.

Слайд 12Переписчики — Overwriting вирусы

Данный метод заражения является

наиболее простым: вирус записывает свой код вместо

кода заражаемого файла, уничтожая его содержимое. Естественно, что при этом файл перестает работать и не восстанавливается. Такие вирусы очень быстро обнаруживают себя, так как операционная система и приложения довольно быстро перестают работать.

К разновидности overwriting-вирусов относятся вирусы, которые записываются вместо заголовка EXE-файлов. Основная часть файла при этом остается без изменений и продолжает нормально работать в соответствующей операционной системе, однако заголовок файла оказывается испорченным.

Слайд 13Вирусы паразиты (Parasitic)

К паразитическим относятся все файловые

вирусы, которые при распространении своих копий обязательно

изменяют содержимое файлов, оставляя сими файлы при этом полностью или частично работоспособными. Основными типами таких вирусов являются вирусы, записывающиеся в начало файлов («prepending»), в конец файлов («appending») и в середину файлов («inserting»). В свою очередь, внедрение вирусов в середину файлов происходит различными методами: путем переноса части файла в его конец или копирования своего кода в заведомо неиспользуемые данные файла («cavity»-вирусы).

Слайд 14Компаньон — вирусы

К категории «компаньон» относятся вирусы,

не изменяющие заражаемых файлов. Алгоритм работы этих

вирусов состоит в том, что для заражаемого файла создается файл-двойник, причем при запуске зараженного файла управление получает именно этот двойник, т.е. вирус.

Наиболее распространены компаньон — вирусы, использующие особенность DOS первым выполнять .COM-файл, если в одном каталоге присутствуют два файла с одним и тем же именем, но различными расширениями имени — .COM и .EXE. Такие вирусы создают для EXE-файлов файлы-спутники, имеющие то же самое имя, но с расширением .COM, например, для файла XCOPY.EXE создается файл XCOPY.COM. Вирус записывается в COM-файл и никак не изменяет EXE-файл. При запуске такого файла DOS первым обнаружит и выполнит COM-файл, т.е. вирус, который затем запустит и EXE-файл. Некоторые вирусы используют не только вариант COM-EXE, но также и BAT-COM-EXE.

Вторую группу составляют вирусы, которые при заражении переименовывают файл в какое-либо другое имя, запоминают его (для последующего запуска файла-хозяина) и записывают свой код на диск под именем заражаемого файла. Например, файл XCOPY.EXE переименовывается в XCOPY.EXD, а вирус записывается под именем XCOPY.EXE. При запуске управление получает код вируса, который затем запускает оригинальный XCOPY, хранящийся под именем XCOPY.EXD. Интересен тот факт, что данный метод работает, наверное, во всех операционных системах — подобного типа вирусы были обнаружены не только в DOS, но в Windows и OS/2.

В третью группу входят так называемые «Path-companion» вирусы, которые «играют» на особенностях DOS PATH. Они либо записывают свой код под именем заражаемого файла, но «выше» на один уровень PATH (DOS, таким образом, первым обнаружит и запустит файл-вирус), либо переносят файл-жертву на один подкаталог выше и т.д.

Слайд 15Файловые черви

Файловые черви (worms) являются, в некотором

смысле, разновидностью компаньон — вирусов, но при

этом никоим образом не связывают свое присутствие с каким-либо выполняемым файлом. При размножении они всего лишь копируют свой код в какие-либо каталоги дисков в надежде, что эти новые копии будут когда-либо запущены пользователем. Иногда эти вирусы дают своим копиям «специальные» имена, чтобы подтолкнуть пользователя на запуск своей копии — например, INSTALL.EXE или WINSTART.BAT.

Существуют вирусы-черви, записывающие свои копии в архивы (ARJ, ZIP, RAR и прочие). К таким вирусам относятся «ArjVirus» и «Winstart». Некоторые вирусы записывают команду запуска зараженного файла в BAT-файлы.

Не следует путать файловые вирусы-черви с сетевыми червями. Первые используют только файловые функции какой-либо операционной системы, вторые же при своем размножении пользуются сетевыми протоколами.

Слайд 16Link-вирусы

Link-вирусы, как и компаньон — вирусы не

изменяют физического содержимого файлов, однако при запуске

зараженного файла «заставляют» ОС выполнить свой код. Этой цели они достигают модификацией необходимых полей файловой системы.

На сегодняшний день известен единственный тип Link-вирусов — вирусы семейства «Dir_II». При заражении системы они записывают свое тело в последний кластер логического диска. При заражении файла вирусы корректируют лишь номер первого кластера файла, расположенный в соответствующем секторе каталога. Новый начальный кластер файла будет указывать на кластер, содержащий тело вируса. Таким образом, при заражении файлов их длины и содержимое кластеров диска, содержащих эти файлы, не изменяется, а на все зараженные файлы на одном логическом диске будет приходиться только одна копия вируса.

После заражения данные каталога указывают на вирус, т.е. при запуске файла управление получают не файлы, а вирус.

Слайд 17OBJ-, LIB-вирусы и вирусы в исходных текстах

Вирусы,

заражающие библиотеки компиляторов, объектные модули и исходные

тексты программ, достаточно экзотичны и практически не распространены. Всего их около десятка. Вирусы, заражающие OBJ- и LIB-файлы, записывают в них свой код в формате объектного модуля или библиотеки. Зараженный файл, таким образом, не является выполняемым и неспособен на дальнейшее распространение вируса в своем текущем состоянии.

Носителем же «живого» вируса становится COM- или EXE-файл, получаемый в процессе линковки зараженного OBJ/LIB-файла с другими объектными модулями и библиотеками. Таким образом, вирус распространяется в два этапа: на первом заражаются OBJ/LIB-файлы, на втором этапе (линковка) получается работоспособный вирус.

Заражение исходных текстов программ является логическим продолжением предыдущего метода размножения. При этом вирус добавляет к исходным текстам свой исходный код (в этом случае вирус должен содержать его в своем теле) или свой шестнадцатеричный дамп (что технически легче). Зараженный файл способен на дальнейшее распространение вируса только после компиляции и линковки.

Слайд 18Среда существования вирусов

Операционная система или приложение

может подвергнуться вирусному нападению в том случае,

если она имеет возможность запустить программу, не являющуюся частью самой системы. Данному условию удовлетворяют все популярные «настольные» операционные системы, многие офисные приложения, графические редакторы, системы проектирования и прочие программные комплексы, имеющие встроенные скриптовые языки.

Компьютерные вирусы, черви, троянские программы существуют для десятков операционных систем и приложений. В то же время существует огромное количество других операционных систем и приложений, для которых вредоносные программы пока не обнаружены. Что является причиной существования вредных программ в одних системах и отсутствия их в других?

Причиной появления подобных программ в конкретной операционной системе или приложении является одновременное выполнение следующих условий:

популярность, широкое распространение данной системы;

наличие разнообразной и достаточно полной документации по системе;

незащищенность системы или существование известных уязвимостей в системе безопасности.

Каждое перечисленное условие является необходимым, а выполнение всех трех условий одновременно является достаточным для появления разнообразных вредоносных программ.

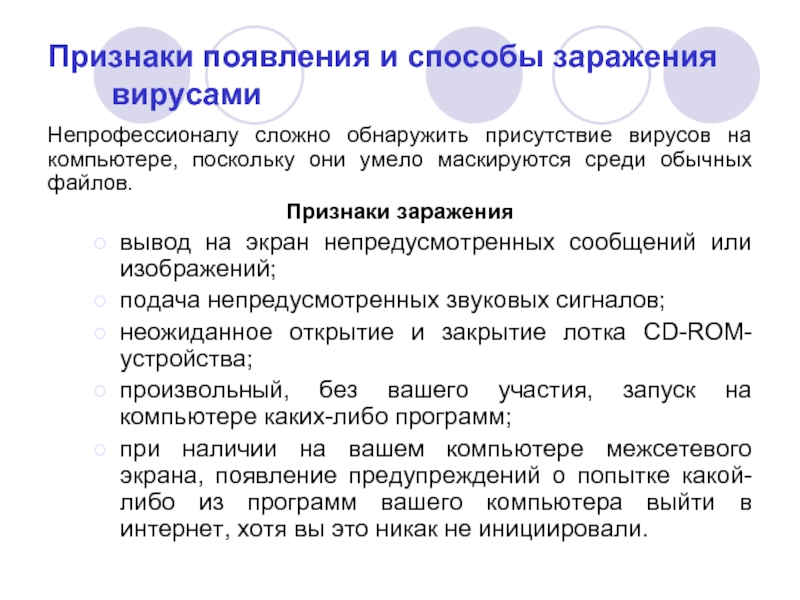

Слайд 19Признаки появления и способы заражения вирусами

Непрофессионалу сложно

обнаружить присутствие вирусов на компьютере, поскольку они

умело маскируются среди обычных файлов.

Признаки заражения

вывод на экран непредусмотренных сообщений или изображений;

подача непредусмотренных звуковых сигналов;

неожиданное открытие и закрытие лотка CD-ROM-устройства;

произвольный, без вашего участия, запуск на компьютере каких-либо программ;

при наличии на вашем компьютере межсетевого экрана, появление предупреждений о попытке какой-либо из программ вашего компьютера выйти в интернет, хотя вы это никак не инициировали.

Слайд 20Способы заражения программ

Можно выделить следующие способы заражения

программ:

— метод приписывания. Код вируса приписывается к

концу файла заражаемой программы, и тем или иным способом осуществляется переход вычислительного процесса на команды этого фрагмента;

— метод оттеснения. Код вируса располагается в начале зараженной программы, а тело самой программы приписывается к концу.

— метод вытеснения. Из начала (или середины) файла «изымается» фрагмент, равный по объему коду вируса, и приписывается к концу файла. Сам вирус записывается в освободившееся место. Разновидность метода вытеснения — когда оригинальное начало файла не сохраняется вообще. Такие программы не могут быть восстановлены никаким антивирусом.

— прочие методы. Сохранение вытесненного фрагмента программы в «кластерном хвосте» файла и пр.

Источник: thepresentation.ru