Всем салют, дорогие друзья! Довольно часто я получаю сообщения от вас с просьбами рассказать о том, как вскрыть пароль того или иного устройстве, файла, сайта и тому подобного.

Сегодняшняя статья станет для вас отличной шпаргалкой по этому делу, в ней я постарался рассказать о максимальном количестве ситуаций, которые могут быть вам интересны.

В конце статьи я так же поделюсь с вами словарями для перебора паролей. Вы сможете скачать их себе и использовать совершенно бесплатно.

(кликабельно)

- Взлом пароля на архивах .RAR и .ZIP

- Обход пароля с помощью взлома сканера отпечатков пальца

- Взлом пароля от чужого Wi-Fi

- Поиск пароля от почты в слитых базах

- Взлом пароля от Instagram с помощью Bruteforce

- Взлом пароля блокировки на Android

- Словари для перебора паролей

1. Взлом пароля на архивах .RAR и .ZIP

Тут все довольно просто. Существует достаточно большое кол-во программ, позволяющих вскрыть пароль на архив методом брутфорса (перебора пароля).

10 ПРОГРАММ ДЛЯ ВЗЛОМА ПАРОЛЕЙ 2018

✅ Для примера рассмотрим программу PassFab for RAR portable

Итак, для начала вам надо через кнопку в главном окне добавить архив, который имеет забытый вами пароль, а уже потом, чуть ниже, вы сможете просмотреть более детальную информацию, например степень защиты, далее идет сложность, если видим надпись «очень сложная», конечно придется подождать, прежде чем расшифровать пароль, если видим другой вариант, все будет намного быстрее.

Для того, чтобы распаковать архив, который защищен вам надо выбрать один из трех предложенных методов:

1 Вариант предлагает вам воспользоваться словарем, авторы пишут о том, что это самый быстрый метод, практически мгновенно он работает и вам достаточно только иметь на своем ПК этот словарь. Конечно он есть не у каждого, поэтому если данный метод у вас в приоритете, выбираем его и нажимаем на винтик справа, перед нами откроется окно в котором разработчики предлагают скачать данный словарь, который по их мнению, будет максимально полный, соглашаемся на процедуру, получаем словарь, собственно можно приступать к расшифровке пароля. Дополнительные словари я подарю вам в конце статьи.

2 вариант более детальный, потому что предлагает произвести атаку используя маску, некий шаблон поиска, если вы в этом плохо разбираетесь, не переживайте, я уже писал выше, Русская поддержка поможет вам разобраться со всеми тонкостями. В общем выбрали этот вариант, справа опять появился винтик, нажимаем на него и открывается окно с нужными настройками. Тут от вас требуется задать длину пароля, от минимальной до максимальной, допустим вы просто решили, что пароль не может быть более 6 символов, так и указываем от 1 до 6. Далее, очень важно установить набор символов, надо просто указать какие, как вы думаете, могут использоваться символы в пароле, есть ли там цифры, могут ли быть заглавные буквы или только строчные, в общем настраиваем все. Последнее, надо указать суффикс и префикс, я думаю не стоит расписывать о чем идет речь, все мы знаем со школы.

Как взломать wifi соседа на 100%

Собственно на этом можно считать, что программа для подбора пароля полностью настроена и готова к работе, но есть небольшой отступление.

3 вариант, он комбинированный, то есть включает в себя оба предыдущих варианта, тут вам и маска и словарь сразу, поэтому продолжительность его будет в несколько раз дольше, не стоит ждать быстрого нахождения пароля, но зато, это самый надежный способ.

Источник: www.hackerplace.org

Подбираем пароли с помощью Google Chrome

Согласно многочисленным исследованиям в области компьютерной безопасности, в ТОП-3 уязвимостей информационных систем входит подбор пароля.

Почти для каждой информационной системы сегодня существуют свои дефолтные учётные записи, которые широко распространены в сети Интернет. Например, их можно взять отсюда.

В случае, если мы имеем какой-либо портал, где пользователи – это люди, то бОльшую часть уязвимых слабых паролей можно отнести к одной из 4 групп:

- Пароли, входящие в топ самых популярных фраз (такие как «123456», «password», и т.п.).

- Пароли, представляющие собой сочетание клавиш – так называемые keyboard-walks пароли (например, «qwerty», «qazwsx», и т.п.).

- Пароли – искажённые логины («user123», «user321», и т.п.).

- Либо использование в качестве пароля популярных русских слов или имён в «перевёрнутой» раскладке («ljcneg», «fylhtq») .

Вся беда в том, что большинство людей – причем как рядовых пользователей, так и администраторов систем – стремится использовать легко запоминающиеся пароли.

Из выделенных групп частых паролей вытекает, что при подборе пароля можно использовать соответственно 4 методики создания словарей:

- По данным сервиса haveibeenpwned.com, на сегодняшний день масштаб всеобщих утечек подбирается к цифре 5 миллиардов (вспомните myspace, linkedin, adobe и т.п). На основе части данных утечек можно выделить топ-1000 наиболее распространенных паролей. Например, так:

cat antipublic/ exploitin/ | sed -rn ‘s/[^:]+:(.)/1/p’ | sort | uniq -c | sort -n -r | head 1000 > top1000.txt* - Чуть больше года назад от создателя инструмента hashcat появилась замечательная утилита kwprocessor. С помощью нее можно сгенерировать все возможные сочетания клавиш под любую раскладку клавиатуры:

kwp basechars/tiny.base keymaps/en.keymap routes/2-to-10-max-3-direction-changes.route | len.bin 6 100 > keywalks.txt - Получение достаточно большого количества искажений для некоторого имени пользователя проще всего сделать при помощи набора правил утилиты hashcat:

hashcat -r /usr/share/hashcat/rules/leetspeak.rule logins.txt —stdout > login_mutations.txt - Аналогично первому пункту списка, можно взять за основу словаря масштабные утечки русскоязычных ресурсов.

Собранные наборы паролей в дальнейшем могут быть «скормлены» таким утилитам как hydra, medusa, ncrack или patator, в зависимости от тестируемого сервиса.

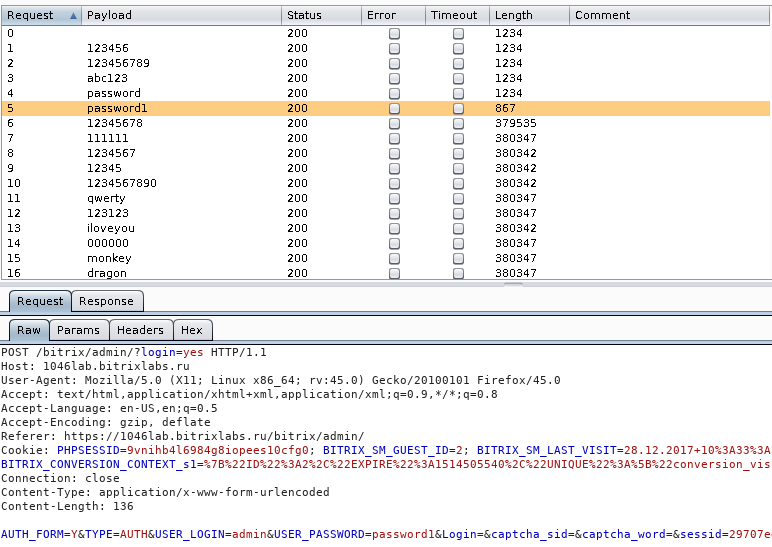

В случае, если аутентификация реализована через web, а именно через http-формы (то есть не http-basic/digest аутентификация), то удобнее всего воспользоваться функционалом intruder от burp suite free (Рисунок 1).

Рисунок 1 — Bruteforce-атака подручными средствами

В случае с burp нужно внимательно следить за размером ответа: изменение размера ответа можешь означать, что логин или пароль присутствует в системе.

Также при bruteforce-атаках на web возможны сложности (и речь даже не про captcha):

- Во-первых, при каждой отправке формы может использоваться токен. И после каждой неудачной попытки он может меняться.

- Во-вторых, нет точного образца ответа сервера в случае, если пароль угадан. Более того, возможны ситуации, когда ответ на правильные и неправильные учётные данные будет идентичен, а в ответе будет просто идти редирект через заголовок Location, где уже в дальнейшем будет ясно об успешности попытки входа.

- В-третьих, некоторые веб-сервисы при аутентификации не отправляют введённые учётные данные, как они были введены, открытым текстом. Речь про случаи, когда используется client-side хэширования, причем сами хэш-функции могут быть уникальными (не md5, sha-x и т.п.).

Впрочем, для этих сложностей можно предложить решения:

- Разработка скрипта, который будет парсить ответ от сервера, находить там токен, после чего подставлять его в следующий запрос.

- Разработка скрипта, выполняющего при каждом ответе редирект и сравнение длины полученного ответа.

- Анализ javascript-кода, выполняющего те или иные преобразования с введёнными данными, а после реализация данного алгоритма в своем скрипте.

Конечно, эти случаи не так часты. Однако порою, встретив подобную веб-форму, мы лишь вручную вводим туда дефолтные учётные записи и что-то тривиальное типа admin:admin.

Но что если производить брутфорс не на уровне http, а выше, на уровне интерфейса пользователя? Ведь если внедрить в контекст тестируемого веб-приложения javascript-код, который в цикле будет подставлять в форму заданные логин/пароли и отправлять её, то достаточно легко удастся обойти все перечисленные ранее сложности. Ведь по сути, вся работа при этом совершается браузером.

Реализовать это можно с помощью расширения для браузера greasemonkey и собственного javascript-кода, который будет жёстко заточен под разметку данной html-страницы. Но писать каждый раз js-код для каждой новой страницы неудобно. Удобнее всего было бы иметь всё это в виде отдельного расширения, в данном случае – для Google Chrome.

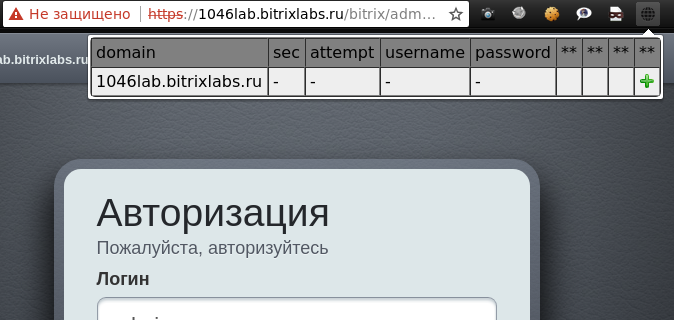

Всё, что потребуется, чтобы воспользоваться www_brute – это открыть какой-либо интересующий сайт и нажать на иконку расширения. Если всё сделано правильно, то появится примерно следующее (Рисунок 2).

Рисунок 2 — Добавление новой цели

Чтобы приступить к настройке брутфорса, нужно нажать на единственную кнопку – «плюс».

Вся настройка проста и сводится к двум моментам:

- Выбор полей ввода данных — кнопка со стрелкой.

- Выбор данных для ввода — следующая кнопка.

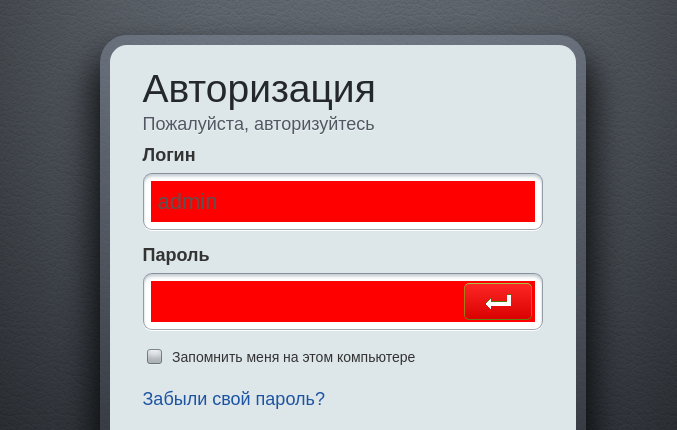

Перед выбором полей для ввода логина и пароля на странице сайта с формой, которую предстоит атаковать, будет внедрён скрипт, который последовательно отловит три нажатия на элементы страницы. Этими элементами должны быть поле username, password и кнопка отправки формы. Перечисленные элементы должны быть выбраны именно в данной последовательности (Рисунок 3).

Рисунок 3 — Выбор полей для ввода

При каждом нажатии на соответствующий элемент он будет становиться красным, что подтверждает его выбор. После выбора кнопки отправки данных страница может перезагрузиться (если она не использует ajax), в таком случае красное выделение пропадёт, но это нормально.

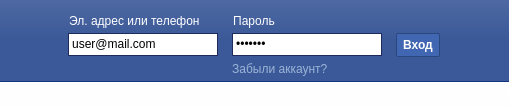

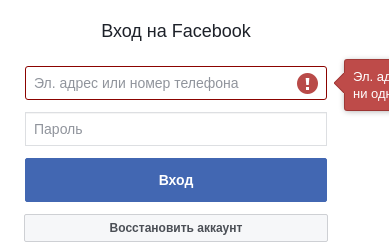

Тут очень важно отметить, что элементы ввода запоминаются по html-атрибутам и их значениям. Поэтому, если после отправки формы сайт «нарисует» другую форму, то при следующей попытке подбора поле ввода не будет найдено. Хотя логика поиска полей ввода допускает не полное соответствие атрибутов, всё же данную настройку лучше производить уже после хотя бы одной неудачной отправки учётных данных. Пример – facebook.com (Рисунки 4 и 5).

Рисунок 4 — Форма до первой попытки входа

Рисунок 5 — Форма после первой попытки входа

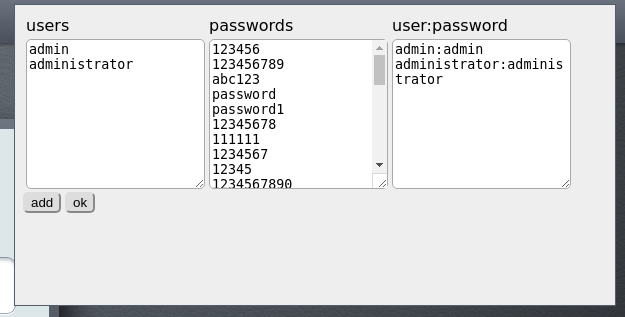

Словари поддерживаются для имен пользователей, паролей и фиксированных пар логин: пароль (combo) (Рисунок 6).

Рисунок 6 — Словари для bruteforce-атаки

Поскольку combo-словари используются для дефолтных учётных записей либо утечек, то вначале будут выбраны именно они. Затем будет выполнен полный перебор всех сочетаний имён пользователей и логинов. Причём будет выполнен перебор по каждому паролю всех логинов – для минимизации возможных блокировок пользователей при неудачных попытках. Итого общее количество попыток можно будет вычислить по формуле:

length(combo) + length(passwords) * length(users)

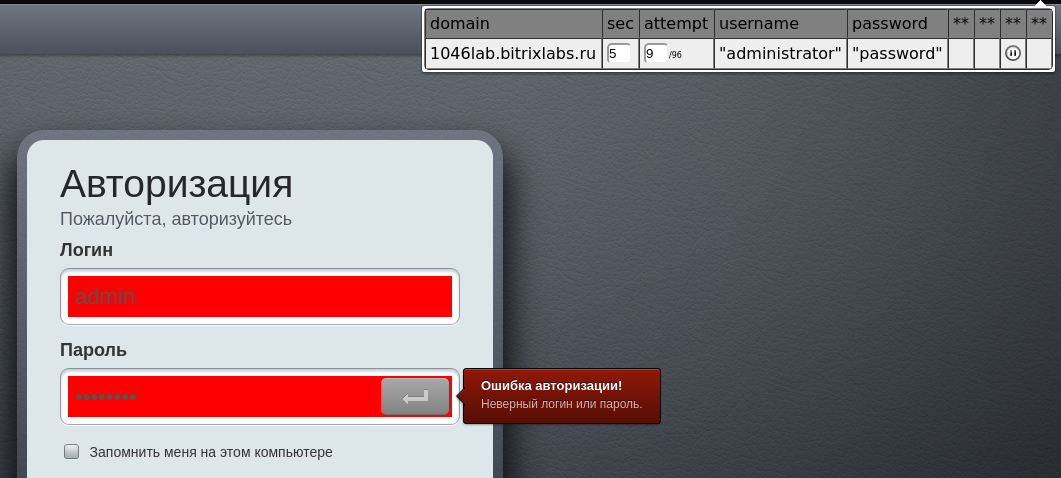

По окончании всех настроек можно начинать:

Рисунок 7 — Bruteforce-атака в действии

Значения username и password в popup-окне расширения — это следующие кандидаты на ввод.

Логика работы достаточно проста и заключается в переборе всех заданных сочетаний логин/пароль, а так же пар логин: пароль в цикле до тех пор пока:

- не кончится словарь;

- не исчезнет поле ввода – что может означать успешность входа (либо блокировку).

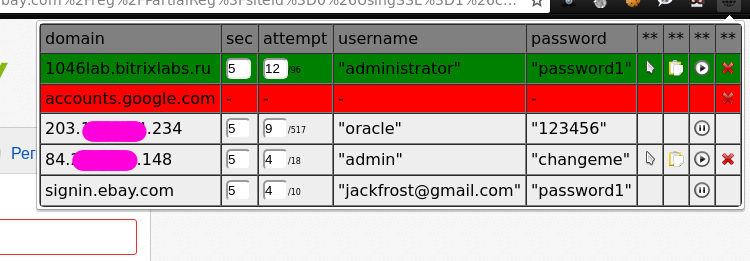

Вся статистика подбора пароля отображается в режиме реального времени:

Рисунок 8 — Процесс bruteforce-атаки на множество целей

Зелёным выделено то, что удалось подобрать, красным — безуспешная попытка. В ходе работы можно спокойно переключиться на другую вкладку либо полностью свернуть окно браузера, ведь как мы помним, брутфорс делает сам браузер, а мы лишь немного ему в этом помогаем.

Перебор пароля можно легко «распараллелить». Для этого достаточно просто открыть ещё одну или несколько вкладок на том же домене.

В любой момент времени брутфорс любого сайта может быть поставлен на паузу. Стоит заметить, что плагин не имеет обратной связи с ответами сервера, поэтому (особенно в случае с ajax) нужно правильно выбрать интервал между попытками. Не рекомендуется ставить слишком маленькое значение интервала.

Конечно данный способ никак не обходит такую вещь, как captcha, так что брутфорс таких вещей, как gmail.com и им подобных, продлится не долго. Однако в сочетании с proxy/vpn можно что-нибудь придумать.

Что же касается таких вещей, как брутфорс админок разных CMS, систем мониторинга, самописных сайтов и прочих вещей, которыми обычно пестрят сетевые периметры разных компаний, то данный способ подходит как нельзя лучше.

Плагин для chrome, а так же словарь для топ-1000 паролей доступен на тут и в webstore.

Источник: habr.com

Как взломать пароль?

Не паникуйте, если пароль к зашифрованному файлу утерян. Специальные взломщики паролей помогают сделать искомый код доступа читаемым. Сколько времени занимает этот процесс, является решающим вопросом для хорошей защиты.

Рекомендуется установить защиту паролем, особенно для конфиденциальных документов, таких как финансовые и корпоративные документы или личные напоминания. Программы Office от Microsoft поставляются со встроенной защитой, где вы можете установить пароль через «Файл -> Информация -> Защитить документ -> Зашифровать паролем».

С Excel вы, естественно, защищаете рабочую книгу, а не документ, с PowerPoint — презентацию. Программы шифруют документы по методу AES-128 с SHA-2. Специалисты считают это очень безопасным. Программы шифруют документы по методу AES-128 с SHA-2. Специалисты считают это очень безопасным.

Acrobat Reader также имеет шифрование, которое можно найти в разделе «Файл -> Защита паролем». Тем не менее, это бесплатно только в течение семидневного тестового периода, после чего вы платите 17,84 евро в месяц с годовой подпиской для защиты ваших PDF-файлов.

С другой стороны, шифрование ZIP-файлов с помощью инструмента с открытым исходным кодом 7-Zip является бесплатным . Там у вас есть выбор между стандартным методом Zip Crypto и AES-256. В то время как метод Zip Crypto, упомянутый первым, сравнительно небезопасен, AES-256 считается практически невзламываемым.

Но каким бы сильным ни был метод шифрования, почти всегда есть способ взломать пароль: попробовать тысячи или даже миллионы популярных паролей и случайных комбинаций символов. Однако чем длиннее и необычнее пароль, тем больше времени требуется на его расшифровку. С другой стороны, короткие и простые пароли из словарей часто можно взломать за несколько минут или даже секунд. Здесь в игру вступает инструмент Джона Потрошителя .

Hacker Paragraph: Инструменты для взлома разрешены?

Согласно разделу 202c Уголовного кодекса, шпионаж или перехват паролей с целью получения доступа к дополнительным данным запрещены. Это также относится к соответствующему программному обеспечению: Любой, кто производит компьютерные программы с целью совершения такого действия, приобретает их для себя или для кого-либо еще, продает их, делает их доступными для других, распространяет их или делает их доступными иным образом. будет наказан лишением свободы на срок до одного года или штрафом, говорится в действующем уголовном кодексе («хакерский параграф»).

Значит, все инструменты для взлома не являются незаконными? Нет, постановил Федеральный конституционный суд. «Инструменты двойного назначения», которые могут использоваться как для анализа безопасности сетей, так и для совершения преступлений в соответствии с положениями Уголовного кодекса, не являются подходящим объектом преступления по смыслу статьи 202с. Этот тип программного обеспечения не был разработан с намерение Судьи в Карлсруэ постановили, что им не разрешается использовать их для шпионажа или для перехвата данных.

Однако вы можете использовать программное обеспечение только для взлома собственных паролей, в противном случае вы будете привлечены к ответственности!

Первая версия John the Ripper появилась в 1996 году и предназначалась для рынка Unix. Он наиболее близок к варианту John the Ripper Pro, доступному сегодня для Linux и Mac OS X. Существует версия с открытым исходным кодом для Windows с ником «Jumbo», которая доступна в 32-битной и 64-битной версии.ОС Х доступна.

Для Windows существует версия с открытым исходным кодом под названием «Jumbo». . Создатели проекта Openwall также предлагают облачную версию, но для ее использования вам потребуется учетная запись Amazon Web Services (AWS). Сегодня John the Ripper в основном используется как инструмент для пентестов. Это краткая форма тестов на проникновение, обозначающая поиск уязвимостей в компьютерной системе. Таким образом, отделы безопасности и охранные компании хотят обнаруживать и устранять бреши в системе безопасности до того, как злоумышленники активно воспользуются ими.

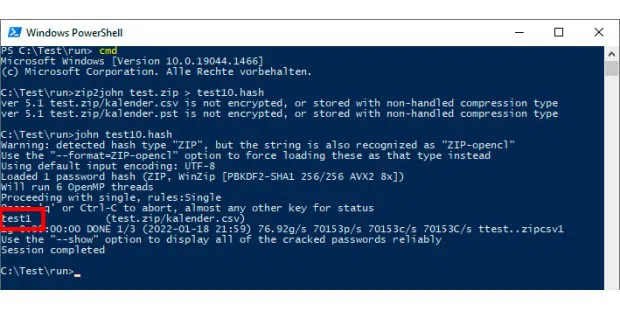

Расшифровать ZIP-файлы

Расшифровка пароля ZIP-файла — это двухэтапный процесс. Сначала вы извлекаете хэш пароля из архива, затем Джон Потрошитель определяет пароль из хэша.

Хэш пароля используется программами сжатия, чтобы пароль не был в виде простого текста в ZIP-файле. Следовательно, пароль преобразуется алгоритмом таким образом, что хеш-значение нельзя использовать для идентификации пароля. Вот почему John the Ripper использует другой подход: программа просто перебирает часто используемые пароли и строки символов, пока один из них не приведет к тому же хэшу через алгоритм шифрования.

Как действовать: После распаковки John the Ripper вы обнаружите в папке «run» различные утилиты. Среди прочего вы увидите zip2john.exe, инструмент для извлечения хэша пароля из ZIP-архивов. Предполагая, что защищенный паролем файл pcwelt.zip находится в папке c:Temp, введите следующую команду в папке «Выполнить» в командной строке:

zip2john c:Temppcwelt.zip > pcwelt.hash

Новый файл pcwelt.hash теперь отображается в «выполнить». Только теперь в игру вступает Джон Потрошитель: Далее введите команду

john pc welt.hash

а. Для часто используемых паролей программе требуется всего доля секунды, чтобы отобразить пароль. Даже если пароль состоит всего из нескольких символов, Джон Потрошитель обычно может подобрать его за несколько минут.

С более длинными паролями вы должны немного облегчить работу программы. Полезно, если вы помните длину пароля или его части. Например, если вы уверены, что пароль содержит от восьми до двенадцати символов, введите

john pcwelt.hash min-length=8 max-length=12

Если, с другой стороны, вы считаете, что пароль начинается с «pcwelt», а затем следует год, вы можете передать его Джону Потрошителю с параметром «-mask»: С помощью команды

john pcwelt.hash mask=pcwelt?d?d?d?d

сообщить программному обеспечению, что за «pcwelt» следуют четыре числа («d» означает «цифры»). Если это четыре буквы, введите ?a?a?a?a. Вы также можете смешивать заполнители для комбинаций букв и цифр: ?a?d?d?a может означать «c13d».

Если вы хотите, чтобы Джон Потрошитель использовал только прописные буквы, используйте ?u («верхний регистр»), а строчные — ?l («нижний регистр»). Если, как вы помните, пароль состоит только из цифр, используйте параметр -incremental=digits.

Точно так же вы можете использовать программу для взлома RAR-архивов. Затем просто используйте rar2john.exe для извлечения хеш-значения.

Способы взлома пароля

Джон Потрошитель использует два метода, чтобы найти пароль для защищенного файла. С одной стороны, он пробует пароли из предоставленного списка паролей. Вы можете найти этот список в файле password.lst. Он содержит тысячи часто используемых паролей из англоязычного мира.

По ссылке www.openwall.com/wordlists вы можете загрузить дополнительные списки паролей для дополнительных языков из Openwall Project за отдельную плату. На https://download.openwall.net вы также найдете урезанные, но бесплатные версии этих списков слов.

Во-вторых, программа проверяет комбинации букв, цифр и символов в качестве паролей. Поиск в этом добавочном режиме потенциально может занять бесконечное количество времени, поскольку количество возможных комбинаций бесконечно для любой длины пароля. Вы можете ограничить процесс, определив максимальную длину пароля, как описано в тексте.

Помимо этих двух способов, есть и третий способ взлома пароля, который Джон Потрошитель не использует. Основной причиной, вероятно, является высокий спрос на складские помещения. При поиске паролей с помощью Rainbow Tables инструмент для взлома использует подготовленные хэши часто используемых паролей и любую комбинацию символов. Такие таблицы часто содержат миллионы хеш-значений и могут иметь размер в несколько гигабайт. есть гигабайты .

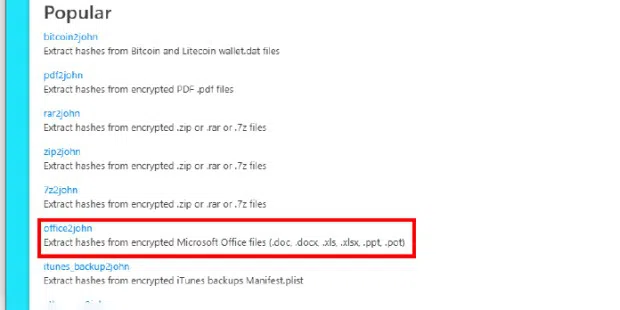

Зашифрованные офисные документы: Word,Excel,Microsoft Office.

John the Ripper обрабатывает не только архивные файлы, но и целый ряд других форматов. В папке «Выполнить» вы можете найти такие файлы, как office2john.py или pdf2john.py , чтобы извлечь хэш-значение из файлов Office или PDF. Суффикс py указывает на сценарий Python.

К сожалению, даже с установленным интерпретатором Python (вы можете найти такую программу в MicrosoftStore) невозможно прочитать хеш-значение с помощью этих инструментов. Очевидно, что они несовместимы с Windows и работают только под Linux. Если вы хотите попробовать: сообщество Джона Потрошителя рекомендует Kali Linux, оптимизированную для ручного тестирования.

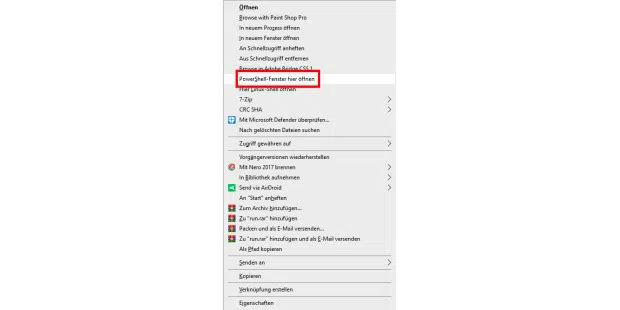

Поэтому пользователям Windows приходится делать небольшой обходной путь. Вы можете найти в Интернете службу по адресу https://hashes.com , которая предлагает бесплатное извлечение хеш-значений из файлов различных форматов. Затем вы сохраняете хэш локально на жестком диске в текстовом файле и расшифровываете его Джону Потрошителю.

Инструкция: Перейдите на сайт hashes.com, откройте меню «Инструменты» и щелкните *john Hash Extractor. На следующей странице приведен список поддерживаемых форматов, включая pdf-2john, 7z2john или keepass2john. Чтобы открыть защищенный паролем файл из Word , Excel или Powerpoint щелкните office2john. Нажмите «Сначала выберите файл», выберите защищенный файл и подтвердите, нажав «Отправить».

Hashes.com почти мгновенно показывает значение хеш-функции. Выделите текстовую строку, щелкните правой кнопкой мыши и выберите «Копировать». Откройте Проводник и щелкните правой кнопкой мыши папку «Выполнить» Джона Потрошителя. Нажмите «Создать -> Текстовый документ» и дайте файлу любое имя.

Откройте его двойным кликом и вставьте значение хеша через «Правка -> Вставить» или сочетание клавиш Ctrl-v. Закройте текстовый файл и нажмите «Сохранить».

Откройте командную строку в папке «Выполнить» и введите команду john [имя текстового файла]. Джон Потрошитель теперь начнет расшифровку и, наконец, отобразит пароль. Также попробуйте другие экстракторы хэшей, которые предлагает hashes.com. Процедура идентична расшифровке документов Office.

Собственные тесты для ваших паролей

John the Ripper в первую очередь предназначен для поиска слабых паролей, которые злоумышленник может взломать за считанные секунды. Именно так вы должны использовать инструмент: просто попробуйте, сколько времени требуется программе, чтобы определить ваши самые важные пароли для онлайн-банкинга или интернет-магазинов.

Попробуйте использовать эти пароли, например, для шифрования ZIP-файла, и дайте Джону Потрошителю его взломать. Однако следует учитывать, что злоумышленники часто используют не только один ПК для взлома паролей, но и арендуют вычислительные мощности, например, в облаке. Когда дело доходит до выбора пароля, основной принцип — «многое помогает многим»: чем длиннее и сложнее пароль, тем дольше он может противостоять таким атакам.

Взломать пароль Windows

Windows хранит пароли своих пользователей в файле базы данных под названием SAM, что означает Security Accounts Manager. Вы можете найти файл в папке C:WindowsSystem32config. Пароли содержатся там в виде хеш-значений, которые можно расшифровать с помощью John the Ripper. Проблема с этим: Невозможно получить доступ к базе данных во время работы Windows, операционная система блокирует доступ.

Такие инструменты, как pwdump или Hash Suite, по-прежнему обещают иметь доступ к SAM и считывать хеш-значения. Но как только эти программы загружались, антивирусный сканер запускался в тесте и сообщал о троянских и бэкдор-вирусах. Менеджер учетных записей безопасности . Вы можете найти файл в папке C:WindowsSystem32config.

Пароли содержатся там в виде хеш-значений, которые можно расшифровать с помощью John the Ripper. Проблема с этим: Невозможно получить доступ к базе данных во время работы Windows, операционная система блокирует доступ. Такие инструменты, как pwdump или Hash Suite, по-прежнему обещают иметь доступ к SAM и считывать хеш-значения. Но как только эти программы были загружены , антивирусный сканер запускался в тесте и сообщал о троянских и бэкдор-вирусах.

Другой безопасный метод — использовать live CD с Linux. С его помощью загрузите свой ПК с Windows, смонтируйте раздел Windows, а затем получите доступ к файлу SAM.

Источник: rapapida.ru