Законно копирование программного обеспечения вполне возможно, при наличии обоснования указанного в законе, при этом, конечно, желательно быль » правомерным владельцем программы» (п. 1 ст. 25 Закона РФ » Об авторском праве и смежных правах» ).

1.1.26 Использование или распространение противозаконных программ

и их носителей

В зависимости от характера вреда возможно наступление гражданско-правовой ответственности.

Статья предусматривает уголовную ответственность за создание программ для ЭВМ или их модификацию, заведомо приводящее к несанкционированному уничтожению, блокированию и модификации, либо копированию информации, нарушению работы информационных систем, а равно использование таких программ или машинных носителей с такими программами.

Статья защищает права владельца компьютерной системы на неприкосновенность находящейся в ней информации.

Деятельность в компьютерной сети

Уголовное законодательство предусматривает два случая наступления ответственности за деяния связанные с компьютерной сетью:

ЖУТКИЙ ВИРУС В JPG КАРТИНКЕ. ЭТО КАК? | Как его удалить? Как от этого защититься? | UnderMind

а) Статья 272 УК РФ (Неправомерный доступ к компьютерной информации).

б) Статья 274 УК РФ (Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети) предусматривает ответственность за » нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети лицом, имеющим доступ к ЭВМ, системе ЭВМ или их сети, повлекшее уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред».

Все выше рассмотренное можно с определенной долей условности считать верным лишь при условии, что компьютер (компьютерная информация, сеть) используется как конечная цель деятельности, а если этот инструментарий рассматривать как средство (например, для искажения информации на счете в банке) то тут возможна ответственность и по другим статьям УК РФ.

Вредоносные программы.

Программой с потенциально опасными последствиями назовем программу или часть программы, которая способна выполнить одно из следующих действий:

— скрыть признаки своего присутствия в программной среде ПЭВМ;

— самодублироваться, ассоциировать себя с другими программами и/или переносить свои фрагменты в какие-либо области оперативной или внешней памяти, не принадлежащие программе;

— изменять код программ в оперативной или внешней памяти;

— сохранять фрагменты информации из оперативной памяти в некоторых областях внешней памяти (локальных или удаленных);

Компьютерным вирусом называется программа, которая может создавать свои копии (не обязательно совпадающие с оригиналом) и внедрять их в файлы, системные области компьютера, сети и так далее. При этом копии сохраняют способность дальнейшего распространения.

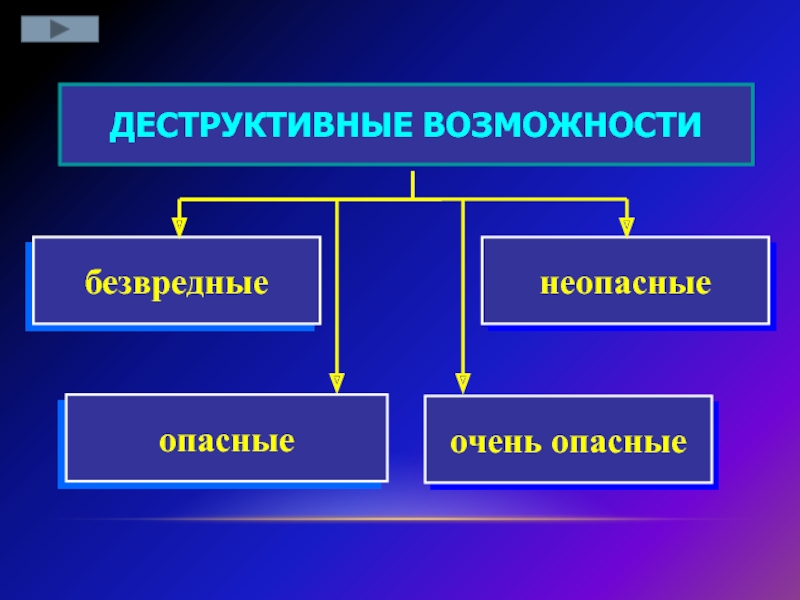

По деструктивным возможностям вирусы можно разделить на:

— безвредные, никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения);

— неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и прочими эффектами;

Как сделать вирус? | Как стать хакером? | CMD Windows 2

— опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера;

— очень опасные вирусы, которые могут привести к потере программ, уничтожить данные, способствовать ускоренному износу или повреждению частей механизмов.

Люком называется не описанная в документации на программный продукт возможность работы с этим программным продуктом. Сущность использования люков состоит в том, что при выполнении пользователем некоторых не описанных в документации действий он получает доступ к возможностям и данным, которые в обычных условиях для него закрыты (в частности — выход в привилегированный режим). Люки чаще всего являются результатом забывчивости разработчиков. Люк (или люки) может присутствовать в программе ввиду того, что программист:

1) забыл удалить его;

2) умышленно оставил его в программе для обеспечения тестирования или выполнения оставшейся части отладки;

3) умышленно оставил его в программе в интересах облегчения окончательной сборки конечного программного продукта;

4) умышленно оставил его в программе с тем, чтобы иметь скрытое средство доступа к программе уже после того, как она вошла в состав конечного продукта.

3. Троянский конь.

Троянская программа — это программа, которая выполняет действия, направленные против пользователя. Она собирает и передает владельцам конфиденциальную информацию о пользователе, выполняет несанкционированные или деструктивные действия, несанкционированная загрузка ПО.

4. Логическая бомба.

» Логической бомбой» обычно называют программу или даже участок кода в программе, реализующий некоторую функцию при выполнении определенного условия.

5. Программная закладка.

— сохранение фрагментов информации, возникающей при работе пользователей, прикладных программ, вводе-выводе данных, во внешней памяти сети;

— изменение алгоритмов функционирования прикладных программ

— навязывание некоторого режима работы, либо замена записываемой информации информацией, навязанной закладкой (например, при выводе на экран слово » неверно» заменяется словом » верно», а » рубль» — » доллар» и т.д.).

RAID-массивы.

RAID- Redundant Arrays of Inexpensive Discs («Избыточный массив недорогих дисков»).

Отказоустойчивость достигается за счет избыточности. То есть часть емкости дискового пространства отводится для служебных целей, становясь недоступной для пользователя.

1. При параллельном доступе дисковое пространство разбивается на блоки (полоски) для записи данных. Аналогично информация, подлежащая записи на диск, разбивается на такие же блоки.

1. При независимом доступе все данные отдельного запроса записываются на отдельный диск, то есть ситуация идентична работе с одним диском. Преимущество модели с параллельным доступом в том, что при одновременном поступлении нескольких запросов на запись (чтение) все они будут выполняться независимо, на отдельных дисках.

В соответствии с различными типами доступа существуют и различные типы RAID-массивов, которые принято характеризовать уровнями RAID. Кроме типа доступа, уровни RAID различаются способом размещения и формирования избыточной информации.

RAID уровня 0 не является избыточным массивом и соответственно не обеспечивает надежности хранения данных. Тем не менее, данный уровень находит широкое применение в случаях, когда необходимо обеспечить высокую производительность дисковой подсистемы. При создании RAID-массива уровня 0 информация разбивается на блоки, которые записываются на отдельные диски, то есть создается система с параллельным доступом (если, конечно, размер блока это позволяет).

1.3 RAID I (Mirrored disk)

RAID уровня 1 — это массив дисков со 100-процентной избыточностью. То есть данные при этом просто полностью дублируются, за счет чего достигается очень высокий уровень надежности (как и стоимости). Для реализации уровня 1 не требуется предварительно разбивать диски и данные на блоки. В простейшем случае два диска содержат одинаковую информацию и являются одним логическим диском.

При выходе из строя одного диска его функции выполняет другой (что абсолютно прозрачно для пользователя). Этот уровень удваивает скорость считывания информации.

RAID уровня 2 — это схема резервирования данных с использованием кода Хэмминга для коррекции ошибок. Код Хэмминга, формирующий контрольное слово, основан на использовании поразрядной операции «исключающего ИЛИ» (ХОR) (употребляется также название «неравнозначность»). Само контрольное слово, полученное по алгоритму Хэмминга, — это инверсия результата поразрядной операции исключающего ИЛИ номеров тех информационных разрядов слова, значения которых равны 1.

RAID уровня 3 — это отказоустойчивый массив с параллельным вводом-выводом и одним дополнительным диском, на который записывается контрольная информация. При записи поток данных разбивается на блоки на уровне байт и записывается одновременно на все диски массива, кроме выделенного для хранения контрольное информации. Для вычисления контрольной информации используется операция «исключающего ИЛИ» (XOR), применяемая к записываемым блокам данных.

RAID уровня 4 — это отказоустойчивый массив независимых дисков с одним диском для хранения контрольных сумм. RAID 4 во многом схож с RAID 3, но отличается от последнего прежде всего значительно большим размером блока записываемых данных (большим, чем размер записываемых данных). В этом и есть главное различие между RAID 3 и RAID 4.

RAID уровня 5 — это отказоустойчивый массив независимых дисков с распределенным хранением контрольных сумм. Блоки данных и контрольные суммы, которые рассчитываются точно так же, как и в RAID 3, циклически записываются на все диски массива, то есть отсутствует выделенный диск для хранения информации о контрольных суммах.

Для практической реализации RAID-массивов необходимы две составляющие: собственно массив жестких дисков и RAID-контроллер. Контроллер выполняет функции связи с сервером, генерации избыточной информации при записи и проверки при чтении, распределения информации по дискам в соответствии с алгоритмом функционирования.

Источник: lektsia.com

Лекция №14

Компьютерным вирусом называется программа, которая способна создавать свои копии и внедрять их в различные объекты/ресурсы компьютерных систем, сетей и т.д. без ведома пользователя. При этом копии сохраняют способность дальнейшего распространения.

1)По среде обитания вирусы можно разделить на сетевые, файловые и загрузочные. Сетевые вирусы распространяются по компьютерной сети, файловые внедряются в выполняемые файлы, загрузочные — в загрузочный сектор диска (Boot-сектор) или в сектор, содержащий системный загрузчик винчестера (Master Boot Record).

2) По способу заражения среды обитания делятся на резидентный и нерезидентный. Резидентный вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращение операционной системы к объектам заражения и внедряется в них. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время.

3) По деструктивным возможностям вирусы можно разделить на:

— безвредные, т.е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения);

— неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пр. эффектами;

4) По особенностям алгоритма можно выделить следующие группы вирусов:

— компаньон-вирусы — это вирусы, не изменяющие файлы.

— вирусы-“черви” (worm) — вирусы, которые распространяются в компьютерной сети и, так же как и компаньон-вирусы, не изменяют файлы или сектора на дисках.

Почему-то многие считают, что антивирус может обнаружить любой вирус, то есть, запустив антивирусную программу или монитор, можно быть абсолютно уверенным в их надежности. Такая точка зрения не совсем верна. Дело в том, что антивирус — это тоже программа, конечно, написанная профессионалом. Но эти программы способны распознавать и уничтожать только известные вирусы. Вирусы, которые не распознаются антивирусными детекторами, способны написать только наиболее опытные и квалифицированные программисты.

Лекция №15

Разработка программного обеспечения — это род деятельности (профессия) и процесс, направленный на создание и поддержание работоспособности, качества и надежности программного обеспечения, используя технологии, методологию и практики из информатики, управления проектами, математики, инженерии и других областей знания.

Средства разработки программного обеспечения – совокупность приемов, методов, методик, а также набор инструментальных программ (компиляторы, прикладные/системные библиотеки и т.д.), используемых разработчиком для создания программного кода Программы, отвечающего заданным требованиям.

Разработка программ – сложный процесс, основной целью которого является создание, сопровождение программного кода, обеспечивающего необходимый уровень надежности и качества. Для достижения основной цели разработки программ используются средства разработки программного обеспечения.

Источник: studfile.net

Презентация на тему Компьютерная безопасность

Слайд 2Что такое информация?

РАЗЪЯСНЕНИЕ, ИЗЛОЖЕНИЕ

Слайд 3Три принципа

Целостность данных

Конфиденциальность информации

Доступность информации для всех авторизованных пользователей

Слайд 4Основные цели защиты информации

Обеспечение физической целостности;

Предупреждение несанкционированного получения;

Предупреждение несанкционированной модификации;

Предупреждение

несанкционированного копирования;

Хищение носителей информации (дисков, распечаток и т.д.);

Чтение или фотографирование

информации с экрана;

Программный несанкционированный доступ к информации.

Слайд 5Поговорим о выборе пароля

Пароль – конкретно выбранное засекреченное слово или

засекреченная строка символов

Слайд 6Удивительно простой в использовании

1. Подключите USB-диск с RoboForm2Go к

любому компьютеру в любой точке Мира.

2. RoboForm2Go сохранит ваши

пароли и закладки, поможет быстро войти в сетевые учетные записи, а также заполнит сложные регистрационные и платежные формы.

3. Отключите ваш USB-диск — и никаких личных данных не останется на компьютере: RoboForm2Go не оставляет следов своей работы.

• Автоматически сохраняет введенные интернет-пароли.

• Автоматически вводит пароли в формы.

• Нажимает кнопку Login за Вас.

• Заполняет формы вашей персональной информацией.

• Сохраняет различную секретную информацию и заметки.

• Генерирует случайные пароли.

Слайд 7Каким образом лучше выбирать составляющие для пароля?

Не применять пароль, который

является словарным словом.

Если есть возможность, то можно использовать знаки препинания.

Можно

применять символы из нижнего и верхнего регистров, а так же цифры от 0 до 9.

Оптимальным для составления пароля является количество цифр (букв) от 8 – 10.

Использовать последние символы из списка цифр, знаков или алфавита.

Остерегаться программ перехватчиков.

Слайд 8Что такое фишинг?

Фишинг – вид интернет-мошенничества, цель которого – получить

идентифицированные данные пользователей.

Слайд 9«Если не сообщите данные в течении недели, вы будете заблокированы»

хотите обезопасить себя от фишинга, пройдите по этой ссылке и

введите свой логин и пароль»

Слайд 10В США в 2006 году ущерб составил 1244 долларов.

В 2005

году сумма не превышала 257 долларов

Слайд 11Вирусы и антивирусные программы

Способность к саморазмножению;

Высокой скорости распространения;

Избирательности поражаемых систем;

Трудности

борьбы с вирусами и т.д.

Слайд 12Компьютерный вирус —

Это программа, которая может создавать свои копии

и внедрять их в файлы, загрузочные секторы дисков, сети.

При

этом копии сохраняют возможность дальнейшего распространения.

Часто вирусы обладают разрушительным действием.

Слайд 13Как называет себя человек, который «пишет» вирусы?

ВИРЬМЕЙКЕР

Слайд 14Как может попасть на пк вредоносная программа?

Глобальная сеть Internet

Электронная почта

Локальная

сеть

Компьютеры «общего назначения»

Пиратское программное обеспечение

Съемные носители

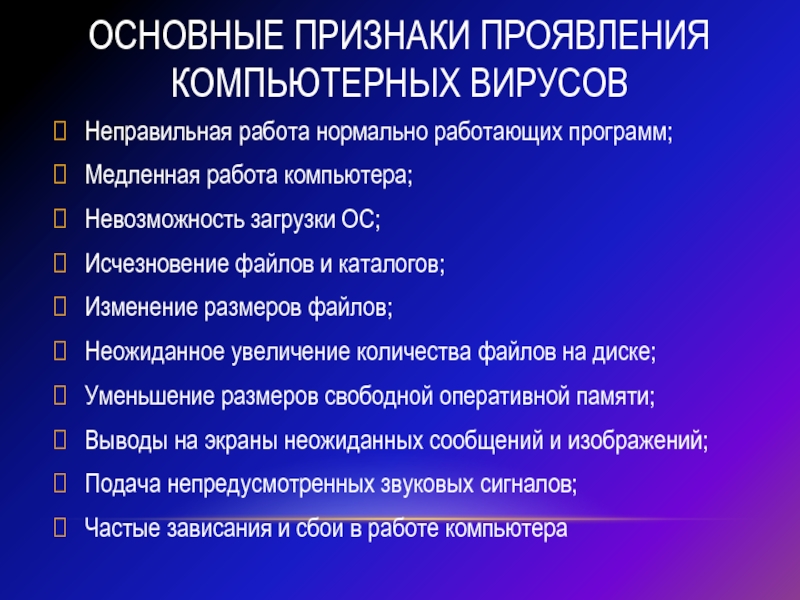

Слайд 15Основные признаки проявления компьютерных вирусов

Неправильная работа нормально работающих программ;

Медленная работа

компьютера;

Невозможность загрузки ОС;

Исчезновение файлов и каталогов;

Изменение размеров файлов;

Неожиданное увеличение количества

файлов на диске;

Уменьшение размеров свободной оперативной памяти;

Выводы на экраны неожиданных сообщений и изображений;

Подача непредусмотренных звуковых сигналов;

Частые зависания и сбои в работе компьютера

Слайд 16Признаки классификации вирусов

среда обитания

особенности алгоритма работы

деструктивные возможности

Слайд 17загрузочные

СРЕДА ОБИТАНИЯ

файловые

сетевые

макро

Слайд 18неопасные

ДЕСТРУКТИВНЫЕ ВОЗМОЖНОСТИ

безвредные

очень опасные

опасные

Слайд 19Стелс

(невидимка)

Алгоритм работы

Простейшие

Полиморфные

(мутанты)

Спутники

(компаньоны)

Трояны

Черви

Слайд 20Антивирусная программа

Программа, позволяющая выявлять вирусы, лечить зараженные файлы и диски,

обнаруживать и предотвращать подозрительные действия.

Слайд 21

Слайд 22Уголовный кодекс РФ (УК РФ) от 13.06.1996 N 63-ФЗ

Глава 28.

ПРЕСТУПЛЕНИЯ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

Статья 272. Неправомерный доступ к компьютерной

информации

1. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети, — наказывается штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев, либо обязательными работами на срок от ста двадцати до ста восьмидесяти часов, либо исправительными работами на срок до одного года, либо лишением свободы на срок до двух лет.

2. То же деяние, совершенное группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети, — наказывается штрафом в размере от ста тысяч до трехсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от одного года до двух лет, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо исправительными работами на срок до двух лет, либо арестом на срок от трех до шести месяцев, либо лишением свободы на срок до пяти лет.

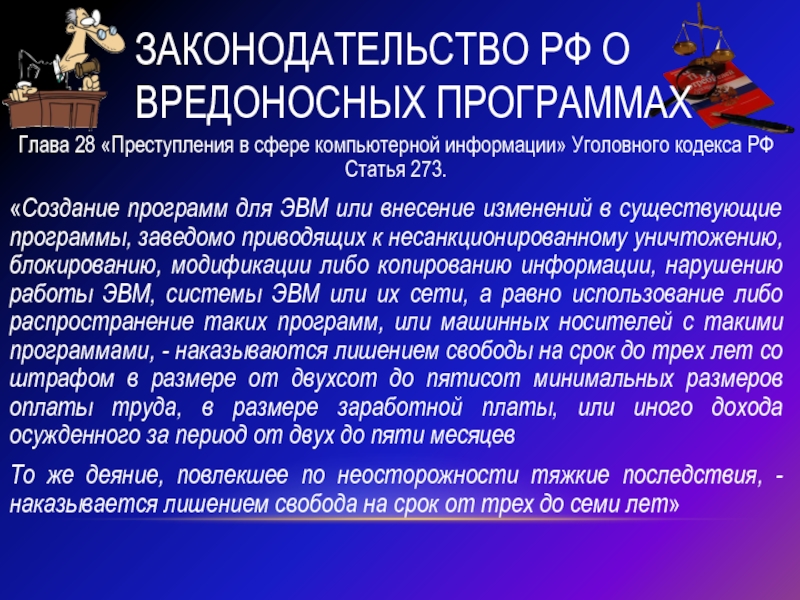

Слайд 23Законодательство РФ о вредоносных программах

Глава 28 «Преступления в сфере компьютерной

информации» Уголовного кодекса РФ Статья 273.

«Создание программ для ЭВМ или

внесение изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети, а равно использование либо распространение таких программ, или машинных носителей с такими программами, — наказываются лишением свободы на срок до трех лет со штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда, в размере заработной платы, или иного дохода осужденного за период от двух до пяти месяцев

То же деяние, повлекшее по неосторожности тяжкие последствия, — наказывается лишением свобода на срок от трех до семи лет»

Слайд 24Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их

сети

1. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их

сети лицом, имеющим доступ к ЭВМ, системе ЭВМ или их сети, повлекшее уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред, -наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо ограничением свободы на срок до двух лет.

2. То же деяние, повлекшее по неосторожности тяжкие последствия, — наказывается лишением свободы на срок до четырех лет.

Источник: theslide.ru