Каждый день мы используем пароли для самых разных целей: приложений, веб-страниц, почтовых служб… Если мы хотим создать безопасный пароль, лучше всего создать его специально для каждой службы. Однако их так много и они настолько разнообразны, что много раз мы можем их забыть и тратить время на попытки вернуть их или, в худшем случае, мы блокируем наш доступ, по ошибке введя его. Люди делают ошибки, поэтому давайте посмотрим, какие компьютерные программы могут помочь нам упростить нашу жизнь

Хотя вы всегда можете записать свои пароли в записную книжку, эти инструменты очень полезны для решения некоторых проблем, с которыми мы сталкиваемся ежедневно, поскольку они выходят за рамки простого списка. С одной стороны, они хранят все пароли, которые мы используем, даже те из тех сайтов, которые мы посещаем нечасто. С другой стороны, они обычно предлагают возможность создания ваших собственных ключей, что улучшает наши безопасность потому что они обычно более сложны, чем те, которые создаются обычным пользователем.

ПОЧЕМУ НЕ НУЖНО ХРАНИТЬ ПАРОЛИ В БРАУЗЕРЕ?

Предложение программ этого типа широко и разнообразно, включая модели оплаты, членства или бесплатно. Сегодня мы собираемся сосредоточиться на тех, которые характеризуются свободным и открытым исходным кодом. Оба качества всегда хорошо воспринимаются пользователей.

KeePass, лучший менеджер паролей OpenSource

Самый популярный менеджер паролей — KeePass, поскольку его первая версия датируется Windows XP и обновлен до Windows 10. Также есть версии для MacOS X и Linux, что увеличивает его долю пользователей. Все это означает, что его обновления часты, а его сообщество пользователей регулярно использует форум.

Установка очень проста, а интерфейс очень понятен и интуитивно понятен. Среди его особенностей мы выделяем его сильную безопасность — поддерживает передовые стандарты шифрования — его портативность -не нужно устанавливать его на ПК- и возможность экспорта и импорта ваших паролей в различных форматах.

Вы можете скачать его здесь

Bitwarden, для синхронизации паролей между устройствами

Этот второй вариант позволяет вам синхронизировать все ваши устройства, что очень полезно, если вы одинаково управляете ПК, мобильным телефоном или планшетом. Как и KeePass, его можно использовать в Windows, MacOs и Linux. Вы даже можете интегрировать его в свой обычный браузер, поскольку он поддерживает самые популярные из них: Chrome к храброму.

Кроме того, если вы хотите получить доступ к своим паролям с устройства друга или другого случайного использования, вы можете прибегнуть к их «веб-хранилищу», которое во многих случаях может вас спасти.

Вы можете получить больше информации здесь

Как Надежно Зашифровать Файл Без Программ За 1 Минуту?

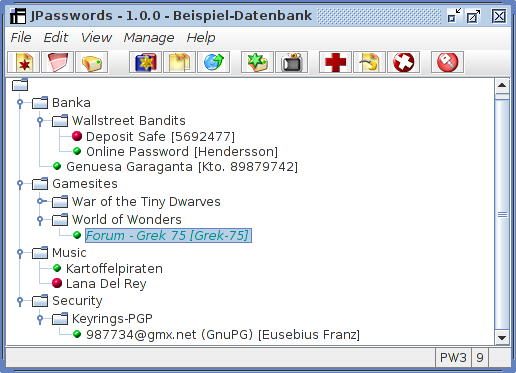

JPasswords, классический, но функциональный менеджер ключей

Этот менеджер позволяет шифровать до 255 паролей и защищать их с помощью секретного ключа, который генерируется случайным образом с помощью Twofish CBC. алгоритм , Это также позволяет вам делать резервные копии и экспортировать и импортировать данные из файлов CSV.

Единственным недостатком программы является то, что она не обновлялась с 2018 года, и ее сообщество пользователей не очень активно.

Если вы заинтересованы, вы можете получить его здесь

Безопасный пароль, простая альтернатива

В строке предыдущего менеджера мы покажем вам безопасный пароль, наибольшим преимуществом которого является его простота и портативность. Этот менеджер позволит вам легко и просто создать список пар пользователь / пароль, к которым вы получите доступ через мастер-пароль. Кроме того, он может использоваться на большинстве европейских языков, кроме турецкого и китайского

Вопреки тому, что произошло с Jpassword, его последнее обновление датируется апрелем 2020 года, и его сообщество пользователей довольно активно участвует в форуме, который имеет более 2000 цепочек сообщений.

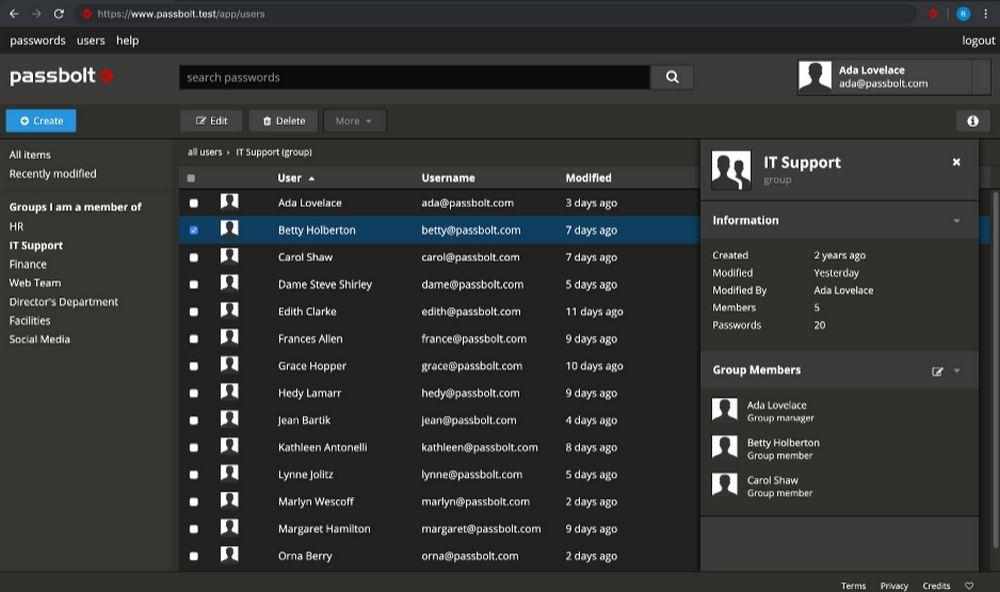

Passbolt, менеджер паролей в вашем облаке

Этот люксембургский менеджер очень интересен, если вы являетесь частью рабочей команды, так как он позволяет вам выбрать хостинг поэтому он будет хранить ваши пароли в вашей системе. Если вы не хотите этого, вы можете хранить свои ключи в облаке. Вы можете экспортировать и импортировать свои данные, используя различные виды файлов (CSV., XLS. Или KDBX), а также интегрировать их в свою обычную поисковую систему в Интернете.

Кроме того, у него очень активное сообщество пользователей, которое будет очень полезно, когда у вас возникнет вопрос

Посетите их веб-сайт Честного ЗНАКа чтобы получить больше информации.

Psono, альтернатива, разработанная для компаний

Специально предназначенный для компаний и рабочих групп, он предлагает возможность создания очень надежных паролей благодаря шифрованию Curve25519 и Salsa 20. Эта компания не использует обычные RSA и AES, поскольку понимает их медленнее и сложнее при их реализации. Как и предыдущий вариант, он позволяет самостоятельно принимать хостинг, не отказываясь от удаленного хранилища, даже без доступа в интернет.

Его установка не так проста, как в предыдущих случаях, но это очень хороший вариант, если вы хотите узнать, как работают менеджеры этих типов, и стать опытным пользователем.

Для получения дополнительной информации нажмите здесь

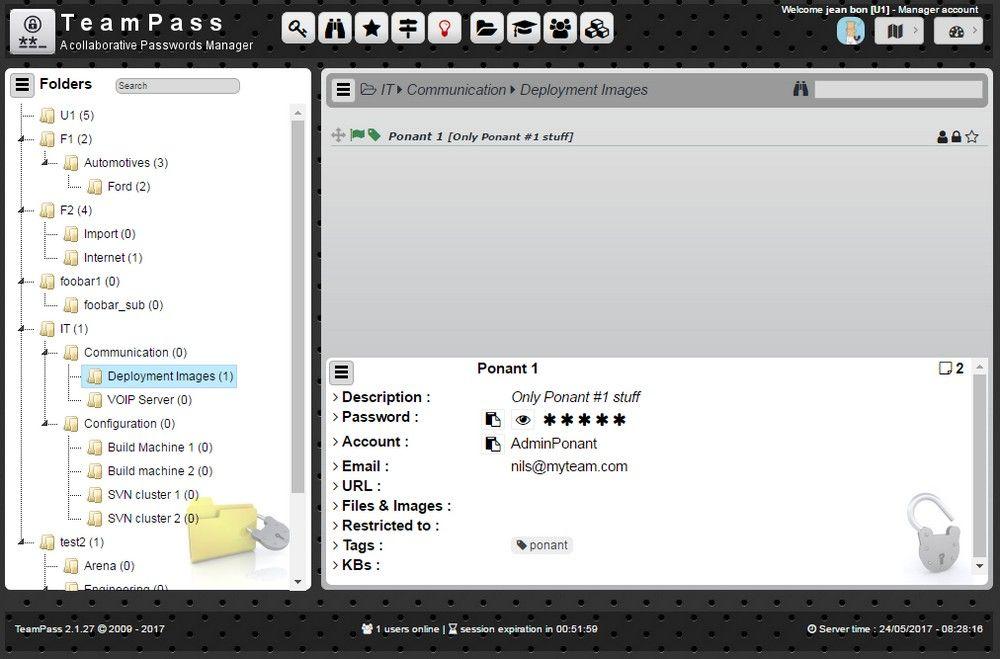

Teampass, чтобы поделиться ключами с коллегами

Этот французский сайт, посвященный совместные рабочие группы и характеризуется высокой степенью адаптации к потребностям пользователя. Это позволяет каждому определить права доступа к созданным паролям; Создайте зашифрованный файл, который хранит общие ключи и позволяет каждому члену команды использовать Teampass для своих собственных ключей в полной конфиденциальности. Кроме того, он позволяет экспортировать все ваши данные для использования в месте, где нет подключения к Интернету.

Посетите их веб-сайт Честного ЗНАКа если вы хотите больше информации

Источник: itigic.com

Protect: экспорт паролей из менеджеров паролей

Внимание. Пароли хранятся в файле в незашифрованном виде, иначе их нельзя будет импортировать в бета-версию Яндекс Браузера или другую программу. Не пересылайте этот файл по электронной почте, не давайте к нему доступа никому и сразу после импорта паролей в другую программу удалите файл.

- 1Password 7 (Windows)

- 1Password 4 (Windows)

Откройте 1Password и разблокируйте его.

Выберите пароли, которые хотите импортировать.

Совет. Чтобы выделить несколько паролей, нажимайте их один за другим, одновременно удерживая клавишу Ctrl . Чтобы выделить все пароли, нажмите клавиши Ctrl + A .

Нажмите правой кнопкой мыши на выбранных паролях и выберите команду Export .

Укажите формат файла Comma Delimited Text (.csv) . Браузер не поддерживает формат Plain Text (.txt).

Назовите файл и сохраните его в удобном для вас месте.

Откройте 1Password и разблокируйте его.

Введите мастер-пароль от хранилища, которое хотите экспортировать (сделать это с отдельными паролями невозможно).

Нажмите File → Export .

для PIF ( .1pif ) дополнительных настроек не требуется;

для CSV ( .csv ) включите опции Общие поля и Включать заголовки столбцов .

Назовите файл и сохраните его в удобном для вас месте.

Экспорт паролей из LastPass в файл

Внимание. Пароли хранятся в файле в незашифрованном виде, иначе их нельзя будет импортировать в Браузер или другую программу. Не пересылайте этот файл по электронной почте, не давайте к нему доступа никому и сразу после импорта паролей в другую программу удалите файл.

Справа от Умной строки нажмите значок расширения . Если значка не видно, включите его.

Выберите Расширенные настройки → Дополнительно → Экспорт → CSV-файл LastPass .

Введите мастер-пароль от хранилища LastPass.

Откроется страница с записями хранилища. Выделите все записи и скопируйте их в буфер обмена.

Откройте любой текстовый редактор (например, Блокнот Windows).

Вставьте текст из буфера обмена.

Назовите файл и сохраните его в удобном для вас месте.

Экспорт паролей из Kaspersky Password Manager в файл

Внимание. Пароли хранятся в файле в незашифрованном виде, иначе их нельзя будет импортировать в Браузер или любую другую программу. Не пересылайте этот файл по электронной почте, не давайте к нему доступа никому и сразу после импорта паролей в другую программу удалите файл.

Откройте Kaspersky Password Manager и разблокируйте его.

Перейдите в раздел Настройки → Импорт и экспорт .

В разделе Экспорт в текстовый файл нажмите Экспортировать .

Задайте имя файла и сохраните его в формате TXT в любом удобном месте.

n «,»minitoc»:[<«text»:»Экспорт паролей из 1Password в файл»,»href»:»#onepassword»>,<«text»:»Экспорт паролей из LastPass в файл»,»href»:»#lastpass»>,<«text»:»Экспорт паролей из Kaspersky Password Manager в файл»,»href»:»#kaspersky»>],»mobile_menu»:»,»breadcrumbs»:[,,],»useful_links»:null,»meta»:,»voter»:»

Спасибо за ваш отзыв!

Расскажите, что вам не понравилось в статье:

Защита соединения

Защита от вирусов

Защита платежей

Защита от мошенничества

Решение проблем и поддержка

Пользователям macOS

Вы смотрите Справку бета-версии Браузера, недоступной для macOS. Браузер для macOS описан в Справке основной версии.

Экспорт паролей в файл

Protect: экспорт паролей из менеджеров паролей

- Экспорт паролей из 1Password в файл

- Экспорт паролей из LastPass в файл

- Экспорт паролей из Kaspersky Password Manager в файл

Экспорт паролей из 1Password в файл

Внимание. Пароли хранятся в файле в незашифрованном виде, иначе их нельзя будет импортировать в бета-версию Яндекс Браузера или другую программу. Не пересылайте этот файл по электронной почте, не давайте к нему доступа никому и сразу после импорта паролей в другую программу удалите файл.

- 1Password 7 (Windows)

- 1Password 4 (Windows)

Откройте 1Password и разблокируйте его.

Выберите пароли, которые хотите импортировать.

Совет. Чтобы выделить несколько паролей, нажимайте их один за другим, одновременно удерживая клавишу Ctrl . Чтобы выделить все пароли, нажмите клавиши Ctrl + A .

Нажмите правой кнопкой мыши на выбранных паролях и выберите команду Export .

Укажите формат файла Comma Delimited Text (.csv) . Браузер не поддерживает формат Plain Text (.txt).

Назовите файл и сохраните его в удобном для вас месте.

Откройте 1Password и разблокируйте его.

Введите мастер-пароль от хранилища, которое хотите экспортировать (сделать это с отдельными паролями невозможно).

Нажмите File → Export .

для PIF ( .1pif ) дополнительных настроек не требуется;

для CSV ( .csv ) включите опции Общие поля и Включать заголовки столбцов .

Назовите файл и сохраните его в удобном для вас месте.

Экспорт паролей из LastPass в файл

Внимание. Пароли хранятся в файле в незашифрованном виде, иначе их нельзя будет импортировать в Браузер или другую программу. Не пересылайте этот файл по электронной почте, не давайте к нему доступа никому и сразу после импорта паролей в другую программу удалите файл.

Справа от Умной строки нажмите значок расширения . Если значка не видно, включите его.

Выберите Расширенные настройки → Дополнительно → Экспорт → CSV-файл LastPass .

Введите мастер-пароль от хранилища LastPass.

Откроется страница с записями хранилища. Выделите все записи и скопируйте их в буфер обмена.

Откройте любой текстовый редактор (например, Блокнот Windows).

Вставьте текст из буфера обмена.

Назовите файл и сохраните его в удобном для вас месте.

Экспорт паролей из Kaspersky Password Manager в файл

Внимание. Пароли хранятся в файле в незашифрованном виде, иначе их нельзя будет импортировать в Браузер или любую другую программу. Не пересылайте этот файл по электронной почте, не давайте к нему доступа никому и сразу после импорта паролей в другую программу удалите файл.

Источник: yandex.ru

Безопасный ввод и сохранение зашифрованных паролей в конфигах Linux: пишем скрипт на Python

Как вывести свою систему на новый уровень безопасности с модулями python-gnupg и getpass4.

Изображение : freeGraphicToday, via Pixabay. CC0.

В условиях растущих требований к безопасности создание и хранение паролей может вызвать вопросы не только для пользователей, но и у разработчиков и системных администраторов. Специалисты и другие осведомлённые люди знают, что пароли нужно хранить в зашифрованном виде. Уже на этапе ввода символы пароля нужно скрывать от любых глаз (даже от того человека, который его вводит). Всегда ли мы можем выполнить хотя бы эти требования?

Я единственный пользователь своего ноутбука, а на его борту крутится ОС семейства Linux. Поэтому меня не беспокоят пользователи, которые могут случайно или неслучайно посмотреть мои конфигурационные файлы, работая на этом же компьютере. Я решил заморочиться и повысить безопасность своего личного ноутбука, и на то есть свои причины. Да, я шифрую свой домашний каталог, но как только вхожу в систему, любой пароль, хранящийся в виде простого текста в файле конфигурации, потенциально может быть уязвим для чересчур любопытных глаз.

К тому же, я использую почтовый клиент Mutt. Он позволяет мне читать и составлять электронные письма прямо в Linux-терминале. Мне удобно, мне нравится. Правда, ему нужно, чтобы я хранил пароль в файле конфигурации (.mutt), либо всё время вводил пароль в интерактивном режиме. Поэтому я ограничил права доступа к моему конфигурационному файлу Mutt, чтобы его мог видеть только я.

Но есть ещё один важный момент: я периодически пишу технические статьи, составляю туториалы, помогаю людям в сообществе и публикую много своего кода в общедоступных репозиториях, публикую скриншоты своего экрана, часто показываю что-то на примере своей рабочей системы. Если по недосмотру меня угораздит засветить в Интернете (или где-то ещё) данные (и в том числе пароли) из моих конфигурационных файлов, это бросит неприятную тень на мою репутацию и безопасность. Так что надо подстраховаться.

Ну и, если вдруг злоумышленник завладеет моим ноутбуком или каким-то другим образом получит доступ в систему, он не сможет получить мой пароль без боя, просто запустив cat для просмотра логов и конфигов.

Поиск решения задачи

Я решил, что лучший способ защитить мой пароль в Mutt — ввести пароль с клавиатуры, сохранить его в зашифрованном файле GPG, написать на Python скрипт расшифровки для моего GPG-пароля, ну и заодно обеспечить передачу пароля Mutt в скрипт offlineimap, который я использую для локальной синхронизации моего ноутбука с почтовым сервером.

Из подзаголовка статьи ясно, что я буду использовать модули python-gnupg и getpass. Модуль Python python-gnupg — это обёртка для инструмента шифрования gpg. Учтите, python-gnupg не следует путать с модулем под названием gnupg. GnuPG (GPG) — это утилита шифрования для Linux, и я использую её с 2009 года или около того. С ней я чувствую себя комфортно и верю в её безопасность.

Получить пользовательский ввод с помощью Python довольно просто. Вы вызываете input, и всё, что введёт пользователь сохраняется в переменной:

print(«Enter password: «) myinput = input() print(«You entered: «, myinput)

И в этом случае есть одна громадная проблема: когда я ввожу пароль в терминале, всё, что я набираю, видно всем, кто смотрит через моё плечо или просматривает историю моего терминала:

$ ./test.py Enter password: my-Complex-Passphrase

Написание скрипта с python-gnupg и getpass

Как это часто бывает, ничего самому писать не надо, потому что уже существует модуль Python, который позволяет решить проблему. Это модуль getpass4. С точки зрения пользователя он ведёт себя точно так же, как любое стандартное приглашение к вводу, за исключением того, что не отображает введённые символы.

Установим оба модуля с помощью pip:

$ python -m pip install —user python-gnupg getpass4

У меня получился вот такой скрипт для создания пароля с невидимым вводом и расшифровкой:

#!/usr/bin/env python # by Seth Kenlon # GPLv3 # install deps: # python3 -m pip install —user python-gnupg getpass4 import gnupg import getpass from pathlib import Path def get_api_pass(): homedir = str(Path.home()) gpg = gnupg.GPG(gnupghome=os.path.join(homedir,».gnupg»), use_agent=True) passwd = getpass.getpass(prompt=»Enter your GnuPG password: «, stream=None) with open(os.path.join(homedir,’.mutt’,’pass.gpg’), ‘rb’) as f: apipass = (gpg.decrypt_file(f, passphrase=passwd)) f.close() return str(apipass) if __name__ == «__main__»: apipass = get_api_pass() print(apipass)

Сохраните файл как password_prompt.py, если хотите попробовать скрипт у себя. Если вместе с ним вы хотите использовать offlineimap, укажите в конфигурационном файле .offlineimaprc имя и путь к скрипту с паролем (у меня это ~/.mutt/password_prompt.py). Правда, там нужно сделать ещё кое-что, но об этом позже.

Тестирование скрипта с gpg

Надеюсь, у вас уже установлен gpg, так как сейчас мы будем создавать зашифрованный файл пароля и тестировать скрипт.

$ echo «hello world» > pass $ gpg —encrypt pass $ mv pass.gpg ~/.mutt/pass.gpg $ rm pass

Запускаем созданный ранее скрипт:

$ python ~/.mutt/password_prompt.py Enter your GPG password: hello world

Ура! При вводе ничего не отображается, но если вы правильно введёте пароль (нужно ввести hello world), на следующей строке вы увидите тестовое сообщение «hello world».

Оно же и является паролем, полученным в результате расшифровки файла ~/.mutt/pass.gpg. Значит, скрипт работает правильно.

Интеграция с offlineimap

Я выбрал Python, потому что знал, что offlineimap может вызывать скрипты, написанные на Python. Если вы уже пользуетесь offlineimap, вы поймете, что единственная необходимая «интеграция» сводится к изменению двух строк в вашем файле .offlineimaprc (точнее — к добавлению одной строки и изменению другой).

Сначала добавьте строку, ссылающуюся на файл нашего скрипта:

pythonfile = ~/.mutt/password_prompt.py

Теперь вместо пароля в строке с remotepasseval после знака «=» вызовите функцию get_api_pass(), которая живёт в скрипте password_prompt.py:

remotepasseval = get_api_pass()

Всё! Теперь никто не сможет прочитать пароль из вашего конфигурационного файла!

Безопасность даёт свободу

Иногда кажется, что у меня паранойя: я много думаю о тонкостях обеспечения безопасности на моём личном компьютере. Действительно ли SSH конфиг должен иметь разрешения chmod 600? Действительно ли имеет значение, что пароль электронной почты находится в конфигурационном файле, спрятанном в скрытой папке, которая называется, как ни странно, .mutt? Хотя написать подобный скрипт на Python можно и для других конфигурационных файлов.

Зная, что в моих файлах конфигурации отсутствуют незашифрованные конфиденциальные данные, мне намного проще публиковать файлы в общедоступных репозиториях Git, копировать и вставлять сниппеты на форумах и делиться своими знаниями в форме актуальных, рабочих файлов конфигурации. С этой точки зрения, повышение уровня безопасности облегчило мне жизнь. А с таким количеством Python-модулей на все случаи жизни, сделать это было достаточно легко.

Аренда облачного сервера с быстрыми NVMе-дисками и посуточной оплатой у хостинга Маклауд.

- Блог компании Маклауд

- Настройка Linux

- Python

Источник: habr.com