Существует ли какая-либо базовая утилита для открытия определенного сетевого порта TCP на моей машине?

Мне нужно проверить, как моя программа работает с портами в состоянии прослушивания.

изменён user 99572 is fine 3k

задан Vic 235

9 ответов 9

Netcat должен делать то, что вы хотите. Пусть он послушает на вашей машине и отголоски STDOUT:

nc -4 -k -l -v localhost 1026

когда вы хотите, чтобы он закрылся, когда соединение заканчивается, не используйте -k

изменён Florenz Kley 1k

ответ дан Florenz Kley 1k

Утилита командной строки Microsoft Portqry.exe

ответ дан nelson.t.cunha 301

Попробуй iperf, есть версия для Windows. Вы можете просто запустить его как iperf -s -p 1234 и он будет прослушивать порт 1234. Затем вы можете подключиться к этому порту с удаленного компьютера, выполнив что-то вроде:

telnet 192.168.1.1 1234 iperf -c 192.168.1.1 1234 portqry -n 192.168.1.1 -e 1234

Вам нужно получить iperf.exe или portqry.exe для последних двух. iPerf не предназначен специально для этой задачи, но он отлично подходит для устранения неполадок подключения, доступности полосы пропускания, ссылок для стресс-тестирования и т. д.

Что такое порт и что такое сокет. Курс IT для начинающих.

изменён Kevin Panko 6k

ответ дан reggaethecat 31

Похоже, эта утилита будет делать именно то, что вы хотите, даже отображая полученные данные, если вам нравится:http://www.drk.com.ar/builder.php

Он имеет графический интерфейс, а не просто командную строку, преимущество для некоторых.

ответ дан Jon 21

Это идеальное применение для Wireshark, анализатора пакетов и протоколов, который находится между сетевым стеком Windows/Linux.

Это позволит вам просматривать все TCP/UDP-пакеты, полученные всей вашей машиной, независимо от порта. Вы также можете указать программе отфильтровывать только пакеты, отправленные через определенный порт, для дальнейшего анализа. Преимущество Wireshark в том, что он предоставляет очень подробные сообщения для каждого пакета — источник, пункт назначения, порт, MAC-адреса, данные, даты, контрольные суммы и т.д. Очень полезно (и бесплатно!) инструмент.

ответ дан Breakthrough 32k

Netpipes инструменты кран и шланг всегда служили мне хорошо, что упрощает и stdin stdout для моих программ для использования в сети.

Пакет netpipes позволяет использовать потоки TCP/IP в сценариях оболочки. Это также может упростить клиент-серверный код, позволяя программисту пропустить все утомительные программные биты, связанные с сокетами, и сосредоточиться на написании фильтра или другой службы.

EXAMPLES This creates a TCP-IP socket on the local machine bound to port 3000. example$ faucet 3000 —out —verbose tar -cf — . Every time some process (from any machine) attempts to connect to port 3000 on this machine the faucet program will fork(2) a process and the child will exec(2) a tar -cf — .

изменён Community 1

ответ дан Marcos 616

Вы можете использовать версию Netcat для Windows

nc -l -v localhost -p 7

ответ дан netawater 163

TCP Listen — ЛУЧШИЙ ответ ИМХО. Я посмотрел и понравился TCP Builder, но вам нужны права администратора для запуска этого приложения, вам НЕ нужны они с прослушивателем TCP, а также вам нужно установить TCP Builder или распаковать и скопировать кучу файлов, тогда как TCP Listener равен 1 EXE, не более того.

Как узнать какая программа использует какой TCP/UDP порт ПК

TCP Listener также не нуждался в правах администратора, и когда я сканировал AV, он ничего не говорил о том, что он был вредоносным. У Строителя было 1 AV на Virustotal, говорят, что это было плохо, но это оказалось ложноположительным (я надеюсь) 🙂

В то время как я заставил Builder запускать без прав администратора, он не мог подключить сокет, в то время как слушатель мог. После того, как я сделал все свои тесты, я мог просто удалить 1 файл Слушателя, и все было как раньше.

Netcat был бы хорош, но я не нашел версию, которая бы работала с 2012 или более поздним сервером. Итак, чтобы полностью проверить, позволяют ли сетевой брандмауэр и локальные брандмауэры подключаться к конкретным портам TCP, TCP-приемник кажется лучшим инструментом для этой работы.

Источник: poweruser.guru

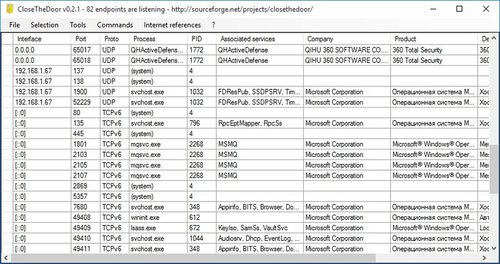

CloseTheDoor — Прослушивание портов tcp/udp

Свободная утилита для прослушивания портов tcp/udp для Windows.

- Главная

- Сетевой трафик

- CloseTheDoor

21 мая 2021 г. 20:39 Английский GNU GPL v3

Отображает все прослушиваемые порты TCP / UDP над IPv4/v6 и связанные файлы, программы. Это поможет вам обнаружить дыры в безопасности и близкие бэкдоры, когда вы не хотите, чтобы имели место удаленные атаки.

Возможности:

- Перечисление всех портов для прослушивания IPv4/IPv6

- Сбор информации о прослушивающих портах

- Возможность отключения потенциально опасных портов

Характеристики

Ссылки на официальный сайт и загрузку

- Веб-сайт:sourceforge.net/projects/closethedoor

- Каталог загрузки

- Прямая ссылка

- Резервная копия

Источник: xn--90abhbolvbbfgb9aje4m.xn--p1ai

Что такое Netcat? Bind Shell и Reverse Shell в действии

В этой статье мы поговорим о том, что такое Netcat и с помощью него реализуем Bind и Reverse Shell соответственно.

Netcat

Netcat, впервые выпущенный в 1995 году (!), является одним из «оригинальных» инструментов тестирования на проникновение в сеть. Netcat настолько универсален, что вполне оправдывает авторское название «швейцарский армейский нож» хакера. Самое четкое определение Netcat дают сами разработчики: «простая утилита, которая считывает и записывает данные через сетевые соединения, используя протоколы TCP или UDP».

Подключение к порту TCP/UDP

Как следует из описания, Netcat может работать как в режиме клиента, так и в режиме сервера. Для начала давайте рассмотрим клиентский режим. Мы можем использовать клиентский режим для подключения к любому порту TCP/UDP, что позволяет нам: Проверить, открыт или закрыт порт или подключиться к сетевой службе.

Давайте начнем с использования Netcat (nc), чтобы проверить, открыт ли порт 80 на тестируемой машине (в качестве тестируемой машины мы будем использовать основную машину на которой установлена ВМ . ).