Решение корпоративного уровня для управления уязвимости.

Tenable.io

Решение для управления уязвимостями.

Qualys Vulnerability Management

Решение для управления уязвимостями.

Nessus Professional

Сетевой сканер безопасности общего назначения.

F-Secure Radar

Сканер-ВС

Универсальный инструмент для решения широкого спектра задач по тестированию и анализу защищенности информационных систем.

Ревизор сети

RedCheck

Система контроля защищенности и соответствия стандартам ИБ.

MaxPatrol 8

ScanMyServer

Утилита, позволяющая проанализировать страницы сайта или блога и найти различные проблемы безопасности.

Netsparker

Сканирует сайты, приложения и службы сервера на предмет уязвимостей вне зависимости от операционной системы.

HTTrack

Свободный кроссплатформенный офлайн-браузер для загрузки веб-сайтов из интернета на локальный компьютер.

SMBGhost

Сканер для выявления систем, потенциально подверженных уязвимости в протоколе SMBv3 (CVE-2020-0796).

Как через локальную сеть получить доступ к ПК и не только

esCLOUD

Решение безопасности для облачных сред.

RiskSense Ransomware Dashboard

Инструмент для предотвращения и отражения атак вымогательского ПО.

METASCAN

Сканер уязвимостей для web-сайтов и сетей.

Arctic Wolf Managed Risk

Решение для поиска уязвимостей и анализа конечных точек.

Kube-hunter

Инструмент для обнаружения проблем безопасности в кластерах Kubernetes/

Nsauditor Network Security Auditor

Nsauditor Network Security Auditor — сетевой сканер, служащий для осуществления диагностики и мониторинга сетевых компьютеров на предмет обнаружения возможных проблем в системе безопасности.

RiskSense Attack Surface Validation for Election Systems

Инструмент для обнаружения уязвимостей в избирательных системах.

Источник: www.securitylab.ru

Лучшие инструменты пен-тестера: сканеры безопасности

У каждого из команды ][ — свои предпочтения по части софта и утилит для

пентеста. Посовещавшись, выяснили: выбор так разнится, что можно составить

настоящий джентльменский набор из проверенных программ. На том и решили. Чтобы

не делать сборную солянку, весь список мы разбили на темы. Сегодня мы коснемся

святая святых любого пентестера — сканера уязвимостей.

Nessus

Если кто-то и не пробовал Nessus, то, по меньшей мере, слышал о нем.

Один из самых известных сканеров безопасности имеет богатую историю: будучи

когда-то открытым проектом, программа перестала распространяться в открытых

исходниках. К счастью, осталась бесплатная версия, которая изначально была

сильно обделена в доступе к обновлениям для базы уязвимостей и новым плагинам,

КАК УДАЛИТЬ ВИРУСЫ С КОМПЬЮТЕРА? 100% РАБОЧИЙ МЕТОД

но позже разработчики сжалились и лишь ограничили ее в периодичности апдейтов.

Плагины — ключевая особенность архитектуры приложения: любой тест на

проникновение не зашивается наглухо внутрь программы, а оформляется в виде

подключаемого плагина. Аддоны распределяются на 42 различных типа: чтобы

провести пентест, можно активировать как отдельные плагины, так и все плагины

определенного типа — например, для выполнения всех локальных проверок на

Ubuntu-системе. Причем никто не ограничивает тебя в написании собственных тестов

на проникновения: для этого в Nessus был реализован специальный скриптовый язык

— NASL (Nessus Attack Scripting Language), который позже

позаимствовали и другие утилиты.

Еще большей гибкости разработчики добились, отделив серверную часть сканера,

выполняющего все действия, от клиентской программы, представляющей собой не

более чем графический интерфейс. В последней 4.2 версии демон на 8834 порту

открывает веб-сервер; с ним можно управлять сканером через удобный интерфейс на

Flash’е, имея один лишь браузер. После установки сканера серверная запускается

автоматически, как только укажешь ключ для активации: ты бесплатно можешь

запросить его на домашнем сайте Nessus. Правда, для входа, и локального,

и удаленного, понадобится предварительно создать пользователя: в винде это

делается в два клика мыши через GUI-админку Nesus Server Manager, с ее же

помощью можно запускать и останавливать сервер.

Любой тест на проникновение начинается с создания так называемых Policies —

правил, которых сканер будет придерживаться во время сканирования. Здесь-то и

выбираются виды сканирования портов (TCP Scan, UDP Scan, Syn Scan и т.д.),

количество одновременных подключений, а также типичные чисто для Nessus

опции, как, например, Safe Checks. Последняя включает безопасное сканирование,

деактивируя плагины, которые могут нанести вред сканируемой системе. Важный шаг

в создании правил — это подключение нужных плагинов: можно активизировать целые

группы, скажем, Default Unix Accounts, DNS, CISCO, Slackware Local Security

Checks, Windows и т.д. Выбор возможных атак и проверок — огромный! Отличительная

черта Nessus — умные плагины. Сканер никогда не будет сканировать сервис только

по номеру его порта. Переместив веб-сервер со стандартного 80-го порта, скажем,

на 1234-й, обмануть Nessus не удастся — он это определит. Если на FTP-сервере

отключен анонимный пользователь, а часть плагинов используют его для проверки,

то сканер не будет их запускать, заведомо зная, что толку от них не будет. Если

плагин эксплуатирует уязвимость в Postfix’е, Nessus не будет пытать

счастья, пробуя тесты против sendmail’а — и т.д. Понятно, что для выполнения

проверок на локальной системе, необходимо предоставить сканеру Credentials

(логины и пароли для доступа) — это завершающая часть настройки правил.

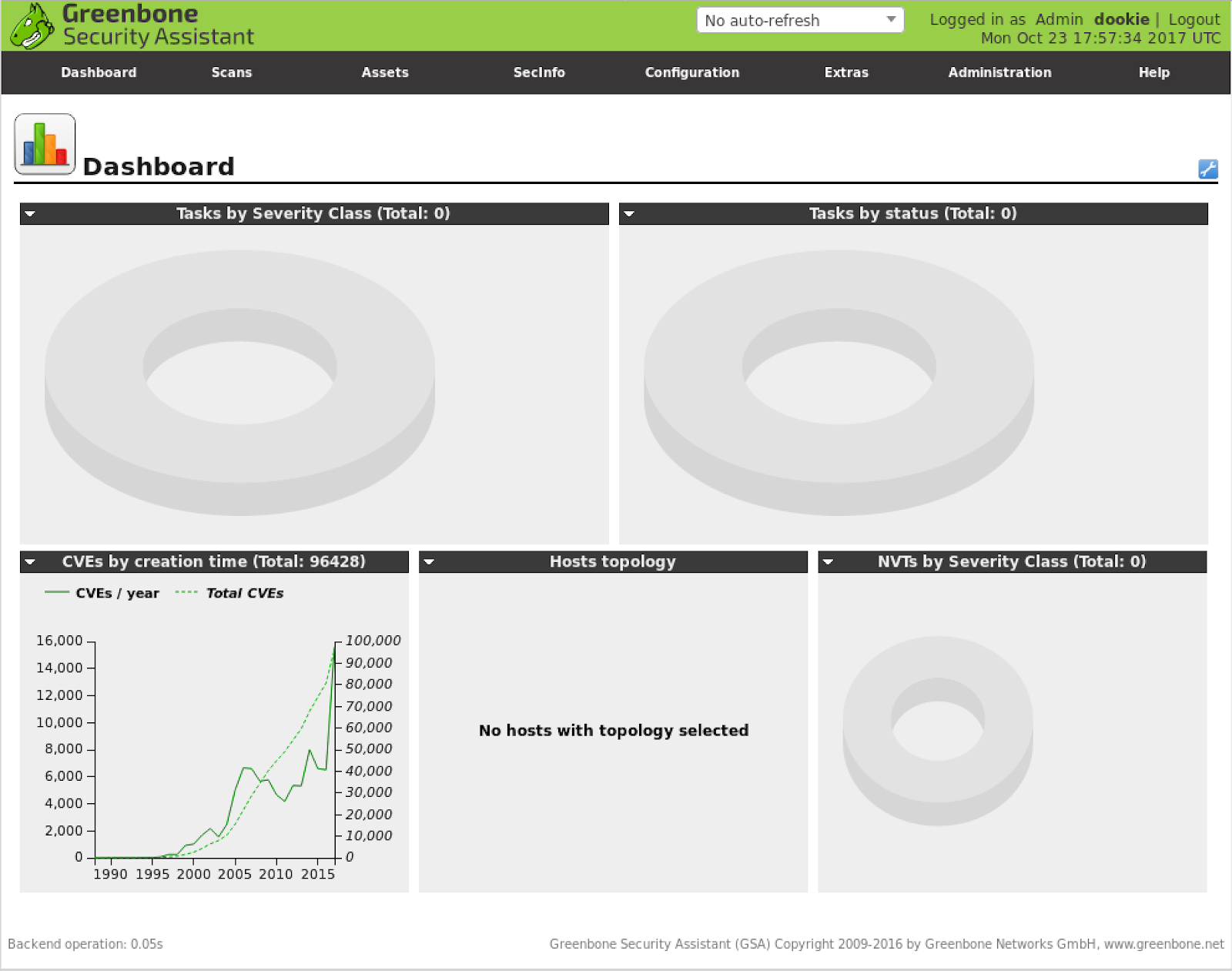

OpenVAS

Сайт: www.openvas.org

Распространение: Freeware

Платформа: Win/*nix/Mac

Несмотря на то, что исходные коды Nessus стали закрытыми, движок Nessus 2 и

часть плагинов по-прежнему распространяются по лицензии GPL в виде проекта

OpenVAS (OpenSource Vulnerability Assessment Scanner). Сейчас проект

развивается совершенно независимо от своего старшего брата и делает немалые

успехи: последняя стабильная версия вышла как раз перед отправкой номера в

печать. Неудивительно, что OpenVAS так же использует клиент-серверную

архитектуру, где все операции сканирования выполняются серверной частью — она

работает только под никсами. Для запуска потребуется закачать пакеты

openvas-scanner, а также набор библиотек openvas-libraries. В качестве

клиентской части для OpenVAS 3.0 доступна только никсовая GUI-программа,

но, думаю, что, как у предыдущих версий, скоро появится порт для винды. В любом

случае, проще всего воспользоваться OpenVAS при помощи небезызвестного

LiveCD Bactrack (4-ая версия), в котором он уже установлен. Все основные

операции для начала работы вынесены в пункты меню: OpenVAS Make Cert (создание

SSL-сертификата для доступа к серверу), Add User (создание юзера для доступа к

серверу), NVT Sync (обновление плагинов и баз уязвимостей), и, в конце концов,

OpenVAS Server (запуск сервера через пункт меню). Далее остается только

запустить клиентскую часть и выполнить подключение к серверу для начала пентеста.

Открытость и расширяемость OpenVAS позволила сильно прокачать

программу. Помимо непосредственно плагинов для анализа защищенности, в нее

интегрировано немало известных утилит: Nikto для поиска уязвимых CGI-сценариев,

nmap для сканирования портов и моря других вещей, ike-scan для обнаружения IPSEC

VPN узлов, amap для идентификации сервисов на портах, используя fingerprinting,

ovaldi для поддержки OVAL — стандартного языка для описания уязвимостей — и

множество других.

XSpider 7

Первые строчки кода XSpider были написаны 2 декабря 1998 года, а за

прошедшие с тех пор 12 лет этот сканер стал известен каждому российскому

специалисту по информационной безопасности. Вообще, Positive Technologies — одна

из немногих компаний на отечественном рынке информационной безопасности, чьи

сотрудники умеют реально что-то ломать, а не только красиво продавать услуги.

Продукт был написан не программистами, а специалистами по ИБ, знающими, как и

что надо проверять. Что в итоге? Имеем очень качественный продукт с одним лишь,

но весьма серьезным для нас минусом: XSpider платный! Задаром

разработчики предлагают урезанную демо-версию, в которой не реализован целый ряд

проверок, в том числе эвристических, а также онлайн-обновления для базы

уязвимостей. Более того, силы разработчиков сейчас всецело направлены на другой

продукт — систему мониторинга информационной безопасности MaxPatrol, для

которой, увы, нет даже и демки.

Но даже при всех ограничениях XSpider является одним из самых удобных

и эффективных инструментов анализа безопасности сети и конкретных узлов.

Настройки сканирования, как и в случае Nessus, оформляются в виде специального

набора правил, только в данном случае они называются не Policies, а профилями.

Настраиваются как общие параметры для сетевого анализа, так и поведение сканера

для конкретных протоколов: SSH, LDAP, HTTP. Тип исследуемого демона на каждом

порту определяется не по общепринятой классификации, а с использованием

эвристических алгоритмов fingerprinting’а — опция включается одним кликом в

профиле сканирования. Отдельного слова заслуживает обработка RPC-сервисов (Windows

и *nix) с полной идентификацией, благодаря которой удается определить уязвимости

различных сервисов и детальную конфигурацию компьютера в целом. Проверка

слабости парольной защиты реализует оптимизированный подбор паролей практически

во всех сервисах, требующих аутентификации, помогая выявить слабые пароли.

Результат сканирования оформляется в виде удобного отчета, причем для каждой

найденной потенциальной уязвимости выдается крохотное описание и внешний линк,

куда можно обратиться за подробностями.

GFI LANguard

Сайт:

www.gfi.com/lannetscan

Распространение: Freeware/Shareware

Платформа: Win

За что я особенно люблю этот продукт, так это за набор предустановленных

профилей для сканирования. Помимо полного сканирования удаленной системы,

подразумевающего все виды доступных проверок (кстати, есть специальная версия

для медленного коннекта — например, для тормозного VPN-соединения через Штаты),

есть масса отдельных групп проверок. Например, можно быстро проверить десятки

хостов на наличие уязвимостей из Top20, составленной известной

security-корпорацией SANS. Тут же можно активировать и поиск машин с

неустановленными патчами или сервис-паками, выбрать профиль для пентеста

веб-приложений и т.д. Причем, кроме профилей, непосредственно направленных на

поиск уязвимостей, есть и ряд средств для аудита: поиск шар, умный сканер

портов, в том числе для поиска открытых малварью соединений, определение

конфигурации компьютера и т.д. Получается, в одном продукте уживаются масса

полезных утилит.

Постоянно обновляемая база уязвимостей GFI LANguard включает более чем

15000 записей, позволяя сканировать самые разные системы (Windows, Mac OS, Linux),

в том числе, установленные на виртуальных машинах. Сканер автоматически

подтягивает обновления для базы, которые в свою очередь формируются по отчетам

BugTraq, SANS и других компаний. Реализовать свои собственные проверки, как

водится, можешь и ты сам. Для этого тебе предоставляется специальный скриптовый

язык, совместимый с Python и VBScript (какова связка!), а для полного удобства

еще и удобный редактор с дебагером — получается настоящая IDE. Еще одна

уникальная фишка LANguard’а — возможность определения того, что машина запущена

в виртуальном окружении (пока поддерживается VMware и Virtual PC) — это одна из

уникальных фишек сканера.

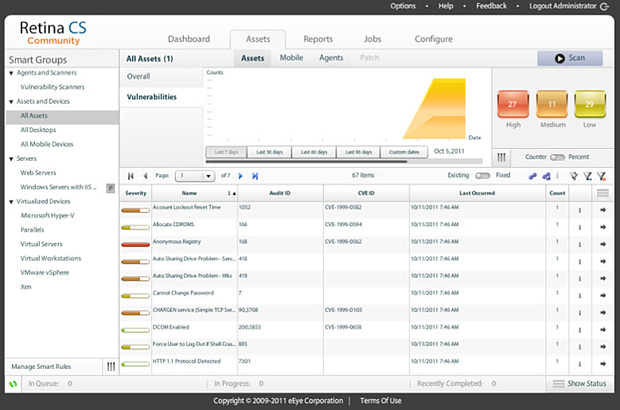

Retina Network Security Scanner

Сайт: www.eeye.com

Распространение: Shareware

Платформа: Win

Главное разочарование этого легендарного сканера постигло меня сразу после

запуска. Установщик последней версии, выругавшись, сказал, что запустить

Retina на Windows 7 или Windows Server 2008 R2 на текущий момент нельзя. Не

очень-то вежливо, пришлось открывать виртуальную машину, но я-то знал: оно того

стоит. Retina — один из лучших сканеров, который определяет и анализирует

хосты локальной сети. Физические и виртуальные серверы, рабочие станции и

ноутбуки, маршрутизаторы и аппаратные брандмауэры — Retina представит

полный список подключенных к сети устройств, выведет информацию о беспроводных

сетях. Каждый из них она всячески будет пытать в поиске хоть какого-то намека на

уязвимость, и делает это очень шустро. На сканирование локальной сети класса С

уходит примерно 15 минут. Продукт Retina определяет уязвимости ОС,

приложений, потенциально опасные настройки и параметры. В результате можно

получить обзорный план сети с отображением потенциально уязвимых мест. База с

уязвимостями, по заверениям разработчиков, обновляется ежечасно, а информация об

уязвимости попадает в базу не позднее 48 часов после появления о ней первого

багтрака. Впрочем, сам факт, что это продукт фабрики eEye, уже является своего

рода гарантией качества.

Microsoft Baseline Security Analyzer

Сайт: www.microsoft.com

Распространение: Freeeware

Платформа: Win

Что это такое? Анализатор безопасности от компании Microsoft, который

проверяет компьютеры в сети на соответствие требованиям Microsoft, которых

набралось немалое количество. Самый главный критерий — это, конечно же, наличие

на системе всех установленных обновлений. Не надо напоминать, что сделал

Conficker, используя брешь MS08-67, патч для которой вышел за 2 месяца до

эпидемии. Помимо отсутствующих в системе патчей, MBSA обнаруживает и некоторые

распространенные бреши в конфигурации. Перед началом сканирования программа

скачивает обновления для своих баз, поэтому можно быть уверенным: Microsoft

Baseline Security Analyzer знает все о вышедших апдейтах для винды. По

результатам сканирования (домена или диапазона IP-адресов) выдается сводный

отчет. И без того наглядный репорт можно перенести на условную схему сети,

отобразив результаты сканирования в Visio. Для этого на сайте программы доступен

специальный соединитель, который отобразит символами различные узлы локалки,

заполнит параметры объектов, добавив туда информацию о сканировании, и в

удобнейшей форме позволит посмотреть, какие проблемы есть на том или ином компе.

SAINT

Всего лишь два IP-адреса, на которые ты сможешь натравить SAINT в

течение триального периода, жестко зашиваются в ключ, и он отправляется тебе на

е-мейл. Ни шагу влево, ни шагу вправо — но этот продукт обязательно стоит

попробовать, даже с такими драконовскими ограничениями. Управление сканером

реализуется через веб-интерфейс, что неудивительно — решения SAINT

продаются, в том числе, в виде серверов для установки в стойку (SAINTbox), а тут

нужно следовать моде. С помощью аскетичного веб-интерфейса очень просто можно

запустить тестирование и использовать многолетние наработки для поиска

потенциально уязвимых мест в системе. Скажу больше: один из модулей SAINTexploit

позволяет не только обнаружить, но еще и эксплуатировать уязвимость! Возьмем

пресловутую ошибку MS08-67. Если сканер обнаруживает неприкрытую дырку и знает,

как ее эксплуатировать, то прямо рядом с описанием уязвимости дает ссылку с

близким сердцу словом EXPLOIT. В один клик ты получаешь описание сплоита и,

более того, — кнопку Run Now для его запуска. Далее, в зависимости от сплоита,

указываются различные параметры, например, точная версия ОС на удаленном хосте,

тип шелла и порт, на котором он будет запущен. Если эксплуатирование цели удачно

завершено, то во вкладке Connections модуля SAINTexploit появляется IP-адрес

жертвы и выбор действий, которые стали доступными в результате запуска

эксплоита: работа с файлами на удаленной системе, командная строка и т.д!

Представляешь: сканер, который сам ломает! Недаром слоган продукта: «Examine.

Expose. Exploit». Система проверок самая разнообразная, причем в последней 7-й

версии появился модуль для пентеста веб-приложений и дополнительные возможности

для анализа баз данных. Обозначив цель через веб-интерфейс, можно наблюдать за

действиями сканера со всеми подробностями, точно зная, что и как сканер делает в

текущий момент.

X-Scan

Сайт: http://www.xfocus.org

Распространение: Freeware

Платформа: Win

Последняя версия этого сканера вышла еще в 2007 году, что вовсе не мешает

использовать его сейчас благодаря системе подключаемых плагинов и скриптов,

написанных на языке NASL, таком же, который используется в Nessus/OpenVAS. Найти

и отредактировать имеющиеся скрипты несложно — все они находятся в папке scripts.

Для запуска сканера необходимо обозначить параметры сканирования через меню

Config -> Scan Parameter. В качестве объекта сканирования может выступать как

конкретный IP, так и диапазон адресов, но в последнем случае надо быть морально

готовым к тому, что тестирование будет длительным. Сканер, увы, не самый

быстрый. На скорость пропорционально влияет и количество подключенных модулей:

дополнения, проверяющие стойкость паролей для SSH/VNC/FTP, одни из самых

прожорливых. Внешне X-Scan больше напоминает самоделку, созданную кем-то

для собственных нужд и пущенную в паблик на свободное плавание. Возможно, он бы

и не получил такой популярности, если не поддержка скриптов Nessus, которые

активируются с помощью модуля Nessus-Attack-Scripts. С другой стороны, стоит

посмотреть отчет о сканировании, и все сомнения в полезности сканера отходят на

второй план. Он не будет оформлен по одному из официальных стандартов ИБ, но

точно расскажет много нового о сети.

Rapid 7 NeXpose

Сайт: www.rapid7.com

Распространение: Freeeware-версия

Платформа: nix/Win

Rapid 7 — одна из самых быстро растущих компаний, специализирующихся

на информационной безопасности в мире. Именно она недавно приобрела проект

Metasploit Framework, и именно ее рук дело — проект NeXpose. Стоимость

«входа» для использования коммерческой версии составляет без малого $3000, но

для энтузиастов есть Community-версия с чуть-чуть урезанными возможностями.

Такая бесплатная версия легко интегрируется с Metasploit’ом (нужна версия не

ниже 3.3.1). Схема работы достаточно хитрая: сначала запускается NeXpose, далее

Metasploit Console (msfconsole), после чего можно запускать процесс сканирования

и настраивать его с помощью ряда команд (nexpose_connect, nexpose_scan,

nexpose_discover, nexpose_dos и другие). Прикольно, что можно совмещать

функциональность NeXpose и других модулей Metasploit’а. Самый простой, но

действенный пример: искать компьютеры с некой уязвимостью и тут же

эксплуатировать ее с помощью соответствующего модуля Metasploit — получаем

авторутинг на новом качественном уровне.

WARNING

Пентест серверов и ресурсов владельца ресурсов без его воли — деяние уголовно

наказуемое. В случае использования полученных знаний в незаконных целях автор и

редакция ответственности не несут.

Источник: xakep.ru

10 лучших инструментов сканирования уязвимостей для тестирования на проникновение – 2020

Обзоры

Автор cryptoparty На чтение 7 мин Опубликовано 06.08.2019

Инструменты сканирования уязвимостей являются одним из важнейших инструментов в ИБ отделах, поскольку уязвимости появляются каждый день и, таким образом, оставляют лазейку для организации.

Инструменты сканирования на уязвимости помогают обнаруживать лазейки безопасности в приложении, операционных системах, оборудовании и сетевых системах.

Хакеры активно ищут эти лазейки, чтобы использовать их в своих интересах.

Уязвимости внутри сети должны быть немедленно идентифицированы и устранены, чтобы злоумышленники были в страхе.

Сканеры уязвимостей являются одним из таких способов сделать это, благодаря своим непрерывным и автоматизированным процедурам сканирования они могут сканировать сеть на наличие потенциальных лазеек.

Они находятся в Интернете или же на любом устройстве, и они помогают отделам ИБ выявить уязвимость и исправить ее как вручную, так и автоматически.

Лучшие на рынке сканеры веб-уязвимостей должны позволять вам выполнять как аутентифицированные, так и неаутентифицированные типы сканирования, чтобы свести к нулю сетевые уязвимости.

В этой статье мы рассмотрим 10 лучших инструментов сканирования уязвимостей, доступных на рынке.

10 лучших инструментов сканирования уязвимостей

1. сканер уязвимостей OpenVAS

Сканер уязвимостей OpenVAS – это инструмент анализа уязвимостей, который позволит сканировать серверы и сетевые устройства благодаря своей комплексной природе.

Этот сканер будет искать IP-адрес и проверять наличие любых открытых служб путем сканирования через открытые порты, неправильной конфигурации и уязвимостей в существующих объектах.

После завершения сканирования, генерируется автоматический отчет и отправляется по электронной почте для дальнейшего изучения и исправления.

OpenVAS также может работать с внешнего сервера, что дает вам представление о хакере, таким образом выявляя открытые порты или сервисы и своевременно обрабатывая их.

Если у вас уже есть собственная система реагирования на инциденты или система обнаружения инцидентов, то OpenVAS поможет вам улучшить мониторинг вашей сети с помощью инструментов тестирования сети и оповещений в целом.

Статьи по теме:

- ? Установите OpenVAS 9 с PostgreSQL в Ubuntu 18.04

- ? Узнайте, как установить средство аудита безопасности с открытым исходным кодом OpenVAS на платформу Ubuntu Server.

- Настройка, прокачка, запуск и автоматизация OpenVAS на Kali Linux

- Как сбросить пароль admin в OpenVAS

- OpenVAS на Ubuntu 16.04

- Как установить OpenVas на Kali Linux

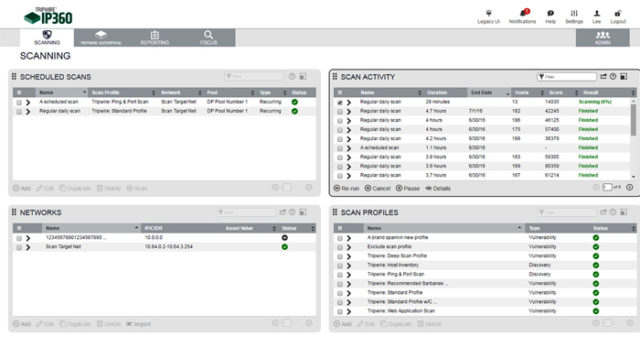

2.Tripwire IP360

Tripwire IP360 – одно из ведущих решений на рынке для управления уязвимостями, позволяющее пользователям идентифицировать все в своей сети, включая локальные, облачные и контейнерные активы.

Tripwire позволит получать доступ к своим ресурсам, используя меньшее количество операций сканирования агентов.

Он также работает в сочетании с управлением уязвимостями и рисками, что позволяет ИБ-администраторам и специалистам по безопасности применять целостный подход к управлению безопасностью.

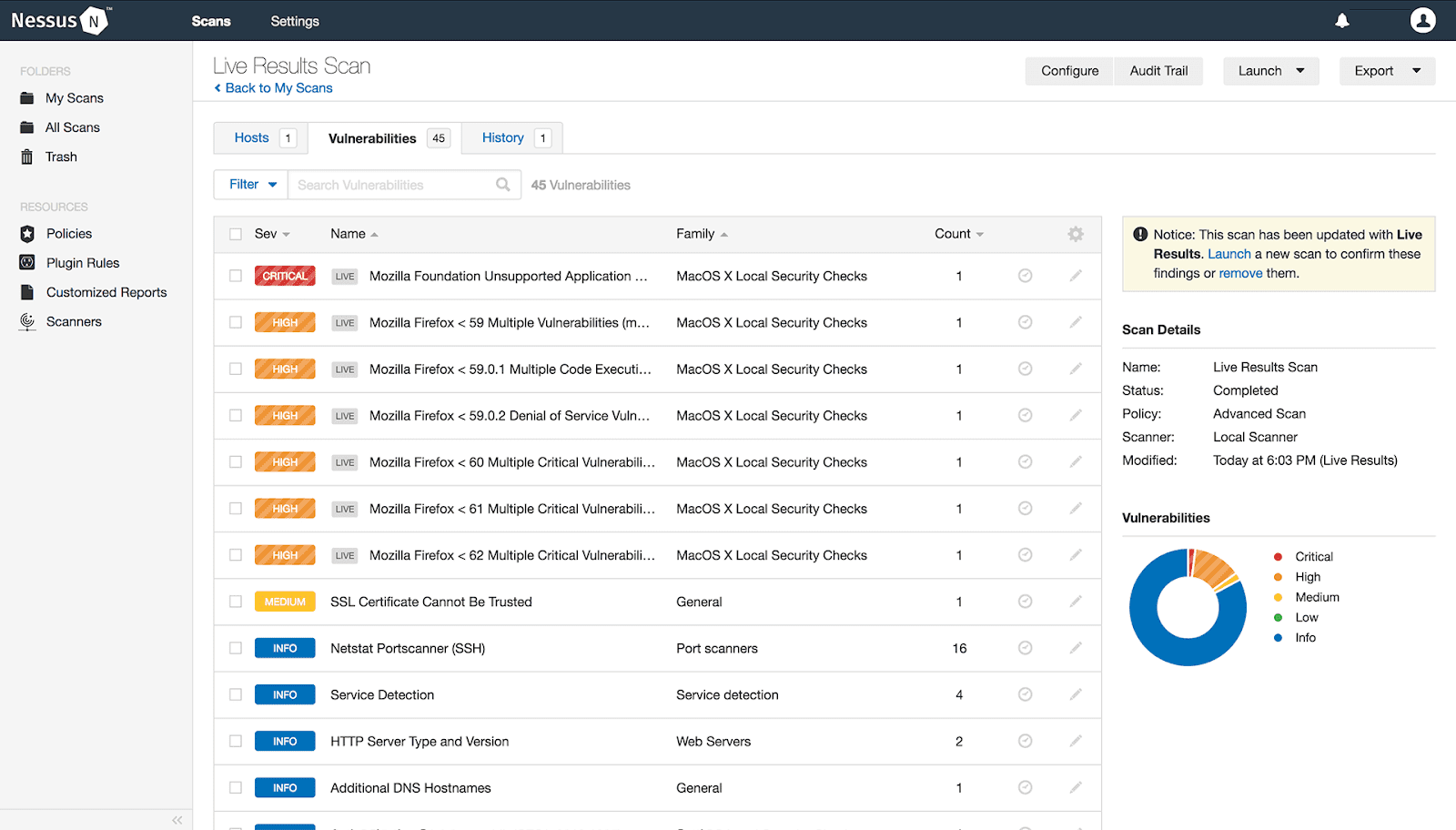

3. Сканер уязвимостей Nessus

Nessus Professional от Tenable – это разботка для специалистов по безопасности, занимающаяся исправлениями, проблемами с программным обеспечением, средствами удаления вредоносных программ и рекламного ПО, а также неправильной настройкой в широком спектре операционных систем и приложений.

Nessus вводит упреждающую процедуру безопасности, своевременно выявляя уязвимости, прежде чем хакеры используют их для проникновения в сеть, а также устраняет недостатки удаленного выполнения кода.

Он заботится о большинстве сетевых устройств, включая виртуальную, физическую и облачную инфраструктуру.

Tenable также упоминается как Gartner Peer Insights Choice для оценки уязвимости к марту 2019 года.

- Как сканировать удаленный хост с помощью сканера уязвимостей Nessus

- Обновление плагинов вручную на сканере Nessus (Linux)

- Как установить сканер Nessus на Ubuntu 18.04 / Debian 9

- Краткое введение в сканер уязвимостей Nessus

- Установка сканера уязвимости Nessus Astra Linux 1.5 SE

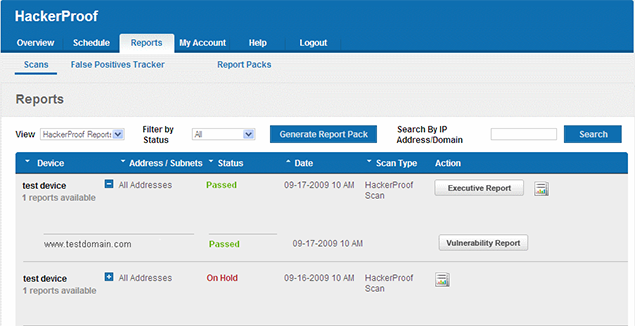

4.Comodo HackerProof

Comodo HackerProof – еще один ведущий сканер уязвимостей с надежными функциями, которые позволяют ежедневно сканировать на поиск своиз уязвимостей.

Варианты сканирования PCI, предотвращение атак и технология site inspector, которая помогает в сканировании веб-сайтов следующего поколения.

Помимо этих льгот, Comodo также предоставляет пользователям индикатор безопасности.

Это уменьшит количество брошенных корзин, улучшит конверсии и увеличит доход в большом соотношении.

Не забывайте об их уникальной технологии site inspector, которая действует как лучший счетчик для атак.

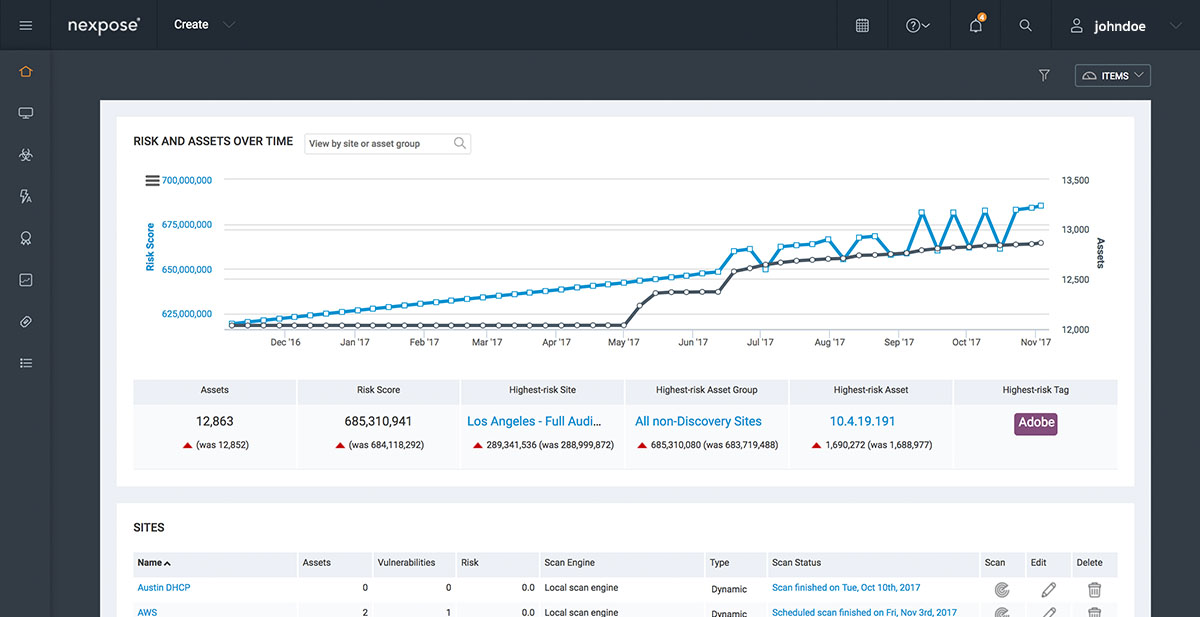

5.Nexpose community

Nexpose – это инструмент сканирования уязвимостей, разработанный Rapid7, это решение с открытым исходным кодом, которое покрывает большинство ваших проверок сети.

Универсальность этого решения является преимуществом для администраторов, ведь его можно встроить в инфраструктуру Metaspoit, способную обнаруживать и сканировать устройства в тот момент, когда любое новое устройство подключается к сети.

Также отслеживает подверженность уязвимости реальному миру и, прежде всего, определяет возможности угрозы соответствующим образом разрабатывать исправления.

Кроме того, сканер уязвимостей также оценивает риск угроз, варьируя его в диапазоне от 1 до 1000, что дает специалистам по безопасности возможность исправить уязвимость до ее использования.

В настоящее время Nexpose предлагает бесплатную пробную версию на один год.

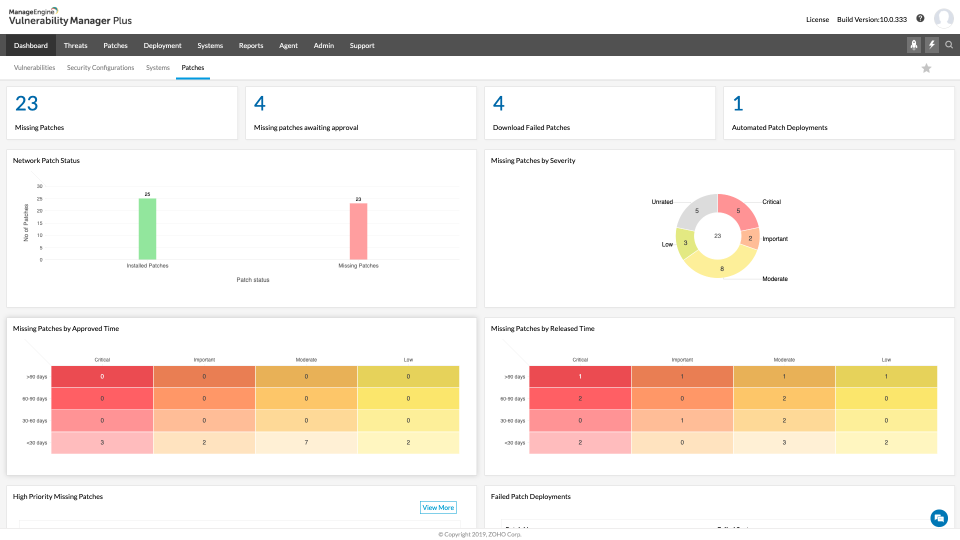

6.Vulnerability Manager Plus

Vulnerability Manager Plus – это новое решение для этого рынка, разработанное ManageEngine.

С его недавним выходом на рынок и функцией, которую он охватывает, это могут быть ожидаемые этические инструменты взлома для организаций.

Он предоставляет аналитику на основе атакующего, позволяющую сетевым администраторам проверять существующие уязвимости с точки зрения хакера.

Кроме того, Vulnerability Manager Plus – это автоматическое сканирование, оценка воздействия, оценка рисков программного обеспечения, неправильная настройка безопасности, исправление, сканер устранения уязвимостей нулевого дня и тестирование и усиление проникновения веб-сервера.

Поставляется совершенно бесплатно для 25 устройств.

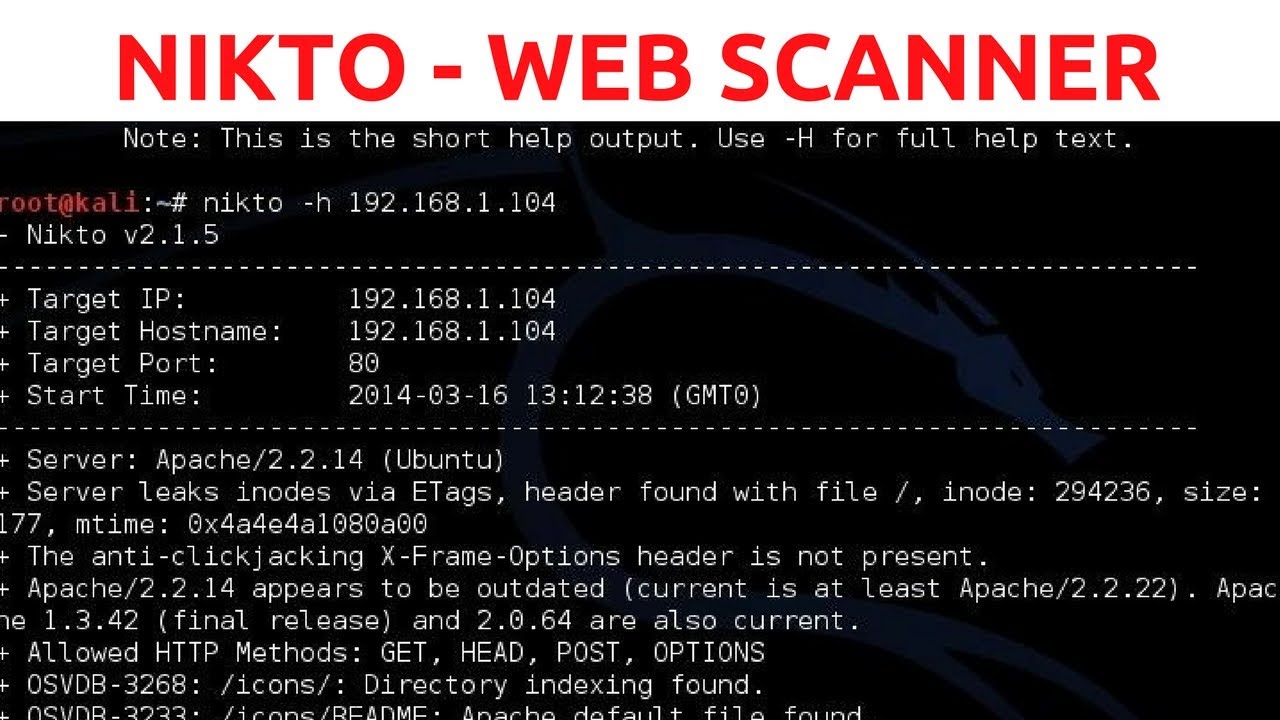

7.Nikto

Nikto – еще один бесплатный онлайн-сканер уязвимостей.

Nikto помогает понять функции сервера, проверить их версии, выполнить тестирование веб-серверов, чтобы выявить угрозы и присутствие вредоносных программ, а также сканировать различные протоколы, такие как https, httpd, HTTP и другие.

Также помогает в сканировании нескольких портов сервера в короткие сроки.

Если вы не ищете надежного решения, которое позаботится обо всем управлении уязвимостями для вашего предприятия, тогда Nikto может стать отличным выбором.

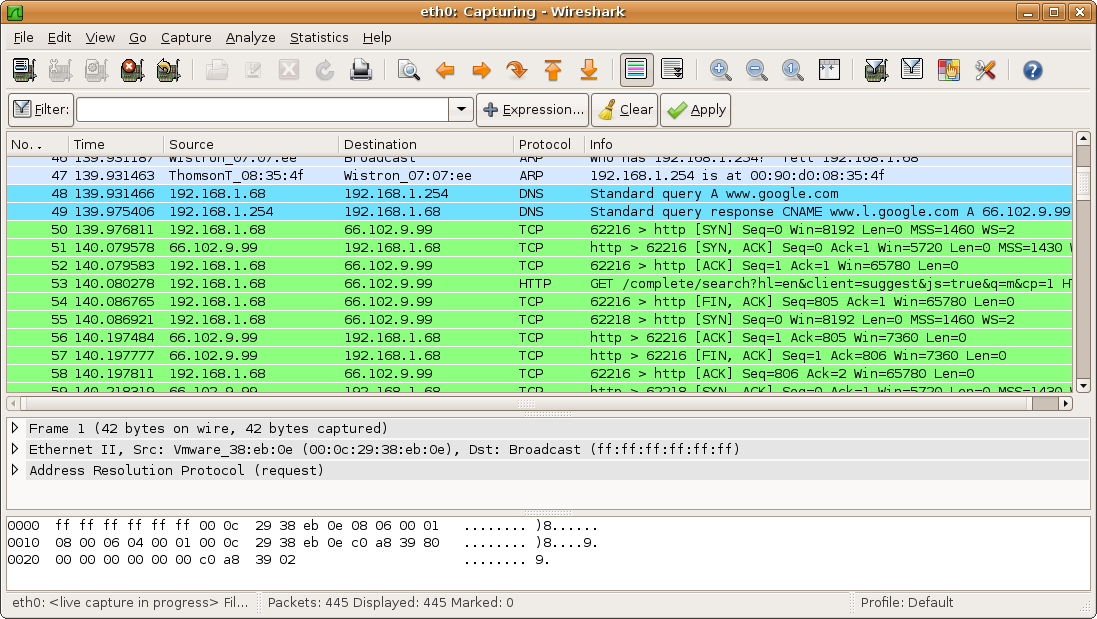

8.Wireshark

Wireshark считается одним из самых мощных анализаторов сетевых протоколов на рынке.

Он используется многими правительственными учреждениями, предприятиями, здравоохранением и другими отраслями для тщательного анализа своей сети.

Как только Wireshark идентифицирует угрозу, он отключает ее для проверки.

Wireshark успешно работает на устройствах Linux, macOS и Windows.

Среди других особенностей Wireshark – стандартный трехпанельный браузер пакетов, сетевые данные можно просматривать с помощью графического интерфейса, мощные фильтры отображения, анализ VoIP, поддержка дешифрования для таких протоколов, как Kerberos, WEP, SSL / TLS и другие.

Вы можете пройти полное обучение по Wireshark, чтобы улучшить свои навыки сканирования сети.

- Руководство для начинающих, как начать работу с фильтрами в WireShark

- ? Установка последней версии Wireshark на Ubuntu 18.04

- ?️ Расшифровка трафика SSL / TLS с помощью Wireshark

- ? Шпаргалка по Wireshark

- Как запустить Wireshark от пользователя root на Kali Linux

- Установка Wireshark Ubuntu

9. Aircrack-ng

Aircrack-ng поможет позаботиться о безопасности сети WiFi.

Он используется в сетевых аудитах и обеспечивает безопасность и контроль WiFi, а также работает как одно из лучших хакерских приложений для Wi-Fi с драйверами и картами, воспроизводящими атаки.

Заботится о потерянных ключах, захватывая пакеты данных. Поддержка ОС включает в себя NetBSD, Windows, OS X, Linux и Solaris.

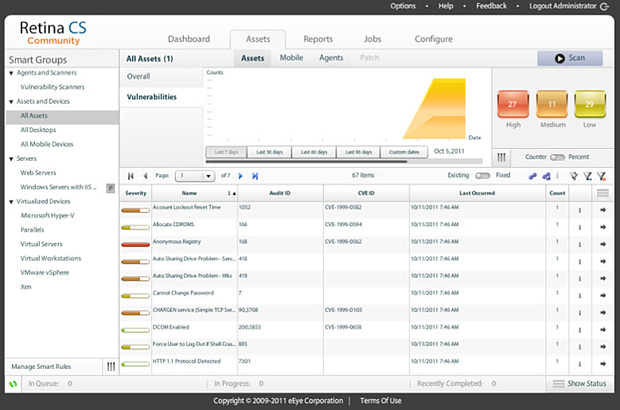

10. Сетевой сканер безопасности Retina

Сканер уязвимостей Retina – это веб-приложение с открытым исходным кодом, которое заботится об управлении уязвимостями из центрального расположения.

Его функции включают в себя исправления, соответствие, конфигурирование и создание отчетов.

Заботится о базах данных, рабочих станциях, серверах, анализирует и веб-приложения с полной поддержкой интеграции VCenter и виртуальных сред сканирования приложений.

Он заботится о нескольких платформах, предлагая полную межплатформенную оценку уязвимости и безопасность.

Если вы уже попробовали их, поделитесь своими мыслями о них в разделе комментариев.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Источник: itsecforu.ru