Словарь с пользователями мы взяли небольшой и записали в него 4 пользователя.

Для составления словаря используется Crunch, как встроенное средство. Инструмент гибкий и может составить словарь по определенной маске. Если есть вероятность того, что пользователь может использовать словарный пароль, то лучше воспользоваться уже готовыми решениями, тем более, что, как показывает практика, самый популярный пароль – 123456.

Генерировать словарь будем на 5 символов по маске. Данный метод подходит для случаев, когда мы имеем представление о структуре пароля пользователя.

Сразу отметим, что на первых этапах мы будем для каждого инструмента описывать используемые ключи, но далее те же самые ключи уже не будут рассматриваться подробно, поскольку они крайне похожи друг на друга, а значит, имеют аналогичный синтаксис.

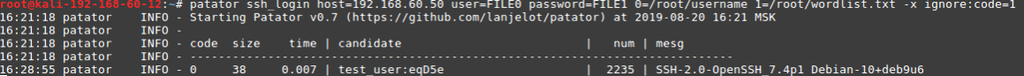

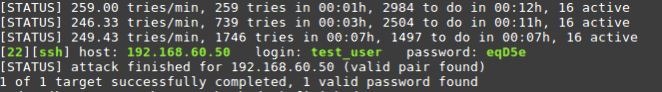

Patator

patator ssh_login host=192.168.60.50 user=FILE0 password=FILE1 0=/root/username 1=/root/wordlist.txt -x ignore_mesg=’Authentication failed’

Я ЗНАЮ ТВОЙ ПАРОЛЬ!

ssh_login – модуль;

host – наша цель;

user – логин пользователя, к которому подбирается пароль или файл с логинами для множественного подбора;

password – словарь с паролями;

-x ignore_mesg=’Authentication failed’ – не выводить на экран строку, имеющую данное сообщение. Параметр фильтрации подбирается индивидуально.

Все инструменты мы тестируем с количеством потоков по умолчанию, никаким образом их количество не изменяем.

Patator справился ровно за 7 минут 37 секунд, перебрав 2235 вариантов.

Hydra

hydra -f -L /root/username -P /root/wordlist.txt ssh://192.168.60.50

-f – остановка перебора после успешного подбора пары логин/пароль;

-L/-P – путь до словаря с пользователями/паролями;

ssh://IP-адрес – указание сервиса и IP-адреса жертвы.

Hydra затратила на перебор 9 минут 11 секунд.

Medusa

medusa -h 192.168.60.50 -U /root/username -P /root/wordlist.txt -M ssh

-h – IP-адрес целевой машины;

-U/-P – путь к словарям логинов/паролей;

-М – выбор нужного модуля.

Medusa за 25 минут обработала только 715 комбинаций логин/пароль, поэтому данный инструмент не лучший выбор в случае с брутфорсом SSH.

Metasploit

Произведем поиск инструмента для проведения brute-force атаки по SSH:

search ssh_login

Задействуем модуль:

use auxiliary/scanner/ssh/ssh_login

Для просмотра необходимых параметров воспользуемся командой «show options». Для нас это:

rhosts – IP-адрес жертвы;

rport – порт;

user_file – путь до словаря с логинами;

pass_file – путь до словаря c паролями;

stop_on_success – остановка, как только найдется пара логин/пароль.

10 ПРОГРАММ ДЛЯ ВЗЛОМА ПАРОЛЕЙ 2018

По умолчанию Metasploit использует 1 поток, поэтому и скорость перебора с использованием этого модуля очень низкая. За 25 минут так и не удалось подобрать пароль.

IMAP

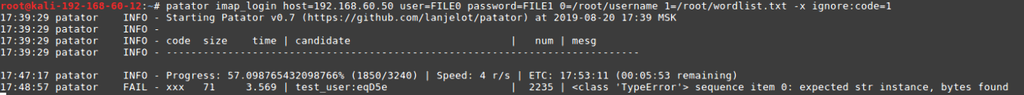

Patator

patator imap_login host=192.168.100.109 user=FILE0 password=FILE1 0=/root/username 1=/root/wordlist.txt -x ignore_code=1

imap_login – используемый модуль;

-x – параметр, который помогает фильтровать ответы от Patator. В данном случае игнорируем ответы с кодом 1.

Параметр х является уникальным для каждого конкретного случая, поэтому рекомендуется сначала запустить инструмент без него и посмотреть какие ответы в основном приходят, чтобы затем их игнорировать.

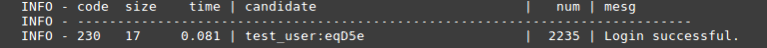

В итоге Patator смог подобрать пароль за 9 минут 28 секунд, что является практически тем же самым показателем, что и в случае с SSH.

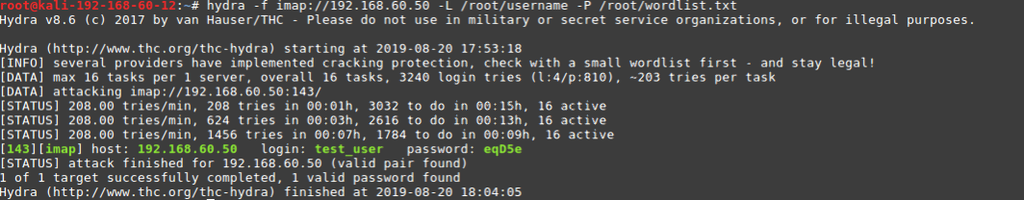

Hydra

hydra -f imap://192.168.60.50 -L /root/username -P /root/wordlist.txt

Hydra справилась за 10 минут 47 секунд, что довольно неплохо.

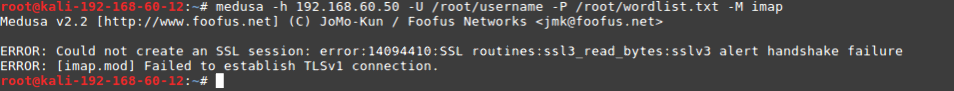

Medusa

В связи с тем, что на сервере использовался самоподписанный сертификат, Medusa выдавала ошибку, исправить которую настройками инструмента не удалось.

Metasploit

В Metasploit не удалось подобрать подходящий модуль для брутфорса IMAP.

SMB

Patator

При использовании Patator появилось большое количество ложных срабатываний.

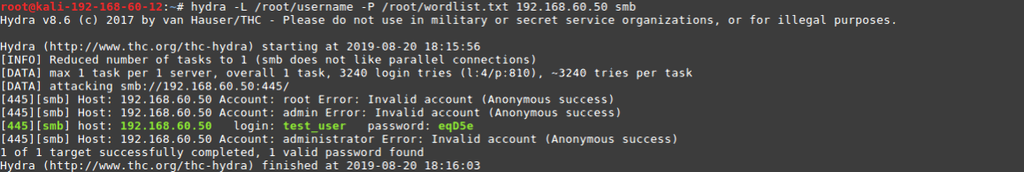

Hydra

hydra -L /root/username -P /root/wordlist.txt 192.168.60.50 smb

Благодаря своим алгоритмам Hydra справилась с задачей всего за 5 секунд.

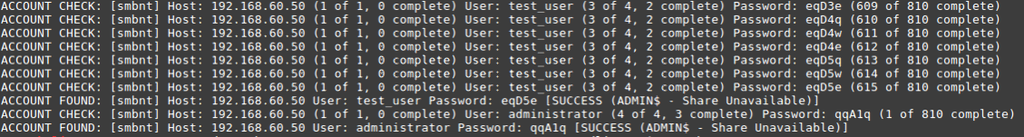

Medusa

medusa -h 192.168.60.50 -U /root/username -P /root/wordlist.txt -M smbnt

Запуская перебор, я ожидал результатов, схожих с предыдущими, но на этот раз Medusa меня приятно удивила, отработав за считанные секунды.

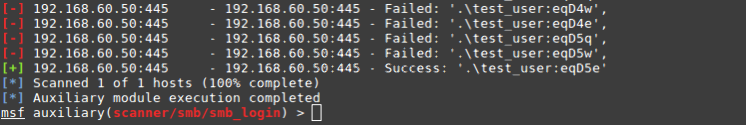

Metasploit

С помощью поиска search smb_login находим нужный модуль scanner/smb/smb_login и применяем его.

Необходимо указать параметры:

RHOSTS – IP-адрес жертвы;

USER_FILE – словарь с пользователями;

PASS_FILE – словарь с паролями;

STOP_ON_SUCCESS – остановка после подобранной пары логин/пароль.

Metasploit справился с задачей за 1 минуту.

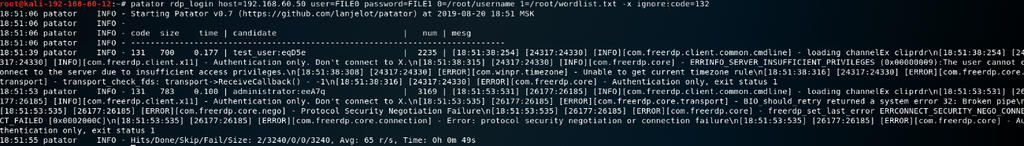

RDP

Patator

patator rdp_login host=192.168.60.50 user=FILE0 password=FILE1 0=/root/username 1=/root/wordlist.txt -x ignore_code=132

К сожалению, на данный момент из тестируемых инструментов только Patator может подбирать логин/пароль для RDP-протокола. При этом, даже если Patator и справился с поставленной задачей, в выводе дополнительно появилось ложное срабатывание.

WEB

Для начала нам необходимо понять, как происходит процесс аутентификации.

Для этого нужно отправить тестовые запросы аутентификации и уже из поведения веб-приложения можно будет увидеть, что неверный пароль возвращает код ответа 200, а успешная аутентификация — 302. На эту информацию и будем опираться.

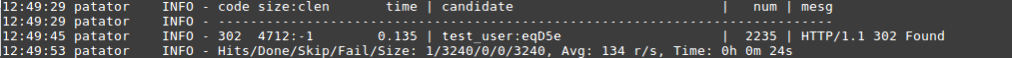

Patator

Учитывая ответы веб-приложения на тестовые запросы, составим команду для запуска Patator:

patator http_fuzz url=http://site.test.lan/wp-login.php method=POST body=’log=FILE0wp-submit=Log+Intestcookie=1′ 0=/root/username 1=/root/wordlist.txt before_urls=http://site.test.lan/wp-login.php -x ignore_code=200 accept_cookie=1

http_fuzz – модуль для brute-force атаки HTTP;

url – адрес страницы с аутентификацией;

FILE0 – путь до словаря с паролями;

body – информация, которая передается в POST запросе при аутентификацией;

-x – в данном случае мы указали команду не выводить на экран сообщения, содержащие параметр с кодом 200;

accept_cookie – сохранение параметра cookie и передачи его в следующий запрос;

Итог — нам удалось подобрать пароль чуть менее, чем за 30 секунд, что очень быстро.

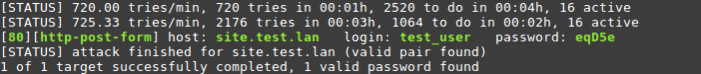

Hydra

Как мы уже знаем, при неверной аутентификации возвращается код 200, а при успешной — 302. Воспользуемся этой информацией и выполним команду:

hydra -f -L /root/username -P /root/wordlist.txt http-post-form://site.test.lan -m «/wp-login.php:log=^USER^wp-submit=Log+Intestcookie=1:S=302»

Здесь мы указываем обязательные параметры:

-f – завершить перебор после получения валидной пары логин/пароль;

-L – словарь с пользователями;

-P – словарь с паролями;

http-post-form – тип формы (в нашем случае POST);

/wp-login.php – URL страницы с аутентификацией;

^USER^ – показывает куда подставлять имя пользователя;

^PASS^ – показывает куда подставлять пароль из словаря;

S=302 – указание на какой ответ опираться Hydra (в нашем случае — ответ 302 при успешной аутентификации).

Успех ожидал нас уже через 3 минуты 15 секунд.

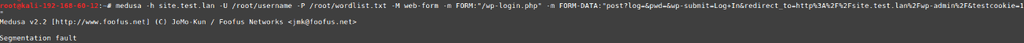

Medusa

medusa -h site.test.lan -U /root/username -P /root/wordlist.txt -M web-form -m FORM:»/wp-login.php» -m FORM-DATA:»post?log=wp-submit=Log+Intestcookie=1″

К сожалению, при попытках перебора пароля Medusa выдает ошибку «Segmentation fault».

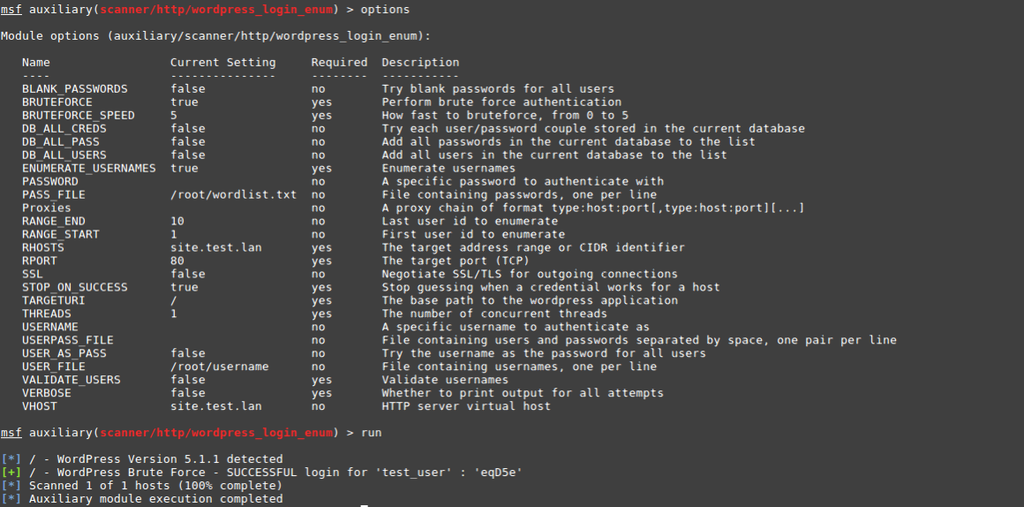

Metasploit

С помощью поиска search wordpress_login находим нужный модуль auxiliary/scanner/http/wordpress_login_enum и применяем его. Необходимо указать параметры:

PASS_FILE – словарь с паролями;

RHOSTS – адрес жертвы;

STOP_ON_SUCCESS – остановка после подобранной пары логин/пароль;

USER_FILE – словарь с пользователями;

VALIDATE_USERS – отключить проверку существования учетной записи пользователя;

VERBOSE – отключить лишний вывод;

VHOST – доменное имя атакуемого сайта.

Затраченное время — 32 секунды.

FTP

Patator

patator ftp_login host=192.168.60.50 user=FILE0 password=FILE1 0=/root/username 1=/root/wordlist.txt -x ignore_code=530

В данном модуле Patator работает уже медленнее, чем с Web-формами, а пароль был подобран за 11 минут 20 секунд.

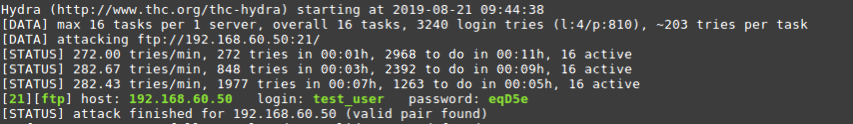

Hydra

hydra -f -L /root/username -P /root/wordlist.txt ftp://192.168.60.50

Работая по умолчанию в 16 потоков, Hydra смогла перебрать пароли за 7 минут 55 секунд.

Metasploit, Medusa

В Metasploit используем модуль auxiliary/scanner/ftp/ftp_login

В случае с Medusa запрос выглядит следующим образом:

medusa -f -M ftp -U /root/username -P /root/wordlist.txt -h 192.168.60.50

Все параметры стандартные, указываем путь до словарей и обязательно ставим завершение перебора после найденной пары логин/пароль.

С этим протоколом, как и c SSH, Metasploit и Medusa плохо справляются при стандартном количестве потоков. Поэтому если есть желание использовать именно эти инструменты, то необходимо вручную увеличивать количество потоков. Но и тут не все так просто. В однопоточном режиме FTP-сервер при использовании этих инструментов, сбросил соединение, чего не наблюдалось при использовании Patator или Hydra. Поэтому есть вероятность, что увеличение количества потоков не изменит ситуацию.

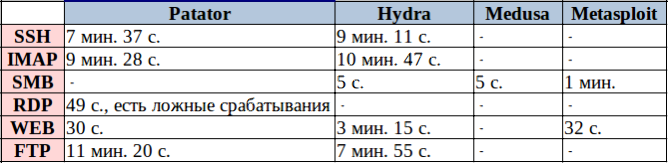

Протестировав разные, но в то же время похожие инструменты на различных сервисах, можно сказать, что у каждого из них есть как достоинства, так и недостатки, а с каким инструментом работать — решать только вам.

Ниже представлена сводная таблица с полученными результатами:

P.S. Потренироваться можно в наших лабораториях lab.pentestit.ru.

- Hekpo

- 39345 0 —>

- Penetration testing

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Источник: defcon.ru

Брутфорс — Подбор паролей перебором

Технология подбора паролей «brute force». Разновидности брута и программы для брута. Способы защиты от взлома методом подбора пароля.

Брутфорс — хакерская отмычка: атака и защита

Брутфорс (происходит от английского словосочетания: brute force) — разновидность хакерской атаки — способ взлома учётных записей в компьютерных системах, платёжных/банковских сервисах и на веб-сайтах посредством автоматизированного подбора комбинаций паролей и логинов.

Брутфорс базируется на одноимённом математическом методе (brute force), в котором правильное решение — конечное число или символьная комбинация находится посредством перебора различных вариантов. Фактически каждое значение из заданного множества потенциальных ответов (решений) проверяется на правильность.

Принцип действия брутфорса

Хакер пишет специальную программу для подбора паролей либо использует уже готовое решение своих коллег. Она может быть ориентирована на определённый почтовый сервис, сайт, соцсеть (т.е. предназначена для взлома конкретного ресурса). Далее выполняется подготовка к взлому. Она состоит из следующих этапов:

- Составление прокси-листа

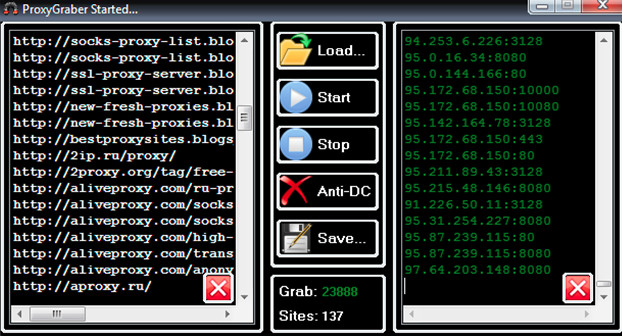

В целях скрытия истинного IP-адреса компьютера, с которого будет осуществляться атака, и для предотвращения блокировки со стороны сайта, где необходимо взломать учётную запись, выполняется настройка интернет-соединения через прокси-сервер.

Поиск адресов/портов прокси осуществляется в прокси-граббере (Proxy Grabber). Эта утилита самостоятельно извлекает все данные для подключения к серверам-посредникам из сайтов, предоставляющих прокси (они задаются в списке). Другими словами, выполняется сбор прокси.

Полученная база сохраняется в отдельный текстовый файл. А затем все адреса серверов, имеющиеся в ней, проверяются на работоспособность в прокси-чекере. Довольно часто программы, предназначенные для автоматизированной добычи прокси, совмещают в себе функции и граббера, и чекера.

В итоге, получается готовый прокси лист в виде списка IP/порт, сохранённый в файле txt. (Он понадобится при настройке программы брутфорс).

- Поиск баз для брута

К брутфорсу необходимо подключить словарь — некое множество комбинаций паролей и логинов — которые он будет подставлять в форму для входа. Он также, как и прокси-лист, имеет вид списка в обычном текстовом файле (.txt). Словари, они же базы, распространяются через хакерские форумы, сайты и файлообменники. Более опытные «умельцы» создают их самостоятельно и предоставляют всем желающим за определённую плату. Чем больше база (количество комбинаций, логинов, аккаунтов), тем лучше (для хакера) — тем больше вероятность успеха взлома.

- Настройка брутфорса

Загружается прокси лист; программа подбора автоматически будет менять прокси, чтобы веб-сервер не обнаружил атаку и, соответственно, источник (узел) атаки.

Подключается словарь из комбинаций пароль/логин. Устанавливается количество потоков — сколько одновременно комбинаций брутфорс будет проверять. Мощный компьютер с высокой скоростью интернета уверено справляется с 120-200 потоками (это оптимальное значение). От этой настройки напрямую зависит скорость брута. К примеру, если выставить всего 10 потоков, подбор будет выполняться очень медленно.

- Запуск брутфорса

Успешные попытки взлома программа фиксирует: сохраняет сбрученные аккаунты (пароль/логин) в файл. Длительность процедуры подбора колеблется от нескольких часов до нескольких дней. При этом она не всегда оказывается результативной — по причине высокой криптоустойчивости данных для входа либо осуществления других защитных мер со стороны атакуемого.

Виды брутфорса

Персональный взлом

Охота за конкретным аккаунтом — в соцсети, на почтовом сервисе и т.д. Посредством социальной инженерии либо в процессе виртуального общения злоумышленник выпытывает у жертвы логин для доступа на какой-либо сайт. Затем взламывает пароль методом подбора: указывает в брутфорс адрес веб-ресурса и добытый логин, подключает словарь.

Шансы такого взлома невелики, например, по сравнению с той же XSS-атакой. Он может увенчаться успехом, если владелец аккаунта использовал пароль из 6-7 символов с незатейливой символьной комбинацией. В противном случае на «разгадывание» более устойчивых вариантов из 12,15, 20 букв, цифр и спецсимволов понадобятся годы — десятки и сотни лет, исходя из расчётов математической формулы поиска.

Брут/чек

Добыча авторизационных данных в глобальных масштабах —от многих аккаунтов, на 3-5 сайтах (всё зависит от целей хакера и возможностей программы).

К брутфорсу подключается база данных с логинами/паролями от почтовых ящиков одного почтового сервиса (например, mail.ru) либо разных. И прокси лист — для маскировки узла (так как по множественным запросам с одного IP-адреса веб-сервисы электронной почты довольно быстро детектируют атаку).

В опциях брута указывается список ключевых слов (как правило, названия сайтов) — ориентиры по которым он будет искать на взломанных ящиках в письмах данные для входа (например: steampowered, worldoftanks, 4game, VK). Либо конкретный интернет-ресурс.

Пользователь, регистрируясь в онлайн-игре, соцсети или на форуме, как и полагается, указывает свой мэйл (почтовый ящик). Веб-сервис присылает сообщение на указанный адрес с данными для входа и ссылкой на подтверждения регистрации. Именно эти письма и ищет брутфорс, что выудить из них логины и пароли.

Нажимаете «СТАРТ» и программа-взломщик начинает брут. Она действует по следующему алгоритму:

- Загружает из базы логин/пароль к мэйлу.

- Проверяет доступ, или «чекает», (автоматически авторизуется): если удаётся в аккаунт зайти — плюсует в графе good (гуды) единицу (значит найден ещё один рабочий мэйл) и начинает его просматривать (см. следующие пункты); если доступа нет — заносит его в bad (бэды).

- Во всех «гудах» (открытых мэйлах) брутфорс сканирует письма по заданному хакером запросу — то есть ищет логины/пароли к указанным сайтам и платёжным системам.

- При обнаружении искомых данных — копирует их и заносит в отдельный файл.

Таким образом, совершается массовый «угон» аккаунтов — от десятков до сотен. Добытыми «трофеями» злоумышленник распоряжается уже по своему усмотрению — продажа, обмен, сбор данных, кража денег.

Удаленный взлом компьютера

Брутфорс в совокупности с другими хакерскими утилитами используется для получения удаленного доступа к запароленному ПК жертвы через интернет-канал.

Данный вид атаки состоит из следующих этапов:

- Выполняется поиск IP-сетей, в которых будет проводиться атака на компьютеры пользователей. Диапазоны адресов берутся из специальных баз либо посредством специальных программ, например таких, как IP Geo. В ней можно выбирать IP-сети по конкретному округу, региону и даже городу.

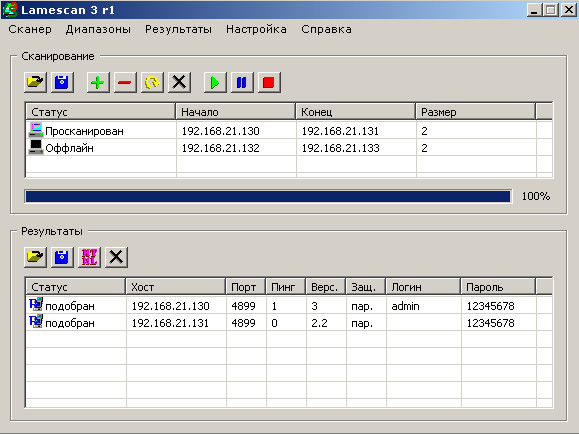

- Отобранные диапазоны IP и словари подбора устанавливаются в настройках брутфорса Lamescan (или его аналога), предназначенного для удалённого брута логина/пароля входа в систему. После запуска Lamescan делает следующее:

- выполняет коннект на каждый IP из заданного диапазона;

- после установления связи пытается подключиться к хосту (ПК) через порт 4899 (но могут быть и другие варианты);

- если порт открыт: пытается получить доступ к системе, при запросе пароля выполняет подбор; в случае успеха — сохраняет в своей базе IP-адрес хоста (компьютера) и данные для входа.

- Хакер запускает утилиту Radmin, предназначенную для управления удалёнными ПК. Задаёт сетевые координаты жертвы (IP, логин и пароль) и получает полный контроль над системой — рабочий стол (отображается визуально на дисплее компьютера взломщика), файловые директории, настройки.

Руководство по настройке и сканированию программой Lamescan в этой статье.

Программы для брута

HASHCAT

На 2020 год одна из самых мощных программ для брута. Использует более 200 алгоритмов перебора. Широко используется для подбора WPA/WPA2 паролей, а также паролей документов MS Office, PDF, 7-Zip, RAR, TrueCrypt.

Brutus AET2

Классический брутфорс, один из самых первых. Тем не менее, не теряет своей актуальности и конкурирует с новыми решениями. Имеет шустрый алгоритм перебора и поддерживает все основные интернет-протоколы — TCP/IP, POP3, HTTP и др. Умеет подделывать куки. Брутит по словарю и генерирует пароли самостоятельно.

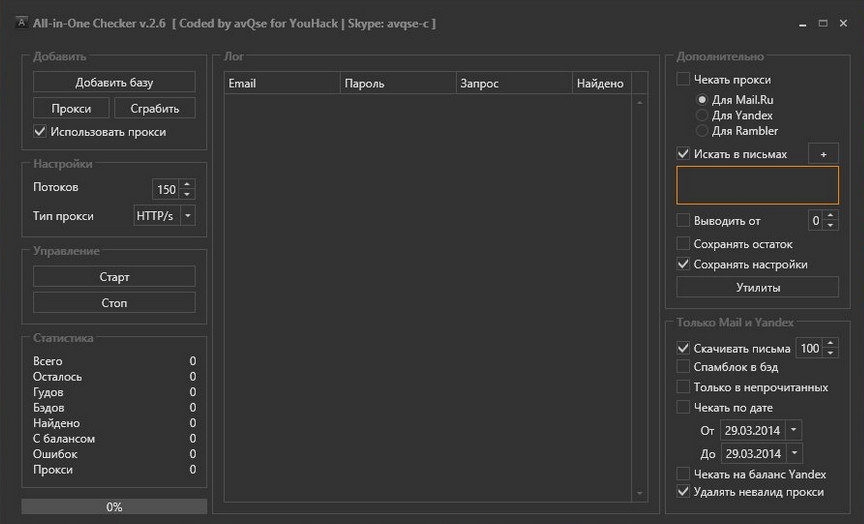

All-in-One Checker

Мощный брут- чекер. Оснащён расширенным арсеналом функций по работе с базами (проверка, сортировка по доменам). Поддерживает различные типы прокси, проверяет их работоспособность. Выполняет сканирование писем в ящиках по таким настройкам, как дата, ключевое слово, адрес, непрочитанные сообщения. Может скачивать письма с Mail.ru и Yandex.

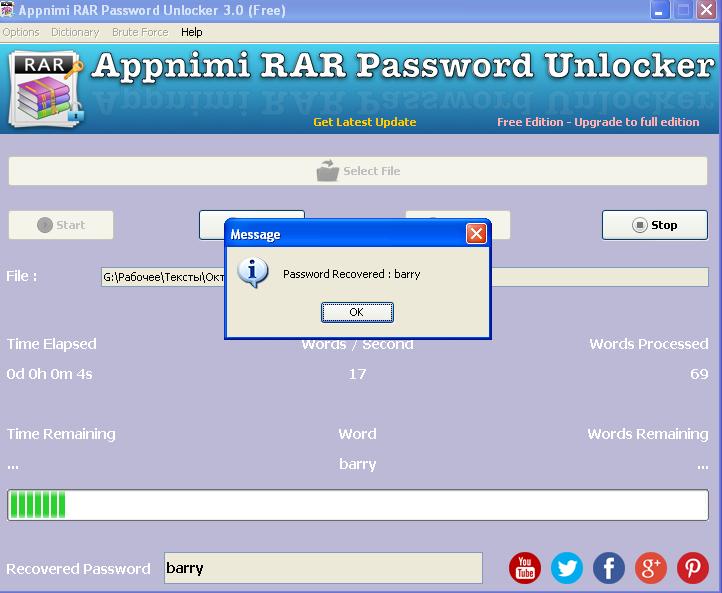

Appnimi Password Unlocker

Программа для подбора брутфорсом пароля к файлу на локальном компьютере. Этакая рабочая лошадка. Бесплатный вариант программы позволяет подбирать пароли не более 5 символов. О том как установить и пользоваться программой Appnimi Password Unlocker можно прочитать в этой статье.

Советы по защите аккаунтов от брутфорса

- Создавать криптоустойчивые пароли; они должны быть длиной не меньше 10-12 символов (но лучше 15-20 сим) и состоять из букв, цифр и спецсимволов. Наш генератор паролей вам в помощь.

- Не использовать логин в качестве пароля (логин и пароль одна и та же комбинация).

- Не использовать один и тот же пароль в разных аккаунтах.

- Защищать вход в админпанели (на веб-сайтах) от многократных попыток входа: блокировка по IP, установка временных промежутков между попытками, ограничение количества возможных попыток входа.

- Изменение стандартных наименований функциональных файлов, отвечающих за доступ в систему, на альтернативные (например: wp-login.php на IOUdssjw29389. php). (Маскировка точки входа для брута.)

- Периодически менять пароли в учётных записях.

Рассмотренные в этой статье возможности брутфорса это лишь небольшая толика. Хакерских приёмов и методов направленных на кражу учётных записей куда больше. Мы рассказывали о них в статье Как воруют пароли. Тем не менее, если иметь представление о бруте и уметь ему противостоять, можно существенно снизить риск утечки личных данных на ПК и в аккаунтах на веб-сайтах.

Не стоит забывать и о собственной безопасности. Про отличия VPN, proxy серверов и анонимайзеров можно прочитать в статье Anonimayzer-Proxy-server-TOR.

О том, как настроить интернет через прокси, мы рассказывали в этой статье.

Купить недорогие прокси можно тут. Для получения дополнительной скидки при оплате введите код SmDz1NlozX.

Источник: meragor.com

Лучшие инструменты пен-тестера: брутфорс паролей

У каждого из команды ][ свои предпочтения по части софта и утилит для

пен-теста. Посовещавшись, мы выяснили, что выбор так разнится, что можно

составить настоящий джентльменский набор из проверенных программ. На том и

решили. Чтобы не делать сборную солянку, весь список мы разбили на темы – и в

этот раз коснемся утилит для подбора пароля к различным сервисам.

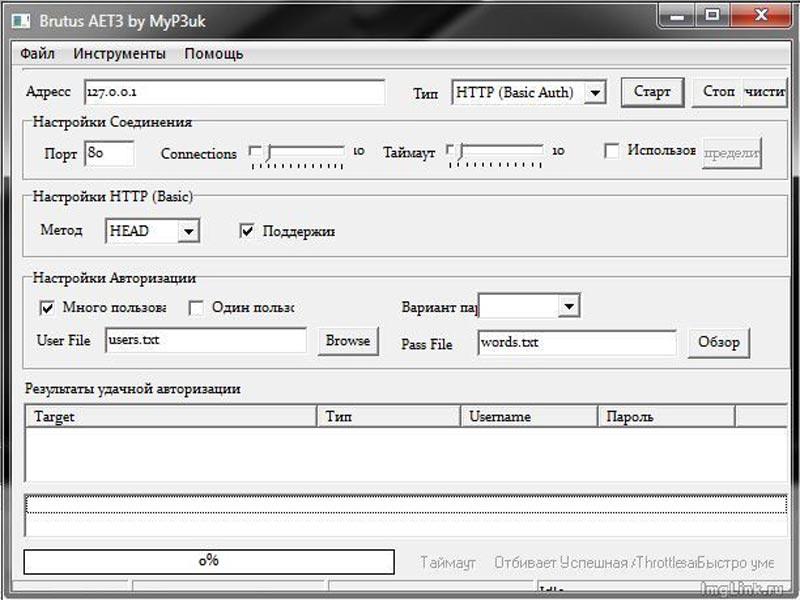

Brutus AET2

Последний релиз программы был в 2000 году. У тулзы давно нет официального

сайта. Но при этом Brutus AET2 по-прежнему является одним самых шустрых и

продвинутых брутфорсеров для основных Интернет-протоколов. Если нужно подобрать

пароль для HTTP (на тех страничках, где используется авторизация по

логину/паролю), произвольному веб-сервису с авторизацией через форму, почтовому

аккаунту, файловому или Telnet серверу, знай: Brutus – отличный вариант.

В общем случае для подбора пароля нужно указать хост и порт сервиса, выбрать

протокол, установить количество используемых потоков (максимум — 60), а также

таймаут. В целях анонимности можно подключить сокс или прокси. В зависимости от

протокола также указывается ряд дополнительных параметров. Например, для подбора

пароля на каком-то сайте (тип брутфорса — HTTP Form), необходимо указать метод

(POST или GET), обозначить параметры формы (в Brutus встроено простое средство

для их анализа), а в случае необходимости подделать cookie, включив

соответствующую опцию.

Подбор осуществляется двумя способами: по словарю, причем у проги есть

несколько встроенных утилит для работы с большими списками паролей, или же с

использованием тупо сгенерированных паролей. В последнем случае необходимо

обозначить символы, которые будут использоваться для составления пасса.

Универсальный брутфорсер для протоколов HTTP FORM, TELNET, POP3, FTP.

John the Ripper

Пытливые умы программистов не раз задумывались о том, как защитить пароли,

которые хранятся локально? Действительно, ведь если доступ к машине, значит,

пользователь может найти то местечко в системе, где они хранятся и.

Обломаться, увидев вместо паролей — их хеши. Исходные пароли пропускают через

специальные функции, которые выдают на выходе уникальную последовательность

символов (хеш), причем обратное преобразование произвести невозможно. Когда во

время входа в систему пользователь вводит пароль, ось производит аналогичное

действие и сравнивает полученный хеш с тем, что хранится в ее недрах.

Так что же нет способа отыскать локальный пароль в никсах или Windows? Есть,

если взять в помощники тулзу John The Ripper, которая как раз и занимается

восстановление паролей по их хешам. Основная задача тулзы — аудит слабых паролей

в UNIX системах, но также справляется и с NTLM хешами, которые используются для

хранения паролей под виндой, Kerberos, и некоторыми другими. Причем к программе

можно подключить модули, предоставляющие поддержку MD4 хешей, LDAP и MySQL

паролей.

John The Ripper проводить атаку по словарю и брутфорс. В режиме атаки по

словарю программа берёт предполагаемые пароли из указанного файла, генерирует

хеш и сверяет его с эталонным. В режиме брутфорса программа перебирает все

возможные комбинации пароля.

Сама тулза работает через консоль, а настройки для брута передаются с помощью

целого ряда опций и параметров. Впрочем, если не жаждешь разбираться с

многочисленными ключами, то можно немного схалтурить, воспользовавшись

замечательным GUI-интерфейсом от стороннего разработчика. FSCrack v1.0.1

(www.foundstone.com/us/resources/proddesc/fscrack.htm) — классно реализованный

фронт-енд, в котором параметры для взлома задаются через удобное окошко, а он

уже сам составляет команду для запуска Джона и выдает результат работы.

Для локального взлома паролей для никсов и винды.

L0phtCrack

А это программа уже целенаправленно разработана для аудита паролей в Windows.

L0phtCrack восстанавливает пароли от Windows по их хешам, раздобытым с локальной

машины, сервера в сети, контроллера домена или Active Directory. В программе

есть встроенный снифер, который может перехватить зашифрованные хеши по локалке.

Впрочем, помимо виндовых хешей программа отлично управится и с юниксовым Shadow.

Для восстановления пароля используется различные атаки: по словарю, брутфорс,

гибридный способ. В последнем случае можно задать настройки для мутации пароля:

например, dana в Dana99. Разработчики не поленились упростить процедуру по

подбору пароля: теперь прямо на запуске программы появляется специальный мастер,

который последовательно выясняет, что именно ты хочешь сделать.

Интересный факт. После приобретения в 2006 компанией Symantec, поддержка и

развитие программы заглохло, однако, ребята-разработчики выкупили свою

разработку обратно в мае этого года выпустили на свет LC6. Последняя версия

отлично работает под 64-битными система, использует преимущество

многопроцессорный и многоядерных систем. К сожалению, за использование

L0phtCrack разработчики просят почти триста баксов, хотя и предоставляют

триальный срок без ограничений. Но у тулзы есть бесплатные аналоги, например,

консольная Pwdump (www.foofus.net/fizzgig/pwdump/),

а также ophcrack (ophcrack.sourceforge.net),

использующий для взлома Rainbow-таблицы.

Восстановление пароля Windows и Unix по его хешу.

Cain and Abel

Об этой утилите мы уже рассказывали, когда составляли нашу

подборку сниферов.

Но вместе с тем это еще и сногсшибательный инструмент для восстановления

паролей. Если не брать в расчет восстановление слабо защищенных паролей

(например, сохраненных в браузере) и просмотр пасса под звездочками, то основная

часть программы заключается во встроенной утилите для взлома 25 различных видов

хешей: начиная от пресловутого MD5 и заканчивая NTLMv2 для восстановления

паролей в винде. Для подбора применяется как атака по словарю, так и тупой

брутфорс.

Взлом 25 различных хешей (пароли Windows, MySQL, MSSQL, Oracle, SIP, VNC,

CISCO, ключи WPA-PSK и т.д.).

THC-Hydra

Аббревиатура THC в названии программы — уже гарант качества. Но этот проект

THC-Hydra надолго войдет в истории хакерского движения, как один из лучших

универсальных брутфорсеров. В основе программы лежит модульная структура,

поэтому проект с самого начала быстро развивался: количество поддерживаемых

протоколов росло как на дрожжах. Сейчас с помощью гидры пароль можно подобрать к

более чем 30 протоколам, включая telnet, ftp, http, https, smb, несколькими

СУБД, и т.д. Кстати, THC-Hydra

брутит и SSH, но для этого требуется наличие библиотеки libssh.

Мощнейший брутер, однако, в виду огромного количества настроек и опций далеко

не всем покоряется с первого раза :). Если со стандартной установкой

«./configuremake install» справляют все, то совладать с многочисленными

ключами для запуска не так просто. В качестве примера приведу несколько основных

функций:

- -R — восстановление сессии после сбоя;

- -e ns — проверка наличия пустого пасса и пасса, равного логину;

- -C FILE — брут из файла с записями вида логин:пароль;

- -o FILE — вывод результатов работы в файл;

- -f — завершение брута после первой найденной пары логин:пасс;

- -t TASKS — количество потоков;

- -w TIME — тайм-аут (30 секунд по дефолту).

Подробнее об использовании Hydra ты можешь прочитать в нашей старой статье

«Брутфорс по-нашему!» (73

номер ][). К счастью, сами разработчики позаботились о графической части

утилиты, но она запуститься только под никсами.

Многопоточный брутфорсер для следующих протоколов: Samba, FTP, POP3, IMAP,

Telnet, HTTP Auth, LDAP, NNTP, MySQL, VNC, ICQ, Socks5, PCNFS, Cisco, SSH, ICQ.

TSGrinder

Одна из немного утилит для подбора пароля для подключения к удаленному

рабочему столу винды по протоколу RPD. Задачу такого перебора сильно осложняет

шифрованное соединение и обмен ключами: сымитировать подобный криптообмен

данными достаточно трудно. Вторая загвоздка заключается в отсутствии к RPD

консольного режима. Но умельцы, однако, нашли способ обойти оба ограничения —

использовать стандартные средства для работы по RDP и эмулировать ввод

логина/пароля, как будто это делает сам пользователь.

За одно такое подключение тулза проверяет несколько паролей. TSGrinder может

проверить 5 паролей за одно подключение, переконнетиться и проверить пять

следующих. Одновременно с этим тулза поддерживает несколько потоков.

Основной способ атаки заключается в переборе паролей по словарю, однако также

поддерживает некоторые интересные фичи, например, так называемые

l337-преобразования, когда буквы латинского алфавита заменяются на цифры.

Забавно, что после запуска тулзы с нужными параметрами, на экране появляется

окно RPD-клиента и ты видишь, как программа перебирает разные варианты, сообщая

о результате в консоли.

Для работы утилиты необходимо установить Microsoft Simulated Terminal Server

Client tool, которую также называют roboclient. Его можно закачать с сайта

ftp://ftp.microsoft.com/ResKit/win2000/roboclient.zip.

Для брутфорса RPD-акков.

RainbowCrack

Обычно, хешированный вариант пароля хранится в открытом доступе и известно,

по какому алгоритму получен этот хэш (например MD5), но обратное преобразование

считается слишком сложной операцией, требующей в общем случае перебор всех

возможных комбинаций — это ставится в основу безопасности многих современных

систем. Если же иметь сортированные таблицы хешей и соответствующие им пароли —

получим систему, которая с помощью быстрого бинарного поиска по таблице может

получать обратное преобразование хеша в пароль для любого существующего

алгоритма хеширования.

Основная проблема: таблицы всех возможных паролей занимают слишком большой

объём на дисках. Поэтому используется оригинальный формат таблиц: хеши

собираются в цепочки по несколько тысяч комбинаций — каждая следующая комбинация

получается из предыдущей очередным применением той же функции хеширования. В

таблицы записывается только начало и конец каждой такой цепочки. Для того, чтобы

найти пароль по такой таблице, нужно применить к заданному хешу точно так же

функцию хеширования несколько тысяч раз (в зависимости от используемой длины

цепочек) и на очередной итерации получим хеш, который является концом одной из

цепочек в наших таблицах. После чего прогоняем эту цепочку заново от начального

хеша до нужного нам и находим комбинацию, предшествующую нашему хешу — это и

есть искомый пароль.

RainbowCrack позволяет использовать такой подход. Смысл заключается в том,

что много времени занимает составление таблиц, зато взлом пароле осуществляется

в сотни раз быстрее, чем брутфорс. RainbowCrack поможет как составить таблицы,

так и использовать их для взлома хеша. Кстати говоря, тратить уйму времени на

составления таблиц совсем необязательно — их можно купить и частично скачать из

торрентов.

Чрезвычайно быстрое восстановление пароля по хешу с использованием

Rainbow-таблиц.

Md5 Crack Monster v1.1

Перед тем как лезть на рожон, запуская брутфорс хеша, не поленись пробить его

по онлайн базам. Например, в gdataonline.com содержится более миллиарда

уникальных записей, а это лишь один из многочисленных проектов (некоторые из них

смотри ниже). Чтобы упростить муторное занятие по проверке хеша на различных

сервисах рекомендую тебе классный скрипт Md5 Crack Monster, написанный на Perl.

Он прочекает хеш по солидному списку сервисов и выдаст результат.

Поиск значения хеша в онлайн базах.

THC PPTP bruter

Кто сказал, что подобрать пароль к VPN-аккаунту невозможно из-за особенностей

авторизации? Чушь! Парни из всемирно-известной хакерской группы THC уже давно

доказали обратное, выпустив public-релиз тулзы THC-pptp-bruter. Данная прога

представляет собой узкоспециализированный брутфорсер для PPTP-протокола

(1723/TCP), который действительно работает! Правда, только в том случае,

когда сервер используют авторизацию Microsoft Window Chap V2. Спешу обрадовать:

чаще всего используется именно она, причем как на Windows серверах, так и

серьезных CISCO-системах. Что касается старой Window Chap V1, то ее поддержку

тебе, вероятно, придется реализовать самостоятельно :))

Проблема реализации брутфорса заключается в том, что Microsoft намеренно

реализовала в PPTP-протоколе систему защиты против брутфорса. Если не вдаваться

в подробности, то ее смысл заключался в установке ограничения: «за одну секунду

можно ввести только один пароль». Естественно, что с такой скоростью перебора

хакер далеко не уедет и шансы подобрать пароль будут сведены к нулю. Однако в

реализации по традиции не обошлось без изъянов, которые были опубликованы на

багтраках, а группа THC успешно заюзала их в конкретной программе. С помощью

THC-pptp-bruter можно обойти ограничения, установленные Microsoft, и добиться

скорости более чем 300-400 паролей в секунду. Эта цифра, естественно, сильно

варьируется в зависимости от задержки в доставке пакетов до сервера, так что

наибольшей скорости можно добиться в локальной сети. Огорчает лишь то, что для

работы pptp-bruter необходима пара сторонних библиотек. Без них программа

попросту не скомпилируется.

Для брута VPN-соединения.

CIFSPwScanner

Сканнер для аудита стойкости паролей у CIFS/SMB-ресурсов. С его помощью ты

ловко сможешь подобрать необходимые данные для подключения к вражеской шаре в

локалке. Главное — правильно вбить необходимую команду и подготовить словарик

для брута, наполненный самыми разными человеческими мыслями и любовью. Для

CIFSPwS она выглядит так: CifsPwScanner -t server -u users [options]. Остальные

опции ты можешь посмотреть в мане к программе или в интерактивном хелпе.

CIFSPwScanner написан на Java, а поэтому может быть запущен под любой

платформой.

Подбор пароля к шарам.

piggy 1.0.1

Многопоточный брутфорс Microsoft SQL серверов, реализованный в виде

консольного приложения. Поддерживает диапазонный режим сканирования, когда на

заданный пароль проверяются сразу несколько серверов, хранящих базы. Это

особенно актуально, когда ты произвёл сервисный скан подсети NMAP на порт 1433

(TCP), традиционный для этого сервиса, получил необходимый баннер базы, после

чего скормил полученные адреса piggy. Поскольку халатность администраторов

зачастую поистине безмерна, вероятность улова весьма и весьма велика. Кроме

этого piggy работает с составленными тобой файлами, для проведения атаки по

словарю.

Аудит паролей MSSQL-сервера.

Хинты по работе со словарями

Отбросить повторяющиеся пароли в файле-словаре можно с помощью стандартных

средство никсов. Для этого понадобится одна единственная команда:

cat words.txt | sort | uniq > dictionary.txt

Если ты знаешь, что политика по установке паролей не позволяет пользователям

выбирать пасс, менее чем в 6 символов длиной и содержащий как минимум одну букву

и цифру, то можно сэкономить немало времени на переборе, если предварительно

отбросить все невозможные варианты. Вместе с THC Hydra идет замечательная

утилита pw-inspector, с помощью которой из существующего словаря легко составить

новый словарик, включающий в себя только «правильные» пароли. В нашем случае это

делается так:

cat dictionary.txt | pw-inspector -m 6 -c 2 -n > passlist.txt

WARNING

Все программы представлены исключительно в целях ознакомления. В случае

применения их в незаконных целях редакция ответственности не несет. Более того,

это напрямую запрещается лицензиями большинства программ. Не теряй голову!

Источник: xakep.ru