Итак, в борьбе с троянцами положиться на отметку о времени последней модификации файла и его размер нельзя, поскольку злоумышленник может их довольно легко подделать. Более надежной в этом отношении является так называемая контрольная сумма файла. Для ее подсчета элементы файла суммируются, и получившееся в результате число объявляется его контрольной суммой. Например, в операционной системе SunOS существует специальная утилита sum, которая выводит на устройство стандартного вывода STDOUT контрольную сумму файлов, перечисленных в строке аргументов этой утилиты.

Однако и контрольную сумму в общем случае оказывается не так уж трудно подделать. Поэтому для проверки целостности файловой системы компьютера используется особая разновидность алгоритма вычисления контрольной суммы, называемая односторонним хэшированием.

Функция хэширования называется односторонней, если задача отыскания двух аргументов, для которых ее значения совпадают, является труднорешаемой. Отсюда следует, что функция одностороннего хэширования может быть применена для того, чтобы отслеживать изменения, вносимые злоумышленником в файловую систему компьютера, поскольку попытка злоумышленника изменить какой-либо файл так, чтобы значение, полученное путем одностороннего хэширования этого файла, осталось неизменным, обречена на неудачу.

Я ЗНАЮ ТВОЙ ПАРОЛЬ!

Исторически сложилось так, что большинство утилит, позволяющих бороться с проникновением в компьютерную систему троянских программ путем однонаправленного хэширования файлов, было создано для операционных систем семейства UNIX. Одной из наиболее удобных в эксплуатации и эффективных является утилита TripWire. Она позволяет производить однонаправленное хэширование файлов при помощи нескольких алгоритмов. Вычисленные хэш-значения файлов хранятся в специальной базе данных, которая, в принципе, является самым уязвимым звеном утилиты TripWire. Поэтому пользователям TripWire предлагается в обязательном порядке принимать дополнительные меры защиты, чтобы исключить доступ к этой базе данных со стороны злоумышленника (например, помещать ее на съемном носителе, предназначенном только для чтения).

Средства борьбы с троянцами в операционных системах семейства Windows (95/98/NT) традиционно являются частью их антивирусного программного обеспечения.

2.3. Логические бомбы

Логическая бомба (logic bomb) — скрытый код в системе, который активизируется по возникновению определенного события (чаще всего в определенное время).

Например, уволенный работник может оставить логическую бомбу на компьютере, которая спустя месяц после его ухода сотрет все содержимое диска.

Эти программные закладки оказывают, как правило, разрушающие воздействия на атакованную систему и обычно нацелены на полное выведение системы из строя. В отличие от вирусов логические бомбы не размножаются или размножаются ограниченно.

Логические бомбы всегда предназначены для атаки на конкретную компьютерную систему. После того как разрушающее воздействие завершено, то, как правило, логическая бомба уничтожается.

Иногда выделяют особый класс логических бомб — временные бомбы, для которых условием срабатывания является достижение определенного момента времени.

Характерным свойством логических бомб является то, что реализуемые ими негативные воздействия на атакованную систему носят исключительно разрушающий характер. Логические бомбы, как правило, не используются для организации НСД к ресурсам системы, их единственной задачей является полное или частичное разрушение системы.

2.4. Мониторы

Мониторы — это программные закладки, перехватывающие те или иные потоки данных, протекающие в атакованной системе. В частности, к мониторам относятся перехватчики паролей второго рода.

Целевое назначение мониторов может быть самым разным:

• полностью или частично сохранять перехваченную информацию в доступном злоумышленнику месте;

• искажать потоки данных;

• помещать в потоки данных навязанную информацию;

• полностью или частично блокировать потоки данных;

• использовать мониторинг потоков данных для сбора информации об атакованной системе.

Мониторы позволяют перехватывать самые различные информационные потоки атакуемой системы. Наиболее часто перехватываются следующие потоки:

• потоки данных, связанные с чтение, записью и другими операциями над файлами;

• потоки данных, связанные с удалением информации с дисков или из оперативной памяти компьютера (так называемая «сборка мусора»).

2.5. Компьютерные черви

Вирус — одна из разновидностей злоумышленного кода, который распространяется, прикрепляясь к исполняемому файлу или документу (заражая его). Вирусы могут содержать деструктивные функции, например стирание случайных файлов на диске, форматирование диска или даже стирание Flash-BIOS компьютера.

Червь — это злоумышленная программа, распространяющая свои копии. В отличие от вируса, червь не прикрепляется к другим файлам, а распространяется в виде копии сам. Чаще всего встречаются почтовые черви (e-mail worms), распространяющиеся по электронной почте. При открытии сообщения, зараженного червем, червь активизируется и рассылает сообщения, содержащие свои копии, по адресам из адресной книги получателя. Эпидемия почтового червя может вызвать перегрузку каналов связи и «крах» системы электронной почты.

Пример почтового червя — червь Love Letter, представляющий собой вложение с расширением .VBS.

2.6. Перехватчики паролей

Перехватчики паролей перехватывают имена и пароли, вводимые пользователями защищенной системы в процессе идентификации и аутентификации. В простейшем случае перехваченные имена и пароли сохраняются в текстовом файле, более сложные программные закладки пересылают эту информацию по сети на компьютер злоумышленника.

Существуют три основные архитектуры построения перехватчиков паролей.

Перехватчики паролей первого рода действуют по следующему сценарию. Злоумышленник запускает программу, содержащую программную закладку — перехватчик паролей. Она имитирует приглашение пользователю для входа в систему, и ждет ввода.

Когда пользователь вводит имя и пароль, закладка сохраняет их в доступном злоумышленнику месте, после чего завершает работу и осуществляет выход из системы пользователя-злоумышленника. По окончании работы закладки на экране появляется настоящее приглашение для входа пользователя в систему. Пользователь, ставший жертвой закладки, видит, что он не вошел в систему и что ему снова предлагается ввести имя и пароль. Пользователь предполагает, что при вводе пароля произошла ошибка, и вводит имя и пароль повторно. После этого пользователь входит в систему, и дальнейшая его работа протекает нормально. Некоторые закладки, функционирующие по данной схеме, перед завершением работы выдают на экран правдоподобное сообщение об ошибке, например:

«Пароль введен неправильно. Попробуйте еще раз».

2. Перехватчики паролей второго рода перехватывают все данные, вводимые пользователем с клавиатуры. Простейшие программные закладки данного типа просто сбрасывают все эти данные на жесткий диск компьютера или в любое другое место, доступное злоумышленнику. Более совершенные закладки анализируют перехваченные данные и отсеивают информацию, заведомо не имеющую отношения к паролям. Эти закладки представляют собой резидентные программы, перехватывающие одно или несколько прерываний, используемых при работе с клавиатурой. Информация о нажатой клавише и введенном символе, возвращаемая этими прерываниями, используется закладками для своих целей.

3. К перехватчикам паролей третьего рода относятся программные закладки, полностью или частично подменяющие собой подсистему аутентификации защищенной системы. Поскольку задача создания такой программной закладки гораздо сложнее, чем задача создания перехватчика паролей первого или второго рода, этот класс программных закладок появился совсем недавно и будем считать возможность злонамеренно воздействовать на подсистемы идентификации и аутентификации пользователей при их входе в систему пока гипотетической.

2.7. Программы-шутки

К ним относятся программы, которые не причиняют компьютеру какого-либо прямого вреда, однако выводят сообщения о том, что такой вред уже причинен, либо будет причинен при каких-либо условиях, либо предупреждают пользователя о несуществующей опасности. К «злым шуткам» относятся, например, программы, которые «пугают» пользователя сообщениями о форматировании диска (хотя никакого форматирования на самом деле не происходит), детектируют вирусы в незараженных файлах (как это делает широко известная программа ANTITIME), выводят странные вирусоподобные сообщения (драйвер диска CMD640X от какого-то коммерческого пакета) и т.д. — в зависимости от чувства юмора автора такой программы. Видимо, к «злым шуткам» относится также строка «CHOLEEPA» во втором секторе винчестеров фирмы Seagate.

К такой же категории «злых шуток» можно отнести также заведомо ложные сообщения о новых супер-вирусах. Такие сообщения периодически появляются в электронных конференциях и обычно вызывают панику среди пользователей.

3. Программные закладки: модели воздействия на компьютеры, способы внедрения и их взаимодействие с нарушителем

3.1. Модели воздействия программных закладок на компьютеры

Рассмотрим 6 наиболее известных моделей воздействия программных закладок на компьютеры:

Источник: smekni.com

Перехват данных через Wi-Fi: современные методы атаки MiTM

Привет! В этой статье мы поговорим про перехват паролей через Wi-Fi. Никаких мифических единорогов и прочей школьной фантазии, только по фактам с рабочими решениями. Надеюсь, эту статью читают взрослые люди – так что никаких глупостей!

Наш портал не пропагандирует взлом чужих сетей и прочую хацкерную лабуду! Материал создан в целях прививания культуры личной информационной безопасности при пользовании общественными сетями. Будьте осторожны, берегите себя и своих близких!

Немного теории – школьники пройдут мимо

Ребят, про школьников написал не случайно, пусть позлятся немного. Большая часть неграмотных вопросов к нашему порталу возникает именно у них. И большую часть ответов можно спокойно прочитать здесь же. Ну да ладно, этот раздел немного не о том. Здесь ОЧЕНЬ КРАТКО рассмотрим теорию перехвата данных в Wi-Fi сетях – открытой передачи, файлов, куки, сессии, пароли и чего там вам еще в голову взбредет собирать.

Вот основные 2 момента:

- Мы можем перехватывать данные только в подключенной сети. Реализуется атака MiTM («человек посередине»), когда мы получаем запросы от роутера, сохраняем себе и передаем обратно машине-жертве. И то же самое в обратном порядке. Можно, конечно, слушать пакеты сетей, к которым мы не подключены, но без ключа их шифрование нам ничего не принесет ценного. Поэтому сначала подключаемся, а уже потом слушаем.

- Не все данные в сети к сайтам идут в открытом виде. Протокол HTTPS на сайте шифрует трафик в обе стороны. Т.е. в теории мы можем перехватить пароль, но по факту ничего из него не вытянем. На этот случай появляются в разное время способы подмены HTTPS с дальнейшим проксированием через себя. Т.е. обходить можно, но порой такие способы фиксят разработчики браузеров.

И теперь после этих принципов нам остается самое простое – найти нужную программу или набор утилит, которые справятся с этими простыми задачами. Утилит много, есть под разные версии операционных систем, с разными уровнями сложности – основные из них я и покажу в этой статье. Но профессионализм формируется в самостоятельном изучении, так что не будем кормить горе-хацкеров, придется немного потрудиться.

В научных забугорных IT-кругах процедуру перехвата называют «сниффингом» (от слова sniffing – разнюхивание).

Intercepter-NG

Intercepter-NG – перехватчик нового поколения – попсовая классика перехвата под винду и Андроид. Старенькая, но все отлично понимаем и может. Внедряется и слушает трафик.

Сразу с порога видео по работе, вроде как все понятно:

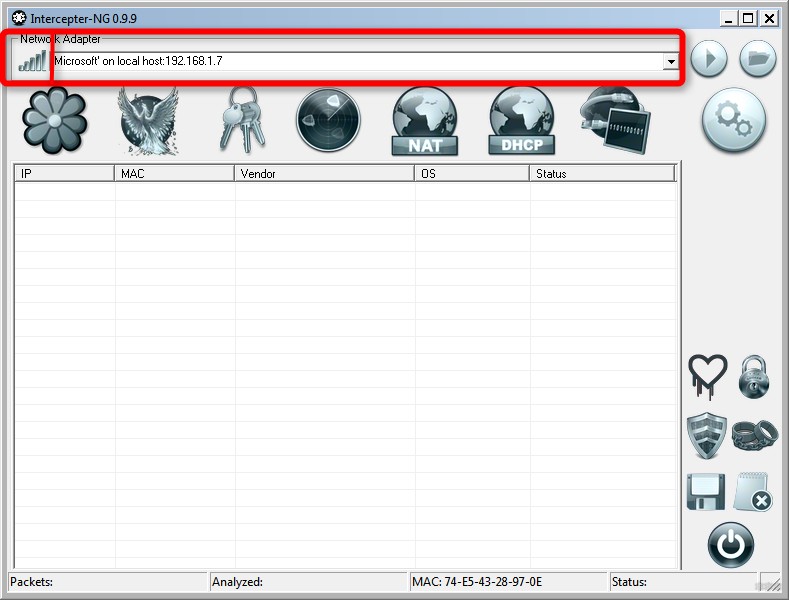

- Для начала выбираем нужный адаптер для работы (ведь можно слушать сеть и по проводному соединению):

- В панели ниже выбираем режим сканирования (Scan Mode) – на нем еще изображен круглый значок радара.

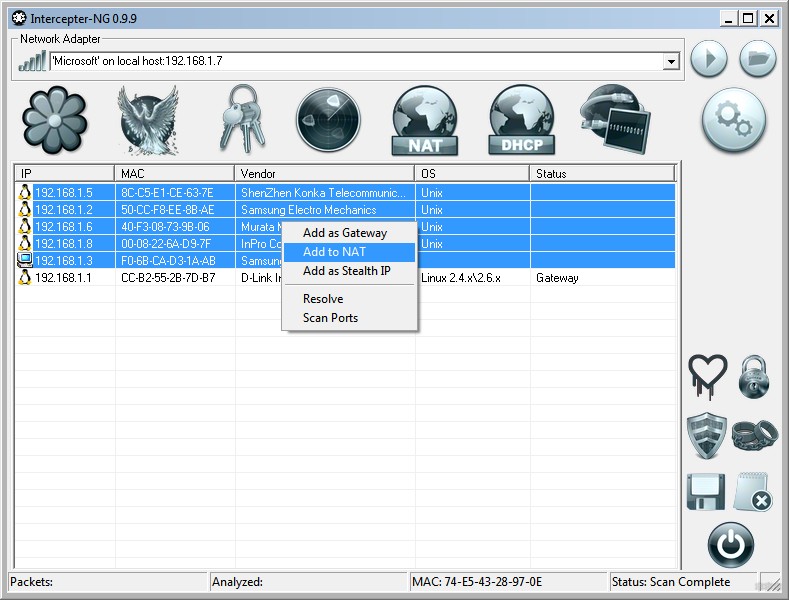

- Появились пустые строки? Щелкаем правой кнопкой мыши по любой из них и выбираем Smart Scan. Должны отобразиться все узлы вашей текущей локальной сети.

- В данном списке узлов выбираем нашу цель. Под целью может пониматься любой компьютер-телефон сети. Роутер выбирать не стоит. Выбрали цели, щелкнули по ней правой кнопкой мыши, выбрали Add to nat (можно выбрать и несколько целей):

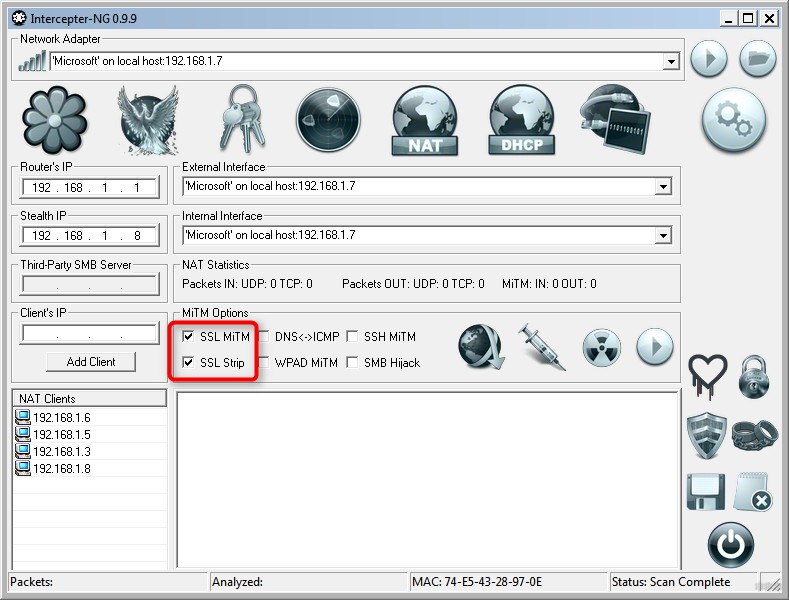

- Идем во вкладку NAT. Здесь можно установить Stealth IP – IP от имени которого будут идти ваши запросы на перехват, желательно выбрать свободный. А еще выставляем SSL обход:

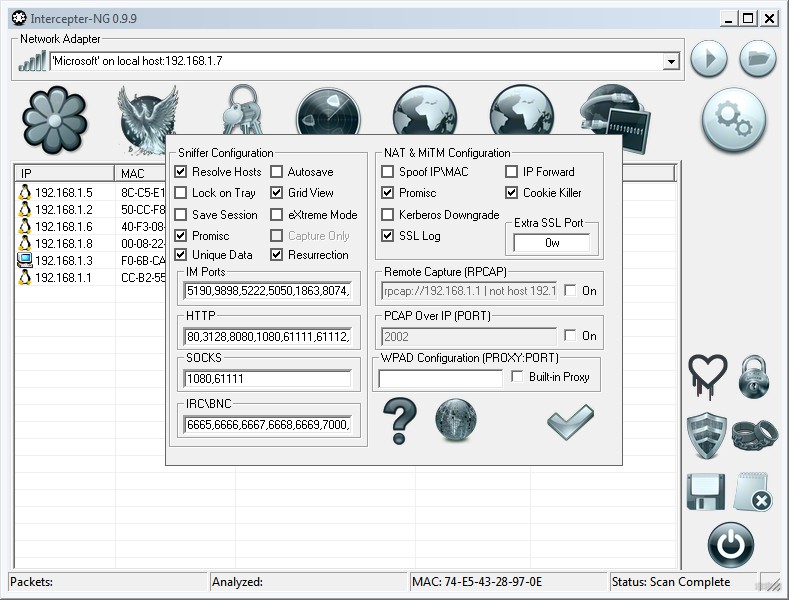

- Натворим немного настроек. Кликаем по значку шестеренок и ставим настройки как на картинке ниже. На самостоятельное изучение, здесь много чего интересного в духе перехвата SSL, сброса куки и сессий пользователей сети, спуффинга и т.д. В конце не забываем применить настройки, нажав на значок галочки.

- Запускаем наш захват пакетов. Видите возле галочек про SSL значки ЗАПУСКА сканирования и РАДИАЦИИ? Вот последовательно их и щелкаем друг за другом.

- Идем на вкладку Password mode и ждем здесь введенных паролей. Щелкнув правой кнопкой по свободному месту, можно выбрать Show Cookies – это еще добавит отображение кук, ведь порой нам этого вполне достаточно для доступа к сайту.

Вот и все. С попсовым способом закончили. Переходим к другим интересным решениям.

Еще одна легенда для Windows – Cainhttps://wifigid.ru/vzlom/perehvat-parolej-cherez-wi-fi» target=»_blank»]wifigid.ru[/mask_link]

перехват паролей по Wi Fi и перехват куки по Wi Fi

Многие пользователи и не догадываются, что заполняя логин и пароль при регистрации или авторизации на закрытом Интернет-ресурсе и нажимая ENTER, эти данные легко могут перехватить. Очень часто они передаются по сети не в защищенном виде. Поэтому если сайт, на котором вы пытаетесь авторизоваться, использует HTTP протокол, то очень просто выполнить захват этого трафика, проанализировать его с помощью Wireshark и далее с помощью специальных фильтров и программ найти и расшифровать пароль.

Лучшее место для перехвата паролей – ядро сети, где ходит трафик всех пользователей к закрытым ресурсам (например, почта) или перед маршрутизатором для выхода в Интернет, при регистрациях на внешних ресурсах. Настраиваем зеркало и мы готовы почувствовать себя хакером.

Шаг 1. Устанавливаем и запускаем Wireshark для захвата трафика

Иногда для этого достаточно выбрать только интерфейс, через который мы планируем захват трафика, и нажать кнопку Start. В нашем случае делаем захват по беспроводной сети.

Захват трафика начался.

Шаг 2. Фильтрация захваченного POST трафика

Открываем браузер и пытаемся авторизоваться на каком-либо ресурсе с помощью логина и пароля. По завершению процесса авторизации и открытия сайта мы останавливаем захват трафика в Wireshark. Далее открываем анализатор протоколов и видим большое количество пакетов. Именно на этом этапе большинство ИТ-специалистов сдаются, так как не знают, что делать дальше. Но мы знаем и нас интересуют конкретные пакеты, которые содержат POST данные, которые формируются на нашей локальной машине при заполнении формы на экране и отправляются на удаленные сервер при нажатии кнопки «Вход» или «Авторизация» в браузере.

Вводим в окне специальный фильтр для отображения захваченных пакетов: http.

request.

method == “

POST”И видим вместо тысячи пакетов, всего один с искомыми нами данными.

Шаг 3. Находим логин и пароль пользователя

Быстрый клик правой кнопки мыши и выбираем из меню пункт Follow TCP Steam

После этого в новом окне появится текст, который в коде восстанавливает содержимое страницы. Найдем поля «password» и «user», которые соответствуют паролю и имени пользователя. В некоторых случаях оба поля будут легко читаемы и даже не зашифрованы, но если мы пытаемся захватить трафик при обращении к очень известным ресурсам типа: Mail.ru, Facebook, Вконтакте и т.д., то пароль будет закодирован:

HTTP/1.1 302 Found

Date: Mon, 10 Nov 2014 23:52:21 GMT

Server: Apache/2.2.15 (CentOS)

P3P: CP=»NOI ADM DEV PSAi COM NAV OUR OTRo STP IND DEM»

Set-Cookie: non=non; expires=Thu, 07-Nov-2024 23:52:21 GMT; path=/

Set-Cookie: password=e4b7c855be6e3d4307b8d6ba4cd4ab91

; expires=Thu, 07-Nov-2024 23:52:21 GMT; path=/Set-Cookie: scifuser=networkguru;

expires=Thu, 07-Nov-2024 23:52:21 GMT; path=/Content-Type: text/html; charset=UTF-8

Таким образом, в нашем случае:

Имя пользователя: networkguru

Шаг 4. Определение типа кодирования для расшифровки пароля

Заходим, например, на сайт http://www.onlinehashcrack.com/hash-identification.php#res и вводим наш пароль в окно для идентификации. Мне выдан был список протоколов кодирования в порядке приоритета:

Шаг 5. Расшифровка пароля пользователя

На данном этапе можем воспользоваться утилитой hashcat:

~# hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

На выходе мы получили расшифрованным пароль: simplepassword

Таким образом, с помощью Wireshark мы можем не только решать проблемы в работе приложений и сервисов, но и также попробовать себя в роли хакера, осуществляя перехват паролей, которые пользователи вводят в веб-формах. Также можно узнавать и пароли к почтовым ящикам пользователей, используя незатейливые фильтры для отображения:

- Протокол POP и фильтр выглядит следующим образом: pop.request.command == «USER» || pop.request.command == «PASS»

- Протокол IMAP и фильтр будет: imap.request contains «login»

- Протокол SMTP и потребуется ввод следующего фильтра: smtp.req.command == «AUTH»

и более серьезные утилиты для расшифровки протокола кодирования.

Шаг 6. Что делать, если трафик зашифрован и используется HTTPS?

Для ответа на этот вопрос есть несколько вариантов.

Вариант 1. Подключиться в разрыв соединения между пользователем и сервером и захватить трафик в момент установления соединения (SSL Handshake). В момент установки соединения можно перехватить сеансовый ключ.

Вариант 2. Вы можете расшифровать трафик HTTPS, используя файл журнала сеансовых ключей, записываемый Firefox или Chrome. Для этого браузер должен быть настроен на запись этих ключей шифрования в файл журнала (пример на базе FireFox), и вы должны получить этот файл журнала. По сути, необходимо похитить файл с ключом сессии с жесткого диска другого пользователя (что является незаконным). Ну а далее захватить трафик и применить полученный ключ для его расшифровки.

Уточнение.

Мы говорим о веб-браузере человека, у которого пытаются украсть пароль. Если же мы подразумеваем расшифровку нашего собственного HTTPS трафика и хотим потренироваться, то эта стратегия будет работать. Если вы пытаетесь расшифровать HTTPS трафик других пользователей без доступа к их компьютерам, это не сработает – на то оно и шифрование, и личное пространство.После получения ключей по варианту 1 или 2 необходимо прописать их в WireShark:

- Идем в меню Edit – Preferences – Protocols – SSL.

- Ставим флаг «Reassemble SSL records spanning multiple TCP segments».

- «RSA keys list» и нажимаем Edit.

- Вводим данные во все поля и прописываем путь в файлу с ключом

WireShark может расшифровывать пакеты, которые зашифрованы с использованием алгоритма RSA. В случае если используются алгоритмы DHE/ECDHE, FS, ECC, сниффер нам не помощник.

Вариант 3. Получить доступ к web-серверу, которым пользуется пользователь, и получить ключ. Но это является еще более сложной задачей. В корпоративных сетях с целью отладки приложений или контент фильтрации этот вариант реализуется на легальной основе, но не с целью перехвата паролей пользователей.

БОНУС

ВИДЕО: Wireshark Packet Sniffing Usernames, Passwords, and Web Pages

См. также:

Ваш запрос отправлен!

перехват паролей по Wi Fi и перехват куки по Wi Fi.

Здравствуйте.

Недавно я писал статью о том, чем опасны открытые точки доступа Wifi, о том что могут перехватить пароли.Сегодня рассмотрим перехват паролей по Wi Fi и перехват куки по Wi Fi при помощи программы Intercepter NG

.

перехват куки по Wi Fi

Атака будет происходить за счет сниффинга (Sniffing)

.Sniffing

— sniff переводится как «Нюхать». Сниффинг позволяет анализировать сетевую активность в сети, просматривать какие сайты посещает пользователь и перехватывать пароли. Но может быть использовано и в полезных целях, для прослушки вирусов, которые отправляют какие либо данные в интернет.

Способ буду показывать довольно примитивный и простой. На самом деле можно более сильно использовать программу.

Официальный сайт программы sniff.su ( скопируйте ссылку и откройте в новой вкладке), скачать её можно в разделе «Download»

.

Есть версия для Windows, Unix систем и для андроид.

Рассматривать будем для Windows так как это самая популярная система и здесь программа самая продвинутая.

Ваш браузер или антивирус может ругаться что программа опасна, но сами понимаете это хак программа, а на такие всегда будет реагировать.

Скачивается программа в zip архиве, программу нужно лишь распаковать и в папку и пользоваться устанавливать ничего нет необходимости.

Программа имеет возможность устраивать различные Mitm атаки на Wi Fi сети.

Статья написана чисто в ознакомительных целях, чтобы показать на примере о опасностях открытых точек WiFi любые указанные действия, вы выполняете на свой страх и риск. И хочу напомнить об уголовной ответственности защищающей чужие данные.Сервис ави1

предлагает умопомрачительно дешевые цены на возможность заказать подписчиков на свой профиль в Инстаграме. Добейтесь увеличения популярности в сети или продаж уже сейчас, не затрачивая массу усилий и времени.Работа с программой Intercepter NG

Итак, программа запускается через Intercepter-NG.exe .

Программа имеет английский интерфейс, но если вы уверенный пользователь компьютера думаю вы разберетесь.Внизу будет видео по настройке (для тех кому удобнее смотреть чем читать).

— Выбираете нужную сеть в верху если их у вас несколько.

— Переключаете тип Ethernet/WiFi

, если у вас Wi Fi то необходимо выбрать значок Wi FI (левее от выбора сети)

— Нажимаете кнопку Scan Mode

(значок радара)

— В пустом поле щелкаете правой кнопкой мышки и нажимаете в контекстном меню Smart scan— Покажутся все подключенные устройства к сети

— Выбираете жертву (можно выделить всех с зажатой клавишей Shift), только не отмечайте сам роутер, его Ip обычно 192.168.1.1

— Выделив нажимаем правой кнопкой мыши и нажимаем Add to nat

— Переходим во вкладку Nat

— В Stealth ip

желательно изменить последнюю цифру, на любую не занятую, это позволит скрыть ваш настоящий IP.

— Ставим галочки на SSl Strip

и SSL Mitm

.

— Нажимаем Settings

(шестеренки справа) .

— Ставим галочку на Resurrection

(Это позволит перехватывать пароли и куки шифрованного Https протокола) и Снимаем Spoof IP/Mac

. Можно поставить галочку на Cookie Killer

, благодаря ей, жертву выкинет из текущей странички например социальной сети и жертве придется ввести заново пароль, а мы уже его перехватим. Сравните настройки с картинкой.

— Здесь настройка завершена, закрываем настройки на галочку.

— Настройка завершена, можно приступать к атаке.

— Нажимаете вверху кнопку Start/stop sniffing

(треугольник ), в том же окне нажимаем внизу значок радиации Start/Stop ARP Poison— Перейдите во вкладку Password mode

и нажмите в окне правой кнопкой мыши и выберите Show Cookies

(«Это позволит показывать куки и пароли вводимые жертвами»)

Всё, ждем когда кто нибудь введет пароль.

Иногда случается что перестает работать интернет, попробуйте попробовать сами зайти в интернет, если не работает перезапустите программу.

Заметил что не всегда получается перехватить пароль, но по сути срабатывает практически без отказа.Вот собственно и всё, мы рассмотрели перехват паролей по Wi Fi и перехват куки по Wi Fi.

Берегите себя

Источник: proctoline.ru