Подзаголовки:

— Зачем ограничивать установку программ и как это поможет защитить компьютер

— Какие возможности есть для ограничения установки программ: выбор прав доступа пользователей или использование инструментов Windows

— Пошаговая инструкция: как ограничить установку программ через настройки учетных записей Windows

— Как ограничить установку программ через использование инструмента AppLocker

Инструкция:

Зачем ограничивать установку программ и как это поможет защитить компьютер

Не все программы на Windows 10 одинаково полезны: вредоносные программы могут негативно влиять на аппаратное обеспечение, украсть личные данные пользователя, передать контроль над компьютером злоумышленникам. Ограничивая установку программ на компьютер, вы можете избежать установки вредоносного ПО и обезопасить личные данные.

Какие возможности есть для ограничения установки программ: выбор прав доступа пользователей или использование инструментов Windows

Как запретить пользователям устанавливать ПРОГРАММЫ и приложения в Windows 10 / 8 / 7 вариант 2

Для ограничения установки приложений на компьютере можно использовать два подхода: ограничить возможности пользователя при установке программ или воспользоваться специальными инструментами Windows.

Пошаговая инструкция: как ограничить установку программ через настройки учетных записей Windows

1. Откройте меню «Пуск» и выберите «Панель управления».

2. Выберите раздел «Учетные записи пользователей».

3. В списке учетных записей выберите ту, которую хотите ограничить от установки программ, и откройте ее настройки.

4. Выберите «Изменить тип учетной записи».

5. В окне настройки учетной записи выберите «Администратор» или «Стандартный пользователь» в зависимости от того, какие разрешения вы хотите предоставить на установку программ.

Как ограничить установку программ через использование инструмента AppLocker

1. Откройте «Локальные групповые политики».

2. Выберите «Инструменты администрирования» -> «Стандартные сценарии» -> «AppLocker».

3. Добавьте правила ограничения установки программ в зависимости от групп пользователей.

4. Проверьте, что ограничения правильно установлены, попытавшись установить новую программу.

Дополнительные советы:

— Ограничение установки программ на компьютере не означает, что ваш компьютер теперь полностью защищен. Всегда следите за тем, что вы скачиваете из интернета и какие программы устанавливаете.

— Если вы используете компьютер не один, то по возможности разрешайте доступ только авторизованным пользователям.

— Если вы не являетесь администратором компьютера, то вам могут быть недоступны некоторые настройки ограничения прав при установке программ.

- Все, что вы хотели знать о пу в компьютере: подробная инструкция и советы

- Что такое НГМД в компьютере и как его настроить: подробная инструкция и советы по оптимизации

- Прикладное программное обеспечение: что это такое и как оно работает на компьютере?

- Полное руководство по пониманию NVRAM на компьютере: функции, проблемы и решения

- Как узнать расписание движения автобусов через Яндекс. Транспорт на компьютере онлайн в Красноярске: пошаговая инструкция

Источник: vegaspro-rus.ru

как запретить установку программ

Как установить ограничения на приложения и игры в Windows 10

NadyaEugene / Shutterstock

Семейные группы Microsoft позволяют легко блокировать определенные приложения и игры для отдельных профилей на любом компьютере с Windows 10. Вы также можете создавать собственные ограничения по времени для приложений, чтобы ограничить экранное время для работы или игры.

Доступ к этим элементам управления для большинства ваших компьютеров Microsoft, включая устройства Xbox One и Android с Microsoft Launcher установлено, вам нужно создать Семейная группа Microsoft, После того как вы использовали свою бесплатную учетную запись Microsoft для создания собственной семейной группы Microsoft, вы захотите создать бесплатную дочернюю учетную запись.

Как только вы настроите дочернюю учетную запись, перейдите на компьютер с Windows 10, к которому вы хотите ограничить доступ, и войдите в нее. Это свяжет устройство с учетной записью вашего ребенка. Когда вы прошли обычные вводные сообщения от Windows 10, выйдите из дочерней учетной записи и войдите в свою учетную запись. Затем откройте меню «Пуск» и выберите «Настройки».

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Выберите «Учетные записи», чтобы получить доступ к меню, в котором вы можете управлять различными семейными настройками и элементами управления.

В меню «Учетные записи» выберите вкладку «Семья и другие пользователи» с левой стороны. Затем выберите дочернюю учетную запись, которую вы хотите настроить на этом компьютере, и выберите «Разрешить».

Далее, используйте любой веб-браузер, чтобы вернуться на главную страницу вашего Семейная группа Microsoft, Прокрутите вниз, чтобы найти дочернюю учетную запись, и нажмите «Ограничения приложений и игр».

На вкладке «Ограничения приложений и игр» вы можете увидеть различные устройства, к которым подключена дочерняя учетная запись, а также список всех приложений, установленных на любых подключенных устройствах. Если вы хотите включить ограничения времени для экрана в определенных приложениях и играх, убедитесь, что переключатель «Ограничения времени» включен.

Прокрутите вниз список приложений и игр и нажмите на любые названия, которые вы хотите ограничить, чтобы развернуть полное меню. Слайдер позволит вам установить временные ограничения, а выпадающие меню рядом с «От» и «Кому» позволят вам создать окно, когда это приложение или игра будут доступны для дочерней учетной записи. Если вы хотите полностью заблокировать приложение, нажмите кнопку «Блокировать приложение» и подтвердите свой выбор.

Если вы хотите заблокировать доступ к веб-сайту приложения через веб-браузеры на устройстве Windows 10, а также на самом устройстве, убедитесь, что установлен флажок «Блокировка веб-сайта».

СВЯЗАННЫЕ С: Как использовать родительский контроль в Windows 10

Хотя технически подкованные дети обычно находят способ обойти ограничения, вы все равно можете использовать эти элементы управления, чтобы ограничить время, затрачиваемое на экран на ваших устройствах Microsoft.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Источник: myroad.club

Ограничиваем доступ к упакованным приложениям

Все мы знаем, что с выходом Windows 8 корпорация Microsoft решила полностью изменить представление пользователей о десктопных приложениях. Упакованные приложения, они же Metro-приложения, отличаются единообразием, обновленным упрощенным внешним видом и новым взаимодействием с пользователем. В этих приложениях минимизированы отвлекающие факторы, удалены практически все графические эффекты, включая Windows Aero, над которыми Microsoft трудилась несколько последних лет, для всех приложений используются единая цветовая гамма, шрифты и прочее. Не будем сейчас останавливаться на том, хорошо ли поступили Microsoft, что решили возвращаться к приложениям в стиле Windows 3.1, однако, с этим придется смириться и предпринимать какие-то действия по обслуживанию таких приложений.

Как известно практически каждому, начиная с таких операционных систем, как Windows 7, специально для выполнения задач, связанных с ограничением доступа пользователей к конкретным файлам или приложениям, в дополнение к политикам SRP Microsoft создали новую технологию, которую они назвали AppLocker. Политика AppLocker представляет собой набор из правил AppLocker, включающих в себя различные настройки, предназначенные для принудительного применения. Как свойственно объектам групповой политики, каждое правило сохраняется в конкретной политике, а сами политики уже распространяются согласно вашей иерархии объектов групповой политики.

В отличие от классических приложений, у всех упакованных приложений есть общие атрибуты – это имя издателя, имя продукта и его версия. Поэтому всеми приложениями можно управлять с помощью одного типа правил.

В операционных системах Windows Server 2012 и Windows 8 правила AppLocker для упакованных приложений можно создавать отдельно от классических приложений, то есть для них специально была выделена отдельная коллекция. Одно правило AppLocker для упакованного приложения может контролировать как установку, так и работу приложения. Поскольку все упакованные приложения подписаны, AppLocker поддерживает только правила издателей для упакованных приложений. Давайте посмотрим, каким образом можно ограничивать доступ к упакованным приложениям.

Хотелось бы сразу отметить, что обязательным требованием является наличие таких приложений на компьютере, где будут создаваться правила, так что придется нам сейчас установить такие приложения.

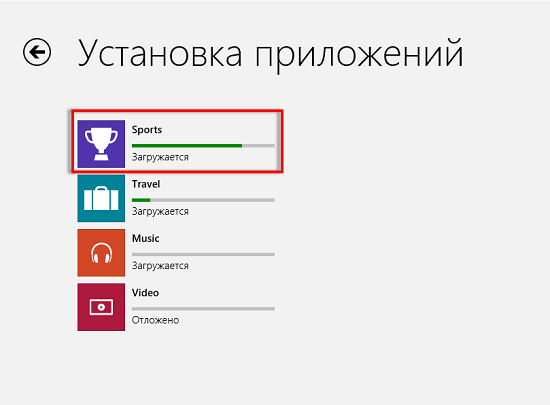

Перейдем в Windows Marketplace и найдем какие-то стандартные приложения, например, пусть это будут такие стандартные приложения как Microsoft Zune Music, Microsoft Zune Video, Microsoft Bing News, Microsoft Bing Maps, Microsoft Bing Travel и Microsoft Bing Sports. Установим эти приложения на компьютер. Как они выглядят и какое их основное назначение, вы и так знаете, в чем я более чем уверен. Установка некоторых упакованных приложений отображена на следующей иллюстрации:

Рис. 1. Установка четырех упакованных приложений из Windows Marketplace  Опять же, обязательно обратите внимание на тот момент, что на целевом компьютере, на который будут распространяться правила AppLocker, должна быть запущена служба «Удостоверение приложения» (Application Identity). Этот момент вы можете как мониторить вручную непосредственно из оснастки служб каждого компьютера, так и централизовано настроить такую службы средствами специального расширения клиентской стороны групповой политики, что, по моему мнению, намного логичнее. По умолчанию у нее тип запуска «Вручную», так что вам в любом случае придется предпринять какие-то меры.

Опять же, обязательно обратите внимание на тот момент, что на целевом компьютере, на который будут распространяться правила AppLocker, должна быть запущена служба «Удостоверение приложения» (Application Identity). Этот момент вы можете как мониторить вручную непосредственно из оснастки служб каждого компьютера, так и централизовано настроить такую службы средствами специального расширения клиентской стороны групповой политики, что, по моему мнению, намного логичнее. По умолчанию у нее тип запуска «Вручную», так что вам в любом случае придется предпринять какие-то меры.

Теперь уже можно переходить к правилам AppLocker.

Создание правила AppLocker

- Для начала мы, естественно, создадим в оснастке «Управление групповой политикой» новый объект групповой политики, так как лучше всего, если правила, предназначенные для ограничения приложений, будут расположены в отдельном объекте GPO, и назовем его, скажем, «Правила AppLocker». После этого нужно будет связать такой объект с подразделением, в которое входят учетные записи компьютеров, на которые и должны распространяться создаваемые нами правила. Например, в моем случае привязка идет для всего домена, но в реальной среде идеальным вариантом будет распределение целевых компьютеров по конкретным подразделениям. Последней задачей предварительного этапа будет, понятное дело, открытие самого редактора управления групповыми политиками;

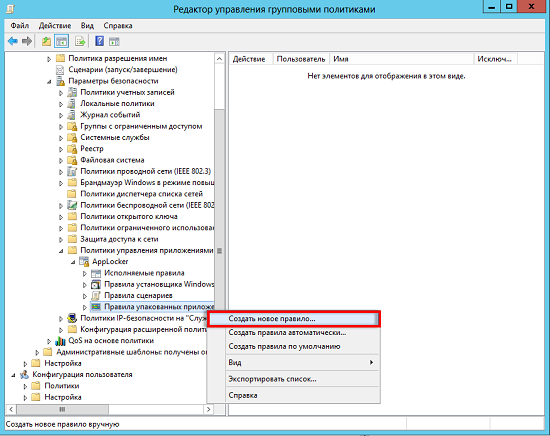

- Теперь в отобразившейся оснастке следует развернуть узел Конфигурация компьютераПолитикиКонфигурация WindowsПараметры безопасностиПолитики управления приложениями и перейти к узлу, который называется AppLocker (Computer ConfigurationPoliciesWindows SettingsSecurity SettingsApplication Control PoliciesAppLocker). Сейчас переходим к последней коллекции, которая называется «Правила упакованных приложений», что на английском звучит как «Packaged app Rules». Находясь внутри этой коллекции, создадим наше правило, то есть, следует выбрать опцию «Создать новое правило» (Create New Rule);

Рис. 2. Создание нового правила AppLocker

Рис. 3. Определение разрешений для создаваемого правила

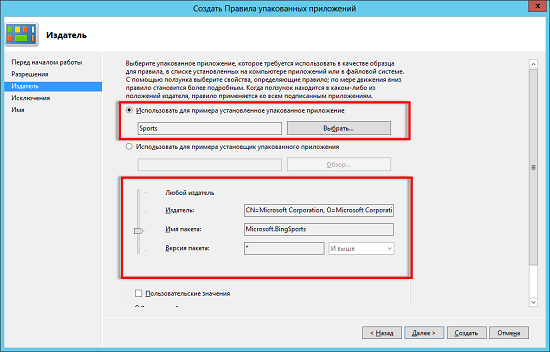

Так как у нас приложения уже проинсталлированы, мы остановимся на первом варианте и нажмем на кнопку выбора. В отобразившемся диалоговом окне, как видно на иллюстрации ниже, будут отображаться все установленные упакованные приложения. Несмотря на то, что слева можно отметить контролл для установки чекбоксов, на многое не рассчитывайте, так как вы не сможете установить более одного флажка одновременно. Например, сейчас создадим правило для Microsoft Bing Sports, то есть его и выбираем;

Рис. 4. Выбор установленного упакованного приложения

Так как приложения обновляются довольно часто, мы сейчас проигнорируем версию приложения и переместим ползунок к имени пакета. Похоже на то, что готово. Переходим к следующей странице мастера.

Рис. 5. Настройка свойств, определяющих правило для упакованного приложения

Исключения мы сейчас добавлять не будем, поэтому переходим к последней странице. Как видите на следующей иллюстрации, название правила здесь вполне удобоваримое, поэтому для создания нашего нового правила сразу нажимаем на кнопку «Create».

Рис. 6. Последняя страница мастера создания правила AppLocker

Сразу же проверим, что у нас получилось. Обновляем параметры политики и переходим к начальному экрану «Пуск». Попробуем открыть наше спортивное приложение.

Как видно на последней в данной статье иллюстрации, появилось сообщение, где написано, что это приложение заблокировано системным администратором, то есть, то сообщение, которое мы и рассчитывали увидеть. Следовательно, фокус удался.

Рис. 7. Проверка выполненных действий

Подытожим

Из этой небольшой статьи вы узнали о том, каким образом можно ограничить доступ к одному из нововведений Microsoft в их последней операционной системе – к упакованным приложениям, которые чаще всего многие именуют Metro-приложениями. Было рассказано о том, как именно можно создать такие правила, на чем они основаны, а также об одном важном предварительном требовании, которое обязательно следует участь перед развертыванием таких правил. А вы у себя в компании используете упакованные приложения и планируете ли ограничивать пользователям доступ к каким-то APPX-файлам?

- Active Directory

- windows server 2012

- групповая политика

Источник: habr.com