Существуют различные классификации и определения понятия «кибероружие»; Однако в целом под термином «кибероружие» понимается различные программные и технические средства, направленные на эксплуатацию уязвимостей в системах передачи и обработки информации или программотехнических системах.

Характерные черты

- Глобальный охват

- Практически мгновенная реакция

- Применяется для конкретных целей

Классификация

Российские эксперты выделяют 4 типа кибероружия:

- Избирательная система:

- Адаптивные системы с внешним управлением – кибероружие в качестве вредоносного кода, который позволяет нарушить функционирование критической инфраструктуры противника по команде оператора.

- Автономная адаптивная система — экспертная система, опирающаяся на базу знаний об объекте воздействия, накопленную разведывательными службами классическими методами.

- Автономная самообучающаяся система – абстрактная система искусственного интеллекта, способная проникнуть в систему произвольным путём

Западные эксперты Томас Рид и Питер МакБерни выделяют 3 типа кибероружия:

СМОТРЕТЬ ВСЕМ! вред от компьютерных игр

- Низкий потенциальный конец спектра — вредоносная программа, способная воздействовать на системы извне, но не способна проникнуть в цель или создать прямой вред. К этой категории инструменты и программное обеспечение для генерации трафика для перегрузки системы наносят ущерб своим службам с временным эффектом.

- Средний потенциальный конец спектра — любое вредоносное вторжение, которое мы можем идентифицировать, но которое не может влиять на конечную цель и в любом случае может создать функциональный и физический ущерб. В эту категорию включены общий агент вторжения, такой как вредоносное ПО, способный быстро распространяться.

- Высокий потенциальный конец спектра — агент, способный проникать в цель, избегая любой защиты, создающей прямой вред жертве. Это может быть случай сложной вредоносной программы, которая может нанести вред конкретной системе, такой как вирус Stuxnet.

Возможные типы кибероружия

Указанные вредоносные программы, как правило, соответствуют вышеуказанным критериям, официально упомянуты специалистами по безопасности в отрасли или были описаны таким образом в правительственных или военных заявлениях.

- Duqu — набор компьютерных вредоносных программ обнаруженных 1 сентября 2011 года, которые, как полагают, связаны с червём Stuxnet

- Flame — также известный как Flamer — это модульное компьютерное вредоносное ПО, обнаруженное в 2012 году, которое атакует компьютеры, работающие под управлением операционной системы Microsoft Windows. Программа используется для целенаправленного кибер-шпионажа в ближневосточных странах.

- Mirai — вредоносное ПО, которое превращает сетевые устройства под управлением Linux в удалённые контролируемые «боты», которые могут использоваться как часть ботнета при крупномасштабных сетевых атаках.

- Stuxnet — вирусная программа, нацеленная на компьютеры на базе операционной системы Microsoft Windows. Stuxnet был обнаружен в июне 2010 года.

По странам

Компьютерный код, который используется или предназначен для использования с целью угрозы или нанесения физического, функционального или психического ущерба для структур, систем или живых существ

❗ Срочно Удали ЭТОТ Торрент Клиент

«Таллининское руководство по международному праву, применимое к кибервойнам» было разработано после того, как в 2007 году против Эстонии была направлена серия кибератак, что привело к серьёзному разрушению гражданских служб. Это руководство определяет кибероружие как «кибер-средство ведения войны», которое способно, по замыслу или намерению, причинить вред людям или объектам. Таким образом, если есть преднамеренная травма или если компьютерная функциональность намеренно нарушена через кибератаку, тогда мы можем столкнуться с кибер-оружием.

Общедоступные утилиты работы с сетевой инфраструктурой и нагрузочного тестирования сетей на основании того, что их используют хакеры. Кибероружие может быть использовано только для полномасштабных глобальных боевых действий между одинаково мощными державами в первые несколько часов конфликта, до того, как коммуникационные сети будут нарушены или уничтожены

Отличия от вирусов и других вредоносных программ

Необходимо понимать, что не все вирусы и вредоносные программы являются кибероружием и наоборот. Существует очень тонкая грань в понимании того, что является реальным кибероружием, а что не является. Но поиск и нахождение точного понимания очень важно, так как:

- это имеет последствия для безопасности: если инструмент использован в качестве оружия, то может причинить вред одному или многим.

- Во-вторых, использование этой линии имеет политические последствия: безоружное вторжение политически менее взрывоопасное, чем вооружённое.

- В-третьих, линия имеет юридические последствия: выявление чего-то как оружия означает, по крайней мере, в принципе, что оно может быть объявлено вне закона, а его развитие, владение или использование могут наказываться.

Из этого следует, что линия между оружием и не оружием концептуально значима: определение чего-то как не оружия является важным первым шагом к правильному пониманию проблемы и разработке соответствующих ответов. Наиболее распространённой и, вероятно, самой дорогостоящей формой кибер-атаки является шпион.

Проблемы

Путём использования нескольких прокси-серверов или заражения компьютеров, трудно отследить конкретного вредоносного хакера или организации при любой форме атак. И даже если виновник найден, его трудно обвинить в преднамеренном военном действии, особенно из-за отсутствия правовых рамок. Сегодня проблема заключается в том, что мы живём в высокотехнологичном мире неопределённости, когда люди плохо подготовлены и не оснащены для этих новых угроз, которые могут нарушить связь, а также сетевой трафик на веб-сайты и могут потенциально парализовать поставщиков интернет-услуг (ISP) на международном уровне через национальные границы.

Случаи развертывания кибероружия

Инцидент, случившийся в 2009 году является первым случаем использования кибер-оружия: Stuxnet. Была использована часть вредоносного ПО, которая, как считается, является примером правительственного кибероружия, направленного на серьёзное разрушение иранской ядерной программы. Вопрос ответственности за нападение было источником споров, но, в конце концов, считается, что это была совместная операция США -Израиля. Stuxnet был нацелен на завод в Натанзе, в Иране: отвернув клапаны и ухудшив центрифуги, оборудование было повреждено, и иранская программа обогащения урана эффективно замедлилась.

- Вирява

- MechWarrior 2: 31st Century Combat

- Азотнокислые окислители

- Матильда Франконская

- Шкадов, Иван Николаевич

Источник: gnezdoparanoika.ru

Краткая история компьютерных вирусов

Все мы боимся вирусов, причем как обычных вирусов, так и компьютерных, ведь и те и другие представляют угрозу для нашей привычной жизни.

Все мы боимся вирусов, причем как обычных вирусов, так и компьютерных, ведь и те и другие представляют угрозу для нашей привычной жизни.

Между ними даже есть много общего: как и биологические, компьютерные вирусы непрерывно эволюционируют. Правда, все эти их эволюционные прорывы всегда дело рук самого человека. Они берут свое начало еще в 1951 году, когда математик Джон фон Нейман впервые описал в своей книге « Теория самовоспроизводящихся автоматов » опасные программы, способные к деструктивной деятельности и самовоспроизводству. Именно с этого все и началось.

Легендарные вирусы

О первых вирусах сохранилось очень мало достоверных сведений, а истории о них скорее напоминают легенды. Тем не менее мы их расскажем.

Первый легендарный вирус назывался Creeper и не причинял компьютеру-носителю никакого вреда. Creeper был создан в 1970-х годах, и о заражении этим вирусом пользователи узнавали из сообщения на дисплее компьютера или из распечатанного на принтере листа: I’M THE CREEPER: CATCH ME IF YOU CAN («Я CREEPER: ПОЙМАЙ МЕНЯ, ЕСЛИ СМОЖЕШЬ»).

Вирус просто существовал в памяти компьютера и практически никак не влиял на его работу. Это была своего рода шутка — не более того. Скорее всего, вирус Creeper и не задумывался как программа, которая носит деструктивный характер. Согласно легенде, сотрудник BBN Боб Томас создал Creeper, чтобы проверить: возможно ли существование самовоспроизводящихся программ в принципе?

Следующий легендарный компьютерный вирус оказался менее безобидным: Rabbit («Кролик») бесконтрольно клонировал сам себя. В итоге вирус занимал значительную часть ресурсов операционной системы, что неизбежно приводило к сбоям в работе компьютера.

В 70-е годы также родился дедушка современного трояна — Pervading Animal. Если современный вирус-троян маскируется под обычную программу, чтобы скрыть вред, который наносит компьютеру пользователя, то Pervading Animal маскировался под видеоигру. Точнее, он и должен был быть обычной игрой изначально, однако в процессе разработки что-то пошло не так.

Играющему нужно было загадать животное, а программа, задав 20 последовательных вопросов, должна была угадать, какое именно животное загадал игрок. При этом программа имела алгоритм самообучения: если ей не удавалось отгадать название загаданного животного, пользователь мог модернизировать игру и ввести дополнительные наводящие вопросы. Новая версия игры записывалась поверх старой. Также игра копировалась в другие директории, и спустя время в каждой папке на компьютере появлялась копия игры. Бесконечные копии занимали большой объем памяти и тоже приводили к компьютерным сбоям, как и вирус Rabbit.

Эта история задокументирована, поэтому случай с Pervading Animal нельзя назвать полностью легендой: сохранились документальные свидетельства, что разработчики, выяснив, что случайно создали вирус, попытались исправить эту ошибку и сделать игру игрой. Им это удалось, но именно Pervading Animal мотивировал программистов начать создавать вирусы осознанно и послужил отправной точкой для новых открытий в этом направлении.

Первые компьютерные вирусы-вредители

Впрочем, последствия вируса Brain не были столь разрушительны, как последствия его потомков. Новая эпоха в создании компьютерных вирусов связана с именем Ральфа Бюргера (Ralf Burger), который первым описал возможность самовоспроизводства вирусов путем добавления своего кода к исполняемым MS-DOS-файлам. Бюргер посвятил этому доклад на хакерской конференции Chaos Computer Club в 1986 году, а чуть позже издал книгу Computer Viruses: A High Tech Disease, которая сделала тему компьютерных вирусов популярной как никогда.

С ростом этой популярности компьютерных вирусов, как и случаев заражений, начало становиться все больше. В 1987 году появилось еще несколько новых вирусов, которые работали по принципу, описанному Бюргером. Так началась эпидемия вируса Cristmas Tree, который распространялся через сети IBM VNet и буквально через несколько дней после заражения парализовал работу сети своими копиями. При запуске зараженного компьютера вирус выводил на экран изображение рождественской елки и рассылал свои копии всем контактам из файлов NAMES и NETLOG. Жестоко, не правда ли?

В связи с этим уже в 1987 году появились первые специализированные антивирусные продукты. Так, британская компания Sophos впервые выпустила утилиту, которая позволяла проверить загруженные файлы на предмет «лазутчика».

Компьютерные вирусы сегодня

В начале 90-х годов вирусы стали глобальной мировой проблемой. Один из ярких примеров таких вирусов — известный AIDS Trojan 1989 года создания. Вирус распространяли через дискеты, на которых была записана интерактивная база данных о СПИДе. После 90 циклов загрузки зараженного компьютера вирус шифровал почти все данные, записанные на нем. Тогда создатели вируса выдвигали пользователю требование заплатить $189 или $378, чтобы вернуть свои данные, а иначе пользователь потеряет их навсегда.

Эпоха современных компьютерных вирусов началась с момента появления надежного и высокоскоростного интернета, а такой интернет фактически стал доступен рядовым пользователям с XXI века. Благодаря высокоскоростному интернету вирусы начали распространяться намного быстрее и активнее. Например, вирус ILoveYou спровоцировал одну из мощнейших эпидемий. Его рассылали по электронной почте, а чтобы «поймать» вирус, даже не требовалось загружать специальный файл — было достаточно просто открыть письмо с темой I Love You. После этого вирус автоматически устанавливался на компьютер.

Конечно, современные вирусы используют не только доверчивость пользователя, но и уязвимости в программном обеспечении. Например, червь Code Red использовал уязвимость в системе Microsoft и за считаные часы смог распространиться по всему миру, бросив компании Билла Гейтса серьезный вызов.

По сей день идет настоящая война между вирусами и системами безопасности. Хакеры могут сражаться и на той и на другой стороне. Например, крупные корпорации часто выплачивают вознаграждение тем, кто находит уязвимости в их системе. Таких хакеров называют «белыми», и они могут получать вознаграждение даже на уровне правительства. Любопытный эксперимент по созданию самовоспроизводящихся программ перерос в проблему международного уровня, где пострадавшими чаще всего оказываются обычные люди, вынужденные теперь всеми силами защищать себя, свои финансы и свою технику.

Поделитесь этим с друзьями!

Будьте первым, кто оставит комментарий

Источник: hitecher.com

Презентация на тему Физическая защита данных на дисках. Защита от вредоносных программ

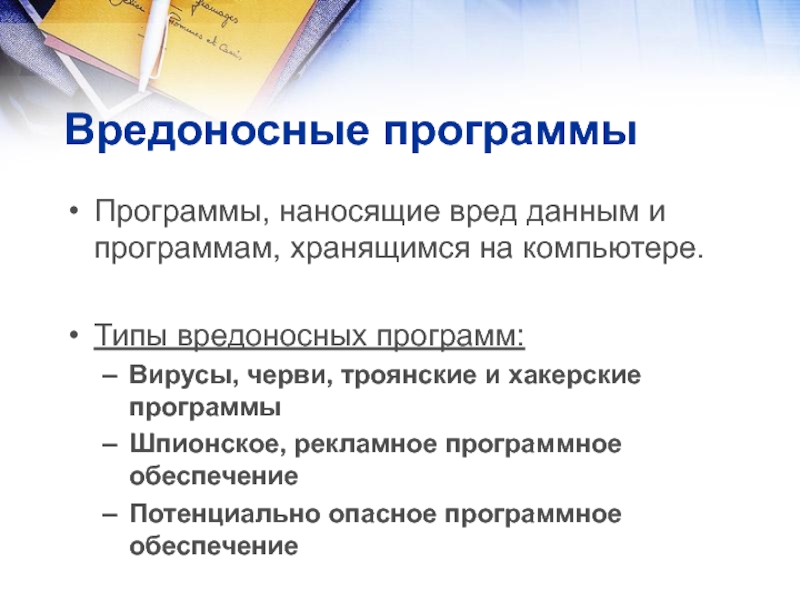

Вредоносные программы Программы, наносящие вред данным и программам, хранящимся на компьютере. Типы вредоносных программ: Вирусы, черви, троянские и хакерские программы Шпионское, рекламное программное обеспечение Потенциально опасное программное обеспечение

- Главная

- Информатика

- Физическая защита данных на дисках. Защита от вредоносных программ

Слайды и текст этой презентации

Слайд 1Физическая защита данных на дисках. Защита от

вредоносных программ.

Слайд 2Вредоносные программы

Программы, наносящие вред данным и программам,

хранящимся на компьютере.

Типы вредоносных программ:

Вирусы, черви,

троянские и хакерские программы

Шпионское, рекламное программное обеспечение

Потенциально опасное программное обеспечение

Слайд 3Методы проникновения вредоносных программ

Интернет

Локальная сеть

Электронная почта

Съемные носители

информации

Слайд 4Антивирусные программы

Обеспечивают комплексную защиту программ и данных

на компьютере от всех типов вредоносных программ.

антивирусные программы:

Антивирус Касперского

Dr. Web

Avast!

Antivir

Слайд 5Признаки заражения компьютера

Вывод на экран непредусмотренных сообщения

или изображений;

Исчезновение или изменение файлов и папок;

Частое

зависание и сбои в работе компьютера и т.д.

Слайд 6Компьютерные вирусы

Компьютерные вирусы являются программами, которые могут

«размножаться» и скрытно внедрять свои копии в

файлы, загрузочные секторы дисков и документы.

Слайд 7Классификация вирусов

По «среде обитания» :

Файловые

Загрузочные

Макровирусы

Сетевые

Слайд 8Последствия действия вирусов

Неопасные, влияние которых ограничивается уменьшением

памяти.

Опасные могут привести к сбоям и

зависаниям при работе компьютера.

Очень опасные могут принести к изменению и удалению файлов и каталогов.

Похожие презентации

Обратная связь

Если не удалось найти и скачать презентацию, Вы можете заказать его на нашем сайте. Мы постараемся найти нужный Вам материал и отправим по электронной почте. Не стесняйтесь обращаться к нам, если у вас возникли вопросы или пожелания:

Что такое ThePresentation.ru?

Это сайт презентаций, докладов, проектов, шаблонов в формате PowerPoint. Мы помогаем школьникам, студентам, учителям, преподавателям хранить и обмениваться учебными материалами с другими пользователями.

Источник: thepresentation.ru