Будь в курсе последних новостей из мира гаджетов и технологий

iGuides для смартфонов Apple

Для взлома смартфона достаточно сфотографировать его экран. Как это работает?

Александр Кузнецов — 14 марта 2017, 21:08

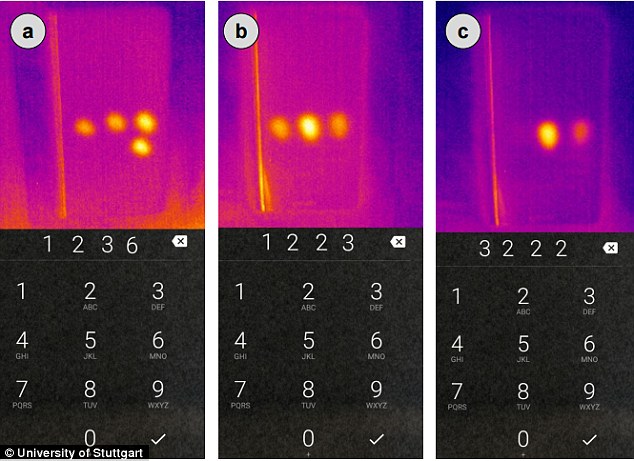

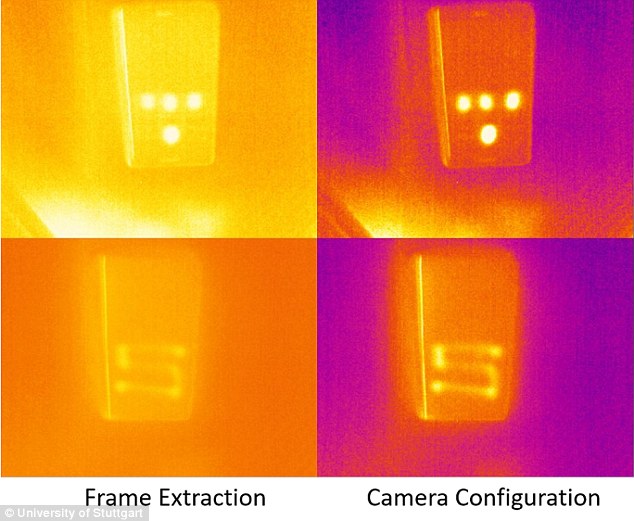

Учёные из университетов Штутгарта и Мюнхена выяснили, что перехватывать пароли, PIN-коды и графические ключи можно с помощью тепловизора — специального устройства, которое определяет температуру поверхности. Хакеры, воспользовавшиеся этим инструментом, могут незаметно для пользователя смартфона определить, к какой части экрана он прикасался, а это позволяет выяснить последовательность нажатий для разблокировки устройства. Получив физический доступ к смартфону, злоумышленники могут ввести известный им пароль и скомпрометировать личные данные пользователя.

Важная настройка безопасности. Узнай, кто когда и где пытался разблокировать Ваш телефон. МакроДроид

Исследователи выяснили, что наибольшему риску взлома подвержены пользователи Android, на чьих устройствах установлен графический ключ — от его ввода на экране остаётся наиболее различимые следы.

Тепловизор — камера со специальным сенсором, которая определяет температуру в разных точках поверхности. Программное обеспечение преобразует сделанные этой камерой снимки в изображение, на котором убраны лишние фрагменты и оставлены лишь тепловые пятна. Подобрать пароль или графический ключ можно вручную или с помощью специального алгоритма.

Получить фотографию смартфона, на котором виден тепловой след от набора пароля, очень просто — достаточно сфотографировать его экран с помощью тепловой камеры, причём это нужно сделать в течение минуты после того, как владелец ввёл код. В дальнейшем экран остывает, и тепловой след от ввода пароля становится необнаружим.

Тепловые камеры широко используются злоумышленниками. С их помощью можно узнавать коды для разблокировки кнопочных смартфонов, а также PIN-коды банковских карт (после того, как жертва воспользуется терминалом оплаты или банкоматом). Такие камеры свободно продаются, причём в продаже есть даже недорогие миниатюрные модели для использования со смартфоном.

Для защиты от перехвата паролей таким способом можно сделать несколько «ошибочных» прикосновений к экрану, что значительно усложнит процесс расшифровки пароля, приложить к экрану ладонь, благодаря чему он нагреется и «сотрёт» предыдущие нажатия, или выкрутить яркость экрана на максимум, что увеличит его температуру.. Ещё один вариант — использовать сразу несколько видов защиты, например, сканер отпечатков пальцев и пароль. Проще всего — не упускать смартфон из виду и следить за тем, чтобы его никто не сфотографировал

Источник: www.iguides.ru

Как распотрошить найденный Android-смартфон и узнать о его хозяине все

Представим себе следующую ситуацию. Мы находим смартфон под управлением Android 4.1–4.4 (ну или CyanogenMod 10–11) и вместо того, чтобы вернуть его хозяину, решаем оставить себе и вытащить из него всю конфиденциальную информацию, которую только сможем. Все это мы попытаемся сделать без специализированных инструментов вроде различных систем для прямого снятия дампа с NAND-памяти или хардварных устройств для снятия S-ON и так, чтобы владелец не узнал о том, что мы делаем, и не смог удаленно отыскать или заблокировать устройство. Сразу оговорюсь, что все это вовсе не руководство к действию, а способ исследовать безопасность смартфонов и дать информацию тем, кто хочет уберечь свои данные.

WARNING!

Вся информация предоставлена исключительно в ознакомительных целях. Ни автор, ни редакция не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Первоочередные действия

Итак, нам в руки попал чужой смартфон. Не важно, каким образом, важно, что он уже у нас. Первое, что мы должны сделать, — это как можно быстрее отвязать его от сотовой сети, то есть, следуя завету гопников, вынуть и выкинуть SIM-карту. Однако делать это я бы рекомендовал только в том случае, если SIM-карту удастся вынуть, не выключая смартфон, то есть либо осторожно приподняв батарею, либо через боковой слот, если это смартфон с несъемной батареей (Nexus 4/5, например). Во всех остальных случаях лучше ограничиться включением режима полета, так как вполне возможно, что в Android активирован режим шифрования пользовательских данных и после отключения смартфон будет заблокирован до ввода ключа шифрования.

Также ни в коем случае нельзя подключать смартфон к какой бы то ни было сети Wi-Fi, так как, возможно, установленное на нем ПО для отслеживания (а в Android 4.4.1 оно уже встроено) сразу начнет свою работу и можно нарваться на «случайную» встречу с владельцем и его друзьями (о полиции можно не беспокоиться, она такого пострадавшего пошлет). Фронтальную камеру я бы на всякий случай чем-нибудь заклеил, возможно, она делает снимки уже сейчас и они будут отправлены при первом удобном случае.

Экран блокировки

Теперь, когда мы обезопасили свою персону, можно начать раскопки. Первое препятствие, которое нам придется обойти, — это экран блокировки. В 95% случаев он не будет иметь защиты, однако об остальных пяти процентах мы забывать не можем.

Защищенный экран блокировки в Android может быть трех основных типов. Это четырехзначный пин-код, графический ключ или снимок лица. На разблокировку первых двух дается в общей сложности двадцать попыток, разделенных по пять штук с «минутой отдыха» между ними. На разблокировку по снимку лица есть несколько попыток, после которых смартфон переключается на пин-код. Во всех трех случаях после провала всех попыток смартфон блокируется и спрашивает пароль Google.

Наша задача — попытаться обойти экран блокировки так, чтобы не скатиться к паролю Google, подобрать который уже точно не удастся. Самый простой способ это сделать — используя подключение по USB и ADB:

$ adb shell rm /data/system/gesture.key

$ adb shell $ cd /data/data/com.android.providers.settings/databases $ sqlite3 settings.db > update system set value=0 where name=’lock_pattern_autolock’; > update system set value=0 where name=’lockscreen.lockedoutpermanently’; > .quit

Однако у этого метода есть две проблемы. Он требует прав root и не сработает в Android 4.3 и выше, так как для доступа к ADB нужно подтверждение со стороны устройства, что в условиях залоченного экрана сделать невозможно. Более того, доступ по ADB может быть отключен в настройках.