В процессе исследовательской работы по информатике «Информационная безопасность» автор рассмотрел проблемы информационной безопасности и возможные способы применения современных методов и средств защиты информационных ресурсов.

Подробнее о проекте:

В процессе написания исследовательской работы по информатике «Информационная безопасность» учащийся изучил литературу по компьютерной безопасности, выявил проблемы информационной безопасности, изучил правовое регулирование защиты информации, проанализировал пути решения этих проблем. В работе дается объяснение, что такое компьютерный вирус, какой принцип его работы, а также приведен список самых распространенных вирусов в Сети Интернет.

В учебном проекте по информатике «Информационная безопасность» автор изучил информацию и предоставил справочные сведения о формах компьютерных вирусов, мошенничестве и краже в интернете, описывает опасности, существующие в социальных сетях, приводит выжимки из правовых документов, регулирующих защиту информации в Сети Интернет. В рамках проекта было проведено анкетирование учащихся по вопросу защиты информации, результаты которого представлены в виде диаграмм.

С чего начать карьеру в кибербезопасности в 2022 году?

Оглавление

Введение

1. Информационная безопасность.

2. Компьютерные вирусы.

3. Мошеничество и кража в интернете.

4. Опасности в социальных сетях (Взлом, кибербуллинг).

5. Защита информации.

6. Правовое регулирование защиты информации.

7. Анкетирование.

Заключение

Список литературы

Приложения

Введение

Мир информационных технологий не стоит на месте и постоянно развивается. Но это развитие породило множество опасностей в сети, поэтому информационная безопасность должна быть как никогда актуальна и быть приоритетом для рассмотрения.

Появление любых новых технологий, как правило, имеет как положительные, так и отрицательные стороны. От степени безопасности информационных технологий в настоящее время зависит благополучие, а порой и жизнь многих людей. Такова плата за усложнение и повсеместное распространение автоматизированных систем обработки информации.

Постановка проблемы: Малая осведомленность современного общества в вопросах, связанных с информационной безопасностью.

Объект исследования: информационные системы и их безопасность.

Цель работы: рассмотреть проблемы информационной безопасности, и возможные способы применения современных методов и средств защиты информационных ресурсов.

- Изучить литературу по компьютерной безопасности.

- Выявить проблемы информационной безопасности. Изучить правовое регулирование защиты информации.

- Проанализировать пути решения этих проблем.

Провести анонимное анкетирование среди однокурсников, на основе которого сделать вывод о том, насколько они осведомлены в вопросах, связанных с информационной безопасностью.

10 глупых вопросов СПЕЦИАЛИСТУ ПО КИБЕРБЕЗОПАСНОСТИ

Гипотеза:я предполагаю, что наличие знаний в области информационной безопасности может прекратить инциденты и ошибки, обеспечить эффективное применение мер по защите информации, предотвратить преступление.

Информационная безопасность

Информационная безопасность — практика предотвращения несанкционированного доступа, использования, раскрытия, искажения, изменения, исследования, записи или уничтожения информации. Это универсальное понятие применяется вне зависимости от формы, которую могут принимать данные (электронная, или например, физическая).

Основная задача информационной безопасности — сбалансированная защита конфиденциальности, целостности и доступности данных, с учётом целесообразноcти применения и без какого-либо ущерба производительности организации. Это достигается, в основном, посредством многоэтапного процесса управления рисками, который позволяет идентифицировать основные средства и нематериальные активы, источники угроз, уязвимости, потенциальную степень воздействия и возможности управления рисками. Этот процесс сопровождается оценкой эффективности плана по управлению рисками.

В основе информационной безопасности лежит обеспечение трех свойств: конфиденциальности, целостности и доступности информации. И обеспечивается это следующими методами:

- Программно-аппаратными — сюда входят антивирусы, межсетевые экраны, средства предотвращения утечек информации (DLP-системы), системы обнаружения вторжений, системы управления информацией и событиями в безопасности (SIEM), системы защиты от несанкционированного доступа и т.д.

- Организационно-правовыми – все, что касается законодательства, нормативной базы и организации работы с информацией.

- Техническими — сюда относится зашумление (акустическое и электромагнитное), экранирование, преобразование одних сигналов в другие и иные вещи, тесно связанные с физикой.

- Физическими — сюда входят технические средства охраны (видеокамеры, сигнализация) и физические средства защиты (замки, двери, стены)

- Криптографические и стеганографические — криптография скрывает смысл сообщения, стеганография скрывает факт передачи сообщения (как Ленин молоком писал). Сюда же относится электронная подпись.

Компьютерные вирусы

Компьютерные вирусы – специально написанные программы, способные самопроизвольно присоединяться к другим программам, создавать свои копии и внедрять их в файлы, системные области компьютера и в вычислительные сети с целью нарушения работы программ, порчи файлов и каталогов, создания всевозможных помех в работе компьютера.

В настоящее время насчитывается несколько тысяч различных вирусов, и их количество продолжает возрастать. Например, только в глобальной сети Internet ежемесячно появляются не менее 200 вирусов.

Классификация вирусов:

По среде обитания различают вирусы сетевые, файловые, загрузочные и файлово-загрузочные. По способу заражения выделяют резидентные и нерезидентные вирусы. По степени воздействия вирусы бывают неопасные, опасные и очень опасные; По особенностям алгоритмов вирусы делят на паразитические, репликаторы, невидимки, мутанты, троянские, макро-вирусы.

На сегодняшний момент самыми опасными являются следующие вирусы:

1. ILOVEYOU — При открытии вложения вирус рассылал копию самого себя всем контактам в адресной книге Windows, а также на адрес, указанный как адрес отправителя. Он также совершал ряд вредоносных изменений в системе пользователя.Вирус был разослан на почтовые ящики с Филиппин в ночь с 4 мая на 5 мая 2000 года; в теме письма содержалась строка «ILoveYou», а к письму был приложен скрипт «LOVE-LETTER-FOR-YOU.TXT.vbs». Расширение «.vbs» было по умолчанию скрыто, что и заставило ничего не подозревающих пользователей думать, что это был простой текстовый файл.

2. Conficker — Один из опаснейших из известных на сегодняшний день компьютерных червей. Вредоносная программа была написана на Microsoft Visual C++ и впервые появилась в сети 21 ноября 2008. Атакует операционные системы семейства Microsoft Windows (от Windows 2000 до Windows 7 и Windows Server 2008 R2). На январь 2009 вирус поразил 12 млн компьютеров во всём мире. 12 февраля 2009 Microsoft обещал $250 тыс. за информацию о создателях вируса.

3. Slammer- Самый агрессивный вирус. В 2003-м уничтожил данные с 75 тыс. компьютеров за 10 минут.

4. Storm Worm- В 2007 году вирус заразил миллионы компьютеров, рассылая спам и похищая личные данные

5. Nimda- Распространялся по электронной почте. Стал самым быстрораспространяемым вирусом. Для того, чтобы заразить миллионы компьютеров, ему понадобилось всего 22 минуты.

6. CIH — Знаменитый вирус Чернобыль, который был написан тайваньским студентом Чэнь Инхао специально для операционок Windows 9598. 26 апреля, в годовщину аварии на АЭС, вирус активировался, парализуя работу компьютеров.По различным оценкам, от вируса пострадало около полумиллиона персональных компьютеров по всему миру.По данным The Register, 20 сентября 2000 года власти Тайваня арестовали создателя знаменитого компьютерного вируса, но, согласно тайваньским законам тех времен, он не нарушил никаких законов, и он никогда не привлекался к уголовной ответственности за создание этого вируса.В настоящее время Чэнь работает в Gigabyte.

7. Melissa- Автор вируса Дэвид Смит назвал свое детище в честь стриптизерши из Майами. Собственно, при заражении на домашней странице появлялась стриптизерша. Вирус нанес более $80 млн. убытка. Компаниям Microsoft и Intel даже пришлось выключить собственные почтовые сервера.Смита арестовали и приговорили к трем годам заключения.

8. Blaster- По отчетам из Лаборатории Касперского — по всему миру было заражено порядка 300 тысяч компьютеров. Был запущен в 2003 году для атаки сайтов Microsoft. Его автора так и не нашли. Для пользователя данный червь был сравнительно безопасен, если не считать побочного эффекта в виде регулярной перезагрузки компьютера.

Целью этого червя являлась атака на серверы Microsoft 16 августа 2003 года в полночь. Однако Microsoft временно закрыла свои серверы, что позволило сократить ущерб от вируса к минимуму. Blaster в своем коде содержал скрытое послание, адресованное Биллу Гейтсу: «Билли Гейтс, зачем вы делаете это возможным? Хватит делать деньги, исправьте ваше программное обеспечение!».

9. Троянская программа — разновидность вредоносной программы, проникающая в компьютер под видом легального программного обеспечения, в отличие от вирусов и червей, которые распространяются самопроизвольно. В данную категорию входят программы, осуществляющие различные неподверженные пользователем действия: сбор информации банковских карт ит. и её передачу злоумышленнику, её использование, удаление или злонамеренное изменение, нарушение работоспособности компьютера, использование ресурсов компьютера в целях майнинга, использование IP для нелегальной торговли

10. Trojan.Winlock, или Винлокер, — семейство вредоносных программ, блокирующих или затрудняющих работу с операционной системой и требующих перечисление денег злоумышленникам за восстановление работоспособности компьютера, частный случай Ransomware (программ-вымогателей). Впервые появились в конце 2007 года. Широкое распространение вирусы-вымогатели получили зимой 2009—2010 годов, по некоторым данным оказались заражены миллионы компьютеров, преимущественно среди пользователей русскоязычного Интернета. Второй всплеск активности такого вредоносного ПО пришёлся на май 2010 года.

Источник: tvorcheskie-proekty.ru

Примерные темы дипломных работ по информационной безопасности

Информационная безопасность и киберзащита — одни из самых востребованных направлений среди абитуриентов. Это особая отрасль программирования, которая позволяет защитить информацию или системы от внешних угроз и ограничить доступ к ним. Написать выпускную квалификационную работу по этой специальности непросто, оценка во многом зависит от актуальности исследуемой проблемы. Мы поможем определиться с выбором и приведём примерные темы дипломов по защите информации.

Больше советов по подготовке диплома и других учебных работ регулярно получают подписчики нашего информационного телеграм-канала. А в другой группе мы собрали выгодные предложения, которые помогут сэкономить.

Как выбрать тему дипломной работы по информационной безопасности

В дипломе по защите информации объектом работы обычно выступает:

- автоматизированная, компьютерная или информационная система;

- бизнес-процесс;

- документооборот и т. д.

В результате исследования студент должен предложить разработанную программу защиту объекта от потенциальной угрозы и доказать её эффективность и целесообразность использования.

Один из главных критериев оценки диплома по инф. безопасности — актуальность темы. Советуем заранее проконсультироваться с научным руководителем и определить спектр угроз для выбранного проекта, а после этого сосредоточиться на самых вероятных. Также просмотрите курсовые прошлых лет: возможно, имеет смысл глубже раскрыть методы и технологии защиты, которые студент уже анализировал.

Кроме того, помочь в выборе темы может производственная и преддипломная практика: в процессе её прохождения студент поймёт, как обстоят дела с информационной безопасностью в конкретной компании.

Кстати! Для наших читателей сейчас действует скидка 10% на любой вид работы

Темы дипломов по информационной безопасности: примеры

Чтобы студенту было легче сформулировать тему ВКР, приведём примеры.

| Автоматизация и обеспечение информационной безопасности системы Service Desk. | Анализ защищённости web-приложения на основе моделирования сетевых атак. |

| Блок защиты информации каналов управления автоматизированной системы спутниковой связи. | Исследование рисков использования виртуальной валюты при выполнении транзакций (на примере сети Биткоин). |

| Комплексное обеспечение информационной безопасности при реализации угрозы попытки доступа в удалённую систему. | Концепция политики безопасности и систем контроля доступа для локальных вычислительных сетей. |

| Модель системы управления информационной безопасностью в условиях неопределенности воздействия. | Обеспечение безопасности транзакций с использованием банковских карт. |

| Организация информационной безопасности электронного архива оплаты платежных документов населением. | Оценка эффективности средств и методов защиты информации на предприятии. |

| Построение типовой модели угроз безопасности информации кредитной организации. | Применение DLP-систем как инструмента обеспечения информационной безопасности компании. |

| Разработка защищенной информационной структуры для бюджетного медицинского учреждения. | Разработка и внедрение системы информационной безопасности в транспортной компании. |

| Разработка методики защиты информации от целевого фишинга в автоматизированной системе предприятия. | Разработка программы для повышения информационной безопасности в коммерческом банке. |

| Разработка регламента проведения аудита информационной безопасности государственного бюджетного учреждения. | Разработка средств защиты от утечек сеансов VPN мобильных пользователей. |

| Система защиты персональных данных на предприятии. | Система обеспечения защиты информации в переговорной комнате. |

Легко написать диплом по любой специальности и получить за него высокую оценку студентам поможет специальный сервис. Там работают эксперты по самым разным направлениям: техническим, гуманитарным, естественным.

Источник: zaochnik.ru

Кибербезопасность в 2022 году: новые методы преступников

Надежная защита информации — залог сохранения репутации и бюджета. Во втором квартале 2022 года каждое третье киберпреступление в отношении частных пользователей приводило к финансовым потерям. Юридические лица несут еще больший урон — из-за хакерских атак на корпоративные системы компании не только теряют деньги, но и переживают утечку конфиденциальных данных . Чтобы избежать подобных проблем, подходите к защите ценной информации тщательно. Рассказываем, какие виды киберугроз существуют, что такое кибербезопасность и как ее обеспечить.

Что такое кибербезопасность

- Безопасность сети — защита компьютерной сети от возможных угроз.

- Безопасность ПО — защита приложений, которую их создатели обеспечивают уже на этапе разработки и до того, как программа окажется в открытом доступе.

- Безопасность данных — защита приватности информации и сохранение целостности файлов.

- Безопасность ОС — защита операционной системы от вредоносных программ.

- Аварийное восстановление — моментальная реакция системы или сотрудников на кибератаку или любой другой инцидент в области безопасности.

Кибератакой называют взлом и любое посягательство на скрытые пользовательские и корпоративные сведения. Безопасность последних зависит от качества средств технической защиты данных, корректности работы систем и бдительности пользователей. Например, если кто-то из сотрудников проигнорировал принятые в компании стандарты безопасности, или по какой-то причине не сработала антивирусная программа, последствия могут быть непредсказуемыми.

Маркетинг

Что такое VPN, и как им пользоваться

Что такое VPN, и как им пользоваться

Виды киберугроз

Чтобы получить доступ к устройству, локальной сети или файлу, хакеры совершают преступления разного уровня:

- Единичное киберпреступление — действие, нацеленное на получение мгновенной выгоды. Например, преступник взламывает аккаунт-миллионник в соцсети и вымогает деньги с владельца за возобновление доступа к его профилю.

- Кибератака — заранее спланированное преступление с целью нарушить работу какой-либо организации. Нападения такого рода часто совершаются в политической сфере. Например, с июня 2021 по июль 2022 года с кибератаками столкнулись 46,6% российских ведомств.

- Кибертеррор — взлом одновременно нескольких электронных систем или одной глобальной. Злоумышленники совершают преступления такого уровня, чтобы привлечь внимание к своей политической или идеологической позиции. Так, например, в 2022 году поступила группировка Anonymous, взломав сайты ряда авторитетных российских СМИ.

Ниже рассмотрим самые распространенные форматы и инструменты хакинга.

Шифровальщики, или программы-вымогатели

Программы-вымогатели становятся все более популярным средством взлома. Они помогают преступникам зашифровывать файлы и изымать их из доступа. За расшифровку хакеры требуют у жертв деньги.

Крупнейший выкуп за всю историю использования программ-вымогателей хакеры потребовали у компании Acer. Он составил 50 млн долларов. Другие громкие инциденты с шифровальщиками:

- Зашифровка системы данных американского трубопровода Colonial Pipeline. В результате этого в штате и округе Колумбия власти объявили чрезвычайное положение.

- Взлом базы данных медицинской компании Memorial Health System. Из-за атаки сорвались плановые хирургические операции и были утеряны 1,5 Тб персональных данных.

Используйте высокотехнологичные системы для повышения качества обслуживания клиентов. Речевая аналитика Calltouch Предикт распознает речь клиентов и менеджеров во время звонков и выполняет текстовую расшифровку диалогов. Узнавайте, чего хотят потенциальные заказчики, из первых уст.

Технология

речевой аналитики

Calltouch Predict

- Автотегирование звонков

- Текстовая расшифровка записей разговоров

DoS- и DDoS-атаки

DoS-атака полностью останавливает работу электронного ресурса. Чтобы этого добиться, хакеры чрезмерно нагружают сеть, что снижает ее пропускную способность. Например, злоумышленники отправляют в систему критическое количество запросов, и она не успевает их обрабатывать. В результате происходит коллапс IT-инфраструктуры пострадавшей компании.

DDoS-атака имеет тот же принцип, что и DoS-, но нападение на целевую систему в этом случае производят с нескольких машин. Она может продолжаться в течение полусуток и более.

В марте количество DDoS-атак в России по сравнению с предыдущим годом выросло в 8 раз . Особенно остро это ощутил «СберБанк».

Атака на цепочку поставок

Чтобы запутать пострадавших, хакеры атакуют компании через третьих лиц, например поставщиков или подрядчиков. Киберпреступники сначала заражают сеть партнера и постепенно добираются до главной жертвы.

Например, IT-компания SolarWinds стала звеном цепочки киберпреступлений, так как хакеры именно через нее получали данные министерств финансов и обороны США.

Фишинг

Фишинг — замаскированная хакерская рассылка. Пользователи получают в личные сообщения ссылку на якобы официальный источник, например сайт известного бренда. Неосведомленные о подобных киберугрозах люди часто доверяют отправителю и вводят запрашиваемые данные в специальную форму. В результате этого у злоумышленников оказываются логины и пароли для взлома банковских личных кабинетов, учетных записей в приложениях или аккаунтов в соцсетях.

Согласно исследованию «Лаборатории Касперского» , треть сотрудников разных компаний доверяют фишинговым ссылкам. Это показывает критически низкий уровень понимания того, что такое кибербезопасность и как ее соблюдать. Даже такой распространенный и простой способ взлома, как фишинг, который хакеры используют уже на протяжении 20 лет, многие не умеют распознавать.

Оптимизируйте маркетинг и увеличивайте продажи вместе с Calltouch

Вредоносное ПО

При помощи зараженного ПО преступники повреждают файлы и целые системы. Пользователь открывает почтовое вложение или скачивает вредоносную программу, что приводит к заражению устройства.

Инструментами хакинга в этом случае служат:

- Вирус — вредоносный код, способный копировать сам себя.

- Троян — ПО, хорошо замаскированное под легальное.

- Шпионская программа — ПО, которое отслеживает действия пользователя, а также меняет настройки ОС.

- Рекламное ПО — программа, которая заполоняет сеть назойливой рекламой. Пользователь автоматически попадает на сомнительные сайты, на раскрутку которых заточено вредоносное ПО.

- Ботнет — система ботов, которая рассылает спам разным пользователям или атакует конкретную жертву.

Атаки Man-in-the-Middle

Это хакинг, в ходе которого преступники перехватывают данные в процессе их передачи, вклиниваясь между отправителем и получателем.

Каждый рискует стать жертвой такой атаки, если, например, подключится к незащищенной сети Wi-Fi.

Социальная инженерия

Киберпреступники умело манипулируют пользователями и с помощью методов социальной инженерии. Доверчивость и эмоциональная уязвимость — крючки, которые помогают хакерам добывать нужные им данные.

С попытками злоумышленников получить конфиденциальную информацию или деньги сталкивались все. Вам тоже наверняка поступали звонки «сотрудников службы безопасности банка» с неизвестных номеров или приходили СМС от «родственника», который попал в беду и просит занять ему денег.

Спуфинг

Спуфинг — это метод хакинга, при котором злоумышленники создают клоны программ, сетей или доменов. Так они вводят в заблуждение пользователей, которые, ничего не подозревая, заходят, например, на поддельный сайт банка и вводят свои персональные данные в личном кабинете.

Преступники одинаково успешно подделывают и простые лендинги, и сайты-многостраничники со сложной структурой. Внимательный пользователь заподозрит неладное, увидев в названии домена лишнюю букву.

Цели киберпреступников

Киберпреступники в первую очередь зарабатывают на хакинге. Украденные данные можно продать конкурентам или потребовать у владельца выкуп за их возвращение. Крупные взломы обычно выполняют по заказу, что также обеспечивает заработок исполнителям.

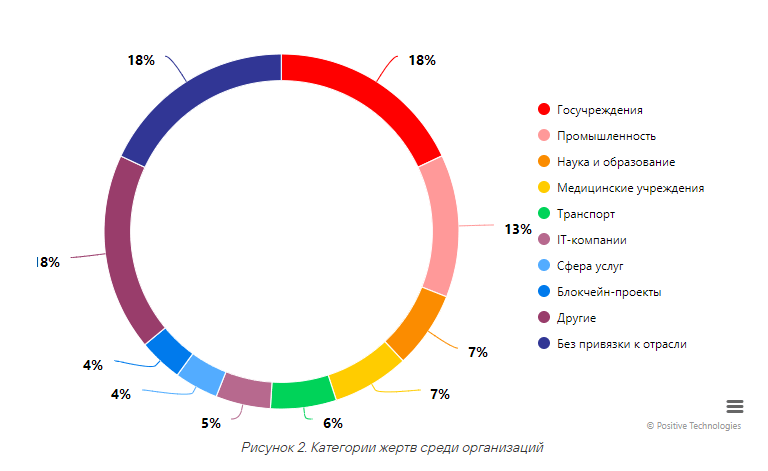

Ниже представлена статистика по категориям жертв хакинга:

Парадокс, но больше всего от действий киберпреступников страдают госучреждения. Кажется, что у подобных организаций должна быть самая надежная защита от киберпреступлений. К сожалению, современные методы хакинга настолько изощренные, что выработать на 100% эффективную и универсальную систему защиты данных практически невозможно.

Специалист по кибербезопасности: чем он занимается и что должен знать

У специалистов по кибербезопасности есть 3 профессиональных уровня: Junior, Middle, Senior.

Junior — любой IT-специалист, который прошел соответствующее обучение и разбирается в следующих аспектах:

- устройство операционных систем;

- принципы маршрутизации, IP-адресации, ISO/OSI, TCP/IP;

- администрирование Active Directory (управление пользовательскими правами);

- настройка защиты Windows и работы антивирусных программ;

- настройка баз данных MySQL и Apache2, Rsyslog и Auditd, PostgreSQL и nginx.

Middle — более опытный специалист, который в полном объеме владеет навыками джуниора, а также способен провести анализ защищенности систем компании.

Задачи, которые решает специалист:

- защита персональных данных , коммерческих тайн и других конфиденциальных сведений;

- борьба с кибератаками;

- выявление уязвимостей и их устранение.

Senior — старший специалист безопасности. Требования к сеньору:

- знание соответствующего законодательства и нормативной базы;

- знание международных стандартов тестирования: NIST SP800-115, WASC, OSSTMM, OWASP;

- владение языками программирования и знание профильного софта: Imperva DAM, Maxpatrol, IBM Qradar, Gigamon Networks Tuffin, Cisco ASA, System Protection;

- опыт расследований киберпреступлений.

Обезопасьте бизнес от спама — подключите Антифрод Calltouch, чтобы ваши сотрудники не тратили время на обработку нецелевых обращений. Сервис автоматически вычислит такие звонки и пометит как «Сомнительные». В отчетах системы вы увидите источники фрода.

Автоматически выявляет некачественные звонки, которые не приводят к продажам, а просто расходуют бюджет.

- Выявляет и тегирует сомнительные звонки от недобросовестных рекламных подрядчиков или спам

- Позволяет учитывать в отчетах только качественные обращения

- Упрощает контроль подрядчиков

Советы по защите от атак в сети

Чтобы обеспечить кибербезопасность, придерживайтесь следующих правил:

- Время от времени обновляйте операционную систему и рабочие программы — в обновленных версиях степень защиты всегда выше.

- Установите надежную антивирусную программу и проверяйте обновления баз. Не экономьте на защите — отдавайте предпочтение платному антивирусному ПО.

- Устанавливайте длинные и сложные пароли, не храните их на стикерах на рабочем столе или в заметках смартфона и периодически заменяйте. Хорошо, если пароль состоит из заглавных и строчных букв, специальных символов и цифр.

- Игнорируйте или помечайте как спам сомнительные электронные письма. Если вы уверены, что вам прислали сообщение с вредоносным вложением, пожалуйтесь на отправителя.

- Не подключайтесь к незащищенному Wi-Fi — ваши данные могут перехватить злоумышленники.

- Изучайте статистику кибербезопасности. На сайтах разработчиков антивирусных программ публикуют новости о появлении новых угроз для пользователей и мерах защиты.

- Настройте многофакторную аутентификацию — чем больше этапов проверки вы используете, тем лучше.

- Повышайте вовлеченность сотрудников. На сайте «Лаборатории Касперского» предлагают готовые тренинги для повышения осведомленности о кибербезопасности.

Коротко о главном

- Количество кибератак увеличивается с каждым годом, а методы хакеров становятся все более изощренными.

- Основная цель киберпреступников — заработать деньги на продаже украденных данных.

- Форматы и средства хакинга: программы-вымогатели (шифровальщики), DoS- и DDoS-атаки, атака на цепочку поставок, фишинг, вредоносное ПО, атаки Man-in-the-Middle, социальная инженерия, спуфинг.

- Треть сотрудников российских компаний не умеют распознавать киберугрозы и подвергают опасности корпоративные системы.

- Больше всего от хакинга страдают госучреждения, которые подвергаются не просто единичным взломам, а настоящему кибертеррору.

- Своевременно устранять угрозы поможет специалист по информационной безопасности. Однако знать основные стандарты защиты данных и осознавать необходимость их соблюдения должны все сотрудники.

Источник: www.calltouch.ru