Простой способ проверки подписи PGP в программном обеспечении биткоина

Если вы новичок в проектах с открытым кодом (биткоин — один из них), то вы, вероятно, не слышали о GPG (PGP — это оригинальное проприетарное программное обеспечение, GPG — это реализация PGP с открытым кодом). GPG — это ПО, используемое для создания цифровых подписей openPGP, которые разработчики биткоина используют при публикации программного обеспечения. GPG соответствует духу биткоина, поскольку не требуют посредничества третьих сторон. Однако Windows и macOS не поддерживают проверку подписей PGP; вы должны загрузить программное обеспечение GPG и выполнить проверку самостоятельно.

Ниже приведено руководство по проверке подписей PGP на примере популярного биткоин-кошелька Electrum. Руководство показывает, как убедиться в том, что загруженный вами файл был действительно опубликован разработчиком Electrum Томасом Вётлином. Для этого требуется:

- Подлинный отпечаток ключа PGP, который мы можем увидеть на презентации разработчика биткоина и участника Web of Trust Грегори Максвелла;

- Веб-сайт для анализа взаимосвязанных подписей PGP (https://pgp.cs.uu.nl);

- Программное обеспечение GPG, которое проверяет корректность подписей.

Процесс состоит из трёх этапов:

Шиврование PGP GnuPG Kleopatra

- Импорта открытого ключа, который используется в качестве подписи на загрузочной странице Electrum;

- Проверки подлинности открытого ключа;

- Проверки загруженного файла с использованием GPG.

1. Импортируйте открытый ключ, используемый в качестве подписи на загрузочной странице Electrum

Нужно импортировать ключ PGP на загрузочной странице electrum.org в GnuPG (GPGTools для macOS; пользователи Windows используют gpg4win). Получить информацию об этом ключе можно запустив в командной строке gpg —fingerprint 0x7F9470E6 (для Windows) или терминале (для macOS). В результате мы увидим отпечаток ключа — 6694 D8DE 7BE8 EE56 31BE D950 2BD5 824B 7F94 70E6, шестнадцатеричное число из 40 символов.

Теперь нужно определить отношение этого ключа к ключу доверенного человека. В данном случае мы будем определять это отношение к ключу Грегори Максвелла.

2. Проверка подлинности открытого ключа

Мы знаем ключ Грегори Максвелла — DE47 BC9E 6D2D A6B0 2DC6 10B1 AC85 9362 B041 3BFA, потому что он был включен в видеопрезентацию, которая, как мы предполагаем, не подделана. Я доверяю ему потому, что его ключ относится только к ключам доверенных людей (см. Web of Trust).

Мы вводим оба отпечатка пальца на веб-сайте PGP pathfinder Verify. В GPGTools (пользователи macOS) нужно щелкнуть правой кнопкой мыши файл .asc и выбрать Services > OpenPGP: Verify Signature of File.

В Windows программа Kleopatra должна открыть диалоговое окно, в котором говорится:

Signature created on 2019-03-06 23:36:08 With certificate: 6694 D8DE 7BE8 EE56 31BE D950 2BD5 824B 7F94 70E6 The used key is not certified by you or any trusted person.

GPG4Win: обзор бесплатной программы для шифрования файлов, наследницы оболочек GnuPG

Kleopatra обнаружила, что файл был подписан ключом PGP с отпечатком 6694 D8DE 7BE8 EE56 31BE D950 2BD5 824B 7F94 70E6, тем же отпечатком, который, как мы знаем, принадлежит настоящему Томасу Вётлину. Такой отпечаток чрезвычайно сложно подделать.

В macOS должно появиться окно, в котором сказано:

electrum-3.3.4.dmg Signed by: Thomas Voegtlin (https://electrum.org) (7F9470E6) — undefined trust

Примечание: если у вас есть проблемы с проверкой подписи, потому что ваше ПО GPG говорит, что подпись была сгенерирована с использованием отпечатка, который отличается от того, который вы ожидали увидеть, тогда возможно, что для подписи использовался подключ. Ключ PGP может иметь «подключ», предназначенный для подписи файлов вместо первичного ключа. Ищите отпечатки подраздела в деталях ключа, который вы импортировали (в Kleopatra (Windows) или GPG Keychain (macOS)). Отпечаток первичного ключа и подключа представляют собой шестнадцатеричные числа из 40 символов.

Мы убедились, что файлы, загруженные с https://electrum.org, подписаны Томасом Вётлином, разработчиком Electrum, исходя из следующих предположений:

- Отпечаток ключа Грегори Максвелла в этом видео правильный.

- Веб-сайт https://pgp.cs.uu.nl предоставил правильную информацию о путях доверия.

- Программа GPG корректно проверила подпись.

В идеальном мире мы бы присутствовали на «вечеринке по верификации ключей» с разработчиками биткоина (Грегори Максвеллом, Люка Дашжраом, Томасом Вётлином, Владимиром ван дер Лааном, Питером Тоддом и так далее). Тогда мы бы были полностью уверенны в подлинности загружаемого программного обеспечения биткоина. Но на практике это пока самый простой метод проверки, поскольку он требует лишь предположения о том, что отпечаток ключа PGP в видео Грегори Максвелла является реальным ключом реального Грегори Максвелла.

Этот метод также применяется для проверки подписей в других кошельках, в том числе Bitcoin Core.

Источник: coinspot.io

Опишите биометрическую аутентификацию , аутентификацию типа запрос-ответ

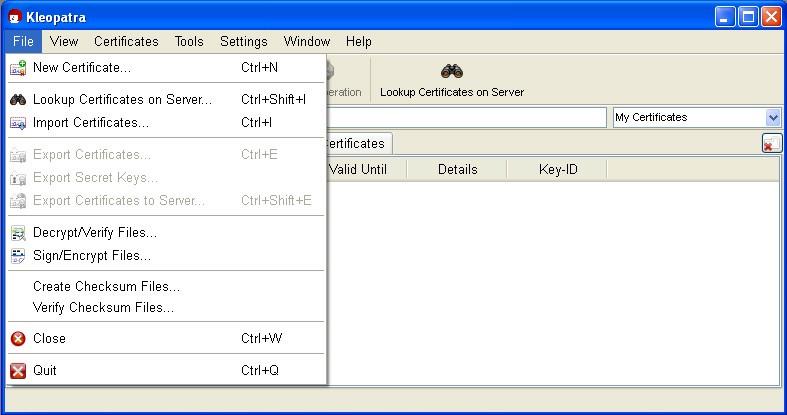

используя для этого пункт меню “New Cerificate” (рис. 1).

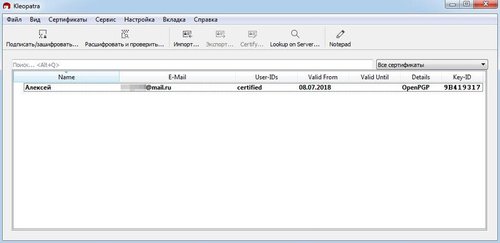

Рис. 1. Окно программы Kleopatra

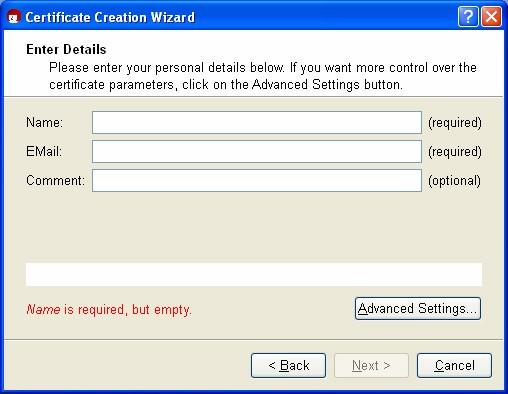

При этом выберите опцию “Create a personal Open PGP key pair” и в появившемся окне

(рис. 2) введите свои данные (имя и e-mail).

Рис. 2. Окно ввода параметров

Нажмите кнопочку “Advanced Settings” и выберите ключ RSA 3072 бит.

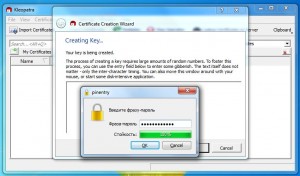

4. После генерации ключа программа запросит пароль (этот пароль нужен, чтобы никто,

кроме Вас не мог использовать Ваш закрытый ключ даже, если похитит Ваш компьютер со сгенерированной парой ключей. Также Вам предложат сохранить пару ключей в файл.

Сохраните их, например, на свой рабочий стол.

5. Экспортируйте ключ в текстовый файл (для будущей передачи друзьям и знакомым). Для этого воспользуйтесь пунктом “Export Certificates” меню ”File”. Сохраните файл с названием вашей учетной записи variantx в папке C:UsersPublicDocuments

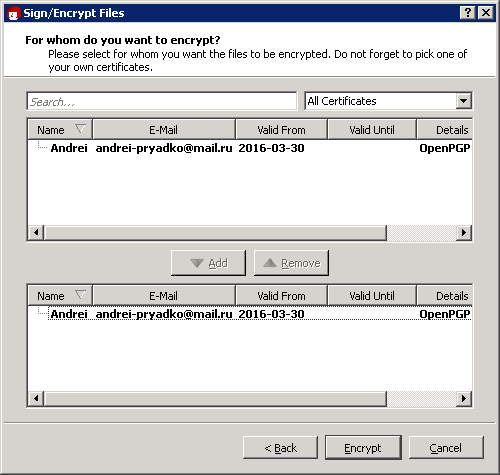

6. Сформируйте произвольный текстовый файл в той же папке. Подпишите его своим ключом (пункт “Sign/Encrypt Files” меню ”File”, выбрать Sign).

7. Войдите на тот же сервер под учетной записью contosovariant1X (для 2-го варианта-под contosovariant12, для 3-го под contosovariant13 и т.д.)

8.Импортируйте открытый ключ variantХ, созданный вами в п.5 , воспользовавшись пунктом “Import Certificates” меню ”File”.

9. Сформируйте произвольный текстовый файл в той же папке. Зашифруйте его импортированным в п. 8 ключом (пункт “Sign/Encrypt Files” меню ”File”. Попытайтесь расшифровать зашифрованный файл.

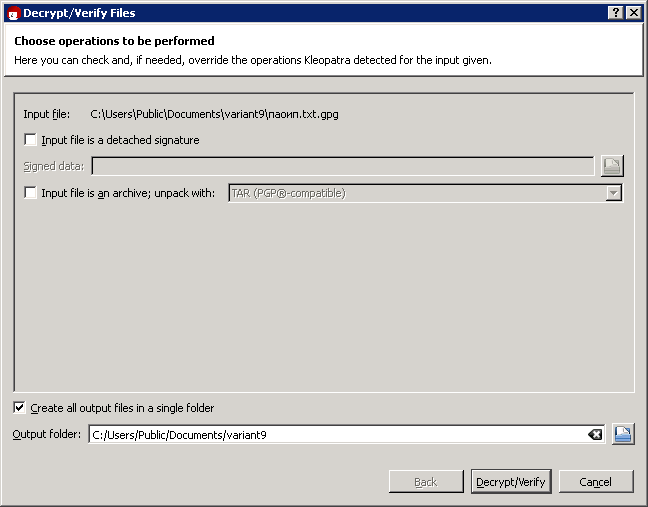

Попробуйте расшифровать файл (File/Decrypt|Verify files)

10. Снова войдите под исходной записью variantХи расшифруйте созданный в п.9. файл *.gpg

9. Сформировать третье текстовое сообщение. Зашифровать его открытым ключом

и сохранить результат в текстовом виде (опция в программе Text Output-ASCII ARMOR). Подписать зашифрованное сообщение своей подписью, также сохранив результат в текстовом виде и сделать скриншоты полученных файлов *.asc и *asc.asc, открыв их в Блокноте.

Контрольные вопросы

Что такое шифр, ключ, шифрование данных.

Опишите схему работы симметричного алгоритма шифрования. Каковы ее недостатки?

Опишите схему работы асимметричного алгоритма шифрования. Каковы ее недостатки?

Дайте определение хэш-функции, расскажите, зачем она нужна.

Что такое электронная цифровая подпись? Какую информацию она содержит?

Что такое идентификация, аутентификация, авторизация ? В чем их отличие?

Опишите парольную аутентификацию , аутентификацию с использованием специальных аппаратных средств

Опишите биометрическую аутентификацию , аутентификацию типа запрос-ответ

Источник: poisk-ru.ru

ЛАБОРАТОРНАЯ РАБОТА №1

Цель работы. Ознакомиться с программой GPG (Kleopatra), научиться генерировать с ее помощью открытый и закрытый ключи, подписывать файлы и проверять подпись, шифровать и расшифровывать файлы, передавать другим пользователям свой открытый ключ.

- КЛЮЧЕВЫЕ ПОЛОЖЕНИЯ

- Контроль целостности передаваемого документа: при любом случайном или преднамеренном изменении документа подпись станет недействительной, потому что вычислена она на основании исходного состояния документа и соответствует лишь ему.

- Защиту от изменений (подделки) документа: гарантия выявления подделки при контроле целостности делает подделывание нецелесообразным в большинстве случаев.

- Невозможность отказа от авторства. Так как создать корректную подпись можно, лишь зная закрытый ключ, а он известен только владельцу, он не может отказаться от своей подписи под документом.

- Доказательное подтверждение авторства документа: Так как создать корректную подпись можно, лишь зная закрытый ключ, а он известен только владельцу, он может доказать своё авторство подписи под документом. В зависимости от деталей определения документа могут быть подписаны такие поля, как «автор», «внесённые изменения», «метка времени» и т. д.

- На основе алгоритмов симметричного шифрования. Данная схема предусматривает наличие в системе третьего лица — арбитра, пользующегося доверием обеих сторон. Авторизацией документа является сам факт зашифрования его секретным ключом и передача его арбитру.

- На основе алгоритмов асимметричного шифрования. На данный момент такие схемы ЭП наиболее распространены и находят широкое применение.

- Вычислительная сложность. Обычно хеш цифрового документа делается во много раз меньшего объёма, чем объём исходного документа, и алгоритмы вычисления хеша являются более быстрыми, чем алгоритмы ЭП. Поэтому формировать хэш документа и подписывать его получается намного быстрее, чем подписывать сам документ.

- Совместимость. Большинство алгоритмов оперирует со строками бит данных, но некоторые используют другие представления. Хеш-функцию можно использовать для преобразования произвольного входного текста в подходящий формат.

- Целостность. Без использования хеш-функции большой электронный документ в некоторых схемах нужно разделять на достаточно малые блоки для применения ЭП. При верификации невозможно определить, все ли блоки получены и в правильном ли они порядке.

Виды асимметричных алгоритмов ЭП

Как было сказано выше, чтобы применение ЭП имело смысл, необходимо, чтобы вычисление легитимной подписи без знания закрытого ключа было вычислительно сложным процессом. Обеспечение этого во всех асимметричных алгоритмах цифровой подписи опирается на следующие вычислительные задачи:

- Задачу дискретного логарифмирования (EGSA)

- Задачу факторизации, то есть разложения числа на простые множители (RSA)

Вычисления также могут производиться двумя способами: на базе математического аппарата эллиптических кривых и на базе полей Галуа. В настоящее время самые быстрые алгоритмы дискретного логарифмирования и факторизации являются субэкспоненциальными. Принадлежность самих задач к классу NP-полных не доказана. Алгоритмы ЭП подразделяются на обычные цифровые подписи и на цифровые подписи с восстановлением документа. При верификации цифровых подписей с восстановлением документа тело документа восстанавливается автоматически, его не нужно прикреплять к подписи. Обычные цифровые подписи требуют присоединение документа к подписи. Ясно, что все алгоритмы, подписывающие хеш документа, относятся к обычным ЭП. К ЭП с восстановлением документа относится, в частности, RSA. Схемы электронной подписи могут быть одноразовыми и многоразовыми. В одноразовых схемах после проверки подлинности подписи необходимо провести замену ключей, в многоразовых схемах это делать не требуется. Также алгоритмы ЭП делятся на детерминированные и вероятностные. Детерминированные ЭП при одинаковых входных данных вычисляют одинаковую подпись. Реализация вероятностных алгоритмов более сложна, так как требует надежный источник энтропии, но при одинаковых входных данных подписи могут быть различны, что увеличивает криптостойкость. В настоящее время многие детерминированные схемы модифицированы в вероятностные. В некоторых случаях, таких как потоковая передача данных, алгоритмы ЭП могут оказаться слишком медленными. В таких случаях применяется быстрая цифровая подпись. Ускорение подписи достигается алгоритмами с меньшим количеством модульных вычислений и переходом к принципиально другим методам расчета.  Рисунок 1 – Схема, поясняющая алгоритмы подписи и проверки

Рисунок 1 – Схема, поясняющая алгоритмы подписи и проверки

- ПОРЯДОК ВЫПОЛНЕНИЯ РАБОТЫ

- Из папки лабораторной работы установите программу gpg4win-2.1.0.exe. Устанавливать только те части программ, которые предлагается устанавливать по умолчанию.

- Запустите программу Kleopatra. Сгенерируйте пару открытого и закрытого ключей, используя для этого пункт меню “New Cerificate” (рис. 2).

Рисунок 2 – Окно программы Kleopatra При этом выберите опцию “Create a personal Open PGP key pair” и в появившемся окне (рис. 3) введите свои данные (имя и e-mail).

Рисунок 2 – Окно программы Kleopatra При этом выберите опцию “Create a personal Open PGP key pair” и в появившемся окне (рис. 3) введите свои данные (имя и e-mail).  Рисунок 3 – Окно ввода параметров Нажмите кнопку “Advanced Settings” и выберите ключ RSA 3072 бит.

Рисунок 3 – Окно ввода параметров Нажмите кнопку “Advanced Settings” и выберите ключ RSA 3072 бит.

- После генерации ключа программа запросит пароль (этот пароль нужен, чтобы никто, кроме Вас не мог использовать Ваш закрытый ключ даже, если похитит Ваш компьютер со сгенерированной парой ключей. Также Вам предложат сохранить пару ключей в файл. Сохраните их.

- Экспортируйте открытый ключ в текстовый файл (для будущей передачи друзьям и знакомым). Для этого воспользуйтесь пунктом “Export Certificates” меню ”File”. Передайте этот файл товарищу по бригаде (скопируйте его в папку с фамилией товарища).

- Импортируйте открытый ключ товарища по бригаде, воспользовавшись пунктом “Import Certificates” меню ”File”.

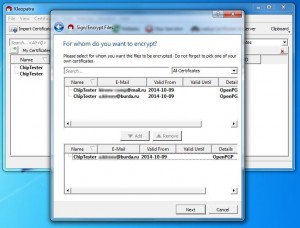

- Сформируйте текстовое сообщение. Зашифруйте это сообщение открытым ключом товарища по бригаде (пункт “Sign/Encrypt Files” меню ”File”. Попытайтесь расшифровать зашифрованный файл. Передайте зашифрованный файл товарищу.

- Получите файл, зашифрованный Вашим открытым ключом, от товарища по бригаде. Расшифруйте его своим закрытым ключом.

- Сформируйте второе текстовое сообщение. Подпишите его своим ключом. Передайте текстовое сообщение с цифровой подписью товарищу по бригаде.

Источник: studfile.net

Gpg4win — Программа для шифрования файлов и папок

GNU Privacy Guard для Windows — Программа для шифрования файлов, папок и электронных писем, которая использует криптографию с открытым ключом GnuPG для шифрования данных и цифровых подписей. Переведена на русский язык.

16 марта 2021 г. 22:54 Русский GNU GPL

GNU Privacy Guard для Windows — Программа для шифрования файлов, папок и электронных писем, которая использует криптографию с открытым ключом GnuPG для шифрования данных и цифровых подписей. Переведена на русский язык.

Gpg4win позволяет пользователям безопасно переносить электронные письма, папки и файлы с помощью шифрования и цифровых подписей. Шифрование защищает содержимое от возможного прочтения третьими лицами. Цифровые подписи удостоверяют, что не было изменений и исходят от конкретного отправителя.

Gpg4win поддерживает криптографические стандарты, OpenPGP и S/MIME (X.509), также и официальный дистрибутив GnuPG для Windows. Он поддерживается разработчиками GnuPG. Gpg4win и программное обеспечение, входящее в состав Gpg4win является свободным программным обеспечением (Open Source, среди прочего, бесплатно для всех коммерческих и некоммерческих целей).

Gpg4win содержит несколько компонентов свободного программного обеспечения:

- GnuPG — Бэкэнд, фактический инструмент шифрования;

- Kleopatra — Менеджер сертификатов для OpenPGP и X.509 (S / MIME) и общих криптографических диалогов;

- GpgOL — Плагин для Microsoft Outlook 2003/2007/2010/2013/2016 (шифрование электронной почты). С Outlook 2010 и выше GpgpOL поддерживает MS Exchange Server;

- GpgEX — Плагин для Microsoft Explorer (шифрование файлов);

- GPA — Альтернативный менеджер сертификатов для OpenPGP и X.509 (S / MIME).

Особенности шифровальщика файлов и папок

Безопасность данных — самая важная вещь. В центре внимания Gpg4win входит безопасное шифрование файлов и папок, электронной почты, а также удобство использования.

Конфигурация корневых сертификатов X.509 проста в использовании Gpg4win. Теперь даже неопытные пользователи могут начать использовать S/MIME из коробки. Системные администраторы системы безопасности должны прочитать пошаговые инструкции и определить системный список доверенных корневых сертификатов X.509.

Gpg4win является официальным дистрибутивом GnuPG для Windows и обеспечивает высокие криптографические стандарты Защиты конфиденциальности GNU. GnuPG следует рекомендациям относительно алгоритмов и длины ключа Федерального ведомства по информационной безопасности (BSI).

Для создания сертификатов OpenPGP и X.509 Gpg4win по умолчанию использует длину ключа 2048 бит. Алгоритмом по умолчанию для шифрования и шифрования является RSA.

Gpg4win поддерживает использование SmartCards для OpenPGP и S/MIME.

Подписывать отдельные файлы или полные папки можно непосредственно из проводника Windows с помощью GpgEX или Kleopatra. Можно выбрать несколько файлов и папок, чтобы подписать и зашифровать их рекурсивно в архив gpgtar.

Также можно создавать и проверять контрольные суммы файлов — также непосредственно из проводника Windows или Kleopatra. Gpg4win может создать уникальную контрольную сумму для каждого выбранного файла, с которой целостность этих файлов может быть проверена в любое время позже. Как создание, так и проверка этих криптографических контрольных сумм (хэшей) выполняются аналогичным образом в графическом интерфейсе. Gpg4win поддерживает хэш-алгоритмы SHA-1, SHA-256 и MD5.

Предоставленный плагин Outlook GpgOL позволяет подписывать и шифровать электронные письма непосредственно в Microsoft Outlook. Вложения также могут быть зашифрованы, в одном случае с телом электронной почты. Проверка подписей и расшифровка сообщений выполняется непосредственно в Outlook.

Выбор правильного сертификата электронной почты является функцией Kleopatra — на основе соответствующего адреса электронной почты. Kleopatra показывает автоматический предварительный выбор сертификатов в следующем диалоговом окне.

Для «опытных пользователей» Gpg4win предоставляет возможность показывать этот диалог подтверждения только в случае конфликта. Таким образом, не нужно подтверждать сертификаты, которые однозначно соответствуют.

Установщик Gpg4win позволяет установить Gpg4win очень простым и безопасным способом. Пошаговое руководство по установке предоставляется как часть Gpg4win Compendium.

Kleopatra является предпочтительным менеджером сертификатов в Gpg4win. Kleopatra позволяет управлять всеми сертификатами (OpenPGP и S / MIME) одним инструментом.

Kleopatra обеспечивает простой импорт и экспорт сертификатов с серверов сертификатов (OpenPGP и X.509) (также называемых ключевыми серверами).

Используйте Kleopatra для сертификации (подписи) открытого сертификата OpenPGP доверенного лица. Таким образом, эти сертификаты будут отмечены как «доверенные сертификаты».

Системные Требования Gpg4win

Gpg4win работает на Windows версии 7 или более поздней версии (до Windows 10). Поддерживаются 32 и 64-битные системы. Если установлена Windows XP, некоторые части Gpg4win могут использоваться, но официально не поддерживаются.

Плагин Outlook GpgOL совместим с Microsoft Outlook 2010, 2013 и 2016 (как 32, так и 64-разрядный) и поддерживает доставку электронной почты через SMTP / IMAP и MS Exchange Server (версия 2010 или новее). Для более старых версий Outlook 2003 и 2007 предлагается меньшая функциональность.

Характеристики

Ссылки на официальный сайт и загрузку

- Веб-сайт:www.gpg4win.org

- Каталог загрузки

- Прямая ссылка

- Резервная копия

Источник: xn--90abhbolvbbfgb9aje4m.xn--p1ai

Надежное шифрование данных, почты и облака

Приложив небольшие усилия, вы защитите свои данные и переписку от вездесущих шпионов.

Скандал с АНБ раскрыл всем глаза на тот факт, что, обмениваясь информацией в цифровом виде, уже нельзя быть уверенным в неприкосновенности своей частной жизни.

Данные воруют не только хакеры. Правительственные организации, такие как АНБ, демонстрируют пугающие успехи в плане сохранения и анализа любых сведений, проходящих по цифровым каналам, зачастую принуждая производителей аппаратного и программного обеспечения к сотрудничеству.

Провайдеры почтовых и облачных служб, например, Google, наживаются на том, что анализируют ваш информационный трафик и размещают соответствующую рекламу. Единственное, что может вас обезопасить, это сохранение и передача данных в зашифрованном виде. Современное кодирование предлагает защиту, на взлом которой не хватает знаний даже у самого АНБ.

Максимально затрудняем доступ

С помощью программ, подобранных нами в этой статье, вы защитите свои данные и диски компьютера, а также электронную переписку. Грамотно зашифрованные файлы можно без колебаний даже загрузить в облачные хранилища компании Google и других подобных сервисов.

Сознательным пользователям необходимо знать, что в мае текущего года прекращена разработка популярной программы для шифрования TrueCrypt. Те, кто защищал свои данные с ее помощью, должны перейти на предлагаемые нами решения с открытым кодом прежде, чем хакеры воспользуются уязвимостями этой утилиты.

Принцип действия контейнеров TrueCrypt, интегрирующихся в виде дисков, можно воспроизвести с помощью собственного средства Windows «Виртуальный диск» и программы DiskCryptor. Лишь немногочисленные пользователи версий Windows Профессиональная могут последовать рекомендациям разработчиков TrueCrypt и перейти на технологию шифрования дисков Bitlocker, предлагаемую компанией Microsoft.

Кроме того, вопреки заявлениям Microsoft, при использовании проприетарного ПО никогда нельзя исключать тот вариант, что у производителей и учреждений, попавших под давление, не появится желание получить доступ к вашим данным.

Шифруем информацию

Файлы и папки можно закодировать с помощью Gpg4win. Эта программа представляет собой Windows-версию популярной открытой утилиты GNU Privacy Guard. Она использует алгоритм ассиметричного шифрования RSA, делающий ставку на открытый и закрытый коды.

Зашифрованные открытым ключом файлы можно открыть только закрытым ключом. Благодаря этому Gpg4win также подходит для кодирования файлов, предназначенных посторонним получателям. Рекомендованная нами защита электронных писем также основана на Gpg4win.

1 Устанавливаем Gpg4win

Установите Gpg4win, скачав ее по ссылке выше. Для использования в личных целях будет достаточно работать под своей обычной учетной записью Windows. При повышенных требованиях к безопасности необходимо снизить уязвимость, используя, к примеру, отдельный аккаунт без полномочий для просмотра веб-страниц, чтобы нельзя было получить к данным профиля этой учетной записи, из-под которой осуществляется зашифрованная переписка.

2 Создаем ключи

После установки Gpg4win запустите программу управления Kleopatra и откройте в ней Мастер создания ключей через «File | New Certificate…». Выберите вариант «Create a personal OpenPGP key pair» и введите свое имя, а также электронный ящик.

После нажатия на кнопку «Next» введите кодовую фразу, состоящую, как минимум, из 10 знаков, включающих в себя заглавные и прописные буквы, а также цифры. «К примеру, это 1 предложение с 23 буквами! = Кпэ1пс23Б!».

Не обращайте внимания на последнее окно и просто нажмите на «Finish» — ваша пара ключей готова к работе.

3 Управляем ключами

Теперь в Kleopatra вы можете видеть свою пару ключей — этого достаточно, чтобы зашифровать файлы для личного использования. Если же необходимо открыть доступ к данным своим знакомым или коллегам, добавьте их открытый ключ OpenPGP в свою программу Kleopatra через функцию «Import Certificates».

Это работает также со всеми контактами вашего почтового ящика, которым необходимо расшифровать закодированные вами письма. Свой собственный открытый ключ вы сможете передать, если щелкнете правой кнопкой мыши по ключу и выберете «Export Certificates». Тот, кто хочет зашифровать файлы для вас, должен сначала импортировать в свою Kleopatra этот созданный вами файл «asc».

4 Шифруем файлы

Чтобы закодировать файл или папку, нажмите по объекту правой кнопкой мыши и в контекстном меню выберите «Подписать и зашифровать». В следующем окне установите вариант «Sign and Encrypt». Теперь найдите открытые ключи для шифрования, щелкнув по ним в верхнем поле и нажав на кнопку «Add». Добавьте собственный код и код получателя.

В качестве «OpenPGP Signing Certificate» воспользуйтесь своим ключом. Теперь введите заданную на втором этапе кодовую фразу и создайте зашифрованный файл GPG.

Защищаем почтовую переписку

Методом, описанном выше, можно зашифровать и электронные письма. Для этого вам понадобится дополнение Enigmail к бесплатной почтовой программе Thunderbird. Благодаря ему надежное шифрование OpenPGP будет применяться напрямую к текстам писем и к их вложениям, которыми вы обмениваетесь с другими пользователями Enigmail.

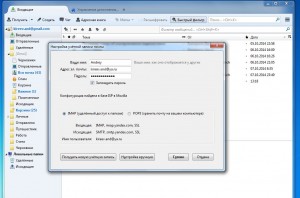

1 Настраиваем Thunderbird

Установите программу Thunderbird и настройте в ней свою учетную почтовую запись. Если ваш ящик принадлежит к крупному провайдеру, достаточно сообщить Мастеру настройки свой электронный адрес и пароль, с помощью которого вы заходите в службу через веб-интерфейс.

2 Конфигурируем Enigmail

Распакуйте дополнение Enigmail 1.7 на Рабочий стол (на момент подписания номера в печать Диспетчер дополнений Thunderbird отображал и устанавливал только версию 1.6). В программе Thunderbird нажмите на клавишу «Alt» для вызова меню и пройдите к «Инструменты | Дополнения».

Перетяните файл XPI на левую область Диспетчера дополнений и подтвердите установку. После перезапуска Thunderbird вас поприветствует Мастер настройки Enigmail. Выберите последовательно варианты «Convenient auto encryption», «Don’t sign my messages by default» и «Вы хотите изменить несколько настроек…: Да».

В окне «Выбор ключа» щелкните по своему ключу, созданному на этапе 2 (см. выше).

3 Отправляем зашифрованные сообщения

Незакодированные письма вы привычным образом будете отправлять и принимать с помощью Thunderbird и через веб-интерфейс вашей почтовой службы. Если же необходимо послать зашифрованное письмо, попросите получателя послать вам его открытый ключ и импортируйте код в программу Kleopatra (см. выше этап 3).

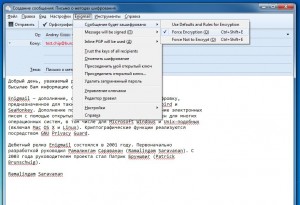

Для шифрования послания напишите его и при необходимости добавьте вложение. Теперь в окне «Создание сообщения» нажмите на меню «Enigmail», где первые две записи покажут фактический статус шифрования и подписи (см. скриншот 3а).

Щелчком по рядом расположенной стрелке вы задаете безопасную или небезопасную отправку. К зашифрованным сообщениям необходимо также добавить свою подпись, чтобы получать смог убедиться, что письмо создали именно вы.

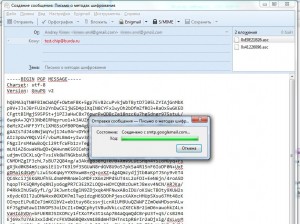

После этого Enigmail закодирует текст сообщения и вложение с помощью программы Gpg4win прежде, чем оно будет передано обычным образом через Thunderbird (скриншот 3b).

4 Получаем зашифрованное письмо

Тому, кто хочет отправить вам закодированные сообщения, также понадобится дополнение Enigmail (или другое совместимое с алгоритмом OpenPGP решение, например, Claws Mail) и ваш открытый ключ. Его следует послать заранее в незащищенном письме.

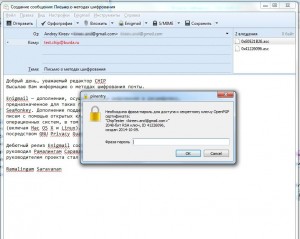

Для этого в своем окне создания сообщения нажмите на «Enigmail | Присоединить мой открытый ключ». Если вам пришло зашифрованное послание, Enigmail потребует ввести кодовую фразу.

Чтобы расшифровать и сохранить вложения, щелкните правой кнопкой и выберите «Расшифровать и сохранить как».

Обеспечиваем безопасность жестким дискам

USB-накопители и портативные жесткие диски иногда попадают и в чужие руки. Если же диски зашифровать, их содержимое можно будет считать только после ввода правильного пароля.

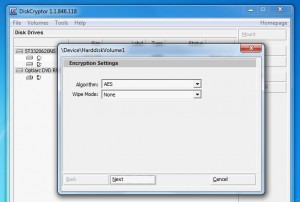

1 Шифруем USB-накопитель

Утилита с открытым кодом DiskCryptor=»content_internal_link»> зашифрует весь диск целиком. Для этого щелкните правой кнопкой мыши по накопителю в программе DiskCryptor, выберите функцию «Encrypt» и задайте надежный пароль, лучше всего целую фразу с пробелами, цифрами и специальными символами.

2 Использование защищенного носителя

Проигнорируйте предложение Windows отформатировать этот накопитель. Запустите DiskCryptor, нажмите на диск, а затем на «Mount». Теперь вы можете пользоваться им обычным образом. Перед отключением обязательно щелкните по «Unmount».

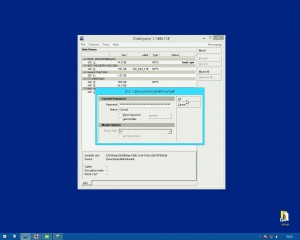

3 Добавляем контейнер TrueCrypt

Откройте средство Управление дисками Windows (для этого нажмите на «Win + R» и введите команду «diskmgmt.msc», нажмите на «Enter») и выберите «Действие | Создать виртуальный жесткий диск». Задайте расположение и размер диска.

В Управлении дисками щелкните правой кнопкой мыши по новому диску и инициализируйте его (в стиле разделов MBR). Создайте новый том и закодируйте его с помощью DiskCryptor также, как и USB-накопитель.

Безопасная работа с облаком

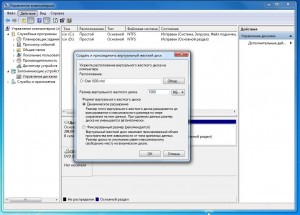

Такие провайдеры облачных сервисов, как Dropbox и Google, могут подсмотреть любую вашу информацию. Утилита BoxCryptor=»content_internal_link»> зашифрует данные до их загрузки в хранилища Dropbox или Диск Google. Доступ к этим файлам будет только у вас.

1 Настраиваем BoxCryptor

Во время инсталлирования BoxCryptor создается виртуальный жесткий диск, через который осуществляется шифрование. Согласитесь на установку драйвера.

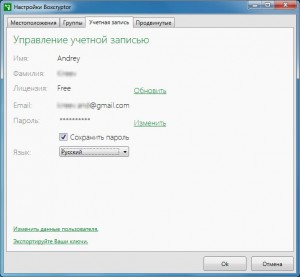

Чтобы к зашифрованным облачным данным могли получить доступ два компьютера (за дополнительную плату подключить можно и большее количество машин), необходимо создать учетную запись для BoxCryptor, однако предлагаемый локальный аккаунт работает только с одним устройством.

2 Работа с BoxCryptor

На диске BoxCryptor находятся ссылки к вашим облачным папкам. Только в том случае, когда вы обращаетесь к папкам через этого диск, в нашем примере он называется «X:», в контекстном меню появляется запись BoxCryptor, позволяющая шифровать файлы и директории.

Все в пределах этих папок (названия файлов будут отображаться зеленым) шифруется автоматически. Если же открывать облачные папки через обычную файловую систему, вы увидите заголовки, однако сами файлы будут зашифрованы в формате BC, а их содержимое станет нечитаемым.

Источник: ichip.ru