Друзья, привет. Как заполучить информацию с чужого компьютера? Как получить доступ к файлам, программам, данным авторизации на сайтах интересующих нас людей? Это достаточно просто сделать, если компьютер нужного человека незапаролен. И к этому компьютеру у нас периодически есть доступ. Но как заполучить нужную информацию, если компьютер запаролен?

При этом, естественно, не оставить следов нашего вмешательства. Каким образом лучше изымать информацию, чтобы потом можно было её тщательно проанализировать и не пропустить важные сведения? Во всех этих тонкостях будем разбираться ниже.

↑ Как заполучить информацию с чужого компьютера

Обязательно к прочтению

Приведённая в этой статье информация предлагается сугубо в познавательных целях. Либо же как руководство к действию, но при условии осведомлённости владельца компьютера, в отношении которого проводятся такие действия. Действия по изъятию информации, совершённые на компьютере без ведома его владельца, могут повлечь уголовную ответственность по следующим статьям УК РФ:

Как зайти на чужой комп со своего!

• Ст.272 Неправомерный доступ к компьютерной информации;

• Ст.159.6 Мошенничество в сфере компьютерной информации;

• Ст.137 Нарушение неприкосновенности частной жизни.

Подготовка

Итак, друзья, рассмотрим чисто техническую сторону процесса извлечения данных с запароленного Windows-компьютера. Для этого, естественно, потребуется временный физический доступ к оперируемому устройству и свой внешний накопитель данных.

В качестве альтернативы внешнему накопителю сойдёт вместительное файловое хранилище, но при этом, конечно же, на оперируемом устройстве должен быть доступ к Интернету. Также нужен основной инструмент для доступа к чужому ПК или ноутбуку – функциональный Live-диск на базе WinPE для системщиков-профессионалов. В качестве такового идеально подходит Live-диск Сергея Стрельца. Как его скачать, смотрим здесь. Создаём загрузочную флешку.

Загружаем оперируемый компьютер с флешки. И далее теоретически мы могли бы сделать следующие вещи.

↑ Копирование пользовательских данных

Самое простое, что можно сделать, попав в среду запароленного компьютера с Live-диска – это скопировать обычные пользовательские файлы. Для этих целей на борту диска Стрельца имеется и проводник Windows, и файловый менеджер Total Commander.

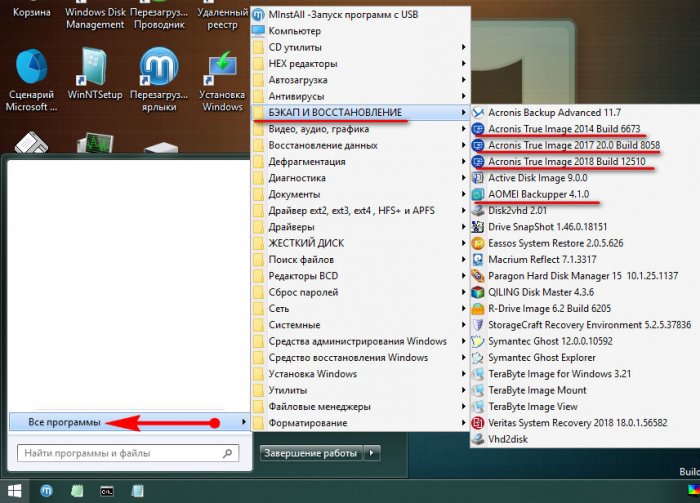

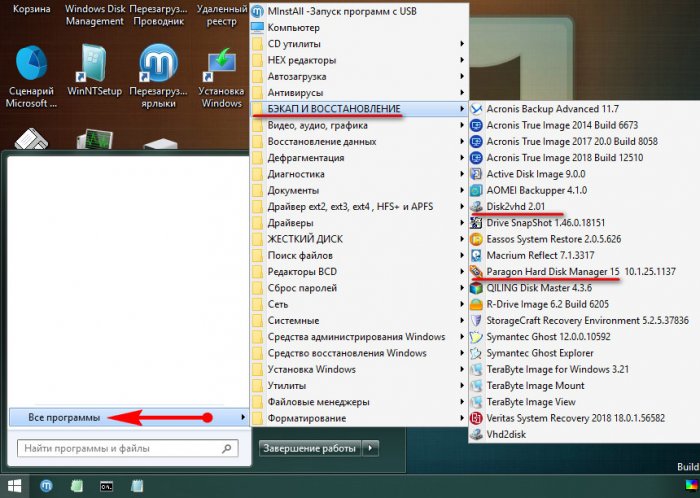

Если вес данных большой, можно прибегнуть к их архивации или сжатию в рамках создания бэкапа программами для резервного копирования. Их на Live-диске Стрельца представлено огромное множество. Можем нажать «Пуск — Все программы — Бэкап и восстановление». И выбрать любую из программ.

↑ Восстановление удалённых данных

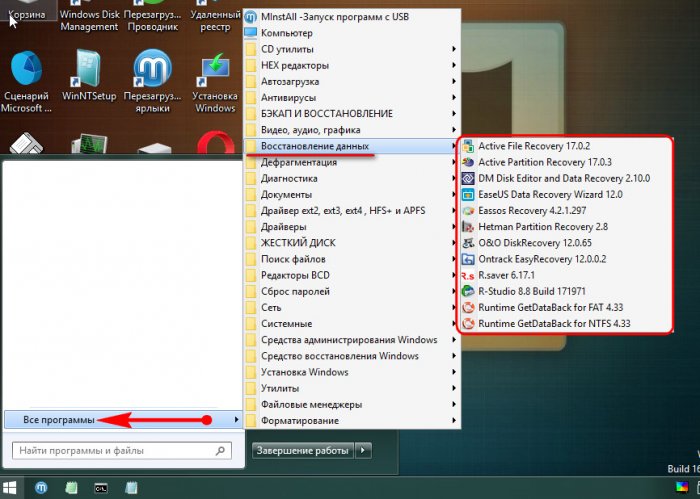

Кроме видимых на жёстком диске файлов оперируемого компьютера, можем заполучить также те файлы, что были ранее удалены. Если удалённые файлы не уничтожались с применением технологии шредера, данные из неперезаписанных секторов могут быть восстановлены с помощью специальных программ. Они находятся на Live-диске Стрельца в разделе «Восстановление данных».

Как подключиться к ЧУЖОМУ компьютеру? | Как получить ДОСТУП к компьютеру УДАЛЕННО?

Как работать с некоторыми из этих программ, мы рассматривали на страницах сайта. Вот, друзья, можете почитать о:

↑ Изъятие логинов и паролей сайтов из браузеров

Если стоит задача извлечь только данные авторизации на различных сайтах из используемого браузера, это можно сделать без копирования массы лишней информации. Однако для этого потребуется доступ к компьютеру непосредственно из среды установленной Windows.

Если учётная запись пользователя запаролена, можем попытаться узнать пароль. И войти в систему, не оставляя следов взлома. Сделать это можно с помощью программы на борту Live-диска Стрельца Reset Windows Password. Однако она поможет, если только установлен лёгкий пароль, и только в версиях Windows 8.1 и ниже.

Для случаев со сложными паролями и версией Windows 10 потребуются разного рода ухищрения типа предварительного экспорта реестра или копирования файла SAM, сброса пароля, а затем восстановления исходной картины с импортом раннего состояния реестра или подменой файла SAM на его, соответственно, раннюю версию. Такого рода эксперименты могут привести к сбою работы Windows, и попытки замести следы чужого проникновения приведут к обратному результату. Потому если программа Reset Windows Password не помогает узнать пароль, лучше сделать снимок всей Windows и потом развернуть его на своём компьютере, о чём мы будем говорить далее в статье.

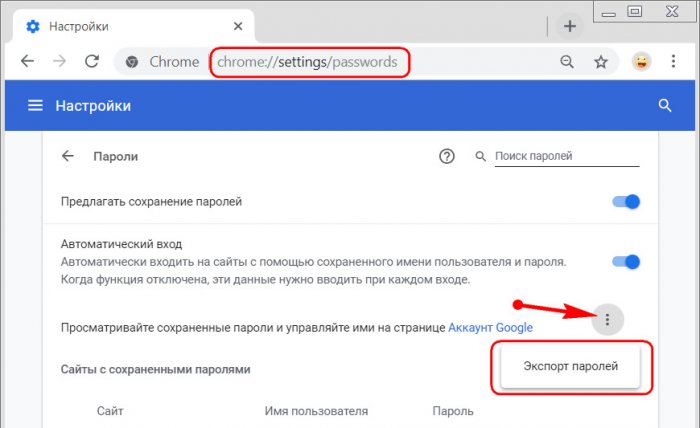

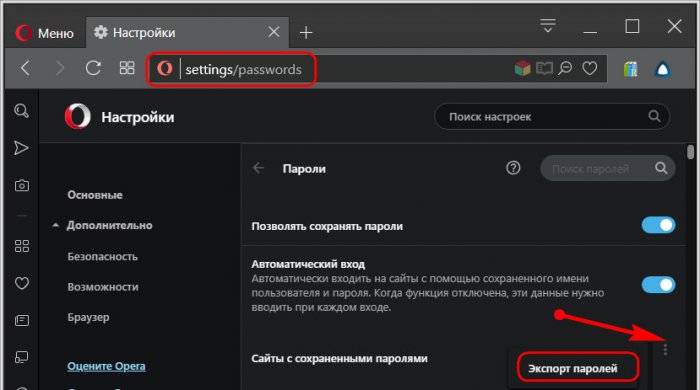

Если Reset Windows Password помогла добыть пароль, можем войти в учётную запись. И там запустить используемый браузер, чтобы посмотреть сохранённые в нём логины и пароли. Как это делается в популярных веб-обозревателях, можно почитать здесь. Более того, напомню, друзья, что Google Chrome, Opera и, возможно, какие-то другие Chromium-браузеры могут нативно экспортировать логины и пароли в универсальный файл CSV.

Ну а теперь давайте поговорим об оптимальном способе изъятия информации с оперируемого компьютера – это создание снимка Windows и его развёртывание на своём компьютере. В снимке системы будет запечатлена вся история работы пользователя с компьютером – браузер с историей, закладками и данными авторизации на сайтах, программы с их настройками, документами, проектами и т.п. Безусловно, если такой пользователь является обычным нормальным человеком, а не каким-нибудь параноиком, который на своём устройстве не хранит ничего личного и после каждой сессии зачищает всё, пользуется приватным режимом браузера или ещё того хуже – системой Tor.

Сделать снимок чужой Windows для его последующего развёртывания на своём компьютере можно двумя способами – программами для бэкапа, которые предусматривают технологию отвязки от железа исходного компьютера, и программами для виртуализации операционной системы.

↑ Бэкап Windows

Программы для резервного копирования от компаний Acronis и AOMEI предусматривают технологии отвязки от железа текущего устройства, соответственно, Acronis Universal Restore и AOMEI Universal Restore. Суть этих технологий заключается в том, что на этапе восстановления Windows из бэкапа проводится отвязка от драйверов комплектующих ПК или ноутбука. И таким образом снятую на одном компьютере наработанную систему можно развернуть на совершенно другом компьютере или виртуальной машине. Продукты для бэкапа обоих компаний присутствуют на борту Live-диска Стрельца.

Создаём с помощью любой из программ системный бэкап, переносим бэкап на свой компьютер и восстанавливаем. Все детали приведены в статьях об этих технологиях. После восстановления из бэкапа на своём компьютере или виртуальной машине сбрасываем пароль и получаем доступ к системе.

↑ Виртуализация Windows

Другой способ создания снимка чужой Windows – её виртуализация. Виртуализированную в файл VHD Windows в дальнейшем можно запустить на физическом компьютере прямо с этого файла VHD. А можно открыть такой файл VHD внутри программ-гипервизоров VMware или VirtualBox. А что с конфликтом драйверов?

Такой конфликт может иметь место в случае с Windows 7, поэтому эту версию системы лучше забэкапить и восстановить с помощью технологии Universal Restore. Чтоб наверняка. С версиями Windows 8.1 и 10 в плане конфликта драйверов ситуация обстоит проще. Эти версии обычно при запуске на новом железе успешно сбрасывают старые драйверы и сами устанавливают новые.

Ежели виртуализированная Windows будет запускаться на виртуальной машине, здесь и вовсе риск получения BSOD из-за какого-то старого драйвера сведён к минимуму. Поскольку при эмуляции компьютера используются не все его компоненты, а только основные.

Для виртуализации Windows на борту Live-диска Стрельца есть два варианта – утилита Disk2vhd Марка Руссиновича и Hard Disk Manager 15 от компании Paragon.

Вариант 1 Disk2vhd

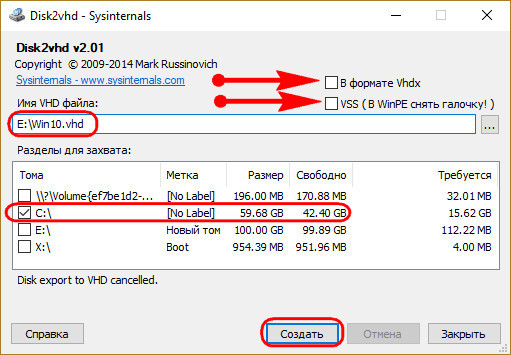

С помощью утилиты Disk2vhd можем упаковать Windows только в файлы VHD и VHDX. Если снять в окне утилиты галочку последнего, виртуализация будет проведена в файл VHD. Я рекомендую это сделать, поскольку VHD – это универсальный формат, который в случае чего можно будет открыть и в Hyper-V, и в программах VMware или VirtualBox. Затем убираем галочку теневого копирования VSS. Указываем путь файла VHD на выходе.

Указываем том С для захвата. И жмём «Создать».

Файл VHD далее переносим на свой компьютер и:

• Либо на его базе создаём виртуальную машину, например, программой VirtualBox.

Вариант 2 Paragon Hard Disk Manager 15

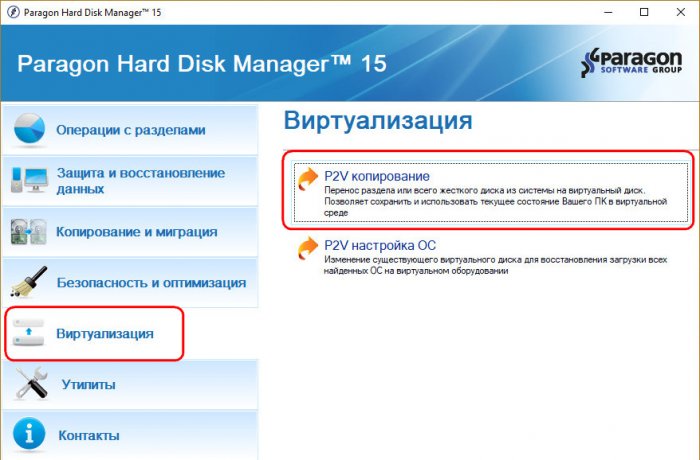

Средствами Paragon Hard Disk Manager 15 также можно захватить Windows в файл VHD, но преимущество этой программы заключается в том, что она может преобразовывать реальные диски в файлы виртуальных дисков нужного гипервизора – и Hyper-V, и также VMware или VirtualBox. И такой способ, соответственно, больше подойдёт для тех, кто будет разворачивать снятую Windows на виртуальной машине с использованием VMware или VirtualBox.

В окне Paragon Hard Disk Manager заходим в раздел «Виртуализация». Далее – «P2V копирование».

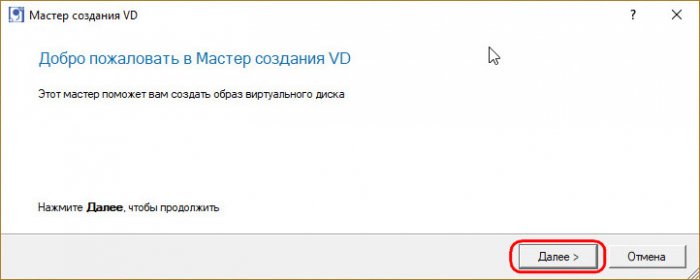

Жмём «Далее».

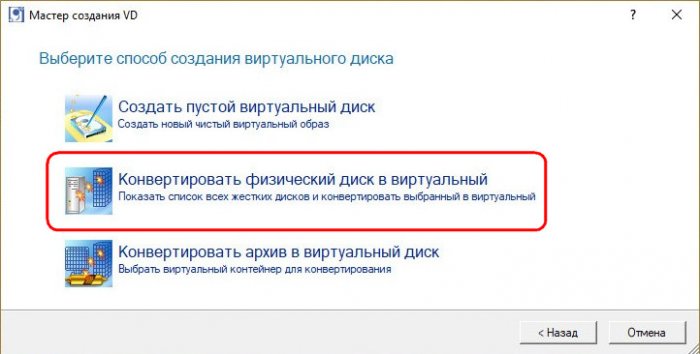

Жмём «Конвертировать физический диск в виртуальный».

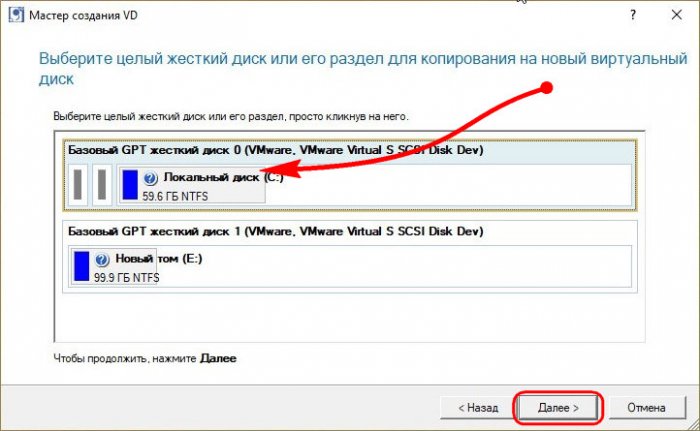

Кликаем раздел С. Жмём «Далее».

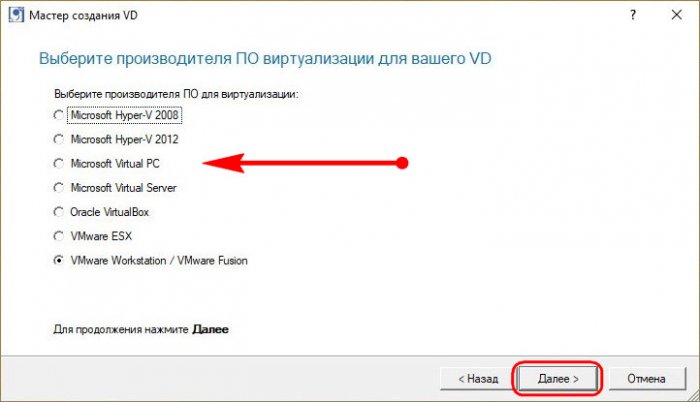

Выбираем гипервизор:

• Oracle VirtualBox для создания файла VDI;

• VMware Workstation для создания файла VMDK;

• Microsoft Hyper-V 2012 (это и встроенный в актуальные серверные редакции гипервизор Microsoft, и его оптимизированный под обывательские нужды обрезок в составе редакций Windows 8.1 и 10, начиная с Pro) для создания файла VHDX;

• Microsoft Virtual PC для создания файла VHD.

Я выберу VMware. Жмём «Далее».

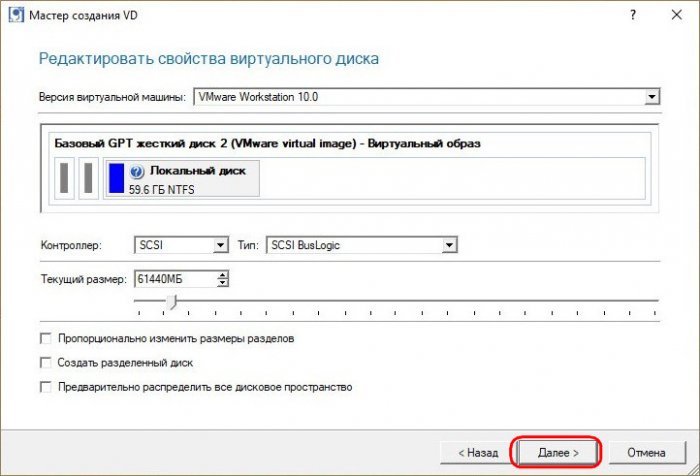

Снова «Далее».

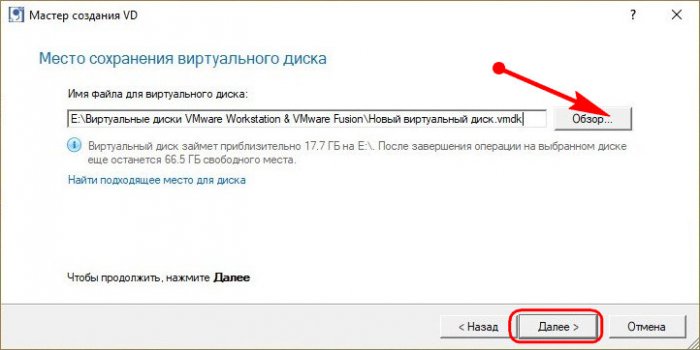

Указываем путь сохранения файла виртуального диска на выходе.

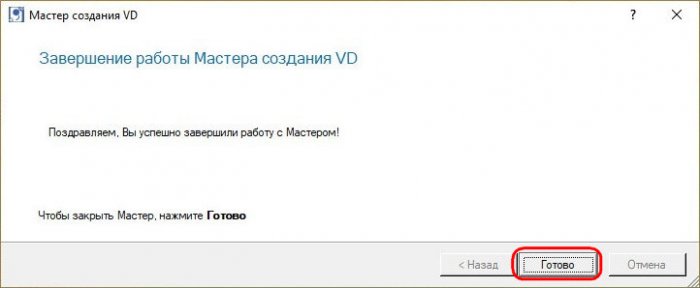

По итогу создания файла виртуального диска переносим его на свой компьютер. И на базе этого файла создаём новую виртуальную машину. Подробнее о виртуализации Windows с помощью средств компании Paragon можете почитать здесь.

Ну и последний штрих — на развёрнутой Windows сбрасываем пароль.

↑ Выгрузка данных в облако

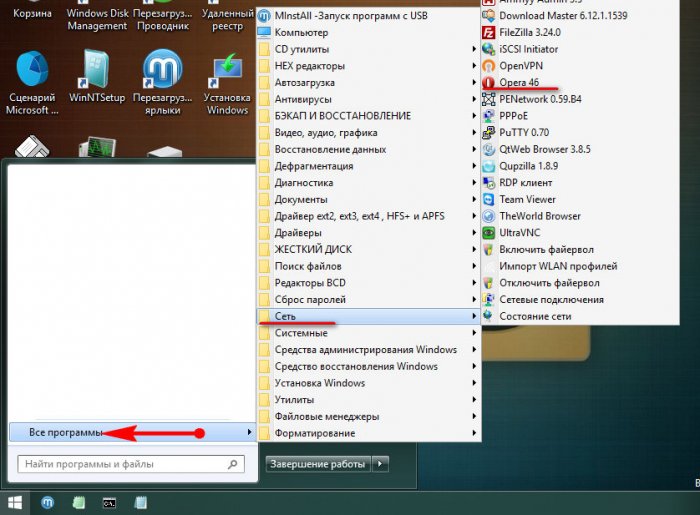

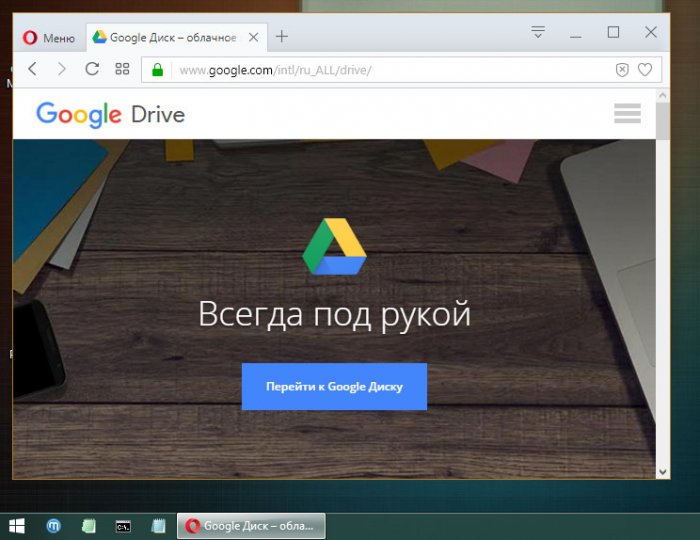

Напоследок, друзья, пару слов о выгрузке данных в облако. На борту Live-диска Стрельца есть браузер Opera.

С помощью которого можно выйти в сеть и загрузить добытый материал в своё облако.

И, конечно же, не стоит забывать об удалении добытого материала с диска компьютера после его выгрузки в облако.

Источник: remontcompa.ru

Как войти в чужой компьютер

Иногда возникает необходимость получить удаленный доступ к чужому компьютеру, например, чтобы помочь другому пользователю настроить ПО, устранить неисправности или диагностировать систему. Бывает, он может потребоваться для своего же ПК, если на рабочем месте нужно воспользоваться информацией, которая хранится на домашнем компьютере или наоборот — будучи в командировке, воспользоваться данными, хранящимися на рабочей машине. Родительский контроль, контроль руководителем сотрудников, совместная онлайн-работа — все это возможно с помощью удаленного доступа. Рассказываем, как настроить сеанс связи с другим компьютером посредством программы TeamViewer, а также некоторого другого программного обеспечения.

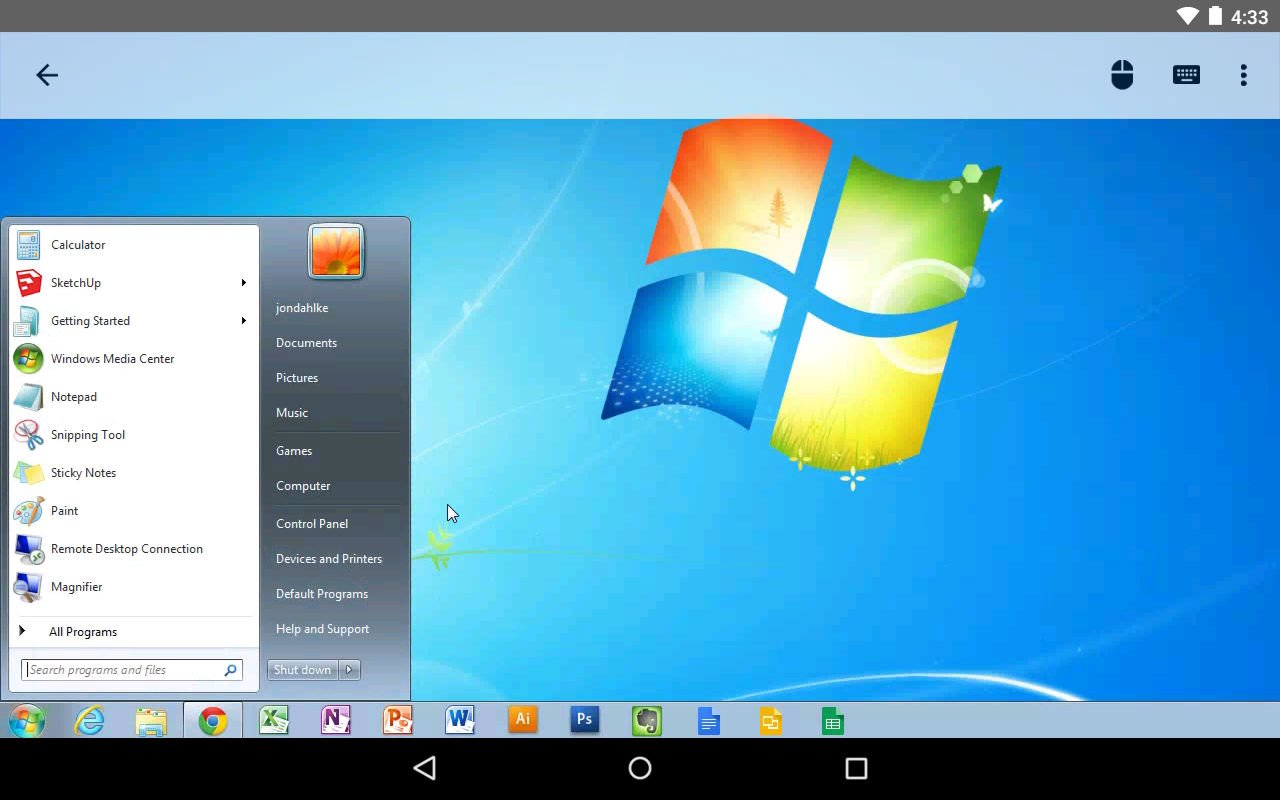

Удаленный доступ можно сравнить с пультом ДУ — вы даете команды, которые выполняются на удаленной от вас системе. На практике это выглядит как окно на вашем ПК, в котором отображен рабочий стол другого компьютера. При этом вы можете управлять его курсором и вообще совершать абсолютно любые действия, включая перезагрузку в безопасном режиме. Правда, такое возможно только при условии предоставления полного доступа.

Существует еще вариант ограниченного доступа к чужому ПК, при котором нет возможности управлять им, но можно просматривать и скачивать файлы и папки с определенных разделов.

Все, что нужно, чтобы получить удаленный доступ — интернет и программа для сеанса связи, которая которая должна быть установлена на обоих ПК.

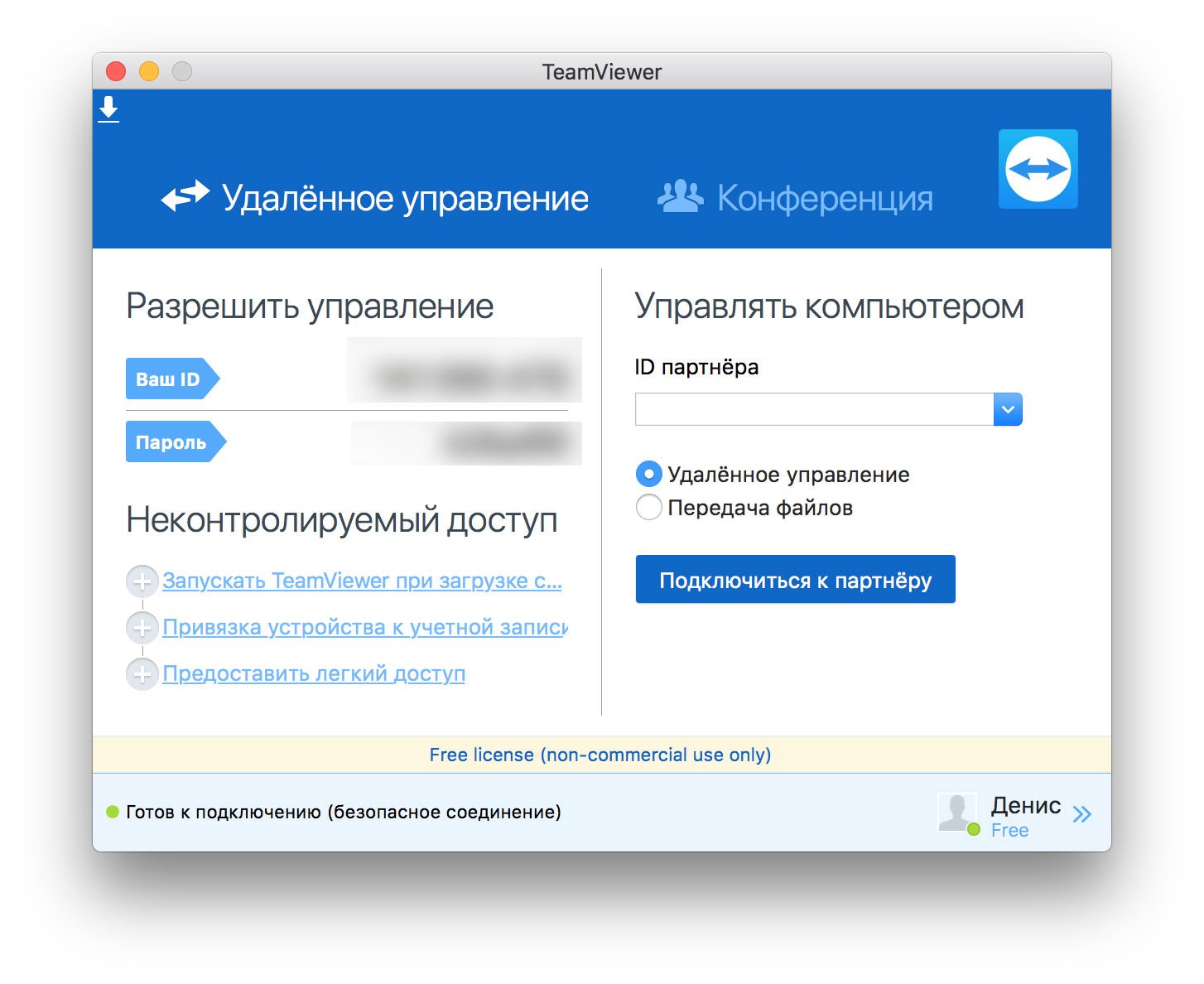

TeamViewer: самое популярное решение

Программа Teamviewer привлекательна простотой. Кроме того, для частного использования программа предоставляет бесплатный удаленный доступ.

В процессе установки приложения компьютеру присваивается свой ID и пароль доступа. Чтобы другой компьютер мог получить к нему удаленный доступ, нужно воспользоваться этим ID и паролем.

После инсталляции TeamViewer на свой ПК и компьютер, которым хотите управлять, выполните следующие действия:

- В поле «ID партнера» вводим вышеупомянутый идентификационный номер удаленной системы и нажимаем «Подключиться к партнеру»;

- В появившемся поле вводим пароль удаленного компьютер — никакая другая настройка удаленного доступа больше не требуется;

- В открывшемся окне работаем с удаленным компьютером как со своим;

- большим достоинством TeamViewer является то, что приложение существует не только для Windows, но и других платформ: macOS, Linux, Android, iOS, Chrome OS и др. Мобильное приложение TeamViewer: Remote Control используется для доступа к ПК со смартфона или планшета, а TeamViewer Quick Support — для доступа к мобильному устройству. Примечательно, что для подключения к устройству Android даже не нужно вводить пароль, единственное — владелец гаджета должен разрешить удаленный доступ.

Встроенный в TeamViewer файловый менеджер позволяет удобно обмениваться файлами и папками с удаленным ПК. Благодаря шифрованию информации обмен осуществляется на высоком уровне безопасности, то есть злоумышленникам не получится «перехватить» данные.

Приятный бонус TeamViewer — это возможность совершения аудио- или даже видеозвонков, а также обмен текстовыми сообщениями. В результате можно не только управлять удаленным ПК, но и общаться с его пользователем, к примеру, чтобы объяснить, как пользоваться тем или иным ПО. Эта функция будет особенно полезна системным администраторам.

Другие программы

Еще одна, не менее примечательная программа — AeroAdmin. Правда, она работает только под управлением Windows, Linux и macOS. Приложение имеет схожий с Teamviewer интерфейс и работает по тому же принципу. В плане функциональности она уступает Teamviewer — в частности, она не позволяет работать с мобильным устройствами, не имеет функции видеозвонков.

Приложение AeroAdmin тоже бесплатно, но есть и платные версии с расширенным функционалом — можно одновременно подключаться к неограниченному количеству удаленных компьютеров в отличие от бесплатной, которая поддерживает только три одновременных соединения. Кроме того, владельцы платных версий в зависимости от типа лицензии могут отправлять 100 или бесконечное количество SOS-сообщений администратору, то есть сообщений с просьбой о помощи.

Еще одна заслуживающая внимания программа удаленного доступа — AMMYY Admin. Как и TeamViewer, она тоже имеет встроенный голосовой чат, файловый менеджер. Из особенностей можно выделить компактность приложения — дистрибутив весит менее одного мегабайта.

Плагин для браузера Chrome

Чтобы получить удаленный доступ, даже не обязательно устанавливать десктопные приложения, так как подключиться к компьютеру можно при помощи плагина для браузера Chrome.

Плагин так и называется — «Удаленный рабочий стол Chrome». Есть и версия для Android — она позволяет зайти на ПК со смартфона.

Принцип работы все тот же — для открытия сеанса нужно просто ввести код. В результате рабочий стол удаленного компьютера будет отображен в окне браузера.

Источник: igra4.ru

Узнаем как залезть в чужой комп: простейшие способы

Сегодня достаточно много говорится о взломе чужих компьютеров. Однако, как считают многие эксперты в этой области, правильнее было бы сказать не «как взломать чужой «комп», а «как получить к нему несанкционированный доступ». Ни о каких деструктивных действиях в данном случае и речи быть не может. Попробуем рассмотреть простейшие методы, при помощи которых можно решить проблему, как залезть в чужой «комп».

Вымышленные предубеждения

К сожалению, сегодня у многих пользователей начинает проявляться все больший страх перед тем, что их компьютерные терминалы могут взломать или «хакнуть». Откровенно говоря, это полный бред. Кому вы нужны? Понятно еще, когда на компьютерах или серверах хранится конфиденциальная информация. Тогда, да.

Многие не прочь поживиться ею.

Домашние компьютерные системы взламывают в основном любители-хулиганы, которым просто нечего делать. Иногда, правда, встречаются и те, кто может украсть пароли доступа к сайтам или коды банковских карт (при условии, что они хранятся на домашнем терминале в незашифрованном виде). Но это редкость.

Разбираясь с тем, как залезть в чужой «комп», можно сказать (как ни странно это звучит), сделать это может даже ребенок при наличии соответствующих утилит и умении ими пользоваться. Рассмотрим самые примитивные способы.

На чем основывается взлом «компа»

В большинстве случаев используется простейший, но самый действенный метод. В принципе, сама проблема, как залезть в чужой «комп», сводится только к получению IP-адреса компьютерного терминала и одного из открытых портов жертвы. Что самое интересное, в большинстве случаев многие любители не избирают кого-то конкретно, а сканируют просто заранее заданный диапазон IP-адресов уязвимых компьютерных систем, так, просто ради интереса или опробования своих сил.

Поэтому тем, кто уж слишком опасается за свои данные, лучше заранее позаботиться о безопасности, установив соответствующее ПО.

Использование Shared Resource Scanner

Итак, вы задались вопросом о том, как зайти на чужой «комп». Для начала можно применить один из самых простых способов, заключающийся в использовании утилиты Shared Resource Scanner 6.2.

Прежде чем приступать к работе, в командной строке (меню «Выполнить»), к примеру, в Windows XP необходимо ввести команду winipcfg, чтобы узнать собственный IP-адрес. Появится окно с вашим адресом. Его нужно запомнить.

Открываем программу и в верхнем поле вводим собственный IP с изменением последних двух цифр на «1». В нижнем поле прописываем тот же IP, только последние две цифры меняем на 255. Строка TimeOut (время истечения ожидания) должна содержать значение «80». Остается нажать кнопку старта сканирования.

По окончании процесса в окне приложения начнут появляться компьютеры, выделенные разным шрифтом. Тонкий шрифт – защищенный терминал, жирный – слабо защищенный, жирный красный – без защиты вообще. Остается выделить компьютер отмеченный красным жирным шрифтом и нажать кнопку «Открыть». О-па! На экране вашего «компа» появились диски и логические разделы чужого компьютера.

Использование онлайн сниффера и XSpider

Теперь жертве остается только перейти по ссылке, и у вас в руках окажется требуемый IP.

В сканере XSpider 7.5 создаем новый профиль и переходим на вкладку «Сканер портов». Внизу рядом с надписью «default.prt» нажимаем еще одну кнопку справа, а в новом окне – кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

Затем, как было описано выше, создается еще один профиль. После чего в портах добавляется значение «23». Теперь вводим полученный IP жертвы и начинаем сканирование. Если хоть один из портов открыт, пытаемся подключиться. Если будет затребован пароль, по умолчанию вводим «12345678».

Все, на компьютере жертвы можно делать все. что заблагорассудится.

Для справки: 4889 – порт Radmin, 3389 – Remote Desktop (Удаленный Рабочий стол), 23 – Telnet.

Программа Lamescan

Теперь несколько слов еще об одном способе, позволяющем узнать, как залезть в чужой «комп». Сначала используется программа VNC-scanner GUI 1.2 на предмет наличия IP-адресов с открытым портом 4899 или 3389.

Теперь в приложении Lamescan вводим нужные адреса и подбираем пароль. Можно придумать самому, можно скачать список наиболее часто используемых паролей из Интернета. Как только находится совпадение, можно радоваться.

Этические соображения

В заключение хочется отметить, что данная статья не является побуждением к действию. Это, скорее, общеобразовательный материал, ни в коем случае не несущий вреда пользователям. А тем, кто собирается этим заняться, стоит задуматься о правомерности таких действий и соображениях этики.

Источник: autogear.ru