Как много времени проходит с момента заказа сервера на хостинге до первого подключения к готовому серверу? Несколько минут. На сколько полученный сервер готов к тому, чтобы использовать его на полную? На 100%. Ну или почти на 100. Точнее, совсем не на 100. Новый сервер подобен новорождённому ребёнку.

У него одежды, нет приобретённого иммунитета и нет почти никаких навыков. Он уязвим для любого внешнего воздействия. И защиту от окружающих угроз мы должны ему дать. Наш новый сервер на начальном этапе не готов противостоять всему, что приходит к нему извне. А значит, его необходимо оснастить защитой.

Такая защита для сервера – брандмауэр, или файрвол (firewall), или межсетевой экран.

Обмен информацией между узлами сети происходит посредством портов открытых для использования на узлах. Для того, чтобы иметь гарантии прохождения исключительно легитимного трафика, следует уметь управлять портами нашего сервера при помощи брандмауэра.

Управление портами в Ubuntu и Debian

В операционных системах Ubuntu и Debian для управления брандмауэром довольно часто применяется утилита iptables. Её упрощённым интерфейсом является UFW (Uncomplicated Firewall). Открытие доступа к серверу для какого-либо приложения происходит путём регистрации этого приложения в UFW.

Как открыть порты с помощью программы uTorrent

В Ubuntu интерфейс UFW как правило присутствует по умолчанию, в Debian же необходимо будет сначала его проинсталлировать. Перед установкой брандмауэра рекомендуется обновить репозитории:

$ sudo apt update $ sudo apt install ufw

Список приложений, зарегистрированных в брандмауэре, доступен по следующей команде:

$ sudo ufw app list

Если вы производите первоначальную настройку межсетевого экрана используя подключение к серверу по ssh , логично было бы сразу же прописать в UFW соответствующее этому протоколу правило:

$ sudo ufw allow SSH

Эту команду также можно применить используя соответствующий номер порта вместо имени протокола. Для ssh это, как правило, порт 22:

$ sudo ufw allow 22

В Ubuntu команда для разрешения подключения по ssh выглядит как:

$ sudo ufw allow OpenSSH

Для того, чтобы межсетевой экран начал работать, его необходимо запустить:

$ sudo ufw enable

Теперь, можно добавить в UFW правило, которое позволит разрешить передачу данных, например, по порту 80, или другими словами, при помощи протокола http . Это можно прописать командой:

$ sudo ufw allow 80

$ sudo ufw allow http

По аналогии можно также разрешить трафик с использованием порта 443, то есть по протоколу https :

$ sudo ufw allow 443

$ sudo ufw allow https

Подобными инструкциями можно давать разрешения для подключений, использующих несколько портов. Например, так выглядит команда на открытие целого диапазона портов (32810-32814):

$ sudo ufw allow 32810:32814/udp

Также, помимо номеров портов и названий протоколов, в разрешительных правилах есть возможность использовать IP-адреса. Вот как выглядит команда, разрешающая подключение только с IP-адреса 10.10.10.233:

Способы открытия портов на Windows 10, 8, 7

$ sudo ufw allow from 10.10.10.233

Или из одной определённой подсети:

$ sudo ufw allow from 10.10.10.0/24

Или с одного определённого IP-адреса и только по одному определённому порту:

$ sudo ufw allow from 10.10.10.233 to any port 22

Естественно существует возможность и закрыть доступ для уже открытого подключения через определённый порт. Для этого используется команда deny . Следующей командой можно запретить подключения по протоколу http :

$ sudo ufw deny http

Инструкция для закрытия всех подключений с определённого IP-адреса выглядит следующим образом:

$ sudo ufw deny from 10.10.10.233

где 10.10.10.233 – IP-адрес, для которого будут закрыты все соединения на наш сервер.

Уже созданные правила можно также удалить. Сделать это можно по номеру правила. Чтобы узнать номера правил, используйте следующую команду:

$ sudo ufw status numbered

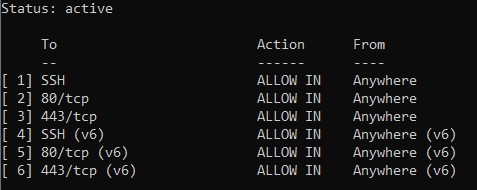

Вывод данной команды выглядит следующим образом:

Номера правил указаны в скобках в начале строки. Например, правило для подключения по 443-му порту имеет номер 3. Исходя из этого, команда для удаления этого правила будет выглядеть как:

$ sudo ufw delete 3

То же самое можно сделать командой:

$ sudo ufw delete allow 443/tcp

Посмотреть текущее состояние межсетевого экрана позволяет команда:

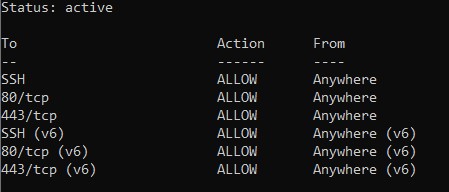

$ sudo ufw status

Для отключения брандмауэра служит следующая инструкция:

$ sudo ufw disable

Управление портами в Centos

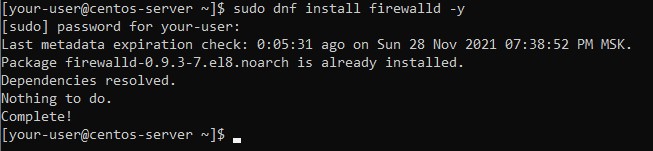

Клиентским интерфейсом для работы с межсетевым экраном в Centos является программа firewalld. Как правило, firewalld уже по умолчанию входит в состав служб Centos. Но если вдруг это не так, для его установки используйте следующие команды:

$ sudo dnf update -y $ sudo dnf install firewalld -y

Если окажется, что firewalld уже был установлен в системе, команда вернёт следующее сообщение:

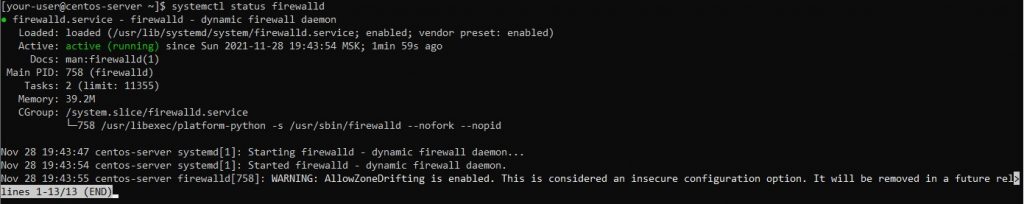

Текущее состояние службы можно увидеть набрав команду:

$ systemctl status firewalld

Если служба работает штатно, то вывод команды будет выглядеть так:

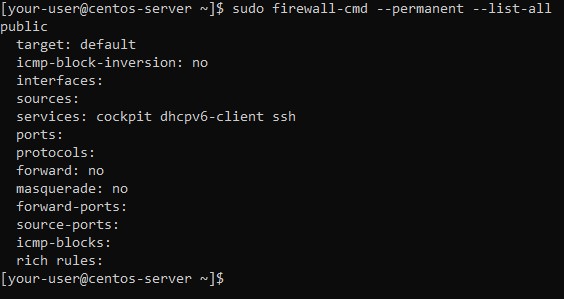

Список приложений, которым доступ в firewalld уже предоставлен, можно увидеть с помощью команды:

$ sudo firewall-cmd —permanent —list-all

Такие приложения перечислены в строке services :

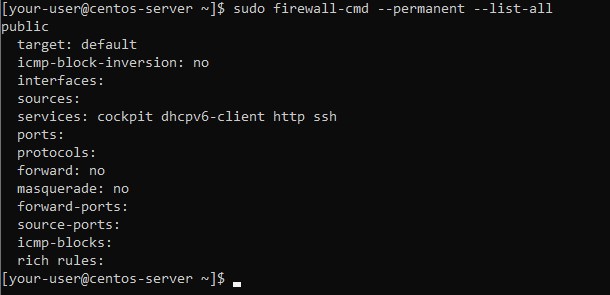

Чтобы предоставить приложению или протоколу, например, http , возможность производить подключения к нашему серверу, необходимо использовать команду следующего вида:

$ sudo firewall-cmd —permanent —add-service=http

Этот протокол должен добавиться в строку services :

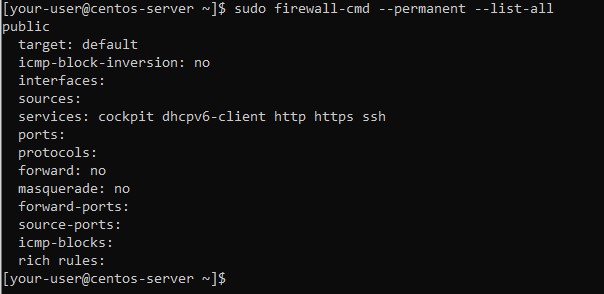

Аналогичным образом можно открыть доступ для подключений к серверу по протоколу https :

$ sudo firewall-cmd —permanent —add-service=https

В firewalld также есть возможность предоставить доступ для подключений по определённому порту. Так, например, будет выглядеть команда для открытия доступа по udp-порту 32810:

$ sudo firewall-cmd —zone=public —add-port=32810/udp

А так пишется команда для открытия доступа по пулу портов, например, для udp-портов с 32811 по 32814:

$ sudo firewall-cmd —zone=public —add-port=32811-32814/udp

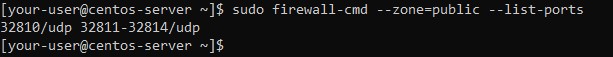

И чтобы убедиться, что данные порты добавлены в список открытых, необходимо использовать следующую инструкцию:

$ sudo firewall-cmd —zone=public —list-ports

Доступ для подключений по определённому порту можно также и заблокировать. Например, закрытие доступа по udp-порту 32814 осуществляется командой:

$ sudo firewall-cmd —zone=public —remove-port=32814/udp

И наконец, для применения всех внесённых изменений, брандмауэр необходимо перезапустить:

$ sudo firewall-cmd —reload

Заключение

Итак, мы рассмотрели установку и запуск межсетевых экранов в операционных системах Linux, таких как Ubuntu, Debian и Centos. А также, мы научились открывать доступ для подключений к нашему серверу через определённые порты и протоколы.

Источник: ruvds.com

Как открыть порты на роутере: полная инструкция

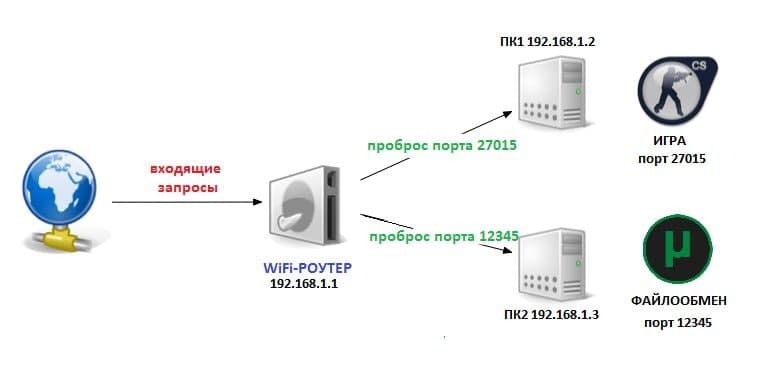

Для правильно работы файлообменных программ и онлайн игр часто требуется выполнить одну нехитрую операцию — открыть порты на роутере. На языке сетевиков это звучит как «проброс портов» (на английском языке — Port Forwarding). Нет, в данном случае это не те LAN-разъёмы, что расположены на тыльной стороне корпуса маршрутизатора.

Мы будем говорить про виртуальные порты роутера — специальные виртуальные каналы по которым передаётся информация. По умолчанию в современном маршрутизаторе включен межсетевой экран, который всё это блокирует и пропускает только то, что открыто в его настройках. В этой инструкции я расскажу про общий алгоритм проброса портов, актуальный для всех марок, а так же покажу как правильно открыть порты для торрентов или игрового сервера на конкретных примерах.

Зачем нужны открытые порты на роутере

Для обмена информацией в Интернете используются специальные протоколы передачи данных. Например, чтобы открыть страничку какого-нибудь сайта Ваш компьютер подключается к серверу, на котором размещён сайт, и запрашивает соединение на порт 80 для http или порт 443 в случае с https. Если нужный виртуальный порт на сервере будет закрыт, то Вы не сможете открыть сайт. В случае с торрентами или игровым сервером уже Ваш компьютер начинает принимать входящие соединения от других компьютеров в сети. А так компьютер подключен к Интернету не напрямую, а через домашний WiFi-роутер, на котором изначально политикой безопасности всё наглухо закрыто, то придётся делать проброс портов на роутере. Обычно это делается для следующих задач:

- создание игрового сервера;

- видеоконференции;

- удалённое управление компьютером;

- раздача файлов через файлообменные протоколы (FTP, TFTP, Torrent).

Узнать какой порт использует программа или сервер можно либо в мануале к нему, либо при обращении в техподдержку, либо в настройках этой программы.

Проброс портов на роутере — инструкция

В среднем, чтобы открыть порт через роутер, профессионалу потребуется 5 минут времени. У менее подготовленного пользователя это займёт несколько больше времени. Но в любом случае это достаточно просто! Сейчас я покажу общий алгоритм действий, придерживаясь которого Вы сможете без каких-либо проблем сделать это на любом современном WiFi-маршрутизаторе.

Шаг 1. Подключитесь к домашней локальной сети через кабель или по WiFi и войдите в настройки роутера. IP-адрес роутера можно посмотреть на его наклейке (обычно это 192.168.0.1 или 192.168.1.1), как и заводской пароль на вход в личный кабинет.

Шаг 2. Откройте дополнительные настройки маршрутизатора. На некоторых моделях надо зайти в экспертный режим.

Шаг 3. Найдите подраздел, отвечающий за проброс портов. Обычно он называется «Виртуальные серверы». Если его нет — ищите в настройках межсетевого экрана или NAT.

Шаг 4. Создайте новое правило для Port Forwarding’а. В этом правиле укажите номер нужного порта и IP-адрес компьютера в локальной сети, на который делается проброс.

Шаг 5. Сохраните настройки и проверьте открытые порты с помощью онлайн-сервисов. Например, через 2IP — ссылка.

Несмотря на то, что это очень-очень общая инструкция, она будет актуальная на любую модель маршрутизатора. Достаточно лишь немного приложить руки и голову и у Вас всё получится!

А теперь рассмотрим на примерах как открыть порты на роутере для самых распространённых и популярных на сегодня моделях!

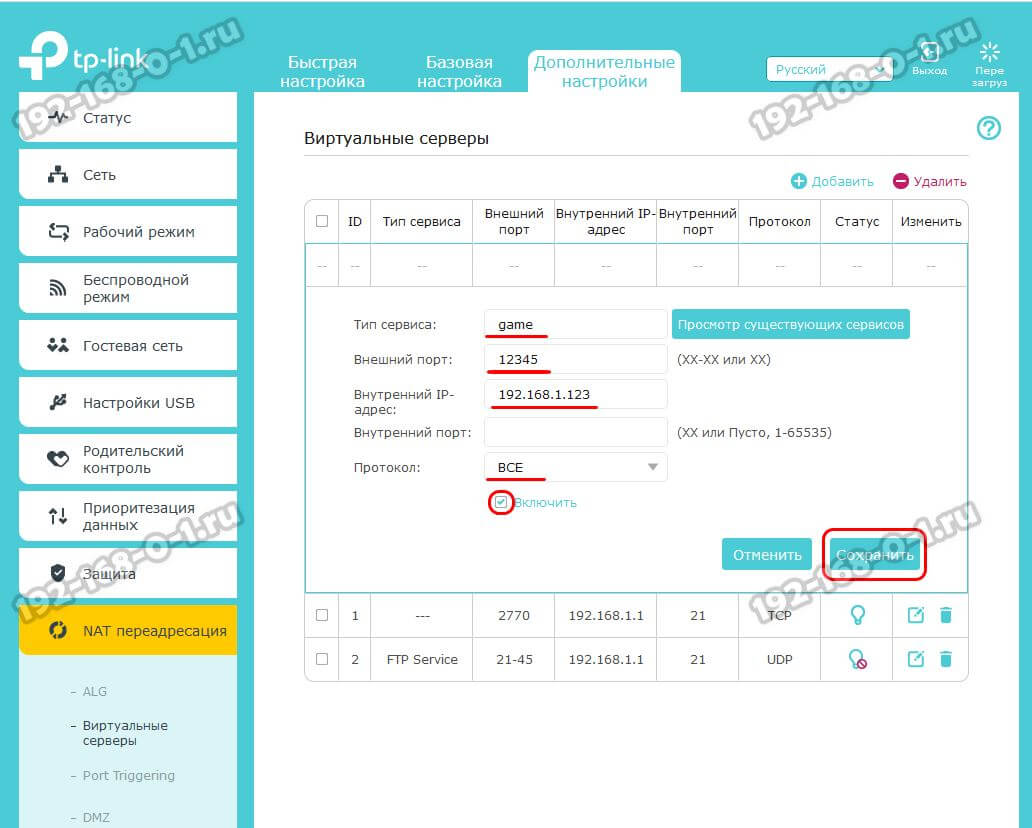

Роутер TP-Link Archer

Вай-Фай маршрутизаторы TP-Link и их самые последние модели из семейства Archer это самые популярные в России роутеры. По статистике, в 2020-ом году именно устройства этой марки покупали чаще всего. Чтобы открыть порт на TP-Link, выполните следующие действия.

Откройте раздел дополнительных настроек и найдите раздел «NAT переадресация» ⇒ «Виртуальные серверы».

Так вы попадёте на список созданных правил. Если ранее проброс порта на роутере не делался, то таблица будет пустой.

Нажмите кнопку «Добавить».

Дальше надо создать правило. Для этого в поле «Тип сервиса» пишем название сервиса. У меня это игра и я назову правило как «game».

Ниже прописываем номер порта, который надо открыть и локальный IP-адрес компьютера, к которому делаем проброс.

Протоколы выбирайте сразу все (All), чтобы потом не добавлять дополнительных правил. Если такого варианта нет — ставьте TCP/UDP.

Ставим галочку «Включить». Нажимаем кнопку «Сохранить». Проверяем.

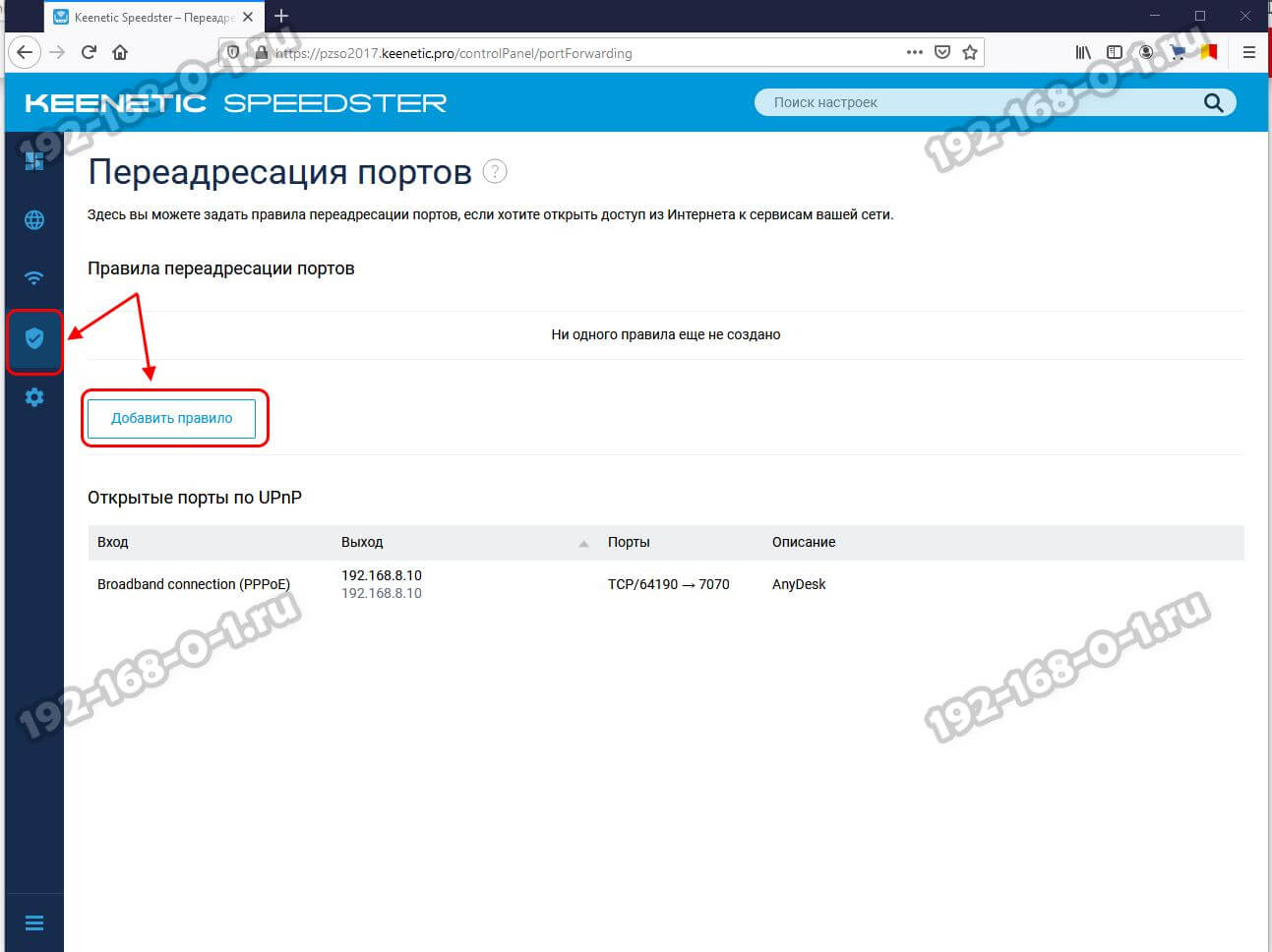

Открытые порты на Кинетике (Keenetic ZyXel)

Раньше эти роутеры назывались ZyXEL, а сейчас носят название Keenetic. Чтобы открыть порт на Кинетике (это сейчас они называются Keenetic, а старые модели назывались ZyXel), можно придерживаться следующего порядка:

Авторизуйтесь в личном кабинете роутера. Откройте раздел меню «Сетевые правила» и выберите пункт «Переадресация портов». На кинетике по-умолчанию включена функция uPnP и в нижней части страницы показаны созданные через uPnP динамические правила. Если же нужно открыть порт на постоянку, то надо сделать статический проброс. Для этого нажмите кнопку «Добавить правило».

Ставим галку «Включить правило», пишем его название в поле «Описание».

В списке «Вход» надо выбрать интерфейс подключения к Интернету. У меня это PPPoE . Если у Вас используется тип Динамический IP, то надо выбрать вариант IPoE .

В списке «Выход» надо выбрать тот компьютер или другое устройство, на которое мы делаем Port Forwarding.

Дальше надо выбрать нужные протокол и вариант — один порт или диапазон.

Остаётся только прописать номер нужного порта и нажать кнопку «Сохранить».

Переадресация портов на Asus

Теперь давайте рассмотрим на примере как открыть порты на роутере Asus. Начало одинаковое, как и у предыдущих — заходим на роутер через его IP 192.168.1.1, авторизуемся в личном кабинете для настройки.

В меню личного кабинета Asus выберите раздел «Интернет», а затем выберите вкладку «Переадресация портов», где поставьте флажок «Да» в строчке «Включить переадресацию портов». После этого ниже появится список переадресованных портов, который изначально пуст и его надо правильно заполнить:

В поле «Имя службы» пишем на латинице название программы, игры или сервера, для которого делаем проброс.

В поле «Диапазон портов» пишем один порт или несколько через двоеточие, если нужен диапазон.

В графе «Локальный IP-адрес» выбираем нужный IP-адрес. В графу «Локальный порт» опять пишем нужный номер порта.

В поле «Протокол» выбираем нужный протокол — TCP, UDP или иной.

Нажимаем кнопку с плюсиком, чтобы добавить правило в список.

Не забудьте нажать кнопку «Применить», чтобы сохранить изменения в настройках маршрутизатора.

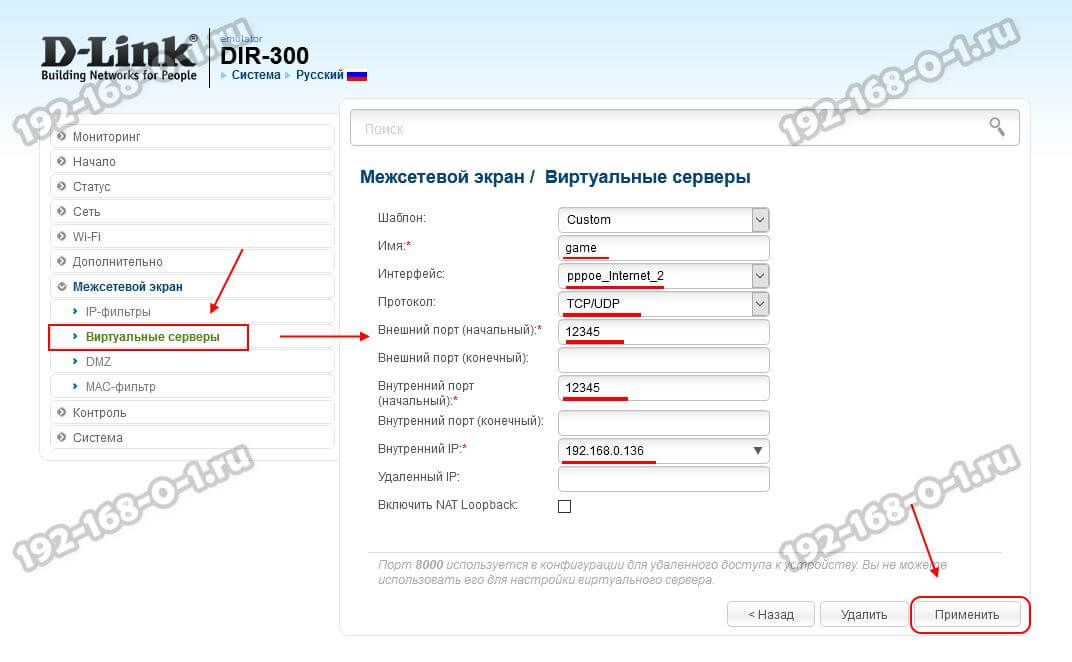

Port Forward на D-Link DIR

Машрутизаторы от компании D-Link были очень популярны более 5 лет назад, сейчас же их положение серьёзно пошатнулось. Но тем не менее сейчас они всё равно ещё частенько встречаются. Чтобы на роутере D-Link открыть порт для игры или торрентов, сделайте следующие шаги. В браузере вводим адрес http://192.168.0.1, логин admin и пароль. После авторизации откройте раздел меню «Межсетевой экран» ⇒ «Виртуальные серверы»:

Нажимаем кнопку «Добавить», чтобы создать новое правило для проброса порта через роутер в локальную сеть. Откроется вот такое меню:

Если Вы открываете порты под какой-то стандартный сервис, то можно выбрать его из шаблона. Если же это какой-то свой сервис, то оставляем шаблон «Custom» и ниже заполняем все графы по очереди. Имя — это название сервиса. Интерфейс — это соединение с Интернетом. У меня подключение через PPPoE и интерфейс — pppoe_internet.

В графе «Протокол» указываем нужный протокол. Лучше всего ставить универсальный вариант TCP/UDP. В поле «Внешний порт (начальный)» прописываем номер нужного порта. Если пробрасываем диапазон, то в поле «Внешний порт (конечный)» прописываем конечный номер порта в диапазоне. То же самое делаем и с внутренними портами.

В поле «Внутренний IP» надо выбрать нужный компьютер в сети по Айпишнику. Более ничего не меняем. Нажимаем кнопку «Применить».

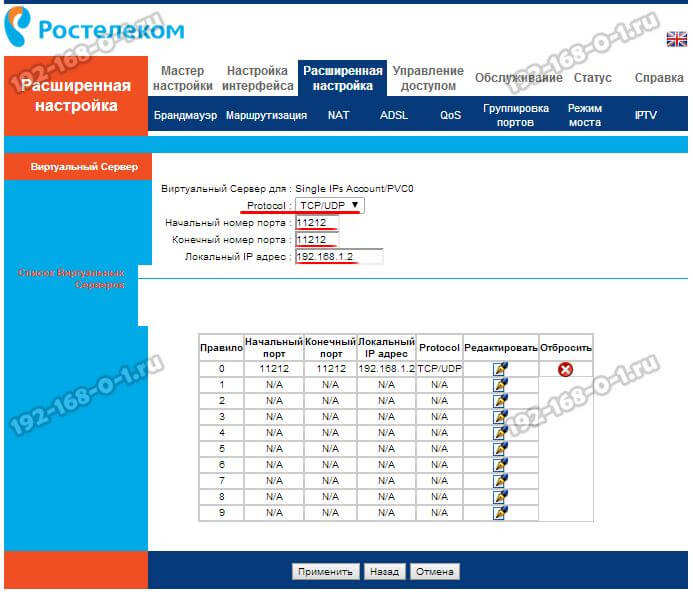

Проброс портов на роутере Ростелеком

Сегодня каждый крупный провайдер предоставляем своим клиентам фирменные устройства доступа с фирменным логотипом на корпусе и очень часто с фирменной прошивкой. Роутеры от Ростелеком яркий пример этому. Вообще, в зависимости от марки производителя интерфейсы прошивок фирменных маршрутизаторов отличаются друг от друга.

Для примера я покажу как как открывается порт на Вай-Фай маршрутизаторе Q-TEch QBR-2041WW. На Sagecom, Sercomm, Ротек или Huawei принципе действия тот же самый, несмотря на некую разницу в дизайне интерфейса. Так что действуйте подобно тому, что я покажу и всё у Вас получится!

Начинаем с того, что в наклейке на роутере смотрим какой у него IP-адрес. На разных моделях он может отличаться. Чаще всего адрес роутера Ростелеком — 192.168.0.1, но бывают и вариации. То же самое с логином и паролем.

После авторизации откройте расширенные настройки роутера и найдите раздел «Виртуальные серверы». Он может быть и в параметрах «Брандмауэра» и параметрах «NAT».

Далее добавляем новое правило или редактируем существующее: указываем используемый протокол, номер нужного порта и IP-адрес компьютера, на который будем делать форвардинг. Нажимаем кнопку «Применить», чтобы правило вступило в силу и проверяем его работу!

Почему не открывается порт на роутере

Теперь немного о грустном — что делать, когда не открываются порты на роутере. По этой теме чаще всего появляются вопросы на специализированных форумах и блогах. Вроде бы пользователь открыл порт, 10 раз проверил правильность настройки, всё должно работать… но нет, не работает и порты не открываются! Что делать? Вот Вам чек-лист, проверка по которому поможет Вам найти причину:

- Белый IP-адрес. Проброс работает только с «белым «IP. Если провайдер даёт Вам «серый» адрес, то ничего работать не будет. Как это проверить? Легко! Сначала посмотрите какой IP получает роутер от провайдера на статусной странице веб-интерфейса. А затем сравните с тем адресом, что покажет сайт 2IP.ru или иной другой, отображающий Ваш внешний Айпишник.

- Открыть порт в Windows. Ну или в фаерволе Linux, если у Вас стоит другая операционная система. Про это пользователи забывают напрочь!

- Антивирусное программы. Они тоже могут блокировать прямое соединение из Интернета. Для проверки можно кратковременно отключить антивирус и проверить без него.

- Запустить игру или программу. Ещё одно важное условие — тот сервер, игра или иное приложение для которого Вы всё это проделали в момент проверки должны быть запущены. Иначе проверка опять же покажет закрытые порты!

- Неправильный локальный IP. Это случается реже, но всё-таки случается. Причина в том, что на компьютере используется динамический IP-адрес. Пользователь сделал для него правило, а после перезагрузки IP компа сменился и правило не работает! Выход — прописать на компе адрес статически.

И вот если Вы прошли успешно все эти шаги и всё равно не получается открыть порт — значит у Вас какая-то серьёзная проблема либо с роутером, либо с компьютером. Тогда уже стоит обратиться к специалистам для проведения диагностики и поиска проблемы.

Источник: 192-168-0-1.ru

Как открывать порты в системе Linux

Порт — это конечная точка соединения. В операционной системе порт открывается или закрывается для передачи пакетов данных определенных процессов или сетевых служб.

Обычно порты определяют конкретную присвоенную им сетевую службу. Это можно изменить вручную, настроив службу на использование другого порта, но в целом можно оставить значения по умолчанию.

Первые 1024 порта (номера портов от 0 до 1023) называются общеизвестными или системными и зарезервированы для часто используемых служб. К ним относятся SSH (порт 22), HTTP (порт 80), HTTPS (порт 443) и тому подобное.

Номера портов выше 1024 называются эфемерными портами.

- Порты с номерами от 1024 до 49151 называются зарегистрированными/пользовательскими.

- Номера портов с 49152 по 65535 называются динамическими/частными портами.

В этом мануале мы откроем эфемерный порт в Linux, поскольку общие службы используют известные порты.

Требования

Для выполнения туториала нужно уметь пользоваться терминалом.

Проверка открытых портов

Прежде чем открыть порт в Linux, нужно проверить список всех открытых портов и выбрать эфемерный порт, которого нет в этом списке.

С помощью команды netstat можно получить список всех открытых портов, включая TCP и UDP — это распространенные протоколы для передачи пакетов на сетевом уровне.

Учитывая используемые флаги, команда выводит следующее:

- все прослушиваемые сокеты (-l)

- номер порта (-n)

- TCP-порты (-t)

- UDP-порты (-u)

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State tcp 0 0 127.0.0.1:5432 0.0.0.0:* LISTEN tcp 0 0 127.0.0.1:27017 0.0.0.0:* LISTEN tcp 0 0 127.0.0.1:6379 0.0.0.0:* LISTEN tcp 0 0 127.0.0.53:53 0.0.0.0:* LISTEN tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN tcp6 0 0 ::1:5432 . * LISTEN tcp6 0 0 ::1:6379 . * LISTEN tcp6 0 0 . 22 . * LISTEN udp 0 0 127.0.0.53:53 0.0.0.0:* LISTEN

Примечание. Если в вашем дистрибутиве нет netstat, то с помощью команды ss можно вывести список открытых портов путем проверки сокетов прослушивания.

Убедитесь, что команда ss выводит согласованные выходные данные:

Получим следующий вывод:

Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port udp UNCONN 0 0 127.0.0.53%lo:53 0.0.0.0:* tcp LISTEN 0 128 127.0.0.1:5432 0.0.0.0:* tcp LISTEN 0 128 127.0.0.1:27017 0.0.0.0:* tcp LISTEN 0 128 127.0.0.1:6379 0.0.0.0:* tcp LISTEN 0 128 127.0.0.53%lo:53 0.0.0.0:* tcp LISTEN 0 128 0.0.0.0:22 0.0.0.0:* tcp LISTEN 0 128 [::1]:5432 0.0.0.0:* tcp LISTEN 0 128 [::1]:6379 0.0.0.0:* tcp LISTEN 0 128 [::]:22 0.0.0.0:*

Эта команда выводит практически те же открытые порты, что и netstat.

Открытие порта для TCP-соединений

Теперь откроем закрытый порт и настроим его на прослушивание TCP-соединений.

В этом туториале мы откроем порт 4000. Но при желании вы можете выбрать другой закрытый порт. Только убедитесь, что его номер больше 1023.

С помощью команды netstat убедитесь, что порт 4000 не используется:

netstat -na | grep :4000

То же самое можно сделать с помощью команды ss:

ss -na | grep :4000

Вывод должен быть пустым, таким образом подтверждается, что порт сейчас не используется, чтобы была возможность вручную добавить правила порта в системный брандмауэр iptables.

Ubuntu и системы на базе ufw

ufw — клиент командной строки для брандмауэра UncomplicatedFirewall.

Команда будет выглядеть следующим образом:

sudo ufw allow 4000

CentOS и системы на базе firewalld

firewall-cmd — клиент командной строки для брандмауэра firewalld.

Команды будут выглядеть так:

Для других дистрибутивов Linux

Изменить системные правила фильтрации пакетов IPv4 можно с помощью iptables.

iptables -A INPUT -p tcp —dport 4000 -j ACCEPT

Тестирование порта

После успешного открытия TCP-порта нужно его протестировать.

При отправке вывода ls любому подключенному клиенту, сначала запустите netcat (nc) и прослушивайте (-l) порт (-p) 4000:

ls | nc -l -p 4000

Теперь клиент получит вывод ls после того, как он откроет TCP-соединение на порту 4000. Пока оставьте этот сеанс.

Откройте другой терминал на той же машине.

Поскольку мы открыли TCP-порт, мы можем протестировать TCP-подключения с помощью telnet. Если у вас этой команды нет, установите ее с помощью менеджера пакетов.

Введите IP вашего сервера и номер порта (в данном случае 4000) и выполните следующую команду:

telnet localhost 4000

Эта команда пытается открыть TCP-соединение на локальном хосте через порт 4000.

Получим следующий вывод, в котором указано, что соединение с программой установлено (nc):

Trying ::1. Trying 127.0.0.1. Connected to localhost. Escape character is ‘^]’. while.sh

Вывод ls (в данном примере while.sh) отправлен клиенту, что указывает на успешное TCP-соединение.

С помощью nmap проверьте, открыт ли порт (-p):

nmap localhost -p 4000

Эта команда проверит открытый порт:

Starting Nmap 7.60 ( https://nmap.org ) at 2020-01-18 21:51 UTC Nmap scan report for localhost (127.0.0.1) Host is up (0.00010s latency). Other addresses for localhost (not scanned): ::1 PORT STATE SERVICE 4000/tcp open remoteanything Nmap done: 1 IP address (1 host up) scanned in 0.25 seconds

Как видите, вы успешно открыли новый порт в Linux.

Примечание: nmap выводит список только открытых портов, на которых в данный момент есть прослушивающее приложение. Если вы не используете приложение для прослушивания (например netcat), то порт 4000 будет отображаться как закрытый, поскольку в настоящее время на этом порту нет ни одного прослушивающего приложения. Аналогично не будет работать и telnet, поскольку этой команде также нужно прослушивающее приложение. Именно по этой причине nc такой полезный инструмент. Он имитирует такие среды с помощью простой команды.

Но порт открыт временно, так как изменения будут сбрасываться при каждой перезагрузке системы.

Сохранение правил брандмауэра

Способ, который мы рассмотрели в этом мануале только временно обновляет правила брандмауэра, пока система не выключится или не перезагрузится. Поэтому для повторного открытия того же порта после перезагрузки необходимо повторить эти шаги. Однако правила брандмауэра можно сохранить навсегда.

Для брандмауэра ufw

Правила ufw не сбрасываются при перезагрузке. Это происходит потому, что он интегрирован в процесс загрузки, и ядро применяет соответствующие конфигурационные файлы и сохраняет правила брандмауэра ufw.

Для firewalld

Необходимо применить флаг –permanent, чтобы правила были действительны после перезагрузки системы.

Для iptables

Чтобы сохранить правила конфигурации, рекомендуется использовать iptables-persistent.

Подводим итоги

В этом туториале мы разобрали, как открыть новый порт в Linux и настроить его для входящих соединений, а также поработали с netstat, ss, telnet, nc и nmap.

Источник: www.8host.com