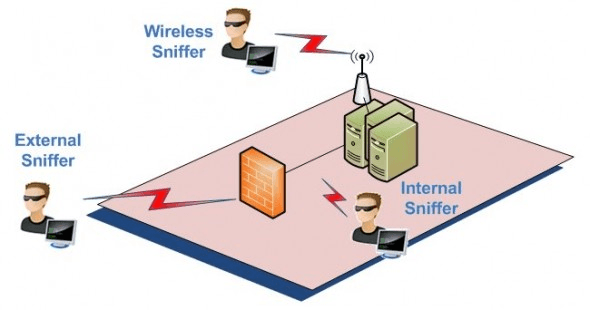

Компьютеры общаются с использованием сетей. Эти сети могут находиться в локальной сети локальной сети или быть доступными для Интернета. Сетевые анализаторы – это программы, которые собирают низкоуровневые данные пакета, которые передаются по сети. Злоумышленник может проанализировать эту информацию, чтобы обнаружить ценную информацию, такую как идентификаторы пользователей и пароли.

В этой статье мы познакомим вас с общими приемами и инструментами анализа сети, используемыми для обнаружения сетей. Мы также рассмотрим контрмеры, которые вы можете использовать для защиты конфиденциальной информации, передаваемой по сети.

Темы, рассматриваемые в этом уроке

- Что такое сетевой анализ?

- Активное и пассивное нюхание

- Взлом деятельности: Sniff Network

- Что такое наводнение управления доступом к среде (MAC)

Что такое сетевой анализ?

Компьютеры обмениваются сообщениями по сети, используя IP-адреса. Как только сообщение отправлено по сети, компьютер-получатель с соответствующим IP-адресом отвечает своим MAC-адресом.

Fiddler Everywhere анализ и перехват сетевого трафика

Обнаружение сетевого трафика – это процесс перехвата пакетов данных, передаваемых по сети. Это может быть сделано с помощью специализированного программного обеспечения или оборудования. Нюхать можно привыкнуть;

- Захват конфиденциальных данных, таких как учетные данные для входа

- Подслушивать сообщения чата

- Файлы захвата были переданы по сети

Ниже приведены протоколы, которые уязвимы для сниффинга.

Вышеуказанные протоколы уязвимы, если данные для входа отправляются в виде простого текста

Пассивный и активный нюхающий

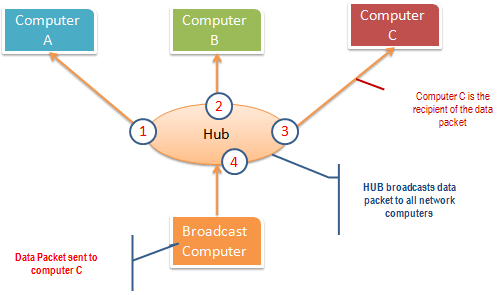

Прежде чем мы рассмотрим пассивный и активный сниффинг, давайте рассмотрим два основных устройства, используемых для сетевых компьютеров; концентраторы и коммутаторы.

Концентратор работает, отправляя широковещательные сообщения на все выходные порты, кроме того, который отправил широковещание . Компьютер получателя отвечает на широковещательное сообщение, если IP-адрес совпадает. Это означает, что при использовании концентратора все компьютеры в сети могут видеть широковещательное сообщение. Он работает на физическом уровне (уровень 1) модели OSI.

Диаграмма ниже иллюстрирует работу концентратора.

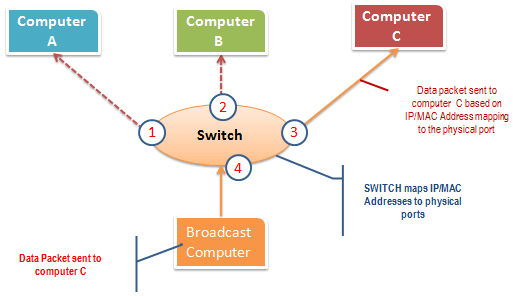

Переключатель работает по-другому; он сопоставляет IP / MAC-адреса с физическими портами на нем . Широковещательные сообщения отправляются на физические порты, которые соответствуют конфигурации IP / MAC-адреса компьютера получателя. Это означает, что широковещательные сообщения видны только на компьютере получателя. Коммутаторы работают на канальном уровне (уровень 2) и сетевом уровне (уровень 3).

Анализатор сети Wireshark | Практика по курсу «Компьютерные сети»

На приведенной ниже схеме показано, как работает коммутатор.

Пассивный анализатор перехватывает пакеты, передаваемые по сети, которая использует концентратор . Это называется пассивным анализом, потому что его трудно обнаружить. Это также легко выполнить, так как концентратор отправляет широковещательные сообщения на все компьютеры в сети.

Активный сниффинг перехватывает пакеты, передаваемые по сети, использующей коммутатор . Существует два основных метода, используемых для обнаружения связанных сетей: отравление ARP и затопление MAC.

Взлом деятельности: нюхать сетевой трафик

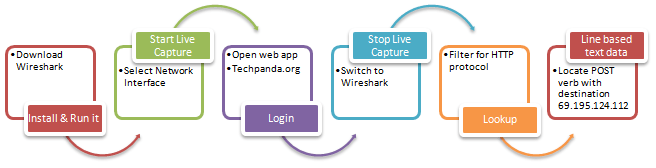

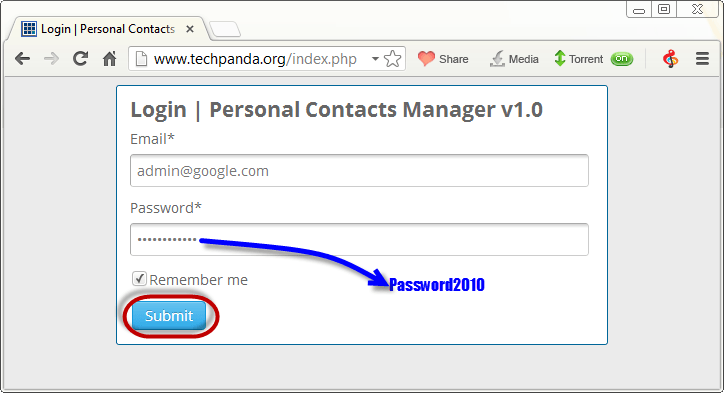

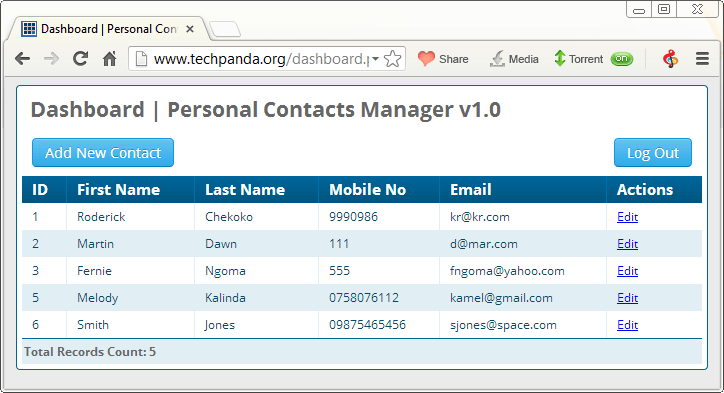

В этом практическом сценарии мы будем использовать Wireshark для перехвата пакетов данных, когда они передаются по протоколу HTTP . В этом примере мы будем анализировать сеть с помощью Wireshark, а затем войдем в веб-приложение, которое не использует безопасную связь. Мы войдем в веб-приложение на http://www.techpanda.org/

Примечание. Мы войдем в веб-приложение только для демонстрации. Техника также может прослушивать пакеты данных с других компьютеров, которые находятся в той же сети, что и тот, который вы используете для прослушивания. Анализатор не только ограничен techpanda.org, но также анализирует все пакеты данных HTTP и других протоколов.

Обнюхивать сеть с помощью Wireshark

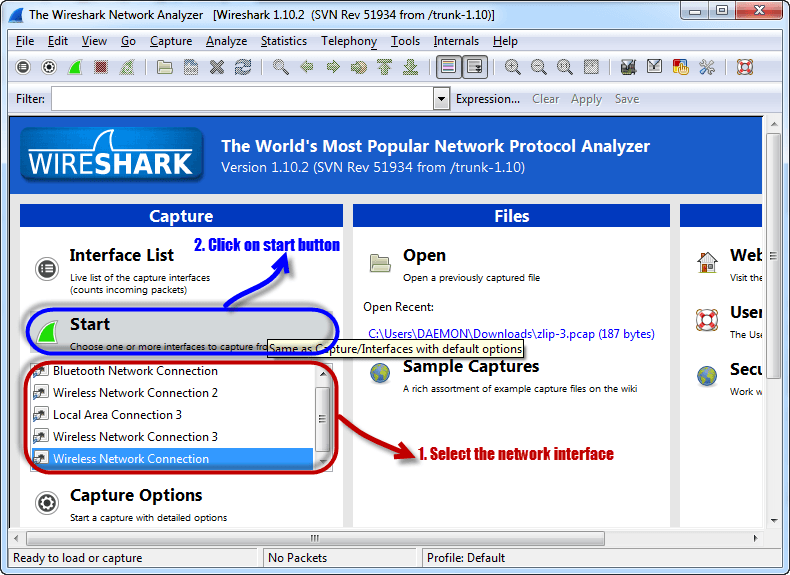

На рисунке ниже показаны шаги, которые вы будете выполнять, чтобы выполнить это упражнение без путаницы

- Открыть Wireshark

- Вы получите следующий экран

- Выберите сетевой интерфейс, который вы хотите прослушать. Обратите внимание, что для этой демонстрации мы используем беспроводное сетевое соединение. Если вы находитесь в локальной сети, вам следует выбрать интерфейс локальной сети.

- Нажмите на кнопку запуска, как показано выше

- Откройте веб-браузер и введите http://www.techpanda.org/

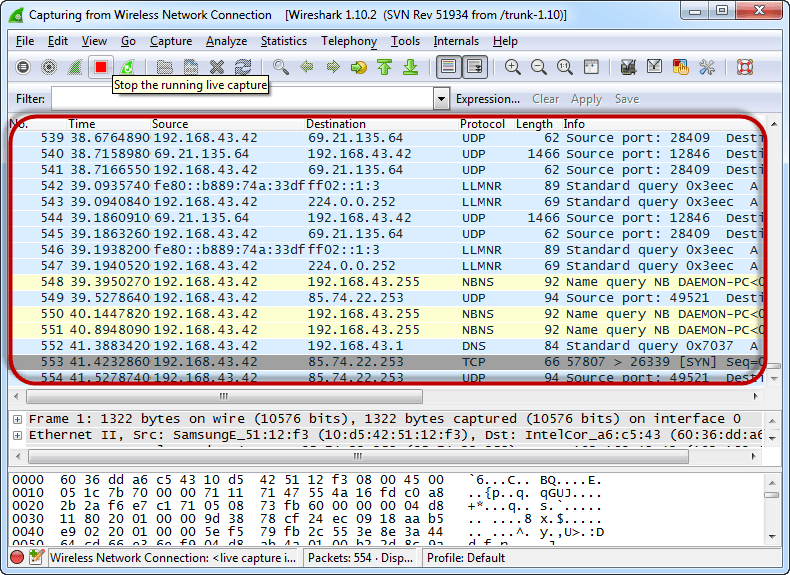

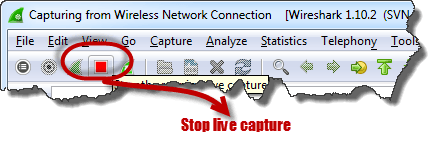

- Вернитесь в Wireshark и остановите живой захват

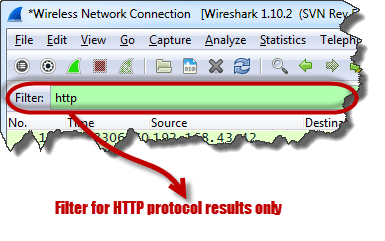

- Фильтрация результатов протокола HTTP только с использованием текстового поля фильтра

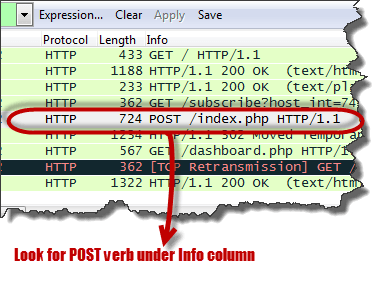

- Найдите столбец Info и найдите записи с HTTP-глаголом POST и щелкните по нему.

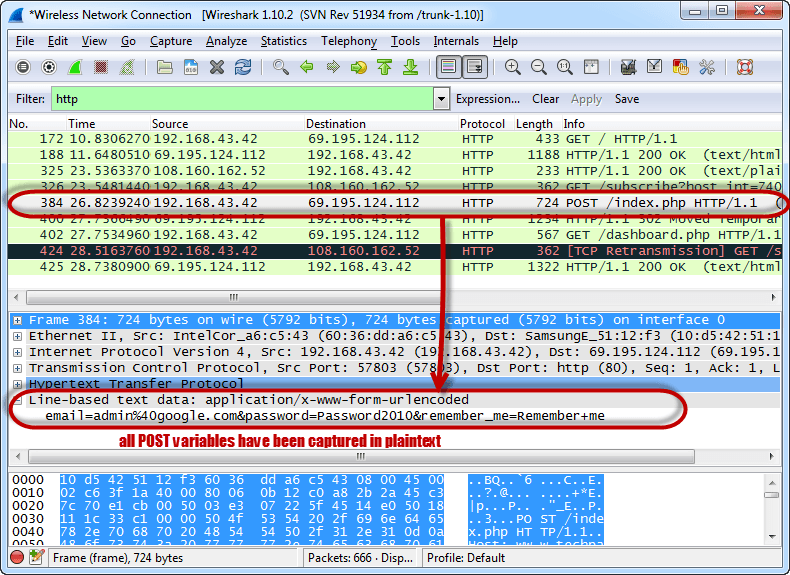

- Непосредственно под записями журнала находится панель со сводкой полученных данных. Посмотрите на резюме, в котором говорится о текстовых данных на основе строки: application / x-www-form-urlencoded

- Вы должны иметь возможность просматривать значения в виде открытого текста всех переменных POST, отправленных на сервер по протоколу HTTP.

Что такое MAC-флудинг?

MAC-флудинг – это метод анализа сетевого трафика, который заполняет таблицу MAC-адресов коммутатора поддельными MAC-адресами . Это приводит к перегрузке памяти коммутатора и превращает его в концентратор. Как только коммутатор скомпрометирован, он отправляет широковещательные сообщения всем компьютерам в сети. Это позволяет прослушивать пакеты данных при их отправке в сеть.

Контрмеры против MAC-наводнения

- Некоторые коммутаторы имеют функцию безопасности порта . Эта функция может использоваться для ограничения количества MAC-адресов в портах. Он также может использоваться для поддержки таблицы защищенных MAC-адресов в дополнение к таблице, предоставляемой коммутатором.

- Серверы аутентификации, авторизации и учета могут использоваться для фильтрации обнаруженных MAC-адресов.

Счетчик мер

- Ограничение доступа к физическим сетевым носителям значительно снижает вероятность установки сетевого анализатора.

- Шифрование сообщений при их передаче по сети значительно снижает их ценность, поскольку их трудно расшифровать.

- Изменение сети к Secure Shell (SSH)сетям также снижает шансы сети были понюхали.

Резюме

- Сетевой сниффинг перехватывает пакеты, когда они передаются по сети

- Пассивный сниффинг выполняется в сети, которая использует концентратор. Это трудно обнаружить.

- Активный сниффинг выполняется в сети, в которой используется коммутатор. Это легко обнаружить.

- Переполнение MAC-адресов работает путем заполнения списка адресов таблицы MAC-адресов поддельными MAC-адресами. Это делает переключатель работать как концентратор

- Меры безопасности, изложенные выше, могут помочь защитить сеть от перехвата.

Источник: coderlessons.com

Wi-Fi Sniffer для Windows: перехват трафика, логинов, паролей, Cookies в локальной сети

Сетевые анализаторы делают моментальные копии данных, передаваемых по сети, без перенаправления или изменения. Некоторые анализаторы работают только с пакетами TCP/IP, но более сложные инструменты работают со многими другими сетевыми протоколами и на более низких уровнях, включая Ethernet.

Несколько лет назад анализаторы были инструментами, которые использовались исключительно профессиональными сетевыми инженерами. В настоящее время такое программное обеспечение доступно бесплатно в сети, они также популярны среди интернет-хакеров и людей, которые интересуются сетевыми технологиями.

Сетевые анализаторы иногда называют сетевыми датчиками, беспроводными анализаторами, анализаторами Ethernet, анализаторами пакетов, анализаторами пакетов или просто инструментами отслеживания.

Сниффер: что такое sniffer с точки зрения английского языка и компьютерной техники?

На самом деле определить сущность такого программного или программно-аппаратного комплекса вовсе несложно, если просто перевести термин.

Это название происходит от английского слова sniff (нюхать). Отсюда и значение русскоязычного термина «сниффер». Что такое sniffer в нашем понимании? «Нюхач», способный отслеживать использование сетевого трафика, а, проще говоря, шпион, который может вмешиваться в работу локальных или интернет-ориентированных сетей, извлекая нужную ему информацию на основе доступа через протоколы передачи данных TCP/IP.

Как используются анализаторы пакетов

Существует широкий спектр приложений для анализа пакетов данных. Большинство перехватчиков пакетов могут использоваться ненадлежащим образом одним человеком и по законным причинам – другим.

Например, программа, которая захватывает пароли, может использоваться хакером, но тот же инструмент может использоваться сетевым администратором для сбора сетевой статистики, например, доступной полосы пропускания.

Наблюдение за сетью также используется для тестирования брандмауэра или веб-фильтров, а также для устранения неполадок в связке клиент/сервер.

А что для Android?

А Android и тем более всякие iOS лично я вообще не рекомендую использовать в профессии безопасника на текущий день. Если только не использовать мобильную Кали… Из доступных же общей публике сейчас не осталось почти ничего для перехвата трафика с телефона. Т.е. если вы не профи – мимо, если же вы разбираетесь – Кали.

В былые времена на Андроиде была доступна DroidSheep. Но со временем «овца» не так уж и много шерсти дает. Но DNS и ARP-спуфинг поддерживает. В теории возможно применение как поддельной точки доступа.

Как работает сетевой сниффинг

Анализатор пакетов, подключенный к любой сети, перехватывает все данные, передаваемые по этой сети.

В локальной сети (LAN) компьютеры обычно обмениваются данными напрямую с другими компьютерами или устройствами в сети. Всё, что связано с этой сетью, подвергается воздействию всего этого трафика. Компьютеры запрограммированы на игнорирование всего сетевого трафика, не предназначенного для этого.

Программное обеспечение для прослушивания сети открывает доступ ко всему трафику, открывая сетевую карту компьютера (NIC) для прослушивания этого трафика. Программное обеспечение считывает эти данные и выполняет их анализ или извлечение данных.

После получения сетевых данных программное обеспечение выполняет следующие действия:

- Содержимое или отдельные пакеты (разделы сетевых данных) записываются.

- Некоторое программное обеспечение записывает только раздел заголовка пакетов данных для экономии места.

- Захваченные данные сети декодируются и форматируются, чтобы пользователь мог просматривать информацию.

- Анализаторы пакетов анализируют ошибки в сетевом взаимодействии, устраняют неполадки сетевых подключений и восстанавливают цельность потоков данных, предназначенных для других компьютеров.

- Некоторое программное обеспечение для поиска в сети извлекает конфиденциальную информацию, такую как пароли, PIN-коды и личную информацию.

CainAbel (Каин и Авель) – классический инструмент для проведения ARP-атак. Упоминается во всех учебниках безопасников очень долгие годы (и даже в последней редакции EC-Council). Графический инструмент, Windows, все интуитивно понятно. Ниже будет пример использования.

- Запускаем программу и переходим на вкладку Сниффера:

- Нужно, чтобы здесь отобразились устройства сети. Если их нет, нажимаем на значок плюса:

- Теперь идем в ARP и снова нажимаем на плюс:

- Выбираем подмену – слева адрес жертвы, справа другое устройства (будем маскироваться под роутер):

- Смотрим статус. Poisoning означает, что перехват начался, подмена выполнена успешно:

- На вкладке Passwords будут перехваченные данные.

Как предотвратить атаки сетевых перехватчиков

Если вы обеспокоены тем, что программное обеспечение для слежения за сетью отслеживает сетевой трафик, исходящий от вашего компьютера, есть способы защитить себя.

Существуют этические причины, по которым кому-то может понадобиться использовать сетевой сниффер, например, когда сетевой администратор отслеживает поток сетевого трафика.

Когда сетевые администраторы обеспокоены злонамеренным использованием этих инструментов в своей сети, они используют анти-снифф-сканирование для защиты от атак сниффера. Это означает, что корпоративные сети обычно безопасны.

Тем не менее, легко получить и использовать сетевой сниффер со злыми намерениями, что делает его незаконное использование в вашем домашнем интернете поводом для беспокойства. Для кого-то может быть легко подключить такое программное обеспечение даже к корпоративной компьютерной сети.

Если вы хотите защитить себя от того, кто шпионит за вашим интернет-трафиком, используйте VPN, который шифрует ваш интернет-трафик.

Как защититься от перехвата данных?

Будь то сниффер WiFi или любой другой анализатор, системы защиты от несанкционированного сканирования трафика все же есть. Условие одно: их нужно устанавливать только при условии полной уверенности в «прослушке».

Такие программные средства чаще всего называют «антиснифферами». Но если задуматься, это те же самые снифферы, анализирующие трафик, но блокирующие другие программы, пытающиеся получить несанкционированный доступ.

Отсюда законный вопрос: а стоит и устанавливать такое ПО? Быть может, его взлом со стороны хакеров нанесет еще больший вред, или оно само заблокирует то, что должно работать?

В самом простом случае с Windows-системами в качестве защиты лучше использовать встроенный брэндмауэр (файрволл). Иногда могут наблюдаться конфликты с установленным антивирусом, но это чаще касается только бесплатных пакетов. Профессиональные покупные или ежемесячно активируемые версии таких недостатков лишены.

Инструменты сетевого анализа трафика

Wireshark (ранее известный как Ethereal) широко известен как самый популярный в мире анализатор сети. Это бесплатное приложение с открытым исходным кодом, которое отображает данные трафика с цветовой кодировкой, чтобы указать, какой протокол использовался для его передачи.

В сетях Ethernet его пользовательский интерфейс отображает отдельные кадры в нумерованном списке и выделяется отдельными цветами независимо от того, отправляются ли они по TCP, UDP или другим протоколам.

Wireshark также группирует потоки сообщений, отправляемые туда и обратно между источником и пунктом назначения (которые со временем перемешиваются с трафиком из других соединений).

Wireshark поддерживает перехват трафика через кнопочный интерфейс запуска/остановки. Инструмент также содержит параметры фильтрации, которые ограничивают данные, отображаемые и включаемые в записи. Это критическая функция, поскольку большая часть сетевого трафика содержит обычные управляющие сообщения, которые не представляют интереса.

За эти годы было разработано много различных приложений для зондирования. Вот несколько примеров:

- tcpdump (инструмент командной строки для Linux и других операционных систем на основе Unix)

- CloudShark

- Cain and Abel

- Microsoft Message Analyzer

- CommView

- OmniPeek

- Capsa

- Ettercap

- PRTG

- Free Network Analyzer

- NetworkMiner

- IP Tools

Некоторые из этих инструментов сетевого анализа являются бесплатными, в то время как другие чего-то стоят или имеют бесплатную пробную версию. Кроме того, некоторые из этих программ больше не поддерживаются и не обновляются, но всё ещё доступны для скачивания.

Анализ рисков

Любая организация и любой пользователь могут оказаться под угрозой сниффинга — при условии, что у них есть данные, которые интересны злоумышленнику. При этом существует несколько вариантов того, как обезопасить себя от утечек информации. Во-первых, нужно использовать шифрование. Во-вторых, можно применить антиснифферы — программные или аппаратные средства, позволяющие выявлять перехват трафика. Следует помнить, что шифрование само по себе не может скрыть факт передачи данных, поэтому можно использовать криптозащиту совместно с антисниффером.

Проблемы с сетевыми снифферами

Инструменты сетевого сниффинга предлагают отличный способ узнать, как работают сетевые протоколы. Тем не менее, они также обеспечивают легкий доступ к некоторой частной информации, такой как сетевые пароли. Свяжитесь с владельцами, чтобы получить разрешение, прежде чем использовать анализатор в их сети.

Сетевые зонды только перехватывают данные из сетей, к которым подключен их хост-компьютер. На некоторых соединениях снифферы захватывают только трафик, адресованный этому конкретному сетевому интерфейсу. В любом случае, самое важное, что нужно помнить, это то, что любому, кто хочет использовать сетевой анализатор для слежения за трафиком, будет трудно сделать это, если этот трафик зашифрован.

Классификация снифферов (sniffers)

Перехватывать потоки данных можно легально и нелегально. Понятие «сниффер» применяется именно по отношению к нелегальному сценарию, а легальные продукты такого рода называют «анализатор трафика».

Решения, применяемые в рамках правового поля, полезны для того, чтобы получать полную информацию о состоянии сети и понимать, чем заняты сотрудники на рабочих местах. Помощь таких программ оказывается ценной, когда необходимо «прослушать» порты приложений, через которые могут отсылаться конфиденциальные данные. Программистам они помогают проводить отладку, проверять сценарии сетевого взаимодействия. Используя анализаторы трафика, можно своевременно обнаружить несанкционированный доступ к данным или проведение DoS-атаки.

Нелегальный перехват подразумевает шпионаж за пользователями сети: злоумышленник сможет получить информацию о том, какие сайты посещает пользователь, и о том, какие данные он пересылает, а также узнать о применяемых для общения программах. Впрочем, основная цель незаконного «прослушивания» трафика — получение логинов и паролей, передаваемых в незашифрованном виде.

Снифферы различаются следующими функциональными особенностями:

- Поддержка протоколов канального уровня, а также физических интерфейсов.

- Качество декодирования протоколов.

- Пользовательский интерфейс.

- Доступ к статистике, просмотру трафика в реальном времени и т.д.

Глоссарий

- AP (access point) — точка доступа.

- BSSID (basic service set identifier) — обычно MAC-адрес точки доступа.

- BSS (basic service set) — группа устройств, которые успешно синхронизированы для общения с помощью 802.11.

- DA (destination address) — MAC-адрес конечного назначения.

- DS (distribution system) — система, объединяющая BSS и LAN.

- ESS (extended service set) — несколько BSS, объединенных в единое целое, образующее DS.

- MPDU (MAC protocol data unit) — фактически это фрейм 802.11.

- MSDU (MAC service data unit) — payload, который содержит IP-пакет + данные LLC.

- PLCP (physical layer convergence procedure) — подуровень (физический уровень PHY делится в 802.11 на две части), который отвечает за подготовку к отправке фрейма, поступившего с MAC-уровня.

- PSDU (PLCP service data unit) — считай, то же самое, что и MPDU, только MPDU смотрим «сверху вниз» по модели OSI, PSDU — «снизу вверх» по модели OSI.

- SA (source address) — MAC-адрес исходного отправителя.

- STA (station) — любое устройство, поддерживающее 802.11, например твой смартфон, ноут или «малинка» (Raspberry Pi 3).

Техническая база

Думаю, ни для кого не секрет, что бал сегодня правят микроконтроллеры семейства STM32Fxxx (цифры и буквы на месте ххх означают класс устройства — от Ultra-low power до High Performance). Но пару лет назад появился «чудо-чип» под названием ESP32 — «старший брат» народного WiFi ESP8266.

РЕКОМЕНДУЕМ: Как создать сетевой протокол

Изначально документация на этот чип была очень и очень скудна, но сейчас ситуация кардинально изменилась. Есть прекраснейший user guide, содержащий пошаговые инструкции по всем вопросам — от установки SDK и toolchain для этого микроконтроллера до описания его периферии. Все это приправлено массой примеров, выложенных на Гитхаб.

Надо отдать разработчикам должное, Espressif описывает, как устанавливать toolchain для популярных платформ:

Вся документация представлена в двух вариациях:

- ветка latest, которая включает все современные и передовые фичи SDK. Правда, они еще не оттестированы как следует;

- ветка stable (на момент написания статьи stable был 3.1.2), которая не содержит всех новинок, но рекомендована для production purposes.

Да, забыл упомянуть их шикарный форум, где можно обсудить вопросы, связанные с ESP32. Складывается впечатление, что техподдержка Espressif отвечает достаточно шустро.

В одной из наших статей (ссылка в начале статьи) мы уже упоминали этот чип, поэтому здесь я лишь кратко перечислю основные характеристики:

- 32-bit MCU Xtensa® single-/dual-core 32-bit LX6 microprocessor(s), который может работать в широком диапазоне частот;

- 520 Кбайт SRAM;

- «стандартный» набор периферии, представленный в виде UART/SPI/I2C, SDcard, Ethernet MAC (RMII), CAN2.0;

- WiFi (802.11b/g/n);

- Blueooth (Bluetooth v4.2 BR/EDR and BLE specifications).

Фанатам ассемблера производитель сделал царский подгон, любезно предоставив ULP (Ultra Low Power) сопроцессор, который кодится ассемблером и кушает до 150 мкА в режиме Deep-sleep (это для тех, кто хочет максимальной автономности). Да и вообще, не поленитесь заглянуть в даташит за деталями, там реально много интересного.

Кстати, если к этому моменту я уже внушил вам сильное желание обзавестись данным чипом и вы уже начали вспоминать пароль от «Алиэкспресса» и адрес ближайшего отделения Почты России, то не спешите. Удивительно, но разные варианты ESP32 можно купить у нас, причем порой это может оказаться дешевле и быстрее, чем заказывать из Китая. Например, вот такую двухсантиметровую штуку с возможностью подключения внешней антенны:

можно купить тут или тут примерно за четыре доллара.

Принцип работы

На практике снифферы могут являть собой портативные устройства, которые в буквальном смысле ставятся на кабель и считывают с него данные, а также программы.

В некоторых случаях это просто набор инструкций, то есть кодов, которые необходимо вводить в определенной последовательности и в определенной среде программирования.

Если более детально, что перехват трафика такими устройствами может считываться одним из следующих способов:

1Путем установки концентраторов вместо коммутаторов. В принципе, прослушивание сетевого интерфейса можно выполнять и другими способами, но все они малоэффективны.

2Подключением буквального сниффера в место разрыва канала. Это именно то, о чем шла речь выше – разрезается кабель и ставится небольшое устройство, которое и считывает все, что движется по каналу.

3Установкой ответвления от трафика. Это ответвление направляется на какое-то другое устройство, возможно, расшифровывается и направляется пользователю.

4Атакой, целью которой является полное перенаправление трафика в сниффер. Конечно же, после попадания информации на считывающее устройство, она опять отправляется конечному пользователю, которому изначально и предназначалась. Хакерство в чистом виде!

5Путем анализа электромагнитных излучений, которые возникают из-за движения трафика. Это самый сложный и редко используемый метод.

Вот примерная схема работы второго способа.

Правда, здесь показано, что считывающее устройство просто подключается к кабелю.

На самом же деле сделать это таким образом практически нереально.

Приходится делать разрыв. В этом, кстати, одна из самых больших сложностей установки анализаторов трафика.

Дело в том, что конечный пользователь все равно заметит, что в каком-то месте имеет место разрыв канала.

Рис. 2. Схема работы

Сам принцип работы обычного сниффера основывается на том, что в рамках одного сегмента Ethernet пакеты рассылаются всем подключенным машинам. Достаточно глупый, но пока безальтернативный метод! А между сегментами данные передаются при помощи коммутаторов. Вот здесь и появляется возможность перехвата информации одним из вышеперечисленных способов.

Собственно, это и называется кибератаками и хаккерством!

Кстати, если грамотно установить эти самые коммутаторы, то можно полностью защитить сегмент от всевозможных кибератак.

Существуют и другие методы защиты, о которых мы еще поговорим в самом конце.

Полезная информация:

Обратите внимание на программу Wireshark. Она используется для анализа сетевого трафика и разбора пакетов данных, для которого используется библиотека pcap. Это значительно сужает количество доступных для разбора пакетов, так как разбирать можно лишь те пакеты, которые поддерживаются данной библиотекой.

Источник: inodroid.ru

Телеком/VoIP блог

Wireshark — это бесплатный кроссплатформенный сниффер для перехвата и анализа сетевых пакетов в локальных сетях в режиме реального времени, с возможностью их сохранения в файл и загрузки отчётов созданных другими анализаторами. Wireshark на русском языке повсеместно используется сетевыми администраторами для выявления и устранения неполадок в работе локальной сети, например поиска «петель», вызванных неверной коммутацией кабелей или ошибками в настройке маршрутов.

Wireshark — это абсолютно безопасный инструмент, который часто применяется в государственных и образовательных учреждениях для устранения проблем с сетью. Он поддерживает перехват пакетов сотен сетевых протоколов и способе прослушивать весь передаваемый трафик между локальным компьютером и удалённой системой, а так же перехватывать широковещательные пакеты.

Можно выделить три основные функции выполняемые Wireshark:

- прослушивание сетевого соединения и захват передаваемых и принимаемых пакетов;

- фильтрация перехваченных пакетов, для получения из потока трафика необходимой информации;

- визуализация отфильтрованной информации с помощью графического интерфейса или в консольном режиме, в том числе восстановления потока данных, содержащиеся в наборах пакетов.

Wireshark способен читать данные в реальном времени посредством большого количества всевозможных интерфейсов, по завершению захвата трафика полученные пакеты можно сохранить в файлы формата pcap или pcapng, для последующего анализа. Wireshark поддерживает дешифрование для многих протоколов, включая IPsec, Kerberos, SSL/TLS, WEP/WPA/WPA2 и SNMPv3, кроме того для улучшения визуализации к списку пакетов можно применить правила окрашивания, улучшающие интуитивность анализа.

Wireshark устанавливается на операционные системы 32 и 64 бита начиная с Windows 7 и до Windows 10, так же доступна портативная версия программы. Пользователям операционной системы Windows XP нужно скачать версию Wireshark 1.10.14.

Извлечение файлов из перехваченного трафика

24 июня, 2014 by rius

Итак, вы перехватили трафик с помощью wireshark или tcpdump и хотите извлечь из него пересылаемый файл. Он может понадобиться, к примеру, для воспроизведения в тестовой системе поведения production системы.

Работать будем в wireshark.

Сначала нужно попробовать простой способ извлечения файла.

Команда меню: File – Export – Objects – HTTP. Появится список файлов, их можно сохранить на диск.

Если простой способ не сработал (что удивительно), например, файл передавался range ответами или вы просто любите сложности (какой вы хакер без ковыряния в байтовых потоках? ), то предлагаю продвинутый способ.

Тестовой страницей я взял , на ней есть видеоплеер с видеороликом. Ее я и запросил, а трафик перехватил.

Первая задача — найти нужный поток (stream). В этом помогут фильтры, например:

Если фильтры не помогают, надо воспользоваться пунктом меню Statistics – Conversations. Она даст информацию о количестве байт, переданных в разных соединениях. В данном случае мы ищем ответ с видео, поэтому надо упорядочить записи по колонке “Bytes A « Опыт использования OpenDDR |

Wireshark — фильтрация по IP адресу и MAC адресу

В зависимости от направления трафика фильтр будет немного отличаться. Например, мы хотим отфильтровать по IP адресу отправителя 10.0.10.163:

Результат применения фильтра:

По получателю фильтр будет выглядеть ip.dst == x.x.x.x, а если хотим увидеть пакеты в независимости от направления трафика, то достаточно ввести:

В случае если нам необходимо исключить какой то адрес из поля отбора, то необходимо добавить != . Пример:

Результат применения фильтра:

Если мы анализируем трафик внутри локальной сети и знаем MAC адрес пользователя, то можно указать в качестве фильтра Wireshark его MAC адрес, например:

Как работает сетевой сниффинг

Анализатор пакетов, подключенный к любой сети, перехватывает все данные, передаваемые по этой сети.

В локальной сети (LAN) компьютеры обычно обмениваются данными напрямую с другими компьютерами или устройствами в сети. Всё, что связано с этой сетью, подвергается воздействию всего этого трафика. Компьютеры запрограммированы на игнорирование всего сетевого трафика, не предназначенного для этого.

Программное обеспечение для прослушивания сети открывает доступ ко всему трафику, открывая сетевую карту компьютера (NIC) для прослушивания этого трафика. Программное обеспечение считывает эти данные и выполняет их анализ или извлечение данных.

После получения сетевых данных программное обеспечение выполняет следующие действия:

- Содержимое или отдельные пакеты (разделы сетевых данных) записываются.

- Некоторое программное обеспечение записывает только раздел заголовка пакетов данных для экономии места.

- Захваченные данные сети декодируются и форматируются, чтобы пользователь мог просматривать информацию.

- Анализаторы пакетов анализируют ошибки в сетевом взаимодействии, устраняют неполадки сетевых подключений и восстанавливают цельность потоков данных, предназначенных для других компьютеров.

- Некоторое программное обеспечение для поиска в сети извлекает конфиденциальную информацию, такую как пароли, PIN-коды и личную информацию.

перехват трафика в WireShark

Здравствуйте. Прикупил Wi-Fi контроллер для лед ленты с помощью которого можно управлять подсветкой, но программа неудобная. Хочу написать свою а для этого хочу узнать как общается программа и контроллер. Я не очень силен в сетях, поэтому нужна помощь. У контроллера в локалке ip 192.168.1.104, программа работает, цвета на ленте меняются, но никакого трафика с этим ip в WireShark нет. может вообще не там ищу?

Мне одному показалось что вот эти вещи как-то слабо совмещаются » Хочу написать свою», «Я не очень силен в сетях» ?

WireShark запускаете на том же интерфейсе что и родная прога?

программа для управления запущенна на iPhone. WireShark запускаю на компьютере. iPhone, Компьютер и контроллер все подключены к одному роутеру и находятся в одной локалке.

я знаю, что приложение на контроллер отправляет tcp пакет со значением цвета, но вот в каком формате — не знаю, это и нужно выяснить.

Так у вас пакетики по воздуху летают получается, поэтому ничего и не видите. Вариации на тему, первое что пришло в голову. Запустить tcpdump на роутере если возможно. Сделать wifi роутером комп и с него смотреть. Отключить временно шифрование (так просто удобнее будет) на wifi и смотреть трафик wifi интерфейса.

Да, я до этого додумался. Сделал компьютер раздавать сеть. К нему подключил iPhone и контроллер, но все-равно пакеты не видны. Причём у этой программы и контроллера есть возможность управляться через интернет с помощью какого-то своего сервера. Вот эти пакеты я вижу, но не знаю, одинаково ли они устроены как при работе через локалку.

Wire shark перехват трафика на VM

Добрый день всем. Пытаюсь разобраться с Wireshark’ом на виртуалке. Есть проблема: он вообще не видит трафик хоста.

Подключил 2 адаптера:

адаптер основного хоста и мост

интернет есть

но в wireshark трафика, который получает хост нет.

Напишите, пожалуйста, подробную инструкцию как сделать это.

Если что-то нужно дополнить — скажите.

Перехват трафика

У меня имеется доступ к роутеру dsl-2640 через телнет и http. Можно ли следить за всем трафиком.

Перехват трафика

Здравствуйте, уважаемые форумчане. Есть сервер на Ubuntu с установленным squid http прокси. Нужно.

Внешний перехват трафика

Нужно перехватывать трафик определенного процесса, но делать это не внутренне, а внешне. Из другого.

Перехват трафика в Telegram

Добавляю я, значит, рандомного пользователя в ТГ. Веду с ним переписку. Понимаю, что на том конце.

Под обычным юзером запускаете? Там надо немного поколдовать, чтобы под обычным юзером увиделись интерфейсы. Покурите фразу «wireshark non root user».

Запускаю как #sudo wireshark

для root, при установке указал «да»

что там еще нужно?

Можем связаться как-то?У меня никак не показывает трафик

как не пробовал настраиваить

созвониться бы и разобрать — очень бы помог

Я ничего не настраивал. Всё по дефолту. Сейчас проверил, на виртуале есть образ Raspberri. Поставил туда Wireshark. От простого юзера запуск не показывает интерфейсы, хоть и ответ на вопрос при инсталле был положительный. А вот такая команда:

выдаёт все интерфейсы. Выбираю any и вуаля, пакеты перехватываются. Поэтому, даже не представляю, где там засада.

Перехват и подсчет трафика.

Доброго времени суток всем! Подскажите пожалуйста, умные люди, как можно реализовать вот такую.

Перехват трафика программы

Комментарий для модераторов: вопрос задаю исключительно для себя, использовать хочу из.

Перехват трафика от приложений

Подскажите, как, например, FreeCap или Proxifier перехватывают трафик приложений? Это.

Перехват трафика Flash

Доброго времени суток. Кто знает каким образом флешка на веб странице отправляет и получает.

Webbrowser — перехват трафика

Как с помощью компонента webbrouser перехватить трафик который пересылается Добавлено через 15.

Перехват TCP трафика

Всем привет, есть у меня такая прокси, она раньше работала.Я её использовал для перехвата и.

Просмотр и перехват трафика

Здравствуйте У меня дома стоит wifi роутер и все устройства (телефоны, компьютеры, планшеты).

Источник: fobosworld.ru