Сетевые атаки

Сетевая атака – это попытка воздействовать на удаленный

компьютер с использованием программных методов.

Цель сетевой атаки — нарушение конфиденциальности

данных, то есть, кража информации, получения доступа к

чужому компьютеру и последующего изменения файлов,

расположенных на нем.

Технологии защиты

Методы защиты от сетевых атак разрабатываются и совершенствуются постоянно,

однако полной гарантии ни один из них не дает. Любая статичная защита имеет

слабые места, так как невозможно защититься от всего сразу. Что же касается

динамических методов защиты, таких как статистические, экспертные, защиты с

нечеткой логикой и нейронные сети, то они тоже имеют свои слабые места,

поскольку основаны преимущественно на анализе подозрительных действий и

сравнении их с известными методами сетевых атак. Следовательно, перед

неизвестными типами атак большинство систем защиты пасует, начиная отражение

Программы на моем MacBook. Только самое нужное

вторжения слишком поздно. Тем не менее, современные защитные системы

позволяют настолько осложнить злоумышленнику доступ к данным, что

рациональнее бывает поискать другую жертву.

Утилиты взлома удаленных

компьютеров

Предназначены для проникновения в удаленные компьютеры с

целью дальнейшего управления ими или для внедрения во

взломанную систему других вредоносных программ.

Утилиты взлома удаленных компьютеров обычно используют

уязвимости в операционных системах или приложениях,

установленных на атакуемом компьютере.

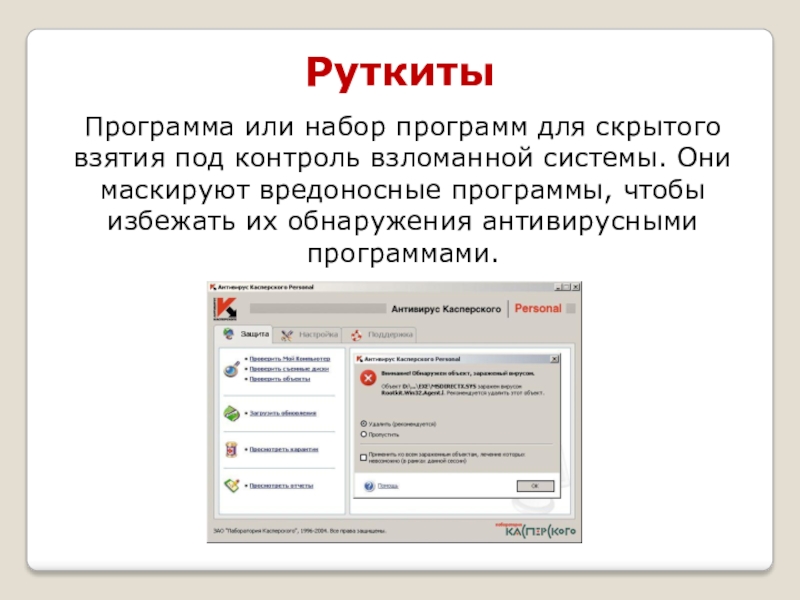

Руткиты

Руткит — программа или набор программ для скрытого взятия

под контроль взломанной системы. Это утилиты, используемые

для сокрытия вредной активности. Также они маскируют

вредоносные программы, чтобы избежать их обнаружения

антивирусными программами.

Защита от хакерских атак

1) Межсетевой экран позволяет:

• Блокировать хакерские DoS-атаки, не пропуская на защищаемый компьютер

сетевые пакеты с определенных серверов (определенных IP-адресов или доменных

имен);

• Не допускать проникновение на защищаемый компьютер сетевых червей

(почтовых, Web и др.);

• Препятствовать троянским программам отправлять конфиденциальную

информацию о пользователе и компьютере.

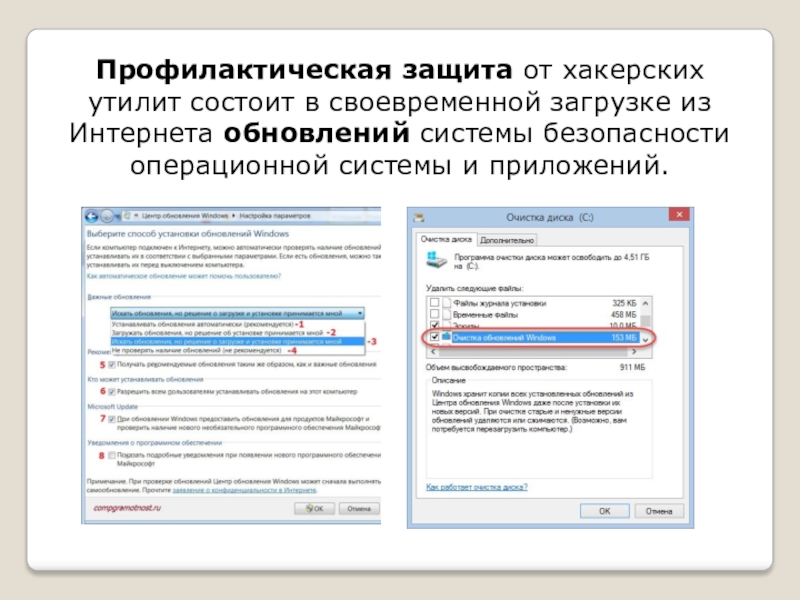

2) Своевременная загрузка из Интернета обновления системы безопасности

операционной системы и приложений.

Домашнее задание:

§ 1.6.6, повторить главу 1.

выполнить конспект в тетрадь и ответить

письменно на вопросы стр.99

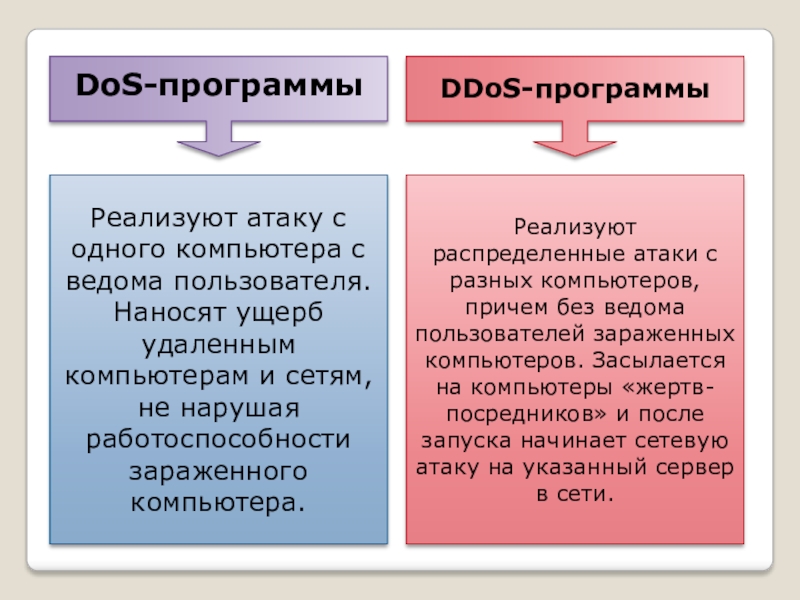

DoS — программы( от англ. Denial of service – отказ в обслуживание) реализуют атаку с одного компьютера с ведома пользователя. DoS-программы обычно наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособность зараженного компьютера.

Известно не мало случаев успешных атак на всемирноизвестные ресурсы, так, например, 20 августа 2001 года червь «Codered» организовал атаку на сайт президента США.

❌Программы по удалению других программ | ЛУЧШИЕ деинсталляторы!

Утилиты взлома удаленных компьютеров предназначены для проникновения в удаленные компьютеры с целью дальнейшего управления ими (используют методы троянских программ типа утилит удаленного администрирования) или для внедрения во взломанную систему других вредоносных программ. Данные утилиты обычно используют уязвимости в ОС или приложениях, установленных на атакуемом компьютере.

Компьютер можно обеспечить профилактической защтой, своевременно загружая из Интернета обновления системы безопасности операционной системы и приложений.

В ОС Windows под rootkit подразумевают программу, которая внедряется в систему и перехватывает системные функции. Перехват и модификация некоторых таких функций позволяет достаточно хорошо маскировать свое присутствие в системе.

Защита компьютерных сетей может осуществляется с помощью межсетевого экрана.

Эксплойты — утилиты для взлома удалённых компьютеров, предназначены для внедрения во взломанную систему вредоносных программ с целью дальнейшего управления ими.

Руткиты — вредоносные программы, предназначенные для маскировки перехвата злоумышленником управления компьютером-жертвой.

Также преступлением становится кража личности. Хакер получает доступ к персональным данным ничего не подозревающего пользователя и начинает от его имени вести преступную деятельность: рассылать спам, оскорбительный контент, ссылки на рекламное или шпионское ПО.

Хакерский набор инструментов пополняется довольно быстро, но не менее квалифицированные специалисты противостоят преступникам, осуществляя поиск уязвимостей на компьютерах и в сетях больших и малых предприятий и государственных структур.

Основным действием для защиты от хакерских атак является соблюдение правил кибергигиены:

1. установить антивирус.

2. Использовать межсетевой экран (файервол).

3. Регулярно устанавливать обновления антивирусных баз и операционной системы.

- Для учеников 1-11 классов и дошкольников

- Бесплатные сертификаты учителям и участникам

Описание презентации по отдельным слайдам:

Хакерские утилиты и защита о них Выполнил: Мальцев Сергей

Что такое утилиты? Хакерские утилиты – программы, предназначенные для нанесения вреда удаленным компьютерам. Независимые утилиты Системные утилиты Оптимизатор диска

Защита доступа к информации Виды преступлений: -размещение ботов; -готовый веб-хостинг; -сбор почтовых адресов; -кража личных данных и конфиденциальной информации; -онлайн-мошенничество.

Защита от хакеров блокировать хакерские DDoS-атаки, не пропуская на защищаемый компьютер сетевые пакеты с определенных серверов (определенных IP-адресов или доменных имен); не допускать проникновение на защищаемый компьютер сетевых червей (почтовых, Web и др.); препятствовать троянским программам отправлять конфиденциальную информацию о пользователе и компьютере.

Сетевые атаки Цель сетевой атаки — нарушение конфиденциальности данных.

Утилиты взлома удаленных компьютеров Предназначены для проникновения в удаленные компьютеры с целью дальнейшего управления ими или для внедрения во взломанную систему других вредоносных программ.

Руткиты Руткит — программа или набор программ для скрытого взятия под контроль взломанной системы.

Защита от хакерских атак 1) Межсетевой экран позволяет: Блокировать хакерские DoS-атаки Не допускать проникновение на защищаемый компьютер сетевых червей Препятствовать троянским программам отправлять конфиденциальную информацию о пользователе и компьютере 2) Своевременная загрузка из Интернета обновления системы безопасности операционной системы и приложений.

- подготовка к ЕГЭ/ОГЭ и ВПР

- по всем предметам 1-11 классов

Курс повышения квалификации

Дистанционное обучение как современный формат преподавания

Курс повышения квалификации

Инструменты онлайн-обучения на примере программ Zoom, Skype, Microsoft Teams, Bandicam

- Курс добавлен 31.01.2022

- Сейчас обучается 24 человека из 17 регионов

Курс повышения квалификации

Педагогическая деятельность в контексте профессионального стандарта педагога и ФГОС

- ЗП до 91 000 руб.

- Гибкий график

- Удаленная работа

Дистанционные курсы для педагогов

Свидетельство и скидка на обучение каждому участнику

Найдите материал к любому уроку, указав свой предмет (категорию), класс, учебник и тему:

5 608 129 материалов в базе

Самые массовые международные дистанционные

Школьные Инфоконкурсы 2022

Свидетельство и скидка на обучение каждому участнику

Другие материалы

Вам будут интересны эти курсы:

Оставьте свой комментарий

- 29.01.2017 2187

- PPTX 543.3 кбайт

- 26 скачиваний

- Оцените материал:

Автор материала

- Подготовка к ЕГЭ/ОГЭ и ВПР

- Для учеников 1-11 классов

Московский институт профессиональной

переподготовки и повышения

квалификации педагогов

Дистанционные курсы

для педагогов

663 курса от 690 рублей

Выбрать курс со скидкой

Выдаём документы

установленного образца!

Учителя о ЕГЭ: секреты успешной подготовки

Время чтения: 11 минут

В приграничных пунктах Брянской области на день приостановили занятия в школах

Время чтения: 0 минут

Минтруд предложил упростить направление маткапитала на образование

Время чтения: 1 минута

Школы граничащих с Украиной районов Крыма досрочно уйдут на каникулы

Время чтения: 0 минут

Отчисленные за рубежом студенты смогут бесплатно учиться в России

Время чтения: 1 минута

В Россию приехали 10 тысяч детей из Луганской и Донецкой Народных республик

Время чтения: 2 минуты

Академическая стипендия для вузов в 2023 году вырастет до 1 825 рублей

Время чтения: 1 минута

Подарочные сертификаты

Все материалы, размещенные на сайте, созданы авторами сайта либо размещены пользователями сайта и представлены на сайте исключительно для ознакомления. Авторские права на материалы принадлежат их законным авторам. Частичное или полное копирование материалов сайта без письменного разрешения администрации сайта запрещено! Мнение администрации может не совпадать с точкой зрения авторов.

- Краткое устное сообщение или письменное изложение научной работы содержания прочитанной книги и т п

- Сообщение евгений трефилов спортсмен и тренер

- Драгоценные и поделочные камни сообщение

- Новомосковский машиностроительный завод сообщение

- Песчаные бури в астраханской области сообщение

Источник: obrazovanie-gid.ru

Презентация, доклад по информатике по теме Хакерские утилиты и защита от них (11класс)

Сетевые атакиСетевые атаки на удаленные серверы реализуются с помощью специальных программ, которые посылают на них многочисленные запросы. Это приводит к отказу в обслуживании (зависании сервера), если ресурсы атакуемого сервера недостаточны для обработки всех поступающих запросов.

- Главная

- Информатика

- Презентация по информатике по теме Хакерские утилиты и защита от них (11класс)

Слайд 1Хакерские утилиты и защита от них

Сетевые атаки

Руткиты

Слайд 2Сетевые атаки

Сетевые атаки на удаленные серверы реализуются с помощью специальных программ,

которые посылают на них многочисленные запросы. Это приводит к отказу в обслуживании (зависании сервера), если ресурсы атакуемого сервера недостаточны для обработки всех поступающих запросов.

Слайд 3DoS-программы

DDoS-программы

Реализуют атаку с одного компьютера с ведома пользователя. Наносят ущерб удаленным

компьютерам и сетям, не нарушая работоспособности зараженного компьютера.

Реализуют распределенные атаки с разных компьютеров, причем без ведома пользователей зараженных компьютеров. Засылается на компьютеры «жертв-посредников» и после запуска начинает сетевую атаку на указанный сервер в сети.

Слайд 4Утилиты взлома

Предназначены для проникновения в удаленные компьютеры с целью дальнейшего

управления ими или для внедрения во взломанную систему других вредоносных программ.

Утилиты взлома обычно используют уязвимости в ОС или приложениях, установленных на атакуемом компьютере.

Слайд 5Профилактическая защита от хакерских утилит состоит в своевременной загрузке из Интернета

обновлений системы безопасности операционной системы и приложений.

Слайд 6Руткиты

Программа или набор программ для скрытого взятия под контроль взломанной

системы. Они маскируют вредоносные программы, чтобы избежать их обнаружения антивирусными программами.

Слайд 7Защита компьютерных сетей

С помощью межсетевого экрана, который позволяет:

Блокировать хакерские DoS-атаки, не

пропуская на защищаемый компьютер сетевые пакеты с определенных серверов;

Не допускать проникновение на защищаемый компьютер сетевых червей;

Препятствовать троянским программам отправлять конфиденциальную информацию о пользователе и компьютере.

Источник: shareslide.ru

Хакерские утилиты и защита от них. 11 класс

Сетевые атаки

Сетевая атака – это попытка воздействовать на удаленный

компьютер с использованием программных методов.

Цель сетевой атаки — нарушение конфиденциальности

данных, то есть, кража информации, получения доступа к

чужому компьютеру и последующего изменения файлов,

расположенных на нем.

3.

Классификация атак:

По характеру воздействия:

1. пассивное — направлено на получение конфиденциальной

информации с удаленного компьютера (чтение входящих и

исходящих сообщений по электронной почте, прослушивание

канала связи в сети.).

2. активное — их задачей является не только доступ к тем или

иным

сведениям, но и их модификация.

4.

Классификация атак:

По цели воздействия:

1. нарушение функционирования системы (доступа к системе)

2. нарушение целостности информационных ресурсов (ИР)

3. нарушение конфиденциальности ИР

Существуют два принципиальных варианта получения информации: искажение

(полный контроль над потоком информации между объектами системы, либо

возможность передачи различных сообщений от чужого имени -2) и перехват

(нарушению ее конфиденциальности).

5.

Классификация атак:

По наличию обратной связи с атакуемым объектом

1. с обратной связью – отправляется запрос на атакуемый объект и

ждет на него ответ (Подобные атаки наиболее характерны для

распределённой вычислительной системы РВС).

2. без обратной связи (однонаправленная атака)- им не требуется

реагировать на изменения на атакуемом объектею Примером

однонаправленных атак является типовая УА «DoS-атака».

6.

Классификация атак:

По условию начала осуществления воздействия

1. атака по запросу от атакуемого объекта — Воздействие со стороны

атакующего начнётся при условии, что потенциальная цель атаки передаст

запрос определённого типа. Примером подобных запросов в сети Интернет

может служить DNS- и ARP-запросы, а в Novell NetWare — SAP-запрос.

2. атака по наступлению ожидаемого события на атакуемом объекте Атакуемый объект сам является инициатором начала атаки. Примером такого

события может быть прерывание сеанса работы пользователя с сервером без

выдачи команды LOGOUT в Novell NetWare.

3. безусловная атака — осуществляется немедленно и безотносительно к

состоянию операционной системы и атакуемого объекта, атакующий является

инициатором начала атаки, цель — вывод из строя ОС на атакуемом объекте и

невозможность доступа для остальных объектов системы к ресурсам этого

объекта. Примером атаки такого вида может служить УА «DoS-атака».

7.

Технологии защиты

Методы защиты от сетевых атак разрабатываются и совершенствуются постоянно,

однако полной гарантии ни один из них не дает. Любая статичная защита имеет

слабые места, так как невозможно защититься от всего сразу. Что же касается

динамических методов защиты, таких как статистические, экспертные, защиты с

нечеткой логикой и нейронные сети, то они тоже имеют свои слабые места,

поскольку основаны преимущественно на анализе подозрительных действий и

сравнении их с известными методами сетевых атак. Следовательно, перед

неизвестными типами атак большинство систем защиты пасует, начиная отражение

вторжения слишком поздно. Тем не менее, современные защитные системы

позволяют настолько осложнить злоумышленнику доступ к данным, что

рациональнее бывает поискать другую жертву.

8.

Утилиты взлома удаленных

компьютеров

Предназначены для проникновения в удаленные компьютеры с

целью дальнейшего управления ими или для внедрения во

взломанную систему других вредоносных программ.

Утилиты взлома удаленных компьютеров обычно используют

уязвимости в операционных системах или приложениях,

установленных на атакуемом компьютере.

9.

Руткиты

Руткит — программа или набор программ для скрытого взятия

под контроль взломанной системы. Это утилиты, используемые

для сокрытия вредной активности. Также они маскируют

вредоносные программы, чтобы избежать их обнаружения

антивирусными программами.

10.

Защита от хакерских атак

1) Межсетевой экран позволяет:

• Блокировать хакерские DoS-атаки, не пропуская на защищаемый компьютер

сетевые пакеты с определенных серверов (определенных IP-адресов или доменных

имен);

• Не допускать проникновение на защищаемый компьютер сетевых червей

(почтовых, Web и др.);

• Препятствовать троянским программам отправлять конфиденциальную

информацию о пользователе и компьютере.

2) Своевременная загрузка из Интернета обновления системы безопасности

операционной системы и приложений.

11.

Домашнее задание:

§ 1.6.6, повторить главу 1.

выполнить конспект в тетрадь и ответить

письменно на вопросы стр.99

Источник: ppt-online.org